一种加强ate测试机台安全性的方法和系统

技术领域

1.本发明涉及ate设备技术,尤其涉及了一种加强ate测试机台安全性的方法和系统。

背景技术:

2.现在的个人计算机终端软、硬件结构简化,导致资源可任意滥用,尤其是执行代码可被修改,恶意程序可被植入;病毒程序利用操作系统在执行代码时不检查代码一致性的弱点,将病毒代码嵌入到执行代码中实现病毒传播。

3.绝大部分是执行代码时不检查代码一致性的问题,还有基于纯软件的一致性检查,因缺少信任根,很容易被恶意代码旁路(bypass)。

4.例如专利名称,一种可信计算平台;专利申请号:cn201910811116.6;申请日为:2019

‑

08

‑

29;专利中记载了一种可信计算平台包括可信芯片、可信操作系统、可信软件基和可信管理中心,所述可信芯片用于存储支撑可信度量、可信存储、可信报告的密钥和关键信息;所述可信软件基用于利用所述可信芯片的特性,为应用和系统软件的运行建立可信的计算和互联环境,并将可信计算功能的接口提供给应用和操作系统使用;所述可信操作系统用于通过调用所述可信软件基提供的可信支撑接口,实现对自身功能的可信增强;所述可信管理中心用于对系统内各计算节点的统一管理和可信互联进行控制,以及进行策略统一制定下发、资源统一管理和审计信息统一收集分析。

5.现有技术针对可信计算的平台,因为os是动态的,没法通过度量os再将可信链传递到具体的应用,现在可信技术只能传递到os kernel,对于进程运行过程中执行代码可被修改,恶意程序可被植入。

技术实现要素:

6.本发明针对现有技术针对可信计算的平台,因为os是动态的,没法通过度量os再将可信链传递到具体的应用,现在可信技术只能传递到os kernel,从对于进程运行过程中执行代码可被修改,恶意程序可被植入缺点,提供了一种加强ate测试机台安全性的方法和系统。

7.为了解决上述技术问题,本发明通过下述技术方案得以解决:

8.一种加强ate测试机台安全性的方法,ate测试机台包含可信计算芯片tpm,其方法包括,

9.可信根的确定,依据ate测试机台的tpm芯片作为可信链的可信根;

10.可信度量,以可信根为基础,通过可信链传递的方式对系统的启动过程进行可信度量。

11.通过可信计算技术,在ate测试机台机台上带有可信计算模块(tpm)芯片,以它为可信根,从信任根开始到硬件平台、到操作系统、再到应用,一级认证一级,一级信任一级,从而把这种信任扩展到整个计算机系统,建立计算机系统平台信任链,确保系统平台可信。

12.作为优选,可信链包括系统启动指令、操作系统内核和应用软件。从cpu的第一条指令地址(0xfffffff0h)开始一直到启动安全应用在运行前都是可信,它避免了任何从底层被旁路的可能

13.作为优选,可信度量包括可执行文件和动态库的度量。

14.作为优选,度量还包括grub度量、os kernel度量、device driver度量、init process度量和shell cmd度量。

15.作为优选,可信度量还包括应用进程在运行过程中的安全,运行过程中的安全包括:

16.执行文件的载入,载入可执行文件函数至应用层应用程序的可执行文件;

17.完整性的检查,对应用程序的可执行文件通过内核的可执行文件的载入函数,修改过的load_elf_binary函数载入可执行文件内核函数通过读取指定段的摘要值来度量可执行文件的完整性;完整性被破坏则启动失败,否则进行安全属性值的读取;

18.安全属性值的加入,通过读取应用程序的可执行文件中的特定段的内容安全属性值并将其加载到进程控制块。

19.作为优选,保证进程安全方法包括,

20.策略模块编写,对具体应用的策略模块的编写;

21.客体授权,对进程可访问的客体进行授权;

22.进程域保护,按需为进程定义和分配不同的域,授权访问域;

23.可执行文件编写,将策略模块中指定的应用进程的安全上下文作为安全属性写入到runner可执行文件;

24.安全属性值的加入进程控制块后,进程的运行过程中,通过selinux保证进程安全。

25.作为优选,运行过程中的安全还包括对进程运行过程中的安全保证,安全属性值的加入进程控制块后,进程的运行过程中,通过selinux保证进程安全。

26.在进程运行期间采用selinux,实现了进程间的隔离及内存保护。

27.作为优选,可信芯片用于存储支撑可信度量、可信存储、可信报告的密钥和关键信息。

28.一种加强ate测试机台安全性的系统,其特征在于,包括加强ate测试机台安全性的方法实现的ate测试机台。

29.本发明由于采用了以上技术方案,具有显著的技术效果:

30.通过可信计算技术,在ate测试机台上带有可信计算模块(tpm)芯片,以它为可信根,从信任根开始到硬件平台、到操作系统、再到应用,一级认证一级,一级信任一级,从而把这种信任扩展到整个计算机系统,建立计算机系统平台信任链,确保系统平台可信。

31.在进程运行期间采用selinux和seccomp,来实现进程间的隔离及内存保护。同时在进程中通过seccomp限制其它进程对相关系统调用的访问减小不可信进程对系统或可信进程的影响。作为可信计算与selinux结合点,对可执行文件的特定地址(elf文件格式中增加某特定的段)写入代表某一特定权限的安全属性值与经tpm加密密钥加密过的可执行文件的摘要值;同时修改内核载入可执行文件函数,添加验证可执行文件的完整性与抽取安全属性并将属性值写入进程控制块的代码块。这样不仅可以保证可执行程序自身的完整

性,还为应用进程指定了安全上下文,使其具备了selinux策略中定义的权限,同时也将该进程与其它进程隔离开来。

附图说明

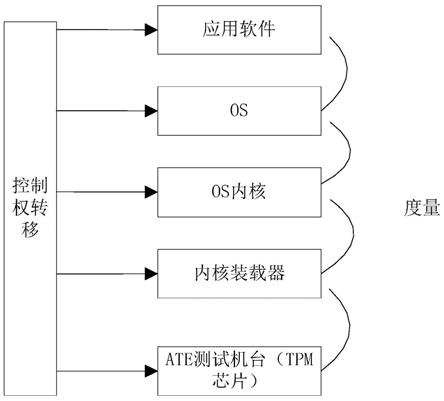

32.图1是本发明的可信链启动流程图。

33.图2是本发明的完整性度量图。

34.图3是本发明的可信平台结构图。

35.图4是本发明的流程图。

具体实施方式

36.下面结合附图与实施例对本发明作进一步详细描述。

37.实施例1

38.一种加强ate测试机台安全性的方法,ate测试机台包含可信计算芯片tpm,其方法包括,

39.可信根的确定,依据ate测试机台的tpm芯片作为可信链的可信根;

40.可信度量,以可信根为基础,通过可信链传递的方式对系统的启动过程进行可信度量。

41.通过可信计算技术,在ate测试机台机台上带有可信计算模块(tpm)芯片,以它为可信根,从信任根开始到硬件平台、到操作系统、再到应用,一级认证一级,一级信任一级,从而把这种信任扩展到整个计算机系统,建立计算机系统平台信任链,确保系统平台可信。

42.可信链包括系统启动指令、操作系统内核和应用软件。从cpu的第一条指令地址(0xfffffff0h)开始一直到启动安全应用在运行前都是可信,它避免了任何从底层被旁路的可能

43.可信度量包括可执行文件和动态库的度量。

44.度量还包括grub度量、os kernel度量、device driver度量、init process度量和shell cmd度量。

45.可信度量还包括应用进程在运行过程中的安全,运行过程中的安全包括:

46.执行文件的载入,载入可执行文件函数至应用层应用程序的可执行文件;

47.完整性的检查,对应用程序的可执行文件通过内核的可执行文件的载入函数,修改过的load_elf_binary函数载入可执行文件内核函数通过读取指定段的摘要值来度量可执行文件的完整性;完整性被破坏则启动失败,否则进行安全属性值的读取;

48.安全属性值的加入,通过读取应用程序的可执行文件中的特定段的内容安全属性值并将其加载到进程控制块。

49.保证进程安全方法包括,

50.策略模块编写,对具体应用的策略模块的编写;

51.客体授权,对进程可访问的客体进行授权;

52.进程域保护,按需为进程定义和分配不同的域,授权访问域;

53.可执行文件编写,将策略模块中指定的应用进程的安全上下文作为安全属性写入到runner可执行文件;

54.安全属性值的加入进程控制块后,进程的运行过程中,通过selinux保证进程安全。

55.运行过程中的安全还包括对进程运行过程中的安全保证,安全属性值的加入进程控制块后,进程的运行过程中,通过selinux模块根据selinux的定义好的策略来保证进程安全。

56.在进程运行期间采用selinux,实现了进程间的隔离及内存保护。

57.可信芯片用于存储支撑可信度量、可信存储、可信报告的密钥和关键信息。

58.实施例2

59.通过实施例1的加强ate测试机台安全性的方法实现的一种加强ate测试机台安全性的系统。

60.实施例3

61.在实施例1基础上,发布软件版本内容主要包括可执行文件(runner)及其它功能动态库。可执行文件(runner)安全保护:linux内核函数(start kernel)启动进程(init),init函数将获得该进程的控制权,该函数最后启动init程序,所以可以在程序中的execuve()函数增加了一个度量过程,修改init程序中的read inittab函数增加对/etc/inittab文件以及记录行(inittab record)的完整度量。对系统初始化/etc/rc.d、rc.sysinit和/etc/rc.d/rc脚本进行度量,再由init进程去对fork进程进行度量与验证,这需要对fork内核进行修改。shell进程最终通过调用载入可执行文件函数导入应用程序的可执行文件时,利用添加到载入可执行文件函数体的完整性验证代码,先对该应用的可执行文件作完整性检查,如完整性没被破坏则退出启动失败,再读取该应用的可执行文件中的安全属性值将其它加入到相应的可信进程组,这也是进入可信进程组的唯一条件;并启动在进程的运行过程中根据可执行文件中的安全属性值,通过selinux来保证进程安全。

62.至于除可执行文件外的其它动态库文件,因它们是静态的,只需将它们的摘要值保存在tmp的寄存器中,每次启动做个摘要值比对即可。

63.selinux与seccomp内核模块也有可能被窜改,关于它的保护,假设它们内部没有严重的漏洞。我们可以简单在selinux与seccomp内核模块载入时通过提供数字证书的方法来验证;

64.完整性度量与存储是指计算部件的度量值,记录该事件到事件日志,并把度量值记入可tpm内相应的平台配置寄存器(pcr)中。

65.依次度量两个部件的过程

66.利用可信计算技术来保证ate测试平台从bios开始到特定应用程序的启动都是可信,再使用selinux的技术来保证可信进程在运行过程中不被破坏。平台结构图如附图3;

67.通过修改可信应用的可执行文件(runner)的结构(如linux上的elf文件),如增加一个段或一个节,在这里面写出入runner进程的安全属性;在selinux的安全策略中,我们可以事先按照各种不同的安全属性编写好访问控制策略来设定不同的权限(如不允许其它进程访问runner进程的内存,不允许访问我们的动态库);而安全实施部件它是严格根据安全策略部件制定的访问策略来实现的访问控制,保证进程安全。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。