1.本发明涉及针对安全系统的远程维护功能。

背景技术:

2.为了安全地使用在各种制造现场使用的设备或机械,必须按照iec 61508等国际标准识别功能安全。

3.这种功能安全有时通过利用安全控制器执行安全程序来实现。例如,日本特开2010

‑

055652号公报(专利文献1)公开有安全控制器的程序开发辅助装置。

4.现有技术文献

5.专利文献

6.专利文献1:日本特开2010

‑

055652号公报

技术实现要素:

7.发明要解决的课题

8.通常,提供用于对按照安全程序执行安全控制的控制器等进行各种维护的环境。这种用于对安全控制实施维护的环境必须按照iec 62061等国际标准来构成。

9.其结果是,不得不在配置有控制器的现场进行与安全控制有关的维护,成为提高维护效率或生产性的制约。

10.本发明的一个目的在于,提供能够更加安全地对按照安全程序执行安全控制的处理执行部实施远程维护的结构。

11.用于解决课题的手段

12.本发明的某个方面的安全系统包含:处理执行部,其按照安全程序执行安全控制;通信部,其对针对处理执行部保持的安全程序的外部访问进行中转;支持装置,其按照用户操作,经由网络将安全程序转送到通信部;以及提示单元,其向用户提示与从支持装置转送的安全程序有关的信息。通信部将来自用户的指示作为条件,将从支持装置转送的安全程序转送到处理执行部。

13.根据本发明,向用户提示与从支持装置转送的安全程序有关的信息,在该用户进行了转送指示的情况下,首先将安全程序转送到处理执行部。因此,在远程维护中,与现场的用户协作进行安全程序的更新,因此,能够更加安全地实施远程维护。

14.也可以是,支持装置将被输入的第1密码赋予给安全程序并转送到通信部。也可以是,通信部以从用户输入的第2密码与第1密码一致为条件,将从支持装置转送的安全程序转送到处理执行部。

15.根据该结构,能够将从支持装置转送了安全程序的用户与参与接收到安全程序的通信装置的用户之间的协作作为条件,将安全程序转送到处理执行部,因此,能够更加安全地实施远程维护。

16.也可以是,第1密码是任意的字符串、预定的候选中的任意一个候选和由支持装置

随机决定的值中的任意一方。根据该结构,能够根据安全系统中的使用状况和要求等,使用适当形式的第1密码。

17.也可以是,通信部以针对用户的用户认证成功、以及对该用户认证成功的用户设定有规定的操作权限为条件,将从支持装置转送的安全程序转送到处理执行部。根据该结构,不要求通常的用户认证以上的认证处理,因此,能够简化用户的手续。

18.也可以是,通信部响应于来自用户的拒绝转送的指示,丢弃从支持装置转送的安全程序。根据该结构,在拒绝转送安全程序的情况下,能够消除由于通信部保持有不必要的安全程序而产生的风险。

19.也可以是,与安全程序有关的信息包含安全程序的更新者、安全程序的更新日期时间和安全程序的转送目的地中的至少一方。根据该结构,用户能够在掌握安全程序的详细情况后,判断是否许可转送安全系统。

20.也可以是,提示单元包含与通信部进行网络连接的显示操作装置、配置于处理执行部的露出面的指示器和配置于通信部的露出面的指示器中的至少一方。根据该结构,能够以各种方式对用户提示必要的信息。

21.也可以是,通信部保持有电子密钥。也可以是,支持装置在以使通信部能够利用电子密钥进行解密的方式对安全程序进行加密后,转送到通信部。根据该结构,能够可靠地向目标通信部转送安全程序,并且,能够在转送中防止安全程序的改写等。

22.也可以是,通信部保持有秘密密钥作为电子密钥。也可以是,支持装置保持有与秘密密钥成对的公开密钥。根据该结构,能够容易地进行通信部和支持装置中的密钥管理。

23.也可以是,支持装置在需要转送安全程序的情况下生成一次性密钥,利用公开密钥对一次性密钥进行加密并发送到通信部,利用一次性密钥对安全程序进行加密并发送到通信部。根据该结构,能够利用一次性密钥对安全程序进行加密,因此,能够防止密钥流出引起的安全防护风险的增大,并且,能够容易地进行密钥管理。

24.根据本发明的另一个方面,提供控制器系统中的维护方法。控制器系统包含:处理执行部,其按照安全程序执行安全控制;通信部,其对针对处理执行部保持的安全程序的外部访问进行中转;以及支持装置。维护方法包含以下步骤:支持装置按照用户操作经由网络将安全程序转送到通信部;向用户提示与从支持装置转送的安全程序有关的信息;以及将来自用户的指示作为条件,将从支持装置转送的安全程序转送到处理执行部。

25.发明效果

26.根据本发明,能够更加安全地对按照安全程序执行安全控制的处理执行部实施远程维护。

附图说明

27.图1是示出本实施方式的安全系统的结构例的外观图。

28.图2是用于说明本实施方式的安全系统中的远程维护的概要的示意图。

29.图3是示出构成本实施方式的安全系统的控制单元的硬件结构例的示意图。

30.图4是示出构成本实施方式的安全系统的中继单元的硬件结构例的示意图。

31.图5是示出构成本实施方式的安全系统的安全单元的硬件结构例的示意图。

32.图6是用于说明针对本实施方式的安全系统的维护的要件的图。

33.图7是示出与本实施方式的安全系统连接的支持装置的硬件结构例的示意图。

34.图8是用于说明直接连接本实施方式的安全系统和支持装置而进行的维护的图。

35.图9是用于说明从支持装置针对安全系统的远程维护中的课题的图。

36.图10是用于说明从支持装置针对本实施方式的安全系统的远程维护的一个方式的图。

37.图11是用于说明从支持装置针对本实施方式的安全系统的远程维护的另一个方式的图。

38.图12是用于说明从支持装置针对本实施方式的安全系统的远程维护的改良方式的一例的图。

39.图13是示出在图12所示的远程维护中在显示操作装置中提示的用户界面例的示意图。

40.图14是示出图12所示的远程维护中的处理步骤的顺序图。

41.图15是用于说明从支持装置针对本实施方式的安全系统的远程维护的改良方式的另一例的图。

42.图16是示出图15所示的远程维护中的处理步骤的顺序图。

43.图17是用于说明从支持装置针对本实施方式的安全系统的远程维护的改良方式的又一例的图。

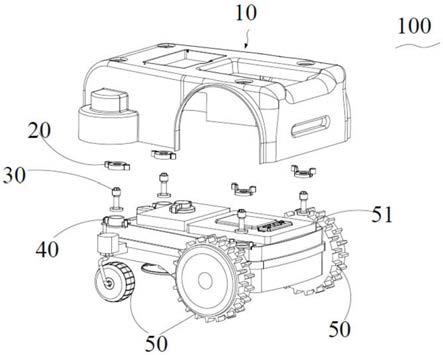

44.图18是示出在图17所示的远程维护中在显示操作装置中提示的用户界面例的示意图。

45.图19是示出图17所示的远程维护中的处理步骤的顺序图。

46.图20是用于说明从支持装置针对本实施方式的安全系统的远程维护的改良方式的又一例的图。

47.图21是示出图20所示的操作权限信息的一例的图。

具体实施方式

48.参照附图对本发明的实施方式进行详细说明。另外,对图中的相同或相当部分标注相同标号并省略其说明。

49.<a.应用例>

50.首先,对本实施方式的安全系统1的整体结构进行说明。

51.图1是示出本实施方式的安全系统1的结构例的外观图。参照图1,安全系统1包含控制单元100、中继单元200、安全单元300、1个或多个功能单元400和电源单元450。

52.控制单元100与中继单元200之间经由任意的数据传输路径(例如pci express(注册商标)或以太网等)连接。控制单元100与安全单元300和1个或多个功能单元400之间经由内部总线10(参照图2)连接。

53.控制单元100在安全系统1中执行中心处理。控制单元100按照任意设计的要求规格,执行用于对控制对象进行控制的控制运算。在与由后述安全单元300执行的控制运算进行对比时,将由控制单元100执行的控制运算称作“标准控制”。在图1所示的结构例中,控制单元100具有1个或多个通信端口。控制单元100相当于按照标准控制程序执行标准控制的处理执行部。

54.中继单元200与控制单元100连接,负责与其他装置之间的通信功能。在图1所示的结构例中,中继单元200具有1个或多个通信端口。中继单元200提供的通信功能的详细情况在后面叙述。

55.安全单元300与控制单元100独立地执行用于实现与控制对象有关的安全功能的控制运算。将由安全单元300执行的控制运算称作“安全控制”。通常,“安全控制”被设计成满足用于实现由iec 61508等规定的安全功能的要件。“安全控制”是用于防止设备或机械等威胁人的安全的处理的总称。安全单元300相当于按照安全程序spg执行安全控制的处理执行部。

56.功能单元400提供用于实现安全系统1对各种控制对象的控制的各种功能。典型地讲,功能单元400可以包含i/o单元、安全i/o单元、通信单元、运动控制器单元、温度调整单元、脉冲计数器单元等。作为i/o单元,例如可举出数字输入(di)单元、数字输出(do)单元、模拟输入(ai)单元、模拟输出(ao)单元、脉冲捕捉输入单元和混合多个种类而成的复合单元等。安全i/o单元负责安全控制的i/o处理。

57.电源单元450对构成安全系统1的各单元供给规定电压的电源。

58.在本实施方式的安全系统1中,能够对执行安全控制的安全单元300进行远程维护。

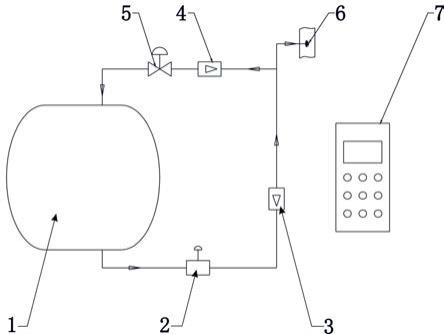

59.图2是用于说明本实施方式的安全系统1中的远程维护的概要的示意图。参照图2,支持装置500能够经由网络与安全系统1连接。

60.更具体而言,支持装置500与相当于通信部的中继单元200进行网络连接。中继单元200对从支持装置500针对控制单元100保持的标准控制程序和安全单元300保持的安全程序spg的外部访问进行中转。

61.支持装置500能够通过由支持装置500执行的应用而对安全程序spg进行远程维护。作为远程维护的典型处理,支持装置500按照用户操作,经由网络将安全程序spg转送到中继单元200。中继单元200将被转送的安全程序spg转送到安全单元300。

62.在本说明书中,“维护”是包括对负责安全控制的安全单元300的状态或由安全单元300执行的安全程序spg进行监视或变更的操作在内的概念。“维护”基本上通过操作者op1(用户)操作支持装置500来执行。在本说明书中,“远程维护”这样的用语意味着在操作支持装置500的操作者op1位于无法直接确认(目视)成为维护对象的安全系统1(安全单元300)的场所的状态下实施维护。

63.在本实施方式中,在远程维护中,为了更加可靠地确保配置有安全系统1的现场的作业者op2的安全,作为远程维护的实施条件,包含现场的作业者op2的确认和指示。

64.更具体而言,安全系统1向现场的作业者op2(用户)提示与从支持装置500转送的安全程序spg有关的信息。然后,中继单元200将来自现场的作业者op2(用户)的指示作为条件,将从支持装置500转送的安全程序spg转送到安全单元300。

65.设这种针对现场的作业者op2的与安全程序spg有关的信息的提示、以及来自现场的作业者op2的指示为安全程序spg的反映条件,由此,能够提高现场的作业者op2的参与,更加可靠地确保安全性。

66.<b.各单元的硬件结构例>

67.接着,对构成本实施方式的安全系统1的各单元的硬件结构例进行说明。

68.(b1:控制单元100)

69.图3是示出构成本实施方式的安全系统1的控制单元100的硬件结构例的示意图。参照图3,作为主要的组件,控制单元100包含cpu(central processing unit:中央处理单元)或gpu(graphical processing unit)等处理器102、芯片组104、主存储装置106、二次存储装置108、通信控制器110、usb(universal serial bus:通用串行总线)控制器112、存储卡接口114、网络控制器116、118、120、内部总线控制器122和指示器124。

70.处理器102读出二次存储装置108中存储的各种程序,在主存储装置106中展开并执行,由此实现标准控制的控制运算和后述的各种处理。芯片组104对处理器102与各组件之间的数据交换进行中转,由此实现控制单元100整体的处理。

71.主存储装置106由dram(dynamic random access memory:动态随机访问存储器)或sram(static random access memory:静态随机存取存储器)等易失性存储装置等构成。二次存储装置108例如由hdd(hard disk drive:硬盘驱动器)或ssd(solid state drive:固态驱动器)等非易失性存储装置等构成。

72.在二次存储装置108中,除了存储有系统程序以外,还存储有在系统程序提供的执行环境上进行动作的控制程序。

73.通信控制器110负责与中继单元200之间的数据交换。作为通信控制器110,例如能够采用与pci express或以太网等对应的通信芯片。

74.usb控制器112借助usb连接来负责与任意的信息处理装置之间的数据交换。

75.存储卡接口114构成为能够拆装存储卡115,能够对存储卡115写入控制程序或各种设定等数据,或者从存储卡115读出控制程序或各种设定等数据。

76.网络控制器116、118、120分别负责经由网络的与任意器件之间的数据交换。网络控制器116、118、120也可以采用ethercat(注册商标)、ethernet/ip(注册商标)、devicenet(注册商标)、componet(注册商标)等工业用网络协议。

77.内部总线控制器122负责与构成安全系统1的安全单元300或1个或多个功能单元400之间的数据交换。内部总线10(参照图2)可以使用厂商固有的通信协议,也可以使用与任意的工业用网络协议相同或以之为基准的通信协议。

78.指示器124通知控制单元100的动作状态等,由配置于单元的露出面的1个或多个led等构成。

79.图3示出处理器102执行程序来提供必要的功能的结构例,但是,也可以使用专用的硬件电路(例如asic(application specific integrated circuit:专用集成电路)或fpga(field

‑

programmable gate array:现场可编程门阵列)等)来安装这些提供的功能的一部分或全部。或者,也可以使用基于通用架构的硬件(例如以通用个人计算机为基础的工业用个人计算机)来实现控制单元100的主要部分。该情况下,也可以使用虚拟化技术并列地执行用途不同的多个os(operating system:操作系统),并且在各os上执行必要的应用。

80.(b2:中继单元200)

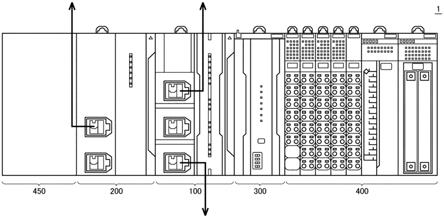

81.图4是示出构成本实施方式的安全系统1的中继单元200的硬件结构例的示意图。参照图4,作为主要的组件,中继单元200包含cpu或gpu等处理器202、芯片组204、主存储装置206、二次存储装置208、通信控制器210、通信接口212、存储卡接口214、网络控制器216、218和指示器224。

82.处理器202读出二次存储装置208中存储的各种程序,在主存储装置206中展开并执行,由此实现后述的各种通信功能。芯片组204对处理器202与各组件之间的数据交换进行中转,由此实现中继单元200整体的处理。

83.在二次存储装置208中,除了存储有系统程序以外,还存储有在系统程序提供的执行环境上进行动作的通信处理程序。

84.通信控制器210负责与控制单元100之间的数据交换。作为通信控制器210,与控制单元100中的通信控制器210同样,例如能够采用与pci express或以太网等对应的通信芯片。

85.通信接口212借助usb连接来负责与任意的信息处理装置之间的数据交换。

86.存储卡接口214构成为能够拆装存储卡215,能够对存储卡215写入控制程序或各种设定等数据,或者从存储卡215读出控制程序或各种设定等数据。

87.网络控制器216、218分别负责经由网络的与任意器件之间的数据交换。网络控制器216、218也可以采用以太网等通用网络协议。

88.指示器224通知中继单元200的动作状态等,由配置于单元的露出面的1个或多个led等构成。

89.图4示出处理器202执行程序来提供必要的功能的结构例,但是,也可以使用专用的硬件电路(例如asic或fpga等)来安装这些提供的功能的一部分或全部。或者,也可以使用基于通用架构的硬件(例如以通用个人计算机为基础的工业用个人计算机)来实现中继单元200的主要部分。该情况下,也可以使用虚拟化技术并列地执行用途不同的多个os,并且在各os上执行必要的应用。

90.(b3:安全单元300)

91.图5是示出构成本实施方式的安全系统1的安全单元300的硬件结构例的示意图。参照图5,作为主要的组件,安全单元300包含cpu或gpu等处理器302、芯片组304、主存储装置306、二次存储装置308、存储卡接口314、内部总线控制器322和指示器324。

92.处理器302读出二次存储装置308中存储的各种程序,在主存储装置306中展开并执行,由此实现安全控制的控制运算和后述的各种处理。芯片组304对处理器302与各组件之间的数据交换进行中转,由此实现安全单元300整体的处理。

93.在二次存储装置308中,除了存储有系统程序以外,还存储有在系统程序提供的执行环境上进行动作的安全程序。

94.存储卡接口314构成为能够拆装存储卡315,能够对存储卡315写入安全程序或各种设定等数据,或者从存储卡315读出安全程序或各种设定等数据。

95.内部总线控制器322负责经由内部总线10(参照图2)的与控制单元100之间的数据交换。

96.指示器324通知安全单元300的动作状态等,由配置于单元的露出面的1个或多个led等构成。

97.图5示出处理器302执行程序来提供必要的功能的结构例,但是,也可以使用专用的硬件电路(例如asic或fpga等)来安装这些提供的功能的一部分或全部。或者,也可以使用基于通用架构的硬件(例如以通用个人计算机为基础的工业用个人计算机)来实现安全单元300的主要部分。该情况下,也可以使用虚拟化技术并列地执行用途不同的多个os,并

且在各os上执行必要的应用。

98.<c.针对安全系统1的维护>

99.接着,对针对本实施方式的安全系统1的维护进行说明。

100.图6是用于说明针对本实施方式的安全系统1的维护的要件的图。在图6中,作为典型例,设想利用由支持装置500生成的用户程序(安全程序spg)改写安全单元300(以下也称作“器件”)中存储的用户程序(安全程序spg)的情况。

101.图6所示的要件由iec 62061:2005的“6.11.2software based parameterization”等来规定。

102.1.进行维护的操作者具有权限(例如使用密码的权限确认)

103.2.从支持装置500向器件发送的安全程序spg是已调试的程序

104.3.能够唯一地识别改写对象器件(例如支持装置500和器件直接连接,或者,利用对象器件具有的唯一的名称或序列号的确定)

105.4.从支持装置500改写的文件和器件上的文件一致(例如使用校验和的确认)

106.5.现场的作业者安全(例如不会产生由于误动作或停止而受伤这样的事态)

107.不是关于针对执行标准控制的控制单元100的维护,而是关于针对执行安全控制的安全单元300的维护,需要上述这种更加严格的要件。

108.在本实施方式中,除了在配置有安全系统1的现场实施维护以外,还能够操作配置于远处的支持装置500来维护安全系统1。下面,将操作配置于远处的支持装置500进行的维护称作“远程维护”。

109.作为要件1的“进行维护的操作者具有权限”意味着保证安全程序spg的发送方(或发送者)正确。

110.作为要件3的“能够唯一地识别改写对象器件”意味着保证安全程序spg的转送目的地正确。

111.作为要件4的“从支持装置500改写的文件和器件上的文件一致”意味着保证向安全单元300转送后的安全程序spg正确。

112.为了实现针对安全单元300的远程维护,特别优选考虑上述要件3。此外,还优选考虑要件5。

113.下面,对用于实现针对安全系统1的远程维护的结构进行说明。

114.<d.支持装置500的硬件结构例>

115.接着,对与本实施方式的安全系统1连接的支持装置500的硬件结构例进行说明。

116.图7是示出与本实施方式的安全系统1连接的支持装置500的硬件结构例的示意图。作为一例,支持装置500使用基于通用架构的硬件(例如通用个人计算机)来实现。

117.参照图7,支持装置500包含cpu或gpu等处理器502、主存储装置504、输入部506、输出部508、二次存储装置510、光学驱动器512和通信接口520。这些组件经由处理器总线518连接。

118.处理器502读出二次存储装置510中存储的程序(作为一例,是os5102和支持程序5104),在主存储装置504中展开并执行,由此实现后述的各种处理。

119.在二次存储装置510中,除了存储有用于实现基本功能的os5102以外,还存储有用于提供作为支持装置500的功能的支持程序5104。支持程序5104由作为计算机的信息处理

装置(实质上是处理器502)来执行,由此实现本实施方式的支持装置500。

120.在二次存储装置510中存储有在通过执行支持程序5104而提供的开发环境中由用户生成的项目5106。进而,在二次存储装置510中也可以存储有后述的密钥(秘密密钥和公开密钥)或证书等。

121.在本实施方式中,支持装置500提供能够统合地进行针对安全系统1中包含的各器件的设定和由各器件执行的程序的生成的开发环境。项目5106包含通过这种统合的开发环境生成的数据。典型地讲,项目5106包含标准控制源程序5108和安全源程序5112。

122.标准控制源程序5108在被转换成目标代码后,被转送到控制单元100,作为标准控制程序进行存储。安全源程序5110在被转换为目标代码后,被转送到安全单元300,作为安全程序进行存储。

123.输入部506由键盘或鼠标等构成,受理用户操作。输出部508由显示器、各种指示器、打印机等构成,输出来自处理器502的处理结果等。

124.通信接口520经由usb或以太网等任意的通信介质交换与安全系统1之间的数据。

125.支持装置500具有光学驱动器512,从非暂时性地存储计算机能读取的命令的记录介质514(例如dvd(digital versatile disc:数字多功能盘)等光学记录介质)读取其中存储的程序,将其安装于二次存储装置510等。

126.由支持装置500执行的支持程序5104等可以经由计算机能读取的记录介质514进行安装,但是,也可以以从网络上的服务器装置等下载的形式进行安装。此外,本实施方式的支持装置500提供的功能有时以利用os提供的模块的一部分的形式来实现。

127.图7示出通过处理器502执行程序来提供作为支持装置500所需要的功能的结构例,但是,也可以使用专用的硬件电路(例如asic或fpga等)安装这些提供的功能的一部分或全部。

128.另外,在安全系统1工作中,支持装置500也可以从安全系统1取下。

129.<e.用于保证安全程序的转送目的地正确的结构(要件3)>

130.首先,对用于实现作为要件3的“能够唯一地识别改写对象器件”的结构进行说明。

131.(e1:课题)

132.图8是用于说明直接连接本实施方式的安全系统1和支持装置500而进行的维护的图。参照图8,在现场直接连接支持装置500和安全系统1(安全单元300)的情况下,操作支持装置500的操作者能够通过目视来确认连接目的地的器件(安全单元300),因此,能够通过该目视和连接操作,唯一地识别改写对象器件。

133.图9是用于说明从支持装置500针对安全系统1的远程维护中的课题的图。参照图9,支持装置500经由网络4而与安全系统1电连接。

134.在网络4中,安全系统1由分配给中继单元200的网络地址(典型地讲为ip地址)来确定。

135.支持装置500具有将预先登记的成为转送目的地的器件(安全单元300)的名称和ip地址对应起来的列表ls,操作者参照列表ls,选择成为转送目的地的安全单元300。在图9所示的例子中,选择“192.168.250.1”(safety_1)作为ip地址。然后,支持装置500按照操作者的操作,对具有选择出的ip地址的器件转送安全程序spg。

136.这里,ip地址能够针对各器件任意地设定,或者,有时由路由器等动态地分配。因

此,可能针对其他安全系统2错误地设定“192.168.250.1”。

137.或者,有时通过冒充等伪装成其他安全系统2是转送目的地。

138.这样,仅通过指定ip地址,由于错误的设定和冒充等,无法保证安全程序spg的转送目的地正确。即,即使将安全程序spg转送到错误的系统,也可能没有注意到。

139.(e2:解决方式1)

140.作为针对图8所示的课题的解决方式1,对利用基于密钥的加密的方式进行说明。

141.图10是用于说明从支持装置500针对本实施方式的安全系统1的远程维护的一个方式的图。在图10所示的结构中,安全系统1的中继单元200保持有电子密钥,支持装置500以能够利用中继单元200保持的电子密钥进行解密的方式对维护所需要的数据(典型地讲为安全程序spg)进行加密,将其转送到中继单元200。

142.更具体而言,针对安全系统1,预先准备由基于公开密钥基础的秘密密钥和公开密钥构成的密钥对。秘密密钥存储于中继单元200,对应的公开密钥存储于支持装置500。即,中继单元200保持有秘密密钥作为电子密钥,支持装置500保持有与秘密密钥成对的公开密钥。

143.例如,具有“192.168.250.1”(safety_1)作为ip地址的安全系统1(中继单元200)存储有秘密密钥sk1,对位于支持装置500保持的列表ls中的“192.168.250.1”的记录关联有对应的公开密钥pk1。另外,为了防止公开密钥pk1的伪装,也可以将通过认证机构认证公开密钥pk1而生成的服务器证书存储于支持装置500。

144.这样,中继单元200保持有秘密密钥sk1作为电子密钥。此外,支持装置500保持有与秘密密钥sk1成对的公开密钥pk1和针对公开密钥pk1发行的服务器电子证书中的至少一方。

145.在远程维护中,支持装置500按照操作者的操作,在对具有选择出的ip地址的器件转送安全程序spg时,利用选择出的转送目的地的公开密钥对安全程序spg进行加密。通过加密而生成的已加密安全程序ssp(转送数据)被转送到转送目的地。

146.在已加密安全程序ssp(转送数据)被转送到本来的转送目的地即安全系统1的情况下,能够使用安全系统1的中继单元200存储的秘密密钥sk1进行解密。

147.另一方面,在已加密安全程序ssp(转送数据)被转送到错误的转送目的地即安全系统2的情况下,无法利用安全系统2的中继单元200存储的秘密密钥sk2进行解密。或者,设想在安全系统2的中继单元200中未保持任何秘密密钥,该情况下,也无法对转送数据进行解密。

148.此外,即使利用某种方法接收到转送数据,在安全系统2中也无法对转送数据进行解密。

149.这样,支持装置500仅在对具有预先与选择出的转送目的地关联的密钥的安全系统1转送了转送数据时,才能够在该转送目的地进行解密,因此,不会向错误的转送目的地发送安全程序spg。由此,即使存在转送目的地的错误的ip地址的设定或ip地址的冒充等,也能够向正确的转送目的地转送安全程序spg。而且,中继单元200在能够利用秘密密钥sk1对从支持装置500转送的数据(已加密安全程序ssp)进行解密的情况下,将该解密后的数据(安全程序spg)转送到安全单元300。

150.另外,中继单元200也可以在对解密后的安全程序spg执行病毒扫描等后,将其转

送到安全单元300。这是考虑到在支持装置500中加密之前感染病毒的可能性。

151.(e3:解决方式2)

152.在上述解决方式1中,例示出使用转送目的地的公开密钥生成转送数据的结构,但是,从加密和解密的处理的高效化且提高转送速度的观点来看,也可以进一步使用公共密钥。

153.图11是用于说明从支持装置500针对本实施方式的安全系统1的远程维护的另一个方式的图。在图11所示的结构中,与图10所示的结构同样,针对安全系统1预先准备由秘密密钥和公开密钥构成的密钥对。

154.首先,在支持装置500中,通过每次生成的一次性密钥即公共密钥tck对安全程序spg进行加密,生成已加密安全程序ssp(转送数据)。一并地,利用选择出的转送目的地的公开密钥对公共密钥tck进行加密,由此生成已加密公共密钥stc。

155.从支持装置500向选择出的转送目的地转送已加密安全程序ssp和已加密公共密钥stc。

156.这样,支持装置500在需要转送安全程序spg的情况下,生成一次性密钥即公共密钥tck。然后,支持装置500利用公开密钥对一次性密钥即公共密钥tck进行加密(已加密公共密钥stc),将其发送到中继单元200。一并地,支持装置500利用公共密钥tck对安全程序spg进行加密(已加密安全程序ssp),将其发送到中继单元200。

157.转送目的地的安全系统1的中继单元200利用本器件的秘密密钥sk1将从支持装置500接收到的已加密公共密钥stc解密成公共密钥tck。然后,转送目的地的安全系统1的中继单元200利用解密后的公共密钥tck将从支持装置500接收到的已加密安全程序ssp(转送数据)解密成安全程序spg。

158.另一方面,在已加密安全程序ssp和已加密公共密钥stc被转送到错误的转送目的地即安全系统2的情况下,无法利用安全系统2的中继单元200存储的秘密密钥sk2进行解密。或者,设想在安全系统2的中继单元200中未保持任何的秘密密钥,该情况下,也无法对转送数据进行解密。

159.此外,即使利用某种方法接收到来自支持装置500的数据,在安全系统2中也无法对转送数据进行解密。

160.这样,支持装置500仅在对具有预先与选择出的转送目的地关联的密钥的安全系统1转送了转送数据时,能够在该转送目的地进行解密,因此,不会向错误的转送目的地发送安全程序spg。由此,即使存在转送目的地的错误的ip地址的设定或ip地址的冒充等,也能够向正确的转送目的地转送安全程序spg。

161.(e4:认证机构的利用)

162.支持装置500利用的各器件的公开密钥可以从成为转送目的地的安全系统1(或中继单元200)直接或间接地取得。或者,也可以在认证机构(ca:certificate authority)登记公开密钥,并且,使用认证机构发行的针对公开密钥的服务器证书作为各器件的公开密钥。通过利用认证机构,能够防止公开密钥的伪装等。

163.<f.用于保证现场的作业者安全的结构(要件5)>

164.首先,对用于实现作为要件5的“现场的作业者安全”的结构进行说明。

165.(f1:课题)

166.在上述图10和图11所示的解决方式中,操作者操作支持装置500,由此,新的安全程序spg被转送到安全单元300。通常,支持装置500的操作者与负责配置有安全单元300的现场的作业者取得联络,并且进行安全程序spg的改写操作,因此,针对作业者的安全没有问题。

167.但是,更加优选在系统中确保这种交换。即,优选构建能够保证现场的作业者安全的系统。

168.(f2:解决方式1)

169.作为系统性地保证上述这种要件5的解决方式1,示出如下结构例:将现场的作业者的明确操作作为条件,以将从支持装置500转送的新的安全程序spg反映到安全单元300。

170.图12是用于说明从支持装置500针对本实施方式的安全系统1的远程维护的改良方式的一例的图。图12所示的结构相当于对上述图10所示的结构施加改良而得到的结构。在图12所示的安全系统1连接有受理现场的作业者的操作的显示操作装置600。作为具体例,显示操作装置600与中继单元200进行网络连接。

171.在图12所示的结构中,在远程维护中从支持装置500转送的安全程序spg不是直接转送到安全单元300,而是暂时存储于中继单元200。然后,接受来自现场的作业者的明确指示,安全程序spg从中继单元200转送到安全单元300。

172.更具体而言,在远程维护中,支持装置500按照操作者的操作,在对具有选择出的ip地址的器件转送安全程序spg时,利用选择出的转送目的地的公开密钥对安全程序spg进行加密。通过加密而生成的已加密安全程序ssp(转送数据)被转送到转送目的地。在已加密安全程序ssp(转送数据)被转送到本来的转送目的地即安全系统1的情况下,能够使用安全系统1的中继单元200存储的秘密密钥sk1进行解密。

173.安全系统1的中继单元200能够使用秘密密钥sk1将转送数据解密成安全程序spg时,将解密后的安全程序spg暂时存储于内部。然后,安全系统1的中继单元200将与解密后的安全程序spg有关的信息通知给显示操作装置600。

174.现场的作业者参照显示操作装置600确认安全程序spg的妥当性,并且确认包含自身的现场的作业者安全后,对显示操作装置600指示转送同意。显示操作装置600按照该转送同意,向中继单元200发送转送指示。

175.中继单元200按照来自显示操作装置600的转送指示,将之前存储着的安全程序spg转送到安全单元300。由此,安全程序spg的改写处理完成。

176.这样,中继单元200将来自现场的作业者的指示作为条件,将从支持装置500转送的安全程序spg转送到安全单元300。将现场的作业者的明确操作设为条件向安全单元300反映安全程序spg,由此,能够更加可靠地确保现场的作业者的安全。

177.图13是示出在图12所示的远程维护中在显示操作装置600中提示的用户界面例的示意图。参照图13,显示操作装置600提示与来自中继单元200的安全程序spg有关的信息。即,显示操作装置600向用户提示与从支持装置500转送的安全程序spg有关的信息。

178.作为一例,显示操作装置600提供的用户界面画面包含表示安全程序spg的变更操作者的信息602、表示安全程序spg的变更日期时间的信息604以及表示安全程序spg的转送目的地的信息606。

179.现场的作业者确认在显示操作装置600上提示的信息,并且确认包含自身的现场

的作业者安全后,按下显示操作装置600上的同意按钮608。响应于该同意按钮608的按下,显示操作装置600对中继单元200发送转送指示。于是,从中继单元200对安全单元300转送安全程序spg。

180.这样,在显示操作装置600上提示从支持装置500转送的安全程序spg的信息。然后,现场的作业者确认安全程序spg的妥当性和现场的作业者安全后,同意转送安全程序spg。然后,中继单元200响应于来自现场的作业者的转送同意,将安全程序spg转送到安全单元300。

181.另一方面,在由于某种理由而使现场的作业者按下了拒绝按钮610的情况下,显示操作装置600对中继单元200发送转送中止。于是,中继单元200也可以丢弃存储着的安全程序spg。这样,中继单元200也可以响应于来自用户的拒绝转送的指示,丢弃从支持装置500转送的安全程序spg。

182.另外,在图13所示的用户界面中,作为与安全程序spg有关的信息,提示安全程序spg的更新者、安全程序spg的更新日期时间和安全程序spg的转送目的地,但是,也可以不提示这些全部信息而提示至少一部分。

183.图14是示出图12所示的远程维护中的处理步骤的顺序图。参照图14,按照操作者对支持装置500的操作(顺序sq100),支持装置500执行安全程序spg的生成/编集处理(顺序sq102)。

184.接着,按照操作者对转送目的地的选择和转送的操作(顺序sq104),支持装置500与选择出的中继单元200进行网络连接,利用转送目的地的公开密钥对安全程序spg进行加密,生成已加密安全程序ssp(转送数据)(顺序sq106)。然后,支持装置500向选择出的转送目的地转送转送数据(顺序sq108)。

185.转送目的地的中继单元200在从支持装置500接收到转送数据时,利用本器件的秘密密钥sk1将该接收到的数据解密成安全程序spg(顺序sq110)。

186.然后,中继单元200将与解密后的安全程序spg有关的信息通知给显示操作装置600(顺序sq112)。显示操作装置600根据来自中继单元200的信息提示与安全程序spg有关的信息(顺序sq114)。进而,显示操作装置600在受理来自现场的作业者的操作时(顺序sq116),将该受理的操作的内容(转送同意或转送拒绝)发送到中继单元200(顺序sq118)。

187.中继单元200在从显示操作装置600接收到转送同意的指示的情况下(顺序sq120:是),将解密后的安全程序spg转送到安全单元300(顺序sq122)。从该中继单元200朝向安全单元300转送安全程序spg经由内部总线10来执行。安全单元300存储来自中继单元200的安全程序spg(顺序sq124)。然后,安全单元300按照存储着的安全程序spg执行安全控制。

188.由此,从支持装置500针对安全单元300的远程维护完成。

189.另一方面,中继单元200在从显示操作装置600接收到转送拒绝的指示的情况下(顺序sq120:否),丢弃存储着的安全程序spg(顺序sq126)。该情况下,从支持装置500针对安全单元300的远程维护在中途结束。

190.(f3:解决方式2)

191.也可以将与上述解决方式1相同的技术思想应用于上述图11所示的结构。即,在上述图11所示的结构中,也可以将现场的作业者的明确操作设为条件,以将从支持装置500转送的新的安全程序spg反映到安全单元300。

192.图15是用于说明从支持装置500针对本实施方式的安全系统1的远程维护的改良方式的另一例的图。图15所示的结构相当于对上述图11所示的结构施加改良而得到的结构。在图15所示的安全系统1连接有受理现场的作业者的操作的显示操作装置600。

193.在图15所示的结构中,首先,在支持装置500中,通过每次生成的一次性密钥即公共密钥tck对安全程序spg进行加密,生成已加密安全程序ssp(转送数据)。一并地,利用选择出的转送目的地的公开密钥对公共密钥tck进行加密,由此生成已加密公共密钥stc。

194.从支持装置500向选择出的转送目的地转送已加密安全程序ssp和已加密公共密钥stc。支持装置500利用公共密钥tck对维护所需要的数据进行加密,并且,以能够利用中继单元200保持的密钥(秘密密钥sk1)进行解密的方式对公共密钥tck进行加密,将其发送到中继单元200。

195.转送目的地的安全系统1的中继单元200利用本器件的秘密密钥sk1将从支持装置500接收到的已加密公共密钥stc解密成公共密钥tck。然后,转送目的地的安全系统1的中继单元200利用解密后的公共密钥tck将从支持装置500接收到的已加密安全程序ssp(转送数据)解密成安全程序spg。

196.安全系统1的中继单元200在能够解密成安全程序spg时,将解密后的安全程序spg暂时存储于内部。然后,安全系统1的中继单元200将与解密后的安全程序spg有关的信息通知给显示操作装置600。

197.现场的作业者参照显示操作装置600确认安全程序spg的妥当性,并且确认包含自身的现场的作业者安全后,对显示操作装置600指示转送同意。显示操作装置600按照该转送同意,向中继单元200发送转送指示。

198.中继单元200按照来自显示操作装置600的转送指示,将之前存储着的安全程序spg转送到安全单元300。由此,安全程序spg的改写处理完成。

199.这样,将现场的作业者的明确操作设为条件向安全单元300反映安全程序spg,由此,能够更加可靠地确保现场的作业者的安全。

200.图16是示出图15所示的远程维护中的处理步骤的顺序图。参照图16,按照操作者对支持装置500的操作(顺序sq100),支持装置500执行安全程序spg的生成/编集处理(顺序sq102)。

201.接着,按照操作者对转送目的地的选择和转送的操作(顺序sq104),支持装置500生成公共密钥tck作为一次性密钥(顺序sq130)。然后,支持装置500利用生成的公共密钥tck对安全程序spg进行加密,生成已加密安全程序ssp(转送数据)(顺序sq132)。此外,支持装置500利用转送目的地的公开密钥对公共密钥tck进行加密,生成已加密公共密钥stc(顺序sq134)。

202.最终,支持装置500将已加密安全程序ssp和已加密公共密钥stc转送到选择出的转送目的地(顺序sq136)。

203.转送目的地的中继单元200在从支持装置500接收到已加密公共密钥stc时,利用本器件的秘密密钥sk1将该接收到的已加密公共密钥stc解密成公共密钥tck(顺序sq140)。

204.此外,中继单元200利用公共密钥tck将已加密安全程序ssp(转送数据)解密成安全程序spg(顺序sq142)。

205.然后,中继单元200将与解密后的安全程序spg有关的信息通知给显示操作装置

600(顺序sq112)。显示操作装置600根据来自中继单元200的信息提示与安全程序spg有关的信息(顺序sq114)。进而,显示操作装置600在受理来自现场的作业者的操作时(顺序sq116),将该受理的操作的内容(转送同意或转送拒绝)发送到中继单元200(顺序sq118)。

206.中继单元200在从显示操作装置600接收到转送同意的指示的情况下(顺序sq120:是),将解密后的安全程序spg转送到安全单元300(顺序sq122)。从该中继单元200朝向安全单元300转送安全程序spg经由内部总线10来执行。安全单元300存储来自中继单元200的安全程序spg(顺序sq124)。然后,安全单元300按照存储着的安全程序spg执行安全控制。

207.由此,从支持装置500针对安全单元300的远程维护完成。

208.另一方面,中继单元200在从显示操作装置600接收到转送拒绝的指示的情况下(顺序sq120:否),丢弃存储着的安全程序spg(顺序sq126)。该情况下,从支持装置500针对安全单元300的远程维护在中途结束。

209.(f4:解决方式3)

210.在上述结构中,也可以在显示操作装置600中进一步附加认证处理。通过附加认证处理,能够更加可靠地进行针对安全单元300的安全程序spg的转送指示。

211.图17是用于说明从支持装置500针对本实施方式的安全系统1的远程维护的改良方式的又一例的图。图17所示的结构相当于对上述图12所示的结构追加认证处理而得到的结构。

212.在图17所示的结构中,对在远程维护中从支持装置500转送的安全程序spg赋予预先设定的发送密码spw。即,支持装置500将从操作者输入的密码赋予给安全程序spg,并将其转送到中继单元200。

213.另一方面,现场的作业者参照显示操作装置600确认安全程序spg的妥当性,并且确认包含自身的现场的作业者安全后,对显示操作装置600输入接收密码rpw。仅在从现场的作业者输入的接收密码rpw与赋予给安全程序spg的发送密码spw一致的情况下,安全程序spg从中继单元200转送到安全单元300。

214.更具体而言,在远程维护中,操作者在安全程序spg的转送前或转送时,将发送密码spw输入到支持装置500。发送密码spw通常使用在与现场的作业者之间共享的密码。然后,支持装置500按照操作者的操作,针对具有选择出的ip地址的器件,利用选择出的转送目的地的公开密钥对安全程序spg和被输入的发送密码spw进行加密。通过加密而生成的转送数据被转送到转送目的地。在已加密安全程序ssp(转送数据)被转送到本来的转送目的地即安全系统1的情况下,能够使用安全系统1的中继单元200存储的秘密密钥sk1进行解密。

215.安全系统1的中继单元200能够使用秘密密钥sk1将转送数据解密成安全程序spg和发送密码spw时,将解密后的安全程序spg和发送密码spw暂时存储于内部。然后,安全系统1的中继单元200将与解密后的安全程序spg有关的信息通知给显示操作装置600。

216.现场的作业者参照显示操作装置600确认安全程序spg的妥当性,并且确认包含自身的现场的作业者安全后,对显示操作装置600输入接收密码rpw。被输入的接收密码rpw被发送到中继单元200。

217.中继单元200对来自显示操作装置600的接收密码rpw和之前存储着的发送密码spw进行核对。在两个密码一致的情况下,中继单元200将安全程序spg转送到安全单元300。

由此,安全程序spg的改写处理完成。这样,中继单元200以从现场的作业者输入的接收密码rpw与发送密码spw一致为条件,将从支持装置500转送的安全程序spg转送到安全单元300。

218.另一方面,在来自显示操作装置600的接收密码rpw和之前存储着的发送密码spw不一致的情况下,中继单元200也可以丢弃存储的安全程序spg。

219.图18是示出在图17所示的远程维护中在显示操作装置600中提示的用户界面例的示意图。参照图18,显示操作装置600提示与来自中继单元200的安全程序spg有关的信息,并且提示输入接收密码rpw。作为一例,显示操作装置600提供的用户界面画面包含表示安全程序spg的变更操作者的信息602、表示安全程序spg的变更日期时间的信息604、表示安全程序spg的转送目的地的信息606以及密码输入栏612。

220.现场的作业者确认在显示操作装置600上提示的信息,并且确认包含自身的现场的作业者安全后,将接收密码rpw输入到密码输入栏612。然后,按下发送按钮614。响应于该发送按钮614的按下,显示操作装置600将输入到密码输入栏612的接收密码rpw发送到中继单元200。于是,中继单元200对来自显示操作装置600的接收密码rpw和存储着的发送密码spw进行核对。在两个密码一致的情况下,中继单元200将安全程序spg转送到安全单元300。

221.另一方面,在由于某种理由而使现场的作业者按下了拒绝按钮610的情况下,显示操作装置600对中继单元200发送转送中止。于是,中继单元200也可以丢弃存储着的安全程序spg。

222.图19是示出图17所示的远程维护中的处理步骤的顺序图。参照图19,按照操作者对支持装置500的操作(顺序sq100),支持装置500执行安全程序spg的生成/编集处理(顺序sq102)。此外,操作者输入应赋予给安全程序spg的发送密码spw(顺序sq103)。

223.接着,按照操作者对转送目的地的选择和转送的操作(顺序sq104),支持装置500与选择出的中继单元200进行网络连接,利用转送目的地的公开密钥对安全程序spg和发送密码spw进行加密,生成已加密转送数据(顺序sq107)。然后,支持装置500向选择出的转送目的地转送转送数据(顺序sq108)。

224.转送目的地的中继单元200在从支持装置500接收到转送数据时,利用本器件的秘密密钥sk1将该接收到的数据解密成安全程序spg和发送密码spw(顺序sq111)。

225.然后,中继单元200将与解密后的安全程序spg有关的信息通知给显示操作装置600(顺序sq112)。显示操作装置600根据来自中继单元200的信息提示与安全程序spg有关的信息(顺序sq114)。进而,显示操作装置600在受理来自现场的作业者的接收密码rpw时(顺序sq117),将该受理的接收密码rpw发送到中继单元200(顺序sq119)。另外,有时转送拒绝的指令被发送到中继单元200。

226.中继单元200在从显示操作装置600接收到的接收密码rpw与预先存储的发送密码spw一致的情况下(顺序sq121:是),将解密后的安全程序spg转送到安全单元300(顺序sq122)。从该中继单元200朝向安全单元300转送安全程序spg经由内部总线10来执行。安全单元300存储来自中继单元200的安全程序spg(顺序sq124)。然后,安全单元300按照存储着的安全程序spg执行安全控制。

227.由此,从支持装置500针对安全单元300的远程维护完成。

228.另一方面,中继单元200在从显示操作装置600接收到的接收密码rpw与预先存储的发送密码spw不一致的情况下(顺序sq121:否),丢弃存储着的安全程序spg(顺序sq126)。

该情况下,从支持装置500针对安全单元300的远程维护在中途结束。

229.如上所述,支持装置500将由操作者输入的任意的发送密码spw包含在转送数据内发送到中继单元200。显示操作装置600提示与从支持装置500发送的安全程序spg有关的信息,并且提示现场的作业者输入接收密码rpw。在基于现场的作业者输入的接收密码rpw的密码认证成功时,从中继单元200朝向安全单元300的安全程序spg的转送开始。另一方面,在基于现场的作业者输入的接收密码rpw的密码认证失败时,安全程序spg不转送到安全单元300。

230.这样,将支持装置500的操作者与现场的作业者之间的密码一致设为条件向安全单元300反映安全程序spg,因此,能够使向安全单元300误转送安全程序spg的可能性大致为零。

231.(f5:解决方式3的变形例)

232.上述解决方式3能够进行以下这种变形等。

233.(1)关于解决方式3,以上述图12所示的结构为基础进行了说明,但是,同样也可以应用于图15所示的结构。进而,不限于图12和图15所示的结构,只要是能够对支持装置500和现场分别输入的密码进行核对的结构即可,可以采用任意的结构。

234.(2)在解决方式3中,例示中继单元200使用发送密码spw和接收密码rpw执行密码认证的结构,但是,执行密码认证的主体可以是任意的。例如,也可以代替中继单元200而由显示操作装置600执行密码认证,还可以由控制单元100或安全单元300执行密码认证。进而,也可以在与安全系统1分开配置的任意的信息处理装置中执行密码认证。

235.这样,密码认证根据系统结构而由任意的执行主体执行即可。

236.(3)作为发送密码spw和接收密码rpw,能够采用任意的方式。例如,可以采用任意的字符串作为密码,也可以从预先准备的多个候选(数字、图案、照片等)中任意选择。在解决方式3中,发送密码spw和接收密码rpw不以信息的隐匿化为目的,而以确认支持装置500的操作者和现场的作业者的意思沟通为目的,因此,也可以不要求严格的加密强度。

237.进而,支持装置500也可以随机地选择或决定发送密码spw。该情况下,在由支持装置500决定或选择发送密码spw后,支持装置500的操作者通过电话等手段将发送密码spw传达给现场的作业者。此时,设想支持装置500的操作者关于针对安全单元300的安全程序spg的转送预定等进行联络。现场的作业者按照来自支持装置500的操作者的联络内容,将接收密码rpw输入到显示操作装置600。通过采用这种发送密码spw的生成方法,能够更加可靠地进行支持装置500的操作者与现场的作业者的交流。

238.如上所述,发送密码spw可以是任意的字符串、预定的候选中的任意一个候选以及由支持装置500随机决定的值中的任意一方。

239.(4)也可以代替上述使用发送密码spw和接收密码rpw进行认证的结构,而是利用针对操作显示操作装置600的现场的作业者的用户认证。

240.图20是用于说明从支持装置500针对本实施方式的安全系统1的远程维护的改良方式的又一例的图。图20所示的结构相当于对上述图12所示的结构追加用户认证处理和权限认证处理而得到的结构。

241.在图20所示的远程维护中,仅在操作显示操作装置600的作业者具有操作权限的情况下,能够发送转送指示。

242.在图20所示的结构中,对在远程维护中从支持装置500转送的安全程序spg赋予预先设定的操作权限信息opa。中继单元200接收到的操作权限信息opa被转送到显示操作装置600。

243.另一方面,现场的作业者在操作显示操作装置600时,输入自身的用户名uid和用户认证密码upw。显示操作装置600根据被输入的用户名uid和用户认证密码upw执行用户认证。在用户认证成功时,显示操作装置600参照从中继单元200接收到的操作权限信息opa,判断用户认证成功的作业者是否具有操作权限(权限认证)。

244.图21是示出图20所示的操作权限信息opa的一例的图。参照图21,操作权限信息opa包含表示是否按照每个用户名设定有操作权限的信息。即,操作权限信息opa是许可转送指示的帐户信息。

245.在图21所示的例子中,针对用户名“user_1”的作业者设定有操作权限,另一方面,针对用户名“user_2”的作业者未设定操作权限。

246.在图21所示的例子中,作为帐户信息,示出以用户帐户(用户名)单位规定操作权限的赋予的例子,但是不限于此,也可以以用户组单位或任务单位规定操作权限的赋予。

247.显示操作装置600仅在用户认证成功的作业者具有操作权限的情况下,使向中继单元200发送转送指示有效。而且,中继单元200在从显示操作装置600接受转送指示时,开始向安全单元300转送安全程序spg。

248.这样,中继单元200以针对作业者(用户)的用户认证成功、以及对该用户认证成功的作业者(用户)设定有规定的操作权限为条件,将从支持装置500转送的安全程序spg转送到安全单元300。

249.利用图20和图21所示的用户认证处理和权限认证处理对转送指示的发送者进行限制,由此,能够更加可靠地确保配置有安全系统1的现场的作业者op2的安全。

250.另外,在图20中,说明了使用用户名uid和用户认证密码upw的例子,但是,用户认证的实现方法可以是任意的。例如,也可以使用活体信息(例如面部认证或指纹认证)。

251.此外,在图20中,示出显示操作装置600执行用户认证的结构例,但是,用户认证的执行主体可以是任意的。同样,用户帐户的管理(用户的追加和登记等)的执行主体也可以是任意的。例如,用户认证和/或用户帐户的管理可以由构成安全系统1的控制单元100、中继单元200和安全单元300中的任意单元来执行。进而,也可以由安全系统1以外的外部服务器(例如单点登录服务器等)来执行。

252.(f6:其他变形例)

253.在上述说明中,说明了显示操作装置600向现场的作业者提示信息并且受理来自现场的作业者的指示的结构例,但是不限于此,也可以利用任意的单元或器件受理来自现场的作业者的指示。

254.例如,也可以使用配置于构成安全系统1的控制单元100、中继单元200和安全单元300中的任意一方的显示器件和输入器件。具体而言,也可以经由配置于任意单元的露出面的指示器(例如7段显示器件或led等)或显示器提示与从支持装置500转送的安全程序spg有关的信息。该情况下,配置于任意单元的露出面的指示器向用户提示与从支持装置500转送的安全程序spg有关的信息。即,配置于控制单元100的露出面的指示器和配置于安全单元300的露出面的指示器向用户提示与安全程序spg有关的信息。

255.此外,也可以经由配置于任意单元的露出面的按钮或双列直插式开关等受理来自现场的作业者的指示。进而,也可以经由与安全系统1或显示操作装置600进行无线通信的便携终端等受理来自现场的作业者的指示。

256.<g.其他方式>

257.在上述实施方式中,例示出执行安全程序spg的安全单元300和在与支持装置500之间交换数据的中继单元200由独立的单元构成的系统。在将这种中继单元200和安全单元300设为分体的情况下,通过对现有的系统追加中继单元200,能够容易地实现上述这种远程维护。

258.但是,不是必须使中继单元200和安全单元300成为分体,也可以采用使两者一体化的结构。进而,也可以采用使控制单元100、中继单元200和安全单元300全部一体化的结构。该情况下,具有能够使壳体紧凑化等优点。

259.<h.附记>

260.上述的本实施方式包含以下这种技术思想。

261.[结构1]

[0262]

一种安全系统,该安全系统具有:

[0263]

处理执行部(300),其按照安全程序(spg)执行安全控制;

[0264]

通信部(200),其对针对所述处理执行部保持的所述安全程序的外部访问进行中转;

[0265]

支持装置(500),其按照用户操作,经由网络(4)将所述安全程序转送到所述通信部;以及

[0266]

提示单元(600),其向用户提示与从所述支持装置转送的安全程序有关的信息,

[0267]

所述通信部将来自用户的指示作为条件,将从所述支持装置转送的安全程序转送到所述处理执行部。

[0268]

[结构2]

[0269]

根据结构1所述的安全系统,其中,

[0270]

所述支持装置将被输入的第1密码(spw)赋予给所述安全程序并转送到所述通信部,

[0271]

所述通信部以从用户输入的第2密码(rpw)与所述第1密码一致为条件,将从所述支持装置转送的安全程序转送到所述处理执行部。

[0272]

[结构3]

[0273]

根据结构2所述的安全系统,其中,

[0274]

所述第1密码是任意的字符串、预定的候选中的任意一个候选和由所述支持装置随机决定的值中的任意一方。

[0275]

[结构4]

[0276]

根据结构1所述的安全系统,其中,

[0277]

所述通信部以针对用户的用户认证成功、以及对该用户认证成功的用户设定有规定的操作权限为条件,将从所述支持装置转送的安全程序转送到所述处理执行部。

[0278]

[结构5]

[0279]

根据结构1~4中的任意一项所述的安全系统,其中,

[0280]

所述通信部响应于来自用户的拒绝转送的指示,丢弃从所述支持装置转送的安全程序。

[0281]

[结构6]

[0282]

根据结构1~5中的任意一项所述的安全系统,其中,

[0283]

与所述安全程序有关的信息包含所述安全程序的更新者、所述安全程序的更新日期时间和所述安全程序的转送目的地中的至少一方。

[0284]

[结构7]

[0285]

根据结构1~6中的任意一项所述的安全系统,其中,

[0286]

所述提示单元包含与所述通信部进行网络连接的显示操作装置、配置于所述处理执行部的露出面的指示器和配置于所述通信部的露出面的指示器中的至少一方。

[0287]

[结构8]

[0288]

根据结构1~7中的任意一项所述的安全系统,其中,

[0289]

所述通信部保持有电子密钥,

[0290]

所述支持装置在以使所述通信部能够利用所述电子密钥进行解密的方式对所述安全程序进行加密后,转送到所述通信部。

[0291]

[结构9]

[0292]

根据结构8所述的安全系统,其中,

[0293]

所述通信部保持有秘密密钥(sk1)作为所述电子密钥,

[0294]

所述支持装置保持有与所述秘密密钥成对的公开密钥(pk1)。

[0295]

[结构10]

[0296]

根据结构9所述的安全系统,其中,

[0297]

所述支持装置在需要转送所述安全程序的情况下生成一次性密钥(tck),利用所述公开密钥对所述一次性密钥进行加密并发送到所述通信部,利用所述一次性密钥对所述安全程序进行加密并发送到所述通信部。

[0298]

[结构11]

[0299]

一种控制器系统(1)中的维护方法,其中,

[0300]

所述控制器系统具有:

[0301]

处理执行部(300),其按照安全程序(spg)执行安全控制;

[0302]

通信部(200),其对针对所述处理执行部保持的所述安全程序的外部访问进行中转;以及

[0303]

支持装置(500),

[0304]

所述维护方法具有以下步骤:

[0305]

所述支持装置按照用户操作经由网络将所述安全程序转送到所述通信部(sq108;sq136);

[0306]

向用户提示与从所述支持装置转送的安全程序有关的信息(sq114);以及

[0307]

将来自用户的指示作为条件,将从所述支持装置转送的安全程序转送到所述处理执行部(sq116、sq118、sq120、sq122、sq124;sq117、sq119、sq121、sq122、sq124)。

[0308]

<i.优点>

[0309]

根据本实施方式的安全系统1,作为将从支持装置500转送到中继单元200的安全

程序spg反映到安全单元300的条件,要求现场的作业者的确认和指示。通过采用这种条件,在位于远离现场的位置的支持装置500的操作者与现场的作业者之间需要协作,由此,能够在满足iec 62061中规定的要件的同时实施远程维护。特别地,能够更加可靠地确保现场的作业者的安全。进而,提高远程维护的效率,并且,由此能够提高生产设备的生产性。

[0310]

应该认为本次公开的实施方式在全部方面是例示而不是限制性的。本发明的范围不是由上述说明表示,而是由权利要求书表示,包含与权利要求书同等的意思和范围内的全部变更。

[0311]

标号说明

[0312]

1、2:安全系统;4:网络;10:内部总线;100:控制单元;102、202、302、502:处理器;104、204、304:芯片组;106、206、306、504:主存储装置;108、208、308、510:二次存储装置;110、210:通信控制器;112:usb控制器;114、214、314:存储卡接口;115、215、315:存储卡;116、118、120、216、218:网络控制器;122、322:内部总线控制器;124、224、324:指示器;200:中继单元;212、520:通信接口;300:安全单元;400:功能单元;450:电源单元;500:支持装置;506:输入部;508:输出部;512:光学驱动器;514:记录介质;518:处理器总线;600:显示操作装置;602、604、606:信息;608:同意按钮;610:拒绝按钮;612:密码输入栏;614:发送按钮;2010:特开;5102:os;5104:支持程序;5106:项目;5108:标准控制源程序;5110、5112:安全源程序;ls:列表;op1:操作者;op2:作业者;opa:操作权限信息;pk1:公开密钥;rpw:接收密码;sk1、sk2:秘密密钥;spg:安全程序;spw:发送密码;ssp:已加密安全程序;stc:已加密公共密钥;tck:公共密钥;uid:用户名;upw:用户认证密码。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。