1.本发明涉及检测对网络的非法侵入的非法侵入检测装置及方法。

背景技术:

2.近年来,通过缩小作为目标的组织和个人,巧妙地欺骗用户下载、执行程序,或恶意利用未知的脆弱性等手段使目标固有的恶意软件感染组织内部的终端以盗窃机密信息和破坏公司内部系统为目的的目标型攻击正在增加。因为用于目标型攻击的恶意软件是为了避免杀毒软件的检测而制作的,所以很难通过杀毒软件来防止。

3.在现有技术的非法侵入检测装置中,预先将特定表示非法侵入的攻击或侵入的行为信息化并保存在信息数据库,监视在终端上动作的行为,其与行为信息一致的情况下,则检测为进行了非法侵入的攻击或侵入的方式。

4.另外,现有技术中还有以检测网络中的病毒感染为目的,预先在监视网络上设置服务器、文件夹、应用等,设置能够通过网络访问的诱饵单元,通过检测对诱饵单元的访问,检测病毒的侵入,并且检测到病毒的侵入时,根据病毒侵入时诱饵的通信信息检测成为该病毒的发送源的计算机,这就实现了检测未知病毒的方法。

5.在现有技术的非法侵入检测装置中,对于成为监视对象的全部过程,在正常动作时表示怎样的行为的基础上,还必须将正常动作时未表示的行为全部数据库化并保持,有发生检测遗漏的问题。另外,原本对于在计算机上动作的所有过程,在正常动作时显示怎样的行为实际上是困难的。

6.另外,在使用以往的病毒的检测方式中,关于访问诱饵的发信方是否真的感染了病毒,或者是由于设定错误或操作失误等人为因素而发生了访问这个问题,仅仅观察到了诱饵的访问情况是无法判断的。

技术实现要素:

7.本发明是为了解决上述问题而进行的,通过目标型攻击,在允许攻击者从组织外部网络侵入到组织内部网络的情况下,通过检测攻击者在组织内部网络内搜索的行为目的来检测出发生了目标型攻击。

8.为了解决上述问题,本发明的非法侵入检测装置是对能够经由网络访问的设备生成诱饵的诱饵生成单元、以及收集对由上述诱饵生成单元生成的上述诱饵的访问控制的记录的日志收集单元行为模式数据库,其存储表示攻击者侵入网络时观察到的访问控制事件的模式的行为模式,基于与存储在所述行为模式数据库中的所述行为模式的一致度来检测攻击者的侵入的记录分析单元。

9.另外,本发明的非法侵入检测方法包括:诱饵生成单元对能够经由网络访问的设备生成诱饵的诱饵生成步骤、日志收集单元记录收集步骤、用于收集由所述诱饵生成单元生成的对所述诱饵的访问控制的日志存储表示攻击者侵入网络时观察到的访问控制事件的模式的行为模式数据库存储步骤和日志分析单元由所述日志收集单元收集的日志中包

含的对所述诱饵的访问控制的事件的模式,基于与存储在所述行为模式数据库中的所述行为模式的一致度来检测攻击者的侵入的记录分析步骤。

10.本发明的非法侵入检测方法的日志收集单元记录收集步骤,包括使用日志收集单元将计算机生成为能够经由网络访问的设备的收集器行为模式数据库,其存储表示攻击者侵入网络时观察到的访问控制事件的模式的行为模式,基于与存储在所述行为模式数据库中的所述行为模式的一致度,从而通过记录分析单元检测攻击者的侵入行为。

11.进一步,本发明的非法侵入检测方法的计算机可读取的记录介质是将计算机生成为能够经由网络访问的设备的诱饵生成单元,日志收集单元,用于收集由所述诱饵生成单元生成的访问控制日志,由所述日志收集单元收集的日志中包含的对所述诱饵的访问控制的事件的模式记录,用于基于与存储在所述行为模式数据库中的所述行为模式的一致度来检测攻击者的侵入的记录分析单元的非法侵入检测方法。

12.根据有无对计算机的访问,检测攻击者有可能侵入内部网络的事件,并根据访问计算机的用户及终端的行为模式来判别通过目标型攻击,可以检测到攻击者侵入了内部网络。

附图说明

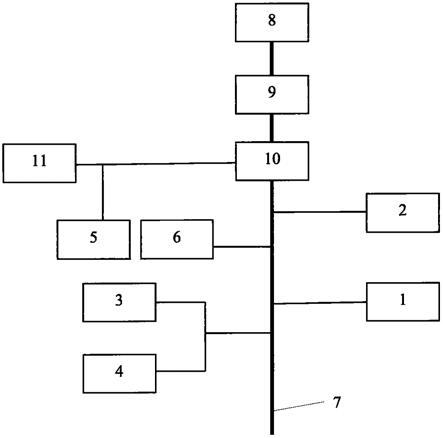

13.图1是本发明的非法侵入检测装置的结构示意图。

14.图2是本发明检测装置1的结构示意图。

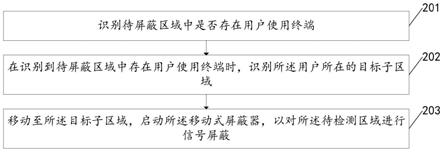

15.图3是本发明生成诱饵步骤示意图。

16.图4是本发明日志收集步骤示意图。

17.图5是本发明日志分析步骤示意图。

具体实施方式

18.如图1,非法侵入检测装置包括检测装置1、文件服务器2、第一终端3、第二终端4、邮件服务器5、认证服务器6,所述检测装置1、文件服务器2、第一终端3、第二终端4、邮件服务器5、认证服务器6经由组织内部的网络7连接。另外,攻击者服务器8通过因特网9、防火墙10、代理服务器11进行远程操作,使得第一终端3感染了恶意软件。

19.如图2,检测装置1包括诱饵生成单元12、日志收集分析单元13。诱饵生成单元12还包括诱饵制作登录单元14、诱饵信息数据库15、诱饵数据库16。另外,日志收集分析单元13由日志收集单元17、日志分析单元18、日志数据库19、行为模式数据库20构成。

20.在日志收集分析单元13的行为模式数据库20中,在攻击者通过目标型攻击侵入内部网络的情况下观察到的事件的模式行为被存储。具体而言,“从同一终端进行多个不同用户的认证”、“特定用户账户对文件或文件夹的访问拒绝比平时多发生”、“从特定终端频繁访问可疑的网站”“利用终端的用户接收了附加有可疑文件的邮件”等是事件的模式(行为模式)的例子。

21.另外,在日志收集分析单元13的日志数据库19中,存储有从防火墙10、代理服务器11、邮件服务器5、认证服务器6、文件服务器2、第一终端3、第二终端4等各种设备收集的日志。在日志的存储中,也可以将日志存储在按照所收集的各日志的形式制作的表中,但是,在本发明中,像一般被称为“统一日志管理系统”的记录收集装置那样,将形式不同的各日

志转换为单一的形式。

22.在文件服务器2中,将文件夹或文件作为电子数据保存在数据存储单元中。这里,文件夹表示诱饵文件夹,文件表示诱饵文件。为了说明本实施方式,这些文件夹和文件为了方便而与其他文件夹或文件区别示出,但实际上与其他文件夹或文件不区分。假定所保管的电子数据能够从通过组织内部的网络7连接的其他第一终端3、第二终端4访问。

23.另外,假定文件服务器2上的电子数据基于认证服务器6的适当的用户认证进行访问控制的设定。因此,在没有访问权的用户访问了电子数据的文件夹或文件的情况下,被拒绝访问的日志被记录在日志数据库19中。此外,在允许访问的情况下,也记录日志。

24.日志包括日期、数据属性(文件访问或用户认证)、终端名称、用户名、访问控制对象名称(文件夹路径或文件路径)、访问控制结果(许可或拒绝)、用户认证结果(许可、或者拒绝)等项目。

25.关于对文件服务器2上记录的文件夹或文件的访问的日志,经由网络7被收集到检测装置1,通过日志收集分析单元13的日志收集单元17被存储到日志数据库19。由日志分析单元18从日志数据库19参照向检测装置1收集的日志,并为了检测非法侵入而进行分析。另外,在图1中,虽然通过网络7连接了检测装置1和其他设备,但是只要在检测装置1中收集在网络上的各设备中发生的记录即可,所以不限于图1的结构,各设备和日志收集用网络也可以另外构成。

26.非法侵入检测装置对非法入侵入的检测方法包括:(1)创建诱饵、(2)日志收集、(3)通过日志分析进行侵入检测这三个步骤。

27.图3示出了创建诱饵的步骤,首先,在步骤101中,诱饵生成单元12通过诱饵制作登录单元14参照诱饵信息数据库15,取得当前设置在文件服务器2上的诱饵信息。所述诱饵信息数据库15的数据结构包括诱饵的项目的名称、诱饵的文件服务器名、诱饵的属性(文件或文件夹的不同)、诱饵的分类(个人、客户、规格等)、以及在该文件服务器上设置了诱饵的路径(设置路径)。

28.接着,在步骤102中,诱饵制作登录单元14在步骤101取得的诱饵的设置路径上有诱饵的情况下,进入“是”的分支,进行步骤103的处理。在没有诱饵的情况下,进入“否”的分支,进行步骤105的处理。

29.接着,在步骤103中,诱饵制作登录单元14从文件服务器2删除设置路径上已经设置的诱饵,并且在步骤104中,从诱饵信息数据库15中删除从文件服务器2删除的获取信息。

30.接着,在步骤105中,创建诱饵登录单元14访问文件服务器2,随机选择制作诱饵的任意文件夹。

31.然后,在步骤106中,诱饵制作登录单元14参照诱饵数据库16随机选择诱饵的文件夹或文件。

32.诱饵数据库16的数据结构包括诱饵项目的名称、诱饵文件的属性(文件或文件夹的不同)、诱饵的分类(个人、客户、规格等),作为诱饵的基础的电子数据作为诱饵文件被登记。另外,由于文件夹在文件夹以下预先取下多个文件,所以将包含文件夹的多个文件压缩成一个文件进行汇总。通过预先设定攻击者感兴趣可以访问的名称,可以提高攻击者的侵入检测率。

33.接着,在步骤107中,诱饵创建登录单元14在步骤105选择的文件夹中创建诱饵。

34.最后,在步骤108中,诱饵创建登录单元14将所创建的诱饵信息登记到诱饵信息数据库15,并且结束创建诱饵的操作。

35.如图4所示日志收集的步骤,包括使用日志收集单元17。首先,在步骤201中,日志收集单元17判定是否从连接在监视网络7上的各设备接收到日志。在接收到日志的情况下,进入步骤202的分支,在没有接收到日志的情况下,等待接收日志。

36.接着,在步骤202中,日志收集单元17将接收到的日志依次存储到日志数据库19中。

37.如图5所示通过日志分析进行侵入检测的步骤,包括使用日志分析单元18。日志分析的入侵检测是发生了对设置在文件服务器2中的诱饵发生时的操作。对诱饵访问时,监视从文件服务器2发送来的访问控制的日志,在检测装置1接收到与存储在诱饵信息数据库15中的获取信息一致的访问控制的日志的情况下判断发生了对诱饵的访问。

38.首先,在步骤301中,日志分析单元18首先将计数器x的值初始化为0。

39.接着,在步骤302中,日志分析单元18从行为模式数据库20读取一个行为模式。

40.接着,在步骤303中,日志分析单元18在行为模式的读取成功的情况下,进入“是”的分支,进行步骤304的处理。

41.接着,在步骤304中,日志分析单元18根据访问控制的日志确定访问了诱饵的用户及终端,并基于该信息检索日志数据库19。

42.接着,在步骤305中,日志分析单元18在检索了日志数据库19的结果是发生了与在302中读入的行为模式一致的事件的情况下,进入“是”的分支,在步骤306中,对计数器x加1返回步骤302的处理。

43.另外,在步骤305中,在没有检测到与行为模式一致的事件的情况下,也返回到步骤302的处理。

44.如上所述,重复从步骤302到步骤306的处理,在步骤303中行为模式的读取失败的情况下,判断为对于行为模式数据库20的全部项目的处理完成,进入“否”的分支进行步骤307的处理。

45.步骤306,对计数器x加1返回步骤302的处理;

46.接着,在步骤307中,日志分析单元18比较当时的计数器x的值和预先提供的阈值,在计数器x为阈值以上的情况下,进入“是”的分支,在步骤307中因为对诱饵(计数器x)的访问频率作为与行为模式的一致程度高,所以判断为发生目标型攻击,结束该过程。

47.另外,在计数器x的值小于阈值的情况下,直接结束处理。在这种情况下,对发生的诱饵的访问被判断为是正规用户的操作错误或设定错误等无害的访问。

48.如上所述,根据有无对计算机的访问,检测攻击者有可能侵入组织内部的网络的事件,并根据访问计算机的用户及终端的相关行为模式来判别通过目标型攻击是否检测攻击者侵入组织内部的网络。

49.进而,通过基于对计算机的访问频度来判断目标型攻击发生,能够适当地判断对计算机的访问是由攻击者还是正规用户错误地访问的效果。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。