1.本公开涉及用于保护机密内容的安全系统。更具体地,本公开涉及对安全监控器上显示的敏感内容的未经授权的图像捕获(例如,通过拍摄)进行监控和识别的系统的方法。

背景技术:

2.模拟洞(analog hole)是数字数据的复制保护机制中一种已被认识到的基本的、不可避免的隐患。drm和数据加密(data encryption)仅仅保护数字副本。可以在视角锥(viewing cone)内观看安全监控器上显示的敏感内容,该视角锥取决于安全监控器的屏幕几何形状以及该屏幕表面上的像素的视角。视角是可以以可接受的视觉效果观看安全监控器的显示的角度。视角的角度范围被称为视角锥,并且该视角锥包括多个观看方向。

3.在此视角锥内,潜在的有害行为者可能会拍摄内容的未经授权的照片。防窥屏幕(或防窥膜)、安全监控器侧面的机械遮盖物以及办公室和隔间墙可限制安全监控器的视角锥。但是,安全监控器的内容可被直接坐在或站在安全监控器正前方的潜在的有害行为者看到。潜在的有害行为者可以是例如从计算设备的授权用户的肩膀看过去的人,或者是具有违反适用于所显示内容的安全规则的行为的授权用户。

4.对安全监控上敏感内容的未经授权拍摄进行阻止的众所周知的方法包括完全禁止使用手机或者相关人员仅持有不能拍摄的手机的要求例如是在武装部队和政府安全机构的“禁区”中常见的。这种解决方案虽然有效,但是在允许且广泛使用手机的民用或中等安全工作环境中通常是不现实的。在这样的工作环境中,对手机上的摄像头的强制禁令是不现实的,这是因为大多数手机用户将摄像头看作手机的基本功能。

5.员工监控软件也不能够防止未经授权的拍摄。员工监控软件通常包括文件访问限制、对键盘敲击的监控以及定期捕获对安全监控器上内容的截屏。计算机文件访问控制限制不能解决当内容被显示为授权用户的正常工作职责的一部分时,该授权用户(或其他潜在的有害行为者)拍摄未经授权的内容照片的风险。因此,员工监控软件无法防止在授权用户进行对计算机文件的准许查看的过程中所进行的未经授权的拍摄。

6.使用视频识别技术来监控可疑行为会是已知的。例如,在美国专利申请公布第2012/0098918a1号中,对视听馈送进行分析以识别任意触发事件,并执行预定动作。该识别技术的一种应用是在某个区域中搜索对象的移除或添加。在最坏的情况下,对象的添加可以指示需要发出警报以通知该区域的疏散警报。对象的移除可以发信号通知零售商店中的消费品被盗。可选地,可以向警卫队发出通知。该解决方案未链接到安全监控器上内容的员工视线中,且未使用员工的笔记本电脑上可用的摄像头和麦克风。

7.已经解决了阻止对于大型场所呈现的娱乐内容进行未经授权的拍摄的问题。美国专利申请公布第2006/0098165号公开了使用红外光发射来破坏由位于场地内的未授权数字记录器所获得的图像的质量。虽然红外线对于人眼不可见,但其可由数字记录器记录。这种方法对于防止复制娱乐内容来说是有用的,这是因为图像质量对于潜在的未经授权的观

看者来说很重要。但是,对于更关注机密信息或配有复杂摄影设备的潜在有害行为者来说,此解决方案无法提供足够的保护。

8.dhulekar等人在journal of science and technology(《科技学刊》)第2卷,第5期,2017年5月,第06页至第11页发表的题为“arduino based anti

‑

photography system for photography prohibited areas”(“用于拍摄禁区的基于arduino的防拍摄系统”)中具体解决了检测摄像头的使用。该出版物中的设计涉及在笔记本电脑内安装的摄像头周围安装红外发射器。在这种设计中,在摄像头的视场中有连续的红外线发射。当红外线发射到未经授权的摄像头镜头上时,在笔记本电脑的摄像头捕获的图像中会看到白色圆形散斑。然后,从笔记本电脑的摄像头的视频馈送中检测到此白色圆形散斑,从而创建触发事件。这种设计要求对工作环境中所有笔记本电脑进行定制,考虑到大多数员工计算机都是从标准商业供应商处获得的,该方法是昂贵且不实际的。

9.减少未经授权的拍摄的其他解决方案采用手机上装载的软件。

10.例如,在美国专利第8346072号中,如果设备没有在预定时间段内一直稳定地聚焦在所关注的主体上,则安装在手机上的软件会阻止用户拍摄该主体的照片。此过程延长了正常的摄像头拍摄过程,因此要求摄像头用户以显眼的方式拍照——其基本原理是,如果此类动作容易被识别,则摄像头用户将不太可能拍摄未经授权的图片。可以通过无线通信网络将该摄像头限制传送给设备。此外,可以将该限制和边界作为it安全策略的一部分传送给设备。在美国专利申请公布第2013/0040632号中,安装在手机上的软件将该手机拍摄的所有照片上传到服务器。首先,该软件使得不能够在手机上对图像文件进行任何本地复制。在服务器端对照片进行分析以确定它们是否是经授权的。如果是经授权的,则将该照片推送到手机,如果是未经授权的,则拒绝手机用户复制该照片。

11.由于这两种软件解决方案需要在工作环境中的所有手机上安装侵入式软件,因此其实际应用受到限制。潜在的有害行为者可以可选地从他们的手机中删除此类软件、使用雇主不知道的其他手机来拍摄未经授权的照片或者使用独立的摄像头拍摄未经授权的照片。

12.如上所述,现有技术无法在不对场所(例如,对工作环境进行红色分区)中允许使用的手机类型进行限制、修改笔记本电脑硬件(例如增加红外光发射)或在每部手机上安装安全软件的情况下,完全解决防止潜在的有害行为者拍摄未经授权的照片的需求。此外,现有技术没有公开或建议在意图拍摄未经授权的照片时对安全监控器上观看的内容进行文档化的任何方法。

技术实现要素:

13.本发明的第一实施例是一种对至少一个安全监控器上显示的内容的未经授权的图像捕获进行检测的方法,该至少一个安全监控器上显示的内容由与安全监控器相连的计算设备配置。每个计算设备与至少一个授权用户相关联,并且在每个安全监控器上显示的内容可被至少一个潜在的有害行为者在安全监控器的视角锥内看到。该方法包括以下步骤:(a)捕获针对每个安全监控器的监控馈送,该监控馈送包括针对安全监控器的视角锥的至少一部分的图像流;(b)分析与每个安全监控器相关联的监控馈送,以识别至少一个触发事件;(c)在识别出每个触发事件时,存储针对该触发事件的触发记录;以及(d)在识别出每

个触发事件时,执行至少一个补救措施。

14.在第一实施例中,针对监控馈送的图像流由下述至少之一捕获:(i)与连接到安全监控器的计算设备相连的、捕获第一图像子流的第一计算机摄像头;(ii)与连接到安全监控器的计算设备相连的、捕获第二图像子流的第二计算机摄像头;以及(iii)安装在与安全监控器相关联的工作环境中的、捕获第三图像子流的至少一个cctv摄像头。每个触发事件包括至少对如下摄像头单元的识别,该摄像头单元:(i)是在图像流中的至少一个图像流中的、在安全监视器的视角锥内所捕获的;以及(ii)被定位成拍摄潜在有害行为者可达范围内的安全监控器上显示的内容,其中,所显示的内容是从至少一个计算机文件中检索的。每个计算机文件存储在下述至少之一上:(1)与安全监控器相连的计算设备;以及(2)可由与安全监控器相连的计算设备访问的至少一个内容存储库。针对触发事件的触发记录包括:(i)触发事件的时间戳;(ii)下述至少之一:(1)在触发事件发生时遭遇触发事件的安全监控器的截屏以及(2)在触发事件发生时在安全监控器上显示的内容的概要;以及(iii)来自与捕获摄像头单元的触发事件相关联的监控馈送的至少一个图像。每个补救措施包括下述步骤至少之一:(i)使用一个或多个锁定措施来锁定遭遇触发事件的安全监控器;以及(ii)向至少一个指定人员发送安全警报。

15.针对每个触发事件的触发记录还可以包括在触发事件发生之前和之后延伸的第一时间窗口内的下述至少之一:(a)在第一时间窗口内遭遇触发事件的安全监控器上显示的每个计算机文件的元数据;(b)在第一时间窗口内登录到与安全监控器相连的计算设备的每个授权用户的登录标识;(c)与在第一时间窗口内遭遇触发事件的安全监控器相关联的监控馈送的第一捕获块;以及(d)与其他安全监控器相关联的附加监控馈送的第二捕获块,其他安全监控器与在第一时间窗口内遭遇触发事件的安全监控器相关联的工作环境共处一地。

16.分析监控馈送的步骤可以由ai/ml执行。

17.用于每个安全监控器的监控馈送附加地可以包括附加的生物统计学信息,该生物统计学信息包括下述至少之一:(a)由与连接到安全监控器的计算设备相连的计算机麦克风捕获的音频流;(b)由与连接到安全监控器的计算设备相连的计算机键盘捕获的键入节奏流;以及(c)由与连接到安全监控器的计算设备相连的计算机指针装置捕获的指针控制特征流。分析监控馈送以识别每个触发事件的步骤可以包括分析下述至少之一:(a)该音频流与连接到安全监控器的计算设备的授权用户中的至少一个授权用户的预先记录的语音的第一比较;(b)该键入节奏流与连接到安全监控器的计算设备的至少一个授权用户的预先记录的键入节奏的第二比较;以及(c)该指针控制特征流与连接到安全监控器的计算设备的至少一个授权用户的预先记录的指针控制特性的第三比较。分析监控馈送以识别每个触发事件的步骤可以附加地包括根据下述至少之一对潜在有害行为者进行第二行为分析:(a)音频流;(b)键入节奏流;以及(c)指针控制特征流。针对每个触发事件的触发记录还可以包括在触发事件之前和之后延伸的第二时间窗口内的下述至少之一:(a)第二时间窗口内的音频流的第三捕获块;(b)第二时间窗口内的键入节奏流的第四捕获块;以及(c)第二时间窗内的指针控制特征流的第五捕获块。

18.在本发明的第二实施例中,在安全系统上实施第一实施例的方法,该系统包括具有数据库的服务器。该服务器通过网络连接到与安全监控器相连的计算设备。该系统被配

置成通过下述至少之一来执行本发明的第一实施例的方法:(a)与安全监控器相连的计算设备中的第一处理器;以及(b)服务器中的第二处理器。

19.在本发明的第三实施例中,本发明被包含在计算机程序中,该计算机程序包括指令,当由下述至少之一执行该指令时,使得执行第一实施例的方法:(a)与安全监视器相连的计算设备中的第一处理器;以及(b)服务器中的第二处理器,该服务器通过网络连接到与安全监控器相连的计算设备。

20.在本发明的第四实施例中,本发明被包含在计算机可读存储介质中,该计算机可读存储介质包括指令,当由下述至少之一执行该指令时,使得执行本发明的第一实施例:(a)与至少一个安全监视器相连的计算设备中的第一处理器;以及(b)服务器中的第二处理器,该服务器通过网络连接到与安全监控器相连的计算设备。

附图说明

21.此处参考附图描述本公开的实施例,在附图中:

22.图1是在执行本发明的实施例期间位于工作环境中的项目的图示。

23.图2是本发明的实施例的安全系统中通过网络连接的项目的框图。

24.图3是在本发明的实施例中实施以对安全监控器上显示的内容的未经授权图像捕获进行识别的步骤的流程图。

25.图4是详细说明由系统中的设备生成的信息流的图表。

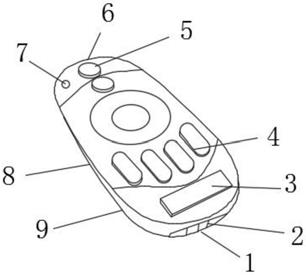

26.图5是触发事件之后的用于补救措施的可能的锁定步骤的列表。

具体实施方式

27.在以下具体实施方式中,参考的是构成本文的一部分的附图。在具体实施方式、附图和权利要求中所描述的说明性实施例并不意味着是限制性的。在不脱离本文所提出的主题的精神或范围的情况下,可以应用其他实施例以及进行其他改变。除非另有说明,否则本文中使用的用语“包括”、“包含”、“包括有”和“包含于”及其语法变体旨在表示“开放式”或“包含性”措词,使得这些项属于包括所列举的要素,但也允许其包含其他未列举的元素。

28.如本文所使用的,计算设备04可以是诸如台式计算机或笔记本电脑、瘦客户机、平板计算机或手机之类的单个独立计算机。计算设备04可以运行本地操作系统以及在本地存储驱动器上存储计算机文件。计算设备04可以通过网关22访问一个或多个内容存储库26的文件和应用,内容存储库26可以托管文件和/或运行虚拟应用以及生成计算设备04的虚拟桌面。

29.如本文所使用的,安全监控器08是用于观看内容09的显示设备。安全监控器08可以是并入计算设备04中的专用屏幕(诸如用于笔记本电脑、瘦客户机、平板计算机或手机的屏幕显示器)。安全监控器08可以是独立的显示器(例如连接到计算设备04的计算机显示器、投影屏幕或会议室监控器)。

30.如本文所使用的,服务器24可以包括单个独立计算机、单个专用服务器、多个专用服务器和/或在服务器24的较大型网络23上运行的虚拟服务器和/或基于云的服务。如本文所使用的,数据库25可以将数据存储到单个独立计算机、数据服务器、多个专用数据服务器、基于云的服务和/或在较大的服务器网络上运行的虚拟服务器中,以及从该单个独立计

算机、数据服务器、多个专用数据服务器、基于云的服务和/或在较大的服务器网络上运行的虚拟服务器中访问数据。

31.如本文所使用的,网络23可以是在计算设备04和存储在其他地方的内容09之间提供通信的任何方式。如本文使用的,网络23可以是个域网、局域网、存储局域网、系统局域网、广域网、虚拟专用网和企业专用网。如本发明中所实现的,网络23可以包括一个或多个网关22,或者不包括网关22。可以通过公开的标准协议或专有协议来进行网络23的通信。通过网络23进行的数据通信可以是:(i)加密的或未加密的;(ii)通过有线网络、无线网络或有线和无线的组合传递的。可以通过任何可实践的方式来完成无线通信,该方式包括wi

‑

fi 802.11网络、bluetooth

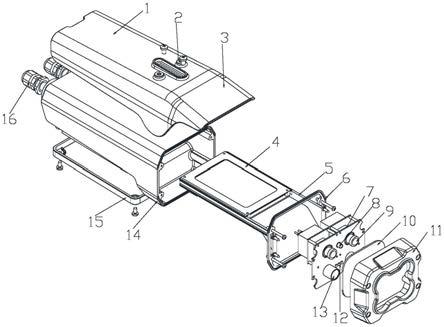

tm

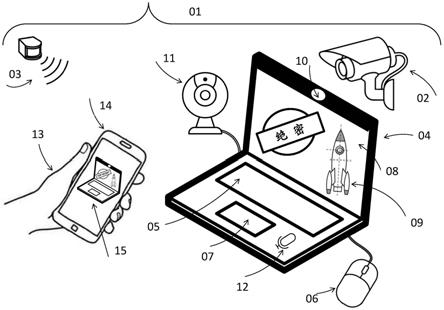

网络或移动电话网络(例如3g、4g、lte和5g)。这里使用的术语“连接”、“连接的”和“与

…

相连”是指两个设备之间的通信链路,且可以如本段落中所讨论的方式来实现。

32.如本文所使用的,网络23可以至少部分地按照专有网络23协议(例如用于cctv和运动检测器03设备的协议)进行连接。cctv和运动检测器03设备还可以通过通用的物联网(iot)协议,例如窄带iot(“nb

‑

iot”)、基于3g sim卡的移动通信网络或消息队列遥测传输进行通信。在iot设备的情况下,iot设备可以通过无线收发器和有线链路中的至少一个与网关22和/或网络23通信。iot传感器、网关22、服务器24与用户接口之间的通信也可以被加密且可以是双向的。例如,iot传感器中的至少一个iot传感器可以被配置成通过网关22从服务器24接收至少一个命令。

33.如本文所使用的,连接到计算设备04的用户接口设备可以通过专用线或无线连接到计算设备04。触摸板07可以被并入笔记本电脑或单独的跟踪设备上。计算机麦克风12可以被并入计算设备04中(通常布置在笔记本电脑、平板计算机和手机中)以及并入到可与计算设备04连接的单独设备中。

34.如本文所使用的,计算机图像捕获设备包括摄录机和摄像头。摄像头可以是连接到计算设备04的任何类型的摄像头。例如,可被并入笔记本电脑、平板计算机和手机的显示屏顶部的专用摄像头。现代手机具有多个摄像头,尤其是针对目标设备用户的“自拍”摄像头和与显示屏相对的第二摄像头。摄像头的另一个常见选择是可连接到计算设备04的网络摄像头。

35.如本文所用,视角是可以以可接受的视觉效果观看安全监控器08的显示的角度。视角的角度范围被称为视角锥,并且该视角锥包括多个观看方向。在该视角锥内,潜在的有害行为者13可能会拍摄诸如内容09的照片15之类的未经授权的图像。通常,安全监控器08的内容09可被直接坐在或站在安全监控器08正前方的潜在的有害行为者13看到。

36.如本文所使用的,摄像头单元14可以是能够拍摄安全监控器08上的内容09的照片的任何设备。一般员工使用的最常见的摄像头单元14会是手机和独立的数字摄像头(例如小型摄像头、桥式摄像头、无反光镜摄像头和数码单反摄像头)。如本文所使用的,摄像头单元14还包括具有不同尺寸和不同封面摄像头设计的胶片摄像头。

37.如本文所使用的,接收安全警报的指定人员可以是现场或场外的安全专员。指定人员还可以是被指定接收安全警报的工作环境01的主管或其他人员。可以在系统21中列出不止一个人作为指定人员。

38.如本文所使用的,术语“相关联”、“相关联的”、“相关”和“与

…

相关联”表示两个项

目和/或人之间的限定关系(或相互参照)。例如,计算设备04可以与至少一个授权用户相关联,表示该用户被授权登录到计算设备04。计算设备04可以具有不止一个授权用户,诸如员工和it管理员等。例如,计算设备04可以与至少一个触发事件相关联,表示触发事件与该触发事件所连接的安全监控器08的潜在的未经授权的图像捕获(例如,通过拍摄)相关。例如,工作环境01、监控馈送、cctv摄像头02或运动检测器03可以与安全监控器08或该安全监控器所连接的计算设备04相关联。例如,工作环境01可以包括多个工作站,每个工作站都具有与计算设备04相连的安全监控器08。可以通过服务器24中的数据库25来输入、相互参照以及更新各种关联。

39.至少一个潜在的有害行为者13可以是任何意图获取内容09的未经授权的副本或图像(例如照片15)的人。每个潜在的有害行为者13可以是设备的授权用户之一或授权用户的合作者之一。潜在的有害行为者13可以是具有对工作环境01的访问授权但不具有对内容09的访问授权的职员。潜在的有害行为者13可以是对工作环境01的侵入者。可以有不止一个有害行为者,每个有害行为者13具有从疏忽到鲁莽、故意和/或有害的各种程度的过失。例如,一个潜在的有害行为者13出于疏忽或轻信可能被第二个潜在的有害行为者13利用。出于这个原因,本发明考虑了在触发事件之前和之后的监控馈送捕获的宽窗口,以捕获不止一个潜在有害行为者13的可能的活动以及为新的安全人员或其他专业人员提供可能的培训素材。

40.安全监控器08上可见的内容09可以由驻留在计算设备04上和/或驻留在内容存储库26上的计算机文件来生成。内容存储库26可以是可由计算设备04通过网络23访问的一个或多个服务器、计算机或数据存储设备。

41.如本文所使用的,工作环境01可以是具有桌子、隔间、办公室或工作环境中的其他合适的布置的办公环境。由于本发明可以由可带到办公环境以外的设备(例如笔记本电脑、平板电脑)来实施,因此工作环境01也可以是专业人员的家庭办公室、图书馆、会议室、咖啡厅、火车、飞机、公共汽车或其他可执行便携式工作的一个或多个地点。在办公室以外,cctv摄像头02和运动检测器03通常可能不可用,且计算机音频可能过于嘈杂而无法进行可靠的分析。但是,如果网络23是可用的,则来自第一摄像头(例如在笔记本电脑、平板电脑和手机上的摄像头)的第一图像子流、来自计算机键盘05的键入节奏流以及计算机指针装置的指针控制流将可用于分析。

42.如本文所使用的,计算机指针装置可以是用于指示安全监控器08上的光标位置的任何设备。计算设备04的示例指针装置包括计算机鼠标06、触摸板07、触摸屏和手写笔。

43.图1是在执行本发明的实施例期间位于工作环境01中的项目的图示。如图所示,计算设备04被描绘为笔记本电脑。计算设备04用壳体包被用于查看内容09的安全监控器08、键盘05、触摸板07、朝向计算设备04的潜在用户的第一计算机摄像头10以及计算机麦克风12。连接到计算设备04的其他设备包括计算机鼠标06和第二计算机摄像头11(在图1中被描绘为网络摄像头)。安全监控器08位于工作环境01中。在工作环境01中安装了cctv摄像头02和运动检测器03。在此工作环境01中,安全监控器08的视角锥内存在持有摄像头单元14的潜在有害行为者13(在此被描绘为手机)。摄像头单元14包括在安全监控器08的视角锥内的摄像头(未示出),摄像头单元14的屏幕显示对安全监控器08上显示的内容09的未经授权的照片15。如图所示,第一计算机摄像头和第二计算机摄像头11被定位成捕获潜在的有害行

为者13拍摄安全监控器08上的内容09的未经授权照片15的行为作为图像流。

44.图2是经由本发明的实施例的安全系统21中通过网络23连接的项目的框图。工作环境01包括通过网关22连接到网络23的计算设备04、cctv摄像头02和运动检测器03。网络23连接到多个内容存储库26和服务器24。服务器24包括数据库25。计算设备04包括通过网络接口卡(“nic”)27连接到网关22的键盘05、计算机鼠标06、触摸板07、第一计算机摄像头10、第二计算机摄像头11和计算机麦克风12。

45.图3是在本发明的实施例中实现的一般步骤的流程图3

‑

00。图3中的步骤3

‑

01至3

‑

07包括:

[0046]3‑

01在计算设备04上安装针对工作环境01的监控软件,以从每个计算设备04捕获针对安全监控器08的视角锥的至少一部分的图像流作为监控馈送的一部分进行分析

[0047]3‑

02将cctv摄像头02和运动检测器03连接到网关22,并将该cctv摄像头和运动检测器的子流路由到服务器24作为监控馈送的附加部分进行分析

[0048]3‑

03分析图像流以识别位于安全监控器08的视角锥内并且被定位成对显示在安全监控器08上的内容09进行拍摄的摄像头单元14

[0049]3‑

04存储带有时间戳的触发记录、安全监控器08的截屏以及潜在的有害行为者13的图像

[0050]3‑

05锁定遭遇触发事件的相关联安全监控器08的计算设备04

[0051]3‑

06向安全专员发送安全警报

[0052]3‑

07尝试基于来自监控馈送的信息来识别和定位潜在的有害行为者13

[0053]

图4是详细示出由系统21中的设备生成且可被包括在监控馈送中信息流的图表4

‑

00。如该图表中详细示出的,第一计算机摄像头10生成潜在的有害行为者13的第一图像子流,第二计算机摄像头11生成潜在的有害行为者13的第二图像子流,cctv摄像头02生成潜在的有害行为者13的第三图像子流,计算机麦克风12生成潜在的有害行为者13的音频流,计算机键盘05生成计算设备04的用户(也可以是潜在的有害行为者13)的键入节奏流,以及计算机指针装置生成计算设备04的用户(也可以是潜在的有害行为者13)的指针控制特征流。需要注意的是,所有这些信息都可以被组合以及分析,以确定任何触发事件,并且可以用于文档化针对该触发事件的触发记录。

[0054]

图5是触发事件之后用于补救措施的可能的锁定步骤的列表5

‑

00。锁定步骤的顺序是示例性的,这些步骤中的所有步骤或一些步骤可以以不同的顺序执行或并行执行。可能的锁定步骤在图5中列出为5

‑

01至5

‑

07,这些锁定步骤包括:

[0055]5‑

01停用安全监控器08

[0056]5‑

02关闭在安全监控器08上显示内容09的一个或多个窗口

[0057]5‑

03锁定安全监控器08上显示的每个计算机文件

[0058]5‑

04从计算设备04中删除安全监控器08上显示的每个计算机文件

[0059]5‑

05限制在触发事件期间登录到与安全监控器08相连的计算设备04的授权用户对计算设备04的访问

[0060]5‑

06限制对可由与触发事件相关联的计算设备04访问的每个内容存储库26的访问

[0061]5‑

07擦除与触发事件相关联的计算设备04的本地存储驱动器的至少一部分

[0062]

本发明的第一实施例是一种对至少一个安全监控器08上显示的内容09的未经授权的图像捕获(例如,通过拍照)进行检测的方法。每个安全监控器08上显示的内容09由与安全监控器08连接的计算设备04配置,每个计算设备04与至少一个授权用户相关联,以及每个安全监控器08上显示的内容09可由至少一个潜在的有害行为者13在安全监控器08的视角锥内看到。该方法包括以下步骤:(a)捕获针对每个安全监控器08的监控馈送,该监控馈送包括针对安全监控器08的至少一部分视角锥的图像流;(b)分析与每个安全监控器08相关联的监控馈送,以识别至少一个触发事件;(c)在识别出每个触发事件时,存储针对该触发事件的触发记录;以及(d)在识别出每个触发事件时,执行至少一个补救措施。监控馈送的图像流通过下述至少之一捕获:(i)捕获第一图像子流的、与连接到安全监控器08的计算设备04相连的第一计算机摄像头10;(ii)捕获第二图像子流的、与连接到安全监控器08的计算设备04相连的第二计算机摄像头11;以及(iii)捕获第三图像子流的、安装在与安全监控器08相关联的工作环境01中的至少一个cctv摄像头02。每个触发事件包括至少对如下摄像头单元14的识别,该摄像头单元:(i)是在图像流中的至少一个图像流中的、在安全监视器08的视角锥内捕获的;以及(ii)被定位成拍摄潜在的有害行为者13的可达范围内安全监控器08上显示的内容09,其中,所显示的内容09是从至少一个计算机文件中检索的。每个计算机文件存储在下述至少之一上:(1)与安全监控器08相连的计算设备04;以及(2)可由与安全监控器08相连的计算设备04访问的至少一个内容存储库26。针对触发事件的触发记录包括:(i)触发事件的时间戳;(ii)至少下述之一:(1)在触发事件发生时遭遇触发事件的安全监控器08的截屏以及(2)在触发事件发生时安全监控器08上显示的内容09的概要;以及(iii)来自与捕获摄像头单元14的触发事件相关联的监控馈送的至少一个图像。每个补救措施包括下述步骤至少之一:(i)使用一个或多个锁定措施来锁定遭遇触发事件的安全监控器08;以及(ii)向至少一个指定人员发送安全警报。

[0063]

为了识别摄像头,计算设备04或服务器24可以存储样本摄像头单元14的示例图像或模型的库,然后执行模式识别步骤以识别在图像流中的至少一个图像流中的在安全监视器08的视角锥内捕获的任何摄像头单元14。进行评估摄像头单元14是否被定位成拍摄安全监控器08上显示的内容09的步骤,以减少错误警报的数量。例如,区分发短信、上网和打电话的常规手机使用与拍照的行为。对于模式识别,可以利用已有的ai/ml软件。考虑到ai/ml的高计算量需求,模式识别步骤可能在服务器24上执行而不是计算设备04上执行。

[0064]

针对每个触发事件的触发记录还可以包括在触发事件发生之前和之后延伸的第一时间窗口内的下述至少之一:(a)在第一时间窗口内遭遇触发事件的安全监控器08上显示的每个计算机文件的元数据;(b)在第一时间窗口内登录到与安全监控器08相连的计算设备04的每个授权用户的登录标识;(c)与在第一时间窗口内遭遇触发事件的安全监控器08相关联的监控馈送的第一捕获块;以及(d)与其他安全监控器08相关联的附加监控馈送的第二捕获块,该其他安全监控器与在第一时间窗口内遭遇触发事件的安全监控器08相关联的工作环境共处一地。

[0065]

分析监控馈送以识别每个触发事件的步骤可以包括对来自图像流的潜在的有害行为者13的第一行为分析。

[0066]

分析监控馈送以识别每个触发事件的步骤可以包括将图像流与计算设备04的至少一个授权用户的预先记录的图像进行比较。

[0067]

分析监控馈送的步骤可以由ai/ml执行。

[0068]

监控馈送还可以包括下述至少之一:(a)来自与安全监控器08相关联的工作环境01中的至少一个运动检测器03的运动检测信息;以及(b)与连接到安全监控器08的计算设备04的授权用户中的一个或多个授权用户相关联的至少一个移动设备所访问的位置信息。该移动设备可以是手机、平板电脑或跟踪其用户位置的其他个人设备。

[0069]

针对每个安全监控器08的监控馈送还可以包括附加的生物统计学信息,该附加的生物统计学信息包括下述至少之一:(a)由与连接到安全监控器08的计算设备04相连的计算机麦克风12捕获的音频流;(b)由与连接到安全监控器08的计算设备04相连的计算机键盘05捕获的打字节奏流;以及(c)由与连接到安全监控器08的计算设备04相连的计算机指针装置捕获的指针控制特征流。分析监控馈送以识别每个触发事件的步骤可以包括分析下述至少之一:(a)该音频流与连接到安全监控器08的计算设备04的至少一个授权用户的预先记录的语音的第一比较;(b)该键入节奏流与连接到安全监控器08的计算设备04的至少一个授权用户的预先记录的键入节奏的第二比较;以及(c)该指针控制特征流与连接到安全监控器08的计算设备04的至少一个授权用户的预先记录的指针控制特性的第三比较。分析监控馈送以识别每个触发事件的步骤可以附加地包括根据下述至少之一对潜在的有害行为者13进行第二行为分析:(a)音频流;(b)键入节奏流;(c)指针控制特征流。每个触发事件的触发记录还可以包括在触发事件之前和之后延伸的第二时间窗口内的下述至少之一:(a)第二时间窗口内的音频流的第三捕获块;(b)第二时间窗口内的键入节奏流的第四捕获块;以及(c)第二时间窗内的指针控制特征流的第五捕获块。

[0070]

即使使用正确的登录名和密码登入计算设备04,与安全监控器08相连的计算设备04的授权用户中的至少一个授权用户的预先记录的语音也可以在识别授权用户时起到指纹的作用。与安全监控器08相连的计算设备04的至少一个授权用户的预先记录的键入节奏或预先记录的指针控制特征也可以在识别授权用户时起到指纹的作用。例如,可以通过将语音模式、键入节奏和/或指针控制特征与预先记录的样本进行比较来识别授权用户和冒名者之间的差异。

[0071]

针对触发事件期间与安全监控器08相连的计算设备04的一个或多个锁定动作可以包括下述至少之一:(a)停用安全监控器08;(b)关闭安全监控器08上显示内容09的一个或多个窗口;(c)锁定显示在安全监控器08上的每个计算机文件;(d)从计算设备04中删除安全监控器08上显示的每个计算机文件;(e)限制在触发事件期间登录到与安全监控器08相连的计算设备04的授权用户对计算设备04的访问;(f)限制对可由与触发事件相关联的计算设备04访问的每个内容存储库26的访问;以及(g)擦除与触发事件相关联的计算设备04的本地存储驱动器的至少一部分。

[0072]

每个触发事件的安全警报可以包括下述至少之一:(a)电子邮件;(b)文本消息;(c)电话呼叫;(d)音频警报;以及(e)传输与遭遇触发事件的安全监控器08相关联的监控馈送的至少一部分。

[0073]

每个触发记录可以被存储在下述至少之一上:(a)与经历触发事件的安全监控器08相连的计算设备04;以及(b)服务器24的数据库25,该服务器24通过网络23连接到与经历触发事件的安全监控器08相连的计算设备04。

[0074]

分析监控馈送的步骤可以在下述至少之一上执行:(a)与安全监控器08相连的计

算设备04;(b)通过网络23连接到与安全监控器08相连的计算设备04的服务器24。

[0075]

在本发明的第二实施例中,在安全系统21上实施第一实施例的方法,该系统21包括具有数据库25的服务器24。该服务器24通过网络23连接到与安全监控器08相连的计算设备04。系统21被配置成通过下述至少之一来执行第一实施例的方法:(a)与安全监控器08相连的计算设备04中的第一处理器;以及(b)服务器24中的第二处理器。例如,计算设备04可以装载有捕获监控馈送并将该监控馈送推送到服务器24的软件,该服务器24对监控馈送执行计算密集型分析。

[0076]

在本发明的第三实施例中,本发明被包含在计算机程序中,该计算机程序包括指令,当由下述至少之一执行该指令时,使得执行第一实施例的方法:(a)与安全监控器08相连的计算设备04内的第一处理器;以及(b)服务器24中的第二处理器,该服务器通过网络23连接到与安全监控器08相连的计算设备04。例如,计算设备04可以装载有捕获监控馈送以及对监控馈送进行分析的软件。替选地,计算设备04可以装载有捕获监控馈送并将监控馈送推送到服务器24的软件,该服务器24对监控馈送执行计算密集型分析。

[0077]

在本发明的第四实施例中,本发明被包含在计算机可读存储介质中,该计算机可读存储介质包括指令,当由下述至少之一执行该指令时,使得执行本发明的第一实施例:(a)与至少一个安全监控器08相连的计算设备04中的第一处理器;以及(b)服务器24中的第二个处理器,该服务器通过网络23连接到与安全监控器08相连的计算设备04。例如,计算设备04可以装载有捕获监控馈送以及对监控馈送进行分析的软件。替选地,计算设备04可以装载有捕获监控馈送并将监控馈送推送到服务器24的软件,该服务器24对监控馈送执行计算密集型分析。

[0078]

尽管本文已经公开了各个方面和实施例,但明显的是,在不脱离本发明的精神和范围的情况下,在阅读了前述公开之后,本发明的各种其他修改和改编对于本领域技术人员将是明显的,意图将所有此类修改和改变落入所附权利要求的范围内。本文所公开的各个方面和实施例是出于说明的目的,而不是旨在限制,本发明的真实范围和精神由所附权利要求书来指定。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。