存储设备及其数据破坏方法1.相关申请的交叉引用2.本技术要求于2020年3月30日在韩国知识产权局提交的韩国专利申请第10‑2020‑0038093号的优先权,其公开内容通过引用整体合并于此。

技术领域:

:3.本公开涉及一种存储设备及其数据破坏(destruction)方法。

背景技术:

::4.通常,重要数据被存储在诸如安装在计算机、膝上型计算机、服务器等中的硬盘驱动器(hdd)或固态驱动器(ssd)的存储设备上。因此,在毁坏计算机、膝上型计算机、服务器等的情况下,必须完全移除其存储设备的内部数据。物理粉碎已被用于通过物理破坏来完全移除存储在这种存储设备上的数据,但是物理破坏可能是昂贵的。技术实现要素:5.一方面是提供一种能够以低成本删除存储的数据的存储设备及其数据破坏方法。6.根据一个或多个示例性实施例的一方面,提供了一种存储设备,该存储设备包括:至少一个非易失性存储器设备;存储器控制器,被配置为使用密钥信息对数据进行加密并将加密的数据存储在至少一个非易失性存储器设备中,或者被配置为从至少一个非易失性存储器设备读取加密的数据并使用密钥信息对所读取的加密的数据进行解密,并被配置为将解密的数据输出到外部设备;安全元件,被配置为存储密钥信息;以及无线电力接收器,被配置为当安全元件的密钥信息被毁坏时,从外部无线设备接收无线电力,并将无线电力提供给安全元件。7.根据一个或多个示例性实施例的另一方面,提供了一种存储设备,包括:至少一个非易失性存储器设备;以及存储器控制器,被配置为控制至少一个非易失性存储器设备,其中,存储器控制器包括:至少一个处理器,被配置为控制存储设备的操作;缓冲器存储器,被配置为临时存储数据;纠错电路,被配置为在写入操作中生成第一数据的第一纠错码,并在读取操作中使用第二纠错码生成第二数据;密码模块,被配置为在写入操作中通过使用加密算法对数据进行加密来生成第一数据,或者在读取操作中使用加密算法对第二数据进行解密,并响应于数据破坏信号而执行数据破坏操作;码存储器,被配置为存储用于操作存储器控制器的码数据;主机接口电路,被配置为提供与外部设备的接口功能;非易失性存储器接口电路,被配置为提供与至少一个非易失性存储器设备的接口功能;以及无线电力接收器,被配置为从外部无线设备接收无线电力,并在执行数据破坏操作时向密码模块提供无线电力。8.根据一个或多个示例性实施例的另一方面,提供了一种存储设备的数据破坏方法,该存储设备包括至少一个非易失性存储器设备、存储器控制器和安全元件,该存储器控制器被配置为使用加密算法对数据进行加密,并将加密的数据存储在至少一个非易失性存储器设备中,或者被配置为从至少一个非易失性存储器设备读取加密的数据,并使用加密算法对所读取的加密的数据进行解密,安全元件被配置为存储加密算法或与加密算法有关的密钥信息,该数据破坏方法包括:对至少一个非易失性存储器设备执行清理操作;以及响应于数据破坏信号在安全元件中执行数据破坏操作。9.根据一个或多个示例性实施例的另一方面,提供了一种数据破坏方法,该方法包括:由多个存储设备中的每一个从无线设备接收数据破坏信号;以及响应于数据破坏信号,在多个存储设备中的每一个的安全元件中执行数据破坏操作,其中,当执行数据破坏操作时,多个存储设备中的每一个从无线设备接收无线电力并将接收到的无线电力提供给安全元件。10.根据一个或多个示例性实施例的另一方面,提供了一种破坏存储设备的数据的方法,该方法包括:从存储设备外部的外部设备接收无线电力;从外部设备接收数据破坏信号;以及响应于数据破坏信号,使用接收到的无线电力,执行数据破坏操作。附图说明11.从以下结合附图进行的详细描述中,将更清楚地理解上述和其他方面,其中:12.图1是示出根据示例性实施例的存储设备的视图;13.图2是示出图1所示的存储设备的非易失性存储器设备的示例的视图;14.图3是示出图2所示的非易失性存储器设备的存储块的示例的视图;15.图4是示出图1所示的存储设备的非易失性存储器设备的另一示例的视图;16.图5是示出图4所示的非易失性存储器设备的存储器单元阵列的视图;17.图6是示出图1所示的存储设备的存储器控制器的示例的视图;18.图7是示出根据示例性实施例的用于破坏的证明的取出型安全模块的视图;19.图8a、图8b、图8c和图8d是示出由于对安全元件的物理损坏而开始数据破坏操作的视图;20.图9a、图9b、图9c和图9d是示出从存储设备分离取出型安全模块的过程的视图;21.图10a和图10b是示出根据各种示例性实施例的安全元件的示例的视图;22.图11是示出根据示例性实施例的安全元件的数据破坏操作的梯形图;23.图12是示出根据另一示例性实施例的安全元件的数据破坏操作的梯形图;24.图13是示出根据另一示例性实施例的安全元件的数据破坏操作的梯形图;25.图14是示出根据另一示例性实施例的安全元件的数据破坏操作的梯形图;26.图15是示出根据另一示例性实施例的安全元件的数据破坏操作的梯形图;27.图16是示出根据示例性实施例的安全元件的可覆写(overwritable)存储器中的数据破坏操作的梯形图;28.图17是示出根据另一示例性实施例的安全元件的可覆写存储器设备中的数据破坏操作的梯形图;29.图18是示出根据示例性实施例的安全元件的不可覆写存储器设备中的数据破坏操作的梯形图;30.图19a、图19b和图19c是示出根据各种示例性实施例的不可覆写存储器设备中的数据删除技术的流程图;31.图20是示出根据示例性实施例的用于多个存储设备的数据破坏操作的视图;32.图21a是示出根据示例性实施例的存储设备的数据破坏操作的流程图;33.图21b是示出根据另一示例性实施例的存储设备的数据破坏操作的流程图;34.图22是示出根据另一示例性实施例的存储设备的视图;35.图23是示出图22所示的存储设备的数据破坏操作的示例的流程图;36.图24是示出图22所示的存储设备的数据破坏操作的另一示例的流程图;37.图25是示出根据示例性实施例的删除存储设备的映射数据/用户数据的过程的梯形图;38.图26是示出根据示例性实施例的移动设备的视图;39.图27是示出根据示例性实施例的计算系统的框图;40.图28是示出根据示例性实施例的电系统的框图;以及41.图29是示出根据示例性实施例的采用存储器设备的数据中心的视图。具体实施方式42.在下文中,将参考附图详细描述示例性实施例。43.通常,即使当存储重要安全信息的安全元件(例如,安全芯片)与存储设备分离时,也可以在未经授权的情况下从分离的安全元件获取重要的安全信息。因此,当取出这种安全元件时,必须毁坏存储设备的安全元件,以防止泄漏安全元件的内部信息。根据各种示例性实施例的存储设备和数据破坏方法可以安全地保护数据,并且可以在存储设备被毁坏时容易地提供存储设备的破坏的证明。例如,根据各种示例性实施例的存储设备通过在破坏之后取出的安全元件(例如,安全芯片)来保护其内部数据,并简化破坏的证明的方法,由此可以预期降低信息泄漏的可能性和破坏的成本。44.图1是示出根据示例性实施例的存储设备100的视图。参考图1,存储设备100可以包括至少一个非易失性存储器设备nvm110、存储器控制器cntl120、安全元件se130、以及无线电力接收器wpr140。45.存储设备100可以被实现为存储用户数据。例如,存储设备100可以是固态驱动器(ssd)、存储卡(例如,compactflash(压缩闪存,cf)、安全数字(sd)、microsd(微型sd)等)、通用串行总线(usb)存储设备等。46.至少一个非易失性存储器设备110可以被实现为存储数据。非易失性存储器设备110可以包括nand快闪存储器、垂直nand快闪(vnand)存储器、nor快闪存储器、电阻式随机存取存储器(rram)和相变存储器(pram)、磁阻随机存取存储器(mram)、铁电随机存取存储器(fram)、自旋转移转矩随机存取存储器(sttram)等。而且,非易失性存储器设备110可以被实现为三维(3d)阵列结构。47.在示例性实施例中,非易失性存储器设备110可以被实现为存储加密数据。48.存储器控制器cntl120可以被实现为响应于来自主机设备的命令或地址来控制非易失性存储器设备110。存储器控制器110可以将命令、地址或控制信号ctrl发送到非易失性存储器设备110,将数据写入到非易失性存储器设备110,或者从非易失性存储器设备110读取数据。例如,从主机设备提供的命令或地址可以是基于先前在主机设备和存储器控制器120之间确定的通信协议(例如,主机接口)的信号。另外,提供给非易失性存储器设备110的命令、地址和控制信号可以是基于先前在存储器控制器120和非易失性存储器设备110之间确定的通信协议(例如,非易失性接口)的信号。49.另外,存储器控制器120可以基于加密算法对从主机设备接收到的数据进行加密,并将加密后的数据写入非易失性存储器设备110中。此外,存储器控制器120可以被实现为基于加密算法对从非易失性存储器设备110读取的加密的数据进行解密。这里,加密算法可以是对称加密算法或非对称加密算法。在示例性实施例中,对称加密算法可以是数据加密标准(des)、高级加密标准(aes)(aes‑128、aes‑192、aes‑256等)、seed、rc4、twofish、serpent、blowfish、cast5、3des、idea等。在示例性实施例中,非对称加密算法可以是diffie‑hellman密钥交换、dss、elgamal、ecc、rsa等。50.在示例性实施例中,存储器控制器120可以包括基于加密算法执行加密操作或解密操作的密码模块(cryptographicmodule)cryptomodule124。在此,密码模块可以以硬件、软件或固件来实现。51.安全元件se130可以连接到存储器控制器120,并且可以被实现为存储加密算法和/或存储用于执行加密算法的密钥信息。例如,在一些示例性实施例中,安全元件se130可以是安全芯片。在此,密钥信息可以包括加密密钥信息或解密密钥信息。在一些示例性实施例中,安全元件130可以通过柔性印刷电路板(pcb)连接到存储器控制器120。在一些示例性实施例中,安全元件130可以被实现为由用户简单地从存储器控制器120中取出。52.另外,安全元件130可以被实现为响应于数据破坏请求信号在内部执行数据破坏操作。在此,数据破坏操作可以包括删除与存储在安全元件130上的加密算法有关的数据的操作。安全元件130可以包括被实现为执行数据破坏操作的数据破坏电路(ddc)132。53.在示例性实施例中,安全元件130和存储设备100可以被实现为具有诸如附接于其上的条形码/qr码/rfid等的识别信息,以相互识别。54.图1中示出的安全元件130被设置在存储器控制器cntl120的外部。然而,示例性实施例不限于此。例如,在一些示例性实施例中,安全元件可以被嵌入在存储器控制器cntl120中。55.无线电力接收器wpr140可以被实现为连接到安全元件130,从外部无线设备200接收无线电力,并将接收到的电力提供给安全元件130。在示例性实施例中,无线电力接收器140可以在安全元件130的数据破坏操作期间向安全元件130提供电力。也就是说,安全元件130可以从外部无线设备200接收无线电力,而无需在柔性pcb上提供的或以其他方式提供的向安全元件130提供电力的单独的电源,并使用无线电力执行数据破坏操作。56.在示例性实施例中,电力接收器140可以包括用于电力传递的天线。例如,用于电力传递的天线可以使用近场通信(nfc)信号来接收无线电力。57.根据示例性实施例的存储设备100可以将加密/解密密钥信息存储在安全元件130中。加密/解密密钥信息用于将数据存储在存储设备100中。例如,加密/解密密钥信息可以用于对存储在存储设备100中的数据进行加密/解密。当物理上取出安全元件130以保护个人信息时,可以永久地毁坏加密/解密密钥信息。另外,根据一些示例性实施例,可以通过使用条形码、qr码、rfid等确认存储设备100和取出的安全元件130之间的配对匹配来证明存储设备100的破坏(在使得存储在存储设备100中的数据不可读/不可用的意义上)。此外,根据一些示例性实施例,可以使用nfc电力传输来删除安全元件130的内部密钥信息而无需单独的内部电力,从而存储设备100可能重新用于存储个人信息。58.在一些示例性实施例中,图1中所示的非易失性存储器设备110通常可分为可覆写存储器(典型地,pram/mram)和不可覆写存储器(nand快闪存储器)。59.图2是示出图1所示的存储设备的非易失性存储器设备nvm110的示例的视图。非易失性存储器设备110可以包括存储器单元阵列111、地址解码器112、页缓冲器113、输入/输出(i/o)电路114和控制逻辑115。60.存储器单元阵列111可以包括多个存储块blk1‑blkz。多个存储块中的每一个可以包括多个单元串。多个单元串中的每一个可以包括多个存储器单元。多个存储器单元可以连接到多条字线wl。多个存储器单元中的每一个可以包括存储1位的单级单元(slc)或存储至少2位的多级单元(mlc)。地址解码器112可以通过多条字线wl、至少一条串选择线ssl和至少一条地选择线gsl连接到存储器单元阵列111。地址解码器112可以从外部接收逻辑地址,对接收到的逻辑地址进行解码,并且驱动多条字线wl。例如,地址addr可以表示从逻辑地址转换的非易失性存储器设备110的物理地址。61.页缓冲器113可以通过多条位线bl连接到存储器单元阵列111。页缓冲器113可以被实现为控制位线bl,使得在控制逻辑115的控制下,将从i/o电路114接收的数据data存储在存储器单元阵列111上。在控制逻辑115的控制下,页缓冲器113可以读取存储在存储器单元阵列111上的数据,并将读取的数据提供给i/o电路114。在示例性实施例中,页缓冲器113可以以页为单位从i/o电路114接收数据或以页为单位从存储器单元阵列111读取数据。62.i/o电路114可以被实现为从外部设备接收数据data,并将接收的数据data提供给页缓冲器113。63.控制逻辑115可以被实现为从外部接收命令cmd或至少一个控制信号ctrl,并且响应于接收到的信号来控制地址解码器112、页缓冲器113和i/o电路114。例如,控制逻辑115可以控制其他组件,使得数据data响应于信号cmd和ctrl被存储在存储器单元阵列111上。另外,控制逻辑115可以控制其他组件,使得存储在存储器单元阵列111上的数据data响应于信号cmd和ctrl被发送到外部设备。控制信号ctrl可以是从存储器控制器120(参见图1)提供的用于控制非易失性存储器设备110的信号。64.控制逻辑115可以生成非易失性存储器设备110操作所需的各种电压。例如,控制逻辑115可以生成多个编程电压、多个通过电压、多个选择的读取电压、多个未选择的读取电压、多个擦除电压和多个验证电压。控制逻辑115可以将各种生成的电压提供给地址解码器112或存储器单元阵列111的基板。65.图3是示出图2所示的存储块的电路的视图。参考图3,存储块blk可以包括多个单元串cs11、cs12、cs21和cs22。66.多个单元串cs11、cs12、cs21和cs22可以沿行方向和列方向布置以形成行和列。例如,单元串cs11和cs12可以连接到串选择线ssl1a和ssl1b以形成第一行。单元串cs21和cs22可以连接到串选择线ssl2a和ssl2b以形成第二行。例如,单元串cs11和cs21可以连接到第一位线bl1以形成第一列。单元串cs12和cs22可以连接到第二位线bl2以形成第二列。67.多个单元串cs11、cs12、cs21和cs22中的每一个可以包括多个单元晶体管。例如,多个单元串cs11、cs12、cs21和cs22中的每一个可以包括串选择晶体管ssta和sstb、多个存储器单元mc1至mc8、地选择晶体管gsta和gstb、以及伪存储器单元dmc1和dmc2。例如,包括在多个单元串cs11、cs12、cs21和cs22中的多个单元晶体管中的每一个可以是电荷俘获快闪(ctf)存储器单元。68.多个存储器单元mc1至mc8可以串联连接并且在垂直于由行方向和列方向形成的平面的高度方向上堆叠。串选择晶体管ssta和sstb可以串联连接,并且串联连接的串选择晶体管ssta和sstb可以被提供在多个存储器单元mc1至mc8与位线bl之间。地选择晶体管gsta和gstb串联连接,并且串联连接的地选择晶体管gsta和gstb可以被提供在多个存储器单元mc1至mc8与公共源极线csl之间。69.在示例性实施例中,第一伪存储器单元dmc1可以被提供在多个存储器单元mc1至mc8与地选择晶体管gsta和gstb之间。在示例性实施例中,第二伪存储器单元dmc2可以被提供在多个存储器单元mc1至mc8与串选择晶体管ssta和sstb之间。单元串cs11、cs12、cs21和cs22的地选择晶体管gsta和gstb可以共同连接到地选择线gsl。在示例性实施例中,相同行的地选择晶体管可以连接到相同的地选择线,并且不同行的地选择晶体管可以连接到不同的地选择线。例如,第一行的单元串cs11和cs12的第一地选择晶体管gsta可以连接到第一地选择线,并且第二行的单元串cs21和cs22的第一地选择晶体管gsta可以连接到第二地选择线。70.在示例性实施例中,尽管未示出,但是在距基板相同高度提供的地选择晶体管可以连接到相同的地选择线,并且在不同高度提供的地选择晶体管可以连接到其他地选择线。例如,单元串cs11、cs12、cs21和cs22的第一地选择晶体管gsta可以连接到第一地选择线,并且第二地选择晶体管gstb可以连接到第二地选择线。在距基板(或地选择晶体管gsta和gstb)相同高度的存储器单元可以共同连接到相同字线,并且在不同高度的存储器单元可以连接到不同的字线。例如,单元串cs11、cs12、cs21和cs22的第一存储器单元mc1至第八存储器单元mc8可以分别共同地连接到第一字线wl1至第八字线wl8。71.应理解,图3中所示的块blk仅是不可覆写nand快闪存储器的块的示例。示例性实施例不受特别限制,并且在一些示例性实施例中可以使用其他块blk结构。72.图4是示出根据另一示例性实施例的,图1所示的存储设备100的非易失性存储器设备的另一示例的视图。参考图4,非易失性存储器设备110a可以包括存储器单元阵列111a、字线驱动器112a、位线驱动器113a、读/写电路rwc114a、数据输入/输出(i/o)电路115a、纠错电路ecc116a和控制逻辑117a。73.存储器单元阵列111a可以通过多条字线wl连接到字线驱动器112a,并且可以通过多条位线bl连接到位线驱动器113a。74.存储器单元阵列111a可以包括多个存储体bank1至bankm(其中,m是2或更大的整数)。多个存储体中的每一个可以包括多个分块tile1至tilej(j是2或更大的整数)。多个分块中的每一个可以包括连接至多条字线wl和多条位线bl的多个存储器单元。在此,存储器单元可以分别连接在字线和位线之间。存储器单元可以使用电阻材料存储至少一位。75.字线驱动器112a可以通过字线wl连接到存储器单元阵列111a。字线驱动器112a可以包括至少一个行解码器。在此,行解码器可以在控制逻辑117a的控制下使用行地址来选择字线之一。而且,字线驱动器112a可以将字线电压施加到所选择的字线。这里,字线电压可以包括读取字线电压、写入字线电压等。尽管未示出,但是字线驱动器112a可以包括生成这些字线电压的电压生成电路。76.位线驱动器113a可以通过位线bl连接到存储器单元阵列111a。位线驱动器113a可以包括至少一个列解码器。这里,列解码器可以在控制逻辑117a的控制下使用列地址选择位线之一。而且,位线驱动器113a可以将位线电压施加到所选择的位线。这里,位线电压可以包括读取位线电压、置位(set)位线电压、复位(reset)位线电压等。尽管未示出,但是位线驱动器113a可以包括生成这些位线电压的电压生成电路。77.读/写电路rwc114a可以在控制逻辑117a的控制下对存储器单元阵列111a执行读取操作或写入操作。读/写电路rwc114a可以包括写入电路和读取电路。78.写入电路可以连接到字线驱动器112a和位线驱动器113a。写入电路可以实现为在控制逻辑117a的控制下对连接到选择的位线和选择的字线的存储器单元执行写入操作(置位操作或复位操作)。例如,写入电路可以响应于来自控制逻辑117a的写入控制信号,将字线电压施加到选择的字线,并将位线电压施加到选择的位线。在示例性实施例中,写入电路可以在写入操作期间生成与要写入的数据对应的置位脉冲或复位脉冲,并将该置位脉冲或复位脉冲施加到选择的字线/位线。在示例性实施例中,当将数据写入选择的存储器单元时,写入电路可以根据选择的存储器单元的电阻来确定写入电流。79.读取电路可以被实现为在控制逻辑117a的控制下,读取连接到选择的位线和选择的字线的存储器单元的数据。例如,读取电路可以响应于来自控制逻辑117a的读取控制信号,从连接到选择的位线和选择的字线的存储器单元读取数据。在示例性实施例中,读取电路可以检测选择的字线/位线的电压与参考电压之间的电压差,并且根据感测到的电压差执行感测操作以区分on(接通)/off(关断)单元。80.数据i/o电路115a可以被实现为在写入操作期间在控制逻辑117a的控制下,将从外部设备(例如,存储器控制器)接收的写入数据传输到控制逻辑117a的数据锁存器。而且,数据i/o电路115a可以被实现为在读取操作期间将从数据寄存器读取的数据输出到外部设备(例如,存储器控制器)。在示例性实施例中,数据i/o电路115a可以被实现为以扇区为单位输入/输出数据。81.纠错电路ecc116a可以在写入操作期间通过从数据i/o电路115a接收写入数据来生成纠错码(或奇偶校验、低密度奇偶校验(ldpc)码)。此后,写入数据和具有纠错码的代码字可以被存储在与写入地址对应的存储器单元阵列上。另外,纠错电路116a可以使用纠错码在读取操作期间纠正读取数据的错误。例如,从与读取地址对应的存储器单元阵列读取代码字,并且可以从读取的代码字生成校验子(syndrome)。可以使用校验子来校正读取的代码字的错误。82.控制逻辑117a可以被实现为控制非易失性存储器设备110a的整体操作。控制逻辑117a可以响应于从外部输入的命令cmd、地址addr或控制信号,来控制字线驱动器112a、位线驱动器113a、读/写电路rwc114a、数据i/o电路115a或纠错电路ecc116a。在示例性实施例中,控制逻辑117a可以选择多个写入模式之一,并且根据所选择的写入模式来执行写入操作。在示例性实施例中,多个写入模式可以包括正常模式、数据比较写入(dcw)模式、主动数据比较写入(adcw)模式和/或读取跳过主动数据比较模式(读取跳过adcw)模式,并且可以在模式之一下执行写入操作。这里,正常模式是不反映电阻漂移的模式,dcw模式是对于复位状态反映电阻漂移的模式,并且adcw模式和读取跳过adcw模式是在置位状态和复位状态两者下反映电阻漂移的模式。83.图5是示出图4所示的非易失性存储器设备的存储器单元阵列的视图。参考图5,存储器单元阵列111a的分块可以被实现为交叉点结构。在此,交叉点结构是指在一条线和另一条线彼此相交的区域中形成一个阻性存储器单元mc的结构。例如,位线bl1至bl4在第一方向上延伸,字线wl1至wl3在第二方向上延伸以与位线bl1至bl4相交,并且阻性存储器单元mc可以被形成在其中位线bl1至bl4和字线wl1至wl3彼此相交的区域中。84.如图5所示,存储器单元mc可以包括可变电阻器gst和开关元件ots。在示例性实施例中,可变电阻器(gst)可以是相变材料。例如,作为相变材料,可以使用各种材料,诸如组合两种元素的gasb、insb、inse、sb2te3、gete,组合三种元素的gesbte、gasete、insbte、snsb2te4、insbge,组合四种元素的aginsbte、(gesn)sbte、gesb(sete)、te81ge15sb2s2等。在另一个示例性实施例中,可变电阻器gst可以包括钙钛矿化合物、过渡金属氧化物、磁性材料、铁磁材料或反铁磁材料,而不是相变材料。85.开关元件ots可以包括双向(ovonic)阈值开关。开关元件可以包括类似于锗‑锑‑碲化物(gst)(ge2sb2te5)的材料。例如,双向阈值开关是硒(se)、砷(as)、ge(锗)和si(硅)的组合,并且可以包括改变晶体和非晶态的硫族化物。86.应理解,图5中所示的存储器单元仅是可覆写pram的示例。示例性实施例不受特别限制,并且在一些示例性实施例中可以使用其他存储器单元结构。87.图6是示出图1中示出的存储设备100的存储器控制器cntl120的视图。参考图6,存储器控制器120可以包括至少一个处理器121、缓冲器存储器122、纠错电路ecc123、密码模块cryptomodule124、码存储器125、主机接口电路(主机i/f电路)126、以及非易失性存储器接口电路(nvmi/f电路)127。88.至少一个处理器121可以被实现为控制存储设备100(参见图1)的整体操作。处理器121可以包括中央处理单元(cpu)。89.缓冲器存储器122可以临时存储存储器控制器120的操作所需的数据。图6中示出的缓冲器存储器122被设置在存储器控制器120中,但是应当理解示例性实施例不限于此。在一些示例性实施例中,缓冲器存储器122可以被设置为存储器控制器120外部的单独的知识产权(ip)块。90.纠错电路ecc123可以被实现为:计算要在写入操作中写入的数据(第一数据)的纠错码值,和/或基于纠错码值对在读取操作中读取的数据(第二数据)纠错。纠错电路123可以被实现为在数据恢复操作中校正从非易失性存储器设备110恢复的数据的错误。纠错电路123可以使用诸如低密度奇偶校验(ldpc)码、bch码、turbo码、reed‑solomon码、卷积码、递归系统码(rsc)和网格编码调制(tcm)、块编码调制(bcm)等编码调制来校正错误。91.密码模块cryptomodule124可以被实现为使用加密算法对数据(第一数据)进行加密和/或使用加密算法对加密数据(第二数据)进行解密。如图1所示,密码模块124可以使用存储在安全元件130上的密钥信息来执行加密算法。92.码存储器125可以被实现为存储操作存储器控制器120所需的代码数据。这里,码存储器可以被实现为非易失性存储器设备。93.主机接口电路(主机i/f电路)126可以被实现为提供与外部设备的接口功能。主机接口电路126可以被实现为非易失性存储器express(non‑volatilememoryexpress,nvme)、外围组件互连express(peripheralcomponentinterconnectexpress,pcie)、串行高级技术附件(sata)、小型计算机系统接口(scsi)、串行附接scsi(sas)、通用串行总线(usb)附接的scsi(uas)、因特网小型计算机系统接口(iscsi)、光纤通道、以太网光纤通道(fcoe)等。94.非易失性存储器接口电路(nvmi/f电路)127可以被实现为提供与非易失性存储器设备110(或非易失性存储器设备110a)的接口功能。图6中所示的安全元件se130和无线电力接收器wpr140可以被实现为取出类型。95.图6中所示的安全元件130被设置在存储器控制器cntl120的外部。然而,示例性实施例不限于此。在一些示例性实施例中,安全元件130可以被嵌入在存储器控制器cntl120中。96.图7是示出根据示例性实施例的用于证明存储设备的破坏的取出型安全模块的视图。参考图7,取出型安全模块300可以包括通过第一柔性印刷电路板(fpcb)301连接到存储器控制器120(见图1)的安全元件330、提供在第二fpcb302中的无线电力接收器340、以及附接到第二fpcb302的环303。在一些示例性实施例中,安全元件330可以是安全芯片。在一些示例性实施例中,可以省略环303。无线电力接收器340可以包括无线地接收电力的至少一个天线。安全元件330和无线电力接收器340可以分别对应于安全元件se130和无线电力接收器140。97.在示例性实施例中,当用户从存储设备100物理上取出取出型安全模块300时,对安全元件330可能发生物理损坏。这里,这种物理损坏由安全元件330的内部检测器检测到,并且安全元件330可以根据检测结果永久删除重要数据(个人信息、密钥信息等)。98.图8a、图8b、图8c和图8d是示出由于对安全元件330的物理损坏而开始数据破坏操作的视图。99.图8a和图8b是示出连接至存储器控制器120(参见图1)的取出型安全模块300的视图。参考图8a和图8b,安全元件330的封装的顶板331和底板332可以使用fpcb连接到不同的设备。例如,顶板331可以连接至第一fpcb301,并且底板332可以连接至第二fpcb302。在一些示例性实施例中,顶板331可以连接至第一fpcb301,并且底板332可以连接至第一fpcb301和第二fpcb302。100.如图8c和8d所示,当用户从外部物理地拉动环时,安全元件330的顶板331和底板332可以分离。当连接到顶板331(或连接到底板332)的有源(active)防护(shield)结构损坏时,安全元件330可内部地生成警报信号(数据破坏信号)。应当理解,示例性实施例不限于此。在一些实施例中,当用户从外部物理地拉动环时,警报信号可以由不同的机制生成。101.图9a、图9b、图9c和图9d是示意性地示出从存储设备分离取出型安全模块的过程的视图。如图9a所示,取出型安全模块的环部分可以以折叠状态存在以用于存放在存储设备内。如图9b所示,当需要破坏的证据时,折叠的环部分可以被展开。如图9c所示,用户可以使用手指拉动在展开状态下的环部分。响应于拉动环,安全元件330的顶板331和底板332可以物理地分开,如图8c和图8d所示。如图9d所示,取出型安全模块可以包括唯一识别信息304。例如,识别信息可以是诸如识别存储设备的母板和取出型安全模块之间的对应关系的条形码/qr码/rfid(射频识别)的配对识别信息。此后,识别信息304在毁坏存储设备时可以用于破坏的证据。102.在下文中,将描述安全元件的数据破坏操作。103.图10a和图10b是示出根据各种示例性实施例的安全元件的示例的视图。104.参考图10a,安全元件400可以包括数据破坏电路(ddc)432和存储器设备434。数据破坏电路432可以响应于数据破坏信号而执行数据破坏操作以毁坏存储器设备434的数据。在此,存储器设备434可以存储敏感的个人信息或密钥信息。105.在示例性实施例中,可以在接收到从无线电力接收器(wpr)提供的电力时执行数据破坏操作(参见图1)。106.根据一些示例性实施例的安全元件可以包括无线电力接收器(wpr)。参考图10b,与图10a所示的安全元件相比,安全元件400a还可包括无线电力接收器(wpr)431。根据各种示例性实施例,安全元件400、400a可以对应于上述安全元件se130或安全元件330,并且无线电力接收器wpr431可以对应如上所述的无线电力接收器wpr140或无线电力接收器wpr340。107.图11是示出根据示例性实施例的安全元件的数据破坏操作的梯形图。参考图11,安全元件500可以如下执行数据破坏操作。安全元件500可以对应于安全元件se130、安全元件330或安全元件400或400a。108.安全元件500可以生成数据破坏信号(s11)。例如,安全元件500可以根据内部策略来生成数据破坏信号。在此,内部策略可以包括检测安全元件500的破坏操作(参见图8a‑8d)。此后,无线设备600可以向安全元件500提供无线电力(s12)。例如,无线设备600可以使用无线通信向安全元件500提供无线电力。无线设备600可以对应于如上所述的无线设备200。安全元件500可以从无线设备600接收无线电力(s13)。例如,安全元件500可以使用无线通信从无线设备600接收无线电力。在一些示例性实施例中,安全元件500可以单独地包括用于存储电力的充电电容器。安全元件500可以执行数据破坏操作(s14)。例如,安全元件500可以使用无线电力对安全元件中的存储器设备执行数据破坏操作。109.在安全元件500中生成在图11中示出的示例中的数据破坏信号。然而,示例性实施例不限于此。在一些示例性实施例中,安全元件500可以从安全元件500的外部接收数据破坏信号。110.图12是示出根据另一示例性实施例的安全元件的数据破坏操作的梯形图。参考图12,安全元件500可以如下执行数据破坏操作。无线设备600可以向安全元件500提供无线电力(s21)。例如,无线设备600可以使用无线通信向安全元件500提供无线电力。无线设备600可以将数据破坏信号发送到安全元件500(s22)。图12示出了在无线电力s21之后发送数据破坏信号s22。然而,这仅是示例,并且在一些示例性实施例中,无线设备600可以在将无线电力提供给安全元件500的同时向安全元件500发送数据破坏信号。安全元件500可以执行数据破坏操作(s24)。例如,安全元件500可以使用无线电力对内部存储器设备执行数据破坏操作。111.在一些示例性实施例中,在完成数据破坏操作之后,安全元件500可以生成完成信号,并且将所生成的完成信号发送到无线设备600。112.图13是示出根据另一示例性实施例的安全元件的数据破坏操作的梯形图。参考图13,操作s21、s22和s24与图12所示的示例中的相同,并且由此为了简洁省略其重复的描述。与图12所示的数据破坏操作相比,数据破坏操作还可以包括:生成数据破坏操作的完成信号(s25),并将所生成的完成信号发送至无线设备600(s26)。113.在一些示例性实施例中,在执行安全元件500的数据破坏操作之前,可以在安全元件500和无线设备600之间进一步包括认证过程。114.图14是示出根据另一示例性实施例的安全元件的数据破坏操作的梯形图。参考图14,可以如下执行安全元件500的数据破坏操作。115.无线设备600可以将无线电力发送到安全元件600(s31)。安全元件500可以从无线设备600接收无线电力(s32)。无线设备600可以将认证请求发送到安全元件500(s33)。安全元件500可以响应于认证请求来检验无线设备600的认证(s34)。如果无线设备600发送授权的认证请求,则安全元件500可以向无线设备600发送确认(s35)。该确认可以包括认证的结果。此后,无线设备600可以将数据破坏信号发送到安全元件500(s36)。安全元件500可以执行数据破坏操作(s37)。例如,安全元件500可以使用接收到的电力执行数据破坏操作。安全元件500可以在数据破坏操作完成之后生成完成信号(s38),并且将所生成的完成信号发送到无线设备600(s39)。116.在一些示例性实施例中,根据示例性实施例的安全元件500在数据破坏操作期间从外部无线设备600接收电力。然而,示例性实施例不限于此。根据一些示例性实施例的安全元件500甚至在连接到存储器控制器120的状态下也可以执行数据破坏操作(例如,参见图1和图11)。117.图15是示出根据另一示例性实施例的安全元件的数据破坏操作的梯形图。参考图15,除了图15中的安全元件500的数据破坏操作省略了图14的数据破坏操作中的从无线设备600向安全元件500发送无线电力(s31)并且由安全元件500从无线设备600接收无线电力(s32),安全元件的数据破坏操作与图14中的相同。118.在一些示例性实施例中,可以依赖于作为安全元件中的删除的目标的存储器设备的类型(例如,可覆写存储器设备和不可覆写存储器设备)不同地执行数据破坏操作。换句话说,安全元件可以包括用于存储安全数据的存储器设备,并且可以依赖于存储器设备的类型而不同地执行数据破坏操作。在下文中,将描述根据删除的目标不同地执行的数据破坏操作。119.图16是示出根据示例性实施例的在安全元件的可覆写存储器中的数据破坏操作的梯形图。参考图16,可以如下执行用于安全元件中的可覆写存储器设备720的数据破坏电路ddc710的数据破坏操作。120.数据破坏电路ddc710可以生成数据破坏信号(s41)。例如,数据破坏电路ddc710可以内部地生成数据破坏信号。数据破坏电路710可以响应于数据破坏信号而生成随机数据(s42)。数据破坏电路710可以将覆写请求发送到可覆写存储器设备720(s43)。例如,数据破坏电路710可以使用所生成的随机数据来发送覆写请求。可覆写存储器设备720可以响应于覆写请求来将随机数据覆写在先前的数据上(s44)。在一些示例性实施例中,随机数据可以由随机数生成器生成。在一些示例性实施例中,随机数生成器可以由物理不可克隆功能(puf)电路来实现。在覆写完成之后,可覆写存储器设备720可以将完成信号发送到数据破坏电路710(s45)。121.数据破坏操作中的覆写不限于使用随机数据。在一些示例性实施例中,可覆写存储器设备中的先前确定的安全数据可以被读取,随后通过调制(加密)读取的数据来修改,并使用修改后的数据覆写先前确定的安全数据。122.图17是示出根据另一示例性实施例的安全元件的可覆写存储器设备中的数据破坏操作的梯形图。参考图17,可以如下执行用于安全元件中的可覆写存储器设备720的数据破坏电路ddc710的数据破坏操作。123.数据破坏电路ddc710可以生成数据破坏信号(s51)。例如,数据破坏电路ddc710可以内部地生成数据破坏信号。数据破坏电路710可以将读取请求发送到可覆写存储器设备720(s52)。例如,数据破坏电路710可以发送对要删除的安全数据的读取请求。在一些示例性实施例中,读取请求可以是对可覆写存储器设备720上存储的所有数据的读取请求。在其他示例性实施例中,读取请求可以是对可覆写存储器设备720上存储的一些数据的读取请求。可覆写存储器设备720可以响应于读取请求将安全数据发送到数据破坏电路710(s53)。数据破坏电路710可以使用预定方法来修改安全数据(s54)。在此,预定方法可以是调制技术或加密技术等。124.数据破坏电路710可以将覆写请求发送到可覆写存储器设备720(s55)。例如,数据破坏电路710可以使用调制后的数据来发送覆写请求。可覆写存储器设备720可以响应于覆写请求来将修改后的安全数据覆写在先前的安全数据上(s56)。在覆写完成之后,可覆写存储器设备720可以将完成信号发送到数据破坏电路710(s57)。125.图18是示出根据示例性实施例的安全元件的不可覆写存储器设备中的数据破坏操作的梯形图。参考图18,可以如下执行对安全元件中的不可覆写存储器设备720a的数据破坏操作。126.数据破坏电路ddc710可以生成数据破坏信号(s61)。例如,数据破坏电路ddc710可以内部地生成数据破坏信号。数据破坏电路710可以响应于数据破坏信号而生成删除命令(s62)。数据破坏电路710可以将删除命令(cmd)发送到不可覆写存储器设备720a(s63)。存储器设备720a可以响应于删除命令执行删除操作(s64)。在一些示例性实施例中,在nand快闪存储器的情况下,删除命令可以是清理(sanitization)命令。在删除操作完成之后,不可覆写存储器设备720a可以将完成信号发送到数据破坏电路710(s65)。127.图19a、图19b和图19c是示出根据各种示例性实施例的不可覆写存储器中的各种数据删除技术的流程图。128.参考图19a,不可覆写存储器设备720a,例如nand快闪存储器,可以从数据破坏电路710接收删除命令(s71)。不可覆写存储器设备730可以响应于接收到的删除命令对预定块(全部或部分)执行擦除操作(s72)。129.参考图19b,不可覆写存储器720a可以从数据破坏电路710接收删除命令(s81)。响应于擦除命令,不可覆写存储器设备720a可以将擦除脉冲施加到所有存储器块或与其对应的一些存储块的基板上(s82)。130.参考图19c,不可覆写存储器720a可以从数据破坏电路710接收删除命令(s91)。不可覆写存储器设备720a可以响应于删除命令来加热与全部或一些存储块对应的基板(s92)。131.在一些示例性实施例中,无线设备可以通过无线通信方法同时对多个存储设备执行数据破坏操作。132.图20是示出根据示例性实施例的用于多个存储设备的数据破坏操作的图。参考图20,无线设备200(参考图1)可以以广播方式向多个存储设备(ssd)发送数据破坏信号。多个存储设备中的每一个可以包括以上参考图1至图19描述的安全元件se。安全元件se可以从无线设备接收数据破坏信号,并且发起数据删除操作或数据破坏操作。另外,在执行数据删除操作或数据破坏操作之后,安全元件se可以将完成信号发送到无线设备。在一些示例性实施例中,完成信号可以包括与成功完成数据删除操作或数据破坏操作的存储设备(ssd)对应的识别号。在一些示例性实施例中,无线设备200可以辨识与安全元件se对应的识别号。因此,无线设备200可以证明存储设备的破坏。133.在一些示例性实施例中,无线设备200可以是移动设备。例如,无线设备200可以通过安装在移动设备中的数据破坏应用对存储设备(ssd)执行数据破坏操作。134.数据破坏请求方法不限于广播方法。在一些示例性实施例中,可以以单播方式或多播方式来发送数据破坏请求。135.在一些示例性实施例中,在存储设备的数据破坏操作中,首先可以删除非易失性存储器设备的内部数据,此后,其次可以删除安全元件的内部数据。136.图21a是示出根据示例性实施例的存储设备的数据破坏操作的流程图。参考图21a,可以如下执行存储设备100(参见图1)的数据破坏操作。存储设备100可以对非易失性存储器nvm110执行清理操作(s110)。在示例性实施例中,当执行清理操作时,存储设备100可以从主机设备接收无线电力。此后,存储设备100可以与主机设备分离并且执行破坏过程。存储设备100的安全元件130可以执行如上文参考图1至图20所述的数据破坏操作(s120)。在一些示例性实施例中,当执行数据破坏操作时,安全元件130可以从外部无线设备200(参见图1)接收无线电力。因此,存储设备100可以删除存储在非易失性存储器设备110上的数据以及存储在安全元件130上的敏感信息(个人信息、密钥信息、财务(banking)信息等)。137.在一些示例性实施例中,存储设备100的数据破坏操作可以包括从主机设备接收清理命令。在示例性实施例中,安全元件130可以进一步包括根据内部策略生成数据破坏信号。在一些示例性实施例中,在存储设备100的数据破坏操作中,安全元件130可以进一步从外部无线设备接收数据破坏信号。在一些示例性实施例中,当执行数据破坏操作时,存储设备100可以进一步从外部无线设备接收无线电力。在一些示例性实施例中,数据破坏操作可以包括对安全元件130的存储器执行覆写,向安全元件130的存储器施加擦除脉冲,或加热安全元件130的存储器的基板。在一些示例性实施例中,在数据破坏操作中,无线设备200可以进一步辨识在安全元件130和存储设备100之间关联的识别号。138.图21b是示出根据另一示例性实施例的存储设备的数据破坏操作的流程图。参考图21b,可以如下执行存储设备100(参见图1)的数据破坏操作。存储设备100可以从外部设备(例如,无线设备200)接收无线电力(s210)。此外,存储设备100可以从外部设备接收数据破坏信号(s220)。之后,存储设备100可以根据数据破坏信号执行数据破坏操作(s230)。139.在一些示例性实施例中,执行数据破坏操作s230可以包括删除加密/解密操作中的安全所必需的密钥信息。在一些示例性实施例中,数据破坏操作可以包括覆写存储密钥信息的存储器的操作。在一些示例性实施例中,数据破坏操作可以包括对存储密钥信息的存储器的擦除操作。在一些示例性实施例中,可以进一步包括在完成数据破坏操作之后向外部设备发送完成信号。140.在一些示例性实施例中,数据破坏操作还可以包括:从外部设备接收认证请求信号;响应于该认证请求信号,对外部设备执行认证操作;以及在完成认证操作之后开始数据破坏操作。141.在一些示例性实施例中,执行数据破坏操作可以包括删除至少一个非易失性存储器设备的数据。在一些示例性实施例中,删除数据可以包括删除至少一个非易失性存储器设备的映射数据(mapdata)。在一些示例性实施例中,删除映射数据可以包括对映射数据执行覆写或对映射数据执行擦除操作。在其他示例性实施例中,删除数据可以包括删除非易失性存储器设备的用户数据。在一些示例性实施例中,删除用户数据可以包括对用户数据执行覆写或对用户数据执行擦除操作。上面参考图1至图21描述的安全元件存在于存储器控制器外部。然而,示例性实施例不限于此。根据一些示例性实施例的安全元件可以以嵌入在存储器控制器中的形式实现。142.图22是示出根据另一示例性实施例的存储设备的视图。参考图22,存储设备100b可以包括至少一个非易失性存储器设备(nvm)110b和存储器控制器cntl120b。存储器控制器120b与图6所示的存储器控制器cntl120的不同之处在于:存储器控制器120包括具有安全元件的功能的密码设备cryptodevice124a和用于从外部无线设备200接收无线电力的无线电力接收器wpr128。密码设备124a可以响应于数据破坏信号来执行数据破坏操作以删除其内部数据。在此,数据破坏信号可以通过内部策略内部地生成,或者可以从外部接收。143.图23是示出图22所示的存储设备100b的数据破坏操作的示例的流程图。参考图22和图23,可以如下执行存储设备100b的数据破坏操作。存储器控制器120b的密码设备124a可以生成数据破坏信号(s210a)。在此,可以在检测到对存储器控制器120b的损坏时生成数据破坏信号。存储器控制器120b的无线电力接收器128可以接收无线电力(s220a)。例如,存储器控制器120b的无线电力接收器128可以通过无线通信接收无线电力并存储无线电力。密码设备124a可以执行数据破坏操作(s230a)。例如,使用无线电力接收器128接收的电力,密码设备124a可以执行数据破坏操作以内部地删除重要数据。144.图24是示出图22所示的存储设备100b的数据破坏操作的另一示例的流程图。参考图22和图24,可以如下执行存储设备100b的数据破坏操作。145.存储器控制器120b可以从外部无线设备200接收无线电力(s310)。存储设备100b可以执行认证操作(s320)。例如,存储设备100b可以在存储设备100b和外部无线设备200之间执行认证操作。这里,可以使用质询‑响应(challenge‑response)认证方法来执行认证操作。此后,存储器控制器120b可以执行数据破坏操作(s330)。例如,存储器控制器120b可以响应于内部生成的或从外部接收的数据破坏信号来执行数据破坏操作。在此,可以对密码设备124a执行数据破坏操作或者可以对非易失性存储器设备110b执行数据破坏操作。此后,当数据破坏操作完成时,存储器控制器120b可以生成数据破坏操作的完成信号(s340)。146.图25是示出根据示例性实施例的对存储设备的非易失性存储器设备执行的数据破坏操作的流程图。参考图25,存储设备的非易失性存储器设备可以如下执行数据破坏操作。147.存储设备的非易失性存储器设备可以从存储器控制器接收数据破坏请求(s410)。非易失性存储器设备可以响应于数据破坏请求而删除映射数据或用户数据(s420)。例如,非易失性存储器设备可以对存储映射数据的至少一个存储块执行擦除操作,或者可以对存储预定用户数据的至少一个存储块执行擦除操作。此后,非易失性存储器设备可以生成用于数据破坏操作的完成信号(s430)。非易失性存储器设备可以将完成信号发送到存储器控制器。148.已经参考图1至图25描述了用于存储设备100的数据保护的数据破坏。但是,示例性实施例不限于存储设备的数据保护。本公开的技术也适用于移动设备。149.图26是示出根据示例性实施例的移动设备的视图。参考图26,移动设备1000可以包括应用处理器(ap)1100、至少一个缓冲器存储器1200、至少一个存储设备1300、显示/触摸模块1400、以及安全元件1500。在一些示例性实施例中,安全元件1500可以是安全芯片。移动设备1000可以被实现为膝上型计算机、移动电话、智能电话、平板个人计算机(pc)、可穿戴计算机等。150.应用处理器(ap)1100可以被实现为以控制移动设备1000的整体操作。应用处理器1100可以运行提供因特网浏览器、游戏、视频等的应用。在示例性实施例中,应用处理器1100可以包括单核或多核。在示例性实施例中,应用处理器1100可以进一步包括位于内部或外部的高速缓冲存储器。另外,应用处理器1100可以可选地包括控制器、神经处理单元(npu)等。151.在示例性实施例中,应用处理器1100可以被实现为片上系统(soc)。在片上系统(soc)上运行的操作系统的内核可以包括输入/输出调度器和用于控制存储设备1300的设备驱动器。设备驱动器可以通过参考由输入/输出调度器管理的同步队列的数量来控制存储设备1300的存取性能,或控制soc中的cpu模式、dvfs级别等。152.缓冲器存储器1200可以被实现为存储应用处理器1100的操作所需的数据。例如,缓冲器存储器1200可以临时存储操作系统(os)和应用数据,或者可以被用作各种软件代码的运行空间。另外,缓冲器存储器1200可以存储与人工智能操作有关的数据。在示例性实施例中,缓冲器存储器1200可以被实现为dram或pram。153.存储设备1300可以被实现为存储用户数据。存储设备1300可以以嵌入式形式被包括在移动设备1000中。在另一个示例性实施例中,存储设备1300可以以可拆卸的方式被包括在移动设备1000中。154.存储设备1300可以存储从至少一个传感器收集的数据或存储诸如网络数据、增强现实(ar)/虚拟现实(vr)数据和高清晰度(hd)内容。存储设备1300可以包括固态驱动器(ssd)、嵌入式多媒体卡(emmc)等的数据。155.显示/触摸模块1400可以被实现为输出数据或通过触摸输入。例如,显示/触摸模块1400可以输出使用至少一个传感器感测到的图像数据,或者输出使用应用处理器1100计算的数据。此外,显示/触摸模块1400可以辨识用户的触摸。156.安全元件1500可以执行或处理移动设备1000的一般安全操作。安全元件1500可以存储执行安全操作所需的重要信息。安全元件1500可以通过无线通信接收无线电力,并且在内部地执行数据破坏操作,如上面参考图1至图26所述。157.同时,本公开的技术可应用于计算系统。158.图27是示出根据示例性实施例的计算系统的框图。参考图27,计算系统2000可以包括至少一个存储器模块(dimm)2100、至少一个非易失性存储器模块(nvdimm)2200、以及至少一个处理器2300。在此,至少一个存储器模块2100和至少一个非易失性存储器模块2200中的每一个可以包括执行上述数据破坏操作的安全元件se。159.本公开的技术适用于各种类型的计算系统(例如,中央处理单元(cpu)/图形处理单元(gpu)/神经处理单元(npu)平台)。160.本公开的技术适用于免于黑客入侵的电系统。161.图28是示出根据示例性实施例的电系统的框图。参考图28,电系统4000可包括电子控制单元(ecu)4100、存储器设备4200、至少一个动态范围传感器(dvs)4300、显示设备4400、通信处理器(comprocessor)4500和安全ecu4600。电系统4000可以是车辆电系统。162.ecu4100可以被实现为控制电系统4000的整体操作。ecu4100可处理从dvs4300接收的图像数据。ecu4100可包括神经处理单元(npu)。npu可以通过将从dvs4300接收到的图像与学习模型进行比较,快速得出用于驾驶的最佳图像。163.存储器设备4200可以被实现为存储与npu的操作有关的学习模型。存储器设备4200可以包括易失性或非易失性存储器设备。例如,存储器设备4200可以是dram或pram等。164.dvs4300可被实现为检测电系统4000外部的环境。dvs4300可响应于相对光强度的变化而输出事件信号。dvs4300可以包括像素阵列,该像素阵列包括多个dvs像素和地址事件处理器。165.显示设备4400可被实现为显示由ecu4100处理的图像或由通信处理器4500发送的图像。166.通信处理器4500可以被实现为将处理后的图像发送到外部设备,诸如外部车辆,或者从外部设备接收图像。即,通信处理器4500可以被实现为通过有线或无线方式与外部设备进行通信。167.安全ecu4600可以被实现为控制与电系统4000的安全有关的一般操作。安全ecu4600可以包括安全元件的配置或功能,该安全元件执行以上参考图1至图25描述的数据破坏操作。在一些示例性实施例中,当安全ecu4600检测到黑客威胁时,安全ecu4600可以对存储在安全ecu中的内部数据执行数据破坏操作。168.同时,本公开适用于数据服务器系统。169.图29是示出应用根据示例性实施例的存储器设备的数据中心的视图。参考图29,数据中心7000是收集各种数据并提供服务的设施,其也可以称为数据存储中心。数据中心7000可以是用于操作搜索引擎和数据库的系统,或者可以是诸如银行或政府机构的公司所使用的计算系统。数据中心7000可以包括应用服务器7100至7100n和存储服务器7200至7200m。应用服务器7100至7100n的数量和存储服务器7200至7200m的数量可以根据示例性实施例被不同地选择,并且应用服务器7100至7100n的数量和存储服务器7200至7200m的数量可以彼此不同。170.应用服务器7100中的每一个和存储服务器7200中的每一个可以分别包括至少一个处理器7110和7210,以及分别包括至少一个存储器7120和7220。参考作为示例的存储服务器7200,至少一个处理器7210可以控制存储服务器7200的整体操作并访问至少一个存储器7220以运行加载在至少一个存储器7220中的指令和/或数据。至少一个存储器7220可以是双倍数据速率同步dram(ddrsdram)、高带宽存储器(hbm)、混合存储器立方体(hmc)、双列直插式存储器模块(dimm)、optanedimm、非易失性dimm(nvmdimm)等。根据示例性实施例,存储服务器7200中包括的处理器7210的数量和存储器7220的数量可以被不同地选择。在示例性实施例中,处理器7210和存储器7220可以提供处理器‑存储器对。在示例性实施例中,处理器7210和存储器7220的数量可以彼此不同。处理器7210可以包括单核处理器或多核处理器。存储服务器7200的以上描述可以类似地应用于应用服务器7100。根据一些示例性实施例,应用服务器7100可以省略存储设备7150。根据一些示例性实施例,存储服务器7200可以包括至少一个存储设备7250。包括在存储服务器7200中的存储设备7250的数量可以根据示例性实施例被不同地选择。171.应用服务器7100至7100n和存储服务器7200至7200m可以通过网络7300彼此通信。网络7300可以使用光纤信道(fc)或以太网来实现。在此,fc可以是用于相对高速的数据传输的介质,并且可以是提供高性能/高可用性的光开关。依赖于网络7300的访问方法,可以作为文件存储、块存储或对象存储提供存储服务器7200至7200m。172.在示例性实施例中,网络7300可以是仅存储网络,例如存储区域网络(san)。例如,san可以是使用fc网络并且根据fc协议(fcp)实现的fc‑san。作为另一示例,san可以是使用tcp/ip网络并根据iscsi(tcp/ip上的scsi或因特网scsi)协议实现的ip‑san。在其他示例性实施例中,网络7300可以是诸如tcp/ip网络的一般网络。例如,可以根据诸如以太网上的fc(fcoe)、网络附接的存储(nas)、结构上的nvme(nvmeoverfabrics,nvme‑of)等协议来实现网络7300。173.在下文中,将主要描述应用服务器7100和存储服务器7200。应用服务器7100的描述也可以应用于其他应用服务器7100n,并且存储服务器7200的描述也可以应用于其他存储服务器7200m。174.应用服务器7100可以通过网络7300将由用户或客户端请求存储的数据存储在存储服务器7200至7200m之一中。另外,应用服务器7100可以通过网络7300从存储服务器7200到7200m之一获取由用户或客户端请求读取的数据。例如,应用服务器7100可以实现为网络(web)服务器、数据库管理系统(dbms)等。175.应用服务器7100可以通过网络7300访问包括在另一应用服务器7100n中的存储器7120n或存储设备7150n,或者可以通过网络7300访问包括在存储服务器7200至7200m中的存储器7220至7220m或存储设备7250至7250m。因此,应用服务器7100可以对存储在应用服务器7100至7100n和/或存储服务器7200至7200m上的数据执行各种操作。例如,应用服务器7100可以运行命令以在应用服务器7100至7100n和/或存储服务器7200至7200m之间移动或复制数据。这里,数据可以直接或者经由存储服务器7200至7200m的存储器7220至7220m从存储服务器7200至7200m的存储设备7250至7250m移动到应用服务器7100至7100n的存储器7120至7120n。通过网络7300移动的数据可以是为了安全或隐私而加密的数据。176.参考作为示例的存储服务器7200,接口(nic)7254可以提供处理器7210与控制器7251之间的物理连接以及nic7240与控制器7251之间的物理连接。例如,接口7254可以通过直接附接存储(das)方法来实现,该方法通过专用电缆直接访问存储设备7250。另外,例如,接口7254可以通过各种接口方法来实现,诸如高级技术附件(ata)、串行ata(sata)、外部sata(e‑sata)、小型计算机小型接口(scsi)、串行附接的scsi(sas)、外围组件互连(pci)、pciexpress(pcie)、nvmexpress(nvme)、ieee1394、通用串行总线(usb)、安全数字(sd)卡、多媒体卡(mmc)、嵌入式多媒体卡(e‑mmc)、通用快闪存储(ufs)、嵌入式通用快闪存储(eufs)、紧凑型快闪(cf)卡接口。177.存储服务器7200还可以包括开关7230和nic7240。开关7230可以在处理器7210的控制下选择性地连接处理器7210和存储设备7250,或者选择性地连接nic7240和存储设备7250。178.在示例性实施例中,nic7240可以包括网络接口卡、网络适配器等。nic7240可以通过有线接口、无线接口、蓝牙接口、光学接口等连接到网络7300。nic7240可以包括内部存储器、dsp、主机总线接口等,并且可以通过主机总线接口连接到处理器7210和/或开关7230。主机总线接口可以被实现为上述接口7254的示例之一。在示例性实施例中,nic7240可以与处理器7210、开关7230和存储设备7250中的至少一个结合。179.在存储服务器7200至7200m或应用服务器7100至7100n中,处理器可以将命令发送到存储设备7150至7150n和7250至7250m或存储器7120至7120n和7220至7220m以编程数据或读取数据。在此,可以通过纠错码(ecc)引擎对数据进行数据纠错。数据可以是经过数据总线反转(dbi)或数据屏蔽(dm)的数据,并且可以包括循环冗余码(crc)信息。数据可以是为了安全或隐私而加密的数据。180.存储设备7150至7150n和7250至7250m可以响应于从处理器接收的读取命令而将控制信号和命令/地址信号发送至nand快闪存储器设备7252至7252m。因此,当从nand快闪存储器设备7252至7252m读取数据时,可以输入读取使能(re)信号作为数据输出控制信号,以用于向dq总线输出数据。可以使用re信号来生成数据选通(dqs)。可以根据写入使能(we)信号的上升沿或下降沿将命令和地址信号锁存到页缓冲器。181.控制器7251可以控制存储设备7250的整体操作。在示例性实施例中,控制器7251可以包括静态随机存取存储器(sram)。控制器7251可以响应于写入命令将数据写入nand快闪存储器设备7252,或者可以响应于读取命令从nand快闪存储器设备7252读取数据。例如,可以从存储服务器7200中的处理器7210、另一存储服务器7200m中的处理器7210m或应用服务器7100至7100n中的处理器7110至7110n提供写入命令和/或读取命令。dram7253可以临时存储(缓冲)写入nand快闪存储器设备7252中的数据或从nand快闪存储器设备7252读取的数据。而且,dram7253可以存储元数据。在此,元数据包括用户数据或由控制器7251生成以管理nand快闪存储器设备7252的数据。存储设备7250m可以包括用于安全或隐私的安全元件(se)。图29中所示的安全元件(se)存在于存储器控制器的外部,但是示例性实施例不限于此。在一些示例性实施例中,安全元件(se)可以被嵌入在存储器控制器中。182.根据示例性实施例的存储设备可以包括这样的结构,该结构通过将每个结构连接至安全元件而由用户的物理力量引起集成电路(ic)的损坏。183.另外,根据示例性实施例的存储设备可以包括用于将诸如条形码/qr/rfid的识别信息附接到安全元件和存储设备的取出结构的结构。184.另外,根据示例性实施例的存储设备可以包括用于存储设备中的无线电力传递的天线附接结构。185.上面描述的本公开的内容仅是用于进行本公开的特定示例性实施例。本公开可以包括可以用作未来技术的抽象的技术思想和概念性思想,以及具体的和实际的可用手段。186.如上所述,根据本公开的示例性实施例,存储设备及其数据破坏方法可以通过删除安全元件的内部数据来安全且容易地执行数据破坏操作。187.另外,根据示例性实施例的存储设备及其数据破坏方法可以通过使用安全元件执行数据破坏操作来以低成本实现数据破坏。188.尽管上面已经示出和描述了示例性实施例,但是对于本领域技术人员将清楚,在不脱离由所附权利要求限定的本公开的范围的情况下,可以做出修改和变化。当前第1页12当前第1页12

技术领域:

:3.本公开涉及一种存储设备及其数据破坏(destruction)方法。

背景技术:

::4.通常,重要数据被存储在诸如安装在计算机、膝上型计算机、服务器等中的硬盘驱动器(hdd)或固态驱动器(ssd)的存储设备上。因此,在毁坏计算机、膝上型计算机、服务器等的情况下,必须完全移除其存储设备的内部数据。物理粉碎已被用于通过物理破坏来完全移除存储在这种存储设备上的数据,但是物理破坏可能是昂贵的。技术实现要素:5.一方面是提供一种能够以低成本删除存储的数据的存储设备及其数据破坏方法。6.根据一个或多个示例性实施例的一方面,提供了一种存储设备,该存储设备包括:至少一个非易失性存储器设备;存储器控制器,被配置为使用密钥信息对数据进行加密并将加密的数据存储在至少一个非易失性存储器设备中,或者被配置为从至少一个非易失性存储器设备读取加密的数据并使用密钥信息对所读取的加密的数据进行解密,并被配置为将解密的数据输出到外部设备;安全元件,被配置为存储密钥信息;以及无线电力接收器,被配置为当安全元件的密钥信息被毁坏时,从外部无线设备接收无线电力,并将无线电力提供给安全元件。7.根据一个或多个示例性实施例的另一方面,提供了一种存储设备,包括:至少一个非易失性存储器设备;以及存储器控制器,被配置为控制至少一个非易失性存储器设备,其中,存储器控制器包括:至少一个处理器,被配置为控制存储设备的操作;缓冲器存储器,被配置为临时存储数据;纠错电路,被配置为在写入操作中生成第一数据的第一纠错码,并在读取操作中使用第二纠错码生成第二数据;密码模块,被配置为在写入操作中通过使用加密算法对数据进行加密来生成第一数据,或者在读取操作中使用加密算法对第二数据进行解密,并响应于数据破坏信号而执行数据破坏操作;码存储器,被配置为存储用于操作存储器控制器的码数据;主机接口电路,被配置为提供与外部设备的接口功能;非易失性存储器接口电路,被配置为提供与至少一个非易失性存储器设备的接口功能;以及无线电力接收器,被配置为从外部无线设备接收无线电力,并在执行数据破坏操作时向密码模块提供无线电力。8.根据一个或多个示例性实施例的另一方面,提供了一种存储设备的数据破坏方法,该存储设备包括至少一个非易失性存储器设备、存储器控制器和安全元件,该存储器控制器被配置为使用加密算法对数据进行加密,并将加密的数据存储在至少一个非易失性存储器设备中,或者被配置为从至少一个非易失性存储器设备读取加密的数据,并使用加密算法对所读取的加密的数据进行解密,安全元件被配置为存储加密算法或与加密算法有关的密钥信息,该数据破坏方法包括:对至少一个非易失性存储器设备执行清理操作;以及响应于数据破坏信号在安全元件中执行数据破坏操作。9.根据一个或多个示例性实施例的另一方面,提供了一种数据破坏方法,该方法包括:由多个存储设备中的每一个从无线设备接收数据破坏信号;以及响应于数据破坏信号,在多个存储设备中的每一个的安全元件中执行数据破坏操作,其中,当执行数据破坏操作时,多个存储设备中的每一个从无线设备接收无线电力并将接收到的无线电力提供给安全元件。10.根据一个或多个示例性实施例的另一方面,提供了一种破坏存储设备的数据的方法,该方法包括:从存储设备外部的外部设备接收无线电力;从外部设备接收数据破坏信号;以及响应于数据破坏信号,使用接收到的无线电力,执行数据破坏操作。附图说明11.从以下结合附图进行的详细描述中,将更清楚地理解上述和其他方面,其中:12.图1是示出根据示例性实施例的存储设备的视图;13.图2是示出图1所示的存储设备的非易失性存储器设备的示例的视图;14.图3是示出图2所示的非易失性存储器设备的存储块的示例的视图;15.图4是示出图1所示的存储设备的非易失性存储器设备的另一示例的视图;16.图5是示出图4所示的非易失性存储器设备的存储器单元阵列的视图;17.图6是示出图1所示的存储设备的存储器控制器的示例的视图;18.图7是示出根据示例性实施例的用于破坏的证明的取出型安全模块的视图;19.图8a、图8b、图8c和图8d是示出由于对安全元件的物理损坏而开始数据破坏操作的视图;20.图9a、图9b、图9c和图9d是示出从存储设备分离取出型安全模块的过程的视图;21.图10a和图10b是示出根据各种示例性实施例的安全元件的示例的视图;22.图11是示出根据示例性实施例的安全元件的数据破坏操作的梯形图;23.图12是示出根据另一示例性实施例的安全元件的数据破坏操作的梯形图;24.图13是示出根据另一示例性实施例的安全元件的数据破坏操作的梯形图;25.图14是示出根据另一示例性实施例的安全元件的数据破坏操作的梯形图;26.图15是示出根据另一示例性实施例的安全元件的数据破坏操作的梯形图;27.图16是示出根据示例性实施例的安全元件的可覆写(overwritable)存储器中的数据破坏操作的梯形图;28.图17是示出根据另一示例性实施例的安全元件的可覆写存储器设备中的数据破坏操作的梯形图;29.图18是示出根据示例性实施例的安全元件的不可覆写存储器设备中的数据破坏操作的梯形图;30.图19a、图19b和图19c是示出根据各种示例性实施例的不可覆写存储器设备中的数据删除技术的流程图;31.图20是示出根据示例性实施例的用于多个存储设备的数据破坏操作的视图;32.图21a是示出根据示例性实施例的存储设备的数据破坏操作的流程图;33.图21b是示出根据另一示例性实施例的存储设备的数据破坏操作的流程图;34.图22是示出根据另一示例性实施例的存储设备的视图;35.图23是示出图22所示的存储设备的数据破坏操作的示例的流程图;36.图24是示出图22所示的存储设备的数据破坏操作的另一示例的流程图;37.图25是示出根据示例性实施例的删除存储设备的映射数据/用户数据的过程的梯形图;38.图26是示出根据示例性实施例的移动设备的视图;39.图27是示出根据示例性实施例的计算系统的框图;40.图28是示出根据示例性实施例的电系统的框图;以及41.图29是示出根据示例性实施例的采用存储器设备的数据中心的视图。具体实施方式42.在下文中,将参考附图详细描述示例性实施例。43.通常,即使当存储重要安全信息的安全元件(例如,安全芯片)与存储设备分离时,也可以在未经授权的情况下从分离的安全元件获取重要的安全信息。因此,当取出这种安全元件时,必须毁坏存储设备的安全元件,以防止泄漏安全元件的内部信息。根据各种示例性实施例的存储设备和数据破坏方法可以安全地保护数据,并且可以在存储设备被毁坏时容易地提供存储设备的破坏的证明。例如,根据各种示例性实施例的存储设备通过在破坏之后取出的安全元件(例如,安全芯片)来保护其内部数据,并简化破坏的证明的方法,由此可以预期降低信息泄漏的可能性和破坏的成本。44.图1是示出根据示例性实施例的存储设备100的视图。参考图1,存储设备100可以包括至少一个非易失性存储器设备nvm110、存储器控制器cntl120、安全元件se130、以及无线电力接收器wpr140。45.存储设备100可以被实现为存储用户数据。例如,存储设备100可以是固态驱动器(ssd)、存储卡(例如,compactflash(压缩闪存,cf)、安全数字(sd)、microsd(微型sd)等)、通用串行总线(usb)存储设备等。46.至少一个非易失性存储器设备110可以被实现为存储数据。非易失性存储器设备110可以包括nand快闪存储器、垂直nand快闪(vnand)存储器、nor快闪存储器、电阻式随机存取存储器(rram)和相变存储器(pram)、磁阻随机存取存储器(mram)、铁电随机存取存储器(fram)、自旋转移转矩随机存取存储器(sttram)等。而且,非易失性存储器设备110可以被实现为三维(3d)阵列结构。47.在示例性实施例中,非易失性存储器设备110可以被实现为存储加密数据。48.存储器控制器cntl120可以被实现为响应于来自主机设备的命令或地址来控制非易失性存储器设备110。存储器控制器110可以将命令、地址或控制信号ctrl发送到非易失性存储器设备110,将数据写入到非易失性存储器设备110,或者从非易失性存储器设备110读取数据。例如,从主机设备提供的命令或地址可以是基于先前在主机设备和存储器控制器120之间确定的通信协议(例如,主机接口)的信号。另外,提供给非易失性存储器设备110的命令、地址和控制信号可以是基于先前在存储器控制器120和非易失性存储器设备110之间确定的通信协议(例如,非易失性接口)的信号。49.另外,存储器控制器120可以基于加密算法对从主机设备接收到的数据进行加密,并将加密后的数据写入非易失性存储器设备110中。此外,存储器控制器120可以被实现为基于加密算法对从非易失性存储器设备110读取的加密的数据进行解密。这里,加密算法可以是对称加密算法或非对称加密算法。在示例性实施例中,对称加密算法可以是数据加密标准(des)、高级加密标准(aes)(aes‑128、aes‑192、aes‑256等)、seed、rc4、twofish、serpent、blowfish、cast5、3des、idea等。在示例性实施例中,非对称加密算法可以是diffie‑hellman密钥交换、dss、elgamal、ecc、rsa等。50.在示例性实施例中,存储器控制器120可以包括基于加密算法执行加密操作或解密操作的密码模块(cryptographicmodule)cryptomodule124。在此,密码模块可以以硬件、软件或固件来实现。51.安全元件se130可以连接到存储器控制器120,并且可以被实现为存储加密算法和/或存储用于执行加密算法的密钥信息。例如,在一些示例性实施例中,安全元件se130可以是安全芯片。在此,密钥信息可以包括加密密钥信息或解密密钥信息。在一些示例性实施例中,安全元件130可以通过柔性印刷电路板(pcb)连接到存储器控制器120。在一些示例性实施例中,安全元件130可以被实现为由用户简单地从存储器控制器120中取出。52.另外,安全元件130可以被实现为响应于数据破坏请求信号在内部执行数据破坏操作。在此,数据破坏操作可以包括删除与存储在安全元件130上的加密算法有关的数据的操作。安全元件130可以包括被实现为执行数据破坏操作的数据破坏电路(ddc)132。53.在示例性实施例中,安全元件130和存储设备100可以被实现为具有诸如附接于其上的条形码/qr码/rfid等的识别信息,以相互识别。54.图1中示出的安全元件130被设置在存储器控制器cntl120的外部。然而,示例性实施例不限于此。例如,在一些示例性实施例中,安全元件可以被嵌入在存储器控制器cntl120中。55.无线电力接收器wpr140可以被实现为连接到安全元件130,从外部无线设备200接收无线电力,并将接收到的电力提供给安全元件130。在示例性实施例中,无线电力接收器140可以在安全元件130的数据破坏操作期间向安全元件130提供电力。也就是说,安全元件130可以从外部无线设备200接收无线电力,而无需在柔性pcb上提供的或以其他方式提供的向安全元件130提供电力的单独的电源,并使用无线电力执行数据破坏操作。56.在示例性实施例中,电力接收器140可以包括用于电力传递的天线。例如,用于电力传递的天线可以使用近场通信(nfc)信号来接收无线电力。57.根据示例性实施例的存储设备100可以将加密/解密密钥信息存储在安全元件130中。加密/解密密钥信息用于将数据存储在存储设备100中。例如,加密/解密密钥信息可以用于对存储在存储设备100中的数据进行加密/解密。当物理上取出安全元件130以保护个人信息时,可以永久地毁坏加密/解密密钥信息。另外,根据一些示例性实施例,可以通过使用条形码、qr码、rfid等确认存储设备100和取出的安全元件130之间的配对匹配来证明存储设备100的破坏(在使得存储在存储设备100中的数据不可读/不可用的意义上)。此外,根据一些示例性实施例,可以使用nfc电力传输来删除安全元件130的内部密钥信息而无需单独的内部电力,从而存储设备100可能重新用于存储个人信息。58.在一些示例性实施例中,图1中所示的非易失性存储器设备110通常可分为可覆写存储器(典型地,pram/mram)和不可覆写存储器(nand快闪存储器)。59.图2是示出图1所示的存储设备的非易失性存储器设备nvm110的示例的视图。非易失性存储器设备110可以包括存储器单元阵列111、地址解码器112、页缓冲器113、输入/输出(i/o)电路114和控制逻辑115。60.存储器单元阵列111可以包括多个存储块blk1‑blkz。多个存储块中的每一个可以包括多个单元串。多个单元串中的每一个可以包括多个存储器单元。多个存储器单元可以连接到多条字线wl。多个存储器单元中的每一个可以包括存储1位的单级单元(slc)或存储至少2位的多级单元(mlc)。地址解码器112可以通过多条字线wl、至少一条串选择线ssl和至少一条地选择线gsl连接到存储器单元阵列111。地址解码器112可以从外部接收逻辑地址,对接收到的逻辑地址进行解码,并且驱动多条字线wl。例如,地址addr可以表示从逻辑地址转换的非易失性存储器设备110的物理地址。61.页缓冲器113可以通过多条位线bl连接到存储器单元阵列111。页缓冲器113可以被实现为控制位线bl,使得在控制逻辑115的控制下,将从i/o电路114接收的数据data存储在存储器单元阵列111上。在控制逻辑115的控制下,页缓冲器113可以读取存储在存储器单元阵列111上的数据,并将读取的数据提供给i/o电路114。在示例性实施例中,页缓冲器113可以以页为单位从i/o电路114接收数据或以页为单位从存储器单元阵列111读取数据。62.i/o电路114可以被实现为从外部设备接收数据data,并将接收的数据data提供给页缓冲器113。63.控制逻辑115可以被实现为从外部接收命令cmd或至少一个控制信号ctrl,并且响应于接收到的信号来控制地址解码器112、页缓冲器113和i/o电路114。例如,控制逻辑115可以控制其他组件,使得数据data响应于信号cmd和ctrl被存储在存储器单元阵列111上。另外,控制逻辑115可以控制其他组件,使得存储在存储器单元阵列111上的数据data响应于信号cmd和ctrl被发送到外部设备。控制信号ctrl可以是从存储器控制器120(参见图1)提供的用于控制非易失性存储器设备110的信号。64.控制逻辑115可以生成非易失性存储器设备110操作所需的各种电压。例如,控制逻辑115可以生成多个编程电压、多个通过电压、多个选择的读取电压、多个未选择的读取电压、多个擦除电压和多个验证电压。控制逻辑115可以将各种生成的电压提供给地址解码器112或存储器单元阵列111的基板。65.图3是示出图2所示的存储块的电路的视图。参考图3,存储块blk可以包括多个单元串cs11、cs12、cs21和cs22。66.多个单元串cs11、cs12、cs21和cs22可以沿行方向和列方向布置以形成行和列。例如,单元串cs11和cs12可以连接到串选择线ssl1a和ssl1b以形成第一行。单元串cs21和cs22可以连接到串选择线ssl2a和ssl2b以形成第二行。例如,单元串cs11和cs21可以连接到第一位线bl1以形成第一列。单元串cs12和cs22可以连接到第二位线bl2以形成第二列。67.多个单元串cs11、cs12、cs21和cs22中的每一个可以包括多个单元晶体管。例如,多个单元串cs11、cs12、cs21和cs22中的每一个可以包括串选择晶体管ssta和sstb、多个存储器单元mc1至mc8、地选择晶体管gsta和gstb、以及伪存储器单元dmc1和dmc2。例如,包括在多个单元串cs11、cs12、cs21和cs22中的多个单元晶体管中的每一个可以是电荷俘获快闪(ctf)存储器单元。68.多个存储器单元mc1至mc8可以串联连接并且在垂直于由行方向和列方向形成的平面的高度方向上堆叠。串选择晶体管ssta和sstb可以串联连接,并且串联连接的串选择晶体管ssta和sstb可以被提供在多个存储器单元mc1至mc8与位线bl之间。地选择晶体管gsta和gstb串联连接,并且串联连接的地选择晶体管gsta和gstb可以被提供在多个存储器单元mc1至mc8与公共源极线csl之间。69.在示例性实施例中,第一伪存储器单元dmc1可以被提供在多个存储器单元mc1至mc8与地选择晶体管gsta和gstb之间。在示例性实施例中,第二伪存储器单元dmc2可以被提供在多个存储器单元mc1至mc8与串选择晶体管ssta和sstb之间。单元串cs11、cs12、cs21和cs22的地选择晶体管gsta和gstb可以共同连接到地选择线gsl。在示例性实施例中,相同行的地选择晶体管可以连接到相同的地选择线,并且不同行的地选择晶体管可以连接到不同的地选择线。例如,第一行的单元串cs11和cs12的第一地选择晶体管gsta可以连接到第一地选择线,并且第二行的单元串cs21和cs22的第一地选择晶体管gsta可以连接到第二地选择线。70.在示例性实施例中,尽管未示出,但是在距基板相同高度提供的地选择晶体管可以连接到相同的地选择线,并且在不同高度提供的地选择晶体管可以连接到其他地选择线。例如,单元串cs11、cs12、cs21和cs22的第一地选择晶体管gsta可以连接到第一地选择线,并且第二地选择晶体管gstb可以连接到第二地选择线。在距基板(或地选择晶体管gsta和gstb)相同高度的存储器单元可以共同连接到相同字线,并且在不同高度的存储器单元可以连接到不同的字线。例如,单元串cs11、cs12、cs21和cs22的第一存储器单元mc1至第八存储器单元mc8可以分别共同地连接到第一字线wl1至第八字线wl8。71.应理解,图3中所示的块blk仅是不可覆写nand快闪存储器的块的示例。示例性实施例不受特别限制,并且在一些示例性实施例中可以使用其他块blk结构。72.图4是示出根据另一示例性实施例的,图1所示的存储设备100的非易失性存储器设备的另一示例的视图。参考图4,非易失性存储器设备110a可以包括存储器单元阵列111a、字线驱动器112a、位线驱动器113a、读/写电路rwc114a、数据输入/输出(i/o)电路115a、纠错电路ecc116a和控制逻辑117a。73.存储器单元阵列111a可以通过多条字线wl连接到字线驱动器112a,并且可以通过多条位线bl连接到位线驱动器113a。74.存储器单元阵列111a可以包括多个存储体bank1至bankm(其中,m是2或更大的整数)。多个存储体中的每一个可以包括多个分块tile1至tilej(j是2或更大的整数)。多个分块中的每一个可以包括连接至多条字线wl和多条位线bl的多个存储器单元。在此,存储器单元可以分别连接在字线和位线之间。存储器单元可以使用电阻材料存储至少一位。75.字线驱动器112a可以通过字线wl连接到存储器单元阵列111a。字线驱动器112a可以包括至少一个行解码器。在此,行解码器可以在控制逻辑117a的控制下使用行地址来选择字线之一。而且,字线驱动器112a可以将字线电压施加到所选择的字线。这里,字线电压可以包括读取字线电压、写入字线电压等。尽管未示出,但是字线驱动器112a可以包括生成这些字线电压的电压生成电路。76.位线驱动器113a可以通过位线bl连接到存储器单元阵列111a。位线驱动器113a可以包括至少一个列解码器。这里,列解码器可以在控制逻辑117a的控制下使用列地址选择位线之一。而且,位线驱动器113a可以将位线电压施加到所选择的位线。这里,位线电压可以包括读取位线电压、置位(set)位线电压、复位(reset)位线电压等。尽管未示出,但是位线驱动器113a可以包括生成这些位线电压的电压生成电路。77.读/写电路rwc114a可以在控制逻辑117a的控制下对存储器单元阵列111a执行读取操作或写入操作。读/写电路rwc114a可以包括写入电路和读取电路。78.写入电路可以连接到字线驱动器112a和位线驱动器113a。写入电路可以实现为在控制逻辑117a的控制下对连接到选择的位线和选择的字线的存储器单元执行写入操作(置位操作或复位操作)。例如,写入电路可以响应于来自控制逻辑117a的写入控制信号,将字线电压施加到选择的字线,并将位线电压施加到选择的位线。在示例性实施例中,写入电路可以在写入操作期间生成与要写入的数据对应的置位脉冲或复位脉冲,并将该置位脉冲或复位脉冲施加到选择的字线/位线。在示例性实施例中,当将数据写入选择的存储器单元时,写入电路可以根据选择的存储器单元的电阻来确定写入电流。79.读取电路可以被实现为在控制逻辑117a的控制下,读取连接到选择的位线和选择的字线的存储器单元的数据。例如,读取电路可以响应于来自控制逻辑117a的读取控制信号,从连接到选择的位线和选择的字线的存储器单元读取数据。在示例性实施例中,读取电路可以检测选择的字线/位线的电压与参考电压之间的电压差,并且根据感测到的电压差执行感测操作以区分on(接通)/off(关断)单元。80.数据i/o电路115a可以被实现为在写入操作期间在控制逻辑117a的控制下,将从外部设备(例如,存储器控制器)接收的写入数据传输到控制逻辑117a的数据锁存器。而且,数据i/o电路115a可以被实现为在读取操作期间将从数据寄存器读取的数据输出到外部设备(例如,存储器控制器)。在示例性实施例中,数据i/o电路115a可以被实现为以扇区为单位输入/输出数据。81.纠错电路ecc116a可以在写入操作期间通过从数据i/o电路115a接收写入数据来生成纠错码(或奇偶校验、低密度奇偶校验(ldpc)码)。此后,写入数据和具有纠错码的代码字可以被存储在与写入地址对应的存储器单元阵列上。另外,纠错电路116a可以使用纠错码在读取操作期间纠正读取数据的错误。例如,从与读取地址对应的存储器单元阵列读取代码字,并且可以从读取的代码字生成校验子(syndrome)。可以使用校验子来校正读取的代码字的错误。82.控制逻辑117a可以被实现为控制非易失性存储器设备110a的整体操作。控制逻辑117a可以响应于从外部输入的命令cmd、地址addr或控制信号,来控制字线驱动器112a、位线驱动器113a、读/写电路rwc114a、数据i/o电路115a或纠错电路ecc116a。在示例性实施例中,控制逻辑117a可以选择多个写入模式之一,并且根据所选择的写入模式来执行写入操作。在示例性实施例中,多个写入模式可以包括正常模式、数据比较写入(dcw)模式、主动数据比较写入(adcw)模式和/或读取跳过主动数据比较模式(读取跳过adcw)模式,并且可以在模式之一下执行写入操作。这里,正常模式是不反映电阻漂移的模式,dcw模式是对于复位状态反映电阻漂移的模式,并且adcw模式和读取跳过adcw模式是在置位状态和复位状态两者下反映电阻漂移的模式。83.图5是示出图4所示的非易失性存储器设备的存储器单元阵列的视图。参考图5,存储器单元阵列111a的分块可以被实现为交叉点结构。在此,交叉点结构是指在一条线和另一条线彼此相交的区域中形成一个阻性存储器单元mc的结构。例如,位线bl1至bl4在第一方向上延伸,字线wl1至wl3在第二方向上延伸以与位线bl1至bl4相交,并且阻性存储器单元mc可以被形成在其中位线bl1至bl4和字线wl1至wl3彼此相交的区域中。84.如图5所示,存储器单元mc可以包括可变电阻器gst和开关元件ots。在示例性实施例中,可变电阻器(gst)可以是相变材料。例如,作为相变材料,可以使用各种材料,诸如组合两种元素的gasb、insb、inse、sb2te3、gete,组合三种元素的gesbte、gasete、insbte、snsb2te4、insbge,组合四种元素的aginsbte、(gesn)sbte、gesb(sete)、te81ge15sb2s2等。在另一个示例性实施例中,可变电阻器gst可以包括钙钛矿化合物、过渡金属氧化物、磁性材料、铁磁材料或反铁磁材料,而不是相变材料。85.开关元件ots可以包括双向(ovonic)阈值开关。开关元件可以包括类似于锗‑锑‑碲化物(gst)(ge2sb2te5)的材料。例如,双向阈值开关是硒(se)、砷(as)、ge(锗)和si(硅)的组合,并且可以包括改变晶体和非晶态的硫族化物。86.应理解,图5中所示的存储器单元仅是可覆写pram的示例。示例性实施例不受特别限制,并且在一些示例性实施例中可以使用其他存储器单元结构。87.图6是示出图1中示出的存储设备100的存储器控制器cntl120的视图。参考图6,存储器控制器120可以包括至少一个处理器121、缓冲器存储器122、纠错电路ecc123、密码模块cryptomodule124、码存储器125、主机接口电路(主机i/f电路)126、以及非易失性存储器接口电路(nvmi/f电路)127。88.至少一个处理器121可以被实现为控制存储设备100(参见图1)的整体操作。处理器121可以包括中央处理单元(cpu)。89.缓冲器存储器122可以临时存储存储器控制器120的操作所需的数据。图6中示出的缓冲器存储器122被设置在存储器控制器120中,但是应当理解示例性实施例不限于此。在一些示例性实施例中,缓冲器存储器122可以被设置为存储器控制器120外部的单独的知识产权(ip)块。90.纠错电路ecc123可以被实现为:计算要在写入操作中写入的数据(第一数据)的纠错码值,和/或基于纠错码值对在读取操作中读取的数据(第二数据)纠错。纠错电路123可以被实现为在数据恢复操作中校正从非易失性存储器设备110恢复的数据的错误。纠错电路123可以使用诸如低密度奇偶校验(ldpc)码、bch码、turbo码、reed‑solomon码、卷积码、递归系统码(rsc)和网格编码调制(tcm)、块编码调制(bcm)等编码调制来校正错误。91.密码模块cryptomodule124可以被实现为使用加密算法对数据(第一数据)进行加密和/或使用加密算法对加密数据(第二数据)进行解密。如图1所示,密码模块124可以使用存储在安全元件130上的密钥信息来执行加密算法。92.码存储器125可以被实现为存储操作存储器控制器120所需的代码数据。这里,码存储器可以被实现为非易失性存储器设备。93.主机接口电路(主机i/f电路)126可以被实现为提供与外部设备的接口功能。主机接口电路126可以被实现为非易失性存储器express(non‑volatilememoryexpress,nvme)、外围组件互连express(peripheralcomponentinterconnectexpress,pcie)、串行高级技术附件(sata)、小型计算机系统接口(scsi)、串行附接scsi(sas)、通用串行总线(usb)附接的scsi(uas)、因特网小型计算机系统接口(iscsi)、光纤通道、以太网光纤通道(fcoe)等。94.非易失性存储器接口电路(nvmi/f电路)127可以被实现为提供与非易失性存储器设备110(或非易失性存储器设备110a)的接口功能。图6中所示的安全元件se130和无线电力接收器wpr140可以被实现为取出类型。95.图6中所示的安全元件130被设置在存储器控制器cntl120的外部。然而,示例性实施例不限于此。在一些示例性实施例中,安全元件130可以被嵌入在存储器控制器cntl120中。96.图7是示出根据示例性实施例的用于证明存储设备的破坏的取出型安全模块的视图。参考图7,取出型安全模块300可以包括通过第一柔性印刷电路板(fpcb)301连接到存储器控制器120(见图1)的安全元件330、提供在第二fpcb302中的无线电力接收器340、以及附接到第二fpcb302的环303。在一些示例性实施例中,安全元件330可以是安全芯片。在一些示例性实施例中,可以省略环303。无线电力接收器340可以包括无线地接收电力的至少一个天线。安全元件330和无线电力接收器340可以分别对应于安全元件se130和无线电力接收器140。97.在示例性实施例中,当用户从存储设备100物理上取出取出型安全模块300时,对安全元件330可能发生物理损坏。这里,这种物理损坏由安全元件330的内部检测器检测到,并且安全元件330可以根据检测结果永久删除重要数据(个人信息、密钥信息等)。98.图8a、图8b、图8c和图8d是示出由于对安全元件330的物理损坏而开始数据破坏操作的视图。99.图8a和图8b是示出连接至存储器控制器120(参见图1)的取出型安全模块300的视图。参考图8a和图8b,安全元件330的封装的顶板331和底板332可以使用fpcb连接到不同的设备。例如,顶板331可以连接至第一fpcb301,并且底板332可以连接至第二fpcb302。在一些示例性实施例中,顶板331可以连接至第一fpcb301,并且底板332可以连接至第一fpcb301和第二fpcb302。100.如图8c和8d所示,当用户从外部物理地拉动环时,安全元件330的顶板331和底板332可以分离。当连接到顶板331(或连接到底板332)的有源(active)防护(shield)结构损坏时,安全元件330可内部地生成警报信号(数据破坏信号)。应当理解,示例性实施例不限于此。在一些实施例中,当用户从外部物理地拉动环时,警报信号可以由不同的机制生成。101.图9a、图9b、图9c和图9d是示意性地示出从存储设备分离取出型安全模块的过程的视图。如图9a所示,取出型安全模块的环部分可以以折叠状态存在以用于存放在存储设备内。如图9b所示,当需要破坏的证据时,折叠的环部分可以被展开。如图9c所示,用户可以使用手指拉动在展开状态下的环部分。响应于拉动环,安全元件330的顶板331和底板332可以物理地分开,如图8c和图8d所示。如图9d所示,取出型安全模块可以包括唯一识别信息304。例如,识别信息可以是诸如识别存储设备的母板和取出型安全模块之间的对应关系的条形码/qr码/rfid(射频识别)的配对识别信息。此后,识别信息304在毁坏存储设备时可以用于破坏的证据。102.在下文中,将描述安全元件的数据破坏操作。103.图10a和图10b是示出根据各种示例性实施例的安全元件的示例的视图。104.参考图10a,安全元件400可以包括数据破坏电路(ddc)432和存储器设备434。数据破坏电路432可以响应于数据破坏信号而执行数据破坏操作以毁坏存储器设备434的数据。在此,存储器设备434可以存储敏感的个人信息或密钥信息。105.在示例性实施例中,可以在接收到从无线电力接收器(wpr)提供的电力时执行数据破坏操作(参见图1)。106.根据一些示例性实施例的安全元件可以包括无线电力接收器(wpr)。参考图10b,与图10a所示的安全元件相比,安全元件400a还可包括无线电力接收器(wpr)431。根据各种示例性实施例,安全元件400、400a可以对应于上述安全元件se130或安全元件330,并且无线电力接收器wpr431可以对应如上所述的无线电力接收器wpr140或无线电力接收器wpr340。107.图11是示出根据示例性实施例的安全元件的数据破坏操作的梯形图。参考图11,安全元件500可以如下执行数据破坏操作。安全元件500可以对应于安全元件se130、安全元件330或安全元件400或400a。108.安全元件500可以生成数据破坏信号(s11)。例如,安全元件500可以根据内部策略来生成数据破坏信号。在此,内部策略可以包括检测安全元件500的破坏操作(参见图8a‑8d)。此后,无线设备600可以向安全元件500提供无线电力(s12)。例如,无线设备600可以使用无线通信向安全元件500提供无线电力。无线设备600可以对应于如上所述的无线设备200。安全元件500可以从无线设备600接收无线电力(s13)。例如,安全元件500可以使用无线通信从无线设备600接收无线电力。在一些示例性实施例中,安全元件500可以单独地包括用于存储电力的充电电容器。安全元件500可以执行数据破坏操作(s14)。例如,安全元件500可以使用无线电力对安全元件中的存储器设备执行数据破坏操作。109.在安全元件500中生成在图11中示出的示例中的数据破坏信号。然而,示例性实施例不限于此。在一些示例性实施例中,安全元件500可以从安全元件500的外部接收数据破坏信号。110.图12是示出根据另一示例性实施例的安全元件的数据破坏操作的梯形图。参考图12,安全元件500可以如下执行数据破坏操作。无线设备600可以向安全元件500提供无线电力(s21)。例如,无线设备600可以使用无线通信向安全元件500提供无线电力。无线设备600可以将数据破坏信号发送到安全元件500(s22)。图12示出了在无线电力s21之后发送数据破坏信号s22。然而,这仅是示例,并且在一些示例性实施例中,无线设备600可以在将无线电力提供给安全元件500的同时向安全元件500发送数据破坏信号。安全元件500可以执行数据破坏操作(s24)。例如,安全元件500可以使用无线电力对内部存储器设备执行数据破坏操作。111.在一些示例性实施例中,在完成数据破坏操作之后,安全元件500可以生成完成信号,并且将所生成的完成信号发送到无线设备600。112.图13是示出根据另一示例性实施例的安全元件的数据破坏操作的梯形图。参考图13,操作s21、s22和s24与图12所示的示例中的相同,并且由此为了简洁省略其重复的描述。与图12所示的数据破坏操作相比,数据破坏操作还可以包括:生成数据破坏操作的完成信号(s25),并将所生成的完成信号发送至无线设备600(s26)。113.在一些示例性实施例中,在执行安全元件500的数据破坏操作之前,可以在安全元件500和无线设备600之间进一步包括认证过程。114.图14是示出根据另一示例性实施例的安全元件的数据破坏操作的梯形图。参考图14,可以如下执行安全元件500的数据破坏操作。115.无线设备600可以将无线电力发送到安全元件600(s31)。安全元件500可以从无线设备600接收无线电力(s32)。无线设备600可以将认证请求发送到安全元件500(s33)。安全元件500可以响应于认证请求来检验无线设备600的认证(s34)。如果无线设备600发送授权的认证请求,则安全元件500可以向无线设备600发送确认(s35)。该确认可以包括认证的结果。此后,无线设备600可以将数据破坏信号发送到安全元件500(s36)。安全元件500可以执行数据破坏操作(s37)。例如,安全元件500可以使用接收到的电力执行数据破坏操作。安全元件500可以在数据破坏操作完成之后生成完成信号(s38),并且将所生成的完成信号发送到无线设备600(s39)。116.在一些示例性实施例中,根据示例性实施例的安全元件500在数据破坏操作期间从外部无线设备600接收电力。然而,示例性实施例不限于此。根据一些示例性实施例的安全元件500甚至在连接到存储器控制器120的状态下也可以执行数据破坏操作(例如,参见图1和图11)。117.图15是示出根据另一示例性实施例的安全元件的数据破坏操作的梯形图。参考图15,除了图15中的安全元件500的数据破坏操作省略了图14的数据破坏操作中的从无线设备600向安全元件500发送无线电力(s31)并且由安全元件500从无线设备600接收无线电力(s32),安全元件的数据破坏操作与图14中的相同。118.在一些示例性实施例中,可以依赖于作为安全元件中的删除的目标的存储器设备的类型(例如,可覆写存储器设备和不可覆写存储器设备)不同地执行数据破坏操作。换句话说,安全元件可以包括用于存储安全数据的存储器设备,并且可以依赖于存储器设备的类型而不同地执行数据破坏操作。在下文中,将描述根据删除的目标不同地执行的数据破坏操作。119.图16是示出根据示例性实施例的在安全元件的可覆写存储器中的数据破坏操作的梯形图。参考图16,可以如下执行用于安全元件中的可覆写存储器设备720的数据破坏电路ddc710的数据破坏操作。120.数据破坏电路ddc710可以生成数据破坏信号(s41)。例如,数据破坏电路ddc710可以内部地生成数据破坏信号。数据破坏电路710可以响应于数据破坏信号而生成随机数据(s42)。数据破坏电路710可以将覆写请求发送到可覆写存储器设备720(s43)。例如,数据破坏电路710可以使用所生成的随机数据来发送覆写请求。可覆写存储器设备720可以响应于覆写请求来将随机数据覆写在先前的数据上(s44)。在一些示例性实施例中,随机数据可以由随机数生成器生成。在一些示例性实施例中,随机数生成器可以由物理不可克隆功能(puf)电路来实现。在覆写完成之后,可覆写存储器设备720可以将完成信号发送到数据破坏电路710(s45)。121.数据破坏操作中的覆写不限于使用随机数据。在一些示例性实施例中,可覆写存储器设备中的先前确定的安全数据可以被读取,随后通过调制(加密)读取的数据来修改,并使用修改后的数据覆写先前确定的安全数据。122.图17是示出根据另一示例性实施例的安全元件的可覆写存储器设备中的数据破坏操作的梯形图。参考图17,可以如下执行用于安全元件中的可覆写存储器设备720的数据破坏电路ddc710的数据破坏操作。123.数据破坏电路ddc710可以生成数据破坏信号(s51)。例如,数据破坏电路ddc710可以内部地生成数据破坏信号。数据破坏电路710可以将读取请求发送到可覆写存储器设备720(s52)。例如,数据破坏电路710可以发送对要删除的安全数据的读取请求。在一些示例性实施例中,读取请求可以是对可覆写存储器设备720上存储的所有数据的读取请求。在其他示例性实施例中,读取请求可以是对可覆写存储器设备720上存储的一些数据的读取请求。可覆写存储器设备720可以响应于读取请求将安全数据发送到数据破坏电路710(s53)。数据破坏电路710可以使用预定方法来修改安全数据(s54)。在此,预定方法可以是调制技术或加密技术等。124.数据破坏电路710可以将覆写请求发送到可覆写存储器设备720(s55)。例如,数据破坏电路710可以使用调制后的数据来发送覆写请求。可覆写存储器设备720可以响应于覆写请求来将修改后的安全数据覆写在先前的安全数据上(s56)。在覆写完成之后,可覆写存储器设备720可以将完成信号发送到数据破坏电路710(s57)。125.图18是示出根据示例性实施例的安全元件的不可覆写存储器设备中的数据破坏操作的梯形图。参考图18,可以如下执行对安全元件中的不可覆写存储器设备720a的数据破坏操作。126.数据破坏电路ddc710可以生成数据破坏信号(s61)。例如,数据破坏电路ddc710可以内部地生成数据破坏信号。数据破坏电路710可以响应于数据破坏信号而生成删除命令(s62)。数据破坏电路710可以将删除命令(cmd)发送到不可覆写存储器设备720a(s63)。存储器设备720a可以响应于删除命令执行删除操作(s64)。在一些示例性实施例中,在nand快闪存储器的情况下,删除命令可以是清理(sanitization)命令。在删除操作完成之后,不可覆写存储器设备720a可以将完成信号发送到数据破坏电路710(s65)。127.图19a、图19b和图19c是示出根据各种示例性实施例的不可覆写存储器中的各种数据删除技术的流程图。128.参考图19a,不可覆写存储器设备720a,例如nand快闪存储器,可以从数据破坏电路710接收删除命令(s71)。不可覆写存储器设备730可以响应于接收到的删除命令对预定块(全部或部分)执行擦除操作(s72)。129.参考图19b,不可覆写存储器720a可以从数据破坏电路710接收删除命令(s81)。响应于擦除命令,不可覆写存储器设备720a可以将擦除脉冲施加到所有存储器块或与其对应的一些存储块的基板上(s82)。130.参考图19c,不可覆写存储器720a可以从数据破坏电路710接收删除命令(s91)。不可覆写存储器设备720a可以响应于删除命令来加热与全部或一些存储块对应的基板(s92)。131.在一些示例性实施例中,无线设备可以通过无线通信方法同时对多个存储设备执行数据破坏操作。132.图20是示出根据示例性实施例的用于多个存储设备的数据破坏操作的图。参考图20,无线设备200(参考图1)可以以广播方式向多个存储设备(ssd)发送数据破坏信号。多个存储设备中的每一个可以包括以上参考图1至图19描述的安全元件se。安全元件se可以从无线设备接收数据破坏信号,并且发起数据删除操作或数据破坏操作。另外,在执行数据删除操作或数据破坏操作之后,安全元件se可以将完成信号发送到无线设备。在一些示例性实施例中,完成信号可以包括与成功完成数据删除操作或数据破坏操作的存储设备(ssd)对应的识别号。在一些示例性实施例中,无线设备200可以辨识与安全元件se对应的识别号。因此,无线设备200可以证明存储设备的破坏。133.在一些示例性实施例中,无线设备200可以是移动设备。例如,无线设备200可以通过安装在移动设备中的数据破坏应用对存储设备(ssd)执行数据破坏操作。134.数据破坏请求方法不限于广播方法。在一些示例性实施例中,可以以单播方式或多播方式来发送数据破坏请求。135.在一些示例性实施例中,在存储设备的数据破坏操作中,首先可以删除非易失性存储器设备的内部数据,此后,其次可以删除安全元件的内部数据。136.图21a是示出根据示例性实施例的存储设备的数据破坏操作的流程图。参考图21a,可以如下执行存储设备100(参见图1)的数据破坏操作。存储设备100可以对非易失性存储器nvm110执行清理操作(s110)。在示例性实施例中,当执行清理操作时,存储设备100可以从主机设备接收无线电力。此后,存储设备100可以与主机设备分离并且执行破坏过程。存储设备100的安全元件130可以执行如上文参考图1至图20所述的数据破坏操作(s120)。在一些示例性实施例中,当执行数据破坏操作时,安全元件130可以从外部无线设备200(参见图1)接收无线电力。因此,存储设备100可以删除存储在非易失性存储器设备110上的数据以及存储在安全元件130上的敏感信息(个人信息、密钥信息、财务(banking)信息等)。137.在一些示例性实施例中,存储设备100的数据破坏操作可以包括从主机设备接收清理命令。在示例性实施例中,安全元件130可以进一步包括根据内部策略生成数据破坏信号。在一些示例性实施例中,在存储设备100的数据破坏操作中,安全元件130可以进一步从外部无线设备接收数据破坏信号。在一些示例性实施例中,当执行数据破坏操作时,存储设备100可以进一步从外部无线设备接收无线电力。在一些示例性实施例中,数据破坏操作可以包括对安全元件130的存储器执行覆写,向安全元件130的存储器施加擦除脉冲,或加热安全元件130的存储器的基板。在一些示例性实施例中,在数据破坏操作中,无线设备200可以进一步辨识在安全元件130和存储设备100之间关联的识别号。138.图21b是示出根据另一示例性实施例的存储设备的数据破坏操作的流程图。参考图21b,可以如下执行存储设备100(参见图1)的数据破坏操作。存储设备100可以从外部设备(例如,无线设备200)接收无线电力(s210)。此外,存储设备100可以从外部设备接收数据破坏信号(s220)。之后,存储设备100可以根据数据破坏信号执行数据破坏操作(s230)。139.在一些示例性实施例中,执行数据破坏操作s230可以包括删除加密/解密操作中的安全所必需的密钥信息。在一些示例性实施例中,数据破坏操作可以包括覆写存储密钥信息的存储器的操作。在一些示例性实施例中,数据破坏操作可以包括对存储密钥信息的存储器的擦除操作。在一些示例性实施例中,可以进一步包括在完成数据破坏操作之后向外部设备发送完成信号。140.在一些示例性实施例中,数据破坏操作还可以包括:从外部设备接收认证请求信号;响应于该认证请求信号,对外部设备执行认证操作;以及在完成认证操作之后开始数据破坏操作。141.在一些示例性实施例中,执行数据破坏操作可以包括删除至少一个非易失性存储器设备的数据。在一些示例性实施例中,删除数据可以包括删除至少一个非易失性存储器设备的映射数据(mapdata)。在一些示例性实施例中,删除映射数据可以包括对映射数据执行覆写或对映射数据执行擦除操作。在其他示例性实施例中,删除数据可以包括删除非易失性存储器设备的用户数据。在一些示例性实施例中,删除用户数据可以包括对用户数据执行覆写或对用户数据执行擦除操作。上面参考图1至图21描述的安全元件存在于存储器控制器外部。然而,示例性实施例不限于此。根据一些示例性实施例的安全元件可以以嵌入在存储器控制器中的形式实现。142.图22是示出根据另一示例性实施例的存储设备的视图。参考图22,存储设备100b可以包括至少一个非易失性存储器设备(nvm)110b和存储器控制器cntl120b。存储器控制器120b与图6所示的存储器控制器cntl120的不同之处在于:存储器控制器120包括具有安全元件的功能的密码设备cryptodevice124a和用于从外部无线设备200接收无线电力的无线电力接收器wpr128。密码设备124a可以响应于数据破坏信号来执行数据破坏操作以删除其内部数据。在此,数据破坏信号可以通过内部策略内部地生成,或者可以从外部接收。143.图23是示出图22所示的存储设备100b的数据破坏操作的示例的流程图。参考图22和图23,可以如下执行存储设备100b的数据破坏操作。存储器控制器120b的密码设备124a可以生成数据破坏信号(s210a)。在此,可以在检测到对存储器控制器120b的损坏时生成数据破坏信号。存储器控制器120b的无线电力接收器128可以接收无线电力(s220a)。例如,存储器控制器120b的无线电力接收器128可以通过无线通信接收无线电力并存储无线电力。密码设备124a可以执行数据破坏操作(s230a)。例如,使用无线电力接收器128接收的电力,密码设备124a可以执行数据破坏操作以内部地删除重要数据。144.图24是示出图22所示的存储设备100b的数据破坏操作的另一示例的流程图。参考图22和图24,可以如下执行存储设备100b的数据破坏操作。145.存储器控制器120b可以从外部无线设备200接收无线电力(s310)。存储设备100b可以执行认证操作(s320)。例如,存储设备100b可以在存储设备100b和外部无线设备200之间执行认证操作。这里,可以使用质询‑响应(challenge‑response)认证方法来执行认证操作。此后,存储器控制器120b可以执行数据破坏操作(s330)。例如,存储器控制器120b可以响应于内部生成的或从外部接收的数据破坏信号来执行数据破坏操作。在此,可以对密码设备124a执行数据破坏操作或者可以对非易失性存储器设备110b执行数据破坏操作。此后,当数据破坏操作完成时,存储器控制器120b可以生成数据破坏操作的完成信号(s340)。146.图25是示出根据示例性实施例的对存储设备的非易失性存储器设备执行的数据破坏操作的流程图。参考图25,存储设备的非易失性存储器设备可以如下执行数据破坏操作。147.存储设备的非易失性存储器设备可以从存储器控制器接收数据破坏请求(s410)。非易失性存储器设备可以响应于数据破坏请求而删除映射数据或用户数据(s420)。例如,非易失性存储器设备可以对存储映射数据的至少一个存储块执行擦除操作,或者可以对存储预定用户数据的至少一个存储块执行擦除操作。此后,非易失性存储器设备可以生成用于数据破坏操作的完成信号(s430)。非易失性存储器设备可以将完成信号发送到存储器控制器。148.已经参考图1至图25描述了用于存储设备100的数据保护的数据破坏。但是,示例性实施例不限于存储设备的数据保护。本公开的技术也适用于移动设备。149.图26是示出根据示例性实施例的移动设备的视图。参考图26,移动设备1000可以包括应用处理器(ap)1100、至少一个缓冲器存储器1200、至少一个存储设备1300、显示/触摸模块1400、以及安全元件1500。在一些示例性实施例中,安全元件1500可以是安全芯片。移动设备1000可以被实现为膝上型计算机、移动电话、智能电话、平板个人计算机(pc)、可穿戴计算机等。150.应用处理器(ap)1100可以被实现为以控制移动设备1000的整体操作。应用处理器1100可以运行提供因特网浏览器、游戏、视频等的应用。在示例性实施例中,应用处理器1100可以包括单核或多核。在示例性实施例中,应用处理器1100可以进一步包括位于内部或外部的高速缓冲存储器。另外,应用处理器1100可以可选地包括控制器、神经处理单元(npu)等。151.在示例性实施例中,应用处理器1100可以被实现为片上系统(soc)。在片上系统(soc)上运行的操作系统的内核可以包括输入/输出调度器和用于控制存储设备1300的设备驱动器。设备驱动器可以通过参考由输入/输出调度器管理的同步队列的数量来控制存储设备1300的存取性能,或控制soc中的cpu模式、dvfs级别等。152.缓冲器存储器1200可以被实现为存储应用处理器1100的操作所需的数据。例如,缓冲器存储器1200可以临时存储操作系统(os)和应用数据,或者可以被用作各种软件代码的运行空间。另外,缓冲器存储器1200可以存储与人工智能操作有关的数据。在示例性实施例中,缓冲器存储器1200可以被实现为dram或pram。153.存储设备1300可以被实现为存储用户数据。存储设备1300可以以嵌入式形式被包括在移动设备1000中。在另一个示例性实施例中,存储设备1300可以以可拆卸的方式被包括在移动设备1000中。154.存储设备1300可以存储从至少一个传感器收集的数据或存储诸如网络数据、增强现实(ar)/虚拟现实(vr)数据和高清晰度(hd)内容。存储设备1300可以包括固态驱动器(ssd)、嵌入式多媒体卡(emmc)等的数据。155.显示/触摸模块1400可以被实现为输出数据或通过触摸输入。例如,显示/触摸模块1400可以输出使用至少一个传感器感测到的图像数据,或者输出使用应用处理器1100计算的数据。此外,显示/触摸模块1400可以辨识用户的触摸。156.安全元件1500可以执行或处理移动设备1000的一般安全操作。安全元件1500可以存储执行安全操作所需的重要信息。安全元件1500可以通过无线通信接收无线电力,并且在内部地执行数据破坏操作,如上面参考图1至图26所述。157.同时,本公开的技术可应用于计算系统。158.图27是示出根据示例性实施例的计算系统的框图。参考图27,计算系统2000可以包括至少一个存储器模块(dimm)2100、至少一个非易失性存储器模块(nvdimm)2200、以及至少一个处理器2300。在此,至少一个存储器模块2100和至少一个非易失性存储器模块2200中的每一个可以包括执行上述数据破坏操作的安全元件se。159.本公开的技术适用于各种类型的计算系统(例如,中央处理单元(cpu)/图形处理单元(gpu)/神经处理单元(npu)平台)。160.本公开的技术适用于免于黑客入侵的电系统。161.图28是示出根据示例性实施例的电系统的框图。参考图28,电系统4000可包括电子控制单元(ecu)4100、存储器设备4200、至少一个动态范围传感器(dvs)4300、显示设备4400、通信处理器(comprocessor)4500和安全ecu4600。电系统4000可以是车辆电系统。162.ecu4100可以被实现为控制电系统4000的整体操作。ecu4100可处理从dvs4300接收的图像数据。ecu4100可包括神经处理单元(npu)。npu可以通过将从dvs4300接收到的图像与学习模型进行比较,快速得出用于驾驶的最佳图像。163.存储器设备4200可以被实现为存储与npu的操作有关的学习模型。存储器设备4200可以包括易失性或非易失性存储器设备。例如,存储器设备4200可以是dram或pram等。164.dvs4300可被实现为检测电系统4000外部的环境。dvs4300可响应于相对光强度的变化而输出事件信号。dvs4300可以包括像素阵列,该像素阵列包括多个dvs像素和地址事件处理器。165.显示设备4400可被实现为显示由ecu4100处理的图像或由通信处理器4500发送的图像。166.通信处理器4500可以被实现为将处理后的图像发送到外部设备,诸如外部车辆,或者从外部设备接收图像。即,通信处理器4500可以被实现为通过有线或无线方式与外部设备进行通信。167.安全ecu4600可以被实现为控制与电系统4000的安全有关的一般操作。安全ecu4600可以包括安全元件的配置或功能,该安全元件执行以上参考图1至图25描述的数据破坏操作。在一些示例性实施例中,当安全ecu4600检测到黑客威胁时,安全ecu4600可以对存储在安全ecu中的内部数据执行数据破坏操作。168.同时,本公开适用于数据服务器系统。169.图29是示出应用根据示例性实施例的存储器设备的数据中心的视图。参考图29,数据中心7000是收集各种数据并提供服务的设施,其也可以称为数据存储中心。数据中心7000可以是用于操作搜索引擎和数据库的系统,或者可以是诸如银行或政府机构的公司所使用的计算系统。数据中心7000可以包括应用服务器7100至7100n和存储服务器7200至7200m。应用服务器7100至7100n的数量和存储服务器7200至7200m的数量可以根据示例性实施例被不同地选择,并且应用服务器7100至7100n的数量和存储服务器7200至7200m的数量可以彼此不同。170.应用服务器7100中的每一个和存储服务器7200中的每一个可以分别包括至少一个处理器7110和7210,以及分别包括至少一个存储器7120和7220。参考作为示例的存储服务器7200,至少一个处理器7210可以控制存储服务器7200的整体操作并访问至少一个存储器7220以运行加载在至少一个存储器7220中的指令和/或数据。至少一个存储器7220可以是双倍数据速率同步dram(ddrsdram)、高带宽存储器(hbm)、混合存储器立方体(hmc)、双列直插式存储器模块(dimm)、optanedimm、非易失性dimm(nvmdimm)等。根据示例性实施例,存储服务器7200中包括的处理器7210的数量和存储器7220的数量可以被不同地选择。在示例性实施例中,处理器7210和存储器7220可以提供处理器‑存储器对。在示例性实施例中,处理器7210和存储器7220的数量可以彼此不同。处理器7210可以包括单核处理器或多核处理器。存储服务器7200的以上描述可以类似地应用于应用服务器7100。根据一些示例性实施例,应用服务器7100可以省略存储设备7150。根据一些示例性实施例,存储服务器7200可以包括至少一个存储设备7250。包括在存储服务器7200中的存储设备7250的数量可以根据示例性实施例被不同地选择。171.应用服务器7100至7100n和存储服务器7200至7200m可以通过网络7300彼此通信。网络7300可以使用光纤信道(fc)或以太网来实现。在此,fc可以是用于相对高速的数据传输的介质,并且可以是提供高性能/高可用性的光开关。依赖于网络7300的访问方法,可以作为文件存储、块存储或对象存储提供存储服务器7200至7200m。172.在示例性实施例中,网络7300可以是仅存储网络,例如存储区域网络(san)。例如,san可以是使用fc网络并且根据fc协议(fcp)实现的fc‑san。作为另一示例,san可以是使用tcp/ip网络并根据iscsi(tcp/ip上的scsi或因特网scsi)协议实现的ip‑san。在其他示例性实施例中,网络7300可以是诸如tcp/ip网络的一般网络。例如,可以根据诸如以太网上的fc(fcoe)、网络附接的存储(nas)、结构上的nvme(nvmeoverfabrics,nvme‑of)等协议来实现网络7300。173.在下文中,将主要描述应用服务器7100和存储服务器7200。应用服务器7100的描述也可以应用于其他应用服务器7100n,并且存储服务器7200的描述也可以应用于其他存储服务器7200m。174.应用服务器7100可以通过网络7300将由用户或客户端请求存储的数据存储在存储服务器7200至7200m之一中。另外,应用服务器7100可以通过网络7300从存储服务器7200到7200m之一获取由用户或客户端请求读取的数据。例如,应用服务器7100可以实现为网络(web)服务器、数据库管理系统(dbms)等。175.应用服务器7100可以通过网络7300访问包括在另一应用服务器7100n中的存储器7120n或存储设备7150n,或者可以通过网络7300访问包括在存储服务器7200至7200m中的存储器7220至7220m或存储设备7250至7250m。因此,应用服务器7100可以对存储在应用服务器7100至7100n和/或存储服务器7200至7200m上的数据执行各种操作。例如,应用服务器7100可以运行命令以在应用服务器7100至7100n和/或存储服务器7200至7200m之间移动或复制数据。这里,数据可以直接或者经由存储服务器7200至7200m的存储器7220至7220m从存储服务器7200至7200m的存储设备7250至7250m移动到应用服务器7100至7100n的存储器7120至7120n。通过网络7300移动的数据可以是为了安全或隐私而加密的数据。176.参考作为示例的存储服务器7200,接口(nic)7254可以提供处理器7210与控制器7251之间的物理连接以及nic7240与控制器7251之间的物理连接。例如,接口7254可以通过直接附接存储(das)方法来实现,该方法通过专用电缆直接访问存储设备7250。另外,例如,接口7254可以通过各种接口方法来实现,诸如高级技术附件(ata)、串行ata(sata)、外部sata(e‑sata)、小型计算机小型接口(scsi)、串行附接的scsi(sas)、外围组件互连(pci)、pciexpress(pcie)、nvmexpress(nvme)、ieee1394、通用串行总线(usb)、安全数字(sd)卡、多媒体卡(mmc)、嵌入式多媒体卡(e‑mmc)、通用快闪存储(ufs)、嵌入式通用快闪存储(eufs)、紧凑型快闪(cf)卡接口。177.存储服务器7200还可以包括开关7230和nic7240。开关7230可以在处理器7210的控制下选择性地连接处理器7210和存储设备7250,或者选择性地连接nic7240和存储设备7250。178.在示例性实施例中,nic7240可以包括网络接口卡、网络适配器等。nic7240可以通过有线接口、无线接口、蓝牙接口、光学接口等连接到网络7300。nic7240可以包括内部存储器、dsp、主机总线接口等,并且可以通过主机总线接口连接到处理器7210和/或开关7230。主机总线接口可以被实现为上述接口7254的示例之一。在示例性实施例中,nic7240可以与处理器7210、开关7230和存储设备7250中的至少一个结合。179.在存储服务器7200至7200m或应用服务器7100至7100n中,处理器可以将命令发送到存储设备7150至7150n和7250至7250m或存储器7120至7120n和7220至7220m以编程数据或读取数据。在此,可以通过纠错码(ecc)引擎对数据进行数据纠错。数据可以是经过数据总线反转(dbi)或数据屏蔽(dm)的数据,并且可以包括循环冗余码(crc)信息。数据可以是为了安全或隐私而加密的数据。180.存储设备7150至7150n和7250至7250m可以响应于从处理器接收的读取命令而将控制信号和命令/地址信号发送至nand快闪存储器设备7252至7252m。因此,当从nand快闪存储器设备7252至7252m读取数据时,可以输入读取使能(re)信号作为数据输出控制信号,以用于向dq总线输出数据。可以使用re信号来生成数据选通(dqs)。可以根据写入使能(we)信号的上升沿或下降沿将命令和地址信号锁存到页缓冲器。181.控制器7251可以控制存储设备7250的整体操作。在示例性实施例中,控制器7251可以包括静态随机存取存储器(sram)。控制器7251可以响应于写入命令将数据写入nand快闪存储器设备7252,或者可以响应于读取命令从nand快闪存储器设备7252读取数据。例如,可以从存储服务器7200中的处理器7210、另一存储服务器7200m中的处理器7210m或应用服务器7100至7100n中的处理器7110至7110n提供写入命令和/或读取命令。dram7253可以临时存储(缓冲)写入nand快闪存储器设备7252中的数据或从nand快闪存储器设备7252读取的数据。而且,dram7253可以存储元数据。在此,元数据包括用户数据或由控制器7251生成以管理nand快闪存储器设备7252的数据。存储设备7250m可以包括用于安全或隐私的安全元件(se)。图29中所示的安全元件(se)存在于存储器控制器的外部,但是示例性实施例不限于此。在一些示例性实施例中,安全元件(se)可以被嵌入在存储器控制器中。182.根据示例性实施例的存储设备可以包括这样的结构,该结构通过将每个结构连接至安全元件而由用户的物理力量引起集成电路(ic)的损坏。183.另外,根据示例性实施例的存储设备可以包括用于将诸如条形码/qr/rfid的识别信息附接到安全元件和存储设备的取出结构的结构。184.另外,根据示例性实施例的存储设备可以包括用于存储设备中的无线电力传递的天线附接结构。185.上面描述的本公开的内容仅是用于进行本公开的特定示例性实施例。本公开可以包括可以用作未来技术的抽象的技术思想和概念性思想,以及具体的和实际的可用手段。186.如上所述,根据本公开的示例性实施例,存储设备及其数据破坏方法可以通过删除安全元件的内部数据来安全且容易地执行数据破坏操作。187.另外,根据示例性实施例的存储设备及其数据破坏方法可以通过使用安全元件执行数据破坏操作来以低成本实现数据破坏。188.尽管上面已经示出和描述了示例性实施例,但是对于本领域技术人员将清楚,在不脱离由所附权利要求限定的本公开的范围的情况下,可以做出修改和变化。当前第1页12当前第1页12

再多了解一些

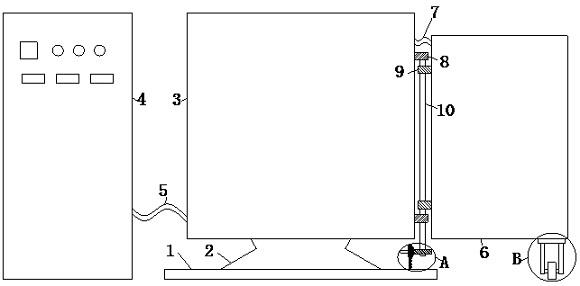

本文用于企业家、创业者技术爱好者查询,结果仅供参考。