1.本发明涉及控制系统、控制方法以及控制设备,更具体而言,涉及对多个设备构成为能够彼此进行通信的设备组中的数据的访问进行控制的控制系统、控制方法以及控制设备。

背景技术:

2.典型的是,在许多生产现场所使用的机械、设备由包含可编程逻辑控制器(programmablelogiccontroller;以下也称为“plc”)等控制设备的控制系统来控制。通常,在这样的控制系统中,使用存储于可拆装的存储介质中的数据来使系统恢复或者更新程序或数据。

3.例如,在日本特开2011

‑

215814号公报(专利文献1)中,公开了一种备份//恢复系统,其能够利用与可编程逻辑控制器(plc)连接的备份/恢复单元来对通信设备的对象参数的设定值进行备份或者恢复该设定值。在该备份//恢复系统中,使用预先存储于存储卡等可拆装的存储介质中的备份数据来恢复各种数据。

4.现有技术文献

5.专利文献

6.专利文献1:日本特开2011

‑

215814号公报

技术实现要素:

7.发明所要解决的课题

8.如专利文献1所公开的备份/恢复系统那样,通常是进行:将数据存储于可拆装的存储介质,根据需要从plc等设备访问数据。这样的可拆装的存储介质由于能够携带而因此用户便利性良好,但另一方面,由于能够拆装,因此存在被盗的危险性,在安全性方面也存在不稳定因素。如果是一般的防盗措施的话,则只要通过由预先确定的主机对存储介质进行个体认证等来进行访问控制即可,但在fa(factoryautomation:工厂自动化)领域,在实际使用上,不一定必须将存储介质插入所确定的主机。

9.本发明的一个目的在于解决上述那样的课题,目的在于提供一种关于可拆装存储介质中的数据的访问,在确保用户的便利性的同时提高安全性的技术。

10.用于解决课题的手段

11.根据本发明的一例,提供一种控制系统,其对设备组中的数据的访问进行控制,所述设备组构成为多个设备能够彼此进行通信。控制系统具备:第1设备,其包含在多个设备中,并且以能够拆装的方式接受存储数据的存储介质;以及多个设备中包含的一个或多个第2设备。多个设备以及存储介质的各成员具有:存储区域,其保存包含与各成员有关的关联信息的列表;以及核对单元,其将从各个其它成员取得的该各个其它成员的关联信息与保存于存储区域中的列表所包含的该各个其它成员的关联信息进行核对。第1设备在该第1设备以外的各个其它成员的基于核对单元的核对结果满足规定的条件时,使存储于存储介

质的数据的访问有效。

12.根据本发明,在由第1设备接受了存储介质时,在由该第1设备以外的各个其它成员执行的关联信息的核对结果满足规定的条件时,存储于存储介质的数据的访问有效,因此,关于可拆装的存储介质中的数据访问,能够在确保用户的便利性的同时提高安全性。

13.在上述发明中,第1设备具有包含被隐藏的专用逻辑的读入部,存储介质构成为仅能够从读入部进行访问。

14.根据本发明,由于仅能够从包含第1设备所具有的被隐藏的专用逻辑的读入部访问存储介质,因此关于可拆装的存储介质中的数据的访问,能够进一步提高安全性。

15.在上述发明中,关联信息包含独立地识别各成员的序列号,核对单元将从各个其它成员取得的该各个其它成员的序列号与保存于存储区域中的列表所包含的该各个其它成员的序列号进行核对。

16.根据本发明,在独立地识别各成员的序列号的核对结果满足规定的条件时,存储于存储介质的数据的访问有效,因此关于可拆装的存储介质中的数据访问,能够进一步提高安全性。

17.在上述发明中,关联信息包含各成员的型号,核对单元将从各个其它成员取得的该各个其它成员的型号与保存于存储区域中的列表所包含的该各个其它成员的型号进行核对。

18.根据本发明,在各成员的型号的核对结果满足规定的条件时,存储于存储介质的数据的访问有效,因此即使是型号相同而序列号不同的成员结构,也能够使存储于存储介质的数据的访问有效,能够取得与可拆装的存储介质中的数据的访问有关的安全性的提高与用户的便利性的提高的平衡。

19.在上述发明中,控制系统具备支持设备组的支持装置。关联信息包含独立地识别各成员的序列号和各成员的型号,核对单元包括:第1核对单元,其将从各个其它成员取得的该各个其它成员的序列号与保存于存储区域中的列表所包含的该各个其它成员的序列号进行核对;以及第2核对单元,其将从各个其它成员取得的该各个其它成员的型号与保存于存储区域中的列表所包含的该各个其它成员的型号进行核对。支持装置提供用于选择利用第1核对单元进行核对以及利用第2核对单元进行核对中的任意一种核对的用户界面。

20.根据本发明,用户能够利用支持装置来选择独立地识别各成员的序列号的核对以及各成员的型号的核对中的任意一种,因此能够根据系统所要求的安全等级来构建适当的系统。

21.在上述发明中,控制系统具备支持设备组的支持装置。支持装置提供用于设定第1设备以外的其它成员中的作为核对单元的核对对象的成员的数量的用户界面。

22.根据本发明,用户能够利用支持装置来设定作为核对对象的成员的数量,因此能够根据系统所要求的安全等级来构建适当的系统。

23.在上述发明中,控制系统具备支持设备组的支持装置。支持装置提供用于设定成员的应用范围的用户界面。

24.根据本发明,用户能够利用支持装置来设定成员的应用范围,因此能够根据系统所要求的安全等级来构建适当的系统。

25.根据本发明的另一例,提供一种控制方法,该控制方法用于对设备组中的数据的

访问进行控制,所述设备组构成为多个设备能够彼此进行通信。多个设备包括以能够拆装的方式接受存储数据的存储介质的第1设备、以及一个或多个第2设备。多个设备以及存储介质的各成员具有保存包含与各成员有关的关联信息的列表的存储区域。控制方法包括如下步骤:使各成员将从各个其它成员取得的该各个其它成员的关联信息与保存于存储区域中的列表所包含的该各个其它成员的关联信息进行核对;以及使第1设备在该第1设备以外的各个其它成员的核对结果满足规定的条件时,使存储于存储介质的数据的访问有效。

26.根据本发明,在由第1设备接受了存储介质时,在由该第1设备以外的各个其它成员执行的关联信息的核对结果满足规定的条件时,存储于存储介质的数据的访问有效,因此,关于可拆装的存储介质中的数据的访问,能够在确保用户的便利性的同时提高安全性。

27.根据本发明的另一例,提供一种控制设备,其包含在设备组中,并且对数据的访问进行控制,所述设备组构成为多个设备能够彼此进行通信。控制设备具备接受部,该接受部以能够拆装的方式接受存储数据的存储介质。多个设备以及存储介质的各成员具有:存储区域,其保存包含与各成员有关的关联信息的列表;以及核对单元,其将从各个其它成员取得的该各个其它成员的关联信息与保存于存储区域中的列表所包含的该各个其它成员的关联信息进行核对。控制设备在该控制设备以外的各个其它成员的基于核对单元的核对结果满足规定的条件时,使存储于存储介质的数据的访问有效。

28.根据本发明,在由第1设备接受了存储介质时,在由该第1设备以外的各个其它成员执行的关联信息的核对结果满足规定的条件时,存储于存储介质的数据的访问有效,因此,关于可拆装的存储介质中的数据的访问,能够在确保用户的便利性的同时提高安全性。

附图说明

29.图1是示出本实施方式的控制系统的应用例的示意图。

30.图2是示出本实施方式的plc的硬件结构例以及存储卡的结构例的示意图。

31.图3是示出本实施方式的单元的硬件结构例的示意图。

32.图4是示出本实施方式的支持装置的硬件结构例的示意图。

33.图5是示出在本实施方式的控制系统中被合法地进行数据访问的情况下的序号核对的一例的示意图。

34.图6是示出本实施方式的控制系统中的序号核对的判定例的示意图。

35.图7是示出在本实施方式的控制系统中被非法地进行数据访问的情况下的序号核对的一例的示意图。

36.图8是示出在本实施方式的控制系统中被合法地进行数据访问的情况下的型号核对的一例的示意图。

37.图9是示出本实施方式的控制系统中的型号核对的判定例的示意图。

38.图10是示出在本实施方式的控制系统中被非法地进行数据访问的情况下的型号核对的一例的示意图。

39.图11是示出本实施方式的支持装置中的设定画面的一例的示意图。

40.图12是示出在本实施方式的控制系统中所执行的利用序号核对进行的访问认证处理的一例的时序图。

41.图13是示出在本实施方式的控制系统中所执行的利用型号核对进行的访问认证

处理的一例的时序图。

具体实施方式

42.参照附图对本发明的实施方式详细地进行说明。另外,对图中的相同或者相当的部分标注相同的标号,不重复进行说明。

43.<a.应用例>

44.对应用了本发明的场景的一例进行说明。

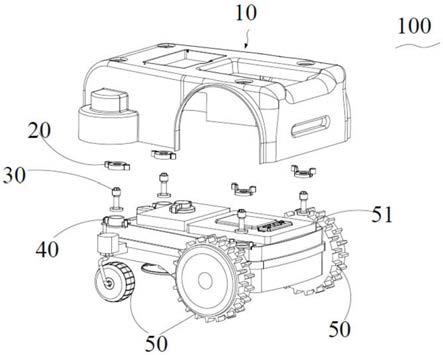

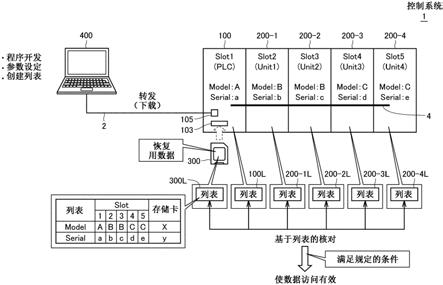

45.图1是示出本实施方式的控制系统1的应用例的示意图。如图1所示,控制系统1包括构成为多个设备能够彼此进行通信的设备组。

46.在本说明书中,“设备”是指控制系统1中的控制要素的单位,以设备为单位生成控制运算所需的程序、结构设定、参数等并以设备为单位对它们进行管理。典型地,“设备”可以包含作为执行控制程序(可以包含序列控制以及运动控制)的处理主体的可编程逻辑控制器(plc)、以及与plc连接的周边装置。典型地,周边装置是在与控制对象之间交换由plc处理的输入输出数据的装置,具体而言,可以列举出单元、从设备(slave device)以及耦合单元等。

47.在图1的例子中,控制系统1具备可编程逻辑控制器(plc)100和以能够通信的方式与plc100连接的多个单元200

‑

1、200

‑

2、200

‑

3、200

‑

4(以下,也总称为“单元200”)作为设备。plc100是“第1设备”的一例,单元200是“第2设备”的一例。另外,“第1设备”以及“第2设备”也可以应用于plc、单元、从设备以及耦合器单元等任意的设备。

48.以配置于插槽1(图中的slot1)的plc100为中心,配置于插槽2的单元200

‑

1(图中的unit1)、配置于插槽3的单元200

‑

2(图中的unit2)、配置于插槽4的单元200

‑

3(图中的unit3)、以及配置于插槽5的单元200

‑

4(图中的unit4)以能够经由本地总线4进行通信的方式与plc100连接。

49.此外,控制系统1具备支持设备组的支持装置400。支持装置400进行由构成控制系统1的各设备执行的控制程序、所需的参数等的开发和管理。plc100设有用于与支持装置400通信连接的usb(universalserialbus:通用串行总线)连接器105,由支持装置400开发的程序和设定参数经由网络2从usb连接器105被转发给(下载至)plc100以及单元200。

50.在具有这样结构的控制系统1中搭载有如下功能:使用存储于可拆装的存储介质中的数据使系统恢复、或者更新程序和数据。例如,plc100具备以能够拆装的方式接受存储卡300的存储卡接口103,通过访问安装于存储卡接口103的存储卡300,能够取得数据。另外,存储卡接口103是“接受部”的一例。

51.作为具体的例子,可以举出系统的备份/恢复。例如,用户经由存储卡接口103将在各设备中使用的数据存储于存储卡300,由此对数据进行备份。在设备发生了故障的情况下,将发生了故障的设备更换为新的设备,在新导入的设备中复原在存储卡300中备份的数据(以下,也称为“备份数据”)。这样的处理也被称为“恢复”。典型地,备份数据被用于消除控制系统1的不良情况等。

52.作为“存储介质”的一例的存储卡300,例如可以举出sd(securedigital:安全数字)卡等可拆装的存储卡。另外,“存储介质”只要是usb内存、cf闪存卡(compact flash,注册商标)以及记忆棒等可拆装的存储介质即可,可以包含任意的存储介质。

53.由存储介质存储的“数据”可以包含上述的备份数据、在设备中使用的程序和参数、由设备取得的日志数据、跟踪数据等。

54.这样,有时将备份数据等存储于可拆装的存储卡300,根据需要从plc100等设备进行访问。这样的可拆装的存储卡300由于能够携带而因此用户便利性良好,但另一方面,由于能够拆装,因此存在被盗的危险性,在安全性方面也存在不稳定因素。如果是一般的防盗措施的话,则只要通过由预先确定的主机(设备)对存储卡300进行个体认证等来进行访问控制即可,但在fa(工厂自动化)领域,在实际使用上,不一定必须将存储卡300插入既定的主机。

55.即,针对存储卡300的访问限制越严,越能够构建更安全的系统,另一方面,与之相应地,实际使用中的操作性变得越差。因此,在本实施方式的控制系统1中,为了消除这样的折中,提供一种关于可拆装的存储卡300中的数据的访问,在确保用户的便利性的同时提高安全性的技术。

56.具体而言,控制系统1构成为,在将存储卡300插入特定的设备的情况下,即使存储卡300自身未对作为插入源的特定的设备进行认证,只要在其它的多个设备之间当前连接在一起的设备组的结构内容一致,就使该特定的设备对存储卡300中的数据的访问有效。以下,具体地进行说明。

57.在本实施方式中,plc100、单元200

‑

1~200

‑

4等多个设备以及存储卡300也被总称为“成员”。各成员具有保存列表的存储区域,该列表包含与该各成员有关的关联信息。“关联信息”只要是确定各成员的信息即可,可以是任何信息,在本实施方式中,可以包含型号(图中的model)和序列号(图中的serial)。

[0058]“型号”是指在各成员中根据构造、设备以及外形等的差异而区别于其它成员的类型。“序列号”是独立地识别各成员的编号,例如可以应用分配给出厂的各个产品的固有的制造编号。通常,序列号被固有地分配给各成员,因此在多个不同的成员之间序列号不会重复。另一方面,由于型号是按成员的每个类型来分配的,因此在多个不同的成员间型号可能会重复。

[0059]

例如,在图1的例子中,对于plc100分配“a”作为型号、分配“a”作为序列号。对于单元200

‑

1,分配“b”作为型号、分配“b”作为序列号。对于单元200

‑

2,分配“b”作为型号、分配“c”作为序列号。对于单元200

‑

3,分配“c”作为型号、分配“d”作为序列号。对于单元200

‑

4,分配“c”作为型号、分配“e”作为序列号。这样,对plc100以及单元200

‑

1~200

‑

4分别分配了固有的序列号,与此相对,单元200

‑

1和单元200

‑

2被分配了相同的型号“b”,单元200

‑

3和单元200

‑

4被分配了相同的型号“c”。

[0060]

此外,对于存储卡300分配“x”作为型号、分配“y”作为序列号。

[0061]

此外,存储卡300保存列表300l,plc100保存列表100l,单元200

‑

1~200

‑

4分别保存列表200

‑

1l~200

‑

4l。各列表由支持装置400创建,并转发给各设备。并且,通过支持装置400或plc100将列表也保存在存储卡300中。

[0062]

在图1的例子中,示出了存储卡300所保存的列表300l的内容。在列表300l中贮存有针对插槽(slot)1~5中的各个插槽分配的型号(model)以及序列号(serial),此外还贮存有存储卡300的型号(model)以及序列号(serial)。由此,存储卡300通过参照列表300l,能够掌握在系统上当前时刻所构成的各成员。

[0063]

此外,原则上,只要不更换成员,则在各成员所保存的列表间内容是相同的。具体而言,图1所示的列表300l的内容与plc100所保存的列表100l的内容、以及单元200

‑

1~200

‑

4各自所保存的列表200

‑

1l~200

‑

4l的内容相同。

[0064]

此外,构成为,各成员针对从各个其它成员取得的该各个其它成员的关联信息,核对自身所保存的列表中包含的该各个其它成员的关联信息。

[0065]

具体而言,存储卡300通过核对自身所保存的列表中包含的其它成员(plc100、单元200)的型号、序列号和从其它成员(plc100、单元200)取得的型号、序列号,来判断关于其它成员(plc100、单元200)的关联信息是否一致。

[0066]

同样地,plc100通过核对自身所保存的列表中包含的其它成员(存储卡300、单元200)的型号、序列号和从其它成员(存储卡300、单元200)取得的型号、序列号,来判断关于其它成员(存储卡300、单元200)的关联信息是否一致。

[0067]

同样地,各单元200通过核对自身所保存的列表中包含的其它成员(存储卡300、plc100、其它单元200)的型号、序列号和从其它成员(存储卡300、plc100、其它单元200)取得的型号、序列号,来判断关于其它成员(存储卡300、plc100、其它单元200)的关联信息是否一致。

[0068]

plc100在存储卡300被插入时,在上述的各成员的核对结果满足规定的条件时,使存储于存储卡300的数据的访问有效。基于安全性的观点,“规定的条件”只要是能够使存储于存储卡300的数据的访问有效的条件,则可以使用任何条件。

[0069]

例如,在将存储卡300插入了plc100时,由plc100以外的其它成员(存储卡300、单元200)根据自身所保存的列表来核对在系统上当前构成的各成员,如果在成员间该核对结果的一致程度超过规定值,则plc100对存储卡300中的数据的访问有效。

[0070]

这样,在本实施方式的控制系统1中,在由plc100接受了存储卡300时,在由该plc100以外的各个其它成员(存储卡300、单元200)执行的关联信息的核对结果满足规定的条件时,存储于存储卡300中的数据的访问有效,因此,关于可拆装的存储卡300中的数据访问,能够在确保用户的便利性的同时提高安全性。

[0071]

<b.控制系统1中包含的各装置的硬件结构>

[0072]

接下来,对控制系统1中包含的各装置的硬件结构的一例进行说明。

[0073]

(b1:plc100)

[0074]

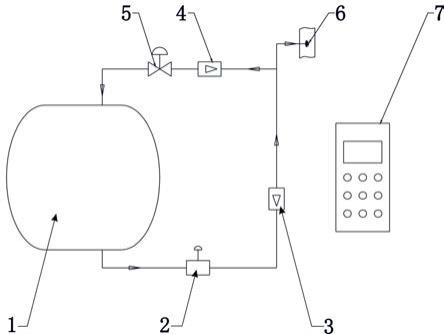

图2是示出本实施方式的plc100的硬件结构例以及存储卡300的结构例的示意图。如图2所示,plc100包括处理器102、主存(main memory)104、存储器(storage)106、网络控制器108以及存储卡接口113。这些组件经由处理器总线130连接。

[0075]

处理器102是执行控制运算等的运算部,例如由cpu(centralprocessingunit:中央处理单元)、gpu(graphicsprocessingunit:图形处理单元)等构成。具体而言,处理器102读出贮存在存储器106中的程序(作为一例,控制程序140、系统程序1060以及恢复用程序1065),在主存104中展开并执行,由此来实现规定的控制。

[0076]

在图2的例子中,示出了通过处理器102执行规定的程序来提供作为plc100所需的功能的结构例,但也可以使用专用的硬件电路(例如,asic(applicationspecificintegratedcircuit:专用集成电路)或fpga(field

‑

programmablegatearray:现场可编程门阵列)等)来安装这些所提供的功能的一部分或全部。

[0077]

主存104例如由dram(dynamicrandomaccessmemory:动态随机存取存储器)、sram(staticrandomaccessmemory:静态随机存取存储器)等易失性存储装置等构成。存储器106例如由ssd(solidstatedrive:固态硬盘)、hdd(harddiskdrive:硬盘驱动器)等非易失性存储装置等构成。在存储器106中,除了贮存有用于实现基本功能的系统程序1060以外,还贮存有根据设备、机械等控制对象而创建的控制程序140、以及用于恢复plc100的恢复用程序1065。

[0078]

网络控制器108经由网络2在与包含支持装置400的任意的信息处理装置之间交换数据。

[0079]

存储卡接口113是作为可拆装的记录介质的一例的存储卡300专用的接口。存储卡接口113通过接受规定的访问认证,能够对存储卡300写入数据,并从存储卡300读出各种数据(备份数据等)。

[0080]

存储卡接口113搭载有安全单元1130。安全单元1130是允许或禁止从处理器102对存储卡300进行的访问的安全芯片,是包含被隐藏的专用逻辑的“读入部”的一例。本实施方式的存储卡300是与数据的访问有关的安全的存储卡,构成为仅能够从安全单元1130进行访问。由此,关于存储卡300中的数据的访问,能够提高安全性。

[0081]

安全单元1130包括处理器1131、存储器1132、内存1133、io模块1134、io模块1135以及存储卡控制器1136。

[0082]

处理器1131是执行控制运算等的运算部,例如由mpu(microprocessorunit:微处理器单元)等构成。处理器1131读出贮存在存储器1132中的程序(作为一例,读入程序1150),在内存1133中展开并执行,由此来实现规定的控制。

[0083]

在图2的例子中,示出了通过处理器1131执行规定的程序来提供作为安全单元1130所需的功能的结构例,但也可以使用专用的硬件电路(例如asic或fpga等)来安装这些所提供的功能的一部分或全部。

[0084]

内存1133例如由dram、sram等易失性存储装置等构成。存储器1132例如由闪存等非易失性存储装置等构成,是plc100中的“存储区域”的一例。在存储器1132中贮存有读入程序1150、用户数据1160、证书数据1170、识别数据1180以及列表100l。

[0085]

读入程序1150包含用于执行如下的访问认证处理的程序:在输出了从处理器102对存储卡300中包含的备份数据等数据1335进行访问的指令的情况下,判定是否使针对存储卡300的数据1335的访问有效,并且,如果该判定结果是肯定的结果,则使访问有效,另一方面,如果是否定的结果,则禁止访问。用户数据1160包含控制系统1中的用于识别用户的信息(例如,账户名、密码)。

[0086]

证书数据1170包含用于证明plc100对于控制系统1而言合法的信息。例如,证书数据1170包含在由制造商认证为是合法的产品时所发行的证书的信息。另外,证书数据1170也可以包含不限于由制造商,还由用户、第三方的外部组织进行了认证时所发行的证书的信息。

[0087]

识别数据1180包含plc100的型号、序列号等关联信息。如上所述,列表100l包含与各成员有关的关联信息。

[0088]

io模块1134经由处理器总线130而在处理器1131与处理器102等之间交换输入输出数据。io模块1135经由存储卡控制器1136而在处理器1131与存储卡300之间交换输入输

出数据。

[0089]

存储卡控制器1136在根据上述访问认证处理而使从处理器102对存储卡300进行的访问有效的情况下,使与存储卡300之间的通信路径有效。

[0090]

(b2:存储卡300)

[0091]

如图2所示,存储卡300包括数据区域1331、安全区域1332以及安全控制器1336。数据区域1331是贮存备份数据等数据1335的存储区域。也可以使用公开密钥等密钥将数据1335加密之后贮存在数据区域1331。

[0092]

安全区域1332是访问需要认证的被隐藏的存储区域,是存储卡300中的“存储区域”的一例。安全区域1332贮存有用户数据1360、证书数据1370、识别数据1380以及列表300l。

[0093]

用户数据1360包含控制系统1中的用于识别用户的信息(例如,账户名、密码)。证书数据1370包含用于证明存储卡300对于控制系统1而言合法的信息。例如,证书数据1370包含在由制造商认证为合法的产品时所发行的证书的信息。另外,证书数据3170也可以包含不限于由制造商,还由用户、第三方的外部组织进行了认证时所发行的证书的信息。

[0094]

识别数据1380包含存储卡300的型号、序列号等关联信息。如上所述,列表300l包含与各成员有关的关联信息。

[0095]

安全控制器1336在根据上述访问认证处理而已使从处理器102对数据1335进行的访问有效的情况下,使安全单元1130与数据区域1331之间的通信路径有效。特别是,本实施方式的存储卡300构成为仅能够从包含被隐藏的专用逻辑的plc100的安全单元1130进行访问,但是构成为,假设即使存在能够访问存储卡300的其它读入装置,如果不能进行基于上述的访问认证处理的认证,则无法从外部访问贮存在存储卡300的数据区域1331中的数据1335。

[0096]

(b3:单元200)

[0097]

图3是示出本实施方式的单元200的硬件结构例的示意图。如图3所示,单元200包括功能模块210、本地总线控制器220以及安全单元2130。

[0098]

功能模块210提供与各单元200的职责相应的功能。例如,在单元200是数字输入单元的情况下,功能模块210具有光电耦合器等数字信号的输入电路以及检测电路。此外,在单元200是伺服驱动器等的情况下,功能模块210具有轨道运算逻辑以及指令生成逻辑等。

[0099]

本地总线控制器220经由本地总线4而在与作为连接目的地的plc100或其它单元200之间交换数据。

[0100]

安全单元2130是用于执行上述的访问认证处理的安全芯片,在功能模块210与本地总线控制器220之间相互进行通信。安全单元2130包括处理器2161、存储器2162和内存2163。

[0101]

处理器2161是执行控制运算等的运算部,例如由mpu等构成。处理器2161读出贮存在存储器2162中的程序(作为一例,恢复用程序2150),在内存2163中展开并执行,由此来实现规定的控制。

[0102]

在图3的例子中,示出了通过处理器2161执行规定的程序来提供作为单元200所需的功能的结构例,但也可以使用专用的硬件电路(例如asic或fpga等)来安装这些所提供的功能的一部分或全部。

[0103]

内存2163例如由dram、sram等易失性存储装置等构成。存储器2162例如由闪存等非易失性存储装置等构成,是单元200中的“存储区域”的一例。存储器2162中贮存有恢复用程序2150、用户数据2160、证书数据2170、识别数据2180以及列表200l。

[0104]

恢复用程序2150包含用于恢复单元200的程序。用户数据2160包含控制系统1中的用于识别用户的信息(例如,账户名、密码)。证书数据2170包含用于证明单元200对于控制系统1而言合法的信息。例如,证书数据2170包含在由制造商认证为是合法产品时所发行的证书的信息。另外,证书数据2170也可以包含不限于由制造商,还由用户、第三方的外部组织进行了认证时所发行的证书的信息。

[0105]

(b4:支持装置400)

[0106]

图4是示出本实施方式的支持装置400的硬件结构例的示意图。作为一例,支持装置400通过遵循通用架构的计算机执行程序来实现。

[0107]

如图4所示,支持装置400包括处理器402、主存404、存储器406、输入部408、显示部410、光学驱动器412以及网络控制器416。这些组件以能够经由处理器总线418相互进行通信的方式连接。

[0108]

处理器402由cpu、gpu等构成,读出贮存在存储器406中的程序(作为一例,os4060以及支持程序4062),在主存404中展开并执行,由此来实现各种处理。

[0109]

在图4的例子中,示出了通过处理器402执行规定的程序来提供作为支持装置400所需的功能的结构例,但也可以使用专用的硬件电路(例如asic或fpga等)来安装这些所提供的功能的一部分或全部。

[0110]

主存404由dram、sram等易失性存储装置等构成。存储器406例如由hdd、ssd等非易失性存储装置等构成。

[0111]

在存储器406中,除了贮存有用于实现基本功能的os4060以外,还贮存有用于提供作为支持装置400的功能的支持程序4062。支持程序4062使计算机作为支持装置400发挥功能。

[0112]

输入部408由键盘、鼠标等构成,受理用户操作。显示部410由显示器、各种指示器、打印机等构成,输出来自处理器402的处理结果等。

[0113]

网络控制器416经由网络2而与plc100等任意的外部装置等之间交换数据。

[0114]

支持装置400具有光学驱动器412,从非一次性地贮存计算机可读取的程序的记录介质414(例如dvd(digitalversatiledisc:数字通用光盘)等光学记录介质)读取其中所贮存的程序并安装于存储器406等中。

[0115]

由支持装置400执行的支持程序4062等可以经由计算机可读取的记录介质414来安装,也可以以从网络上的服务器装置等下载的形式进行安装。此外,本实施方式的支持装置400提供的功能也有时以利用os所提供的模块的一部分的形式来实现。

[0116]

<c.序号核对的一例>

[0117]

参照图5~图7,对使用了访问认证处理中的序列号的核对(以下,也称为“序号核对”。)进行说明。

[0118]

(c1.被合法地进行数据访问的情况下的序号核对的一例)

[0119]

图5是示出在本实施方式的控制系统1中合法地进行数据访问的情况下的序号核对的一例的示意图。图6是示出本实施方式的控制系统1中的序号核对的判定例的示意图。

[0120]

如图5所示,在控制系统1中,对于插槽1的plc100分配“a”作为型号、分配“a”作为序列号。对于插槽2的单元200

‑

1,分配“b”作为型号、分配“b”作为序列号。对于插槽3的单元200

‑

2,分配“b”作为型号、分配“c”作为序列号。对于插槽4的单元200

‑

3,分配“c”作为型号、分配“d”作为序列号。对于插槽5的单元200

‑

4,分配“c”作为型号、分配“e”作为序列号。在这样构成的控制系统1中,plc 100的备份数据被存储在存储卡300中。

[0121]

假定在这样的状况下,由于插槽1的plc100发生了故障,因此通过将plc100更换为plc100a来构建控制系统1a的情况。对于plc100a,分配“a”作为型号、分配“f”作为序列号。即,代替plc100而新导入的plc100a的型号与plc100相同,另一方面,序列号与plc100不同。

[0122]

当为了恢复plc100的备份数据而将存储卡300插入plc100a时,执行由存储卡300、plc100a及单元200

‑

1~200

‑

4进行的访问认证处理(序号认证)。

[0123]

这里,设存储卡300的列表300l、单元200

‑

1的列表200

‑

1l、单元200

‑

2的列表200

‑

2l、单元200

‑

3的列表200

‑

3l以及单元200

‑

4的列表200

‑

4l的列表的内容均相同。另外,由于plc100a是新导入的,因此列表100al的内容为空(空白)。

[0124]

存储卡300从插槽1的plc100a取得序列号“f”作为识别数据,与自身的列表300l中所贮存的与插槽1对应的序列号“a”进行核对,判断为二者不一致。此外,存储卡300从插槽2~插槽5的各单元200取得序列号“b”、“c”、“d”、“e”作为识别数据,与自身的列表300l中所贮存的与插槽2~插槽5对应的序列号“b”、“c”、“d”、“e”进行核对,判断为彼此一致。即,利用存储卡300进行核对的结果是,判断为仅插槽1的序列号不同。

[0125]

例如设为,如图6所示,存储卡300在自身所保存的表中,如果核对的结果一致,则设定比特“0”,如果核对的结果不一致,则设定比特“1”,那么根据核对结果,仅在插槽1中设定比特“1”,针对其余的成员则设定比特“0”。

[0126]

plc100a从存储卡300取得序列号“y”作为识别数据,与自身的列表100al中所贮存的与存储卡对应的序列号进行核对,列表100al的内容为空(空白),因此判断为二者不一致。此外,plc100a从插槽2~插槽5的各单元200取得序列号“b”、“c”、“d”、“e”作为识别数据,与自身的列表100al中所贮存的与插槽2~插槽5对应的序列号进行核对,由于列表100al的内容为空(空白),因此判断为互相不一致。即,利用plc100a进行的核对的结果是,判断为在存储卡300以及插槽2~插槽5中序列号不同。

[0127]

例如,如图6所示,插槽1的plc100a在自身所保存的表中,如果核对的结果一致,则设定比特“0”,如果核对的结果不一致,则设定比特“1”,那么根据核对结果,针对存储卡300以及插槽2~插槽5设定比特“1”。

[0128]

单元200

‑

1~200

‑

4分别从存储卡300取得序列号“y”作为识别数据,与分别贮存在自身的列表200

‑

1l~200

‑

4l中的与存储卡对应的序列号“y”进行核对,判定为二者一致。此外,单元200

‑

1~200

‑

4分别从plc100a取得序列号“f”作为识别数据,与分别贮存在自身的列表200

‑

1l~200

‑

4l中的与插槽1对应的序列号“a”进行核对,判断为二者不一致。此外,各个单元200从自身以外的其它单元200取得序列号作为识别数据,与贮存在自身的列表中的与其它单元200对应的序列号进行核对,判断为二者一致。即,利用单元200

‑

1~200

‑

4的各个单元进行核对的结果是,判断为仅插槽1的序列号不同。

[0129]

例如,设为如图6所示,插槽2~插槽5的各单元200在自身所保存的表中,如果核对的结果一致,则设定比特“0”,如果核对的结果不一致,则设定比特“1”,那么根据核对结果,

仅对插槽1设定比特“1”而对其余的成员设定比特“0”。

[0130]

这样在各成员中核对序列号,判断为存储卡300及单元200仅插槽1的序列号不同。由此,由多个成员判断为新导入了插槽1的plc100a,反过来说,能够判断为其它成员未变更。因此,基于多数决定的观点,使用序列号的核对结果的一致程度较高,因此,存储卡300使plc100a进行的备份数据的访问有效,允许恢复。

[0131]

例如,通过将由各成员得到的核对结果发送给其它成员,从而在全部成员间共享图6所示那样的表。然后,由成员中的一个成员(例如,最早收集到各成员的核对结果的成员)来判定核对结果是否满足规定的条件。具体而言,如图6所示,将由各成员设定的比特相加,之后将相加的结果除以成员数,由此计算出平均值(%)。然后,根据计算出的各成员的平均值,判定是否存在超过50%的成员。在该例子中,仅插槽1超过了50%。

[0132]

并且,在超过了50%的成员的数量为3个以上的情况下,即,在超过50%而被判断为进行了变更的成员的数量为3个以上的情况下,判定为核对结果的一致程度较低,数据的访问为失败。另一方面,在超过了50%的成员的数量低于3的情况下,即,在超过50%而被判断为进行了变更的成员的数量低于3个的情况下,判定为成功。

[0133]

如果这样判定的结果为成功,则存储卡300使plc100a进行的备份数据的访问有效。

[0134]

(c2.非法进行数据访问的情况下的序号核对的一例)

[0135]

图7是示出在本实施方式的控制系统1中非法进行数据访问的情况下的序号核对的一例的示意图。

[0136]

如图7所示,在控制系统1中,对于插槽1的plc100分配“a”作为型号、分配“a”作为序列号。对于插槽2的单元200

‑

1,分配“b”作为型号、分配“b”作为序列号。对于插槽3的单元200

‑

2,分配“b”作为型号、分配“c”作为序列号。对于插槽4的单元200

‑

3,分配“c”作为型号、分配“d”作为序列号。对于插槽5的单元200

‑

4,分配“c”作为型号、分配“e”作为序列号。在这样构成的控制系统1中,plc 100的备份数据存储在存储卡300中。

[0137]

假定在这样的状况下在具有盗走存储卡300而非法构建的线的控制系统1x中进行数据的恢复。例如,插槽1的plc100x以及插槽2~插槽5的单元200x

‑

1~单元200x

‑

4构成为能够经由本地总线4x进行通信。

[0138]

对于插槽1的plc100x分配“a”作为型号、分配“o”作为序列号。对于插槽2的单元200x

‑

1分配“b”作为型号、分配“p”作为序列号。对于插槽3的单元200x

‑

2分配“b”作为型号、分配“q”作为序列号。对于插槽4的单元200x

‑

3分配“c”作为型号、分配“r”作为序列号。对于插槽5的单元200x

‑

4分配“c”作为型号、分配“s”作为序列号。

[0139]

当为了非法地恢复plc100的备份数据而将存储卡300插入plc100x时,如果不具有访问认证处理的程序,则不执行访问认证处理,利用plc100x进行的存储卡300中的数据的访问不能变为有效。由此,能够防止数据向外部流出。

[0140]

假设在具有访问认证处理的程序的情况下,执行利用存储卡300、plc100x以及单元200x

‑

1~200x

‑

4进行的访问认证处理(序号认证)。

[0141]

例如,存储卡300从插槽1的plc100x取得序列号“o”作为识别数据,与自身的列表300l中所贮存的与插槽1对应的序列号“a”进行核对,判断为二者不一致。此外,存储卡300从插槽2~插槽5的各单元200x取得序列号“p”、“q”、“r”、“s”作为识别数据,与自身的列表

300l中所贮存的与插槽2~插槽5对应的序列号“b”、“c”、“d”、“e”进行核对,判断为互相不一致。即,利用存储卡300进行核对的结果是,判断为在全部插槽1~插槽5中序列号不一致。

[0142]

在本实施方式中,在采用了序号核对的情况下,通过存储卡300的列表300l中所贮存的各成员的序列号与从各成员取得的各成员的序列号的核对,在一致的成员的数量不超过规定数量(例如3)时,判断为一致程度较低。在图7的例子中,由于使用序列号的核对的结果的一致程度较低,因此存储卡300不使利用plc100x进行的备份数据的访问有效,禁止恢复。

[0143]

<d.型号核对的一例>

[0144]

参照图8~图10,对使用访问认证处理中的型号的核对(以下,也称为“型号核对”。)进行说明。

[0145]

(d1.合法进行数据访问的情况下的型号核对的一例)

[0146]

图8是示出在本实施方式的控制系统1中合法地进行数据访问的情况下的型号核对的一例的示意图。图9是示出本实施方式的控制系统1中的型号核对的判定例的示意图。

[0147]

如图8所示,在控制系统1中,对于插槽1的plc100分配“a”作为型号、分配“a”作为序列号。对于插槽2的单元200

‑

1分配“b”作为型号、分配“b”作为序列号。对于插槽3的单元200

‑

2分配“b”作为型号、分配“c”作为序列号。对于插槽4的单元200

‑

3分配“c”作为型号、分配“d”作为序列号。对于插槽5的单元200

‑

4分配“c”作为型号、分配“e”作为序列号。在这样构成的控制系统1中,plc 100的备份数据存储在存储卡300中。

[0148]

假定在这样的状况下通过复制具有与控制系统1相同结构的线来构建控制系统1b的情况。例如构成为,插槽1的plc100b以及插槽2~插槽5的单元200b

‑

1~单元200b

‑

4能够经由本地总线4b进行通信。

[0149]

对于插槽1的plc100b分配“a”作为型号、分配“g”作为序列号。对于插槽2的单元200b

‑

1分配“b”作为型号、分配“h”作为序列号。对于插槽3的单元200b

‑

2分配“b”作为型号、分配“i”作为序列号。对于插槽4的单元200b

‑

3分配“c”作为型号、分配“j”作为序列号。对于插槽5的单元200b

‑

4分配“c”作为型号、分配“k”作为序列号。

[0150]

当为了恢复plc100的备份数据而将存储卡300插入plc100b时,执行利用存储卡300、plc100b及单元200b

‑

1~200b

‑

4进行的访问认证处理(型号认证)。

[0151]

这里,设存储卡300的列表300l、单元200b

‑

1的列表200b

‑

1l、单元200b

‑

2的列表200b

‑

2l、单元200b

‑

3的列表200b

‑

3l以及单元200b

‑

4的列表200b

‑

4l的列表的内容均相同。

[0152]

存储卡300从插槽1的plc100b取得型号“a”作为识别数据,与自身的列表300l中所贮存的与插槽1对应的型号“a”进行核对,判断为二者一致。此外,存储卡300从插槽2~插槽5的各单元200取得型号“b”、“b”、“c”、“c”作为识别数据,与自身的列表300l中所贮存的与插槽2~插槽5对应的型号“b”、“b”、“c”、“c”进行核对,判断为彼此一致。即,利用存储卡300进行核对的结果是,判断为在全部插槽1~插槽5中型号一致。

[0153]

例如,设为如图9所示存储卡300在自身所保存的表中,如果核对的结果一致,则设定比特“0”,如果核对的结果不一致,则设定比特“1”,那么根据核对结果,对插槽1~插槽5设定比特“0”。

[0154]

plc100b从存储卡300取得型号“x”作为识别数据,与自身的列表100bl中所贮存的与存储卡对应的型号“x”进行核对,判断为二者一致。此外,plc100b从插槽2~插槽5的各单

元200b取得型号“b”、“b”、“c”、“c”作为识别数据,与自身的列表100bl中所贮存的与插槽2~插槽5对应的型号“b”、“b”、“c”、“c”进行核对,判断为彼此一致。即,利用plc100b进行核对的结果是,判断为在全部插槽1~插槽5中型号一致。

[0155]

例如,设为如图9所示插槽1的plc100b在自身所保存的表中,如果核对的结果一致,则设定比特“0”,如果核对的结果不一致,则设定比特“1”,那么根据核对结果,针对存储卡300以及插槽2~插槽5设定比特“0”。

[0156]

单元200b

‑

1~200b

‑

4分别从存储卡300取得型号“x”作为识别数据,与自身的列表200b

‑

1l~200b

‑

4l各自中所贮存的与存储卡对应的型号“x”进行核对,判断为二者一致。此外,单元200b

‑

1~200b

‑

4分别从plc100b取得型号“a”作为识别数据,与自身的列表200b

‑

1l~200b

‑

4l各自所贮存的与插槽1对应的型号“a”进行核对,判断为二者一致。此外,各个单元200b从自身以外的其它单元200b取得型号作为识别数据,与自身的列表中所贮存的与其它单元200b对应的型号进行核对,判断为二者一致。即,分别利用单元200b

‑

1~200b

‑

4进行核对的结果是,判断为在全部插槽1~插槽5中型号一致。

[0157]

例如,设为如图9所示插槽2~插槽5的各单元200b在自身所保存的表中,如果核对的结果一致,则设定比特“0”,如果核对的结果不一致,则设定比特“1”,那么根据核对结果,针对各成员设定比特“0”。

[0158]

这样在各成员中核对型号,判断为在存储卡300以及全部插槽1~插槽5中型号一致。由此,由多个成员判断为包含插槽1的plc100b在内的多个成员未被变更。因此,基于多数决定的观点,使用了型号核对的结果的一致程度较高,因此,存储卡300使plc100b进行的备份数据的访问有效,允许恢复。

[0159]

例如,通过将由各成员得到的核对结果发送给其它成员,从而在全部成员间共享如图9所示的表。然后,由成员中的一个成员(例如,最早收集到各成员的核对结果的成员)来判定核对结果是否满足规定的条件。具体而言,如图9所示,将由各成员设定的比特相加,之后将相加的结果除以成员数,由此计算出平均值(%)。然后,根据计算出的各成员的平均值,判定是否存在超过50%的成员。在该例子中,在全部成员中未超过50%。

[0160]

并且,在超过了50%的成员的数量为3个以上的情况下,即,在超过50%而被判断为进行了变更的成员的数量为3个以上的情况下,判定为核对结果的一致程度较低,数据的访问为失败。另一方面,在超过了50%的成员的数量低于3的情况下,即,在超过50%而被判断为进行了变更的成员的数量低于3个的情况下,判定为成功。

[0161]

如果这样判定的结果为成功,则存储卡300使plc100a进行的备份数据的访问变为有效。

[0162]

另外,在图8的例子中,由于型号是相同的线的复制,因此plc和单元的序列号被变更。因此,假设在图8的例子中采用了如图5及图6所示的序号核对的情况下,由多个成员判断为变更了包含插槽1的plc在内的多个成员,因此存储卡300不使plc进行的备份数据的访问有效。

[0163]

关于这一点,如图8及图9的例子那样,如果不使用设备固有的序列号,而是使用型号进行核对,则即使是型号相同而序列号不同的成员结构,也能够使存储于存储卡300的备份数据的访问有效,能够取得与存储卡300中的数据的访问有关的安全性的提高与用户的便利性的提高的平衡。

[0164]

(d2.非法地进行数据访问的情况下的型号核对的一例)

[0165]

图10是示出在本实施方式的控制系统1中非法地进行数据访问的情况下的型号核对的一例的示意图。

[0166]

如图10所示,在控制系统1中,对于插槽1的plc100分配“a”作为型号、分配“a”作为序列号。对于插槽2的单元200

‑

1分配“b”作为型号、分配“b”作为序列号。对于插槽3的单元200

‑

2分配“b”作为型号、分配“c”作为序列号。对于插槽4的单元200

‑

3分配“c”作为型号、分配“d”作为序列号。对于插槽5的单元200

‑

4分配“c”作为型号、分配“e”作为序列号。在这样构成的控制系统1中,plc 100的备份数据被存储在存储卡300中。

[0167]

假定在这样的状况下在具有盗走存储卡300而非法构建的线的控制系统1y中进行数据的恢复的情况。例如,插槽1的plc100y以及插槽2~插槽5的单元200y

‑

1~单元200y

‑

3构成为能够经由本地总线4y进行通信。

[0168]

对于插槽1的plc100y分配“d”作为型号、分配“k”作为序列号。对于插槽2的单元200y

‑

1分配“e”作为型号、分配“l”作为序列号。对于插槽3的单元200y

‑

2分配“e”作为型号、分配“m”作为序列号。对于插槽4的单元200y

‑

3分配“f”作为型号、分配“n”作为序列号。另外,在插槽5中不存在单元。

[0169]

当为了非法地恢复plc100的备份数据而将存储卡300插入plc100y时,如果不具有访问认证处理的程序,则不执行访问认证处理,利用plc100y进行的存储卡300中的数据的访问不变为有效。由此,能够防止数据向外部流出。

[0170]

假设在曾具有访问认证处理的程序的情况下,执行利用存储卡300、plc100y以及单元200y

‑

1~200y

‑

3进行的访问认证处理(型号认证)。

[0171]

例如,存储卡300从插槽1的plc100y取得型号“d”作为识别数据,与自身的列表300l中所贮存的与插槽1对应的型号“a”进行核对,判断为二者不一致。此外,存储卡300从插槽2~插槽4的各单元200y取得型号“e”、“e”、“f”作为识别数据,与自身的列表300l中所贮存的与插槽2~插槽4对应的型号“b”、“b”、“c”进行核对,判断为互相不一致。此外,由于存储卡300无法从插槽5取得识别数据,因此无法与自身的列表300l中所贮存的与插槽5对应的型号“c”进行核对,判断为二者不一致。即,利用存储卡300进行核对的结果是,判断为在全部插槽1~插槽5中型号不一致。

[0172]

在本实施方式中,在采用了型号核对的情况下,通过存储卡300的列表300l中所贮存的各成员的型号和从各成员取得的各成员的型号的核对,在一致的成员的数量不超过规定数量(例如3)时,判断为一致程度较低。在图10的例子中,由于使用了型号核对的结果的一致程度较低,因此存储卡300不使利用plc100y进行的备份数据的访问有效,禁止恢复。

[0173]

<e.支持装置400中的设定画面的一例>

[0174]

图11是示出本实施方式的支持装置400中的设定画面的一例的示意图。如图11所示,支持装置400向用户提供用于进行与访问认证处理有关的各种设定的用户界面。

[0175]

具体而言,在支持装置400的画面450中包含用于设定用户信息的用户信息栏451、用于设定用户认证方法的用户认证方法栏452、用于设定密码的密码栏453、用于设定核对方法的核对方法栏454、用于设定安全强度的安全强度栏455以及用于设定应用范围的应用范围栏456。

[0176]

用户通过将期望的账户名输入到用户信息栏451,能够将期望的账户名设定为用

户信息。用户能够在用户认证方法栏452中选择期望的用户认证方法。虽然省略了图示,但在本实施方式中,除了密码认证以外,还能够选择人脸认证、生物体认证(例如指纹认证)等。用户在选择了密码认证的情况下,能够将期望的账户名输入到密码栏453。

[0177]

用户能够在核对方法栏454中选择期望的核对方法。在本实施方式中,用户能够选择上述的序号核对或型号核对。这样,本实施方式的支持装置400提供用于选择序号核对以及型号核对中的任意一种的用户界面。

[0178]

由此,用户能够利用支持装置400来选择独立地识别各成员的序列号的核对以及各成员的型号的核对中的任意一种核对,因此能够根据系统所要求的安全等级来构建适当的系统。

[0179]

另外,支持装置400不限于向用户提供用于仅执行型号核对以及序号核对中的任意一种的选项,还可以向用户提供用于执行型号核对以及序号核对双方的选项。即,本实施方式的控制系统1也可以通过执行型号核对以及序号核对双方,来判断允许还是禁止利用设备对存储卡300的数据进行的访问。

[0180]

用户在安全强度栏455中能够设定控制系统1中的安全强度。具体而言,用户能够设定各设备中在访问认证处理中执行序号核对和型号核对的设备的数量。另外,如果考虑安全性方面,则可以在全部设备中执行核对,但如果是考虑节约处理时间以及避免处理的复杂度,则可以减少进行核对的设备的数量。在本实施方式中,推荐全部设备的数量减去1而得到的数量。这样,本实施方式的支持装置400提供用于设定作为核对对象的成员的数量的用户界面。

[0181]

由此,用户能够利用支持装置400来设定作为核对对象的成员的数量,因此能够根据系统所要求的安全等级来构建适当的系统。

[0182]

用户在应用范围栏456中能够设定在访问认证处理中执行序号核对和型号核对的成员的应用范围。虽然省略了图示,但在本实施方式中,用户能够将plc100和经由本地总线4而与该plc100连接的设备设为应用范围,除此以外,还能够将如网络2、支持装置400那样的工具设为应用范围。这样,本实施方式的支持装置400提供用于设定成员的应用范围的用户界面。

[0183]

由此,用户能够利用支持装置400来设定成员的应用范围,因此能够根据系统所要求的安全等级来构建适当的系统。

[0184]

<f.访问认证处理的一例>

[0185]

参照图12及图13,对在本实施方式的控制系统1中所执行的访问认证处理的一例进行说明。

[0186]

(f1.利用序号核对进行的访问认证处理的一例)

[0187]

图12是示出在本实施方式的控制系统1中所执行的利用序号核对进行的访问认证处理的一例的时序图。另外,在图12中,例示出图5及图6的例子中的访问认证处理(序号核对)。即,对在插槽1中从序列号“a”的plc100更换为序列号“f”的plc100a之后的恢复进行例示。

[0188]

虽然省略了图示,但首先,当将存储卡300插入插槽1的plc100a、并且操作了规定的开关时,在支持装置400的画面上向用户请求输入用户数据。当用户例如将用户信息(例如账户名)及密码作为用户数据输入时,如图12所示,支持装置400向存储卡300、插槽1的

plc100a以及插槽2~插槽5的各单元200发送用户数据(步骤(1)、(2)、(3))。

[0189]

插槽1的plc100a核对自身所保存的用户数据1160和从支持装置400取得的用户数据,如果二者一致,则将自身所保存的证书数据1170发送给插槽2~插槽5的各单元200(步骤(4))。另外,插槽1的plc100a如果无法认证用户数据,则不发送证书数据1170。

[0190]

另一方面,插槽2~插槽5的各单元200当根据证书数据1170而判断为plc100a是制造商的合法产品时,将表示已对plc100a进行了认证的认证数据发送给plc100a(步骤(5))。另外,插槽2~插槽5的各单元200如果无法判断plc100a是制造商的合法产品,则不将认证数据发送给plc100a。

[0191]

此外,插槽2~插槽5的各单元200核对自身所保存的用户数据2160和从支持装置400取得的用户数据,如果二者一致,则将自身所保存的证书数据2170发送给插槽1的plc100a(步骤(6))。另外,插槽2~插槽5的各单元200如果无法认证用户数据,则不发送证书数据2170。

[0192]

此外,存储卡300核对自身所保存的用户数据1360和从支持装置400取得的用户数据,如果二者一致,则将自身所保存的证书数据1370发送给插槽1的plc100a(步骤(7))。另外,如果存储卡300无法认证用户数据,则不发送证书数据1370。

[0193]

另一方面,当根据证书数据2170判断为插槽2~插槽5的各单元200是制造商的合法产品时,插槽1的plc100a将表示已对各单元200进行了认证的认证数据发送给各单元200(步骤(8))。另外,如果插槽1的plc100a无法判断为插槽2~插槽5的各单元200是制造商的合法产品,则不发送认证数据。

[0194]

此外,当根据证书数据1370判断为存储卡300是制造商的合法产品时,插槽1的plc100a将表示已对认证存储卡300进行了认证的认证数据发送给存储卡300(步骤(9))。另外,如果插槽1的plc100a无法判断为存储卡300是制造商的合法产品,则不发送认证数据。

[0195]

通过步骤(1)~(9)的处理,完成插槽2~插槽5的各单元200进行的插槽1的plc100a的认证、插槽1的plc100a进行的插槽2~插槽5的各单元200的认证、以及插槽1的plc100a进行的存储卡300的认证。

[0196]

之后,插槽1的plc100a为了进行序号核对而将自身所保存的识别数据1180(序列号“f”)发送给插槽2~插槽5的各单元200(步骤(10))。此外,插槽1的plc100a为了进行序号核对而将自身所保存的识别数据1180(序列号“f”)发送给存储卡300(步骤(11))。

[0197]

此外,插槽2~插槽5的各单元200为了进行序号核对而将自身所保存的识别数据2180(序列号“b”、“c”、“d”、“e”)发送给存储卡300(步骤(12))。此外,存储卡300为了进行序号核对而将自身所保存的识别数据1380(序列号“y”)发送给插槽2~插槽5的各单元200(步骤(13))。进而,插槽2~插槽5的各单元200为了进行序号核对而将自身所保存的识别数据2180发送给其它单元200(步骤(14))。

[0198]

通过步骤(10)~(14)的处理,存储卡300、插槽1的plc100a以及插槽2~插槽5的各单元200取得各成员的识别数据(序列号)。

[0199]

之后,存储卡300、插槽1的plc100a以及插槽2~插槽5的各单元200核对从各成员取得的识别数据(序列号)和自身所保存的列表中所贮存的各成员的序列号(步骤(15))。

[0200]

如在图5及图6的例子中进行了说明的那样,当由成员中的一个成员(例如,最早收集到各成员的核对结果的成员)判断为使用了序列号的核对结果的一致程度较高时,存储

卡300使利用plc100a进行的备份数据的访问有效,将备份数据发送给插槽1的plc100a(步骤(16))。

[0201]

然后,各成员根据从其它成员取得的识别数据(序列号)而更新自身所保存的列表(步骤(17))。由此,将各成员所保存的列表更新为最新的内容。

[0202]

之后,插槽1的plc100a根据从存储卡300取得的备份数据而执行恢复(步骤(18))。

[0203]

另外,在图12所示的例子中,在判断为型号核对的结果的一致程度较高的情况下,从存储卡300向插槽1的plc100a发送备份数据,但不限于此,也可以在plc100a、存储卡300以及各单元200进行的相互的认证完成之后,从存储卡300向插槽1的plc100a发送备份数据。该情况下,只要未被判断为型号核对结果的一致程度较高,则可以禁止利用插槽1的plc100a来执行恢复。

[0204]

当这样由plc100a接受了存储卡300时,由该plc100a以外的各个其它成员执行序列号核对的结果是,当在各成员间核对结果的一致程度较高时,存储于存储卡300中的备份数据的访问有效,因此关于可拆装的存储卡300中的备份数据的访问,能够在确保用户的便利性的同时提高安全性。

[0205]

此外,不限于存储卡300被盗时,即使在错误地将存储卡300插入了不同的结构的系统的情况下,只要未通过如上所述的访问认证处理(序号核对)得到允许,就无法从设备来访问存储卡300的数据,因此也能够防止存储卡300的误插入。

[0206]

(f2.利用型号核对进行的访问认证处理的一例)

[0207]

图13是示出在本实施方式的控制系统1中所执行的利用型号核对进行的访问认证处理的一例的时序图。另外,在图13中,例示图8及图9的例子中的访问认证处理(型号核对)。即,对复制具有与控制系统1相同结构的线之后的恢复进行例示。

[0208]

虽然省略了图示,但首先,当将存储卡300插入插槽1的plc100b、并且操作了规定的开关时,在支持装置400的画面上向用户请求输入用户数据。当用户例如将用户信息(例如账户名)及密码作为用户数据输入时,如图13所示,支持装置400向存储卡300发送用户数据(步骤(1))。

[0209]

存储卡300核对自身所保存的用户数据1360和从支持装置400取得的用户数据,如果二者一致,则将自身所保存的证书数据1370发送给插槽1的plc100b(步骤(2))。另外,存储卡300如果无法认证用户数据,则不发送证书数据1370。

[0210]

另一方面,当根据证书数据1370判断为存储卡300是制造商的合法的产品时,插槽1的plc100b将表示已对存储卡300进行了认证的认证数据发送给存储卡300(步骤(3))。另外,插槽1的plc100b如果无法判断为存储卡300是制造商的合法产品,则不发送认证数据。

[0211]

此外,插槽1的plc100b核对自身所保存的用户数据1160和从支持装置400取得的用户数据,如果二者一致,则将自身所保存的证书数据1170发送给插槽1的存储卡300(步骤(4))。另外,插槽1的plc100b如果无法认证用户数据,则不发送证书数据1170。

[0212]

另一方面,当根据证书数据1170判断为插槽1的plc100b是制造商的合法产品时,存储卡300将表示已对认证插槽1的plc100b进行了认证的认证数据发送给plc100b(步骤(5))。另外,如果存储卡300无法判断为插槽1的plc100b是制造商的合法产品,则不发送认证数据。

[0213]

通过步骤(1)~(5)的处理,完成插槽1的plc100b进行的存储卡300的认证、以及利

用存储卡300进行的插槽1的plc100b的认证。

[0214]

之后,插槽1的plc100b为了进行型号核对而将自身所保存的识别数据1180(型号“a”)发送给插槽2~插槽5的各单元200b(步骤(6))。此外,插槽1的plc100b为了进行型号核对而将自身所保存的识别数据1180(型号“a”)发送给存储卡300(步骤(7))。

[0215]

此外,插槽2~插槽5的各单元200为了进行型号核对而将自身所保存的识别数据2180(序列号“b”、“b”、“c”、“c”)发送给存储卡300(步骤(8))。此外,存储卡300为了进行型号核对而将自身所保存的识别数据1380(型号“x”)发送给插槽2~插槽5的各单元200b(步骤(9))。进而,插槽2~插槽5的各单元200b为了进行型号核对而将自身所保存的识别数据2180发送给其它单元200b(步骤(10))。

[0216]

通过步骤(6)~(10)的处理,存储卡300、插槽1的plc100b以及插槽2~插槽5的各单元200取得各成员的识别数据(型号)。

[0217]

之后,存储卡300、插槽1的plc100b以及插槽2~插槽5的各单元200b核对从各成员取得的识别数据(型号)和自身所保存的列表中所贮存的各成员的型号(步骤(11))。

[0218]

如在图8及图9的例子中进行了说明的那样,当由成员中的一个成员(例如,最早收集到各成员的核对结果的成员)判断为使用型号的核对结果的一致程度较高时,存储卡300使plc100b进行的备份数据的访问有效,将备份数据发送给插槽1的plc100b(步骤(12))。

[0219]

然后,插槽1的plc100b根据从存储卡300取得的备份数据而执行恢复(步骤(13))。

[0220]

另外,在图13所示的例子中,在被判断为型号核对的结果的一致程度较高的情况下,从存储卡300向插槽1的plc100b发送备份数据,但不限于此,也可以在plc100b以及存储卡300进行的相互的认证完成之后,从存储卡300向插槽1的plc100b发送备份数据。该情况下,只要未被判断为型号核对的结果的一致程度较高,则可以禁止利用插槽1的plc100b来执行恢复。

[0221]

当这样利用plc100b接受了存储卡300时,由该plc100b以外的各个其它成员执行型号核对的结果是,当在各成员间核对结果的一致程度较高时,存储于存储卡300的备份数据的访问有效,因此关于可拆装的存储卡300中的备份数据的访问,能够在确保用户的便利性的同时提高安全性。

[0222]

进而,即使是型号相同但序列号不同的成员构成,也能够使存储于存储卡300的备份数据的访问有效,能够取得与可拆装的存储介质中的备份数据的访问有关的安全性的提高和用户的便利性的提高的平衡。

[0223]

此外,不限于存储卡300被盗时,即使在错误地将存储卡300插入了不同的结构的系统的情况下,只要未通过如上所述的访问认证处理(型号核对)得到允许,就无法从设备来访问存储卡300的数据,因此也能够防止存储卡300的误插入。

[0224]

<g.附注>

[0225]

如上所述,在本实施方式中包含如下所述的发明。

[0226]

(结构1)

[0227]

结构1的控制系统(1)对设备组中的数据的访问进行控制,所述设备组构成为多个设备(100、200

‑

1~200

‑

4)能够彼此进行通信,其中,控制系统(1)具备:

[0228]

第1设备(100),其包含在所述多个设备中,并且以能够拆装的方式接受存储数据的存储介质(300);以及

[0229]

所述多个设备中包含的一个或多个第2设备(200

‑

1~200

‑

4),

[0230]

所述多个设备以及所述存储介质的各成员具有:

[0231]

存储区域(1332、1132、2162),其保存包含与所述各成员有关的关联信息的列表(300l、100l、200

‑

1l~200

‑

4l);以及

[0232]

核对单元,其将从各个其它成员取得的该各个其它成员的所述关联信息与保存于所述存储区域的所述列表中所包含的该各个其它成员的所述关联信息进行核对(图12的步骤(15)、图13的步骤(11)),

[0233]

所述第1设备在该第1设备以外的所述各个其它成员的基于所述核对单元的核对结果满足规定的条件时,使存储于所述存储介质的数据的访问有效。

[0234]

(结构2)

[0235]

根据结构1的控制系统(1),其中,

[0236]

所述第1设备具有包含被隐藏的专用逻辑的读入部(1130),

[0237]

所述存储介质构成为仅能够从所述读入部进行访问。

[0238]

(结构3)

[0239]

根据结构1或结构2所述的控制系统(1),其中,

[0240]

所述关联信息包含独立地识别所述各成员的序列号,

[0241]

所述核对单元将从所述各个其它成员取得的该各个其它成员的所述序列号与保存于所述存储区域中的所述列表所包含的该各个其它成员的所述序列号进行核对。

[0242]

(结构4)

[0243]

根据结构1或结构2所述的控制系统(1),其中,

[0244]

所述关联信息包含所述各成员的型号,

[0245]

所述核对单元将从所述各个其它成员取得的该各个其它成员的所述型号与保存于所述存储区域中的所述列表所包含的该各个其它成员的所述型号进行核对。

[0246]

(结构5)

[0247]

根据结构1或结构2所述的控制系统(1),其中,

[0248]

控制系统(1)具备支持所述设备组的支持装置(400),

[0249]

所述关联信息包含独立地识别所述各成员的序列号和所述各成员的型号,

[0250]

所述核对单元包括:

[0251]

第1核对单元,其将从所述各个其它成员取得的该各个其它成员的所述序列号与保存于所述存储区域中的所述列表所包含的该各个其它成员的所述序列号进行核对(图12的步骤(15));以及

[0252]

第2核对单元,其将从所述各个其它成员取得的该各个其它成员的所述型号与保存于所述存储区域中的所述列表所包含的该各个其它成员的所述型号进行核对(图13的步骤(11)),

[0253]

所述支持装置提供用于选择利用所述第1核对单元进行核对以及利用所述第2核对单元进行核对中的任意一种核对的用户界面(454)。

[0254]

(结构6)

[0255]

根据结构1至结构5中的任一项所述的控制系统(1),其中,

[0256]

控制系统(1)具备支持所述设备组的支持装置(400),

[0257]

所述支持装置提供用于设定所述第1设备以外的所述其它成员中的作为所述核对单元的核对对象的所述成员的数量的用户界面(455)。

[0258]

(结构7)

[0259]

根据结构1至结构6中的任一项所述的控制系统(1),其中,

[0260]

控制系统(1)具备支持所述设备组的支持装置,

[0261]

所述支持装置提供用于设定所述成员的应用范围的用户界面(456)。

[0262]

(结构8)

[0263]

控制方法(图12、图13)用于对设备组中的数据访问进行控制,所述设备组构成为多个设备(100、200

‑

1~200

‑

4)能够彼此进行通信,其中,

[0264]

所述多个设备包括以能够拆装的方式接受存储数据的存储介质(300)的第1设备(100)和一个或多个第2设备(200

‑

1~200

‑

4),

[0265]

所述多个设备以及所述存储介质的各成员具有保存包含与所述各成员有关的关联信息的列表(300l、100l、200

‑

1l~200

‑

4l)的存储区域(1332、1132、2162),

[0266]

所述控制方法包括如下步骤:

[0267]

使所述各成员将从各个其它成员取得的该各个其它成员的所述关联信息与保存于所述存储区域中的所述列表所包含的该各个其它成员的所述关联信息进行核对(图12的步骤(15)、图13的步骤(11));以及

[0268]

使所述第1设备在该第1设备以外的所述各个其它成员的核对结果满足规定的条件时,使存储于所述存储介质的数据的访问有效(图12的步骤(16)、图13的步骤(12))。

[0269]

(结构9)

[0270]

控制设备(100)包含在设备组中,并且对数据的访问进行控制,所述设备组构成为多个设备(100、200

‑

1至200

‑

4)能够彼此进行通信,其中,

[0271]

控制设备(100)具备接受部(103),该接受部(103)以能够拆装的方式接受存储所述数据的存储介质(300),

[0272]

所述多个设备以及所述存储介质的各成员具有:

[0273]

存储区域(1332、1132、2162),其保存包含与所述各成员有关的关联信息的列表(300l、100l、200

‑

1l~200

‑

4l);以及

[0274]

核对单元,其将从各个其它成员取得的该各个其它成员的所述关联信息与保存于所述存储区域中的所述列表所包含的该各个其它成员的所述关联信息进行核对(图12的步骤(15)、图13的步骤(11)),

[0275]

所述控制设备在该控制设备以外的所述各个其它成员的基于所述核对单元的核对结果满足规定的条件时,使存储于所述存储介质的数据的访问有效。

[0276]

<h.优点>

[0277]

根据本实施方式的控制系统1,在由plc100接受了存储卡300时,在由该plc100以外的各个其它成员执行的关联信息的核对结果满足规定的条件时,存储于存储卡300的数据的访问有效,因此,关于可拆装的存储卡300中的数据的访问,能够在确保用户的便利性的同时提高安全性。

[0278]

应认为本次公开的实施方式在所有方面均为例示而非限制性的。本发明的范围不是由上述的说明来示出,而是由权利要求的范围示出,包括与权利要求的范围均等的含义

以及范围内的所有变更。

[0279]

标号说明

[0280]

1:控制系统;200:单元;2:网络;4:本地总线;100l、200l、300l:列表;102、402、1131、2161:处理器;103、113:存储卡接口;104、404:主存;105:usb连接器;106、406、1132、2162:存储器;108、416:网络控制器;130、418:处理器总线;140:控制程序;210:功能模块;220:本地总线控制器;300:存储卡;400:支持装置;408:输入部;410:显示部;412:光学驱动器;414:记录介质;450:画面;451:用户信息栏;452:用户认证方法栏;453:密码栏;454:核对方法栏;455:安全强度栏;456:应用范围栏;1060:系统程序;1065、2150:恢复用程序;1130、2130:安全单元;1133、2163:内存;1134、1135:io模块;1136:存储卡控制器;1150:读入程序;1160、1360、2160:用户数据;1170、1370、2170、3170:证书数据;1180、1380、2180:识别数据;1331:数据区域;1332:安全区域;1335:数据;1336:安全控制器;4062:支持程序。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。