1.本发明涉及对控制对象进行控制的控制装置以及包含该控制装置的控制系统。

背景技术:

2.为了在通信装置之间进行安全通信,一直以来使用加密通信。例如国际公开第2016/147568号(专利文献1)公开了使用预共享密钥的加密通信。

3.在公开密钥电子证书失效的情况下,直到对该失效的公开密钥电子证书进行更新为止,在通信装置之间不能进行加密通信。国际公开第2016/147568号所公开的通信装置具有:失效判定部,其判定对方通信装置的公开密钥电子证书是否已失效;以及失效通知部,其在由失效判定部判定为公开密钥电子证书已失效的情况下,将公开密钥电子证书的失效通知发送到对方通信装置。

4.现有技术文献

5.专利文献

6.专利文献1:国际公开第2016/147568号

技术实现要素:

7.发明所要解决的课题

8.在各种制造设备以及配置于各设备的各种装置的控制中,使用plc(可编程逻辑控制器)等控制装置。随着近年来的ict(information and communication technology:信息和通信技术)的进步,控制装置也与各种外部装置通过网络连接,并且在控制装置中执行的处理也变得复杂。伴随着这样的网络化或智能化,可设想控制装置暴露于各种威胁。因此,需要用于保护控制装置免受设想的威胁的对策。

9.例如,考虑在控制装置的通信中应用上述那样的加密通信。在这种情况下,电子证书被保存在控制装置中。然而,电子证书具有期限。如果电子证书失效,则不能进行加密通信。

10.不容易始终监视控制装置的电子证书是否有效。因此,如国际公开第2016/147568号所公开的那样,考虑向对方通信装置发送公开密钥电子证书的失效通知。然而,即使在这种情况下,用户在接收到通知之前,也无法得知证书已经过期。

11.本发明的目的在于,使得用户能够容易地掌握保存在控制装置中的证书的寿命。

12.用于解决课题的手段

13.在本公开的一个例子中,控制装置包含:控制部,其构成为执行用于对控制对象进行控制的控制运算;通信部,其执行用于利用了证书的安全通信的处理;检测部,其检测证书的寿命临近结束的情况;以及通知部,其通知证书的寿命临近结束。

14.根据上述内容,用户能够容易地掌握保存在控制装置中的证书的寿命。因此,用户可以在证书的寿命前更新证书。“证书的寿命”是指不能使用证书的状态。例如,由于证书的有效期限到来而导致证书失效的状态对应于“证书的寿命”。由于密码寿命而无法使用证书

的状态也可包含在“证书的寿命”中。

15.优选的是,证书的寿命是证书的有效期限,通知部在证书失效前的一定的时机,通知证书的有效期限临近结束。

16.根据上述内容,能够向用户预告证书将在一定期间后失效。由此,能够确保用户用于更新证书的时间。

17.优选的是,控制装置包含壳体。通知部包含指示器,所述指示器设置于壳体,通过光来通知寿命临近结束。

18.根据上述内容,用户能够通过观察控制装置来确认证书的寿命临近结束。用户不需要准备用于确认证书寿命的工具。因此,能够提高用户的便利性。

19.优选的是,通知部包含声音输出部,所述声音输出部产生用于通知寿命临近结束的声音。

20.根据上述内容,用户能够通过从控制装置产生的声音来确认证书的寿命临近结束。用户不需要准备用于确认证书寿命的工具。因此,能够提高用户的便利性。

21.优选的是,通知部通过邮件来通知寿命临近结束。

22.根据上述内容,用户不仅能够根据从控制装置产生的光或者声音,还能够根据邮件的消息来确认证书的寿命临近结束。

23.在本公开的一个例子中,控制系统具有:上述任意一项所述的控制装置;以及设定装置,其对控制装置设定证书达到寿命前的通知时机。

24.根据上述内容,用户能够容易地掌握保存在控制装置中的证书的寿命。进而,能够在用户期望的时机,通知证书的寿命临近结束。

25.优选的是,在控制装置中保存有多个证书的情况下,设定装置一并显示多个证书的有效期限。

26.根据上述内容,用户能够容易地掌握保存在控制装置中的多个证书各自的有效期限,因此能够提高用户的便利性。

27.在本公开的一个例子中,控制系统具有:上述任意一项所述的控制装置;以及通信装置,其与控制装置之间进行通信,控制装置在失效期限前受理新的证书,并向通信装置发送更新请求,在通信装置承认新的证书时,废弃旧的证书,由此对证书进行更新。

28.根据上述结构,能够通过安全通信来更新保存在控制装置中的证书。

29.发明的效果

30.根据本发明,用户能够容易地掌握保存在控制装置中的电子证书的寿命。

附图说明

31.图1是表示本实施方式的控制装置的结构例的外观图。

32.图2是表示构成本实施方式的控制装置的控制单元的硬件结构例的示意图。

33.图3是表示构成本实施方式的控制装置1的安全防护单元的硬件结构例的示意图。

34.图4是表示构成本实施方式的控制装置1的安全单元的硬件结构例的示意图。

35.图5是表示包含本实施方式的控制装置的控制系统的典型例的示意图。

36.图6是表示本实施方式的控制单元所具有的功能结构例的示意图。

37.图7是表示opc

‑

ua通信系统的示意图。

38.图8是表示用于通知证书的有效期限的控制装置的结构例的图。

39.图9是表示用于通知证书的有效期限的控制装置的另一结构例的图。

40.图10是表示通知设定的例子的图。

41.图11是表示通知设定的另一例的图。

42.图12是用于说明opc

‑

ua服务器以及opc

‑

ua客户端的通常运转时的状态的示意图。

43.图13是用于说明证书的更新处理中的新证书的发行步骤的图。

44.图14是用于说明证书的更新处理中的新证书的发送步骤以及更新请求的通知步骤的图。

45.图15是用于说明证书的更新处理中的新证书的承认步骤的图。

46.图16是用于说明证书的更新处理中的旧证书的废弃步骤的图。

47.图17是具有多个核的处理器的示意图。

具体实施方式

48.参照附图详细说明本发明的实施方式。另外,对图中的相同或相应的部分标注相同的标号并不重复其说明。

49.<a.控制装置1>

50.首先,对本实施方式的控制装置1的结构进行说明。

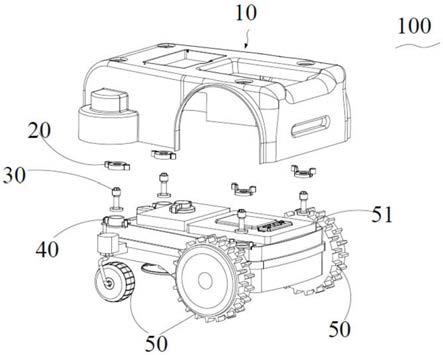

51.图1是表示本实施方式的控制装置1的结构例的外观图。参照图1,控制装置1包含控制单元100、安全防护单元200、安全单元300、1个或多个功能单元400、电源单元450。

52.控制单元100与安全防护单元200之间经由任意的数据传输路径(例如,pci express(注册商标)或以太网(注册商标)等)连接。控制单元100与安全单元300以及1个或多个功能单元400之间经由未图示的内部总线连接。

53.控制单元100在控制装置1中执行中心的处理。控制单元100按照任意设计的要求规格,执行用于对控制对象进行控制的控制运算。在与由安全单元300执行的控制运算进行对比时,将由控制单元100执行的控制运算也称为“标准控制”。在图1所示的结构例中,控制单元100具有1个或多个通信端口。控制单元100相当于按照标准控制程序执行标准控制的处理执行部。

54.安全防护单元200与控制单元100连接,负责对控制装置1的安全防护功能。在图1所示的结构例中,安全防护单元200具有1个或多个通信端口。之后将叙述由安全防护单元200提供的安全防护功能的详情。

55.安全单元300与控制单元100独立地执行用于实现与控制对象相关的安全功能的控制运算。将由安全单元300执行的控制运算也称为“安全控制”。通常,“安全控制”被设计为满足用于实现iec 61508等所规定的安全功能的要件。“安全控制”是用于防止人的安全被设备或机械等威胁的处理的总称。

56.功能单元400提供用于实现控制装置1对各种控制对象的控制的各种功能。典型地,功能单元400可包含i/o单元、安全i/o单元、通信单元、运动控制器单元、温度调整单元、脉冲计数器单元等。作为i/o单元,例如可举出数字输入(di)单元、数字输出(do)单元、模拟输出(ai)单元、模拟输出(ao)单元、脉冲捕捉输入单元、以及混合有多个种类的复合单元等。安全i/o单元负责安全控制所涉及的i/o处理。

57.电源单元450对构成控制装置1的各单元供给规定电压的电源。

58.<b.各单元的硬件结构例>

59.接着,对构成本实施方式的控制装置1的各单元的硬件结构例进行说明。

60.(b1:控制单元100)

61.图2是表示构成本实施方式的控制装置1的控制单元100的硬件结构例的示意图。参照图2,作为主要的组件,控制单元100包含cpu(central processing unit:中央处理单元)或gpu(graphical processing unit:图形处理单元)等处理器102、芯片组104、主存储装置106、二次存储装置108、通信控制器110、usb(universal serial bus:通用串行总线)控制器112、存储卡接口114、网络控制器116、118、120、内部总线控制器122、指示器124。

62.处理器102读出保存在二次存储装置108中的各种程序,在主存储装置106中展开并执行,由此实现标准控制所涉及的控制运算以及后述那样的各种处理。作为处理器102,可以采用具有多个核的结构,也可以配置多个处理器102。即,控制单元100具有1个或多个处理器102和/或具有1个或多个核的处理器102。芯片组104通过对处理器102与各组件之间的数据交换进行中介,来实现作为控制单元100整体的处理。

63.在二次存储装置108中,除了系统程序以外,还保存有在系统程序提供的执行环境上工作的控制程序。在二次存储装置108中,也可以保存用于加密通信的密钥(秘密密钥、公开密钥)以及证书。

64.通信控制器110负责与安全防护单元200之间的数据交换。作为通信控制器110,例如能够采用与pci express或者以太网等对应的通信芯片。

65.usb控制器112经由usb连接负责与任意的信息处理装置之间的数据交换。

66.存储卡接口114构成为能够装卸存储卡115,能够对存储卡115写入控制程序、各种设定等数据,或者从存储卡115读出控制程序、各种设定等数据。

67.网络控制器116、118、120分别负责经由网络的与任意设备之间的数据交换。网络控制器116、118、120也可以采用ethercat(注册商标)、ethernet/ip(注册商标)、devicenet(注册商标)、componet(注册商标)等工业用网络协议。

68.内部总线控制器122负责与构成控制装置1的安全单元300、1个或多个功能单元400之间的数据交换。内部总线可以使用厂商固有的通信协议,也可以使用与任意的工业用网络协议相同或遵循任意的工业用网络协议的通信协议。

69.指示器124是通知控制单元100的工作状态等的设备,由配置于单元表面的1个或多个led等构成。指示器124相当于通知证书的寿命临近结束的通知部。因此,指示器124也是向用户预告证书的寿命临近结束的预告单元。

70.在图2中,示出了通过处理器102执行程序而提供所需的功能的结构例,但也可以使用专用的硬件电路(例如,asic(application specific integrated circuit:专用集成电路)或者fpga(field

‑

programmable gate array:现场可编程门阵列)等)来安装这些所提供的功能的一部分或者全部。或者,也可以使用遵循通用架构的硬件(例如以通用个人计算机为基础的工业用个人计算机)来实现控制单元100的主要部分。在该情况下,也可以使用虚拟化技术并行地执行用途不同的多个os(operating system:操作系统),并且在各os上执行所需的应用程序。

71.(b2:安全防护单元200)

72.图3是表示构成本实施方式的控制装置1的安全防护单元200的硬件结构例的示意图。参照图3,作为主要的组件,安全防护单元200包含cpu或gpu等处理器202、芯片组204、主存储装置206、二次存储装置208、通信控制器210、usb控制器212、存储卡接口214、网络控制器216、218以及指示器224。

73.处理器202读出保存在二次存储装置208中的各种程序,在主存储装置206中展开并执行,由此实现后述的各种安全防护功能。芯片组204通过对处理器202与各组件之间的数据交换进行中介,来实现作为安全防护单元200整体的处理。

74.在二次存储装置208中,除了系统程序以外,还保存有在系统程序提供的执行环境上工作的安全防护系统程序。在二次存储装置208中,也可以保存用于加密通信的密钥(秘密密钥、公开密钥)以及证书。

75.通信控制器210负责与控制单元100之间的数据交换。作为通信控制器210,与控制单元100中通信控制器210同样地,例如能够采用与pci express或者以太网等对应的通信芯片。

76.usb控制器212经由usb连接负责与任意的信息处理装置之间的数据交换。

77.存储卡接口214构成为能够装卸存储卡215,能够对存储卡215写入控制程序、各种设定等数据,或者从存储卡215读出控制程序、各种设定等数据。

78.网络控制器216、218分别负责经由网络的与任意设备之间的数据交换。网络控制器216、218也可以采用以太网等通用的网络协议。

79.指示器224是通知安全防护单元200的工作状态等的设备,由配置于单元表面的1个或多个led等构成。指示器224相当于通知安全防护单元200所苦恼的证书的寿命临近结束的通知部。因此,指示器224也是向用户预告证书的寿命临近结束的预告单元。

80.在图3中,示出了通过处理器202执行程序而提供所需的功能的结构例,但也可以使用专用的硬件电路(例如asic或fpga等)来安装这些所提供的功能的一部分或全部。或者,也可以使用遵循通用架构的硬件(例如以通用个人计算机为基础的工业用个人计算机)来实现安全防护单元200的主要部分。在该情况下,也可以使用虚拟化技术并行地执行用途不同的多个os,并且在各os上执行所需的应用程序。

81.(b3:安全单元300)

82.图4是表示构成本实施方式的控制装置1的安全单元300的硬件结构例的示意图。参照图4,作为主要组件,安全单元300包含cpu或gpu等处理器302、芯片组304、主存储装置306、二次存储装置308、存储卡接口314、内部总线控制器322、指示器324。

83.处理器302读出保存在二次存储装置308中的各种程序,在主存储装置306中展开并执行,由此实现安全控制所涉及的控制运算以及后述那样的各种处理。芯片组304通过对处理器302与各组件之间的数据交换进行中介,来实现作为安全单元300整体的处理。

84.在二次存储装置308中,除了系统程序以外,还保存有在系统程序提供的执行环境上工作的安全程序。

85.存储卡接口314构成为能够装卸存储卡315,能够对存储卡315写入安全程序、各种设定等数据,或者从存储卡315读出安全程序、各种设定等数据。

86.内部总线控制器322负责经由内部总线的与控制单元100之间的数据交换。

87.指示器324是通知安全单元300的工作状态等的设备,由配置于单元表面的1个或

多个led等构成。

88.在图4中,示出了通过处理器302执行程序而提供所需的功能的结构例,但也可以使用专用的硬件电路(例如asic或fpga等)来安装这些所提供的功能的一部分或全部。或者,也可以使用遵循通用架构的硬件(例如以通用个人计算机为基础的工业用个人计算机)来实现安全单元300的主要部分。在该情况下,也可以使用虚拟化技术并行地执行用途不同的多个os,并且在各os上执行所需的应用程序。

89.<c.控制系统10>

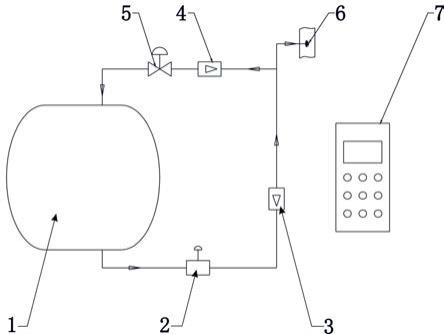

90.接着,对包含本实施方式的控制装置1的控制系统10的典型例进行说明。图5是表示包含本实施方式的控制装置1的控制系统10的典型例的示意图。

91.作为一例,图5所示的控制系统10以2个生产线(生产线a以及生产线b)为控制对象。典型地,假设各生产线除了配置有输送工件的输送机之外,还配置有能够对输送机上的工件施加任意的物理作用的机器人。

92.在生产线a以及生产线b分别配置有控制单元100。除了负责生产线a的控制单元100以外,还由安全防护单元200以及安全单元300构成控制装置1。另外,为了便于说明,在图5中省略了功能单元400以及电源单元450的记载。

93.控制装置1的安全防护单元200经由通信端口242(图3的网络控制器216)与第1网络2连接。假设在第1网络2上连接有支持装置600以及scada(supervisory control and data acquisition:监督控制和数据采集)装置700。第1网络2可以采用以太网或者opc

‑

ua(object linking and embedding for process control unified architecture:用于过程控制统一架构的对象链接和嵌入)等。

94.支持装置600至少能够访问控制单元100,向用户提供由控制装置1所包含的各单元执行的程序的创建、调试、各种参数的设定等功能。也可以在支持装置600中安装用于开发等目的的工具。工具例如是欧姆龙公司制作的“sysmac studio”。

95.scada装置700向操作员提示通过控制装置1中的控制运算得到的各种信息,并且按照来自操作员的操作,对控制装置1生成内部命令等。scada装置700还具有收集控制装置1处理的数据的功能。

96.控制装置1的控制单元100经由通信端口142(图2的网络控制器116)与第2网络4连接。假设第2网络4连接有hmi(human machine interface:人机界面)800和数据库900。

97.hmi 800能够通过个人计算机来实现。hmi 800向操作员提示通过控制装置1中的控制运算得到的各种信息,并且按照来自操作员的操作,对控制装置1生成内部命令等。hmi 800也可以保存用于与控制装置1之间的加密通信的证书。hmi 800是对控制装置1设定证书达到寿命前的通知时机的设定装置。

98.hmi 800可构成为能够由fa的维护人员携带。数据库900收集从控制装置1发送的各种数据(例如,与从各工件计测出的与可追溯性相关的信息等)。

99.控制装置1的控制单元100经由通信端口144(图2的网络控制器118)与1个或多个现场设备500连接。现场设备500包含从控制对象收集控制运算所需的各种信息的传感器、检测器、以及对控制对象施加某种作用的致动器等。在图5所示的例子中,现场设备500包含对工件施加某种外部作用的机器人、输送工件的输送机、与配置于现场的传感器、致动器之间交换信号的i/o单元等。

100.同样地,负责生产线b的控制单元100也同样经由通信端口144(图2的网络控制器118)与1个或多个现场设备500连接。

101.在此,若着眼于控制装置1的功能面,则控制单元100包含:作为执行标准控制所涉及的控制运算的处理执行部的控制引擎150;以及与外部装置之间交换数据的信息引擎160。安全防护单元200包含用于实现后述的安全防护功能的安全防护引擎250。安全单元300包含作为执行安全控制所涉及的控制运算的处理执行部的安全引擎350。

102.各引擎通过各单元的处理器等任意的硬件要素或各种程序等任意的软件要素、或者这些要素的组合来实现。各引擎能够以任意的方式安装。

103.进而,控制装置1包含对引擎彼此的交换进行中介的代理(broker)170。代理170的实体也可以配置在控制单元100及安全防护单元200中的一方或双方。

104.控制引擎150保持用于对控制对象进行控制的控制运算的执行所需的变量表及功能块(fb)等。保存在变量表中的各变量通过i/o刷新处理,被周期性地收集为从现场设备500取得的值,并且各值被周期性地反映到现场设备500。控制引擎150中的控制运算的日志也可以保存在日志数据库180中。

105.信息引擎160对控制单元100所保持的数据(由变量表保持的变量值)执行任意的信息处理。典型地,信息引擎160包含周期性地向数据库900等发送控制单元100所保持的数据的处理。在这样的数据发送中使用sql等。

106.安全防护引擎250执行控制装置1中发生的不正当侵入的检测、与检测到的不正当侵入相应的处理、有无发生事故的判断、与所产生的事故相应的处理等。安全防护引擎250的行为作为安全防护信息260被保存。

107.安全防护引擎250通过指示器224来通知发生了与安全防护相关的某些事件、或者所发生的与安全防护相关的事件的等级等。

108.安全引擎350相当于检测在控制装置1中是否发生了某些不正当侵入的检测单元。安全引擎350经由控制单元100取得并反映安全控制所涉及的控制运算的执行所需的安全i/o变量。安全引擎350中的安全控制的日志也可以保存在日志数据库360中。

109.例如,当安全防护引擎250检测到某些事件时,代理170改变控制引擎150、信息引擎160和安全引擎350的动作等。

110.<d.控制单元100的功能结构例>

111.图6是表示本实施方式的控制单元100所具有的功能结构例的示意图。参照图6,在控制单元100中,存储部109(包含二次存储装置108或者主存储装置106)保存os 1102、程序1104、密钥1106以及证书1110。密钥1106例如是秘密密钥、公开密钥等。

112.处理器102通过在os 1102的基础上周期性地执行程序1104,实现控制部151、通信处理部152、检测部153、通知处理部154以及通知输出部155。

113.控制部151执行用于对控制对象进行控制的控制运算。因此,控制部151是控制引擎150的主要部分。通信处理部152实现用于执行处理的通信部,该处理用于利用了证书的安全通信。

114.检测部153检测证书的寿命临近结束的情况。例如,检测部153预先取得证书的有效期限,判定当前时间点是否在有效期限前的一定期间内。在当前时间点处于证书的有效期限前的一定期间内的情况下,检测部153对证书的有效期限临近结束的情况进行检测。通

知处理部154执行用于通知证书的寿命临近结束的处理。通知输出部155控制包含指示器124的通知部,以输出通知。

115.<e.关于加密通信>

116.以下,作为能够应用于本实施方式的标准,例示opc

‑

ua。opc

‑

ua是工业自动化领域和其他行业中的、用于进行以安全且可靠性的数据交换为目的的相互运用的基准性标准。作为opc

‑

ua中的安全防护对策,有消息的窃听防止、消息的篡改防止、针对使系统运转率降低的消息攻击的对策等。

117.图7是表示opc

‑

ua通信系统的示意图。opc

‑

ua服务器11和opc

‑

ua客户端12进行遵循opc

‑

ua的通信。为了按照opc

‑

ua进行通信,需要用于认证的证书。opc

‑

ua服务器11和opc

‑

ua客户端12分别保存服务器证书21和客户端证书22。

118.此外,opc

‑

ua服务器11与opc

‑

ua客户端12根据交换信息的关系来定义。例如,控制单元100作为opc

‑

ua服务器11发挥功能。例如,hmi 800能够成为opc

‑

ua客户端12。以下,将“opc

‑

ua服务器11”以及“opc

‑

ua客户端12”简单记作“服务器11”以及“客户端12”。

119.在使用自签名证书作为用于认证的证书的情况下的步骤如下。首先,分别在服务器11和客户端12中创建自签名证书。接着,向服务器11导入客户端的自签名证书。另一方面,向客户端12导入服务器的自签名证书。服务器11以及op客户端12分别向对方发送自身的证书。服务器11和客户端12分别通过对照从对方发送的证书和已导入的证书来进行认证。

120.作为用于认证的证书,可以使用ca(认证机构)签名证书。该情况下,例如,gds(global discovery server:全球发现服务器)创建ca证书。gds创建服务器11和客户端12的ca签名证书。服务器11和客户端12接收ca签名证书和ca证书。

121.服务器11和客户端12发送彼此的ca签名证书,并且通过ca证书对照从对方发送的ca签名证书。由此进行认证。证书的交接方法没有特别限定。例如既可以利用邮件,也可以利用usb存储器等介质。

122.<f.与证书的寿命相关的课题>

123.在本实施方式中,“证书达到寿命的状态”是指由于证书的有效期限的到来或者密码的脆弱性等理由而无法使用当前的证书。

124.如上所述,证书具有有效期限。在经过了有效期限的情况下,由于证书失效而无法进行opc

‑

ua通信。例如,图5所示的控制系统10中,在无法进行opc

‑

ua通信的情况下,可能会引起生产线的停止。

125.作为确认证书的有效期限的方法,有使用工具(例如上述的“sysmac studio”)的方法。但是,在该方法中,用户必须主动地监视信息。因此,需要考虑用户未注意到证书的有效期限临近结束或有效期限过期(证书失效)的可能性。

126.另外,在多个opc

‑

ua设备(例如plc)与网络连接的情况下,用户需要监视各设备。在更新证书的情况下,用户必须按照每个设备更新证书。因此,用户的工时增加。

127.此外,还需要考虑加密技术存在“寿命”的情况。例如在证书的有效期限到期前,有可能发现密码的脆弱性。在这种情况下,需要更新证书。

128.此外,服务器11和客户端12可能由不同的厂商提供。此外,opc

‑

ua客户端12的数量也可能是多个。在这种情况下,用于更新证书的用户的工时也增加。

129.<g.证书的寿命的通知>

130.在本实施方式中,在证书达到寿命前的一定的时机,通知证书的寿命临近结束。例如,在证书的有效期限临近的情况下,用户通过接收来自控制装置1的通知,能够得知证书的失效临近。因此,能够减少用于管理证书的有效期限的用户的工时。另外,即使不将工具与控制装置1连接,也能够进行证书的有效期限管理。并且,通过在证书失效前接收通知,能够确保用户用于更新证书的时间。

131.图8是表示用于通知证书的有效期限的控制装置1的结构例的图。参照图8,控制单元100具有壳体1a。在证书达到期限前的一定期间(例如30天),控制单元100使指示器124(led)闪烁。因此,用户通过观察控制单元100,能够容易地掌握证书的寿命临近结束。另外,也可以代替控制单元100,而由安全防护单元200使安全防护单元200的指示器224(led)闪烁。

132.通知期间也可以由用户设定。另外,也可以根据到失效为止的剩余天数来变更闪烁的间隔或发光颜色。

133.在图8中,指示器124作为1个led而示出,但指示器124也可以包含针对每个端口而设置的led。各led也可以在证书的失效临近时开始闪烁。

134.图9是表示用于通知证书的有效期限的控制装置1的另一结构例的图。参照图9,也可以是,当证书的有效期限临近结束时,控制单元100产生声音。或者,控制单元100也可以从扬声器15输出声音。扬声器15可以是ai扬声器(智能扬声器)。另外,也可以代替控制单元100而使安全防护单元200产生声音,安全防护单元200也可以从扬声器15输出声音。

135.另外,与控制单元100连接的通知设备并不限定于扬声器。例如,通知设备也可以是显示灯。

136.另外,控制单元100可以经由hmi 800通知证书的有效期限临近结束,也可以通过sms/邮件等进行通知。另外,通知不仅可以是服务器侧的设定,还可以是客户端侧的设定。用户不仅能够确认从控制单元100产生的光或者声音,还能够根据邮件的消息确认证书的寿命临近结束。

137.图10是表示通知设定的例子的图。图10所示的用户界面画面850例如显示于hmi 800。用户界面画面850以一览形式显示通信端口、安全路径(opc

‑

ua/vpn)、证书的状态、证书的有效期限、证书从当前时间点起的剩余有效期限。由于用户能够容易地掌握保存在控制装置1中的多个证书各自的有效期限,所以能够提高用户的便利性。

138.并且,用户界面画面850受理失效通知时期的设定以及详细设定。失效通知时期可以按照每个通信端口(换言之,按照每个证书)单独地设定,也可以一并设定。例如在栏851的“失效通知时期”的显示中叠加鼠标的光标并点击鼠标。由此,能够进行统一设定。在该情况下,例如,通知时期被设定为“失效30日前”。同样地,通过在栏852的“详细设定”的显示中叠加鼠标的光标并点击鼠标,能够一并进行设定。

139.图11是表示通知设定的另一例的图。用户界面画面860例如显示于hmi 800。用户界面画面860通过选项卡的选择,受理通知方法的选择。用户界面画面860具有led选项卡861、hmi选项卡862以及sms选项卡863。当选择sms选项卡863时,显示用于指定选择选项卡有效的栏865、用于输入邮件地址的输入栏866以及用于输入失效时期的输入区域867。为了能够对服务器侧、客户端侧双方通知失效时期,输入栏866能够受理多个邮件地址。也可以

是,以能够输入3个以上的邮件地址的方式构成输入栏866。

140.通知时机也可以被默认设定为所输入的失效时期前的规定期间(例如30日)。或者,也可以是,以受理关于通知时机的用户输入的方式构成用户界面画面860。

141.此外,例如在发现安全防护漏洞等密码本身达到了寿命的情况下,hmi 800也可以进行向用户通知需要提高密码强度的显示。

142.<h.证书的更新>

143.证书的更新需要通知给opc

‑

ua服务器侧和opc

‑

ua客户端侧双方。但是,存在客户端侧的通知对象者与服务器侧的通知对象者不同的可能性。例如在服务器和客户端的厂商不同的情况下,可能发生这样的事例。因此,在服务器侧和客户端侧双方中要求证书更新会导致控制系统的用户负担增大。并且,在图5所例示的控制系统10的情况下,作为证书更新对象的设备的数量还有可能成为许多个(例如几百台单位)。

144.在自动更新证书的情况下,能够减轻上述那样的负担。然而,在确保安全防护的方面,期望在认证用户之后更新证书。如果是证书失效前的环境,则能够在安全通信下更新证书。即,可以通过利用了更新前的证书(旧证书)的安全通信来更新证书。

145.图12是用于说明opc

‑

ua服务器以及opc

‑

ua客户端的通常运转时的状态的示意图。如图12所示,服务器11(opc

‑

ua服务器)以及客户端12(opc

‑

ua客户端)各自具有服务器证书21以及客户端证书22,在服务器11和客户端12之间进行安全通信。服务器侧(或者ot(operation technology:操作技术)侧)用户31进行服务器11的维护。另一方面,客户端侧(或者it(information technology:信息技术)侧)用户32进行客户端12的维护。

146.图13是用于说明证书的更新处理中的新证书的发行步骤的图。另外,以下以服务器证书21的更新为代表进行说明,但客户端证书22的更新也能够通过与以下说明的步骤同样的步骤进行更新。

147.在新证书发行中,首先在步骤s1中,服务器侧用户31使用登录认证登录服务器11。当登录成功时,在步骤s2中,服务器侧用户31更新服务器11的服务器证书。具体而言,将服务器证书23保存到服务器11中。因此,旧的服务器证书(服务器证书21)和新的服务器证书(服务器证书23)两者都被保存在服务器11中。旧的服务器证书(服务器证书21)处于即将失效前,但仍然是有效的。因此,能够在服务器11和客户端12之间进行安全通信。

148.图14是用于说明证书的更新处理中的新证书的发送步骤以及更新请求的通知步骤的图。在步骤s3中,服务器11通过安全路径向客户端12发送新的服务器证书(服务器证书23)。然后,在步骤s4a中,服务器11向客户端12通知服务器证书的更新请求。在步骤s4b中,客户端侧用户32从客户端12接收服务器证书的更新请求的通知。另外,用于接收更新请求的通知的方法没有特别限定。例如,客户端侧用户32也可以通过从客户端12发送的邮件来接收服务器证书的更新请求的通知。

149.图15是用于说明证书的更新处理中的新证书的承认步骤的图。在步骤s5中,客户端侧用户32使用登录认证进行向客户端12的登录。在步骤s6中,客户端侧用户32承认保存在客户端12中的新的服务器证书(服务器证书23)。由此,在步骤s7中,客户端12向服务器11发送承认通知。

150.图16是用于说明证书的更新处理中的旧证书的废弃步骤的图。在步骤s8中,服务器11以及客户端12分别使用登录认证来进行向客户端12的登录。在步骤s6中,客户端侧用

户32废弃旧的服务器证书(服务器证书21)。由此,在服务器11和客户端12中分别完成服务器证书的更新。

151.如图13至图16所示,在本实施方式中,能够在通过利用旧的证书确保服务器与客户端之间的安全路径的同时,更新证书。此外,能够在用户的承认后更新证书。在作为证书的更新对象的设备的数量为许多个的情况下,也可以对有效期限临近结束的证书进行列表化,更新从该列表中选择出的证书。通过从列表中选择作为更新对象的列表,能够在用户的承认后更新证书,并且能够一并更新证书。

152.另外,上述那样的证书的管理或者更新(或者固件的更新)优选尽量避免对控制处理造成影响。如图17所示,在控制单元100的处理器102具有多个核(核102a、核102b、

······

)的情况下,也可以通过与执行用户程序的核不同的核,执行证书的更新处理。也可以不通过周期性地执行程序的核,而通过系统核执行证书的更新处理。

153.或者,也可以代替控制单元100而由安全防护单元200一并进行证书的管理。因此,也可以代替处理器102而由处理器202来实现检测单元,还可以代替指示器124而由指示器224来实现通知单元。

154.另外,在上述的实施方式中例示了opc

‑

ua,但作为安全通信,还能够将ssl(secure socket layer:安全套接层)应用于实施方式。

155.<i.附记>

156.如以上所说明那样,本实施方式包含以下列举的公开。

157.1.一种控制装置(1),其中,该控制装置(1)包含:

158.控制部(151),其构成为执行用于对控制对象进行控制的控制运算;

159.通信部(152),其执行用于利用了证书的安全通信的处理;

160.检测部(153),其检测所述证书的寿命临近结束的情况;以及

161.通知部(124),其通知所述证书的所述寿命临近结束。

162.2.在1.所记载的控制装置(1)中,

163.所述证书的所述寿命为所述证书的有效期限,

164.所述通知部在所述证书失效前的一定的时机,通知所述证书的所述有效期限临近结束。

165.3.在1.或2.所记载的控制装置(1)中,

166.所述控制装置(1)包含壳体(1a),

167.所述通知部(124)包含指示器(124),所述指示器(124)设置于所述壳体(1a),通过光来通知所述寿命临近结束。

168.4.在1.或2.所记载的控制装置(1)中,

169.所述通知部包含声音输出部,所述声音输出部产生用于通知所述寿命临近结束的声音。

170.5.在权利要求3或4所记载的控制装置(1)中,

171.所述通知部通过邮件来通知所述寿命临近结束。

172.6.一种控制系统(10),其中,该控制系统(10)具有:

173.1.至5.中的任意一项所记载的控制装置(1);以及

174.设定装置(800),其对所述控制装置(1)设定所述证书达到所述寿命前的通知时

机。

175.7.在6.所记载的控制系统(10)中,

176.在所述控制装置(1)中保存有多个所述证书的情况下,所述设定装置(800)一并显示所述多个证书的有效期限。

177.8.一种控制系统(10),其中,该控制系统(10)具有:

178.1.至5.中的任意一项所记载的控制装置(1);以及

179.通信装置(800),其与所述控制装置(1)之间进行通信,

180.所述控制装置(1)在所述失效期限前受理新的证书,并向所述通信装置发送更新请求,在所述通信装置(800)承认所述新的证书时,废弃旧的证书,由此对所述证书进行更新。

181.应该认为本次公开的实施方式在所有方面都是例示而不是限制性的。本发明的范围由权利要求书、而不由上述的说明来表示,意在包含与权利要求书等同的意思以及范围内的所有变更。

182.标号说明

183.1:控制装置;1a:壳体;2:第1网络;4:第2网络;10:控制系统;11o:opc

‑

ua服务器;12:opc

‑

ua客户端;15:扬声器;21、23:服务器证书;22:客户端证书;31:服务器侧/ot侧用户;32:客户端侧/it侧用户;100:控制单元;102、202、302:处理器;102a、102b:核;104、204、304:芯片组;106、206、306:主存储装置;108、208、308:二次存储装置;109:存储部;110、210:通信控制器;112、212:usb控制器;114、214、314:存储卡接口;115、215、315:存储卡;116、118、120、216、218:网络控制器;122、322:内部总线控制器;124、224、324:指示器;142、144、242:通信端口;150:控制引擎;151:控制部;152:通信处理部;153:检测部;154:通知处理部;155:通知输出部;160:信息引擎;170:代理;180、360:日志数据库;200:安全防护单元;250:安全防护引擎;260:安全防护信息;300:安全单元;350:安全引擎;400:功能单元;450:电源单元;500:现场设备;600:支持装置;700:scada装置;850、860:用户界面画面;851、852、865:栏;861、862、863:选项卡;866:输入栏;867:输入区域;900:数据库;1104:程序;1106:密钥;1110:证书;s1~s8:步骤。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。