1.本发明涉及一种根据如权利要求1的前序部分所详细限定类型的用于车辆的控制装置。本发明还涉及一种根据如权利要求8的前序部分所详细限定类型的、针对可能被篡控的控制装置的接管控制方法。

背景技术:

2.当前,从现有技术中知道了联网的车辆用控制装置,它们通过通信模块与车外服务器(即所谓的后端服务器)通信。该主题在未来将越来越多地使用,如用于导航系统或司机辅助系统,所述系统控制人工驾驶车辆或至少有时由车辆使用者控制的车辆。除了以下也被称为部分自主驾驶功能的功能之外,联网控制装置在未来也将尤其被用于自主驾驶车辆。

3.在此,不仅在部分自主驾驶功能的情况下,但尤其也在自主驾驶中,安全性扮演重要角色。例如可以通过由其它传感器或传感器组提供冗余和/或针对各传感器或传感器组的监测来实现各传感器的功能安全性。在这方面,可以参照de 10 2017 126 877 a1。现在,在联网车辆或其控制装置的情况下,另一个方面在安全方面扮演重要角色。在外部服务器与车辆通信模块之间的通信涉及到驾驶功能方面的安全性。因此缘故,通信系统被加密。因此,一方面可以保证防篡改安全性,另一方面可以验证原本为此规定的通信伙伴是否相互通信。因此,加密用于保持数据完整性,同时保持使用这种加密方法的发送方和接收方的真实性。

4.在此,典型的方法目前例如是非对称公钥方法。然而事实是,这种做法不能基于静态安全架构,因为加密和解密技术在不断发展。因此,曾经所选的安全架构不久就因技术进步而过时,因此例如使黑客有机会侵入后端服务器与车辆之间的通信。他可能给车辆植入相应的恶意软件或恶意命令,从而例如引发事故、将自主驾驶卡车引导到错误的目的地以窃取货物等。这对于汽车制造商和汽车使用者来说都是可怕的局面。但这在一定程度上是无法阻止的,因为如今尚无法以合理成本来解密的加密内容可能在不久的将来被解密,尤其当使用所谓的量子计算机时,它们采用全新的计算方式并且使得当前认为安全的已知密码学方法失效。当然,密码学方法现在也在继续发展。但恐怕此方法会一次次出现漏洞,因而尽管采用所有的安全技术,黑客仍将设法对外部服务器与车辆之间的通信进行未经授权的访问,以便以不期望的危险方式篡控车辆。

5.de 10 2017 126 877 a1公开了一种用于自主车辆的控制系统,其具有至少一个控制器。该控制器从用于识别在车辆附近的被测物体第一状态的第一组传感器接收第一传感器值,并且从用于识别被测物体第二状态的第二组传感器接收第二传感器值。基于这些状态的比较,车辆的执行机构被自动激活,该执行机构被设计用于控制车辆的转向、加速、减速或换档。

6.de 10 2017 220 845 a1涉及一种具有多个控制器的车辆用控制器网络,用于将功能或应用或程序从控制器网络的第一控制器转移或迁移到第二控制器。控制器网络设置

用于尤其在必要时识别在第一控制器上的要迁移的功能或应用或程序并选择合适的第二控制器。

7.de 696 02 693 t2公开了一种用于机器的控制装置,其控制程序或数据在机器停止之后被可控覆写。

8.de 11 2014 000 623 t5描述了一种访问限制装置、一种车载通信系统和一种通信限制方法,它们应防止因恶意程序对车内网络未经授权的访问而导致的信息泄露。

技术实现要素:

9.鉴于此背景,本发明的任务是提供一种改进的控制装置和一种针对可能被篡控的控制装置的接管控制方法,以便即使在控制系统受到威胁的情况下也能保持可用性。

10.根据本发明,该任务通过一种具有权利要求1中的特征、在这里尤其是权利要求1的特征部分特征的用于车辆的控制装置来完成。有利的设计和改进方案来自其从属权利要求。此外,通过一种具有权利要求7中的特征、在此也尤其是权利要求7的特征部分特征的方法来完成该任务。该方法的有利设计和改进方案来自其从属权利要求。

11.根据本发明的用于车辆的控制装置包括与车外服务器建立发送通信和接收通信的通信模块以及与之相连的用于驾驶功能的控制模块,该控制模块接收至少一个传感器的数据并触发至少一个致动器,以至少部分自主地控制该车辆中的驾驶功能。这在部分或完全自主驾驶车辆或带有联网辅助系统的人工驾驶车辆中是常见的。现在,根据本发明的控制装置规定有用于物理断开至少所述接收通信的断路开关以及受写保护的存储器/只读存储器,在该存储器中所包含且存储的软件用于覆写所述通信模块和控制模块内的以及或许车辆控制装置的其它模块内的软件。

12.在识别或怀疑通信被入侵的情况下应当假设,恶意软件已通过通信信道侵入车辆控制装置。车辆驾驶者或监控人员现在可以通过断路开关至少物理断开接收通信,以免可能带有恶意软件的信息和/或控制指令继续进入车辆控制装置和/或由其执行。然后,通过其中不可更改且防篡改地存储有相应软件的受写保护的存储器,所述软件可覆写该控制装置的所有模块内的恶意软件。因此,潜在的恶意软件被来保护的存储器的控制软件的原始版本取代。存储器当然应该被设计为是防篡改的,因而其所含的软件无法被篡改。应当如此控制该过程,即,控制模块中的所有软件被彻底删除,以便也覆写可能有的恶意软件。然后来自受写保护的存储器的软件被载入,该控制装置又具有其原始功能。根据在受写保护的存储器中的软件版本,此时某些功能、用户所做的某些调整等可能丢失,但始终存在控制装置的基本功能。受写保护存储器中的更新版本例如可以在维修间隔期间在车辆侧通过更换存储器来实现。

13.根据本发明控制装置的一个很简单有效的实施方式而规定,该断路开关可以机械方式来触发。因而在其最简单的变型中,该断路开关能够直接被机械触发。它可以是简单的开关或按钮,其以应急开关的形式断开例如自主驾驶功能或半自主驾驶功能,并且例如能够在涉嫌控制装置篡控的情况下由人轻松、高效且快速地人工操作。

14.作为其替代,当然也可以通过远程触发来激活断路开关,为此它可以根据本发明的一个有利改进方案通过至少另一个通信连接在绕过通信模块情况下来触发。这种另外的通信连接应当被设计为完全独立于同后端服务器的通信,以便在恶意软件入侵的情况下不

受其影响。于是,它可被用于通过远程触发来触发该断路开关并且激活上述的场景。这尤其可被用在无人驾驶系统例如像无人驾驶公共汽车或无人驾驶卡车中,例如当用于无人驾驶车辆的监控系统确定其正在原本不应驶上的路线上行驶时,因而可假定控制装置被篡控。

15.如上所述,原则上,该断路开关在此断开接收通信就够了。发送通信所能够造成的损害相对较小。但可能还有意义的是,相应地也断开发送通信,因而根据一个有利的改进方案规定如下构思,即,断路开关被设计成:它还断开发送通信。这种断开在此也优选能够以物理断开方式进行。

16.本发明的另一个非常有利的设计规定,该断路开关还断开与所连用户专属软件模块的连接。这种也被称为第三方模块的用户专属软件模块可以与车辆互联,例如通过插接而与车辆相连。因为不能排除如下可能性,即,对车辆的攻击通过所述软件模块来进行,或者在攻击期间恶意软件被存储在其中一个所述软件模块中,故应确保它们也与该系统物理隔断。这可以通过断路开关或另一个断路开关来进行,或者如果车辆由人驾驶或有人在车上,则在控制软件从受写保护的存储器中被重新复制到控制模块中之前,他也可以拔出相应的模块。

17.为了能够覆写控制装置的所有模块中的软件,应当暂时停用所有的驾驶功能。这通常以车辆的安全交通状态如泊车状态为前提。为了能够在没有阻碍这种状态的可能篡控风险的情况下做到这一点,根据本发明控制装置的一个非常有利的优选设计而可以规定,断路开关还被设计用于停用该控制模块并激活受写保护的紧急控制模块。根据该构思的一个非常有利的改进方案,受写保护的紧急控制模块于是访问其功能所需的其中个别传感器和致动器,以便通过紧急控制模块在其激活情况下将车辆置入安全的交通状态、特别是泊车状态。因此例如可以停住车辆并驶到路肩处,同时闪光警示灯等被激活。一旦车辆随后达到了安全的交通状态、尤其是泊车交通状态,则该控制装置的所有模块的潜在被感染的软件就可被存储在受写保护的存储器中的软件所覆盖。

18.如权利要求8所述的本发明方法再次详细探讨如上已述的方法过程。不管控制装置的结构设计如何,至少接收通信被物理断开,然后检查车辆是否处于安全的交通状态、特别是安全泊车状态。如果是这种情况,则在该控制装置的所有模块中的软件都可被存储在受写保护的存储器中的软件覆写。如果不是这种情况,则必须首先激活受写保护的紧急控制模块,其将车辆置入安全的交通状态、特别是泊车状态,随后在控制装置的其它模块中所述软件被相应覆写且进而被替换为未被恶意软件感染的软件。

19.原则上,在此也可以想到发送信道可被开通,但也能可选地被断开,如上所述。

附图说明

20.也从其余从属权利要求和以下参照附图所更详细示出的实施例中得到根据本发明的控制装置和根据本发明的方法的其它有利设计方案,其中:

21.图1示出在车辆内的根据本发明的控制装置的可能结构,

22.图2示出处于受侵状态的根据图1的控制装置,

23.图3示出在激活断路开关之后的根据图1的控制装置,

24.图4示出在重新建立安全状态时的根据图1的控制装置,

25.图5示出在达到安全状态之后的根据图1的控制装置。

26.图6示出类似于图1的控制装置的一个可能替代实施方式。

具体实施方式

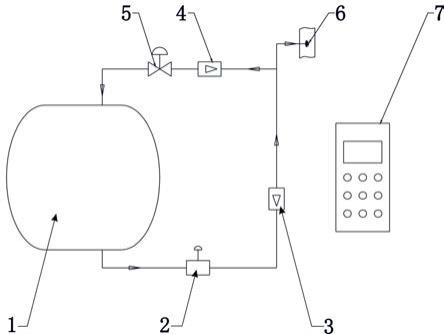

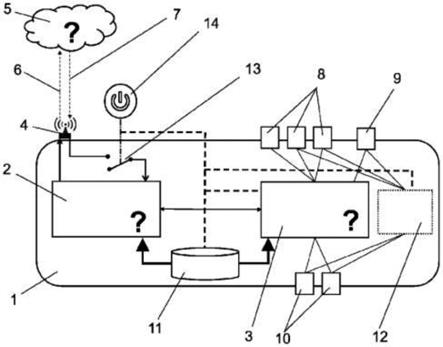

27.在图1的图示中,原则上示出了具有控制装置的车辆1。该控制装置包括至少一个通信模块2和控制模块3。通信模块2用于使联网车辆1借助于发送和接收器4与外部服务器5通信,外部服务器也被称为后端服务器并且在此仅示例性地以云的形式被示出。通信模块2在此可以在外部服务器5与通信模块2之间构建用6标示的发送通信和用7标示的接收通信。通信模块2还与控制模块3相连。控制模块3从通信模块2接收数据并向其转发信息。控制模块3还与在此被举例示出的环境传感器8相关联。环境传感器8例如可以是光学传感器、雷达传感器、激光雷达传感器、超声波传感器等。它们用于实现自主驾驶功能,以便车辆能够全自主驾驶或半自主驾驶。但它们也用于支援司机辅助系统,它们在在此所述意义上属于半自主驾驶功能。

28.此外,用9标示的gps模块仅示例性地作为另一传感器被示出,其被连接到控制模块3。控制模块3还连接至致动器10,该致动器被设计用于对车辆1施加影响例如加速、减速、转向等。它们也可以被相应地用于自主驾驶和半自主驾驶、即借助于司机辅助系统来辅助车辆1驾驶员。

29.现在,车辆1内的控制装置还具备受写保护的存储器11,存储器中存储有用于通信模块2和控制模块3以及控制装置中可能有的任何其它模块的软件。在此,该软件在受写保护的存储器11中受到保护,以防止任何访问和可能的篡改。该存储器在常规使用中未与模块2、3相连,而是它们加载自己的、在理想情况下相同的软件或者或许还有已更新的软件版本。

30.紧急控制模块12(随后还将对其功能详加介绍)也被设计成防篡改和受写保护,从而无法用模块2、3的软件来改变紧急控制模块12的功能。它被相应连接到至少其中若干致动器10和其中若干传感器8,但是,其随后还将描述的功能通常不需要与所有的传感器8、9相连,即使原则上可以想到这样做。

31.车辆1的功能和与后端服务器5的通信在此是正常的,因此当前不需要受写保护的存储器11和紧急控制模块12。因此它们用点画虚线表示,因为它们没有被集成到控制装置的工作过程中。后端服务器5和模块2、3处均标有勾号,以象征性表示控制装置1的正常而未受侵的状态。

32.在图2的图示中再次示出相同的结构。相同的零部件带有相同的附图标记,故不必再对其详加介绍。现在的问题是存在该控制装置的受侵状态或者至少有可能存在这种状态的风险。例如这与受侵的服务器5或重定向到虚假服务器5的通信相关。因此,服务器5和两个模块2、3在图2的图示中象征性地带有问号,这表示其不再正常的且或许受侵的状态。

33.因此有由恶意软件潜在造成的例如车辆1的事故或盗窃、劫持等风险。

34.如果车辆1中的人不再信赖车辆1的自主驾驶方式,例如因为他识别出劫持或完全不符合当前状况的驾驶操作且或许还不能例如通过人工驾驶干预来重新接管对车辆的掌控,则他可以假定控制设备被篡控。除了基于车辆1中人员的经验和观察的这种假定外,还可以例如由车辆制造商对相应人员提出请求,尤其当服务器5或在服务器5与车辆制造商的车辆1之间的通信已受到侵害并且这例如已被车辆制造商确定时。然后,也可以对车辆1使

用者或位于车辆1中的人发出反应请求。例如这可以通过无线电广播、移动电话或其它信息渠道来进行。位于车辆1中的人或者还有参与控制车辆1的外部人员(当车辆采用全自动驾驶,例如是短途公共汽车或卡车)现在能操作断路开关13。在图中,断路开关13被布置用于物理断开在通信模块2和服务器5之间的接收通信7。它例如能够以机械方式由位于车辆1中的人通过所示的按钮或键14来触发。也可以进行如图3的双箭头15所示的远程触发,其中,这种远程触发通过单独的通信信道进行,该通信信道应当与同服务器5的通信并行运行,因而它也无法受到侵害。这尤其对于自动驾驶的公共巴士和卡车是有意义的。

35.现在,为了能够相应做出反应而重要的是,车辆1处于安全的交通状况、特别是停驻交通状况。如果是这种情况,则可以在打开断路开关13后立即做出反应。如果不是这种情况并且如在此处描述的场景所假设的那样,则如前所述的紧急控制模块12由断路开关13通过在图3中用16标示的控制线来激活,而原本的控制模块3通过用17标示的线路被停用。现在因为在此情况下起效而用实线表示的紧急控制模块12现在接管车辆1的控制,使得通过紧急控制模块12力求达成安全的交通状况。例如,车辆1可以被减速且被引导到路肩,同时可以激活闪光警示系统等。

36.如果车辆1已达到其安全交通状态如安全停车位置,则紧急控制模块12再次被停用,如图4的图示所示出的那样。在控制装置的模块2和3中仍有受感染嫌疑的软件可能在任何位置包含任何恶意软件。为了使恶意软件变得无害,模块2、3和可能其它模块的和/或传感器8、9与模块3之间或致动器10与模块3之间的传输协议的全部软件被覆写。为此,现已起效的受写保护的存储器11未改变地且因此未被篡改或侵入地包含所述软件。现在,该软件被重新加载到模块2、3上以及按需加载到车辆1内的控制装置的其它模块上,同时通过断路开关13继续使接收信道7保持物理断开状态。

37.在重新加载该软件之后,达到在图5中象征性所示的状态。受写保护的存储器11又被停用,模块2和3配备重新加载的软件且能够再次安全地运行,就像通过勾号所示的那样。断路开关13保持打开,因为外部服务器5的状态仍然存疑且不能从车辆1中确定。但现在恢复了车辆1的驾驶功能。如果车辆1的驾驶功能在其他自主驾驶的车辆1中被恢复,则车辆1原则上又可移动。如果这在未连接到服务器5的情况下在自主驾驶模式下是不可能的,则在此可以采用按照原理在车辆1中不必要的踏板和/或方向盘或其它控制机构例如像呈操纵杆形式的控制杆。用于控制车辆1的所述部件例如可被携载于车辆1中,例如在后备厢等的维护区域中,就像备胎那样。如果车辆1已停住且软件已被受写保护的存储器11中的软件覆写,则该控制配件如操纵杆或方向盘和/或踏板可以通过机械方式、连线和/或无线方式与车辆1或控制模块3相连。然后,车辆1可被人工移动,例如以便将车辆1驾驶到修理厂。

38.但车辆使用者不应通过闭合断路开关13来恢复与服务器5的通信连接,这是因为车辆1中的人或控制装置并不清楚服务器5仍被篡控的程度。因此,在通信模块2与外部服务器5之间的通信连接只能够由专业修理厂来重新建立,从而确保至少接收通信7是在安全且无进一步损害的情况下才被重新建立的。

39.在受写保护的存储器11中的软件和紧急控制模块12中的软件(它与在受写保护的存储器11中的软件一样地以写保护且防篡改的方式存储在该控制装置中)也无法被车辆1的使用者改变,而是只能如此改变,即,相应的存储器模块例如在维修间隔期间内在修理厂中被替换为具有更新软件版本的存储器模块。因此,更新只能在修理厂中来人工实现,而无

法像其它模块2、3的更新那样通过后端服务器5来启动,以免在此在安全系统中产生漏洞。

40.如已经多次提到地,除了接收通信7的断开之外,发送通信6也可被同时断开。在图6的图示中,这类似于前图的图示地被示意性示出。断路开关13在此包括用13a标示的第二部分,其与断路开关13一起被触发和切换,并且类似于接收通信7地物理断开发送通信6。在其它方面,图6所示的结构对应于先前所描述的实施方式。

41.此外,在图6的图示中示出两个附加的与控制模块3相连的用户专属软件模块18a、18b。它们例如可在用19标示的插槽处被连接至控制模块3。它们包含用户专属软件并也被称为第三方模块18a、18b。因为不能排除如下可能性,即,对车辆1的篡控源自其中一个所述软件模块18a、18b或控制模块2中的恶意软件已被植入到其中一个或多个所述软件模块18a、18b中,故应当在覆写控制模块3和通信模块2内的软件之前确保所述软件模块18a、18b也与控制模块3相应分离。原则上,这也可以通过断路开关13或在此未示出的另一个断路开关进行,该另一个断路开关相应地通过断路开关13来触发。但也可以通过将软件模块18a、18b从接口19处拔出而以机械方式将之分离。例如,这可以通过对车辆1使用者的请求来触发。正如建立与服务器5的连接那样,只有当保证软件模块18a、18b未受到侵害或篡控时,才应当通过专业修理厂来重新安装或插入软件模块18a、18b或将其与控制模块3相连。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。