本发明涉及安防技术领域,特别涉及一种基于多无人机的校园协同安防处置方法及系统。

背景技术

常规校园安防方案中,都是基于固定的视频监控系统,由安保人员实时查看监控,发现异常后,通告巡逻人员赶往异常事故点,或者由监控人员亲自赶往监控点,高校校园范围规模庞大,安保人员数据量有限,基于车辆等工具,通常赶往速度较慢,赶往异常点不够及时,往往安保人员赶往异常点后,违法犯罪事件已经结束。

随着智能化成为行业大趋势,智能安防也逐渐成为安防企业转型升级的方向,在安防行业中的占比将越来越大。安防摄像头,以及人脸门禁综合安防系统随处可见。将无人机应用在安防领域,目前正处在市场探索阶段,已有企业陆续推出了携带监控设备的无人机,部分企业更是完成了基于单台无人机的园区安防监控应用案例。同时无人机也正在逐步成为各地警方的标准配置,已经成功应用到交通监控,追捕侦查等领域。

当前常规无人机安防方案中,多集中在如何利用无人机进行视频监控方面,对于监控到异常后如何利用无人机进行校园安防处置方面还有所欠缺。一些无人机安防方案中,在监控到异常后,多由监控无人机直接赶往事发点,对异常时间进行喊话、照射等处置,此类无人机,造价高昂,续航短,速度慢,无法有效的处置异常事件。

技术实现要素:

本发明的目的在于克服上述背景技术中的不足,实现快速低成本的响应处置系统。

为实现以上目的,一方面,采用一种校园协同安防处置方法,包括:

部署在安防区域内的多台无人机获取异常事件区域坐标;

根据异常事件区域坐标,通过A*算法规划出一条从部署位置到异常事件区域的路径;

按照规划的路径飞行至异常事件区域后,基于分布式控制算法,控制多台无人机对攻击目标执行攻击任务。

进一步地,所述按照规划的路径飞行至异常事件区域后,基于分布式控制算法,控制多台无人机对攻击目标执行攻击任务,包括:

所述无人机照规划的路径飞行至异常事件区域后,通过Kuhn-Munkres算法进行攻击任务分配,确定各所述无人机的攻击目标点;

基于分布式控制算法,控制所述无人机达到所述攻击目标点,执行攻击任务。

进一步地,所述无人机照规划的路径飞行至异常事件区域后,通过Kuhn-Munkres算法进行攻击任务分配,确定各所述无人机的攻击目标点,包括:

最先抵达所述异常事件区域的无人机作为领航机,基于传感器确定攻击目标点,并测量攻击目标点的三维坐标值;

通过Kuhn-Munkres算法进行攻击任务分配,依据各所述无人机抵达所述异常事件区域的次序进行攻击目标分配;

通过通信网络将所述攻击目标点的三维坐标值发送至其余所述无人机,确定所述无人机的攻击目标点。

进一步地,所述基于分布式控制算法,控制所述无人机达到所述攻击目标点,包括:

构建无向图G=(V,E),V={1,2,…,n}为非空节点集合,每一个点均为一架所述无人机;E∈V×V为节点有序对集合;

所有向第i架所述无人机Ui通信的无人机构成的集合为Ni={Uj∈V|aij=1},网络的邻接矩阵A=[aij],其中,所述无人机Ui的俯仰角控制量偏航角控制量和速度控制量通过以下公式给出:

其中,xi、yi、zi为Ui在三维空间中的位置,xdi、ydi、zdi为Ui对应的异常事件目标点Di在三维空间中的位置,为第i架无人机的加速度,t为时间。

进一步地,所述其中:

二阶加速度一致性控制器为:

其中,vi=[vxi vyi vzi]T的三个分量为无人机Ui在x、y、z三个方向上的速度;的三个分量为无人机Ui的x、y、z三个方向上的速度控制量;为Ui在穿越机编队中相对于领航者的偏移量,γ为常数,且γ>1,vxj为无人机Uj在x方向上的速度,vyj为无人机Uj在y方向上的速度,vzj为无人机Uj在z方向上的速度,xi为无人机Ui在x方向上的坐标,xj为无人机Uj在x方向上的坐标,为无人机Ui在穿越机编队中的x方向上相对于领航者的偏移量,为无人机Uj在穿越机编队中的x方向上相对于领航者的偏移量,yi为无人机Ui在y方向上的坐标,yj为无人机Uj在y方向上的坐标,为无人机Ui在穿越机编队中的y方向上相对于领航者的偏移量,为无人机Uj在穿越机编队中的y方向上相对于领航者的偏移量,zi为无人机Ui在z方向上的坐标,zj为无人机Uj在z方向上的坐标,为无人机Ui在穿越机编队中的z方向上相对于领航者的偏移量,为无人机Uj在穿越机编队中的z方向上相对于领航者的偏移量,aij为穿越机网络的邻接矩阵A中的元素,j为枚举变量,表示第j架无人机,Ni为向第i架所述无人机Ui通信的无人机构成的集合;

PID补偿控制器为:

其中,分别为Ui的x、y、z方向的交叉耦合误差,kxP为x通道上的比例系数,kyP为y通道上的比例系数,kzP为z通道上的比例系数,kxI为x通道上的积分系数,kyI为y通道上的积分系数,kzI为z通道上的积分系数,kxD为x通道上的微分系数,kyD为y通道上的微分系数,kzD为z通道上的微分系数。

进一步地,所述通信网络包括所述安防区域的wifi通信网络和所述无人机的机载zigbee网络,所述无人机的机载无线网卡接入所述安防区域的wifi通信网络。

进一步地,所述无人机执行完一次攻击任务后,判断所述无人机是否可以继续执行任务;

若是,则重新规划攻击目标点,进行下一次攻击任务;

若否,则运动至安全区域或就地停止运动。

进一步地,所述无人机分别布置在安防区域内有电源的位置。

进一步地,所述无人机采用穿越机。

另一方面,采用一种校园协同安防处置系统,包括部署在安防区域内的多台无人机,每台无人机包括获取模块、路径规划模块和攻击任务执行模块,其中:

获取模块用于获取异常事件区域坐标;

路径规划模块用于根据异常事件区域坐标,通过A*算法规划出一条从部署位置到异常事件区域的路径;

攻击任务执行模块用于按照规划的路径飞行至异常事件区域后,基于分布式控制算法,控制多台无人机对攻击目标执行攻击任务。

与现有技术相比,本发明存在以下技术效果:本发明在安防区域内部署多台无人机,基于安防区域的网络实现分布式自组网,在发现异常事件后,根据异常事件区域坐标,基于分布式控制算法,控制无人机运动至异常事件区域,执行攻击任务,系统鲁棒性高,系统中出现个别无人机故障后并不影响系统任务的完成,即便犯罪分子主动攻击个别无人机后,其他无人机仍然能完成任务。

附图说明

下面结合附图,对本发明的具体实施方式进行详细描述:

图1是一种校园协同安防处置方法的流程图;

图2是校园协同安防处置效果图;

图3是一种校园协同安防处置系统的结构图。

具体实施方式

为了更进一步说明本发明的特征,请参阅以下有关本发明的详细说明与附图。所附图仅供参考与说明之用,并非用来对本发明的保护范围加以限制。

如图1至图2所示,本实施例公开了一种校园协同安防处置方法,以应用在校园安防为例,包括如下步骤S1至S3:

S1、部署在校园内的多台无人机获取异常事件区域坐标;

S2、根据异常事件区域坐标,通过A*算法规划出一条从部署位置到异常事件区域的路径;

S3、按照规划的路径飞行至异常事件区域后,基于分布式控制算法,控制多台无人机对攻击目标执行攻击任务。

作为进一步优选的技术方案,所述无人机采用穿越机,穿越机是FPV飞行器的一个特殊分支,是一种以飞行体验为第一要素的,为了减轻机身重量,只保留了维持飞行必需的单片机的四翼飞行器。相较于航拍机,它具备更强的机动性、可操纵性和观赏性且具有极高的飞行速度和加速度;在结构方面,穿越机简单很多,穿越机追求的是速度和灵活,因此不需要航拍机上的各类传感器(如视觉、红外、超声波、GPS等增强飞行安全性的传感器)所以穿越机的成本会比航拍机低许多。

作为进一步优选的技术方案,所述多台无人机隐藏部署在校园区域中设有电源的位置,以便闲时处于充电待命状态,确保无人机具有充足的续航能力。

作为进一步优选的技术方案,所述无人机的机载无线网卡接入所述安防区域的wifi通信网络,所述无人机的机载zigbee网络作为备用通信网络,在无人机进行攻击末段,无人机相互位置靠近时,当wifi网络信号弱或信号不可靠时,启动zigbee网络进行通信。

作为进一步优选的技术方案,上述步骤S3:按照规划的路径飞行至异常事件区域后,基于分布式控制算法,控制多台无人机对攻击目标执行攻击任务,包括如下细分步骤S31至S32:

S31、所述无人机照规划的路径飞行至异常事件区域后,通过Kuhn-Munkres算法进行攻击任务分配,确定各所述无人机的攻击目标点;

S32、基于分布式控制算法,控制所述无人机达到所述攻击目标点,执行攻击任务。

作为进一步优选的技术方案,上述步骤S31:所述无人机照规划的路径飞行至异常事件区域后,通过Kuhn-Munkres算法进行攻击任务分配,确定各所述无人机的攻击目标点,包括如下细分步骤S311至S313:

S311、最先抵达所述异常事件区域的无人机作为领航机,基于传感器确定攻击目标点,并测量攻击目标点的三维坐标值;

S312、通过Kuhn-Munkres算法进行攻击任务分配,依据各所述无人机抵达所述异常事件区域的次序进行攻击目标分配;

S313、通过通信网络将所述攻击目标点的三维坐标值发送至其余所述无人机,确定所述无人机的攻击目标点。

需要说明的是,其余无人机按照分布式控制,朝各自的目标位置前进,对攻击目标发送蜂群攻击,完成目标攻击任务。攻击方式为围绕攻击目标进行一次编队移动,如圆形编队、扇形编队等,达到限制目标活动范围的目的。

作为进一步优选的技术方案,上述步骤S32:基于分布式控制算法,控制所述无人机达到所述攻击目标点,执行攻击任务,包括:

对于具有n架穿越机的系统,第i架穿越机表示为Ui。网络拓扑结构可以定义为G=(V,E),其中V={1,2,...,n}为非空节点集合,称为点集,每一个点均为一架无人机;E∈V×V为节点有序对集合,称为边集。该网络的邻接矩阵A=[aij]定义为:

所有向第i架所述无人机Ui通信的无人机构成的集合为Ni={Uj∈V|aij=1},网络的邻接矩阵A=[aij],其中,所述无人机Ui的俯仰角控制量偏航角控制量和速度控制量通过以下公式给出:

其中,xi、yi、zi为Ui在三维空间中的位置,xdi、ydi、zdi为Ui对应的异常事件目标点Di在三维空间中的位置,为第i架无人机的加速度,t为时间。

作为进一步优选的技术方案,所述其中:

为达到速度和位置的一致性,设计二阶加速度一致性控制器为:

其中,vi=[vxi vyi vzi]T的三个分量为无人机Ui在x、y、z三个方向上的速度;的三个分量为无人机Ui的x、y、z三个方向上的速度控制量;为Ui在穿越机编队中相对于领航者的偏移量,γ为常数,且γ>1,vxj为无人机Uj在x方向上的速度,vyj为无人机Uj在y方向上的速度,vzj为无人机Uj在z方向上的速度,xi为无人机Ui在x方向上的坐标,xj为无人机Uj在x方向上的坐标,为无人机Ui在穿越机编队中的x方向上相对于领航者的偏移量,为无人机Uj在穿越机编队中的x方向上相对于领航者的偏移量,yi为无人机Ui在y方向上的坐标,yj为无人机Uj在y方向上的坐标,为无人机Ui在穿越机编队中的y方向上相对于领航者的偏移量,为无人机Uj在穿越机编队中的y方向上相对于领航者的偏移量,zi为无人机Ui在z方向上的坐标,zj为无人机Uj在z方向上的坐标,为无人机Ui在穿越机编队中的z方向上相对于领航者的偏移量,为无人机Uj在穿越机编队中的z方向上相对于领航者的偏移量,aij为穿越机网络的邻接矩阵A中的元素,j为枚举变量,表示第j架无人机,Ni为向第i架所述无人机Ui通信的无人机构成的集合;

为了抑制穿越机位置测量误差以及编队误差,设计PID补偿控制器为:

其中,分别为Ui的x、y、z方向的交叉耦合误差,kxP为x通道上的比例系数,kyP为y通道上的比例系数,kzP为z通道上的比例系数,kxI为x通道上的积分系数,kyI为y通道上的积分系数,kzI为z通道上的积分系数,kxD为x通道上的微分系数,kyD为y通道上的微分系数,kzD为z通道上的微分系数。

需要说明的是,为Ui的交叉耦合误差,βxi为协同误差系数,为位置测量误差,为协同误差,τ为多机之间的通信延迟。y、z方向上的交叉耦合误差函数与该公式相同。

作为进一步优选的技术方案,所述无人机执行完一次攻击任务后,判断所述无人机是否可以继续执行任务;

若是,则重新规划攻击目标点,进行下一次攻击任务;

若否,则运动至安全区域或就地停止运动。

具体为无人机接收由控制中心发来的控制指令,若接收到终止指令,则运动至安全区域或就地停止运动;否则重新规划攻击目标点,进行下一次攻击任务。

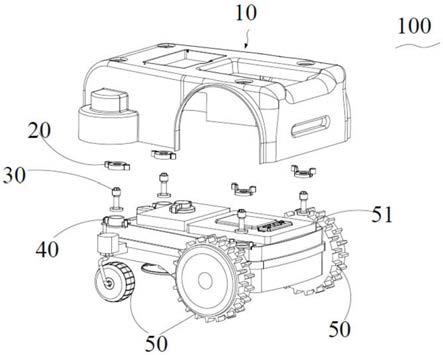

如图3所示,本实施例公开了一种校园协同安防处置系统,包括部署在安防区域内的多台无人机,每台无人机包括获取模块10、路径规划模块20和攻击任务执行模块30,其中:

获取模块10用于获取异常事件区域坐标;

路径规划模块20用于根据异常事件区域坐标,通过A*算法规划出一条从部署位置到异常事件区域的路径;

攻击任务执行模块30用于按照规划的路径飞行至异常事件区域后,基于分布式控制算法,控制多台无人机对攻击目标执行攻击任务。

作为进一步优选的技术方案,所述攻击任务执行模块30包括任务确定单元和任务执行单元,其中:

任务确定单元用于规划的路径飞行至异常事件区域后,通过Kuhn-Munkres算法进行攻击任务分配,确定各所述无人机的攻击目标点;

任务执行单元用于基于分布式控制算法,控制所述无人机达到所述攻击目标点,执行攻击任务。

本发明实施例提供的系统是用于执行上述各方法实施例的,具体流程和详细内容请参照上述实施例,此处不再赘述。

本发明方案具有如下有益效果:

(1)基于分布式多无人机控制算法,系统鲁棒性高,系统中出现个别无人机故障后并不影响系统任务的完成,即便犯罪分子主动攻击个别无人机后,其他无人机仍然能完成任务。

(2)基于高速穿越机,具有巨大的时间优势,穿越机速度能达到40m/s,且可以在空中沿最短路径前往,对于异常事件的响应拥有巨大的时间优势。

(3)基于穿越机,快速赶往异常点,依靠自身动能对目标发动攻击,攻击能力强,处置能力强;且所使用的穿越机造价低廉,相比于传统无人机具有价格优势。

以上所述仅为本发明的较佳实施例,并不用以限制本发明,凡在本发明的精神和原则之内,所作的任何修改、等同替换、改进等,均应包含在本发明的保护范围之内。

本文用于企业家、创业者技术爱好者查询,结果仅供参考。