技术特征:

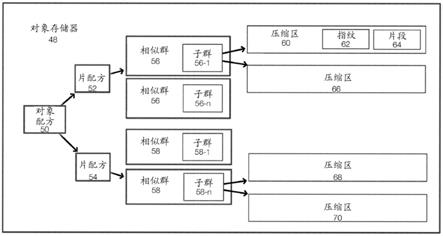

1.一种数据安全处理方法,其特征在于,包括:为参与协作双方的可信计算节点分别配置可信执行环境;每个可信计算节点在启动时,分别向服务端发送自身的可信硬件环境信息进行认证;若每个可信计算节点认证成功,则建立双方信任的点对点通信通道;在可信执行环境中,通过所述点对点通信通道进行双方可信计算节点之间的通信,以便将双方的私域数据中同一用户在双方产生的关联行为数据进行联合处理。2.根据权利要求1所述的方法,其特征在于,所述在可信执行环境中,通过所述点对点通信通道进行双方可信计算节点之间的通信,以便将双方的私域数据中同一用户在双方产生的关联行为数据进行联合处理,具体包括:在一方的私域数据中获取用户的第一行为数据,以及在另一方的私域数据中获取同一用户的第二行为数据,其中,所述第一行为数据与所述第二行为数据相关联,所述第一行为数据包含产生用户转化行为的数据,所述第二行为数据包含引导用户产生转化行为的数据;将所述第一行为数据和所述第二行为数据进行联合处理。3.根据权利要求2所述的方法,其特征在于,所述将所述第一行为数据和所述第二行为数据进行联合处理,具体包括:对所述第一行为数据和所述第二行为数据进行数据清洗,包括:缺失值填写和特征筛选;将数据清洗后的所述第一行为数据和所述第二行为数据进行联合处理。4.根据权利要求1所述的方法,其特征在于,所述可信硬件环境信息包括:可信计算节点当前的硬件信息、节点间当前通信的私钥和软件版本。5.根据权利要求1所述的方法,其特征在于,所述建立双方信任的点对点通信通道,具体包括:通过安全传输层协议tls加密信道建立点对点通信,并通过交换rsa密钥发送密文校验对方的身份;若双方密文验签成功,则确定所述点对点通信通道成功建立。6.根据权利要求5所述的方法,其特征在于,所述建立双方信任的点对点通信通道,具体还包括:若在通过tls加密信道建立点对点通信阶段判定网络不可达,则继续发起重试,并在重试超过预设次数后终止;若至少一方密文验签失败,则终止双方数据协作。7.根据权利要求1所述的方法,其特征在于,所述参与协作双方的可信计算节点为广告主侧的第一可信计算节点,和广告平台侧的第二可信计算节点;所述在可信执行环境中,通过所述点对点通信通道进行双方可信计算节点之间的通信,以便将双方的私域数据中同一用户在双方产生的关联行为数据进行联合处理,具体包括:通过所述第一可信计算节点获取用户的广告主数据,以及通过所述第二可信计算节点获取用户的广告平台数据;将同一用户的广告主数据和广告平台数据进行联合处理。

8.一种数据安全处理装置,其特征在于,包括:配置模块,用于为参与协作双方的可信计算节点分别配置可信执行环境;发送模块,用于每个可信计算节点在启动时,分别向服务端发送自身的可信硬件环境信息进行认证;建立模块,用于若每个可信计算节点认证成功,则建立双方信任的点对点通信通道;处理模块,用于在可信执行环境中,通过所述点对点通信通道进行双方可信计算节点之间的通信,以便将双方的私域数据中同一用户在双方产生的关联行为数据进行联合处理。9.一种存储介质,其上存储有计算机程序,其特征在于,所述计算机程序被处理器执行时实现权利要求1至7中任一项所述的方法。10.一种电子设备,包括存储介质、处理器及存储在存储介质上并可在处理器上运行的计算机程序,其特征在于,所述处理器执行所述计算机程序时实现权利要求1至7中任一项所述的方法。

技术总结

本申请公开了一种数据安全处理方法、装置及电子设备,涉及数据处理技术领域。其中方法包括:首先为参与协作双方的可信计算节点分别配置可信执行环境;每个可信计算节点在启动时,分别向服务端发送自身的可信硬件环境信息进行认证;若每个可信计算节点认证成功,则建立双方信任的点对点通信通道;最后在可信执行环境中,通过所述点对点通信通道进行双方可信计算节点之间的通信,以便将双方的私域数据中同一用户在双方产生的关联行为数据进行联合处理。本申请基于可信执行环境安全的保护了参与协作双方的数据隐私。与协作双方的数据隐私。与协作双方的数据隐私。

技术研发人员:曾锡金 王帅 肖俊贤 段夕华

受保护的技术使用者:拉扎斯网络科技(上海)有限公司

技术研发日:2021.07.30

技术公布日:2021/10/29

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。