一种基于eap

‑

tls协议的5g二次认证方法及系统

技术领域

1.本发明涉及5g移动通信技术领域,尤其涉及一种eap(extensible authentication protocol,可扩展的身份认证协议)

‑

tls协议(transport layersecurity,传输层安全协议)的5g二次认证方法及系统。

背景技术:

2.现有4g用户专线接入的主要认证方案是基于vpdn(virtual private dial network,虚拟专有拨号网络)的身份认证。该认证方案由运营商完成身份认证整体过程,存在安全性较低、易被非法用户破解等安全威胁。为了满足垂直行业的高安全需求,5g网络提出了二次认证架构,该架构使用可扩展的身份认证协议(eap)以满足不同业务的安全需求。

3.在现有的二次认证架构的基础上,如何进一步提高5g业务的安全性和可用性,是一项亟待解决的问题。

技术实现要素:

4.有鉴于此,本发明提供了一种基于eap

‑

tls协议的5g二次认证方法,通过在用户设备和数据网络认证服务器之间通过数字证书验证彼此的身份,实现了5g业务终端和数据网络的双向二次认证,进一步提高了5g业务的安全性和可用性。

5.本发明提供了一种基于eap

‑

tls协议的5g二次认证方法,包括:

6.通过认证服务器功能模块对用户设备进行入网认证;

7.在认证通过后,所述用户设备与接入和移动性管理功能模块之间建立非接入层安全上下文连接;

8.在所述用户设备和所述接入和移动性管理功能模块之间建立协议数据单元会话;

9.在所述接入和移动性管理功能模块和会话管理功能模块之间建立协议数据单元会话;

10.所述会话管理功能模块从统一数据管理模块获取订阅信息并验证所述用户设备的请求是否合规;

11.若所述用户设备未被认证授权过,所述会话管理功能模块触发可扩展的身份认证协议进行身份认证,以从数据网络认证服务器获得认证授权;

12.所述会话管理功能模块向所述用户设备发送可扩展的身份认证协议数据包请求用户身份信息,以开始获取用户的认证信息;

13.所述用户设备收到身份请求信息后响应所述会话管理功能模块请求,将用户身份消息发送给所述会话管理功能模块;

14.若所述会话管理功能模块和用户平面功能模块之间未建立协议数据单元会话连接,所述会话管理功能模块选择一个用户平面功能模块并与其建立一个协议数据单元会话;

15.所述会话管理功能模块通过所述用户平面功能模块将包含用户身份信息的可扩

展的身份认证协议数据包转发给所述数据网络认证服务器;

16.所述数据网络认证服务器通过用户身份信息检索数据网络认证服务器的数据库,获知传输层安全协议认证方法,所述数据网络认证服务器把可扩展的身份认证协议请求所述用户设备开始传输层安全协议的信息封装成访问挑战数据包,并把所述访问挑战数据包发给所述会话管理功能网元,所述会话管理功能网元把所述数据网络认证服务器的消息转发给所述用户设备;

17.所述用户设备收到传输层安全协议开始的消息后,通过所述会话管理功能网元发送eap

‑

response/client

‑

hello消息给所述数据网络认证服务器;

18.所述数据网络认证服务器收到eap

‑

response/client

‑

hello消息后,确定传输层安全协议已建立,之后封装包含多个传输层安全记录的eap

‑

response消息的访问挑战数据包经过会话管理功能网元发送给所述用户设备;

19.所述用户设备验证所述数据网络认证服务器的数字证书,如果合法,通过所述会话管理功能网元向所述数据网络认证服务器发送所述用户设备的数字证书、使用数据网络认证服务器的公钥加密的定长随机串、用户设备能够支持的加密类型和认证消息发送结束的消息;

20.所述数据网络认证服务器验证所述用户设备的数字证书,如果合法,通过所述会话管理功能网元把用户设备能够支持的加密类型和认证消息发送结束的消息发送给所述用户设备;

21.所述用户设备收到认证消息发送结束的消息后,通过所述会话管理功能网元把eap

‑

response/tls

‑

ack和认证消息发送结束的消息发给所述数据网络认证服务器;

22.所述数据网络认证服务器把eap

‑

success消息发给所述会话管理功能网元;

23.所述会话管理功能网元收到eap

‑

success消息后,结束二次认证流程,并持续执行协议数据单元会话建立请求程序,等待新的协议数据单元建立请求,并把eap

‑

success发送给所述用户设备。

24.优选地,所述通过认证服务器功能模块对用户设备进行入网认证,包括:

25.所述用户设备根据全球用户识别卡中的身份认证信息向5g网络中的认证服务器功能模块发起认证请求;

26.所述认证服务器功能模块对所述用户设备发来的身份认证信息使用入网协议进行身份认证,在认证通过时,所述认证服务器功能模块允许所述用户设备入网。

27.优选地,所述在所述用户设备和所述接入和移动性管理功能模块之间建立协议数据单元会话,包括:

28.所述用户设备通过向所述接入和移动性管理功能模块发送非接入层消息,建立与所述接入和移动性管理功能模块之间的协议数据单元会话。

29.优选地,在所述接入和移动性管理功能模块和会话管理功能网元之间建立协议数据单元会话,包括:

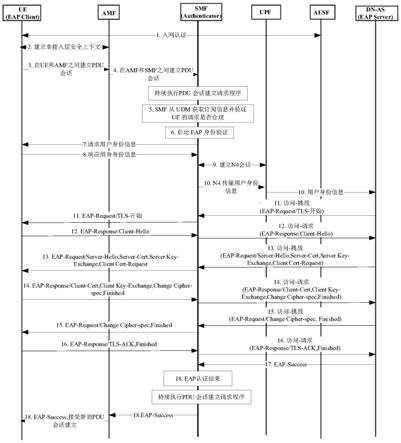

30.所述接入和移动性管理功能模块使用所述用户设备与所述接入和移动性管理功能模块之间的会话管理容器作为承载,选择一个会话管理功能网元发送协议数据单元会话。

31.优选地,所述用户设备收到tls协议开始的消息后,通过所述会话管理功能网元发

送eap

‑

response/client

‑

hello消息给所述数据网络认证服务器,包括:

32.所述用户设备收到tls协议开始的消息后,通过所述会话管理功能网元将eap

‑

response/client

‑

hello信息封装成访问请求数据包发给所述数据网络认证服务器。

33.一种基于eap

‑

tls协议的5g二次认证系统,包括:用户设备、接入和移动性管理功能模块、会话管理功能模块、用户平面功能模块、认证服务器功能模块和数据网络认证服务器;其中:

34.所述认证服务器功能模块,用于对所述用户设备进行入网认证;

35.所述用户设备,用于在认证通过后,与所述接入和移动性管理功能模块之间建立非接入层安全上下文连接;

36.所述用户设备,还用于与所述接入和移动性管理功能模块之间建立协议数据单元会话;

37.所述接入和移动性管理功能模块,用于与所述会话管理功能模块之间建立协议数据单元会话;

38.所述会话管理功能模块,用于从所述统一数据管理模块获取订阅信息并验证所述用户设备的请求是否合规;

39.若所述用户设备未被认证授权过,所述会话管理功能模块,用于触发可扩展的身份认证协议进行身份认证,以从所述数据网络认证服务器获得认证授权;

40.所述会话管理功能模块,还用于向所述用户设备发送可扩展的身份认证协议数据包请求用户身份信息,以开始获取用户的认证信息;

41.所述用户设备,还用于收到身份请求信息后响应所述会话管理功能模块请求,将用户身份消息发送给所述会话管理功能模块;

42.若所述会话管理功能模块和用户平面功能模块之间未建立协议数据单元会话连接,所述会话管理功能模块,用于选择一个用户平面功能模块并与其建立一个协议数据单元会话;

43.所述会话管理功能模块,还用于通过所述用户平面功能模块将包含用户身份信息的可扩展的身份认证协议数据包转发给所述数据网络认证服务器;

44.所述数据网络认证服务器,用于通过用户身份信息检索数据网络认证服务器的数据库,获知传输层安全协议认证方法,所述数据网络认证服务器把可扩展的身份认证协议请求所述用户设备开始传输层安全协议的信息封装成访问挑战数据包,并把所述访问挑战数据包发给所述会话管理功能网元;

45.所述会话管理功能网元,用于把所述数据网络认证服务器的消息转发给所述用户设备;

46.所述用户设备,还用于在收到传输层安全协议开始的消息后,通过所述会话管理功能网元发送eap

‑

response/client

‑

hello消息给所述数据网络认证服务器;

47.所述数据网络认证服务器,用于在收到eap

‑

response/client

‑

hello消息后,确定传输层安全协议已建立,之后封装包含多个传输层安全记录的eap

‑

response消息的访问挑战数据包经过会话管理功能网元发送给所述用户设备;

48.所述用户设备,还用于验证所述数据网络认证服务器的数字证书,如果合法,通过所述会话管理功能网元还用于向所述数据网络认证服务器发送所述用户设备的数字证书、

使用数据网络认证服务器的公钥加密的定长随机串、用户设备能够支持的加密类型和认证消息发送结束的消息;

49.所述数据网络认证服务器,还用于验证所述用户设备的数字证书,如果合法,通过所述会话管理功能网元把用户设备能够支持的加密类型和认证消息发送结束的消息发送给所述用户设备;

50.所述用户设备,还用于在收到认证消息发送结束的消息后,通过所述会话管理功能网元把eap

‑

response/tls

‑

ack和认证消息发送结束的消息发给所述数据网络认证服务器;

51.所述数据网络认证服务器,还用于把eap

‑

success消息发给所述会话管理功能网元;

52.所述会话管理功能网元,还用于在收到eap

‑

success消息后,结束二次认证流程,并持续执行协议数据单元会话建立请求程序,等待新的协议数据单元建立请求,并把eap

‑

success发送给所述用户设备。

53.优选地,在通过认证服务器功能模块对用户设备进行入网认证时,所述用户设备,用于根据全球用户识别卡中的身份认证信息向所述认证服务器功能模块发起认证请求;

54.所述认证服务器功能模块,用于对所述用户设备发来的身份认证信息使用入网协议进行身份认证,在认证通过时,所述认证服务器功能模块允许所述用户设备入网。

55.优选地,在所述用户设备和所述接入和移动性管理功能模块之间建立协议数据单元会话时,所述用户设备,用于通过向所述接入和移动性管理功能模块发送非接入层消息,建立与所述接入和移动性管理功能模块之间的协议数据单元会话。

56.优选地,在所述接入和移动性管理功能模块和会话管理功能网元之间建立协议数据单元会话时,所述接入和移动性管理功能模块,用于使用所述用户设备与所述接入和移动性管理功能模块之间的会话管理容器作为承载,选择一个会话管理功能网元发送协议数据单元会话。

57.优选地,在所述用户设备收到tls协议开始的消息后,通过所述会话管理功能网元发送eap

‑

response/client

‑

hello消息给所述数据网络认证服务器时,所述用户设备,用于在收到tls协议开始的消息后,通过所述会话管理功能网元将eap

‑

response/client

‑

hello信息封装成访问请求数据包发给所述数据网络认证服务器。

58.综上所述,本发明公开了一种基于eap

‑

tls协议的5g二次认证方法,首先通过认证服务器功能模块对用户设备进行入网认证;然后在认证通过后,用户设备与接入和移动性管理功能模块之间建立非接入层安全上下文连接;在用户设备和接入和移动性管理功能模块之间建立协议数据单元会话;在接入和移动性管理功能模块和会话管理功能模块之间建立协议数据单元会话;会话管理功能模块从统一数据管理模块获取订阅信息并验证用户设备的请求是否合规;若用户设备未被认证授权过,会话管理功能模块触发可扩展的身份认证协议进行身份认证,以从数据网络认证服务器获得认证授权;会话管理功能模块向用户设备发送可扩展的身份认证协议数据包请求用户身份信息,以开始获取用户的认证信息;用户设备收到身份请求信息后响应会话管理功能模块请求,将用户身份消息发送给所述会话管理功能模块;若会话管理功能模块和用户平面功能模块之间未建立协议数据单元会话连接,会话管理功能模块选择一个用户平面功能模块并与其建立一个协议数据单元会话;

会话管理功能模块通过用户平面功能模块将包含用户身份信息的可扩展的身份认证协议数据包转发给所述数据网络认证服务器;数据网络认证服务器通过用户身份信息检索数据网络认证服务器的数据库,获知传输层安全协议认证方法,数据网络认证服务器把可扩展的身份认证协议请求用户设备开始传输层安全协议的信息封装成访问挑战数据包,并把访问挑战数据包发给所述会话管理功能网元,会话管理功能网元把数据网络认证服务器的消息转发给用户设备;用户设备收到传输层安全协议开始的消息后,通过会话管理功能网元发送eap

‑

response/client

‑

hello消息给数据网络认证服务器;数据网络认证服务器收到eap

‑

response/client

‑

hello消息后,确定传输层安全协议已建立,之后封装包含多个传输层安全记录的eap

‑

response消息的访问挑战数据包经过会话管理功能网元发送给用户设备;用户设备验证数据网络认证服务器的数字证书,如果合法,通过会话管理功能网元向数据网络认证服务器发送用户设备的数字证书、使用数据网络认证服务器的公钥加密的定长随机串、用户设备能够支持的加密类型和认证消息发送结束的消息;数据网络认证服务器验证用户设备的数字证书,如果合法,通过会话管理功能网元把用户设备能够支持的加密类型和认证消息发送结束的消息发送给用户设备;用户设备收到认证消息发送结束的消息后,通过会话管理功能网元把eap

‑

response/tls

‑

ack和认证消息发送结束的消息发给数据网络认证服务器;数据网络认证服务器把eap

‑

success消息发给会话管理功能网元;会话管理功能网元收到eap

‑

success消息后,结束二次认证流程,并持续执行协议数据单元会话建立请求程序,等待新的协议数据单元建立请求,并把eap

‑

success发送给所述用户设备。本发明通过在用户设备和数据网络认证服务器之间通过数字证书验证彼此的身份,实现了5g业务终端和数据网络的双向二次认证,进一步提高了5g业务的安全性和可用性。

附图说明

59.为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

60.图1为本发明公开的一种eap架构的结构示意图;

61.图2为本发明公开的一种5g网络架构示意图;

62.图3为本发明公开的一种基于eap

‑

tls协议的5g二次认证方法的流程图;

63.图4为本发明公开的一种基于eap

‑

tls协议的5g二次认证系统的结构示意图。

具体实施方式

64.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

65.为了满足统一的认证需求,5g引入eap架构,eap架构存在三个认证实体,分别是eapclient(eap客户端)、eapauthenticator(eap认证方)和eapserver(eap服务器),其结构如图1所示。eap

‑

tls协议是eap架构中的一种认证协议,是基于tls协议的双向认证协议,

pki(public keyinfrastructure,公钥基础设施)证书体系是eap

‑

tls的安全基础。图2为5g网络架构。在5g二次认证架构中,ue对应eap client(eap客户端),smf网元对应eapauthenticator(eap认证方),dn

‑

as(datanetwork

‑

authenticationserver,数据网络认证服务器)作为eapserver。简要eap架构中的eap

‑

tls协议认证流程为:首先eapserver将数字证书提供给eap client;eap client在验证eap server的数字证书后,提交自己的数字证书给eap server,eapserver认证成功后用户可以访问数据网络。同时在每次相互认证完成都会产生新的会话密钥,保证用户数据在传输过程中的安全。eap authenticator的作用是发起认证和对eapclient和eapserver的数据进行封装和解封。

66.5g二次认证流程与eap架构中的eap

‑

tls协议认证流程相似,5g网络中的ue、smf和dn

‑

as分别对应eap架构中的eapclient、eapauthenticator和eapserver,即5g中的ue(user equipment,用户设备)对应eap架构中的eap client;5g中的smf(session management function,会话管理功能)对应eap架构中的eapauthenticator;5g中的dn

‑

as对应eap架构中的eapserver。5g二次认证流程如图2所示。

67.在上述的基础上,本发明提供了一种基于eap

‑

tls协议的5g二次认证方法,如图3所示,可以包括以下步骤:

68.步骤1:通过认证服务器功能模块对用户设备进行入网认证;

69.ue根据usim(universal subscriber identity module,全球用户识别卡)中的身份认证信息向5g网络中的ausf(authentication server function,认证服务器功能模块)发起认证请求,ausf对ue发来的身份认证信息使用入网协议进行身份认证,如果认证通过,则ausf允许用户入网,否则,拒绝ue接入移动网络。

70.步骤2:在认证通过后,所述用户设备与接入和移动性管理功能模块之间建立非接入层安全上下文连接;

71.认证通过后,ue与接入和amf(access and mobility management function,移动性管理功能模块)之间建立nas(non access stratum,非接入层)安全上下文连接。

72.步骤3:在用户设备和接入和移动性管理功能模块之间建立协议数据单元会话;

73.ue发送一条nas消息发起新的pdu(protocol data unit,协议数据单元)会话建立。

74.步骤4:在接入和移动性管理功能模块和会话管理功能模块之间建立协议数据单元会话;

75.amf使用n1sm容器(ue与amf之间的会话管理容器;sm:session management会话管理)作为其有效承载,选择一个smf,发送pud会话建立请求消息,之后amf和smf之间建立pdu连接。smf持续执行pdu会话建立请求程序,等待新的pdu建立请求。

76.步骤5:会话管理功能模块从统一数据管理模块获取订阅信息并验证用户设备的请求是否合规;

77.smf根据supi(subscription permanent identifier,用户永久标识符)从udm(unified data management,统一数据管理模块)获取用户的订阅数据,并根据用户订阅和5g网络中的本地策略,smf检查用户的订阅数据是否需要二次身份验证和是否允许ue请求二次认证。如果不允许,smf将通过nas消息拒绝ue的请求,并跳过后面的其余步骤。如果需要进行二次身份验证,smf还检查ue是否已被所请求的udm的认证服务器所授权。如果之前

被授权过,smf可跳过之后的二次认证过程。ue和smf之间成功的身份验证和授权信息保存在smf和udm中。

78.步骤6:若用户设备未被认证授权过,所述会话管理功能模块触发可扩展的身份认证协议进行身份认证,以从数据网络认证服务器获得认证授权;

79.如果ue未被认证授权过,smf应该触发eap进行身份认证,以从dn

‑

as(datanetwork

‑

authenticationserver,数据网络认证服务器)获得认证授权。

80.步骤7:会话管理功能模块向用户设备发送可扩展的身份认证协议数据包请求用户身份信息,以开始获取用户的认证信息;

81.smf应向ue发送eap数据包请求用户身份信息,来开始获取用户的认证信息。

82.步骤8:所述用户设备收到身份请求信息后响应所述会话管理功能模块请求,将用户身份消息发送给所述会话管理功能模块;

83.ue收到身份请求信息后响应smf请求,把用户身份消息发送给smf。

84.步骤9:若所述会话管理功能模块和用户平面功能模块之间未建立协议数据单元会话连接,所述会话管理功能模块选择一个用户平面功能模块并与其建立一个协议数据单元会话;

85.如果smf和upf(user plane function,用户平面功能)之间没有建立pdu会话连接,smf选择一个upf并与它建立一个pdu会话。

86.步骤10:所述会话管理功能模块通过所述用户平面功能模块将包含用户身份信息的可扩展的身份认证协议数据包转发给所述数据网络认证服务器;

87.smf通过upf将包含用户身份信息的eap数据包转发给dn

‑

as。

88.步骤11:所述数据网络认证服务器通过用户身份信息检索数据网络认证服务器的数据库,获知传输层安全协议认证方法,所述数据网络认证服务器把可扩展的身份认证协议请求所述用户设备开始传输层安全协议的信息封装成访问挑战数据包,并把所述访问挑战数据包发给所述会话管理功能网元,所述会话管理功能网元把所述数据网络认证服务器的消息转发给所述用户设备;

89.dn

‑

as通过用户身份信息检索dn

‑

as的数据库,获知tls认证方法。dn

‑

as把eap请求ue开始tls协议的信息封装成访问挑战数据包,并把数据包发给smf。smf把dn

‑

as的消息转发给ue。

90.步骤12:用户设备收到传输层安全协议开始的消息后,通过所述会话管理功能网元发送eap

‑

response/client

‑

hello消息给所述数据网络认证服务器;

91.ue收到tls协议开始的消息后,通过smf发送eap

‑

response/client

‑

hello消息给数据网络认证服务器。client

‑

hello这个消息里面包含ue可用的算法列表、ue生成的随机数和其它一些需要的信息。smf将eap

‑

response/client

‑

hello信息封装成访问请求数据包发给dn

‑

as。

92.步骤13:所述数据网络认证服务器收到eap

‑

response/client

‑

hello消息后,确定传输层安全协议已建立,之后封装包含多个传输层安全记录的eap

‑

response消息的访问挑战数据包经过会话管理功能网元发送给所述用户设备;

93.dn

‑

as收到eap

‑

response/client

‑

hello消息后,确定tls认证已建立,之后封装包含多个tls记录的eap

‑

response消息的访问挑战数据包经过smf发送给ue。tls记录包含认

证服务器的数字证书server

‑

cert、ue的数字证书请求client certificate

‑

request、sever

‑

hello和server key

‑

exchange消息用于用交换密钥。server hello确定所需加密算法和认证服务器生成的随机数serverrandom value值。

94.步骤14:用户设备验证所述数据网络认证服务器的数字证书,如果合法,通过所述会话管理功能网元向所述数据网络认证服务器发送所述用户设备的数字证书、使用数据网络认证服务器的公钥加密的定长随机串、用户设备能够支持的加密类型和认证消息发送结束的消息;

95.ue验证数据网络认证服务器的数字证书server

‑

cert,如果合法,通过smf向认证服务器发送client

‑

cert、client key

‑

exchange、change cipher

‑

spec和finished消息。client

‑

cert为ue的数字证书、client key

‑

exchange为使用认证服务器的公钥加密的定长随机串,也叫pre master secret,change cipher

‑

spec为ue能够支持的加密类型。finished表示认证消息发送结束。

96.步骤15:数据网络认证服务器验证所述用户设备的数字证书,如果合法,通过所述会话管理功能网元把用户设备能够支持的加密类型和认证消息发送结束的消息发送给所述用户设备;

97.dn

‑

as验证ue的证书client

‑

cert,如果合法,通过smf把change cipher

‑

spec和finished消息发送给ue,change cipher

‑

spec包含dn

‑

as指定使用的加密类型。

98.步骤16:所述用户设备收到认证消息发送结束的消息后,通过所述会话管理功能网元把eap

‑

response/tls

‑

ack和认证消息发送结束的消息发给所述数据网络认证服务器;

99.ue收到finished消息后,通过smf把eap

‑

response/tls

‑

ack和finished消息发给dn

‑

as。ack(acknowledge character,确认字符)。dn

‑

as和ue都推导出主密钥mk(master key)。

100.步骤17:所述数据网络认证服务器把eap

‑

success消息发给所述会话管理功能网元;

101.dn

‑

as把eap

‑

success消息发给smf,表明用户身份认证成功。

102.步骤18:所述会话管理功能网元收到eap

‑

success消息后,结束二次认证流程,并持续执行协议数据单元会话建立请求程序,等待新的协议数据单元建立请求,并把eap

‑

success结果发送给所述用户设备。

103.smf收到eap

‑

success消息后,结束二次认证流程,并持续执行pdu会话建立请求程序,等待新的pdu建立请求。smf把eap

‑

success结果发送给ue,表明彼此身份认证成功,之后ue建立新的pdu会话。

104.综上所述,本发明通过在用户设备和数据网络认证服务器之间通过数字证书验证彼此的身份,实现了5g业务终端和数据网络的双向二次认证,进一步提高了5g业务的安全性和可用性。

105.如图4所示,为本发明提供了一种基于eap

‑

tls协议的5g二次认证系统,所述系统可以包括:用户设备(ue)、接入和移动性管理功能模块(amf)、会话管理功能模块(smf)、用户平面功能模块(upf)、认证服务器功能模块(ausf)和数据网络认证服务器(dn

‑

as);其中:

106.认证服务器功能模块,用于对用户设备进行入网认证;

107.用户设备,用于在认证通过后,与接入和移动性管理功能模块之间建立非接入层

安全上下文连接;

108.用户设备,还用于与接入和移动性管理功能模块之间建立协议数据单元会话;

109.接入和移动性管理功能模块,用于与会话管理功能模块之间建立协议数据单元会话;

110.会话管理功能模块,用于从统一数据管理模块获取订阅信息并验证用户设备的请求是否合规;

111.若用户设备未被认证授权过,会话管理功能模块,用于触发可扩展的身份认证协议进行身份认证,以从数据网络认证服务器获得认证授权;

112.会话管理功能模块,还用于向用户设备发送可扩展的身份认证协议数据包请求用户身份信息,以开始获取用户的认证信息;

113.用户设备,还用于收到身份请求信息后响应会话管理功能模块请求,将用户身份消息发送给会话管理功能模块;

114.若会话管理功能模块和用户平面功能模块之间未建立协议数据单元会话连接,会话管理功能模块,用于选择一个用户平面功能模块并与其建立一个协议数据单元会话;

115.会话管理功能模块,还用于通过用户平面功能模块将包含用户身份信息的可扩展的身份认证协议数据包转发给数据网络认证服务器;

116.数据网络认证服务器,用于通过用户身份信息检索数据网络认证服务器的数据库,获知传输层安全协议认证方法,数据网络认证服务器把可扩展的身份认证协议请求用户设备开始传输层安全协议的信息封装成访问挑战数据包,并把访问挑战数据包发给会话管理功能网元;

117.会话管理功能网元,用于把数据网络认证服务器的消息转发给用户设备;

118.用户设备,还用于在收到传输层安全协议开始的消息后,通过会话管理功能网元发送eap

‑

response/client

‑

hello消息给数据网络认证服务器;

119.数据网络认证服务器,用于在收到eap

‑

response/client

‑

hello消息后,确定传输层安全协议已建立,之后封装包含多个传输层安全记录的eap

‑

response消息的访问挑战数据包经过会话管理功能网元发送给用户设备;

120.用户设备,还用于验证数据网络认证服务器的数字证书,如果合法,通过会话管理功能网元还用于向数据网络认证服务器发送用户设备的数字证书、使用数据网络认证服务器的公钥加密的定长随机串、用户设备能够支持的加密类型和认证消息发送结束的消息;

121.数据网络认证服务器,还用于验证用户设备的数字证书,如果合法,通过会话管理功能网元把用户设备能够支持的加密类型和认证消息发送结束的消息发送给用户设备;

122.用户设备,还用于在收到认证消息发送结束的消息后,通过会话管理功能网元把eap

‑

response/tls

‑

ack和认证消息发送结束的消息发给数据网络认证服务器;

123.数据网络认证服务器,还用于把eap

‑

success消息发给会话管理功能网元;

124.会话管理功能网元,还用于在收到eap

‑

success消息后,结束二次认证流程,并持续执行协议数据单元会话建立请求程序,等待新的协议数据单元建立请求,并把eap

‑

success发送给用户设备。

125.综上所述,本实施例公开的基于eap

‑

tls协议的5g二次认证系统的工作原理与上述基于eap

‑

tls协议的5g二次认证方法的工作原理相同,在此不再赘述。

126.本说明书中各个实施例采用递进的方式描述,每个实施例重点说明的都是与其他实施例的不同之处,各个实施例之间相同相似部分互相参见即可。对于实施例公开的装置而言,由于其与实施例公开的方法相对应,所以描述的比较简单,相关之处参见方法部分说明即可。

127.专业人员还可以进一步意识到,结合本文中所公开的实施例描述的各示例的单元及算法步骤,能够以电子硬件、计算机软件或者二者的结合来实现,为了清楚地说明硬件和软件的可互换性,在上述说明中已经按照功能一般性地描述了各示例的组成及步骤。这些功能究竟以硬件还是软件方式来执行,取决于技术方案的特定应用和设计约束条件。专业技术人员可以对每个特定的应用来使用不同方法来实现所描述的功能,但是这种实现不应认为超出本发明的范围。

128.结合本文中所公开的实施例描述的方法或算法的步骤可以直接用硬件、处理器执行的软件模块,或者二者的结合来实施。软件模块可以置于随机存储器(ram)、内存、只读存储器(rom)、电可编程rom、电可擦除可编程rom、寄存器、硬盘、可移动磁盘、cd

‑

rom、或技术领域内所公知的任意其它形式的存储介质中。

129.对所公开的实施例的上述说明,使本领域专业技术人员能够实现或使用本发明。对这些实施例的多种修改对本领域的专业技术人员来说将是显而易见的,本文中所定义的一般原理可以在不脱离本发明的精神或范围的情况下,在其它实施例中实现。因此,本发明将不会被限制于本文所示的这些实施例,而是要符合与本文所公开的原理和新颖特点相一致的最宽的范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。