本发明涉及信息与通信技术领域,具体为一种智能门禁管理方法及其控制系统。

背景技术:

智能化的安全门禁系统广泛应用于各类场合,现有智能化技术多采用虹膜、指纹、语音、人脸等生物识别,由于各类技术的技术条件和应用成熟度层次不齐,导致识别差错率较高。此外,单纯的生物识别还存在被假冒伪造的风险。而随着5g技术的成熟和推广,采用5g技术通过移动边缘计算域(mec)的就近的、快速的响应能力,可以提供统一的更为准确的识别服务,解决识别水平层次不齐的问题,同时结合5g中的设备到设备通信方式(d2d)支持,在生物识别的同时,增加硬件识别防止伪造欺骗,采用这种软硬结合的方式,也能进一步提高智能安全门禁的安全保障系数。

技术实现要素:

针对相关技术中的问题,本发明提出一种智能门禁管理方法及其控制系统,以克服现有相关技术所存在的上述技术问题,本发明的目的是解决现有智能安全门禁识别误差大、技术水平层次不齐,以及单独的生物识别容易被伪造欺骗等问题,设计一种基于5g架构的智能安全门禁方法及系统。

为实现上述目的,本发明提供如下技术方案:一种智能门禁管理的控制系统,包括mec平台、基站、智能门禁设备和移动终端设备;

所述mec平台,通过5g基站与智能门禁设备建立无线连接,利用5g通信及移动边缘计算mec平台提供的就近服务,快速响应智能门禁设备发出的生物识别请求,并提供准确的识别服务;

所述智能门禁设备,包含指纹、语音、人脸或虹膜等智能门禁设备,以及搭载5g无线通信模块;

所述移动终端设备,包括但不限于用户的智能手机设备,该设备搭载无线通信模块,作为硬件设备充当硬件防伪,同时提供系统的交互控制及设定。

优选的,所述mec平台与基站相连接,所述基站通过5g无线通信分别与智能门禁设备和移动终端设备相连接,所述移动终端设备通过d2d通信与智能门禁设备相连接。

优选的,所述智能门禁设备的标识为智能门禁设备的硬件序列号,所述移动终端设备的标识为移动终端设备的硬件序列号。

一种智能门禁管理的方法,包括以下步骤:

步骤s001:用户通过移动终端设备,将用户的移动终端标识、智能门禁设备的标识,将这两个数据的绑定关系存储到mec平台;

步骤s002:用户通过智能门禁设备,采集样本信息,将采用数据上传mec平台;

步骤s003:用户通过智能门禁设备,输入采集信息,将采集信息上传到mec平台,在mec平台上,通过样本信息与采集信息的比对,将识别结果反馈到智能门禁设备,同时反馈了与该智能门禁存在绑定关系的移动终端标识;

步骤s004:智能门禁设备接收到mec平台的反馈结果,获取了来自生物识别的反馈结果;智能门禁设备也同时通过d2d通信,就近搜索在mec平台绑定了对应关系的移动终端设备,通过d2d通信,获取移动终端设备的认证,获取硬件识别结果;

步骤s005:通过步骤s003智能终端设备获取了生物识别的“生物识别结果”,同时结合步骤s004智能终端设备获取了与之绑定的对应移动终端的“硬件识别结果”,结合生物识别结果和硬件识别结果的两个依据条件,最终执行门禁开锁指令。

与现有技术相比,本发明的有益效果是:

本发明为一种智能门禁管理方法及其控制系统,解决现有智能安全门禁识别误差大、技术水平层次不齐,以及单独的生物识别容易被伪造欺骗等问题;采用5g技术通过移动边缘计算域(mec)的就近的、快速的响应能力,可以提供统一的更为准确的识别服务,解决识别水平层次不齐的问题,同时结合5g中的设备到设备通信方式(d2d)支持,在生物识别的同时,增加硬件识别防止伪造欺骗,采用这种软硬结合的方式,也能进一步提高智能安全门禁的安全保障系数。

附图说明

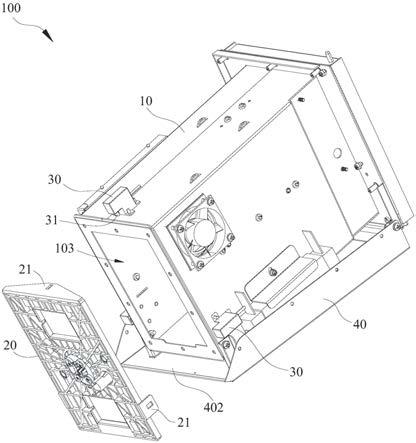

图1为该发明的系统结构,说明系统包含的必要模块组件;

图2为基于5g架构的识别原理图,说明软硬结合的一种方法,提高识别准确度和防伪造欺骗识别的具体方法;该方法要求智能门禁设备自带生物识别能力;

图3为基于5g架构的原理图,说明软硬结合的另一种方法,提高识别准确度和防伪造欺骗识别的具体方法;该方法允许智能门禁设备可以不具备生物识别能力,而是将生物识别能力放置到移动终端设备中。

具体实施方式

下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其它实施例,都属于本发明保护的范围。

实施例1

一种智能门禁管理的控制系统,图1是本发明的系统结构图,包括mec平台、基站、智能门禁设备和移动终端设备;

所述mec平台,即5g架构中位于终端和数据中心dc之间靠近用户侧的移动边缘域,提供存储和计算服务;mec平台通过5g基站与智能门禁设备建立无线连接,利用5g通信及移动边缘计算mec平台提供的就近服务,快速响应智能门禁设备发出的生物识别请求,提供准确的快捷的和统一的生物识别算法服务;

所述智能门禁设备,包含具备指纹识别或者语音识别或者人脸识别或虹膜识别等智能识别功能的门禁设备,同时搭载5g无线通信模块;

所述移动终端设备,包括但不限于用户的智能手机设备,该设备搭载无线通信模块,并具备处理能力,作为硬件设备充当硬件防伪,同时提供系统的交互控制及设定。

其中,所述mec平台与基站相连接,所述基站通过5g无线通信分别与智能门禁设备和移动终端设备相连接,所述移动终端设备通过d2d通信与智能门禁设备相连接。

其中,所述智能门禁设备的标识为智能门禁设备的硬件序列号,所述移动终端设备的标识为移动终端设备的硬件序列号。

实施例2

一种智能门禁管理的方法,图2为本发明中的智能门禁管理方法的实施例,该实施例中的对象间通信均采用5g技术,mec平台主要提供生物识别算法,智能门禁设备通过生物识别硬件采集样本数据,移动终端设备主要作为硬件锁。按照图2的实施例,本发明实现5g架构下的智能安全门禁的步骤为:

步骤s201:移动终端设备与mec平台建立5g连接,通过移动终端设备上的app软件登录控制系统,绑定智能门禁设备标识(如硬件序列号)与移动终端设备标识(如硬件序列号);

步骤s202:智能门禁设备与mec平台建立5g通信,通过智能门禁设备的采用用户的生物样本数据,通过移动终端设备上的app软件登录控制系统,将采用数据存储到mec平台的用户的特征样本库中;

步骤s203:经过步骤s201与步骤s202的设置后,当用户需要打开智能安全门禁的时候,使用智能门禁设备获取该次的采集数据,上传采集数据通过mec平台系统中的算法进行识别,与用户的样本数据比对后,反馈结果给智能门禁设备;

步骤s204:根据mec平台系统反馈回来的结果,如果结果为不匹配,则拒绝开锁,如果结果为匹配,软件识别过程结束。但由于该次采样可能是伪造的指纹或者非法行为下的强制采集行为等,则需要进一步的硬件设备防伪识别。因此,为了避免该情况,或者为了增强安全系统,则需要进入步骤s205的硬件设备防伪识别过程;

步骤s205:智能门禁设备通过d2d通信搜索该识别区域内是否存在在步骤s201中存在绑定关系的移动终端设备,通过d2d认证通信找到移动终端设备,即找到了硬件防伪信息;

步骤s206:智能门禁设备根据s205反馈的硬件访问求证信息,同时结合s204反馈的软件识别比对结果信息,两个条件都满足,则执行开锁指令打开智能锁。

实施例3

一种智能门禁管理的方法,图3为本发明中的智能门禁管理方法的实施例,该实施例中的对象间通信均采用5g技术,考虑硬件的发展,生物识别元器件缩微化可集成到移动终端设备,原有智能锁的采样功能均可以由移动终端设备完成,从而避免元器件重复并降低用户成本。该实施例中,mec平台主要提供生物识别算法,智能门禁设备集成5g通信模块并提供接收开锁指令和开锁功能,移动终端设备集成了各类生物采集硬件模块,提供数据采用功能,同时作为硬件锁存在。按照图3的实施例,本发明实现5g架构下的智能安全门禁的步骤为:

步骤s301:移动终端设备与mec平台建立5g连接,通过移动终端设备上的app软件登录控制系统,绑定智能门禁设备标识(如硬件序列号)与移动终端设备标识(如硬件序列号);通过移动终端设备的生物识别采集元器件去采集用户的生物样本数据,将采用数据存储到mec平台的用户的特征样本库中;

步骤s302:经过步骤s301的设置后,当用户需要打开智能安全门禁的时候,使用移动终端设备获取该次的采集数据,上传采集数据通过mec平台系统中的算法进行识别,与用户的样本数据比对后,反馈结果给移动终端设备;

步骤s304:根据mec平台系统反馈回来的结果,如果结果为不匹配,则不在往下继续执行s305过程,开锁失败。如果结果为匹配,软件识别过程结束。但由于该次采样可能是伪造的指纹或者非法行为下的强制采集行为等,则需要进一步的硬件设备防伪识别。因此,为了避免该情况,或者为了增强安全系统,则需要进入步骤s305的硬件设备防伪识别过程;

步骤s305:移动终端设备通过d2d通信搜索该识别区域内是否存在在步骤s301中存在绑定关系的智能门禁设备,通过d2d认证通信找到智能门禁设备,即找到了硬件防伪信息;移动终端设备综合对比步骤s304获取的软件识别比对结果信息,如果两个条件都满足,则进入步骤s306;

步骤s306:移动终端设备通过d2d通信,直接向智能门禁设备发送开锁指令,智能门禁设备执行开锁指令打开智能锁。

以上所述仅为本发明优选的实施例,并不用于限制于本发明,对本领域的技术人员来说,本发明可以有各种更改和变化。凡在本发明的精神和原则之内,所做的任何修改,等同替换、改进等,均应包含在本发明的保护范围之内。

本文用于企业家、创业者技术爱好者查询,结果仅供参考。