1.本技术涉及通信技术领域,更具体的说,涉及远程控制检测方法及网络设备。

背景技术:

2.目前,为了窃取企业、校园、家庭等组织的计算机网络内的敏感数据,黑客服务器会对企业、校园、家庭等组织的计算机网络发起远程攻击。黑客服务器发起的远程攻击主要包括外部渗透阶段、命令与控制阶段、后渗透攻击阶段和数据外泄阶段。

3.具体的,外部渗透阶段为黑客服务器利用远程控制工具感染计算机网络内的目标主机,并获取目标主机的管理权限的过程。命令与控制阶段为被黑客服务器控制的目标主机从黑客服务器中获取控制命令的过程。后渗透攻击阶段为在目标主机接收到黑客服务器的控制命令以后,目标主机根据控制命令的指示攻击计算机网络内的其他主机的过程。数据外泄阶段为目标主机和计算机网络内被目标主机感染的其他主机将敏感数据发送给黑客服务器的过程。

4.在当前的安全防护技术中对于后渗透攻击阶段的检测,主要是在计算机网络的转发设备上设置规则集合。转发设备利用该规则集合中的规则识别计算机网络中的主机之间是否存在高权限操作和高危操作。如果转发设备利用该规则集合中的规则识别出主机之间存在高权限操作或高危操作,那么转发设备会认为存在后渗透攻击阶段的攻击行为,并发出警报。

5.由于管理计算机网络的工作人员也会在主机之间触发一些高权限操作和高危操作,所以转发设备经常将工作人员的合法操作误认为是黑客服务器的非法操作,从而产生大量的误报,所以当前对于后渗透攻击阶段的检测存在识别精度低的问题。

技术实现要素:

6.本技术提供一种远程控制检测方法及网络设备,以更精准的识别出后渗透攻击阶段的攻击行为。

7.第一方面,本技术提供了一种远程控制检测方法,该方法包括:网络设备获取第一行为事件集,第一行为事件集中包括多个行为事件,第一行为事件集中的每个行为事件是利用对应的行为分析规则对第一时间段内第一主机主动连接第二主机生成的至少一个会话的元数据进行分析后生成的,第一行为事件集中的每个行为事件包括行为事件标识。网络设备根据预定的行为事件标识与子阶段的对应关系,确定第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,后渗透攻击阶段中的子阶段包括发现阶段、凭据访问阶段、横向移动阶段、执行阶段、防御逃避阶段和持久化阶段。网络设备根据子阶段与类别的对应关系、以及第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,确定第一主机的威胁指示符,其中,子阶段与类别的对应关系包括凭据访问阶段、执行阶段、防御逃避阶段和持久化阶段对应第一类别,以及发现阶段和横向移动阶段对应第二类别。

8.在第一方面中,本技术中的网络设备首先收集受控网络中各主机的行为事件集,以受控网络中的一个主机作为事件分析的最小粒度。网络设备能够通过第一主机的每个行为事件所属的后渗透攻击阶段中的攻击子阶段对应的类别来确定第一主机的威胁指示符,第一主机的威胁指示符指示第一主机向受控网络中的第二主机发起远程攻击的风险,从而更精准的识别网络中被黑客利用而发起远程攻击可能性高的主机。

9.在第一方面的一种可能的实现方式中,第一行为事件集中包含第一行为事件,第一行为事件所属的后渗透攻击阶段中的子阶段为凭据访问阶段、执行阶段、防御逃避阶段或持久化阶段。网络设备根据子阶段与类别的对应关系、以及第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,确定第一主机的威胁指示符,包括:网络设备根据子阶段与类别的对应关系,确定第一行为事件所属的后渗透攻击阶段中的子阶段对应第一类别。网络设备根据第一类别和类别与威胁指示符的对应关系,确定第一主机的威胁指示符为第一威胁指示符,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。

10.其中,如果第一行为事件集中包含第一行为事件,且第一行为事件所属的后渗透攻击阶段中的子阶段为凭据访问阶段、执行阶段、防御逃避阶段或持久化阶段,那么网络设备确定第一行为事件所属的后渗透攻击阶段中的子阶段对应第一类别。然后,网络设备根据第一类别和类别与威胁指示符的对应关系,确定第一主机的威胁指示符为第一威胁指示符。由于第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险,所以网络设备能够通过第一威胁指示符确定第一主机在第一时间段内向第二主机发起远程攻击。

11.另外,网络设备能够确定第一主机向第二主机发起的攻击链包括凭据访问阶段、执行阶段、防御逃避阶段或持久化阶段。

12.在第一方面的一种可能的实现方式中,第一行为事件集中的每个行为事件还包括发生时间,第一行为事件集中包含第二行为事件和第三行为事件,第二行为事件所属的后渗透攻击阶段中的子阶段为发现阶段,第三行为事件所属的后渗透攻击阶段中的子阶段为横向移动阶段。网络设备根据子阶段与类别的对应关系、以及第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,确定第一主机的威胁指示符,包括:网络设备根据子阶段与类别的对应关系,确定第二行为事件和第三行为事件所属的后渗透攻击阶段中的子阶段均对应第二类别。网络设备获取第二行为事件的发生时间和第三行为事件的发生时间。如果第二行为事件的发生时间早于第三行为事件的发生时间、且第二行为事件的发生时间与第三行为事件的发生时间的时间差值小于第一阈值,网络设备确定第一主机的威胁指示符为第一威胁指示符,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。

13.其中,网络设备确定第二行为事件和第三行为事件所属的后渗透攻击阶段中的子阶段均对应第二类别,第二类别说明第二行为事件和第三行为事件既有可能是第一主机在第一时间段内向第二主机发起的合法操作,也有可能是第一主机在第一时间段内远程攻击第二主机。为了确定第一主机的操作是否合法,网络设备还需要获取第二行为事件和第三行为事件的发生时间。根据后渗透攻击阶段中的各个子阶段发生的先后时序得知,发现阶段的发生时间应该早于横向移动阶段的发生时间,而且,横向移动阶段的发生时间与发现

阶段的发生时间的时间差值会小于第一阈值。如果第二行为事件与第三行为事件的时序和时间差值符合后渗透攻击阶段中的发现阶段和横向移动阶段,说明第一主机在第一时间段内向第二主机发起的后渗透攻击阶段中的子阶段包括后渗透攻击阶段中的发现阶段和横向移动阶段,所以网络设备能够确定第一主机的威胁指示符为第一威胁指示符。

14.另外,网络设备能够根据第二行为事件的发生时间和第三行为事件的发生时间,确定第一主机向第二主机发起的攻击链包括第二行为事件所属的子阶段和第三行为事件所属的子阶段,即攻击链包括发现阶段和横向移动阶段。在本技术实施例中,攻击链中包括有先后顺序的多个攻击阶段或者子阶段。

15.在第一方面的一种可能的实现方式中,第一行为事件集中的每个行为事件还包括发生时间,第一行为事件集中包含第四行为事件和第五行为事件,第四行为事件所属的后渗透攻击阶段中的子阶段为凭据访问阶段、执行阶段、防御逃避阶段或持久化阶段,第五行为事件所属的后渗透攻击阶段中的子阶段为发现阶段或横向移动阶段。网络设备根据子阶段与类别的对应关系、以及第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,确定第一主机的威胁指示符,包括:网络设备根据子阶段与类别的对应关系,确定第四行为事件所属的后渗透攻击阶段中的子阶段对应第一类别,以及第五行为事件所属的后渗透攻击阶段中的子阶段对应第二类别。网络设备获取第四行为事件的发生时间和第五行为事件的发生时间。如果第四行为事件的发生时间早于或晚于第五行为事件的发生时间、且第四行为事件的发生时间与第五行为事件的发生时间的时间差值小于第二阈值,网络设备确定第一主机的威胁指示符为第一威胁指示符,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。

16.其中,网络设备根据后渗透攻击阶段中的各个子阶段发生的先后时序,以及后渗透攻击阶段中的各个子阶段之间的时间差值,网络设备能够确定第四行为事件与第五行为事件的先后时序和时间差值是否符合后渗透攻击阶段中的各个子阶段的先后时序和时间差值,如果符合,说明第一主机在第一时间段内向第二主机发起远程攻击,所以网络设备能够确定第一主机的威胁指示符为第一威胁指示符。

17.另外,网络设备能够根据第四行为事件的发生时间和第五行为事件的发生时间,确定第一主机向第二主机发起的攻击链包括按照先后顺序排列的第四行为事件所属的后渗透攻击的子阶段和第五行为事件所属的后渗透攻击的子阶段。

18.在第一方面的一种可能的实现方式中,第一行为事件集中的每个行为事件还包括发生时间,第一行为事件集中包含第六行为事件,第六行为事件所属的后渗透攻击阶段中的子阶段为发现阶段或横向移动阶段。网络设备根据子阶段与类别的对应关系、以及第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,确定第一主机的威胁指示符,包括:网络设备获取命令控制事件,命令控制事件为利用对应的行为分析规则对第二时间段内第一主机连接黑客服务器生成的至少一个会话的元数据进行分析后生成的,命令控制事件对应第一类别,第二时间段早于第一时间段,命令控制事件中还包括发生时间。网络设备根据子阶段与类别的对应关系,确定第六行为事件所属的后渗透攻击阶段中的子阶段对应第二类别。网络设备获取第六行为事件的发生时间和命令控制事件的发生时间。如果命令控制事件的发生时间早于第六行为事件的发生时间、且命令控制事件的发生时间与第六行为事件的发生时间的时间差值小于第三阈值,网络设备确定第一主机的威胁指示符

为第一威胁指示符,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。

19.其中,网络设备根据后渗透攻击阶段中的各个子阶段和命令与控制阶段发生的先后时序,以及后渗透攻击阶段中的各个子阶段与命令与控制阶段之间的时间差值,网络设备能够确定第六行为事件和命令控制事件的先后时序和时间差值是否符合后渗透攻击阶段中的各个子阶段与命令与控制阶段的先后时序和时间差值,如果符合,说明第一主机在第二时间段内从黑客服务器获取控制命令,而且第一主机在第一时间段内向第二主机发起远程攻击,所以网络设备能够确定第一主机的威胁指示符为第一威胁指示符。

20.另外,网络设备能够攻击链包括黑客服务器向第二主机发起的命令控制阶段、以及第一主机向第二主机发起的发现阶段或者横向移动阶段。

21.在第一方面的一种可能的实现方式中,第一行为事件集中的每个行为事件还包括发生时间,第一行为事件集中包含第七行为事件,第七行为事件所属的后渗透攻击阶段中的子阶段为凭据访问阶段、执行阶段、防御逃避阶段或持久化阶段。网络设备根据子阶段与类别的对应关系、以及第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,确定第一主机的威胁指示符,包括:网络设备获取数据外泄事件,数据外泄事件为利用对应的行为分析规则对第三时间段内第一主机连接黑客服务器生成的至少一个会话的元数据进行分析后生成的,数据外泄事件对应第二类别,第一时间段早于第三时间段,数据外泄事件中还包括发生时间。网络设备根据子阶段与类别的对应关系,确定第七行为事件所属的后渗透攻击阶段中的子阶段对应第一类别。网络设备获取第七行为事件的发生时间和数据外泄事件的发生时间。如果数据外泄事件的发生时间晚于第七行为事件的发生时间、且数据外泄事件的发生时间与第七行为事件的发生时间的时间差值小于第四阈值,网络设备确定第一主机的威胁指示符为第一威胁指示符,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。

22.其中,网络设备根据后渗透攻击阶段中的各个子阶段和数据外泄阶段发生的先后时序,以及后渗透攻击阶段中的各个子阶段与数据外泄阶段之间的时间差值,网络设备能够确定第七行为事件和数据外泄事件的先后时序和时间差值是否符合后渗透攻击阶段中的各个子阶段与数据外泄阶段的先后时序和时间差值,如果符合,说明第一主机在第一时间段向第二主机发起远程攻击,而且,第一主机在第三时间段内利用非法控制程序将本地存储的敏感数据或核心资产等信息发送给黑客服务器,所以网络设备能够确定第一主机的威胁指示符为第一威胁指示符。

23.另外,网络设备能够确定攻击链包括按照先后顺序排列的第一主机向第二主机发起的第七行为事件所属的后渗透攻击的子阶段和第一主机向黑客服务器发起的数据外泄阶段。

24.在第一方面的一种可能的实现方式中,第一行为事件集中的每个行为事件还包括发生时间,第一行为事件集中包含第八行为事件,第八行为事件所属的后渗透攻击阶段中的子阶段为发现阶段或横向移动阶段。网络设备根据子阶段与类别的对应关系、以及第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,确定第一主机的威胁指示符,包括:网络设备获取数据外泄事件,数据外泄事件为利用对应的行为分析规则对第三时间段内第一主机连接黑客服务器生成的至少一个会话的元数据进行分析后生成的,数据

外泄事件对应第二类别,第一时间段早于第三时间段,数据外泄事件还包括发生时间。网络设备根据子阶段与类别的对应关系,确定第八行为事件所属的后渗透攻击阶段中的子阶段对应第二类别。网络设备获取第八行为事件的发生时间和数据外泄事件的发生时间。如果数据外泄事件的发生时间晚于第八行为事件的发生时间、且数据外泄事件的发生时间与第八行为事件的发生时间的时间差值小于第五阈值,网络设备确定第一主机的威胁指示符为第一威胁指示符,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。

25.其中,网络设备根据后渗透攻击阶段中的各个子阶段和数据外泄阶段发生的先后时序,以及后渗透攻击阶段中的各个子阶段与数据外泄阶段之间的时间差值,网络设备能够确定第八行为事件和数据外泄事件的先后时序和时间差值是否符合后渗透攻击阶段中的各个子阶段与数据外泄阶段的先后时序和时间差值,如果符合,说明第一主机在第一时间段向第二主机发起远程攻击,而且,第一主机在第三时间段内利用非法控制程序将本地存储的敏感数据或核心资产等信息发送给黑客服务器,所以网络设备能够确定第一主机的威胁指示符为第一威胁指示符。

26.另外,网络设备能够确定第一主机向第二主机发起的攻击链包括按照先后顺序排列的第一主机向第二主机发起的第八行为事件所属的后渗透攻击的子阶段和第一主机向黑客服务器发起的数据外泄阶段。

27.在第一方面的一种可能的实现方式中,第一行为事件集中包含第九行为事件,第九行为事件所属的后渗透攻击阶段中的子阶段为发现阶段或横向移动阶段。网络设备根据子阶段与类别的对应关系、以及第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,确定第一主机的威胁指示符,包括:网络设备根据子阶段与类别的对应关系,确定第九行为事件所属的后渗透攻击阶段中的子阶段对应第二类别。网络设备根据第二类别和类别与威胁指示符的对应关系,确定第一主机的威胁指示符为第二威胁指示符,第二威胁指示符所指示发起远程攻击的风险低于第一威胁指示符所指示发起远程攻击的风险。

28.其中,在第一主机的威胁指示符为第二威胁指示符时,说明第一主机向第二主机发起远程攻击的风险较小,很有可能是管理计算机网络的工作人员利用第一主机向第二主机发起合法的网络行为,所以网络设备能够发出较低等级的警报,以指示第一主机向第二主机发起高权限操作或高危操作。

29.在第一方面的一种可能的实现方式中,第一行为事件集中包含第十行为事件,第十行为事件所属的后渗透攻击阶段中的子阶段为发现阶段或横向移动阶段。网络设备根据子阶段与类别的对应关系、以及第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,确定第一主机的威胁指示符,包括:网络设备根据子阶段与类别的对应关系,确定第十行为事件所属的后渗透攻击阶段中的子阶段对应第二类别。网络设备确定第一行为事件集中包含的第十行为事件的数量是否大于第六阈值。在第一行为事件集中包含的第十行为事件的数量大于第六阈值时,网络设备确定第一主机的威胁指示符为第一威胁指示符,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。

30.其中,第十行为事件所属的后渗透攻击阶段中的子阶段对应第二类别,说明第十行为事件有可能是根据工作人员的合法操作生成的。但是,在一个时间范围内生成多个第

十行为事件时,说明在一个时间范围内后渗透攻击阶段中的同一个子阶段对应的行为事件大量发生,而且,在第一行为事件集中包含的第十行为事件的数量大于第六阈值时,那么网络设备能够确定多个第十行为事件是根据第一主机远程攻击第二主机生成的,所以网络设备确定第一主机的威胁指示符为第一威胁指示符。

31.另外,网络设备能够确定第一主机向第二主机发起的攻击链包括发现阶段或横向移动阶段。

32.第二方面,本技术提供了一种网络设备,包括存储器和与存储器连接的处理器,存储器用于存储指令。处理器用于执行指令,以使网络设备执行以下操作:获取第一行为事件集,第一行为事件集中包括多个行为事件,第一行为事件集中的每个行为事件是利用对应的行为分析规则对第一时间段内第一主机主动连接第二主机生成的至少一个会话的元数据进行分析后生成的,第一行为事件集中的每个行为事件包括行为事件标识。根据预定的行为事件标识与子阶段的对应关系,确定第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,后渗透攻击阶段包括发现阶段、凭据访问阶段、横向移动阶段、执行阶段、防御逃避阶段和持久化阶段。根据子阶段与类别的对应关系、以及第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,确定第一主机的威胁指示符,其中,子阶段与类别的对应关系包括凭据访问阶段、执行阶段、防御逃避阶段和持久化阶段对应第一类别,以及发现阶段和横向移动阶段对应第二类别。

33.在第二方面的一种可能的实现方式中,第一行为事件集中包含第一行为事件,第一行为事件所属的后渗透攻击阶段中的子阶段为凭据访问阶段、执行阶段、防御逃避阶段或持久化阶段。处理器,具体用于根据子阶段与类别的对应关系,确定第一行为事件所属的后渗透攻击阶段中的子阶段对应第一类别。根据第一类别和类别与威胁指示符的对应关系,确定第一主机的威胁指示符为第一威胁指示符,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。

34.在第二方面的一种可能的实现方式中,第一行为事件集中的每个行为事件还包括发生时间,第一行为事件集中包含第二行为事件和第三行为事件,第二行为事件所属的后渗透攻击阶段中的子阶段为发现阶段,第三行为事件所属的后渗透攻击阶段中的子阶段为横向移动阶段。处理器,具体用于根据子阶段与类别的对应关系,确定第二行为事件和第三行为事件所属的后渗透攻击阶段中的子阶段均对应第二类别。获取第二行为事件的发生时间和第三行为事件的发生时间。如果第二行为事件的发生时间早于第三行为事件的发生时间、且第二行为事件的发生时间与第三行为事件的发生时间的时间差值小于第一阈值,确定第一主机的威胁指示符为第一威胁指示符,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。

35.在第二方面的一种可能的实现方式中,第一行为事件集中的每个行为事件还包括发生时间,第一行为事件集中包含第四行为事件和第五行为事件,第四行为事件所属的后渗透攻击阶段中的子阶段为凭据访问阶段、执行阶段、防御逃避阶段或持久化阶段,第五行为事件所属的后渗透攻击阶段中的子阶段为发现阶段或横向移动阶段。处理器,具体用于根据子阶段与类别的对应关系,确定第四行为事件所属的后渗透攻击阶段中的子阶段对应第一类别,以及第五行为事件所属的后渗透攻击阶段中的子阶段对应第二类别。获取第四行为事件的发生时间和第五行为事件的发生时间。如果第四行为事件的发生时间早于或晚

于第五行为事件的发生时间、且第四行为事件的发生时间与第五行为事件的发生时间的时间差值小于第二阈值,确定第一主机的威胁指示符为第一威胁指示符,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。

36.在第二方面的一种可能的实现方式中,第一行为事件集中的每个行为事件还包括发生时间,第一行为事件集中包含第六行为事件,第六行为事件所属的后渗透攻击阶段中的子阶段为发现阶段或横向移动阶段。处理器,具体用于获取命令控制事件,命令控制事件为利用对应的行为分析规则对第二时间段内第一主机连接黑客服务器生成的至少一个会话的元数据进行分析后生成的,命令控制事件对应第一类别,第二时间段早于第一时间段,命令控制事件中还包括发生时间。根据子阶段与类别的对应关系,确定第六行为事件所属的后渗透攻击阶段中的子阶段对应第二类别。获取第六行为事件的发生时间和命令控制事件的发生时间。如果命令控制事件的发生时间早于第六行为事件的发生时间、且命令控制事件的发生时间与第六行为事件的发生时间的时间差值小于第三阈值,确定第一主机的威胁指示符为第一威胁指示符,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。

37.在第二方面的一种可能的实现方式中,第一行为事件集中的每个行为事件还包括发生时间,第一行为事件集中包含第七行为事件,第七行为事件所属的后渗透攻击阶段中的子阶段为凭据访问阶段、执行阶段、防御逃避阶段或持久化阶段。处理器,具体用于获取数据外泄事件,数据外泄事件为利用对应的行为分析规则对第三时间段内第一主机连接黑客服务器生成的至少一个会话的元数据进行分析后生成的,数据外泄事件对应第二类别,第一时间段早于第三时间段,数据外泄事件中还包括发生时间。根据子阶段与类别的对应关系,确定第七行为事件所属的后渗透攻击阶段中的子阶段对应第一类别。获取第七行为事件的发生时间和数据外泄事件的发生时间。如果数据外泄事件的发生时间晚于第七行为事件的发生时间、且数据外泄事件的发生时间与第七行为事件的发生时间的时间差值小于第四阈值,确定第一主机的威胁指示符为第一威胁指示符,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。

38.在第二方面的一种可能的实现方式中,第一行为事件集中的每个行为事件还包括发生时间,第一行为事件集中包含第八行为事件,第八行为事件所属的后渗透攻击阶段中的子阶段为发现阶段或横向移动阶段。处理器,具体用于获取数据外泄事件,数据外泄事件为利用对应的行为分析规则对第三时间段内第一主机连接黑客服务器生成的至少一个会话的元数据进行分析后生成的,数据外泄事件对应第二类别,第一时间段早于第三时间段,数据外泄事件还包括发生时间。根据子阶段与类别的对应关系,确定第八行为事件所属的后渗透攻击阶段中的子阶段对应第二类别。获取第八行为事件的发生时间和数据外泄事件的发生时间。如果数据外泄事件的发生时间晚于第八行为事件的发生时间、且数据外泄事件的发生时间与第八行为事件的发生时间的时间差值小于第五阈值,确定第一主机的威胁指示符为第一威胁指示符,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。

39.在第二方面的一种可能的实现方式中,第一行为事件集中包含第九行为事件,第九行为事件所属的后渗透攻击阶段中的子阶段为发现阶段或横向移动阶段。处理器,具体用于根据子阶段与类别的对应关系,确定第九行为事件所属的后渗透攻击阶段中的子阶段

对应第二类别。根据第二类别和类别与威胁指示符的对应关系,确定第一主机的威胁指示符为第二威胁指示符,第二威胁指示符所指示发起远程攻击的风险低于第一威胁指示符所指示发起远程攻击的风险。

40.在第二方面的一种可能的实现方式中,第一行为事件集中包含第十行为事件,第十行为事件所属的后渗透攻击阶段中的子阶段为发现阶段或横向移动阶段。处理器,具体用于根据子阶段与类别的对应关系,确定第十行为事件所属的后渗透攻击阶段中的子阶段对应第二类别。确定第一行为事件集中包含的第十行为事件的数量是否大于第六阈值。在第一行为事件集中包含的第十行为事件的数量大于第六阈值时,确定第一主机的威胁指示符为第一威胁指示符,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。

41.第三方面,本技术提供了一种网络设备,包括:获取模块,用于获取第一行为事件集,第一行为事件集中包括多个行为事件,第一行为事件集中的每个行为事件是利用对应的行为分析规则对第一时间段内第一主机主动连接第二主机生成的至少一个会话的元数据进行分析后生成的,第一行为事件集中的每个行为事件包括行为事件标识。处理模块,用于根据预定的行为事件标识与子阶段的对应关系,确定第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,后渗透攻击阶段包括发现阶段、凭据访问阶段、横向移动阶段、执行阶段、防御逃避阶段和持久化阶段。根据子阶段与类别的对应关系、以及第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,确定第一主机的威胁指示符,其中,子阶段与类别的对应关系包括凭据访问阶段、执行阶段、防御逃避阶段和持久化阶段对应第一类别,以及发现阶段和横向移动阶段对应第二类别。

42.第四方面,本技术提供了一种计算机存储介质,用于储存为上述网络设备所用的计算机软件指令,其包含用于执行上述第一方面和上述第一方面的任意一种可能的实现方式所设计的程序。

43.第五方面,本技术提供了一种包含指令的计算机程序产品,当其在计算机上运行时,使得计算机执行上述各方面所述的方法。

44.第六方面,本技术提供了一种芯片,包括存储器和处理器,存储器用于存储计算机指令,处理器用于从存储器中调用并运行该计算机指令,以执行上述第一方面和第一方面的任意一种可能的实现方式中的方法。

附图说明

45.图1为本技术实施例提供的远程控制检测方法所适用的一种网络场景示意图;

46.图2为本技术实施例提供的黑客服务器400发起远程攻击的四个阶段的示意图;

47.图3为本技术实施例提供的后渗透攻击阶段包含的六个子阶段的示意图;

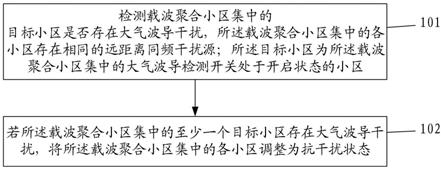

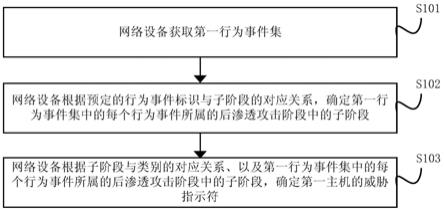

48.图4为本技术实施例提供的一种远程控制检测方法的流程图;

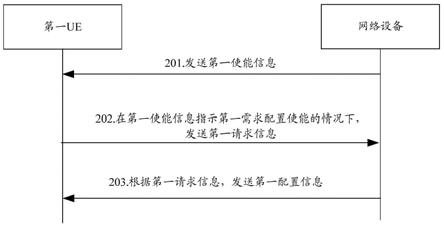

49.图5为本技术实施例提供的另一种远程控制检测方法的流程图;

50.图6为本技术实施例提供的又一种远程控制检测方法的流程图;

51.图7为本技术实施例提供的又一种远程控制检测方法的流程图;

52.图8为本技术实施例提供的又一种远程控制检测方法的流程图;

53.图9为本技术实施例提供的又一种远程控制检测方法的流程图;

54.图10为本技术实施例提供的又一种远程控制检测方法的流程图;

55.图11为本技术实施例提供的又一种远程控制检测方法的流程图;

56.图12为本技术实施例提供的又一种远程控制检测方法的流程图;

57.图13为本技术实施例提供的一种网络设备的结构示意图;

58.图14为本技术实施例提供的另一种网络设备的结构示意图。

具体实施方式

59.在对现有后渗透攻击进行分析后发现后渗透攻击阶段包含的不同子阶段分别对应不同的风险类别,例如,第一类别和第二类别。第一类别是指与攻击行为关联性较强的类别,第二类别是指与攻击行为关联性较弱的类别。与攻击行为关联性较强是指行为事件是由攻击行为引发的概率较高,而由管理计算机网络的工作人员正常操作引发的概率较低,第一类别的行为事件对于识别攻击行为的价值较高。相对应地,与攻击行为关联性较弱是指行为事件是由攻击行为引发的概率与由管理计算机网络的工作人员正常操作引发的概率之间的差异不够大,第二类别的行为事件对于识别攻击行为的价值低于第一类别。

60.本技术以一个主机作为行为事件分析的最小粒度,并且将行为事件与后渗透攻击阶段所包含六个子阶段建立细致的对应关系。基于一个主机的行为事件集合中的行为事件所属的攻击子阶段所属的类别,来确定第一主机的威胁指示符,第一主机的威胁指示符指示第一主机向第二主机发起远程攻击的风险,从而更精准的识别网络中被黑客利用而发起远程攻击可能性高的主机。

61.请参见图1所示,图1为本技术实施例提供的远程控制检测方法所适用的一种网络场景示意图。图1所示的网络场景中包括一个作为分析对象的网络x。可选地,该网络x 是区别于互联网的一个网络。例如,该网络x是由企业、校园、家庭等组织建立的局域网,或者由多个局域网组成的园区网络(campus network,can)。

62.作为分析对象的网络x通过网关设备200与互联网100连接。网络x中包括至少一个交换机300和多台主机,多台主机包括主机a、主机b、主机c和主机n等。多台主机之间通过交换机300进行相互通信,多台主机通过交换机300和网关设备200连接互联网100。网络x中包含多个交换机,为图示简明起见,图1中仅用一个交换机300表示至少一个交换机。

63.黑客服务器400远程攻击网络x内的主机的过程包括外部渗透(externalpenetration)阶段、命令与控制(command and control)阶段、后渗透攻击(postinfiltration)阶段和数据外泄(data exfiltration)阶段。

64.其中,后渗透攻击阶段中进一步包含多个子阶段,这些子阶段包括发现(discovery) 阶段、凭据访问(credential access)阶段、横向移动(lateral movement)阶段、执行(execution)阶段、防御逃避(defense evasion)阶段和持久化(persistent)阶段。

65.请参见图1至图3所示,图2为本技术实施例提供的黑客服务器400发起远程攻击的四个阶段的示意图,图3为本技术实施例提供的后渗透攻击阶段包含的六个子阶段的示意图。

66.在图1至图3所示的实施例中,下面以黑客服务器400攻击网络x内的主机a,以及被感染的主机a远程攻击主机b为例,说明黑客服务器400和被感染的主机a的攻击行为。事实上,主机a和主机b为网络x内的任意两个主机。

67.阶段1、外部渗透阶段。

68.其中,外部渗透阶段为黑客服务器400使用远程控制工具感染网络x的主机a,并获取主机a的管理权限的过程。

69.阶段2、命令与控制阶段。

70.其中,命令与控制阶段为被感染的主机a从黑客服务器400获取控制命令的过程。

71.阶段3、后渗透攻击阶段。

72.其中,后渗透攻击阶段为被感染的主机a接收黑客服务器400的控制命令以后,被感染的主机a根据控制命令的指示攻击网络x中其他主机的过程。

73.在后渗透攻击阶段中,具体包括阶段3.1至3.6。

74.阶段3.1、发现阶段。

75.其中,发现阶段为被感染的主机a根据控制命令调用远程服务在网络x中探测到存储有敏感数据或核心资产等信息的主机b的过程。

76.发现阶段的作用为使主机a找到具有敏感数据或核心资产的主机b。

77.阶段3.2、凭据访问阶段。

78.其中,凭据访问阶段为在主机a探测到主机b以后,主机a根据控制命令调用远程服务窃取主机b的访问密码的过程。

79.凭据访问阶段的作用为使主机a窃取到主机b的访问密码。

80.阶段3.3、横向移动阶段。

81.其中,横向移动阶段为在主机a窃取到主机b的访问密码以后,主机a根据控制命令调用远程服务和主机b的访问密码实现远程控制主机b的过程。

82.横向移动阶段的作用为使主机a能够远程控制主机b。

83.阶段3.4、执行阶段。

84.其中,执行阶段为在主机a远程控制主机b以后,主机a根据控制命令调用远程服务将非法控制程序发送到主机b的过程。

85.执行阶段的作用为使主机b运行非法控制程序,并在数据外泄阶段中将敏感数据或核心资产等信息发送给黑客服务器400。

86.其中,非法控制程序用于将主机b的敏感数据或核心资产等信息发送给黑客服务器 400。

87.阶段3.5、防御逃避阶段。

88.其中,防御逃避阶段为主机a根据控制命令调用远程服务删除主机a在主机b中留下的非法操作记录的过程。

89.防御逃避阶段的作用为使防御软件无法扫描到主机a在主机b上的非法操作记录。

90.阶段3.6、持久化阶段。

91.其中,持久化阶段为主机a根据控制命令调用远程服务将非法控制程序添加至主机 b的注册表或自启动项的过程。

92.持久化阶段的作用为使主机b开机以后自动运行非法控制程序。

93.阶段4、数据外泄阶段。

94.其中,数据外泄阶段为主机a或主机b利用非法控制程序将本地存储的敏感数据或核心资产等信息发送给黑客服务器400的过程。

95.目前,当前的安全防护技术无法精准的识别出网络x中主机之间在后渗透攻击阶段 (阶段3)的攻击行为。为此,本技术实施例将详细的说明网络设备如何更准确的检测出网络x中主机之间在后渗透攻击阶段(阶段3)的攻击行为。

96.请参见图4所示,图4为本技术实施例提供的一种远程控制检测方法的流程图。本技术实施例提供的远程控制检测方法能够应用在网络设备上,网络设备为图1所示的网关设备200、交换机300或云端设备500。换句话说,只要能获得交换机300中的流量数据的网络设备均能够执行本技术实施例提供的远程控制检测方法。本技术实施例提供的远程控制检测方法包括以下步骤s101至s103。

97.s101、网络设备获取第一行为事件集。

98.其中,第一行为事件集中包括多个行为事件,第一行为事件集中的每个行为事件包括行为事件标识。另外,第一行为事件集中的每个行为事件是利用对应的行为分析规则对第一时间段内第一主机主动连接第二主机生成的至少一个会话的元数据进行分析后生成的,下面将详细的介绍第一行为事件集是如何获取到的。

99.在s101中,具体包括以下步骤a至步骤c。

100.步骤a、网络设备获取会话信息集合。

101.其中,会话信息集合包括第一主机在第一时间段内主动连接第二主机生成的至少一个会话的信息,第一主机和第二主机均在第一网络内。第一时间段为一个预先设定的时间段,例如,第一时间段根据实际情况设定为10分钟、1小时、1天或1周等不同的时间长度。会话是指第一主机与第二主机之间建立的通信连接,由于在第一时间段内第一主机与第二主机可能会建立一个或多个会话,所以网络设备会获取到会话的信息从而生成会话信息集合。会话信息集合中包括第一时间段内第一主机与第二主机可能会建立一个或多个会话的相关数据,例如会话开始时间、会话结束时间等等。

102.步骤b、网络设备获取会话信息集合中的与远程服务相关的会话的信息。

103.其中,远程服务是一类服务的总称,远程服务包括但不限于基于远程命令调用 (remote procedure calls,rpc)、服务信息块(server message block,smb)协议或远程桌面协议(remote desktop protocol,rdp)等协议实现的远程服务。在会话信息集合中,可能会有一个或多个与远程服务相关的会话的信息,网络设备获取会话信息集合中所有的远程服务相关的会话的信息。为了简明起见,将会话信息集合中所有的远程服务相关的会话的信息简称为远程服务会话信息。

104.步骤c、网络设备将远程服务会话信息与规则库中的行为分析规则进行匹配,根据匹配结果生成第一行为事件集。

105.其中,规则库包括多个行为分析规则,每个行为分析规则都与一个行为事件对应。如果远程服务会话信息符合一个分析规则中的匹配条件,则确认匹配成功(或者称为远程服务会话信息与该分析规则是相匹配的),输出该分析规则对应的行为事件。以此类推,将远程服务会话信息与规则库中的每个行为分析规则,根据输出结果生成第一行为事件集。

106.第一行为事件集包括多个行为事件,第一行为事件集中的行为事件指示远程服务会话信息中存在与规则库中的行为分析规则相匹配的行为。

107.如果第一主机与第二主机建立会话的目的在于实现后渗透攻击阶段(图2中的阶段 3),那么在远程服务会话信息中会存在用于实现远程攻击的会话的信息。这些用于实现

远程攻击的远程服务会话信息会与规则库中的行为分析规则相匹配,并生成第一行为事件集。规则库中的行为分析规则通常用于识别出远程服务会话信息中高风险或高权限的远程服务行为,所以第一行为事件集中的每个行为事件通常属于通过远程服务实现的高风险或高权限的行为。

108.示例的,结合图1所示,假设网络设备为图1中的交换机300,第一网络为图1中的网络x,第一主机为图1中的主机a,第二主机为图1中的主机b,第一时间段为2020 年1月1日10点至2020年1月1日10点10分。在第一时间段内主机a以实现远程攻击为目的主动与主机b建立了2个会话。由于主机a与主机b之间均通过交换机300进行通信,所以交换机300获取到主机a与主机b建立的会话的相关数据,从而获取主机 a与主机b生成的会话信息集合。假设交换机300按照协议类型从会话信息集合中筛选出远程服务会话信息。交换机300将远程服务会话信息与规则库中的行为分析规则相匹配,生成的行为事件集h1包括行为事件s1和行为事件s2,行为事件s1用于描述远程服务行为a1,行为事件s2用于描述远程服务行为a2。

109.s102、网络设备根据预定的行为事件标识与子阶段的对应关系,确定第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段。

110.其中,后渗透攻击阶段中的子阶段包括发现阶段、凭据访问阶段、横向移动阶段、执行阶段、防御逃避阶段和持久化阶段。

111.由于第一行为事件集中的每个行为事件的描述信息包括行为事件标识,并且网络设备会预先设定行为事件标识与子阶段的对应关系,那么网络设备便确定第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段。

112.示例的,请结合表1所示,表1为预先设定的行为事件标识与后渗透攻击阶段中的子阶段的对应关系。

113.表1

[0114][0115]

示例的,请结合图1和表1所示,假设行为事件集h1包括行为事件s1和行为事件 s2,行为事件s1的行为事件标识为t1016,行为事件s2的行为事件标识为t1003。交换机300根据表1所示的对应关系,确定行为事件集h1中的行为事件s1所属的后渗透攻击阶段中的子阶段为发现阶段,并确定行为事件集h1中的行为事件s2所属的后渗透攻击阶段中的子阶段为凭据访问阶段。

[0116]

在表1所示的发现阶段对应的各行为事件标识中,t1016用于代表系统网络配置发现行为(system network configuration discovery),t1018用于代表远程系统发现行为(remote system discovery),t1033用于代表系统所有者/用户发现行为(systemowner/user discovery),t1069用于代表权限组发现行为(permission groupsdiscovery),

t1082用于代表系统信息发现行为(system information discovery),t1083 用于代表文件和目录发现行为(file&directory discovery),t1087用于代表帐户发现行为(account discovery),t1124用于代表系统时间发现行为(system time discovery),t1135用于代表网络共享发现行为(network share discovery)。

[0117]

在表1的凭据访问阶段对应的行为事件标识中,t1003用于代表凭证转储行为 (credential dumping)。

[0118]

在表1的横向移动阶段对应的行为事件标识中,t1077用于代表windows管理共享行为(windows admin shares(file shares only,not named pipes)),t1105代表远程文件复制行为(remote file copy)。

[0119]

在表1的执行阶段对应的行为事件标识中,t1035用于代表服务执行行为(serviceexecution),t1047用于代表windows管理工具行为(windows managementinstrumentation),t1053用于代表计划任务行为(scheduled tasks)。

[0120]

在表1的防御逃避阶段对应的行为事件标识中,t1070用于代表主机上的指示移除行为(indicator removal on host)。

[0121]

在表1的持久化阶段对应的行为事件标识中,t1004用于代表windows登录帮助程序行为动态链接库(winlogon helper dll),t1013用于代表为端口监视器行为(portmonitors)。

[0122]

s103、网络设备根据子阶段与类别的对应关系、以及第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,确定第一主机的威胁指示符。

[0123]

其中,后渗透攻击阶段中的子阶段与类别的对应关系包括凭据访问阶段、执行阶段、防御逃避阶段和持久化阶段对应第一类别,以及发现阶段和横向移动阶段对应第二类别。威胁指示符用于指示发起远程攻击的风险,威胁指示符具体为第一威胁指示符或第二威胁指示符,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。换句话说,第一威胁指示符指示发起远程攻击的风险较高,而第二威胁指示符指示发起远程攻击的风险较低。

[0124]

示例的,表2为行为后渗透攻击阶段中的子阶段与类别的对应关系,表3为类别与威胁指示符的对应关系。

[0125]

表2

[0126]

后渗透攻击阶段中的子阶段类别发现阶段第二类别凭据访问阶段第一类别横向移动阶段第二类别执行阶段第一类别防御逃避阶段第一类别持久化阶段第一类别命令与控制阶段第一类别数据外泄阶段第二类别

[0127]

表3

[0128][0129][0130]

结合图1、表2和表3所示,交换机300根据表2所示的对应关系,能够确定行为事件集h1中的行为事件s1所属的后渗透攻击阶段中的发现阶段对应第二类别,并确定行为事件集h1中的行为事件s2所属的后渗透攻击阶段中的凭据访问阶段对应第一类别。行为事件集h1中的行为事件s2和s1分别对应第一类别和第二类别,交换机300根据表 3所示的对应关系,确定第一主机的威胁指示符为第一威胁指示符。由于第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险,说明第一主机具有较大的概率在第一时间段内向第二主机发起远程攻击。

[0131]

在图4所示的实施例中,本技术实施例提供的网络设备能够通过第一主机行为事件集合中每个行为事件所属的后渗透攻击阶段中的攻击子阶段对应的类别来确定第一主机向第二主机发起远程攻击的风险高低,并通过有区分的威胁指示符向用户提示风险。本技术实施例提供的方法通过对行为事件的细致分析,从而能够更精准地从被管理网络中识别出发起远程攻击可能性较高的主机。

[0132]

示例的,如果第一主机的威胁指示符为第二威胁指示符,说明第一主机向第二主机发起远程攻击的风险较小,很有可能是管理计算机网络的工作人员利用第一主机向第二主机发起合法的网络行为,所以网络设备能够发出较低等级的警报,以指示第一主机向第二主机发起高权限操作或高危操作。如果第一主机的威胁指示符为第一威胁指示符,说明第一主机向第二主机发起远程攻击的风险较大,很有可能是黑客服务器利用第一主机向第二主机发起非法的网络行为,所以网络设备能够发出较高等级的警报,以指示第一主机向第二主机发起远程攻击。

[0133]

请参见图5所示,图5为本技术实施例提供的另一种远程控制检测方法的流程图,图5所示的实施例为图4中的步骤s103的细化方案。在图5所示的实施例中,第一行为事件集中包含第一行为事件,第一行为事件所属的后渗透攻击阶段中的子阶段为凭据访问阶段、执行阶段、防御逃避阶段或持久化阶段。图5所示的方法包括以下步骤s201至 202。

[0134]

s201、网络设备根据子阶段与类别的对应关系,确定第一行为事件所属的后渗透攻击阶段中的子阶段对应第一类别。

[0135]

其中,在网络设备确定第一行为事件所属的后渗透攻击阶段中的子阶段为凭据访问阶段、执行阶段、防御逃避阶段或持久化阶段以后,网络设备便能够根据子阶段与类别的对应关系确定第一行为事件所属的后渗透攻击阶段中的子阶段对应第一类别。

[0136]

s202、网络设备根据第一类别和类别与威胁指示符的对应关系,确定第一主机的威胁指示符为第一威胁指示符。

[0137]

其中,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。

[0138]

示例的,请结合图1、表2和表3所示,假设第一行为事件所属的后渗透攻击阶段中的子阶段为凭据访问阶段,那么交换机300根据表2能够确定凭据访问阶段对应第一类别。然后,交换机300根据表3能够确定一个第一类别对应第一威胁指示符,交换机 300便会确定主机a的威胁指示符为第一威胁指示符。由于第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险,所以交换机300能够通过第一威胁指示符确定主机a在第一时间段内向主机b发起远程攻击。

[0139]

在图5所示的实施例中,如果第一行为事件集中包含第一行为事件,且第一行为事件所属的后渗透攻击阶段中的子阶段为凭据访问阶段、执行阶段、防御逃避阶段或持久化阶段,那么网络设备确定第一行为事件所属的后渗透攻击阶段中的子阶段对应第一类别。然后,网络设备根据第一类别和类别与威胁指示符的对应关系,确定第一主机的威胁指示符为第一威胁指示符。由于第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险,所以网络设备能够通过第一威胁指示符确定第一主机在第一时间段内向第二主机发起远程攻击。

[0140]

请参见图6所示,图6为本技术实施例提供的又一种远程控制检测方法的流程图,图6所示的实施例为图4中的步骤s103的细化方案。在图6所示的实施例中,第一行为事件集中的每个行为事件的描述信息还包括发生时间,第一行为事件集中包含第二行为事件和第三行为事件,第二行为事件所属的后渗透攻击阶段中的子阶段为发现阶段,第三行为事件所属的后渗透攻击阶段中的子阶段为横向移动阶段,图6所示的方法包括以下步骤s301至s303。

[0141]

s301、网络设备根据子阶段与类别的对应关系,确定第二行为事件和第三行为事件所属的后渗透攻击阶段中的子阶段均对应第二类别。

[0142]

其中,在网络设备确定第二行为事件所属的后渗透攻击阶段中的子阶段为发现阶段,且第三行为事件所属的后渗透攻击阶段中的子阶段为横向移动阶段以后,网络设备便根据子阶段与类别的对应关系确定第二行为事件所属的发现阶段对应第二类别,并确定第三行为事件所属的横向移动阶段对应第二类别。

[0143]

s302、网络设备获取第二行为事件的发生时间和第三行为事件的发生时间。

[0144]

s303、如果第二行为事件的发生时间早于第三行为事件的发生时间、且第二行为事件的发生时间与第三行为事件的发生时间的时间差值小于第一阈值,网络设备确定第一主机的威胁指示符为第一威胁指示符。

[0145]

其中,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。第一阈值为预先设定的时间差值,显然第一阈值的取值小于等于步骤 s101中提到的第一时间段的长度。例如,当步骤s101中的第一时间段为1小时时,将第一阈值设定为10分钟;当步骤s101中的第一时间段为1周时,将第一阈值设定为1 天。在实际应用时,所述第一阈值往往明显小于第一时间段。

[0146]

示例的,表4为类别条件、时间条件与威胁指示符的对应关系。

[0147]

类别条件时间条件威胁指示符类别条件1:一个第一类别无第一威胁指示符类别条件2:一个第二类别无第二威胁指示符类别条件3:两个第二类别时间条件1第一威胁指示符

类别条件4:一个第一类别和一个第二类别时间条件2第一威胁指示符

………………

[0148]

表4

[0149]

请结合图1和表4所示,假设交换机300获取到行为事件集h2,行为事件集h2包括行为事件s3和行为事件s4,行为事件s3所属的发现阶段对应第二类别,行为事件s4 所属的横向移动阶段对应第二类别,行为事件集h2符合表4中的类别条件3。

[0150]

假设表4中的时间条件1包括第二行为事件的发生时间早于第三行为事件的发生时间,且第二行为事件的发生时间与第三行为事件的发生时间的时间差值小于第一阈值。其中,第二行为事件属于发现阶段,第三行为事件属于横向移动阶段,第一阈值为24小时。

[0151]

假设交换机300获取到行为事件s3的发生时间为2020年1月1日10点,行为事件 s4的发生时间为2020年1月1日15点。交换机300确定行为事件s3的发生时间早于行为事件s4的发生时间,且行为事件s4的发生时间与行为事件s3的发生时间的时间差值(5小时)小于第一阈值(24小时),所以行为事件集h2也符合表4中的时间条件1。

[0152]

在图1和表4所示的实施例中,虽然管理网络x的工作人员的合法行为有可能触发属于第二类别的个别行为事件,但是工作人员的合法行为不会触发具有时间联系的多个行为事件。换句话说,工作人员的行为所触发的行为事件往往是孤立发生的,很少存在时间上的联系。由于行为事件集h2同时满足表4中的类别条件3和时间条件1,即行为事件集h2中存在具有较为紧密时间联系的两个行为事件,说明行为事件集h2是工作人员触发的可能性较低,而存在较大的可能性是主机a在第一时间段内向主机b发起远程攻击,所以交换机300基于表4确定主机a的威胁指示符为第一威胁指示符,以指示主机a发起远程攻击的风险较高。

[0153]

在图6所示的实施例中,在第一行为事件集中包括至少两个行为事件时,网络设备需要根据至少两个行为事件所属的后渗透攻击阶段中的攻击子阶段对应的类别和至少两个行为事件的发生时间来确定第一主机的威胁指示符。网络设备根据至少两个行为事件所属的后渗透攻击阶段中的攻击子阶段对应的类别和至少两个行为事件的发生时间确定第一主机的多个网络行为是否符合后渗透攻击阶段中的子阶段的攻击行为,如果符合,说明第一主机在第一时间段内向第二主机发起远程攻击,那么网络设备能够确定第一主机的威胁指示符为第一威胁指示符。

[0154]

在s301至s303中,网络设备确定第二行为事件和第三行为事件所属的后渗透攻击阶段中的子阶段均对应第二类别,第二类别说明第二行为事件和第三行为事件既有可能是第一主机在第一时间段内向第二主机发起的合法操作,也有可能是第一主机在第一时间段内远程攻击第二主机。为了确定第一主机的操作是否合法,网络设备还需要获取第二行为事件和第三行为事件的发生时间。根据后渗透攻击阶段中的各个子阶段发生的先后时序得知,发现阶段的发生时间应该早于横向移动阶段的发生时间,而且,横向移动阶段的发生时间与发现阶段的发生时间的时间差值会小于第一阈值。如果第二行为事件与第三行为事件的时序和时间差值符合后渗透攻击阶段中的发现阶段和横向移动阶段,即第一行为事件集中存在具有时间联系的两个行为事件,说明第一行为事件集是工作人员触发的可能性较低,而存在较大的可能性是第一主机在第一时间段内向第二主机发起远程攻击,所以网络设备能够确定第一主机的威胁指示符为第一威胁指示符,以指示第一主机发起远程攻击的风险较高。

[0155]

可选地,在本技术实施例中,网络设备在确定第一主机的威胁指示符为第一威胁指示符之后,还包括:确定第一主机向第二主机发起的攻击链包括发现阶段和横向移动阶段。在本技术实施例中,攻击链中包括有先后顺序的多个攻击阶段或者子阶段。攻击链中包括有先后顺序的多个攻击阶段或者子阶段。

[0156]

请参见图7所示,图7为本技术实施例提供的又一种远程控制检测方法的流程图,图7所示的实施例为图4中的步骤s103的细化方案。在图7所示的实施例中,第一行为事件集中的每个行为事件的描述信息还包括发生时间,第一行为事件集中包含第四行为事件和第五行为事件,第四行为事件所属的后渗透攻击阶段中的子阶段为凭据访问阶段、执行阶段、防御逃避阶段或持久化阶段,第五行为事件所属的后渗透攻击阶段中的子阶段为发现阶段或横向移动阶段,图7所示的方法包括以下步骤s401至s403。

[0157]

s401、网络设备根据子阶段与类别的对应关系,确定第四行为事件所属的后渗透攻击阶段中的子阶段对应第一类别,以及第五行为事件所属的后渗透攻击阶段中的子阶段对应第二类别。

[0158]

s402、网络设备获取第四行为事件的发生时间和第五行为事件的发生时间。

[0159]

s403、如果第四行为事件的发生时间早于或晚于第五行为事件的发生时间、且第四行为事件的发生时间与第五行为事件的发生时间的时间差值小于第二阈值,网络设备确定第一主机的威胁指示符为第一威胁指示符。其中第二阈值小于等于所述第一时间段的长度。

[0160]

其中,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。第二阈值为预先设定的时间差值,例如,当第一时间段为1周时,将第二阈值设定为24小时。

[0161]

请结合图1和表4所示,假设交换机300获取到行为事件集h3,行为事件集h3包括行为事件s4和行为事件s5,行为事件s4所属的凭据访问阶段对应第一类别,行为事件s5所属的发现阶段对应第二类别,行为事件集h3符合表4中的类别条件4。

[0162]

假设表4中的时间条件2包括第四行为事件的发生时间晚于第五行为事件的发生时间、且第四行为事件的发生时间与第五行为事件的发生时间的时间差值小于第二阈值。其中,第四行为事件属于凭据访问阶段,第五行为事件属于发现阶段,第二阈值为24小时。

[0163]

假设交换机300获取到行为事件s5的发生时间为2020年2月5日10点,行为事件 s4的发生时间为2020年2月5日12点。交换机300确定行为事件s5的发生时间早于行为事件s4的发生时间,且行为事件s4的发生时间与行为事件s5的发生时间的时间差值(2小时)小于第二阈值(24小时),所以行为事件集h3也符合表4中的时间条件2。

[0164]

在图1和表4所示的实施例中,虽然管理网络x的工作人员的合法行为能够触发单一的行为事件,但是工作人员的合法行为不会触发具有时间联系的多个行为事件。由于行为事件集h3同时满足表4中的类别条件4和时间条件2,即行为事件集h3中存在具有时间联系的两个行为事件,可以排除行为事件集h2是工作人员触发的可能性,说明存在较大的可能性是主机a在第一时间段内向主机b发起远程攻击,所以交换机300基于表4确定主机a的威胁指示符为第一威胁指示符,以指示主机a发起远程攻击的风险较高。

[0165]

在图7所示的实施例中,网络设备根据后渗透攻击阶段中的各个子阶段发生的先后时序,以及后渗透攻击阶段中的各个子阶段之间的时间差值,网络设备确定第四行为事

件与第五行为事件的先后时序和时间差值是否符合后渗透攻击阶段中的各个子阶段的先后时序和时间差值,如果符合,即第一行为事件集中存在具有时间联系的两个行为事件,可以排除第一行为事件集是工作人员触发的可能性,说明存在较大的可能性是第一主机在第一时间段内向第二主机发起远程攻击,所以网络设备能够确定第一主机的威胁指示符为第一威胁指示符,以指示第一主机发起远程攻击的风险较高。

[0166]

请参见图8所示,图8为本技术实施例提供的又一种远程控制检测方法的流程图,图8所示的实施例为图4中的步骤s103的细化方案。在图8所示的实施例中,第一行为事件集中的每个行为事件的描述信息还包括发生时间,第一行为事件集中包含第六行为事件,第六行为事件所属的后渗透攻击阶段中的子阶段为发现阶段或横向移动阶段,图 8所示的方法包括以下步骤s501至s504。

[0167]

s501、网络设备获取命令控制事件。

[0168]

其中,命令控制事件为利用对应的行为分析规则对第二时间段内第一主机连接黑客服务器生成的至少一个会话的元数据进行分析后生成的,命令控制事件对应第一类别,第二时间段早于第一时间段,命令控制事件的描述信息中还包括发生时间。第二时间段为一个预先设定的时间段,例如,第二时间段根据实际情况设定为10分钟、1小时、1 天或1周等不同的时间长度。

[0169]

示例的,结合图1和图2所示,命令与控制阶段(图2中的阶段2)为被感染的主机a从黑客服务器400获取控制命令的过程,命令控制事件为在命令与控制阶段(图2 中的阶段2)中主机a连接黑客服务器400生成的至少一个会话中的被行为分析规则识别出来的远程服务,行为分析规则用于识别命令与控制阶段中存在的非法的远程服务。

[0170]

s502、网络设备根据子阶段与类别的对应关系,确定第六行为事件所属的后渗透攻击阶段中的子阶段对应第二类别。

[0171]

s503、网络设备获取第六行为事件的发生时间和命令控制事件的发生时间。

[0172]

s504、如果命令控制事件的发生时间早于第六行为事件的发生时间、且命令控制事件的发生时间与第六行为事件的发生时间的时间差值小于第三阈值,网络设备确定第一主机的威胁指示符为第一威胁指示符。所述第三阈值的取值小于等于所述第一时间段长度和第二时间段长度之和。

[0173]

其中,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。第三阈值为预先设定的时间差值,例如,将第三阈值设定为7天。

[0174]

请结合图1、表2和表4所示,假设交换机300获取到行为事件集h4和命令控制事件m1,行为事件集h4包括行为事件s6,行为事件s6所属的发现阶段对应第二类别,命令控制事件m1所属的命令与控制阶段对应第一类别,行为事件s6和命令控制事件m1符合表4中的类别条件4。

[0175]

假设表4中的时间条件2包括命令控制事件的发生时间早于第六行为事件的发生时间、且命令控制事件的发生时间与第六行为事件的发生时间的时间差值小于第三阈值。其中,第三阈值为24小时。

[0176]

假设交换机300获取到命令控制事件m1的发生时间为2020年3月10日8点,行为事件s6的发生时间为2020年3月10日16点。交换机300确定命令控制事件m1的发生时间早于行为事件s6的发生时间,且行为事件s6的发生时间与命令控制事件m1的发生时间的时间差值

(8小时)小于第三阈值(24小时),所以行为事件s6和命令控制事件 m1也符合表4中的时间条件2。

[0177]

在图1和表4所示的实施例中,虽然管理网络x的工作人员的合法行为能够触发单一的行为事件,但是工作人员的合法行为不会触发具有时间联系的多个行为事件。由于行为事件s6和命令控制事件m1同时满足表4中的类别条件4和时间条件2,即行为事件s6和命令控制事件m1属于存在具有时间联系的两个行为事件,可以排除行为事件s6 和命令控制事件m1是工作人员触发的可能性,说明存在较大的可能性是主机a在第二时间段内从黑客服务器400获取控制命令,并且主机a在第一时间段内向主机b发起远程攻击,所以交换机300基于表4确定主机a的威胁指示符为第一威胁指示符,以指示主机a发起远程攻击的风险较高。

[0178]

在图8所示的实施例中,网络设备根据后渗透攻击阶段中的各个子阶段和命令与控制阶段发生的先后时序,以及后渗透攻击阶段中的各个子阶段与命令与控制阶段之间的时间差值,网络设备确定第六行为事件和命令控制事件的先后时序和时间差值是否符合后渗透攻击阶段中的各个子阶段与命令与控制阶段的先后时序和时间差值,如果符合,即第六行为事件和命令控制事件属于存在具有时间联系的两个行为事件,可以排除第六行为事件和命令控制事件是工作人员触发的可能性,说明存在较大的可能性是第一主机在第二时间段内从黑客服务器获取控制命令,第一主机在第一时间段内向第二主机发起远程攻击,所以网络设备能够确定第一主机的威胁指示符为第一威胁指示符,以指示第一主机发起远程攻击的风险较高。

[0179]

请参见图9所示,图9为本技术实施例提供的又一种远程控制检测方法的流程图,图9所示的实施例为图4中的步骤s103的细化方案。在图9所示的实施例中,第一行为事件集中的每个行为事件的描述信息还包括发生时间,第一行为事件集中包含第七行为事件,第七行为事件所属的后渗透攻击阶段中的子阶段为凭据访问阶段、执行阶段、防御逃避阶段或持久化阶段,图9所示的方法包括以下步骤s601至s604。

[0180]

s601、网络设备获取数据外泄事件。

[0181]

其中,数据外泄事件为利用对应的行为分析规则对第三时间段内第一主机连接黑客服务器生成的至少一个会话的元数据进行分析后生成的。数据外泄事件对应第二类别,第一时间段早于第三时间段,数据外泄事件中还包括发生时间。第三时间段为一个预先设定的时间段,例如,第三时间段根据实际情况设定为10分钟、1小时、1天或1周等不同的时间长度。

[0182]

示例的,结合图1和图2所示,数据外泄阶段(图2中的阶段4)为主机a利用非法控制程序将本地存储的敏感数据或核心资产等信息发送给黑客服务器400的过程。数据外泄事件为在数据外泄阶段(图2中的阶段4)中主机a连接黑客服务器400生成的至少一个会话中的被行为分析规则识别出来的远程服务,行为分析规则用于识别数据外泄阶段中存在的非法的远程服务。

[0183]

s602、网络设备根据子阶段与类别的对应关系,确定第七行为事件所属的后渗透攻击阶段中的子阶段对应第一类别。

[0184]

s603、网络设备获取第七行为事件的发生时间和数据外泄事件的发生时间。

[0185]

s604、如果数据外泄事件的发生时间晚于第七行为事件的发生时间、且数据外泄

事件的发生时间与第七行为事件的发生时间的时间差值小于第四阈值,网络设备确定第一主机的威胁指示符为第一威胁指示符。所述第四阈值的取值小于等于所述第一时间段长度和第三时间段长度之和。

[0186]

其中,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。第四阈值为预先设定的时间差值,例如,将第四阈值设定为7天。

[0187]

请结合图1、表2和表4所示,假设交换机300获取到行为事件集h5和数据外泄事件w1,行为事件集h5包括行为事件s7,行为事件s7所属的凭据访问阶段对应第一类别,数据外泄事件w1所属的数据外泄阶段对应第二类别,行为事件s7和数据外泄事件w1符合表4中的类别条件4。

[0188]

假设表4中的时间条件2包括数据外泄事件的发生时间晚于第七行为事件的发生时间、且数据外泄事件的发生时间与第七行为事件的发生时间的时间差值小于第四阈值。其中,第四阈值为24小时。

[0189]

假设交换机300获取到数据外泄事件w1的发生时间为2020年4月15日17点,行为事件s7的发生时间为2020年4月15日12点。交换机300确定行为事件s7的发生时间晚于数据外泄事件w1的发生时间,且数据外泄事件w1的发生时间与行为事件s7的发生时间的时间差值(5小时)小于第四阈值(24小时),所以行为事件s7和数据外泄事件w1符合表4中的时间条件2。

[0190]

在图1和表4所示的实施例中,虽然管理网络x的工作人员的合法行为能够触发单一的行为事件,但是工作人员的合法行为不会触发具有时间联系的多个行为事件。由于行为事件s7和数据外泄事件w1同时满足表4中的类别条件4和时间条件2,即行为事件s7和数据外泄事件w1属于存在具有时间联系的两个行为事件,可以排除行为事件s7 和数据外泄事件w1是工作人员触发的可能性,说明主机a具有较大的概率在第一时间段内向主机b发起远程攻击,而且主机a具有较大的概率在第三时间段内利用非法控制程序将本地存储的敏感数据或核心资产等信息发送给黑客服务器400,所以交换机300基于表4确定主机a的威胁指示符为第一威胁指示符,以指示主机a发起远程攻击的风险较高。

[0191]

在图9所示的实施例中,网络设备根据后渗透攻击阶段中的各个子阶段和数据外泄阶段发生的先后时序,以及后渗透攻击阶段中的各个子阶段与数据外泄阶段之间的时间差值,网络设备确定第七行为事件和数据外泄事件的先后时序和时间差值是否符合后渗透攻击阶段中的各个子阶段与数据外泄阶段的先后时序和时间差值,如果符合,即第七行为事件和数据外泄事件属于存在具有时间联系的两个行为事件,可以排除第七行为事件和数据外泄事件是工作人员触发的可能性,说明存在较大的可能性是第一主机在第一时间段向第二主机发起远程攻击,而且,第一主机在第三时间段内利用非法控制程序将本地存储的敏感数据或核心资产等信息发送给黑客服务器,所以网络设备能够确定第一主机的威胁指示符为第一威胁指示符,以指示第一主机发起远程攻击的风险较高。

[0192]

请参见图10所示,图10为本技术实施例提供的又一种远程控制检测方法的流程图,图10所示的实施例为图4中的步骤s103的细化方案。在图10所示的实施例中,第一行为事件集中的每个行为事件的描述信息还包括发生时间,第一行为事件集中包含第八行为事件,第八行为事件所属的后渗透攻击阶段中的子阶段为发现阶段或横向移动阶段,图10所示的方法包括以下步骤s701至s704。

[0193]

s701、网络设备获取数据外泄事件。

[0194]

其中,数据外泄事件为利用对应的行为分析规则对第三时间段内第一主机连接黑客服务器生成的至少一个会话的元数据进行分析后生成的。数据外泄事件对应第二类别,第一时间段早于第三时间段,数据外泄事件中还包括发生时间。第三时间段为一个预先设定的时间段,例如,第三时间段根据实际情况设定为10分钟、1小时、1天或1周等不同的时间长度。

[0195]

示例的,结合图1和图2所示,数据外泄阶段(图2中的阶段4)为主机a利用非法控制程序将本地存储的敏感数据或核心资产等信息发送给黑客服务器400的过程。数据外泄事件为在数据外泄阶段(图2中的阶段4)中主机a连接黑客服务器400生成的至少一个会话中的被行为分析规则识别出来的远程服务,行为分析规则用于识别数据外泄阶段中存在的非法的远程服务。

[0196]

s702、网络设备根据子阶段与类别的对应关系,确定第八行为事件所属的后渗透攻击阶段中的子阶段对应第二类别。

[0197]

s703、网络设备获取第八行为事件的发生时间和数据外泄事件的发生时间。

[0198]

s704、如果数据外泄事件的发生时间晚于第八行为事件的发生时间、且数据外泄事件的发生时间与第八行为事件的发生时间的时间差值小于第五阈值,网络设备确定第一主机的威胁指示符为第一威胁指示符。

[0199]

其中,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。第五阈值为预先设定的时间差值,例如,将第四阈值设定为7天。

[0200]

请结合图1、表2和表4所示,假设交换机300获取到行为事件集h6和数据外泄事件w2,行为事件集h6包括行为事件s8,行为事件s8所属的发现阶段对应第二类别,数据外泄事件w2所属的数据外泄阶段对应第二类别,行为事件s8和数据外泄事件w2符合表4中的类别条件3。

[0201]

假设表4中的时间条件1包括数据外泄事件的发生时间晚于第八行为事件的发生时间、且数据外泄事件的发生时间与第八行为事件的发生时间的时间差值小于第五阈值。其中,第五阈值为24小时。

[0202]

假设交换机300获取到数据外泄事件w2的发生时间为2020年5月15日17点,行为事件s8的发生时间为2020年5月15日12点。交换机300确定行为事件s8的发生时间晚于数据外泄事件w2的发生时间,且数据外泄事件w2的发生时间与行为事件s8的发生时间的时间差值(5小时)小于第五阈值(24小时),所以行为事件s8和数据外泄事件w2符合表4中的时间条件1。

[0203]

在图1和表4所示的实施例中,虽然管理网络x的工作人员的合法行为能够触发单一的行为事件,但是工作人员的合法行为不会触发具有时间联系的多个行为事件。由于行为事件s8和数据外泄事件w2同时满足表4中的类别条件3和时间条件1,即行为事件s8和数据外泄事件w2属于存在具有时间联系的两个行为事件,可以排除行为事件s8 和数据外泄事件w2是工作人员触发的可能性,说明主机a具有较大的概率在第一时间段内向主机b发起远程攻击,而且主机a具有较大的概率在第三时间段内利用非法控制程序将本地存储的敏感数据或核心资产等信息发送给黑客服务器400,所以交换机300基于表4确定主机a的威胁指示符为第一威胁指示符,以指示主机a发起远程攻击的风险较高。

[0204]

在图10所示的实施例中,网络设备根据后渗透攻击阶段中的各个子阶段和数据外泄阶段发生的先后时序,以及后渗透攻击阶段中的各个子阶段与数据外泄阶段之间的时间差值,网络设备确定第八行为事件和数据外泄事件的先后时序和时间差值是否符合后渗透攻击阶段中的各个子阶段与数据外泄阶段的先后时序和时间差值,如果符合,即第八行为事件和数据外泄事件属于存在具有时间联系的两个行为事件,可以排除第八行为事件和数据外泄事件是工作人员触发的可能性,说明第一主机在第一时间段向第二主机发起远程攻击,而且,第一主机在第三时间段内利用非法控制程序将本地存储的敏感数据或核心资产等信息发送给黑客服务器,所以网络设备能够确定第一主机的威胁指示符为第一威胁指示符,以指示第一主机发起远程攻击的风险较高。

[0205]

请参见图11所示,图11为本技术实施例提供的又一种远程控制检测方法的流程图,图11所示的实施例为图4中的步骤s103的细化方案。在图11所示的实施例中,第一行为事件集中包含第九行为事件,第九行为事件所属的后渗透攻击阶段中的子阶段为发现阶段或横向移动阶段,图11所示的方法包括以下步骤s801至s802。

[0206]

s801、网络设备根据子阶段与类别的对应关系,确定第九行为事件所属的后渗透攻击阶段中的子阶段对应第二类别。

[0207]

s802、网络设备根据第二类别和类别与威胁指示符的对应关系,确定第一主机的威胁指示符为第二威胁指示符。

[0208]

其中,第二威胁指示符所指示发起远程攻击的风险低于第一威胁指示符所指示发起远程攻击的风险。

[0209]

示例的,请结合图1、表2和表3所示,假设第九行为事件所属的后渗透攻击阶段中的子阶段为发现阶段,那么交换机300根据表2确定发现阶段对应第二类别。然后,交换机300根据表3确定一个第二类别对应第二威胁指示符,交换机300便会确定主机 a的威胁指示符为第二威胁指示符。由于第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险,说明主机a向主机b发起远程攻击的风险较小,很有可能是管理计算机网络的工作人员利用主机a向主机b发起合法的网络行为,所以交换机300能够发出较低等级的警报,以指示主机a向主机b发起高权限操作或高危操作。

[0210]

在图11所示的实施例中,在第一主机的威胁指示符为第二威胁指示符时,说明第一主机向第二主机发起远程攻击的风险较小,很有可能是管理计算机网络的工作人员利用第一主机向第二主机发起合法的网络行为,所以网络设备能够发出较低等级的警报,以指示第一主机向第二主机发起高权限操作或高危操作。

[0211]

请参见图12所示,图12为本技术实施例提供的又一种远程控制检测方法的流程图,图12所示的实施例为图4中的步骤s103的细化方案。在图12所示的实施例中,第一行为事件集中包含第十行为事件,第十行为事件所属的后渗透攻击阶段中的子阶段为发现阶段或横向移动阶段,图12所示的方法包括以下步骤s901至s903。

[0212]

s901、网络设备根据子阶段与类别的对应关系,确定第十行为事件所属的后渗透攻击阶段中的子阶段对应第二类别。

[0213]

s902、网络设备确定第一行为事件集中包含的第十行为事件的数量是否大于第六阈值。

[0214]

其中,第一行为事件集中包含多个第十行为事件,多个第十行为事件均对应后渗

透攻击阶段中的同一个子阶段,而且第一行为事件集中包含的多个第十行为事件均在一个时间范围内生成的,例如,该时间范围为10分钟、1小时或2小时等。第六阈值为根据实际情况预先设定的行为事件的数量,例如,预先将第六阈值设定为3个。

[0215]

s903、在第一行为事件集中包含的第十行为事件的数量大于第六阈值时,网络设备确定第一主机的威胁指示符为第一威胁指示符。

[0216]

其中,第一威胁指示符所指示发起远程攻击的风险高于第二威胁指示符所指示发起远程攻击的风险。

[0217]

在图12所示的实施例中,第十行为事件所属的后渗透攻击阶段中的子阶段对应第二类别,说明孤立发生的第十行为事件有可能是根据工作人员的合法操作生成的。但是,在一个时间范围内生成多个第十行为事件时,说明在一个时间范围内后渗透攻击阶段中的同一个子阶段对应的行为事件大量发生,而且,在第一行为事件集中包含的第十行为事件的数量大于第六阈值时,那么网络设备能够确定多个第十行为事件是根据第一主机远程攻击第二主机生成的,所以网络设备确定第一主机的威胁指示符为第一威胁指示符,以指示第一主机发起远程攻击的风险较高。

[0218]

示例的,请结合图1、表2和表3所示,假设交换机300获取到行为事件集h7,行为事件集h7包括行为事件s11、行为事件s12、行为事件s13和行为事件s14,行为事件s11、行为事件s12、行为事件s13和行为事件s14均对应发现阶段,交换机300根据表2确定发现阶段对应第二类别,网络设备预先设定第六阈值为3。网络设备确定行为事件集h7中包含的对应同一个子阶段的行为事件的数量大于第六阈值(3个),工作人员的合法操作不会在第一时间段内生成大量的对应同一个子阶段的行为事件,所以排除行为事件集h7中的行为事件(s11,s12,s13,s14)为根据工作人员的合法操作生成的。交换机300确定行为事件s11、行为事件s12、行为事件s13和行为事件s14是根据主机 a对主机b发起发现阶段的远程攻击的过程中生成的,所以网络设备确定第一主机的威胁指示符为第一威胁指示符,以指示主机a发起远程攻击的风险较高。

[0219]

相应地,本技术实施例提供了一种网络设备,用以执行上述各个实施例提供的远程控制检测方法。图13为本技术实施例提供的一种网络设备的结构示意图。可选地,图 13所示的网络设备是图1所示场景中的交换机300、网关设备200或云端设备500。网络设备包括处理器131和存储器132。可选地,网络设备还包括网络接口133。

[0220]

处理器131是一个或多个cpu。可选的,该cpu为单核cpu或多核cpu。

[0221]

存储器132包括但不限于是随机存取存储器(random access memory,ram)、只读存储器(read only memory,rom)、可擦除可编程只读存储器(erasable programmableread-only memory,eprom或者快闪存储器)、快闪存储器、或光存储器等。存储器132 中保存有操作系统的代码。

[0222]

网络接口133是有线接口,例如光纤分布式数据接口(fiber distributed datainterface,fddi)、千兆以太网(gigabit ethernet,ge)接口;网络接口133也可以是无线接口。网络接口133用于接收来自于内部网络和/或外部网络的数据流,根据处理器131的指示与内部网络中的交换机进行通信。

[0223]

可选地,处理器131通过读取存储器132中保存的指令实现上述实施例中的方法,或者,处理器131也可以通过内部存储的指令实现上述实施例中的方法。在处理器131 通过

读取存储器132中保存的指令实现上述实施例中的方法的情况下,存储器132中保存实现本技术上述实施例提供的方法的指令。

[0224]

处理器131执行存储器132中存储的指令后,使得网络设备执行以下操作:获取第一行为事件集,所述第一行为事件集中包括多个行为事件,所述第一行为事件集中的每个行为事件是利用对应的行为分析规则对第一时间段内第一主机主动连接第二主机生成的至少一个会话的元数据进行分析后生成的,所述第一行为事件集中的每个行为事件包括行为事件标识。根据预定的行为事件标识与子阶段的对应关系,确定所述第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,所述后渗透攻击阶段包括发现阶段、凭据访问阶段、横向移动阶段、执行阶段、防御逃避阶段和持久化阶段;根据子阶段与类别的对应关系、以及所述第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,确定所述第一主机的威胁指示符,其中,所述子阶段与类别的对应关系包括所述凭据访问阶段、所述执行阶段、所述防御逃避阶段和所述持久化阶段对应第一类别,以及所述发现阶段和所述横向移动阶段对应第二类别。

[0225]

至少一个处理器131进一步根据存储器132保存的若干对应关系表(如前面实施例中的表1至表4)来执行上述方法实施例所描述的方法。处理器131实现上述功能的更多细节请参考前面各个方法实施例中的描述,在这里不再重复。

[0226]

可选地,网络设备还包括总线134,上述处理器131和存储器132通过总线134相互连接,也可以采用其他方式相互连接。

[0227]

可选地,网络设备还可以包括输入设备135和输出设备136,输入设备135用于向网络设备输入数据,输出设备136用于输出网络设备的处理结果。输入设备135包括但不限于键盘、触摸屏、麦克风等。输出设备136包括但不限于显示器、打印机等。

[0228]

图14为本技术实施例提供的另一种网络设备的结构示意图。该网络设备包括获取模块141和处理模块142。图14所示的网络设备应用于图1所示的场景中,实现其中交换机300、网关设备200或云端设备500的功能。

[0229]

获取模块141,用于获取第一行为事件集,第一行为事件集中包括多个行为事件,第一行为事件集中的每个行为事件是利用对应的行为分析规则对第一时间段内第一主机主动连接第二主机生成的至少一个会话的元数据进行分析后生成的,第一行为事件集中的每个行为事件包括行为事件标识。

[0230]

处理模块142,用于根据预定的行为事件标识与子阶段的对应关系,确定第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,后渗透攻击阶段包括发现阶段、凭据访问阶段、横向移动阶段、执行阶段、防御逃避阶段和持久化阶段;根据子阶段与类别的对应关系、以及第一行为事件集中的每个行为事件所属的后渗透攻击阶段中的子阶段,确定第一主机的威胁指示符,其中,子阶段与类别的对应关系包括凭据访问阶段、执行阶段、防御逃避阶段和持久化阶段对应第一类别,以及发现阶段和横向移动阶段对应第二类别。

[0231]

获取模块141和处理模块142能够实现的附加功能、实现上述功能的更多细节请参考前面各个方法实施例中的描述,在这里不再重复。

[0232]

图14所描述的装置实施例仅仅是示意性的,例如,所述模块的划分,仅仅为一种逻辑功能划分,实际实现时可以有另外的划分方式,例如多个模块或组件可以结合或者可以

集成到另一个系统,或一些特征可以忽略,或不执行。在本技术各个实施例中的各功能模块可以集成在一个处理模块中,也可以是各个模块单独物理存在,也可以两个或两个以上模块集成在一个模块中。

[0233]

图14中上述各个模块既可以采用硬件的形式实现,也可以采用软件功能单元的形式实现。例如,采用软件实现时,处理模块142可以是由图13中的处理器131读取存储器中存储的程序代码后,生成的软件功能模块来实现。图14中上述各个模块也可以由网络设备中的不同硬件分别实现,例如获取模块141由图13中的网络接口133实现,而处理模块142由图13中处理器131中的部分处理资源(例如多核处理器中的其他核),或者采用现场可编程门阵列(field-programmable gate array,fpga)、或协处理器等可编程器件来完成。显然上述功能模块也可以采用软件硬件相结合的方式来实现,例如获取模块141由网络接口133实现,而处理模块142是由cpu读取存储器中存储的指令后生成的软件功能模块。

[0234]

图14中装置可以实现的其他附加功能、与其他网元设备的交互过程、以及能够实现的技术效果、以及获取模块141和处理模块142实现上述功能的更多细节请参考前面各个方法实施例中对于网络设备的描述,在这里不再赘述。

[0235]

本说明书中的各个实施例均采用递进的方式描述,各个实施例之间相同相似的部分互相参见即可,每个实施例重点说明的都是与其他实施例的不同之处。尤其,对于系统实施例而言,由于其基本相似于方法实施例,所以描述的比较简单,相关之处参见方法实施例的部分说明即可。

[0236]

本领域普通技术人员将会理解,当使用软件实现本技术实施例的各个方面、或各个方面的可能实现方式时,上述各个方面、或各个方面的可能实现方式可以全部或部分地以计算机程序产品的形式实现。计算机程序产品是指存储在计算机可读介质中的计算机可读指令。在计算机上加载和执行所述计算机指令时,全部或部分地产生按照本技术实施例所述的流程或功能。

[0237]

计算机可读介质可以是计算机可读信号介质或者计算机可读存储介质。计算机可读存储介质包括但不限于电子、磁性、光学、电磁、红外或半导体系统、设备或者装置,或者前述的任意适当组合。如计算机可读存储介质为随机存取存储器(random accessmemory,ram)、只读存储器(read only memory,rom)、可擦除可编程只读存储器(erasableprogrammable read only memory,eprom)或便携式只读存储器(compact disc read-onlymemory,cd-rom)。

[0238]

显然,本领域的技术人员可以对本发明进行各种改动和变型而不脱离本发明的范围。这样,倘若本技术的这些修改和变型属于本发明权利要求的范围之内,则本发明也意图包括这些改动和变型在内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。