1.本发明涉及网络空间安全技术领域,具体涉及一种基于通信协议的服务软件特征隐藏方法及系统。

背景技术:

2.随着互联网技术的飞速发展,网络攻击行为层出不穷,如何有效地防止网络信息的泄露对于保护网络信息安全至关重要。攻击者在进行攻击之前,首先要对攻击目标进行信息收集。服务软件信息是远程计算机正在运行的应用程序和服务进程。这对于远程攻击者来说是非常有用的,因为当攻击者确定了服务软件的制造商和版本等信息,在许多情况下足以启动漏洞研究和攻击过程。

3.服务软件探测的工作原理是通过telnet、ftp等协议与远程计算机建立连接,使易受攻击的主机响应信息,其中可能包含攻击者用以危害系统的信息。

4.当系统配置是静态的时候,攻击者总是能够在足够的时间内获取有关目标的准确服务软件特征,从而进行有效的攻击。因此,现有技术中亟需一种对服务软件特征进行动态隐藏的方法。

技术实现要素:

5.有鉴于此,本发明提供一种基于通信协议的服务软件特征隐藏方法及系统,其能有效地降低网络中对服务软件特征的探测准确率从而增加攻击者的成本和代价,实现信息网络安全防护手段从被动防御到主动防御的转变。

6.本发明的目的是这样实现的:一种基于通信协议的服务软件特征隐藏方法,包括以下步骤:(1)配置控制策略,策略内容包括:受保护主机的ip地址名单,服务软件伪装类型;所述服务软件伪装类型包括ftp伪装类型、telnet伪装类型、http伪装类型,各伪装类型均有对应的指纹库;(2)当攻击者对内部网络的主机进行服务软件探测时,接收攻击者发出的数据包;(3)判断攻击者发出的数据包的源ip是否在步骤(1)中的ip地址名单内,若不在,则将该数据包发送至内部网络主机;若在,则进行步骤(4);(4)判断数据包的源端口号,分别进行如下处理:1)若该数据包的源端口号为21,即数据包是ftp数据包,则分析tcp数据部分,若数据部分前三个字符为“220”,则根据步骤(1)中的ftp伪装类型以及ftp指纹库对数据部分进行修改,然后转到步骤(5);2)若该数据包的源端口号为23,即数据包为telnet数据包,则判断该数据包是否为通信双方第一个telnet数据包,若不是第一个,则转到步骤(5),若是,则根据步骤(1)中的telnet伪装类型以及telnet指纹库对数据部分进行修改,然后转到步骤(5);3)若该数据包的源端口号为80,即数据包为http数据包,则根据步骤(1)中的http

伪装类型以及http指纹库对http数据包中头部server字段进行修改,然后转到步骤(5);4)若该数据包的源端口号为其他,则转到步骤(5);(5)将数据包发送至外部网络。

7.一种基于通信协议的服务软件特征隐藏系统,包括策略动态控制单元、数据交互单元、服务软件隐藏单元;所述策略动态控制单元根据用户的选择和控制,提供对服务软件特征的隐藏策略,将隐藏策略下发至数据交互单元和服务软件隐藏单元;所述数据交互单元接收外部网络发往内部网络或者内部网络发往外部网络的数据包;对于从外部网络发往内部网络的数据包,根据从策略动态控制单元接收的隐藏策略,先发送往服务软件隐藏单元,再接收从服务软件隐藏单元返回的数据包,发往内部网络;对于从内部网络发往外部网络的数据包,直接转发;所述服务软件隐藏单元根据从策略动态控制单元接收的隐藏策略,接收数据交互单元发送的数据包,判断数据包的相应协议类型,分别匹配ftp协议指纹、telnet协议指纹、http协议指纹,修改从内部受保护主机发往外部网络的数据包的相关字段,实现对从外部网络发往内部受保护主机的ftp、telnet、http服务软件特征隐藏。

8.进一步的,所述服务软件隐藏单元用于执行如下步骤:(1)从策略动态控制单元接收隐藏策略,策略内容包括:受保护主机的ip地址名单,服务软件伪装类型;所述服务软件伪装类型包括ftp伪装类型、telnet伪装类型、http伪装类型,各伪装类型均有对应的指纹库;(2)当攻击者对内部网络的主机进行服务软件探测时,接收攻击者发出的数据包;(3)判断攻击者发出的数据包的源ip是否在步骤(1)中的ip地址名单内,若不在,则将该数据包发送至内部网络主机;若在,则进行步骤(4);(4)判断数据包的源端口号,分别进行如下处理:1)若该数据包的源端口号为21,即数据包是ftp数据包,则分析tcp数据部分,若数据部分前三个字符为“220”,则根据步骤(1)中的ftp伪装类型以及ftp指纹库对数据部分进行修改,然后转到步骤(5);2)若该数据包的源端口号为23,即数据包为telnet数据包,则判断该数据包是否为通信双方第一个telnet数据包,若不是第一个,则转到步骤(5),若是,则根据步骤(1)中的telnet伪装类型以及telnet指纹库对数据部分进行修改,然后转到步骤(5);3)若该数据包的源端口号为80,即数据包为http数据包,则根据步骤(1)中的http伪装类型以及http指纹库对http数据包中头部server字段进行修改,然后转到步骤(5);4)若该数据包的源端口号为其他,则转到步骤(5);(5)将数据包发送至外部网络。

9.本发明的有益效果在于:(1)本发明基于通信协议的特点,对外部网络发送到内部网络的服务软件特征探测的数据包进行伪造,返回给外部网络虚假的信息,以此实现对内部网络受保护主机的服务软件特征隐藏。

10.(2)本发明不会泄露有关服务软件特征的信息,能有效地降低网络探测准确率,而且计算量小,运行速度快,具有实现简单、处理速度快、应用灵活等优点。

附图说明

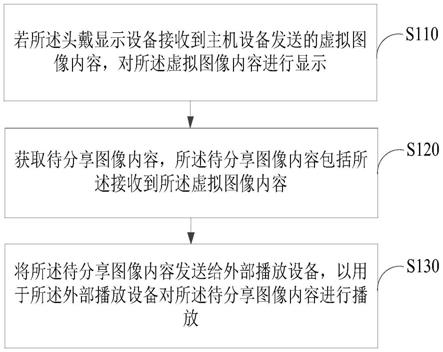

11.图1是本发明实施例方法的流程图。

12.图2是本发明实施例系统的原理图。

具体实施方式

13.下面结合附图和具体实施例对本发明做进一步的说明。应当理解,以下文字仅仅用以描述本发明的一种或几种具体实施方式,并不对本发明具体请求的保护范围进行严格限定。

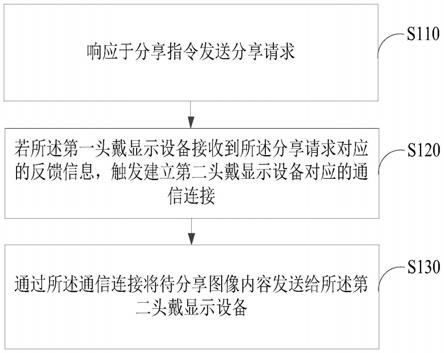

14.如图2所示,一种基于通信协议的服务软件特征隐藏系统,其包括策略动态控制单元1、数据交互单元2、服务软件隐藏单元3。

15.其中,策略动态控制单元1根据用户的选择和控制,提供对服务软件特征的隐藏策略,将隐藏策略下发至数据交互单元2,服务软件隐藏单元3。

16.数据交互单元2接收外部网络发往内部网络或者内部网络发往外部网络的数据包;对于从外部网络发往内部网络的数据包,根据从策略动态控制单元1接收的隐藏策略,先发送往服务软件隐藏单元3,再接收从服务软件隐藏单元3返回的数据包,发往内部网络;对于从内部网络发往外部网络的数据包,直接转发。

17.服务软件隐藏单元3根据从策略动态控制单元1接收的隐藏策略,接收数据交互单元2发送的数据包,判断数据包的相应协议类型,分别匹配ftp协议指纹、telnet协议指纹、http协议指纹,修改从内部受保护主机发往外部网络的数据包的相关字段,实现对从外部网络发往内部受保护主机的ftp、telnet、http服务软件特征隐藏。

18.如图1所示,服务软件隐藏单元3用于执行如下步骤:步骤s101. 配置控制策略,策略内容包括:1.受保护主机的ip地址名单;2. 服务软件伪装类型。

19.步骤s102. 当攻击者对内部网络的主机进行服务软件探测时,接收攻击者发出的数据包。

20.步骤s103. 判断该数据包的源ip是否在步骤s101中的保护地址名单内,若不在,则进行步骤s106,将该数据包发送至内部网络主机;若在,则进行步骤s104。

21.步骤s104. 判断该数据包的源端口号,端口21为ftp服务端口,23为telnet服务端口,80为http服务端口,分别进行如下处理:1)若该包是ftp数据包(源端口为21),则分析tcp数据部分,若数据部分前三个字符为“220”,则根据步骤s101中的ftp伪装类型以及ftp指纹库对数据部分进行修改;2)当该包为telnet数据包(源端口为23),则判断该包是否为通信双方第一个telnet数据包,若不是第一个,则进行下一步,若是,则根据步骤s101中的telnet伪装类型以及telnet指纹库对数据部分进行修改;3)当该包为http数据包(源端口为80),则根据步骤s101中的http伪装类型以及http指纹库对http数据包中头部server字段进行修改;4)当该包的源端口为其他时,进行步骤s105。

22.步骤s105. 将处理后的数据包发送至外部网络。

23.步骤s106. 将该数据包发送至内部网络主机。

24.本发明能有效地降低对服务软件特征探测的准确率从而增加攻击者的成本和代价,实现信息网络安全防护手段从被动防御到主动防御的转变。本发明基于通信协议的特点,对外部网络发送到内部网络的服务软件特征探测的数据包进行伪造,返回给外部网络虚假的信息,以此实现对内部网络受保护主机的服务软件特征隐藏。这样不仅不会泄露有关服务软件特征信息,返回攻击者虚假信息,而且计算量小,运行速度快,具有实现简单、处理速度快、应用灵活等优点。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。