1.本发明涉及物联网安全技术领域,特别涉及一种基于原始报文的安全分析方法。

背景技术:

2.随着信息技术不断发展,信息安全给安全监管部门提出新的挑战,而且我国目前信息系统安全产业和信息安全法律法规和标准不完善,导致国内信息安全保障工作滞后于信息技术发展。

3.为提高国家信息安全保障能力,2015年1月,公安部颁布了《关于加快推进网络与信息安全通报机制建设的通知》(公信安[2015]21号)文件。《关于加快推进网络与信息安全通报机制建设的通知》要求建立省市两级网络与信息安全信息通报机制,积极推动专门机构建设,建立网络安全全流量监测通报手段和信息通报预警及应急处置体系。明确要求建设网络安全全流量监测通报平台。实现对重要网站和网上重要信息系统的安全监测、网上计算机病毒木马传播监测、通报预警、应急处置、态势分析、安全事件(事故)管理、督促整改等功能,为开展相关工作提供技术保障。

[0004]

对此,现有技术中专利申请号为cn201910407109.x的发明专利《一种基于探针技术实现物联网终端威胁检测的方法》中就公开了一种方案,包括先进行终端硬件指纹的采集、合成;再进行终端硬件指纹的鉴权、接入;然后进行终端信息采集,并由管理平台分析终端自身安全问题,最后由管理平台下发安全预警,终端执行相对应的安全策略。该发明的方法可同时解决物联网中设备终端自身安全问题、终端云端交互安全问题、云端自身安全问题,且本发明可支持多种物联网专用协议,可实现物联网资产的自动发现和管理,并提供及时、动态的防御方式。

[0005]

但是随着客户的需求增加,客户期望能够增加对安全场景的分析能力,以应对传统安全设备处理不了的0day、apt攻击等行为;当网络攻击事件发生后,能快速定位攻击者对其进行封堵;并可以溯源历史流量数据和pcap文件,从而分析还原黑客攻击的具体行为及过程。这些功能是现有技术中所不具备的。

技术实现要素:

[0006]

本发明的目的是克服上述背景技术中不足,提供一种基于原始报文的安全分析方法,可同时解决网络中设备终端自身安全问题,反应快速有效。同时还能进行及时的全过程记录,以便后期分析以及推广解决方案。

[0007]

为了达到上述的技术效果,本发明采取以下技术方案:一种基于原始报文的安全分析方法,配合设置于应用端的探针使用,包括以下步骤:

[0008]

a.探针获取报文后,同时启用入侵检测系统和web应用防火墙;

[0009]

b.依次通过威胁情报对比,webshell检测,恶意文件或异常行为分析作为检测手段进行检测;

[0010]

c.对检测结果进行研判分析;若分析结果为存在威胁则进入步骤d,否则结束本次

检测流程;

[0011]

d.应用端进行响应:开启旁路阻断功能,发现攻击行为后自动封堵启动威胁;

[0012]

e.将事件流程记载入日志;

[0013]

f.安全管理平台通过人工分析结合智能分析,并结合日志信息制定安全策略,并将安全策略下发至应用端;

[0014]

g.应用端更新安全策略并予以执行。

[0015]

优选的,所述步骤d中旁路阻断的具体流程为:在用户访问服务器的时候,流量镜像到探针,如果流量中的特征命中了预设的阻断规则,则探针发送一个rst阻断报文。

[0016]

优选的,所述步骤c中研判分析过程中存储威胁pcap包和元数据日志并与告警日志相关联,为攻击确认与研判提供基础数据。

[0017]

优选的,所述步骤e中所述日志中包含常见的协议和工控协议,常见协议日志:tcp流量日志、udp流量日志、邮件行为日志、telnet行为日志、认证日志、http日志、域名解析日志、ftp访问日志、邮件日志、ssl日志;工控日志:goose日志、coap日志、moubus日志。有了这些深度解析的数据,uts可以做全面的威胁检测,检测的能力包括威胁情报检测、入侵行为检测、web攻击检测、恶意文件检测、ddos检测、webshell检测。

[0018]

优选的,所述步骤f中获取日志有了威胁研判以后,对事件中的攻击者和受害者进行分析统计,获取威胁统计以及关联统计,最终形成高危事件统计、分析、处置建议。

[0019]

优选的,威胁统计包括:攻击者统计、受害者统计、恶意文件统计、威胁事件统计、事件分布;关联分析包括:支持攻击者分析、受害者分析以及对于的行为分析。

[0020]

优选的,还包括流量统计:流量趋势、应用构成、vpn构成。

[0021]

优选的,还设有自定义敏感信息识别引擎用于对敏感信息进行检测并使用这些敏感信息结合用户的业务模型对业务违规行为进行预警。

[0022]

如产生信息泄露的行为、数据库非法操作、访问非法网站、使用非法通讯工具。

[0023]

优选的,整个过程中留存所有原始流量,即用即查,不遗漏任何信息。可并提供api进行查询取证。

[0024]

本发明还包括一种电子设备,用于存储并执行所述基于原始报文的安全分析方法。

[0025]

本发明与现有技术相比,具有以下的有益效果:

[0026]

本发明搭载ids和waf双引擎,结合威胁情报、恶意文件分析、webshell检测和异常行为检测,支持传统威胁检测和高级威胁检测,全面提升用户的威胁的感知能力。

[0027]

支持全流量采集和存储,用户在发现威胁后可对威胁相关的元数据进行检索获取攻击的上下文信息,同时支持对相关pcap进行提取作为物证。在发现威胁后可根据策略自动阻断攻击者,同时对外提供一键封堵接口,在平台上也能立即响应处置。超融合,无缝对接第三方平台,降低建设成本。

附图说明

[0028]

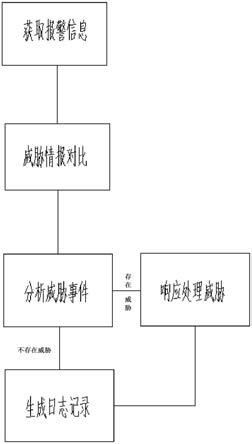

图1是本发明的基于探针技术实现物联网终端威胁检测的方法流程示意图。

具体实施方式

[0029]

下面结合本发明的实施例对本发明作进一步的阐述和说明。

[0030]

如图1所示,一种基于原始报文的安全分析方法,配合设置于应用端的探针使用,包括以下步骤:

[0031]

a.探针获取报文后,同时启用入侵检测系统和web应用防火墙;

[0032]

b.依次通过威胁情报对比,webshell检测,恶意文件或异常行为分析作为检测手段进行检测;

[0033]

c.对检测结果进行研判分析;若分析结果为存在威胁则进入步骤d,否则结束本次检测流程;研判分析过程中存储威胁pcap包和元数据日志并与告警日志相关联,为攻击确认与研判提供基础数据。

[0034]

d.应用端进行响应:开启旁路阻断功能,发现攻击行为后自动封堵启动威胁;具体流程为:在用户访问服务器的时候,流量镜像到探针,如果流量中的特征命中了预设的阻断规则,则探针发送一个rst阻断报文。

[0035]

e.将事件流程记载入日志;所述日志中包含常见的协议和工控协议,常见协议日志:tcp流量日志、udp流量日志、邮件行为日志、telnet行为日志、认证日志、http日志、域名解析日志、ftp访问日志、邮件日志、ssl日志(通过导入ssl证书);工控日志:goose日志、coap日志、moubus日志。有了这些深度解析的数据,uts可以做全面的威胁检测,检测的能力包括威胁情报检测(失陷资产检测)、入侵行为检测、web攻击检测、恶意文件检测、ddos检测、webshell检测。

[0036]

威胁统计包括:攻击者统计、受害者统计、恶意文件统计、威胁事件统计、事件分布;关联分析包括:支持攻击者分析、受害者分析以及对于的行为分析。还包括流量统计:流量趋势、应用构成、vpn构成。

[0037]

f.安全管理平台通过人工分析结合智能分析,并结合日志信息制定安全策略,并将安全策略下发至应用端;获取日志有了威胁研判以后,对事件中的攻击者和受害者进行分析统计,获取威胁统计以及关联统计,最终形成高危事件统计、分析、处置建议。

[0038]

g.应用端更新安全策略并予以执行。

[0039]

还设有自定义敏感信息识别引擎用于对敏感信息进行检测并使用这些敏感信息结合用户的业务模型对业务违规行为进行预警。如产生信息泄露的行为、数据库非法操作、访问非法网站、使用非法通讯工具。

[0040]

整个过程中留存所有原始流量,即用即查,不遗漏任何信息。可并提供api进行查询取证。

[0041]

实施例1:异常流量审计场景:依次执行以下步骤:

[0042]

a.探针进行全流量采集,获取报文后,同时启用入侵检测系统和web应用防火墙;

[0043]

b.依次通过威胁情报对比对数据流进行入侵行为检测、web应用检测、威胁情报检测、恶意文件检测、webshell检测、ddos检测、异常行为检测。

[0044]

c.对检测结果进行研判分析;若分析结果为安全,则直接记录入日志。否则可对元数据、pcap进行追溯分析,并且:

[0045]

d:应用端进行响应:开启旁路阻断功能,发现攻击行为后自动封堵启动威胁;具体流程为:在用户访问服务器的时候,流量镜像到探针,如果流量中的特征命中了预设的阻断

规则,则探针发送一个rst阻断报文。

[0046]

e.将步骤d中事件流程记载入日志,随时可以调出取证。

[0047]

实施例2:态势感知/安全运营/数据治理场景。依次执行以下步骤:

[0048]

a.探针进行全流量采集,获取报文后,同时启用入侵检测系统和web应用防火墙;

[0049]

b.依次通过威胁情报对比对数据流进行入侵行为检测、web应用检测、威胁情报检测、恶意文件检测、webshell检测、ddos检测、异常行为检测。

[0050]

c.对检测结果进行研判分析;若分析结果为安全,则直接记录入日志。否则可对元数据、pcap进行追溯分析,并且:

[0051]

d:应用端进行响应:开启旁路阻断功能,对攻击ip、恶意域名流量进行阻断。

[0052]

e.将步骤d中事件流程记载入日志,随时可以调出取证。

[0053]

f.安全管理平台通过人工分析结合智能分析,并结合日志信息制定安全策略,并将安全策略下发至应用端;获取日志有了威胁研判以后,对事件中的攻击者和受害者进行分析统计,获取威胁统计以及关联统计,最终形成高危事件统计、分析、处置建议。

[0054]

g.应用端更新安全策略并予以执行。

[0055]

为了实现本发明,还包括一种电子设备,用于存储并执行基于原始报文的安全分析方法。

[0056]

本发明作为一个超融合探针,不仅融合ids、waf、威胁情报和恶意文件等系统的检测能力,还能对接第三方siem平台,满足用户多期建设需求,无需多次购买单检测类型硬件设备。此外除了拥有硬件版本还支持软件部署,用户可自配硬件资源,这极大的提高了用户安全建设的能力。

[0057]

可以理解的是,以上实施方式仅仅是为了说明本发明的原理而采用的示例性实施方式,然而本发明并不局限于此。对于本领域内的普通技术人员而言,在不脱离本发明的精神和实质的情况下,可以做出各种变型和改进,这些变型和改进也视为本发明的保护范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。