1.本发明涉及群组成员的匿名身份认证,证书撤销和恶意用户追踪技术。

背景技术:

2.群签名是一种能够同时实现身份认证、匿名性和可追踪性的方法。群签名方案允许任何成员以匿名的方式代表整个群对消息进行签名,并可以在出现争议时打开签名揭露行为不当的成员。动态的群签名能够实现灵活的注册和撤销,但撤销通常会导致效率的降低,因此加速撤销检查是很重要的,特别是在资源有限的环境中。尤其值得注意的是,数据和设备的有效时间对于生命周期管理甚至计算经济价值都是至关重要的。然而,针对过期时间的伪造攻击会导致对不合适的数据、设备或服务的利用,从而损害相关者的利益。此外,对于物联网设备来说,群签名中使用的加密过程是繁重的,因此有必要使用重随机化的签名方案来删除或减少加密过程。因此,实现高效的、失效时间不可伪造的、可撤销的动态群签名对群签名的实际应用具有重要意义。

3.等价类上的结构保持签名(structure

‑

preserving signatures on equivalence classes,sps

‑

eq)定义了一种关系来建立消息空间的分区,只要对分区的一个代表进行签名实际上意味着签名者对整个分区进行签名。同时,sps

‑

eq签名可以转换为分区的任何不同代表,而不需要知道密钥的任何信息。sps

‑

eq签名具有重随机性,可以用来消除群签名生成阶段效率低下的显式加密,并保证来自同一签名的多个随机副本是不可链接的。

4.时间绑定密钥的群签名:将时间戳嵌入群成员的签名密钥中,使得每个成员的签名密钥与过期时间密切相关,验证者检查签名者是否根据过期的密钥生成了群签名。只有密钥未过期的签名者才能创建通过验证检查的签名,即使过期时间没到,也能够提前撤销签名者,一般来说提前撤销的签名者的数量仅仅是所有撤销成员的一小部分。

5.时间绑定密钥的完全子树算法(the complete subtree algorithm for time

‑

bound keys cs

‑

tbk):输入二叉树bt和当前时间t,输出一系列节点。假设γ代表分支节点,则γ

left

和γ

right

分别代表子节点,时刻按顺序映射到对应的叶子节点。路径path(γ)代表从节点γ到根节点的路径上的节点集合。cs

‑

tbk算法过程如下:

[0006][0007]

在本发明的方案中通过cs

‑

tbk算法找到覆盖所有未撤销节点的子树。令t代表过期τ的最大值,则二叉树bt的叶子节点数目就是t.当前时间t和过期τ都映射到相应的叶子

节点.假设τ被映射到叶子节点η,发行权威为通过cs

‑

tbk算法产生的路径path(η)上的每个节点生成签名,并将这些签名发布给过期时间为τ的签名者。虽然过期时间相同的一组签名者共享叶子节点η,但由于随机参量的加入,签名并不相同。所有位于t时刻对应的叶子节点左侧的叶子节点是其过期时间在t时刻之前的撤销节点,t时刻的过期信息info

t

实际上通过cs

‑

tbk算法生成的未撤销节点的签名。

技术实现要素:

[0008]

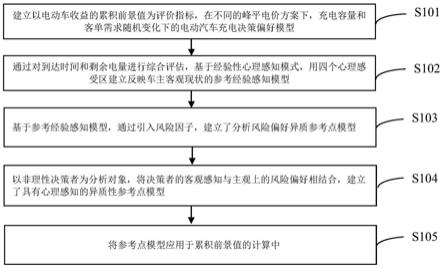

本发明的目的是提供一种能够提供并发注册,高效的签名、撤销和验证动态群签名方案。本发明是过期时间不可伪造的可撤销群签名方法,其特征在于,其步骤为:

[0009]

步骤(1)权威密钥生成gs.gkgen(1

κ

)

→

(gpk,ik,ok):输入安全参数1

κ

,生成双线性对零知识证明模块的公共字符串crs

j

←

π.setup(1

κ

),crs

o

←

π.setup(1

κ

)和知识签名模块的公共字符串crs

s

←

sok.setup(1

κ

),sps

‑

eq签名模块的公私钥对公钥加密模块的公私钥对(sk

o

,pk

o

)

←

ω.kgen(1

κ

)和数字签名模块的公私钥对(sk

ε

,pk

ε

)

←

∑.kgen(1

κ

)。并令群公钥发行密钥追踪密钥为ok:=sk

o

,初始化用户注册表为空集最终输出群公钥gpk,发行密钥ik,以及追踪密钥ok,用户注册表reg;

[0010]

步骤(2)用户密钥生成gs.ukgen(1

κ

)

→

(usk

i

,upk

i

):输入公共参数1

κ

,运行数字签名算法,生成用户i的公私钥对(usk

i

,upk

i

)

←

σ.kgen(1

κ

),输出(usk

i

,upk

i

);

[0011]

步骤(3)用户注册及发证交互<gs.join(gpk,usk

i

,upk

i

),gs.issue(gpk,ik,i,upk

i

,reg,τ

i

)>用户和发行权威在假定的安全信道上执行交互通信协议来添加用户到群中:

[0012]

分步骤(1)注册gs.join1(gpk,usk

i

,upk

i

)

→

(m

j

,st):gs.join算法由用户i执行,输入群公钥gpk和用户的公私钥对(usk

i

,upk

i

),用户随机选择并令元组(u

i

,q)

←

(r

·

qp,qp)为用户身份的等价类元素,运行加密算法生成用户身份的密文使用用户的私钥运行数字签名算法生成签署密文作为用户身份证明,并产生对应零知识证明发送用户秘密身份信息至发行权威,更新状态st

←

(gpk,q,u

i

,q);

[0013]

分步骤(2)发行发行权威执行该算法,收到用户秘密身份信息首先核验用户i的身份,包括:

[0014]

核验用户是否已在注册列表中,如果则拒绝用户重复注册;

[0015]

核验身份信息的证据的合法性,即核验不通过则拒绝用户注册请求;

[0016]

使用用户i的公钥验证签名的正确性,即核验不通过则拒绝用户注册请求;

[0017]

如果核验通过,则运行cs

‑

tbk算法,指定叶子节点η映射过期时间τ

i

,对η的路径path(η):={(ξ1,ξ2,

…

,ξ

nt

)}

nt=log(t)

中所有节点ξ

j

∈path(η),计算sps

‑

eq签名作为用户证书并将用户i的条目添加到注册表同时产生用户的撤销令牌grt

i

:=u

i

,最后将通过安全信道发送给用户i;

[0018]

分步骤(3)群成员签名密钥生成用户收到证书,并通过sps

‑

eq验证算法验证签名的合法性,如果验证通过,则证书有效,用户利用sps

‑

eq签名的重随机特性,生成群成员签名密钥用户本地存储(gsk

i

,τ

i

);

[0019]

步骤(4)撤销输入用户身份i,发行密钥ik,用户注册表reg时间t及该时刻要撤销的用户集发行权威为t时刻待撤销的签名者产生过期信息info

t

和撤销列表rl

t

;当t<τ

i

时算法为用户i计算撤销令牌grt

i,t

,并将其存储至撤销信息列表rl

t

;具体步骤为,首先发行权威运行cs

‑

tbk算法,产生当前时间t的路径y=:(θ1,θ2,

…

,θ

num

)

←

cs

‑

tbk(bt,t)。选择随机数并令时间等价类的代表为(t

i

,q)

←

(μp,p),运行sps

‑

eq算法生成时间的签名选择随机值计算h

t

=y

t

p,则过期时间的信息为info

t

:=(h

t

,{σ

bk

}

k∈[num]

),对所有的t时刻的撤销用户计算其撤销令牌grt

i,t

:=y

t

grt

i

,并将其存储至撤销信息列表最后输出(rl

t

,info

t

);

[0020]

步骤(5)群签名gs.sign(gpk,gsk

i

,m,t,info

t

)

→

σ:输入群公钥gpk,群成员签名密钥gsk

i

,消息m,当前时间t及其群过期信息info

t

。首先群成员选择随机标量利用sps

‑

eq签名算法分别计算签名和并利用知识签名生成消息知识签名σ

2a

←

sok.sign(crs

s

,(p,σ

1a

[1][2]),ρ,σ

1a

||m)和签名时间的知识签名σ

2b

←

sok.sign(crs

s

,(p,σ

1b

[1]

[2]),ρ,σ

1b

||t);然后,随机选择计算ψ1=βy

t

p,ψ2=α(rq β)p,ψ4=αp,输出最终的签名σ

←

(ψ1,ψ2,ψ3,ψ4,σ

1a

,σ

1b

,σ

2a

,σ

2b

);

[0021]

步骤(6)签名验证gs.verify(gpk,m,σ,t,rl

t

)

→

0/1:任何拥有群公钥gpk的验证者都可以验证给定的签名σ是否是消息m的合法群签名;首先验证者使用发行者公钥验证σ

1a

和σ

1b

以及对应知识签名的合法性,如果以及对应知识签名的合法性,如果则签名不合法,然后验证

[0022]

步骤(7)追踪gs.open(gpk,ok,reg,m,σ)

→

(i,π):追踪权威输入群公钥gpk,追踪密钥ok,注册表reg,消息m和签名σ,追踪权威通过解密签名身份信息密文提取签名者的身份(且满足)以及签名的证据和输出身份和证据对(i,π)。当i为0时,意味着追踪权威不能确信签名是某个群成员产生的,当i>0时,追踪权威能够宣称群成员i产生了签名σ,并产生了相应的证据π作为证据;

[0023]

步骤(8)判决算法gs.judge(gpk,m,σ,i,upk

i

,π)

→

0/1:给定群公钥gpk,消息m,签名σ,用户i及其公钥upk

i

和证据π,拥有群公钥gpk的任何用户都能判定π的合法性。如果证据π是合法的且加密正确且则表明身份为i的群成员产生了签名σ,判决算法输出1否则输出0。

[0024]

本发明的有益之处在于:

[0025]

(1)提供了可在资源受限环境中使用的高效签名和撤销验证的群签名方案

[0026]

通过可重新随机的等价类结构保持签名(sps

‑

eq),在签名阶段将传统群签名阶段的加密环节改为重随机化环节,降低了由于加密带来的效率问题,提供了相对较低且恒定的签名计算成本。在签名大小方面,我们的群签名在的签名计算成本。在签名大小方面,我们的群签名在域中分别包含10个、3个和4个群元素,这也得益于使用重随机化的群签名范式。此外,采用sps

‑

eq签名而不是传统的bbs 签名能够避免由于使用bbs 签名带来的q

‑

sdh假设和kosk假设,kosk假设的主要缺点是现有的基础设施难以实现,而q型假设容易遭受cheon攻击。

[0027]

撤销功能采用cs

‑

tbk方法,即防止过期时间伪造的时间绑定密钥的撤销方案。时间绑定密钥群签名方案将撤销分为基于过期时间的nature revocation和基于vlr的撤销列表的premature revocation,从而减少撤销列表尺寸,使得验证算法的开销与提前撤销的签名者的数量而不是与全部撤销签名者的数量呈线性相关,这大大降低了验证算法的开销。本发明的方案在签名验证阶段避免了常规基于双线性签名严重中群的复杂的操作,方案在签名生成和验证过程中代价很低。因此,本发明的群签名方案可以在资源受限的物联网环境中应用。

[0028]

(2)提供后向安全,防止被撤销的成员生成关联未来时间段的签名

[0029]

后向安全是禁止已撤销的签名者生成与未来时段相关的签名。对后向安全的攻击,等价于伪造未撤销令牌,可归约至签名方案的不可伪造性。本发明利用对用户身份证书

和当前时间信息分别计算sps

‑

eq签名,通过在身份证书中包含过期的时间信息,通过cs

‑

tbk,防止被撤销的成员生成关联未来时间段的签名。

[0030]

(3)提供了可追踪性,有助于实现恶意签名用户的监管

[0031]

可追踪性的设定前提是:追踪权威部分腐化,发行权威诚实(即发行密钥ik保密且敌手不可获得),这样才能保证即使追踪权威和恶意用户合谋,每个合法签名都是可追踪的。这种设定的原因是全腐化的追踪权威可以拒绝追踪,腐化的发行权威可产生具有合法gsk

i

的虚假用户,因此能产生不可追踪的签名,故可追踪性难以达到。

[0032]

本发明的增加了gsk

i

过期时间的不可伪造性的定义,保证了过期密钥的敌手不能计算合法签名。其可追踪性的定义要求:t

*

时刻,敌手输出(σ

*

,m

*

),则

①

σ

*

是m

*

的合法签名(撤销列表为);

②

σ

*

不是从t

*

时刻消息m

*

的签名询问签名列表sl中获得;

③

σ

*

不能追踪到在(未列表撤销的腐化用户)的签名者或者最终失败

④

σ

*

可以追踪到在(未列表撤销的腐化用户)但时间上过期τ

*

<t

*

。

[0033]

可追踪性的安全实验如下所示:

[0034]

experiment:

[0035]

(gpk,ik,ok)

←

gs.gkgen(1

κ

);

[0036][0037][0038]

(i,π)

←

gs.open(gpk,ok,reg,m,σ)

[0039][0040]

or gs.judge(gpk,m,σ,i,upk

i

,π)=0 then return 1 else return 0

[0041]

方案的安全性证明是通过敌手和预言机交互的安全实验实现的,预言机的功能说明如下:

[0042]

敌手敌手能够选择腐化用户的个人私钥,能够获得恶意用户的个人私钥和群签名密钥.

[0043]

预言机αddu:敌手增加身份为过期时间为τ

i

的诚实用户到群中.

[0044]

预言机rreg:敌手从注册表中读取信息.

[0045]

预言机wreg:敌手修改注册表中值.

[0046]

预言机usk:敌手输入身份然后为用户生成用户密钥usk

i

和签名私钥gsk

i

.

[0047]

预言机sign:敌手通过签名预言机代表诚实用户获得签名.

[0048]

预言机chal

b

:敌手选择两个未撤销的诚实成员(i0,i1)作为挑战用户,通过访问匿名性实验中的挑战预言机获得挑战签名。此外,敌手增加到挑战签名集合列表cl.敌手只能调用一次挑战预言机.

[0049]

预言机open:敌手通过运行追踪算法获得签名的身份和证据.

[0050]

预言机revoke:敌手通过调用撤销预言机撤销用户.

[0051]

预言机crptu:敌手在调用sndtou之前,将某个值pk作为新腐化用户i的个人公钥upk

i

.

[0052]

预言机sndtou:敌手扮演腐化的发行权威和诚实用户交互.

[0053]

预言机sndtoi:敌手扮演用户的角色和诚实的发行权威交互.

[0054]

敌手赢得实验的条件是,i=0或者i与证据不一致导致gs.judge=0。需要注意的是,敌手不能写注册表(即访问wreg预言机),否则就可以移除能够追踪的群成员。为了提供可追踪性和防陷害性,gs.join1协议中要提取用户私钥的知识签名,该知识签名就要放入注册表中,供追踪权威访问。

[0055]

当sps

‑

eq签名模块满足euf

‑

cma安全且零知识证明模块п满足正确性,则本发明的群签名方案满足可追踪性。证明思路如下:根据可追踪性的赢得游戏的条件,敌手实际上在关注两种伪造(1)并不是通过sndtoi预言机发布的当前群签名成员资格证书的伪造(2)当调用revoke预言机所产生的未撤销用户的令牌伪造。对于资格证书的伪造,方案使用sps

‑

eq签名和nizk证明系统来产生群成员的资格证书,因此这种情况下可以归约为sps

‑

eq方案的euf

‑

cma以及nizk证明系统的可靠性。对于撤销令牌的伪造,如果敌手产生了过期时间之后的有效签名,则存在一个合法的sps

‑

eq签名且不再rl

t

*,因此对签名过期时间的不可伪造性可以归约为sps

‑

eq签名的不可为造型,基于上述原因,方案的不可追踪性有sps

‑

eq方案的euf

‑

cma以及nizk证明系统的可靠性保证。

[0056]

(4)提供了bu

‑

匿名性,有助于实现签名成员的隐私

[0057]

匿名性保证敌手在没有追踪权威私钥ok的情况下无法区分群签名的签名者是否相同(即签名者的身份无法被识别)。bu匿名指撤销后身份不能泄露,否则等同于成员密钥gsk泄露。

[0058]

本发明方案匿名性的安全实验如下所示:

[0059]

experiment:

[0060]

(gpk,ik,ok)

←

gs.gkgen(1

κ

);

[0061][0062]

return d

[0063]

一般来说,对匿名性的攻击等同于对产生身份证书的密文的攻击,密文中签名者的身份证书是被加密的,因此方案的匿名性可以归约至加密方案的安全性,也就是归约至pke方案的cpa或者cca安全。敌手的目标是要猜对挑战预言机(可任意次调用)中的值,即选择了哪个用户去前目标消息,或者说签名要保持匿名性要求两个在中的ddh假设下的两个随机化用户密钥不可区分。

[0064]

因此,当零知识证明模块π满足自适应零知识性,知识签名sok满足模拟性,公钥加密模块ω满足选择明文攻击下的不可区分性ind

‑

cpa安全,且ddh假设成立,则本发明中的群签名方案满足bu

‑

匿名性。

[0065]

(5)提供了非陷害性,有助于防止产生虚假证书

[0066]

非陷害性是较可追踪性更高的安全性定义,非陷害性的要求是除非用户确实产生了签名,否则敌手不能产生被判决算法gs.judge接受的某个用户产生了合法签名的证据。非陷害性意味着,即使追踪权威和发行权威全腐化,敌手也不能产生签名并将其归于未产

生该签名的诚实用户,因为如果能产生签名,则必然能产生证据。

[0067]

本发明的非陷害性的安全实验如下所示:

[0068]

experiment:

[0069]

(gpk,ik,ok)

←

gs.gkgen(1

κ

);

[0070][0071]

if gs.verify(gpk,m,σ,t,rl

t

)=0then return 0

[0072][0073]

and gs.judge(gpk,m,σ,i,upk

i

,π)=1then return 1else return 0

[0074]

敌手的能力可获得gpk,ik和ok,能够访问预言机sndtou,wreg,sign,usk,crpt,revoke,且要求被陷害的成员为诚实用户,最终产生可验证通过且可归于诚实用户的证据可接受的签名,敌手未询问预言机usk和sign的输出结果。敌手赢得游戏的前提是:σ是消息的合法签名,i是诚实用户,gs.judge接受π作为用户i产生了签名的证据。

[0075]

本发明中,选择与每个群成员相关的等价类作为成员证书的秘密向量,且该秘密信息仅为签名者所知。的密文及其数字签名是一种身份证明,为打开签名提供了途径。签名者发布由随机化的基于sps

‑

eq签名的群签名密钥和知识签名组成的群签名。数字签名模块∑的不可伪造性和公钥加密模块ω的完美正确性,确保所有合法的签名都可以正确地被打开。同时,在co

‑

cdhi假设下敌手不可能解密用户密钥,因此伪造由诚实的群成员产生的签名是不可能的。此外,知识签名sok的可提取性在于,即使敌手成功伪造了签名,未解密的用户密钥也可以提取。知识签名的模拟性在于,即使敌手拥有发行密钥ik和追踪密钥ok,要能以没有用户秘密密钥的知识的情况下模拟gs.join过程,并和有用户秘密密钥知识的情况下分布不可区分。

[0076]

因此,当零知识证明模块π是正确且满足自适应零知识性,知识签名模块sok满足模拟性和可提取性,数字签名模块∑满足euf

‑

cma安全,公钥加密模块ω满足完美正确性,且co

‑

cdhi假设成立,本发明的群签名方案满足非陷害性。

[0077]

(6)提供weak opening soundness,解决恶意群成员签名劫持问题

[0078]

opening soundness特性主要是为了解决恶意群成员的签名劫持问题,能实现奖励签名者或防止施暴者将责任推给其他人,其含义是除了本来的签名者外任何用户都不能产生合法群签名的拥有权的证据。更为通用的实用的概念的weak opening soundness,即只要追踪权威诚实,恶意用户不可能用过伪造opening证据π来生成拥有诚实用户的签名的所有权,恶意用户不会与发行权威和追踪权威合谋,weak opening soundness要求追踪权威诚实,这样提供了计算效率和安全性之间的一种平衡。

[0079]

本发明的weak opening soundness其安全实验如下所示:

[0080]

experiment

[0081]

(gpk,ik,ok)

←

gs.gkgen(1

κ

);

[0082][0083]

σ

←

gs.sign(gpk,gsk

i

,m,t,info

t

)

[0084][0085][0086]

and gs.judge(gpk,m,σ,j,upk

j

,π

*

)=1then return 1else return 1

[0087]

敌手对抗weak opening soundness就是对抗非交互式零知识证明π的soundness,也就是gs.judge算法要能接受gs.join阶段零知识证明π产生的证据,因此需要提取证据。由以及证据可以看出,一旦用户i和j诚实执行了gs.join算法(因为发行权威是诚实的),则他们身份相关的r值冲突的概率可以忽略。公钥加密模块ω的完美正确性和数字签名模块∑的euf

‑

cma安全性保证了用户i以绝对概率作为σ的签名者。

[0088]

因此,当公钥加密算法ω具有完美正确性且数字签名∑方案满足euf

‑

cma,则本发明的群签名方案满足weak opening soundness特性。

具体实施方式

[0089]

本发明是过期时间不可伪造的可撤销群签名方案,方案具体实施步骤为:

[0090]

本发明是过期时间不可伪造的可撤销群签名方法,其步骤为:

[0091]

步骤(1)权威密钥生成gs.gkgen(1

κ

)

→

(gpk,ik,ok):输入安全参数1

κ

,生成双线性对零知识证明模块的公共字符串crs

j

←

π.setup(1

κ

),crs

o

←

π.setup(1

κ

)和知识签名模块的公共字符串crs

s

←

sok.setup(1

κ

),sps

‑

eq签名模块的公私钥对公钥加密模块的公私钥对(sk

o

,pk

o

)

←

ω.kgen(1

κ

)和数字签名模块的公私钥对(sk

ε

,pk

ε

)

←

∑.kgen(1

κ

)。并令群公钥发行密钥追踪密钥为ok:=sk

o

,初始化用户注册表为空集最终输出群公钥gpk,发行密钥ik,以及追踪密钥ok,用户注册表reg;

[0092]

步骤(2)用户密钥生成gs.ukgen(1

κ

)

→

(usk

i

,upk

i

):输入公共参数1

κ

,运行数字签名算法,生成用户i的公私钥对(usk

i

,upk

i

)

←

σ.kgen(1

κ

),输出(usk

i

,upk

i

);

[0093]

步骤(3)用户注册及发证交互<gs.join(gpk,usk

i

,upk

i

),gs.issue(gpk,ik,i,upk

i

,reg,τ

i

)>用户和发行权威在假定的安全信道上执行交互通信协议来添加用户到群中:

[0094]

分步骤(1)注册gs.join1(gpk,usk

i

,upk

i

)

→

(m

j

,st):gs.join算法由用户i执行,输入群公钥gpk和用户的公私钥对(usk

i

,upk

i

),用户随机选择并令元组(u

i

,q)

←

(r

·

qp,qp)为用户身份的等价类元素,运行加密算法生成用户身份的密文使用用户的私钥运行数字签名算法生成签署密文作为用户身份证明,并产生对应零知识证明

发送用户秘密身份信息至发行权威,更新状态st

←

(gpk,q,u

i

,q);

[0095]

分步骤(2)发行发行权威执行该算法,收到用户秘密身份信息首先核验用户i的身份,包括:

[0096]

核验用户是否已在注册列表中,如果则拒绝用户重复注册;

[0097]

核验身份信息的证据的合法性,即核验不通过则拒绝用户注册请求;

[0098]

使用用户i的公钥验证签名的正确性,即核验不通过则拒绝用户注册请求;

[0099]

如果核验通过,则运行cs

‑

tbk算法,指定叶子节点η映射过期时间τ

i

,对η的路径path(η):={(ξ1,ξ2,

…

,ξ

nt

)}

nt=log(t)

中所有节点ξ

j

∈path(η),计算sps

‑

eq签名作为用户证书并将用户i的条目添加到注册表同时产生用户的撤销令牌grt

i

:=u

i

,最后将通过安全信道发送给用户i;

[0100]

分步骤(3)群成员签名密钥生成用户收到证书,并通过sps

‑

eq验证算法验证签名的合法性,如果验证通过,则证书有效,用户利用sps

‑

eq签名的重随机特性,生成群成员签名密钥用户本地存储(gsk

i

,τ

i

);

[0101]

步骤(4)撤销输入用户身份i,发行密钥ik,用户注册表reg时间t及该时刻要撤销的用户集发行权威为t时刻待撤销的签名者产生过期信息info

t

和撤销列表rl

t

;当t<τ

i

时算法为用户i计算撤销令牌grt

i,t

,并将其存储至撤销信息列表rl

t

;具体步骤为,首先发行权威运行cs

‑

tbk算法,产生当前时间t的路径y=:(θ1,θ2,

…

,θ

num

)

←

cs

‑

tbk(bt,t)。选择随机数并令时间等价类的代表为(t

i

,q)

←

(μp,p),运行sps

‑

eq算法生成时间的签名选择随机值计算h

t

=y

t

p,则过期时间的信息为info

t

:=(h

t

,{σ

bk

}

k∈[num]

),对所有的t时刻的撤销用户计算其撤销令牌grt

i,t

:=y

t

grt

i

,并将其存储至撤销信息列表

最后输出(rl

t

,info

t

);

[0102]

步骤(5)群签名gs.sign(gpk,gsk

i

,m,t,info

t

)

→

σ:输入群公钥gpk,群成员签名密钥gsk

i

,消息m,当前时间t及其群过期信息info

t

。首先群成员选择随机标量利用sps

‑

eq签名算法分别计算签名和并利用知识签名生成消息知识签名σ

2a

←

sok.sign(crs

s

,(p,σ

1a

[1][2]),ρ,σ

1a

||m)和签名时间的知识签名σ

2b

←

sok.sign(crs

s

,(p,σ

1b

[1][2]),ρ,σ

1b

||t);然后,随机选择计算ψ1=βy

t

p,ψ2=α(rq β)p,ψ4=αp,输出最终的签名σ

←

(ψ1,ψ2,ψ3,ψ4,σ

1a

,σ

1b

,σ

2a

,σ

2b

);

[0103]

步骤(6)签名验证gs.verify(gpk,m,σ,t,rl

t

)

→

0/1:任何拥有群公钥gpk的验证者都可以验证给定的签名σ是否是消息m的合法群签名;首先验证者使用发行者公钥验证σ

1a

和σ

1b

以及对应知识签名的合法性,如果以及对应知识签名的合法性,如果则签名不合法,然后验证

[0104]

步骤(7)追踪gs.open(gpk,ok,reg,m,σ)

→

(i,π):追踪权威输入群公钥gpk,追踪密钥ok,注册表reg,消息m和签名σ,追踪权威通过解密签名身份信息密文提取签名者的身份(且满足)以及签名的证据和输出身份和证据对(i,π)。当i为0时,意味着追踪权威不能确信签名是某个群成员产生的,当i>0时,追踪权威能够宣称群成员i产生了签名σ,并产生了相应的证据π作为证据;

[0105]

步骤(8)判决算法gs.judge(gpk,m,σ,i,upk

i

,π)

→

0/1:给定群公钥gpk,消息m,签名σ,用户i及其公钥upk

i

和证据π,拥有群公钥gpk的任何用户都能判定π的合法性。如果证据π是合法的且加密正确且则表明身份为i的群成员产生了签名σ,判决算法输出1否则输出0。

[0106]

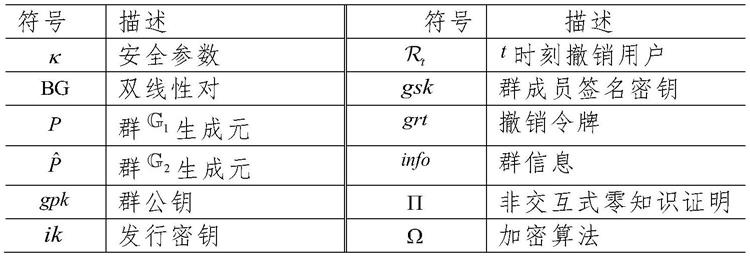

符号说明:

[0107]

[0108]

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。