1.本发明涉及短程、自组织无线电通信网络。这类网络(例如包括传统蓝牙

tm

和蓝牙

tm

低功耗(ble))具有许多用于在各种不同设备之间传输数据和控制各种不同设备的用途。

背景技术:

2.为了在蓝牙

tm

下连接两台设备,其中一台设备必须使用其地址发送连接请求。

3.然而,蓝牙

tm

设备的许多用户关心的一个重要领域是隐私:即确保不受信任的各方无法通过其广告地址跟踪设备。为了缓解这种担忧,ble支持使用所谓可解析私有地址(rpa)的方法。rpa包括作为随机生成的数字的一部分和通过使用密钥计算散列函数而从随机数导出的另一部分。该密钥由设备在初始配对后的先前绑定过程中与受信任的对等方共享,因此这些对等方可以随后使用该密钥来生成设备可以解析的rpa,从而验证寻求连接到该设备的对等方是受信任的。

4.ble协议进一步规定:rpa的随机部分定期更改,例如每15分钟一次。持有设备密钥的受信任的对等方仍然能够生成设备可解析的新rpa,从而通过设备验证,这可以防止没有密钥的不受信任的设备连接到设备或跟踪设备。

5.在已设计的一种攻击形式中,恶意设备将拦截并存储对等方共享的地址,以便使用这些地址来试图诱骗该设备与恶意设备进行连接。如果连接请求中所包含的地址是15分钟前看到的地址(在此之后,合法对等体应该已经更改了其rpa),则设备可以通过将其从受信任的对等方处接收的地址存储在内存中并拒绝连接到潜在对等方来击败此类攻击。然而,设备通常具有有限的内存可用于存储此类地址,因此此类防御的有效性有限。

技术实现要素:

6.从第一方面来看,本发明提供了一种在第一设备和第二设备之间进行数字无线电通信的方法,包括:

7.第一设备和第二设备中的一个向另一个发送包括第一地址和另一数据部分的广播封包;

8.第一设备和第二设备中的一个向另一个发送至少一个加密密钥;

9.第一设备通过以下方式生成第二地址:

10.使用所述加密密钥和所述另一数据部分对从所述第一地址的至少一部分导出的标识值进行加密,以提供第二地址的第一部分;以及

11.使用加密密钥或另一加密密钥对第一部分进行加密,以生成第二地址的第二部分;

12.所述第一设备向第二设备发送包括所述第二地址的连接请求或另一广播封包;

13.第二设备接收所述连接请求或另一广播封包,使用所述加密密钥或所述另一加密密钥对所述第二地址的所述第二部分进行解密,以确定其与所述第一部分的对应关系;

14.如果确定了所述对应关系,则第二设备使用加密密钥、所述标识值和所述另一数据部分对所述第一部分进行解密;以及

15.所述第二设备将所述第一部分与从第一地址导出的预期标识值进行比较。

16.因此,本领域技术人员将了解到,根据本发明,可以使用与上述可解析私有地址兼容的方法,但是第一部分并不是简单地包括随机数,而是通过加密从初始广播封包中传送的第一地址的至少一部分导出的标识值来生成。换言之,当第一设备希望随后与第二设备进行通信时,将rpa的随机部分替换为只有预定接收者(即第二设备)可以解密的加密消息。只要第一设备和第二设备是以相同的方式从第一地址导出标识值,第二设备就能够验证来自第一设备的连接请求,而不必存储大量先前使用的地址。如果第一部分与预期标识值不匹配,则第二设备可以忽略连接请求或另一广播封包。这使得通信在不损害隐私的情况下更安全地抵御重放攻击。

17.根据ble标准,rpa的第一部分只是一个随机值,因此根据本发明操作的设备可以向后兼容标准ble设备。

18.标识值可以通过多种方式中的任何一种从第一地址的部分中导出。在一组实施例中,标识值包括计数器。因此,可以在广播封包中提供初始计数值作为第一地址的一部分,并且计数值由第一设备和第二设备以相同的方式递增,例如当接收到包含不同数据的另一个广播封包时。

19.用于加密第二地址的第二部分的加密密钥(根据ble rpa原理)可以与用于在第一部分中生成加密消息的加密密钥相同。这可以允许使用在ble中定义的传统形式的广播封包(其中仅容纳一个加密密钥)来实现本发明。然而,在其他实施例中,使用了特定的另一不同加密密钥。这一不同加密密钥可以在使用ble扩展广播封包时使用,尽管申请人已经了解到可以使用除ble协议之外的方法来提供额外的加密密钥。

20.根据本发明,广播封包包括用于加密标识值的另一数据部分,即该部分充当加密随机数。该另一数据部分可以是随机数据,并且可以在广播封包的任何方便的部分处提供。申请人还了解到,尽管同样可以使用除ble协议之外提供这种数据的方法,但是ble扩展广播封包的使用可以容纳根据本发明指定的其他数据。

21.在一组实施例中,使用加密密钥对另一数据部分进行加密以提供加密数据,并且所述加密数据随后在组合操作中与标识值组合以提供第二地址的第一部分。组合操作可以包括分别对加密数据和标识值进行异或(xor)操作。

22.根据本发明,设备之一发送具有第一地址和另一数据部分的广播封包。该设备可以是第一设备(即生成第二地址的设备)或第二设备,因为两个设备具有相同的信息这一点十分重要。

23.同样,根据本发明,设备之一发送加密密钥。该设备可以是第一设备或第二设备,并且可以是发送具有第一地址和另一数据部分的广播封包的相同设备,或者可以是其他设备。

24.在一组实施例中,第一设备和第二设备根据蓝牙

tm

规范操作。因此,根据ble规范,第二地址可以包括可解析私有地址。因此,第二地址的第一部分可以在其最高有效位中包括2位的标识符(例如“01”),以指示该地址是可解析的。

25.第一设备可以是中心设备,第二设备可以是根据ble定义的外围设备。

26.在一组实施例中,第二设备通过以下方式生成第三地址:

27.使用所述加密密钥和共享数据部分对从所述第一地址的至少一部分导出的标识值进行加密,以提供第三地址的第一部分;以及

28.使用加密密钥或另一加密密钥对第一部分进行加密,以生成第三地址的第二部分;

29.所述第二设备向第一设备发送包括所述第三地址的连接请求或另一广播封包。

30.第一设备可以:

31.使用所述加密密钥或所述另一加密密钥对所述第三地址的所述第二部分进行解密,以确定其与所述第一部分的对应关系;

32.如果确定了所述对应关系,则使用加密密钥、所述标识值和所述共享数据部分对所述第一部分进行解密;以及

33.将所述第一部分与从第一地址导出的预期标识值进行比较。

34.由此可以看出,根据本发明,第一设备和第二设备都可以生成加密地址,并且这些地址可以用于防止跟踪。共享数据部分可以是任何方便的数据。该部分可以是上文提到的另一数据部分,但是在一组实施例中则是不同的(例如包括第二设备的识别地址)。

35.从第二方面来看,本发明提供了一种外围数字无线电通信设备,其被设置用于:

36.向中心设备发送包括第一地址和另一数据部分的广播封包;

37.通过以下方式生成第二地址:

38.使用加密密钥和所述另一数据部分对从所述第一地址的至少一部分导出的标识值进行加密,以提供第二地址的第一部分;以及

39.使用加密密钥或另一加密密钥对第一部分进行加密,以生成第二地址的第二部分;

40.向中心设备发送包括所述第二地址另一广播封包。

41.本发明的这个方面还扩展到操作外围设备的相应方法。

42.从第三方面来看,本发明提供了一种中心数字无线电通信设备,其被设置用于:

43.从外围设备接收包含第一地址和另一数据部分的广播封包;

44.通过以下方式生成第二地址:

45.使用加密密钥和所述另一数据部分对从所述第一地址的至少一部分导出的标识值进行加密,以提供第二地址的第一部分;以及

46.使用加密密钥或另一加密密钥对第一部分进行加密,以生成第二地址的第二部分;

47.向外围设备发送包括所述第二地址的连接请求。

48.本发明的这个方面还扩展到操作中心设备的相应方法。

49.根据第二或第三方面,在各组实施例中,外围/中心设备进一步被设置用于:

50.接收包括具有第一部分和第二部分的第三地址的连接请求或另一广播封包;

51.使用所述加密密钥或所述另一加密密钥对所述第三地址的所述第二部分进行解密,以确定其与所述第一部分的对应关系;

52.如果确定了所述对应关系,则使用加密密钥、所述标识值和共享数据部分对所述第一部分进行解密;以及

53.将所述第一部分与从第一地址导出的预期标识值进行比较。

54.同样,由此可以看出,中心设备和外围设备中的一个或两个可以接收和解密加密地址并生成加密地址,并且根据本发明这些地址可以用于防止跟踪。如上所述,共享数据部分可以是任何方便的数据。该部分可以是上文提到的另一数据部分,但是在一组实施例中则是不同的(例如包括中心或外围设备的识别地址)。

55.本文所述的任何方面或实施例的特征可以在适当的情况下应用于本文所述的任何其它方面或实施例。在参考不同的实施例时,应当理解,这些不一定是不同的而是可以重叠。

附图说明

56.现将仅借助于实例参考附图描述本发明的实施例,在这些附图中:

57.图1是绘示典型的无线电通信系统的示意图;

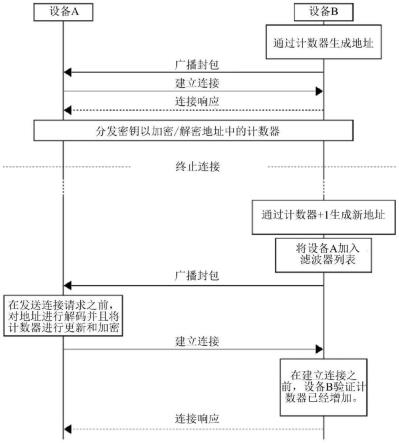

58.图2是绘示根据本发明两个设备之间通信的示意图;

59.图3是绘示根据本发明如何构造封包地址的示意图;以及

60.图4是由图3的系统生成的地址结构的图示。

具体实施方式

61.图1示出了一种无线电系统,包括与蓝牙

tm

低能量

tm

兼容的第一中心无线电收发器设备10,以及也与蓝牙

tm

低能量

tm

兼容的第二外围无线电收发器设备12。在下文中,这些设备将被称为中心设备10和外围设备12。中心设备10包括天线14,并且外围设备12包括天线18。

62.本领域技术人员也将很好地理解,在无线电收发器10和12中提供了许多标准模块,例如处理器、振荡器、滤波器、放大器、数模转换器(dac)和模数转换器(adc),但是为了简洁起见,省略了对这些模块的描述。

63.图1还示出了无线电信号的信号通路20和22。信号通路20从通过其天线14作为发射器的中心设备10到通过其天线18作为接收器的外围设备12。信号通路22从通过其天线18作为发射器的外围设备12到通过其天线14作为接收器的中心设备10。

64.图2示出了中心设备10和外围设备12之间可能的通信过程。首先,外围设备12生成包括计数器值的第一地址。该设备还以随机数(未示出)的形式生成另一数据部分。包括计数器和随机数据部分的第一地址在ble扩展广播封包24中传输。

65.中心设备10接收广播封包24,存储第一地址和随机数据部分,然后向外围设备12发送包括其地址的连接请求26。在此处描述的特定实施例中,因为设备之前没有连接过,所以该地址是一个“开放的”识别地址。在其他设置中,该地址可以被加密。然后,外围设备12发送连接响应28,以便建立连接。

66.此后,两个设备10、12进入绑定过程30,并通过此过程交换两个加密密钥(以下称为密钥a和密钥b)。这些密钥可以由任意一个设备生成,或者每个设备都可以生成一个。在其他实施例中,交换单个加密密钥。

67.稍后,设备10、12之间的连接终止。通过将其中一个设备断开连接、断电等,或者只是将设备动到彼此的范围之外以终止连接。此后,外围设备12生成新地址(例如因为已经过

去了超过15分钟),该新地址也包括计数器值,但其中计数器值与第一广播封包24中的值相比增加1(或任何其他预定值)。外围设备12还将中心设备10(包括其识别地址)添加到可信设备列表(“滤波器列表”)。该操作同样可以在连接断开之前完成。

68.外围设备12使用下面参考图3的更详细描述的技术,以加密形式发送包括通过递增计数器新生成的地址的另一个广播封包32。

69.图3示意性地示出了外围设备12如何生成用于传输到中心设备10的加密地址。生成的地址格式如图4所示。

70.示意性地示出了外围设备先前发送的第一广播封包24的部分结构,其中一部分包含前面提及的随机数据34。将随机数据34馈送到高级加密标准(aes)模块36,该模块使用在绑定过程30中接收到的两个加密密钥之一(“密钥a”)来对随机数据34进行加密,以产生22位加密流38,其中该加密流被传递到xor逻辑门40。xor逻辑门40的另一个输入是由设备12计算的当前计数器值42。因此,xor逻辑门40的输出44是一个加密值,代表由当前计数器值递增的新地址。这用于生成的地址48的第一部分(“随机数”)46(见图4)。第一部分46通过分别在两个最高有效位中添加数字“01”来完成。

71.将加密的计数器值44馈送到第二aes模块50,该模块使用在绑定过程30中接收到的两个加密密钥中的第二个(“密钥b”)来对生成的地址的第一部分46(包括“01”前缀)进行加密,以产生24位散列值,其中该散列值形成生成的地址48的第二部分52。本领域技术人员将了解到,除了第一部分不是随机值而是计数器值的加密版本,生成的地址48的形式是标准ble可解析私有地址(rpa)。

72.再次参考图2,中心设备10接收包括加密地址48的第二广播封包32。作为接收另一个广播封包的结果,中心设备10对其计数器进行递增,然后使用在绑定过程30中存储的密钥b对第二部分52进行解密,并将其与第一部分46进行比较。假设这两部分匹配,则中心设备10继续使用密钥a和其从广播封包24接收的随机数34对第一部分46进行解密,并将计数器值与其自己的计数器值进行比较,以检查新接收的计数器值是否等于或高于其存储的计数器值。假设是这种情况,中心设备10也根据上面参考图3和图4解释的过程,生成另一个用于传输到外围设备12的加密地址。然而,在这种情况下,中心设备10使用其自己的地址作为随机数以馈送到第一aes模块36。加密地址包含在外围设备12接收的连接请求包54中。

73.然后,外围设备12进行类似的解密,以检查嵌入的计数器值并将其与其自己的计数器值进行比较,并使用该值来验证中心设备10。如果验证成功,则连接被接受并将连接响应56发送回中心设备10。此后,两个设备10、12可以共享数据。如果无法验证连接请求54中的地址,则外围设备12不会发出连接响应,因此不建立连接。

74.应当理解的是,如果恶意设备拦截连接请求54,存储该请求并随后使用存储的数据包尝试在重放攻击中连接到外围设备12,该过程将不会成功,因为其包含的计数器值将不再与外围设备持有的计数器值匹配。这可以防止外围设备12被跟踪或被黑客攻击。同样,中心设备10不会因拦截第二广播封包32而受到损害。

75.本领域技术人员将理解,本文阐述的发明原理可以以多种不同方式实施,并且不限于上述实例。例如,设备中的任意一个或两个可以生成和传输如本文所述的加密地址,以便另一个设备可以验证地址,而不存在设备被跟踪或遭受重放攻击的风险。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。