1.本发明涉及数据保护技术领域,尤其是指一种混合云环境下数据检索过程中的差异化隐私保护方法。

背景技术:

2.近年来,infocom、ccs等领域顶级会议中频频出现相关技术的研究成果。考虑由数据拥有者、云服务提供商和授权用户组成的三元系统,数据拥有者为防止文件的内容被非授权用户窃取,数据拥有者将数据进行上传至云端,在数据上传之后需要防止非授权用户与云服务提供商对数据的盗取,同时需要保证授权用户的正常访问,因袭目前亟需一种可防止数据被盗取且保证授权用户正常访问的数据保护方法。

技术实现要素:

3.本发明针对现有技术的问题提供一种混合云环境下数据检索过程中的差异化隐私保护方法。

4.为了解决上述技术问题,本发明采用如下技术方案:

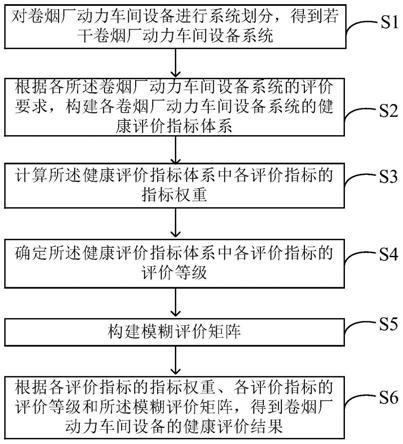

5.本发明提供的一种混合云环境下数据检索过程中的差异化隐私保护方法,包括以下步骤:

6.步骤一、数据拥有者对原始数据进行加密处理得到加密数据,并将加密之后的加密数据发送至云端服务器;

7.步骤二、云服务提供商接受加密数据并将接受到的加密数据进行二次加密;

8.步骤三、云服务提供商接受所有用户的访问请求;

9.步骤四、云服务提供商对访问的用户进行授权判断,若属于授权用户,云服务提供商则根据授权用户的检索关键词在云端服务器进行查询,并将匹配的加密文件返回至授权用户,授权用户在其终端进行解密;

10.步骤五、云服务提供商对访问的用户进行授权判断,若属于非授权用户,则采用v粒度化准则返回数据文件。

11.作为优选,步骤五中v粒度化准则为采用模糊的查询逻辑,通过基于粒度化的搜索索引来扩大搜索域空间和关键字的语义空间,从而使攻击者不能准确地推断出文件内容。

12.作为优选,步骤五中数据拥有者可对v粒度化准则中的参数进行调节,允许数据拥有者选择高可用性与强隐私保护相折中的数据细粒度访问控制方案。

13.作为优选,在步骤一中,数据拥有者在上传外包数据前可以人为地选择合适的距离函数并填充各关键字间的距离值。

14.作为优选,所述距离值的测量方法包括非语义距离测量、半语义距离测量和全语义信息距离测量,所述非语义距离测量通过考察关键字之间字符的排列/组合以及记录相同/相异字符的数量,并以此测算关键字间的距离的测度方案;所述半语义距离:一种基于关键字字型拆分、变换、重组等操作的距离测量方案;所述全语义距离:一种由领域专家根

据关键字间语义表达的覆盖、隶属、泛化、具象等偏序关系对其构建层次关系并量化层级间转化的测量方案。

15.作为优选,步骤四中指根据授权用户的角色、数据访问粒度及支付能力等为不同的用户返回相应级别的信息,授权用户的数据访问包括粗糙ddrs模式和严格ddrs模式。

16.作为优选,所述粗糙ddrs模式为给定一个数据上下文集合 (u,a,f,v,s,h),其中,u={x1,

···

xn}为数据文件集合,xi(i≤n)代表一个文件,a=(a1,...am}为关键字集合,f为u与a之间的关系集,即f:u

×a→

v,v={v1,

…

,vk}(0≤v1≤

…

≤vk≤1)表示信息的访问粒度参数集,s={si,

…

st}是用户角色集,角色与对应的授权数据视图的粒度映射关系为h={hj:sj

→

vt(t≤k)},其中vt={vt,vt 1,

…

, vk}。

17.作为优选,所述严格严格ddrs模式为一个数据上下文集合(u, a,f,v,s,h),其中其中,u={x-1,..xn}为数据文件集合,xi(i ≤n)代表一个文件,a={a1,

···

,am}关键字集合,f为u与a之间的关系集,即f:u

×a→

v,v={v1,

…

,vk}(0≤v1《

…

≤vk≤1), s={si,

…

,st}是用户角色集,角色与对应的授权数据视图的粒度映射关系为h={hj:sj

→

vt(t≤k)},其中vt={vt}。

18.本发明的有益效果:

19.本发明提供的一种混合云环境下数据检索过程中的差异化隐私保护方法,包括以下步骤:步骤一、数据拥有者对原始数据进行加密处理得到加密数据,并将加密之后的加密数据发送至云端服务器;步骤二、云服务提供商接受加密数据并将接受到的加密数据进行二次加密;步骤三、云服务提供商接受所有用户的访问请求;步骤四、云服务提供商对访问的用户进行授权判断,若属于授权用户,云服务提供商则根据授权用户的检索关键词在云端服务器进行查询,并将匹配的加密文件返回至授权用户,授权用户在其终端进行解密;步骤五、云服务提供商对访问的用户进行授权判断,若属于非授权用户,则采用 v粒度化准则返回数据文件,本发明在数据保存时进行了二次加密,当授权用户访问时,云服务提供商可直接进行数据返回,当未授权用户进行访问时,则通过v粒度化准进行搜索域空间和关键字的语义空间,从而使攻击者不能准确地推断出文件内容。

附图说明

20.图1为本发明的流程框架图。

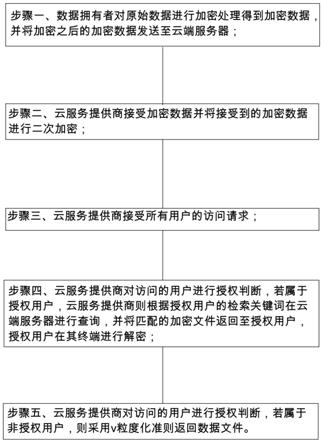

21.图2为严格ddrs和粗糙ddrs之间的关系图。

具体实施方式

22.为了便于本领域技术人员的理解,下面结合实施例与附图对本发明作进一步的说明,实施方式提及的内容并非对本发明的限定。以下结合附图对本发明进行详细的描述。

23.本发明提供的一种混合云环境下数据检索过程中的差异化隐私保护方法,包括以下步骤:步骤一、数据拥有者对原始数据进行加密处理得到加密数据,并将加密之后的加密数据发送至云端服务器;步骤二、云服务提供商接受加密数据并将接受到的加密数据进行二次加密;步骤三、云服务提供商接受所有用户的访问请求;步骤四、云服务提供商对访问的用户进行授权判断,若属于授权用户,云服务提供商则根据授权用户的检索关键词在云端服务器进行查询,并将匹配的加密文件返回至授权用户,授权用户在其终端进行解密;步

骤五、云服务提供商对访问的用户进行授权判断,若属于非授权用户,则采用 v粒度化准则返回数据文件,本发明在数据保存时进行了二次加密,当授权用户访问时,云服务提供商可直接进行数据返回,当未授权用户进行访问时,则通过v粒度化准进行搜索域空间和关键字的语义空间,从而使攻击者不能准确地推断出文件内容。

24.本实施例中,步骤五中v粒度化准则为采用模糊的查询逻辑,通过基于粒度化的搜索索引来扩大搜索域空间和关键字的语义空间,从而使攻击者不能准确地推断出文件内容。

25.本实施例中,步骤五中数据拥有者可对v粒度化准则中的参数进行调节,允许数据拥有者选择高可用性与强隐私保护相折中的数据细粒度访问控制方案。

26.本实施例中,在步骤一中,数据拥有者在上传外包数据前可以人为地选择合适的距离函数并填充各关键字间的距离值,所述距离值的测量方法包括非语义距离测量、半语义距离测量和全语义信息距离测量,所述非语义距离测量通过考察关键字之间字符的排列/组合以及记录相同/相异字符的数量,并以此测算关键字间的距离的测度方案;所述半语义距离:一种基于关键字字型拆分、变换、重组等操作的距离测量方案;所述全语义距离:一种由领域专家根据关键字间语义表达的覆盖、隶属、泛化、具象等偏序关系对其构建层次关系并量化层级间转化的测量方案。

27.本实施例中,步骤四中指根据授权用户的角色、数据访问粒度及支付能力等为不同的用户返回相应级别的信息,授权用户的数据访问包括粗糙ddrs模式和严格ddrs模式,所述粗糙ddrs模式为给定一个数据上下文集合(u,a,f,v,s,h),其中,u={x1,

···

xn}为数据文件集合,xi(i≤n)代表一个文件,a=(a1,...am}为关键字集合,f为u 与a之间的关系集,即f:u

×a→

v,v={v1,

…

,vk}(0≤v1≤

…

≤vk ≤1)表示信息的访问粒度参数集,s={si,

…

st}是用户角色集,角色与对应的授权数据视图的粒度映射关系为h={hj:sj

→

vt(t≤k)},其中 vt={vt,vt 1,

…

,vk};所述严格严格ddrs模式为一个数据上下文集合(u,a,f,v,s,h),其中其中,u={x-1,..xn}为数据文件集合,xi(i≤n)代表一个文件,a={a1,

···

,am}关键字集合,f 为u与a之间的关系集,即f:u

×a→

v,v={v1,

…

,vk}(0≤v1《

…

≤vk ≤1),s={si,

…

,st}是用户角色集,角色与对应的授权数据视图的粒度映射关系为h={hj:sj

→

vt(t≤k)},其中vt={vt}。

28.如图2所示,说明了访问控制、严格ddrs和粗糙ddrs之间的关系。横轴表示与一个特定的角色相对应的访问控制策略,其中灰色网格区域表示拒绝域,即,包含在灰色网格区域中的数据不允许被该角色访问,而纵轴右边的部分是允许访问的区域,纵轴表示信息的表达粒度。例如,用户a拥有对外包数据的查询权限粒度为v*,在粗糙 ddrs模型中,用户a能够获得所有粒度为u(其中v≥v*)的文件构成的视图;而在严格ddrs模型中,用户a只能获得粒度为u(其中v=v*) 的查询结果。需要说明的是,在粗糙ddrs模型中,粒度阈值设定的越低,其用户所得视图的外延越广,但视图中文件与搜索关键字间的匹配度也越低,反之亦然;在严格ddrs模型中,粒度阈值设定的越低,其用户所得视图的精度也越低,此外,由于考虑了数据文件内容的相关性,ddrs模型的视图结果相较于传统的精确型访问控制,能够为搜索用户提供更细粒度的视图,严格ddrs模式搜索数据更加准确,更加快捷,模糊ddrs模式搜索数据准确性较差,搜索时间长。

29.以上所述,仅是本发明较佳实施例而已,并非对本发明作任何形式上的限制,虽然

本发明以较佳实施例公开如上,然而并非用以限定本发明,任何熟悉本专业的技术人员,在不脱离本发明技术方案范围内,当利用上述揭示的技术内容作出些许变更或修饰为等同变化的等效实施例,但凡是未脱离本发明技术方案内容,依据本发明技术是指对以上实施例所作的任何简单修改、等同变化与修饰,均属于本发明技术方案的范围内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。