一种数据传输方法及电子设备

1.本技术要求在2020年9月9日提交中华人民共和国知识产权局、申请号为202010942712.0、发明名称为“一种跨设备生物特征分享方法”的中国专利申请的优先权,其全部内容通过引用结合在本技术中。

技术领域

2.本技术涉及电子设备领域,尤其涉及一种数据传输方法及电子设备。

背景技术:

3.为了保证数据安全,用户通常会在终端设备上进行安全设置,例如锁屏密码、指纹解锁、人脸解锁等,这就需要用户在终端设备上录入生物特征模板,如用户的指纹或人脸等生物特征模板。生物特征数据因高度敏感性,法律法规、业界规范等都对生物特征的存储和使用定义了标准,目前已有技术因无法保证生物特征数据分享的安全性,所以无法在设备之间进行生物特征的传输。当用户需要新机设备换机时,用户不得不在新的设备(例如手机、平板电脑)上重复录入用户的生物特征。因为生物特征的录入过程一般需要反复验证,比较耗时,虽然目前能够保证生物特征数据的安全性,但也会影响用户的使用体验,为此,亟需一种数据传输方法可以有效解决因换机所引发的生物特征数据的安全传输问题。

技术实现要素:

4.本技术提供一种数据传输方法及电子设备,用于实现对包括生物特征数据的敏感数据的安全传输。

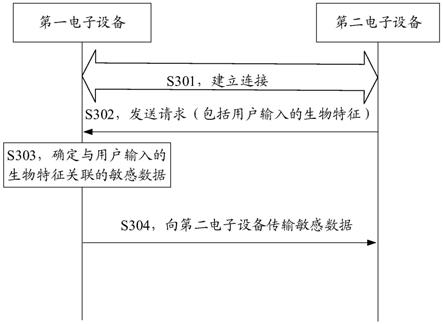

5.第一方面,本技术实施例提供一种数据传输方法,该方法包括:第一电子设备与第二电子设备建立连接;第二电子设备向第一电子设备发送请求,该请求包括用户输入的生物特征,然后第一电子设备利用目标生物特征模板对用户输入的生物特征进行认证,当认证通过,确定与生物特征模板关联的敏感数据,最终第一电子设备将敏感数据传输至第二电子设备。该方法可以实现对包括生物特征数据的敏感数据的安全传输。

6.基于上述方法,一方面,因对第二电子设备进行了生物特征的认证,所以可以保证敏感数据不会被传输至非法用户的设备上,避免被非法用户窃取敏感数据,即可以实现敏感数据(如指纹、人脸等生物特征)可以从用户的一个终端迁移至用户的另一个终端;另一方面,该方法应用于新旧设备换机场景时,可以通过一次数据传输,将与用户相关的敏感数据都传输至新的电子设备,以达到“一键换机”的目的,提升用户体验。

7.在一种可能的实施方式中,第一电子设备还可以接收用户的第一操作,第一操作用于选择目标模板和敏感数据,响应于第一操作,建立目标生物特征模板与敏感数据之间的关联关系。例如将用户的指纹与用户其它生物特征进行关联,或者将管理员的指纹与其它组员的指纹进行关联,基于该方法可以实现第一电子设备中的生物特征、用户秘密数据等信息的关联。

8.在一种可能的实施方式中,第一电子设备在接收用户输入敏感数据的过程中,利

用目标生物特征模板对所述用户进行认证;当认证通过,记录用户输入的敏感数据与目标生物特征模板之间的关联关系。例如,第一电子设备在接收用户输入的人脸的过程中,就将该人脸与用户的指纹进行认证和关联,从而实现用户的人脸和用户指纹的关联。基于该方法可以实现第一电子设备中的生物特征、用户秘密数据等信息的关联。

9.在一种可能的实施方式中,第一电子设备向第二电子设备发送校验请求信息;第二电子设备接收校验请求消息之后,会向第一电子设备发送安全证明,第一电子设备根据所述安全证明,对第二电子设备进行安全校验,这样第一电子设备确定校验通过后,与第二电子设备建立连接。该方法可以对第二电子设备是否安全执行环境进行认证,当第二电子设备具有安全执行环境才向第二电子设备发送敏感数据,以保证敏感数据的安全性。

10.在一种可能的实施方式中,第一电子设备利用预置在所述第一电子设备的安全执行环境中的设备证书,生成协商密钥,然后利用协商密钥加密敏感数据,将加密后的敏感数据传输至第二电子设备。该方法可以实现对敏感数据的加密传输,从而保证数据传输的安全性,避免泄露。

11.在一种可能的实施方式中,第一电子设备将敏感数据进行分片处理,生成n个片数据;所述n个分片数据的集合构成敏感数据;第一电子设备向至少两个第二电子设备发送n个分片数据,其中,不同的第二电子设备所接收的分片数据不同。该方法以分布式存储的形式将敏感数据分片存储,以提高敏捷数据跨设备传输的安全性。

12.在一种可能的实施方式中,第一电子设备将敏感数据和使用策略信息传输至第二电子设备,其中,使用策略信息用于指示授权业务,授权业务为第二电子设备能够使用敏感数据执行的业务。基于该方法,这样,第一电子设备将本地存储的敏感数据发送到第二电子设备后,避免敏感数据在第二电子设备被滥用。

13.在一种可能的实施方式中,所述敏感数据包括用户秘密数据和/或生物特征数据。本技术实施例中的敏感数据可以包括:用户秘密数据、生物特征数据等等。其中,用户秘密数据可以包括用户的注册信息(如帐号和密码等),用户的锁屏密码、保护密码等。本技术实施例中的生物特征可以包括以下一种或多种:物理生物特征、行为生物特征、软性生物特征。物理生物特征可以包括:人脸、指纹、虹膜、视网膜、脱氧核糖核酸(deoxyribonucleic acid,dna)、皮肤、手形、静脉。行为生物特征可以包括:声纹、签名、步态。软性生物特征可以包括:性别、年龄、身高、体重等。

14.在一种可能的实施例中,第二电子设备和第一电子设备连接同一局域网,和/或第二电子设备和所述第一电子设备预先绑定有同一用户账号。这样,可以确保第一电子设备和第二电子设备为可信的设备。

15.第二方面,本技术实施例提供一种数据传输方法,该方法包括:第二电子设备与第一电子设备建立连接;第二电子设备向第一电子设备发送请求,该请求包括用户输入的生物特征,然后第二电子设备接收来自第一电子设备的敏感数据,该敏感数据是根据生物特征确定的。

16.基于上述方法,一方面,因对第二电子设备进行了生物特征的认证,所以可以保证敏感数据不会被传输至非法用户的设备上,避免被非法用户窃取敏感数据,即可以实现敏感数据可以从用户的一个终端迁移至用户的另一个终端;另一方面,该方法应用于新旧设备换机场景时,可以通过一次数据传输,将与用户相关的敏感数据都传输至新的电子设备,

以达到“一键换机”的目的,提升用户体验。

17.在一种可能的实施方式中,第二电子设备接收来自所述第一电子设备的校验请求信息;第二电子设备向所述第一电子设备发送安全证明;第二电子设备与第一电子设备建立连接。该方法,可以确保第二电子设备具有安全执行环境的情况下,与第一电子设备建立安全连接。

18.在一种可能的实施方式中,第二电子设备利用预置在所述第二电子设备的安全执行环境中的设备证书,生成协商密钥;所述第二电子设备接收来自所述第一电子设备的加密后的敏感数据;第二电子设备利用所述协商密钥解密,得到敏感数据。该方法中,通过对敏感数据的加密传输,可以进一步保证敏感数据的安全性。

19.在一种可能的实施方式中,第二电子设备接收来自所述第一电子设备的使用策略信息,其中,所述使用策略信息用于指示授权业务,所述授权业务为所述第二电子设备能够使用所述敏感数据执行的业务。该方法可以确定敏感数据不被第二电子设备滥用。

20.在一种可能的实施方式中,所述敏感数据包括用户秘密数据和/或生物特征数据。本技术实施例中的敏感数据可以包括:用户秘密数据、生物特征数据等等。其中,用户秘密数据可以包括用户的注册信息(如帐号和密码等),用户的锁屏密码、保护密码等。本技术实施例中的生物特征可以包括以下一种或多种:物理生物特征、行为生物特征、软性生物特征。物理生物特征可以包括:人脸、指纹、虹膜、视网膜、脱氧核糖核酸(deoxyribonucleic acid,dna)、皮肤、手形、静脉。行为生物特征可以包括:声纹、签名、步态。软性生物特征可以包括:性别、年龄、身高、体重等。

21.在一种可能的实施例中,第二电子设备和第一电子设备连接同一局域网,和/或第二电子设备和所述第一电子设备预先绑定有同一用户账号。这样,可以确保第一电子设备和第二电子设备为可信的设备。

22.第三方面,本技术实施例提供一种第一电子设备,包括处理器和存储器,其中,存储器用于存储一个或多个计算机程序;当存储器存储的一个或多个计算机程序被处理器执行时,使得第一电子设备能够实现上述第一方面的任意一种可能的设计的方法。

23.第四方面,本技术实施例提供一种第二电子设备,包括处理器和存储器,其中,存储器用于存储一个或多个计算机程序;当存储器存储的一个或多个计算机程序被处理器执行时,使得该第二电子设备能够实现上述第二方面的任意一种可能的设计的方法。

24.第五方面,本技术实施例还提供一种装置,该装置包括执行上述第一方面的任意一种可能的设计的方法的模块/单元。这些模块/单元可以通过硬件实现,也可以通过硬件执行相应的软件实现。

25.第六方面,本技术实施例还提供一种装置,该装置包括执行上述第二方面的任意一种可能的设计的方法的模块/单元。这些模块/单元可以通过硬件实现,也可以通过硬件执行相应的软件实现。

26.第七方面,本技术实施例中还提供一种计算机可读存储介质,所述计算机可读存储介质包括计算机程序,当计算机程序在可穿戴设备上运行时,使得所述可穿戴设备执行上述任一方面的任意一种可能的设计的方法。

27.第八方面,本技术实施例还提供一种包含计算机程序产品,当所述计算机程序产品在电子设备上运行时,使得所述可穿戴设备执行上述任一方面的任意一种可能的设计的

方法。

28.第九方面,本技术实施例还提供一种芯片或芯片系统,所述芯片或芯片系统与存储器耦合,用于执行所述存储器中存储的计算机程序,以执行上述任一方面的任意一种可能的设计的方法。

29.以上第三方面至第九方面中任一方面中的各种设计可以达到的技术效果,请参照上述第一方面或第二方面中各个设计分别可以达到的技术效果描述,这里不再重复赘述。

附图说明

30.图1a和图1b为本技术实施例提供的一种通信系统示意图;

31.图2为本技术实施例提供的电子设备结构示意图;

32.图3为本技术实施例提供的一种数据传输方法示意图;

33.图4a为本技术实施例提供的一组界面示意图;

34.图4b为本技术实施例提供的另一组界面示意图;

35.图5为本技术实施例提供的一种认证方法示意图;

36.图6a为本技术实施例提供的一种数据传输方法示意图;

37.图6b为本技术实施例提供的一种设备证书下发方法示意图;

38.图6c为本技术实施例提供的一种生物特征分发示意图;

39.图7a为本技术实施例提供的一种数据传输方法示意图;

40.图7b为本技术实施例提供的一种数据传输场景示意图;

41.图7c为本技术实施例提供的一种生物特征分发示意图;

42.图8a为本技术实施例提供的一组界面示意图;

43.图8b为本技术实施例提供的另一组界面示意图;

44.图8c为本技术实施例提供的另一组界面示意图;

45.图8d为本技术实施例提供的另一组界面示意图;

46.图9为本技术实施例提供的一种数据传输方法示意图;

47.图10为本技术实施例提供的另一种数据传输方法示意图;

48.图11a为本技术实施例提供的一种数据传输场景示意图;

49.图11b为本技术实施例提供的另一组界面示意图;

50.图11c为本技术实施例提供的另一组界面示意图;

51.图12为本技术实施例提供的一种数据传输方法示意图;

52.图13a为本技术实施例提供的另一组界面示意图;

53.图13b为本技术实施例提供的另一组界面示意图;

54.图14为本技术实施例提供的基于中心服务器的分布式系统示意图;

55.图15为本技术实施例提供的一种电子设备结构示意图。

具体实施方式

56.下面结合本技术实施例中的附图,对本技术实施例中的技术方案进行描述。其中,在本技术实施例的描述中,以下实施例中所使用的术语只是为了描述特定实施例的目的,而并非旨在作为对本技术的限制。如在本技术的说明书和所附权利要求书中所使用的那

样,单数表达形式“一个”、“一种”、“所述”、“上述”、“该”和“这一”旨在也包括例如“一个或多个”这种表达形式,除非其上下文中明确地有相反指示。还应当理解,在本技术以下各实施例中,“至少一个”、“一个或多个”是指一个或两个以上(包含两个)。术语“和/或”,用于描述关联对象的关联关系,表示可以存在三种关系;例如,a和/或b,可以表示:单独存在a,同时存在a和b,单独存在b的情况,其中a、b可以是单数或者复数。字符“/”一般表示前后关联对象是一种“或”的关系。

57.在本说明书中描述的参考“一个实施例”或“一些实施例”等意味着在本技术的一个或多个实施例中包括结合该实施例描述的特定特征、结构或特点。由此,在本说明书中的不同之处出现的语句“在一个实施例中”、“在一些实施例中”、“在其他一些实施例中”、“在另外一些实施例中”等不是必然都参考相同的实施例,而是意味着“一个或多个但不是所有的实施例”,除非是以其他方式另外特别强调。术语“包括”、“包含”、“具有”及它们的变形都意味着“包括但不限于”,除非是以其他方式另外特别强调。术语“连接”包括直接连接和间接连接,除非另外说明。“第一”、“第二”仅用于描述目的,而不能理解为指示或暗示相对重要性或者隐含指明所指示的技术特征的数量。

58.在本技术实施例中,“示例性地”或者“例如”等词用于表示作例子、例证或说明。本技术实施例中被描述为“示例性地”或者“例如”的任何实施例或设计方案不应被解释为比其它实施例或设计方案更优选或更具优势。确切而言,使用“示例性地”或者“例如”等词旨在以具体方式呈现相关概念。

59.由于对敏感数据的安全性无法提供有效的保护,目前的跨设备的数据分享一般局限于分享与用户敏感数据无关的数据。生物特征数据因高度敏感性,目前因无法保证生物特征数据分享的安全性,所以无法在设备之间进行生物特征的传输。用户在新旧设备更换时,不得不在新的设备(例如手机、平板电脑)上重复录入生物特征,给用户的使用带来不便。另外,用户通常会持有多个终端,因设备之间无法实现生物特征的安全分享,所以用户也不得不在用户的各个终端上重复录入该用户的生物特征,给用户带来不便。有些终端可能受硬件条件制约,无法采集用户的某些生物特征,如智能音箱因不具有摄像头无法采集用户的人脸特征,这就导致智能音箱不具有基于人脸特征的安全服务功能,导致智能音箱对用户进行身份认证的方式受限。可见,如果能够实现设备之间的敏感数据安全传输,则可以妥善解决上述问题。

60.为此,本技术实施例提供的一种数据传输方法,该方法中,一方面,在敏感数据的传输过程中可以保证敏感数据不会被传输至非法用户的设备上,避免被非法用户窃取敏感数据,即可以实现敏感数据可以从用户的一个终端迁移至用户的另一个终端;另一方面,在新旧设备换机时,可以通过一次数据传输,将与用户相关的敏感数据都传输至新的电子设备,以达到“一键换机”的目的,提升用户体验。

61.需要说明的是,本技术实施例中的敏感数据可以包括:用户秘密数据、生物特征数据等等。其中,用户秘密数据可以包括用户的注册信息(如帐号和密码等),用户的锁屏密码、保护密码、保险柜数据、备忘录内容、用户的照片等。本技术实施例中的生物特征可以包括以下一种或多种:物理生物特征、行为生物特征、软性生物特征。物理生物特征可以包括:人脸、指纹、虹膜、视网膜、脱氧核糖核酸(deoxyribonucleic acid,dna)、皮肤、手形、静脉。行为生物特征可以包括:声纹、签名、步态。软性生物特征可以包括:性别、年龄、身高、体重

等。

62.本技术实施例提供的数据传输方法可以适用于多个电子设备接入同一个网络的近场组网场景下的数据传输。图1a示例性示出了本技术实施例提供的通信系统架构示意图,如图1a所示,该通信系统架构可以包括一个或多个电子设备,如图1a中所示的电子设备100至电子设备n00,n为大于或等于2的正整数。该系统架构中还可以包括部署在云端的服务器200。该系统架构还可以包括路由器300。

63.其中,电子设备100之间可以通过无线方式互相连接完成近场组网,具体的无线连接方式包括不限于通用串行总线(universal serial bus,usb)数据线连接、蓝牙、无线高保真(wireless fidelity,wi-fi)、wi-fi直连(wi-fi direct)、近距离无线通讯技术(near field communication,nfc)、第五代移动通信系统(the fifth generation,5g)、全球移动通讯(global system of mobile communication,gsm)系统、码分多址(code division multiple access,cdma)系统、宽带码分多址(wideband code division multiple access,wcdma)通用分组无线业务(general packet radio service,gprs)系统、长期演进(long term evolution,lte)系统、lte频分双工(frequency division duplex,fdd)系统、lte时分双工(time division duplex,tdd)、通用移动通信系统(universal mobile telecommunication system,umts)、全球互联微波接入(worldwide interoperability for microwave access,wimax)等。

64.本技术实施例提供的数据传输方法可以应用于电子设备中。在一些实施例中,电子设备可以是包含诸如个人数字助理和/或音乐播放器等功能的便携式终端,诸如手机、平板电脑、具备无线通讯功能的可穿戴设备(如智能手表)、车载设备等。便携式终端的示例性实施例包括但不限于搭载harmony(鸿蒙)或者其它操作系统的便携式终端。上述便携式终端也可以是诸如具有触敏表面(例如触控面板)的膝上型计算机(laptop)等。还应当理解的是,在其他一些实施例中,上述终端也可以是具有触敏表面(例如触控面板)的台式计算机。电子设备100可以还可以是智能家居系统中智能家居设备,图1b示例性地示出了电子设备100可以是智能家居系统中的智能家居设备,该智能家居系统中的智能家居设备包括:智能摄像头、智能音箱、智能电视、智能门锁、手机和手环等。

65.图2示出了电子设备100的结构示意图。

66.电子设备100可包括处理器110、外部存储器接口120、内部存储器121、通用串行总线(universal serial bus,usb)接口130、充电管理模块140、电源管理模块141,电池142、天线1、天线2、移动通信模块150、无线通信模块160、音频模块170、扬声器170a、受话器170b、麦克风170c、耳机接口170d、传感器模块180、按键190、马达191、指示器192、摄像头193、显示屏194、以及用户标识模块(subscriber identification module,sim)卡接口195等。其中传感器模块180可以包括压力传感器180a、陀螺仪传感器180b、气压传感器180c、磁传感器180d、加速度传感器180e、距离传感器180f、接近光传感器180g、指纹传感器180h、温度传感器180j、触摸传感器180k、环境光传感器180l、骨传导传感器180m等。

67.可以理解的是,本技术实施例示意的结构并不构成对电子设备100的具体限定。在本技术另一些实施例中,电子设备100可以包括比图示更多或更少的部件,或者组合某些部件,或者拆分某些部件,或者不同的部件布置。图示的部件可以以硬件,软件或软件和硬件

的组合实现。

68.处理器110可以包括一个或多个处理单元,例如:处理器110可以包括应用处理器(application processor,ap)、调制解调处理器、图形处理器(graphics processing unit,gpu)、图像信号处理器(image signal processor,isp)、控制器、视频编解码器、数字信号处理器(digital signal processor,dsp)、基带处理器、和/或神经网络处理器(neural-network processing unit,npu)等。其中,不同的处理单元可以是独立的器件,也可以集成在一个或多个处理器中。

69.电子设备100通过gpu,显示屏194,以及应用处理器等实现显示功能。gpu为图像处理的微处理器,连接显示屏194和应用处理器。gpu用于执行数学和几何计算,用于图形渲染。处理器110可包括一个或多个gpu,其执行程序指令以生成或改变显示信息。

70.电子设备100可以通过isp、摄像头193、视频编解码器、gpu、显示屏194以及应用处理器等实现拍摄功能。

71.sim卡接口195用于连接sim卡。sim卡可以通过插入sim卡接口195,或从sim卡接口195拔出,实现和电子设备100的接触和分离。电子设备100可以支持1个或n个sim卡接口,n为大于1的正整数。sim卡接口195可以支持nano sim卡、micro sim卡、sim卡等。同一个sim卡接口195可以同时插入多张卡。所述多张卡的类型可以相同,也可以不同。sim卡接口195也可以兼容不同类型的sim卡。sim卡接口195也可以兼容外部存储卡。电子设备100通过sim卡和网络交互,实现通话以及数据通信等功能。在一些实施例中,电子设备100采用esim,即:嵌入式sim卡。

72.电子设备100的无线通信功能可以通过天线1、天线2、移动通信模块150、无线通信模块160、调制解调处理器以及基带处理器等实现。天线1和天线2用于发射和接收电磁波信号。电子设备100中的每个天线可用于覆盖单个或多个通信频带。不同的天线还可以复用,以提高天线的利用率。例如:可以将天线1复用为无线局域网的分集天线。在另外一些实施例中,天线可以和调谐开关结合使用。

73.移动通信模块150可以提供应用在电子设备100上的包括2g/3g/4g/5g等无线通信的解决方案。移动通信模块150可以包括至少一个滤波器、开关、功率放大器、低噪声放大器(low noise amplifier,lna)等。移动通信模块150可以由天线1接收电磁波,并对接收的电磁波进行滤波,放大等处理,传送至调制解调处理器进行解调。移动通信模块150还可以对经调制解调处理器调制后的信号放大,经天线1转为电磁波辐射出去。在一些实施例中,移动通信模块150的至少部分功能模块可以被设置于处理器110中。在一些实施例中,移动通信模块150的至少部分功能模块可以与处理器110的至少部分模块被设置在同一个器件中。

74.无线通信模块160可以提供应用在电子设备100上的包括无线局域网(wireless local area networks,wlan)(如无线保真(wireless fidelity,wi-fi)网络)、蓝牙(bluetooth,bt)、全球导航卫星系统(global navigation satellite system,gnss)、调频(frequency modulation,fm)、近距离无线通信技术(near field communication,nfc)、红外线(infrared radiation,ir)技术等无线通信的解决方案。无线通信模块160可以是集成至少一个通信处理模块的一个或多个器件。无线通信模块160经由天线2接收电磁波,将电磁波信号调频以及滤波处理,将处理后的信号发送到处理器110。无线通信模块160还可以从处理器110接收待发送的信号,对其进行调频,放大,经天线2转为电磁波辐射出去。

75.在一些实施例中,电子设备100的天线1和移动通信模块150耦合,天线2和无线通信模块160耦合,使得电子设备100可以通过无线通信技术与网络以及其他设备通信。所述无线通信技术可以包括全球移动通讯系统(global system for mobile communications,gsm)、通用分组无线服务(general packet radio service,gprs)、码分多址接入(code division multiple access,cdma)、宽带码分多址(wideband code division multiple access,wcdma)、时分码分多址(time-division code division multiple access,td-scdma)、长期演进(long term evolution,lte)、bt、gnss、wlan、nfc、fm、和/或ir技术等。

76.可以理解的是,图2所示的部件并不构成对电子设备100的具体限定,电子设备100还可以包括比图示更多或更少的部件,或者组合某些部件,或者拆分某些部件,或者不同的部件布置。此外,图2中的部件之间的组合/连接关系也是可以调整修改的。

77.电子设备的软件系统可以采用分层架构,事件驱动架构,微核架构,微服务架构,或云架构。本技术实施例中是以分层架构为例,其中,分层架构可以包括鸿蒙(harmony)操作系统(operating system,os)或者其它操作系统。本技术实施例提供的数据传输方法可以适用于集成上述操作系统的终端。

78.以上图2为本技术实施例适用的电子设备的硬件结构,下文结合具体实施例对本技术实施例提供的数据传输方法进行阐述。为了便于区分,本实施例下文中,将敏感数据的发送设备称为第一电子设备,将敏感数据的接收设备称为第二电子设备。

79.实施例一

80.图3示出了本技术实施例提供的一种数据传输方法的示意图,该过程主要包括以下步骤。

81.步骤301,第一电子设备与第二电子设备建立连接。

82.该步骤中,第一电子设备与第二电子设备建立连接的方法可以包括但不限定于如下方法:

83.方式a,第一电子设备可以将用户选择的设备作为可信设备,与第二电子设备建立连接。也就是说,用户在第一电子设备进行绑定操作,建立第一电子设备和第二电子设之间的绑定关系。示例性地,用户可以通过扫描二维码或接入同一wlan热点的方式,建立第一电子设备和第二电子设备之间的绑定关系。

84.方式b,第一电子设备可以在接收到第二电子设备的敏感数据分享请求时,对第二电子设备进行鉴权认证,当认证通过后,确定第二电子设备为可信设备,与第二电子设备建立连接。

85.示例性,第一电子设备与第二电子设备建立网络连接后,用户在第二电子设备输入指纹,然后第二电子设备向第一电子设备发送的敏感数据分享请求包括该指纹,第一电子设备接收来自第二电子设备的指纹后,将接收的指纹与管理员的指纹模板进行匹配,若匹配成功,则确定第二电子设备的鉴权认证通过。

86.方式c,第一电子设备查询第二电子设备是否具有安全环境,若具有安全环境,则确定第二电子设备为可信设备,与第二电子设备建立连接。

87.方式d,第一电子设备查询第二电子设备具有安全环境,且满足指定的安全级别时,则确定第二电子设备为可信设备,与第二电子设备建立连接。

88.本技术实施例中,第一电子设备和第二电子设备还可以采用上述几种方式的结合

方式建立安全连接,在此不再一一举例示出。

89.步骤302,第二电子设备向第一电子设备发送请求,请求包括用户输入的生物特征。

90.一种可能的实现方式,第二电子设备接收用户输入的生物特征,然后在向第一电子设备发送的敏感数据获取请求中包括用户输入的生物特征。或者,第二电子设备先向第一电子设备发送的敏感数据获取请求,然后第二电子设备接收到来自第一电子设备的认证请求,第二电子设备再接收用户输入的生物特征,然后向第一电子设备发送用户输入的生物特征。

91.步骤303,第一电子设备确定与用户输入的生物特征关联的敏感数据。

92.一种可能的实现方式,第二电子设备接收用户输入的生物特征,然后向第一电子设备发送包括用户输入的生物特征的认证请求,第二电子设备接收该认证请求,对认证请求中的用户的生物特征进行认证,当认证通过确定与用户输入的生物特征所关联的敏感数据。示例性地,第一电子设备接收来自第二电子设备的认证请求,认证请求包括用户输入的指纹,第一电子设备将该指纹与设备中的管理员的生物特征进行匹配,当匹配通过,则确定与管理员的指纹所关联的敏感数据为待传输的敏感数据,例如,与管理员的指纹所关联的敏感数据包括管理员的指纹和组员的指纹,以及锁屏密码等敏感信息。

93.应理解,第一电子设备应预先对设备中的多个敏感数据进行关联。可选的,第一电子设备可以但不限于通过如下方式将第一电子设备中的各个敏感数据进行关联:

94.方式一、第一电子设备接收用户的操作,即用户在第一电子设备所显示的敏感数据列表中选择需要传输至第二电子设备的敏感数据,第一电子设备根据用户的选择内容,将用户选择的敏感数据与关键生物特征(如关键生物特征数据为管理员的指纹)进行关联。

95.示例性地,参阅图4a中的(a)所示,该用户界面400为用户的手机的桌面。其中,用户的手机桌面上包括电话、图库、相册、天气、日历、设置等应用程序。当手机检测到用户作用于设置控件401的操作后,手机可以显示如图4a中的(b)所示的用户界面410。参见图4a中的(b),该用户界面410为设置应用的显示界面,用户界面410显示有多个设置项,其中包括生物识别和密码411。当手机检测到用户作用于生物识别和密码控件411的操作后,手机可以显示如图4a中的(c)所示的用户界面420。该用户界面420为生物识别和密码这一设置项的显示界面,该用户界面420包括生物识别关联设置421,当手机检测到用户作用于生物识别关联设置421的操作后,手机可以显示如图4a中的(d)所示的用户界面430。用户选中管理员的指纹、用户的人脸和用户的声纹作为待传输的敏感数据,当手机检测到用户作用于完成控件431的操作后,将管理员的指纹与用户的人脸和用户的声纹进行关联。需要指出的是,本示例中,管理员的指纹所关联的人脸和声纹可以是管理员的人脸和声纹,也可以包括其它用户的人脸或声纹,本实施例对此并不作限定。

96.方式二,用户可以在使用第一电子设备的期间,对设备中当前存储的生物特征进行关联。

97.比如说,管理员可以每隔一段时间对第一电子设备的敏感数据进行关联,如将各个组员的生物特征与管理员的指纹进行关联。再比如,家长在使用平板设备的期间,将孩子们的指纹和人脸等生物特征与家长的指纹进行关联。具体关联方法的界面操作示例可以参见上述图4a所示的示例,在此不再重复举例。

98.方式三、第一电子设备在录入生物特征过程中,利用已有的关键生物特征对用户进行认证,当认证通过,则将新录入的生物特征与关键生物特征进行关联,否则,则不关联。这样,第一电子设备中的生物特征在录入阶段就可以实现生物特征的自动关联。

99.示例性地,当手机检测到用户作用于生物识别和密码控件的操作后,手机可以显示如图4b中的(a)所示的用户界面420。该用户界面420为生物识别和密码这一设置项的显示界面,该用户界面420包括人脸识别422。假设用户需要录入人脸,则当手机检测到用户作用于人脸识别422控件的操作后,手机显示如图4b中的(b)所示的界面440。该界面440提示用户输入管理员的指纹,即手机要求用户输入管理员的指纹进行认证。当用户输入指纹后,对用户输入的指纹进行匹配,若认证通过,则说明用户是管理员,或者,管理员输入了指纹授权该用户可以录入人脸,因此第一电子设备继续采集人脸。如手机显示如图4b中的(c)所示的界面450,该界面包括录入人脸451控件,当手机检测到用户作用于录入人脸451控件的操作,手机调用摄像头采集人脸数据,并将采集的人脸数据与管理员的指纹进行关联。

100.步骤304,第一电子设备向第二电子设备传输该敏感数据。

101.在一种可能的实施例中,第一电子设备可以采用将敏感数据分片处理的方式,将敏感处理先处理成分片数据,再向多个第二电子设备发送分片数据。

102.在另一种可能的实施例中,第一电子设备可以与第二电子设备协商安全执行环境内可使用的协商密钥,使用该协商密钥加密敏感数据,然后将加密后的敏感数据发送至第二电子设备。

103.应理解,协商密钥可以是对称密钥,也可以是非对称的会话密钥。若协商密钥是对称密钥,则第一电子设备使用该协商密钥加密敏感数据,第二电子设备也使用该协商密钥解密敏感数据;若协商密钥是非对称的会话密钥,则第一电子设备使用会话公钥加密敏感数据,第二电子设备使用会话私钥解密敏感数据。该方法,因协商密钥是基于预置在安全执行环境中的设备私钥生成的,所以只能在电子设备双方认证通过的安全执行环境内使用,所以第一电子设备使用该协商密钥对敏感数据进行加密,可以确保敏感数据传输过程的安全性和敏感数据传输结果的可靠性。

104.本技术实施例中,协商密钥的生成方式可以有多种,下文列举几种可能的生成方式。

105.方式(1),利用本机的私钥与对端的公钥协商,两侧设备都能协商出相同的协商密钥,如ecdh算法,也就是说,第一电子设备利用第一电子设备的设备私钥和第二电子设备的设备公钥,可以生成协商密钥,第二电子设备利用第二电子设备的设备私钥和第二电子设备的设备公钥,也可以生成协商密钥,第二电子设备和第一电子设备所生成的协商密钥相同。

106.方式(2),一侧设备首先生成一个随机密钥,用本机的私钥签名,再用对端的公钥加密,把结果发送给对端,然后对端使用对端私钥解密,再使用本机公钥验证,验证后该随机秘钥即为协商结果。比如说,第二电子设备随机生成一个随机密钥,第一电子设备使用第一电子设备的设备私钥签名改随机密钥,然后在用第二电子设备的设备公钥加密签名信息,再把加密后的签名信息发送至第一电子设备。然后,第二电子设备使用第二电子设备的设备私钥解密,再使用第一电子设备的设备公钥验证解密后的数据,若验证通过,则确定该随机密钥即为协商密钥。需要说明的是,该方式二中并不限定加密和签名的先后顺序,可以

根据需要先加密再签名。

107.方式(3),两侧设备都各自生成随机的公私钥对,并使用各自的设备私钥对随机公钥签名后,交换签名后的随机公钥。交换后,两侧设备再执行上述方式一或方式二,得到协商密钥。

108.需要说明的是,本技术实施例中并不限定协商密钥的具体生成算法,可以根据需要采用目前已有的协商密钥生成算法来生成协商密钥。

109.本实施例中,并不限定上述方法的步骤的先后执行顺序,一种可能的实施例中,第一电子设备也可以先与第二电子设备建立安全连接,然后接收用户输入的生物特征,确定与敏感生物特征关联的敏感数据,再向第二电子设备发送敏感数据。另一种可能的实施例中,第一电子设备可以先确定与用户输入的生物特征关联的敏感数据,再与第二电子设备建立安全连接,然后再向第二电子设备发送敏感数据。

110.在一种可能的实施例中,第一电子设备与第二电子设备协商安全执行环境内可使用的协商密钥之前,第一电子设备需要对第二电子设备的安全执行环境进行认证,具体的认证过程可以参见图5所示的方法流程图。

111.s501:第一电子设备向第二电子设备发送校验请求信息。

112.其中,校验请求信息包括以下任意一项或任意组合:挑战值、注册信息值。第一电子设备对第二电子设备进行安全性校验时,可以首先校验第一电子设备与第二电子设备是否处于同一安全环境下,或者,第一电子设备确定第二电子设备处于的安全等级是否高于设定安全等级,又或者,第一电子设备确定第二电子设备是否为安全设备。下面实施例以校验请求信息携带有挑战值,且第二电子设备返回与该挑战值对应的安全证明为示例。

113.s502:第二电子设备接收第一电子设备发送的校验请求信息,第二电子设备根据第一电子设备发送的校验请求信息中携带的挑战值,生成安全证明,该安全证明用于证明自身安全环境或证明自身安全等级或证明自身为安全设备。上述挑战值可以为随机数等信息,或者也可以为其他内容的加密信息。

114.可选的,第二电子设备可以但不限于采用以下方式,根据所述挑战值,生成安全证明:第二电子设备根据第二电子设备内的安全执行环境内的设备证书,对第一电子设备发送的挑战值进行加密,得到的加密后的挑战值为安全证明。

115.如,第二电子设备利用第二电子设备的设备证书中的设备私钥,对挑战值进行加密得到安全证明。其中,所述设备证书包括第二电子设备的身份号(id)、生产厂商信息(例如生产厂商的名称或商标等)、出厂时间信息、版本信息或型号信息等信息中的任意一项或任意组合,并且还可以包括第二电子设备的其他参数信息。

116.s503:第二电子设备将安全证明发送给第一电子设备。

117.s504:,第一电子设备接收来自第二电子设备的安全证明,第一电子设备在接收到安全证明后,对安全证明进行校验。

118.可选的,第一电子设备对安全证明进行校验,根据校验结果确定第二电子设备是否与第一电子设备处于同一安全环境;或者,第一电子设备对安全证明进行校验,根据校验结果确定第二电子设备所在的安全环境对应的安全等级是否高于设定安全等级,该安全等级可能高于第一电子设备所在的安全环境或者可能低于第一电子设备所在的安全环境;又或者,第一电子设备对安全证明进行校验,根据校验结果确定第二电子设备是否为安全设

备。

119.例如,第一电子设备可以采用从第二电子设备获取的设备证书对安全证明进行解密,得到挑战值,第一电子设备将所述挑战值与在发送给第二电子设备的请求信息携带的挑战值进行比对,以确定二者是否一致。如果二者一致,则第一电子设备确定第一电子设备和第二电子设备处于同一安全环境中;而如果二者不一致,第一电子设备确定第一电子设备和第二电子设备处于不同的安全环境中。或者,第一电子设备根据请求信息携带的挑战值,进一步确定与第二电子设备安全等级对应的密钥,利用所述安全等级对应的密钥确定第二电子设备所在的安全等级,进一步确定第二电子设备所在的安全等级是否高于设定安全等级。

120.又或者,第一电子设备也可以采用从第二电子设备获取的设备证书对发送给第二电子设备的请求信息中的挑战值进行加密,并将加密后的得到挑战值与第二电子设备发送的安全证明进行比对,以确定二者是否一致。如果二者一致,则第一电子设备确定第一电子设备和第二电子设备处于同一安全环境中;而如果二者不一致,则第一电子设备确定第一电子设备和第二电子设备处于不同的安全环境中。第一电子设备还可以采用不同安全环境的密钥对发送给第二电子设备的请求信息中的挑战值进行加密,与第二电子设备发送的安全证明进行比对,以确定第二电子设备所在的安全环境。

121.在一种可能的实施例中,第一电子设备可以将敏感数据划分为具有不同的安全等级的敏感数据组,第一电子设备可以根据第二电子设备的用户输入的生物特征认证结果、第二电子设备是否具有安全环境,以及用户所选择发送的敏感数据,来最终确定向第二电子设备发送的敏感数据的内容,也就是说敏感数据可以不是固定的,可以是根据当前认证结果变化的。

122.为了更加系统地描述本技术实施例提供的数据传输方法,下文结合两种具体的实现方式进行阐述。

123.具体实现方式i

124.参见图6a,为本技术实施例提供的一种具体的数据传输方法,该方法包括如下步骤。

125.s600,第一电子设备对第二电子设备的安全执行环境进行认证。

126.具体地认证过程可以参见上述步骤s501至s505,在此不再重复赘述。

127.s601,当对第二电子设备认证通过后,第一电子设备与第二电子设备建立连接,第一电子设备接收用户输入的生物特征,确定与用户输入的生物特征关联的敏感数据。

128.具体确定敏感数据的方式可以参见上述步骤302。

129.s602,第一电子设备和第二电子设备交换设备证书。

130.该步骤中所交换的设备证书是产线预置在电子设备的设备证书,示例性的,如图6b所示,产线预置在第一电子设备中的设备证书是安全执行环境(trusted execution environment,tee)级别的设备证书,产线预置在第二电子设备中的设备证书是tee级别的设备证书和安全单元(secure element,se)级别的设备证书。

131.s603,第一电子设备使用第二电子设备的设备证书中的设备公钥,进行会话密钥协商,生成会话密钥协商字段。

132.s604,第二电子设备使用第一电子设备的设备证书中的设备公钥,进行会话密钥

协商,生成会话密钥协商字段。

133.需要说明的,上述步骤s603和s604并不限定先后执行顺序。该步骤中,一种可能的实现,第一电子设备和第二电子设备所协商的会话密钥可以是指定安全执行环境可用的会话密钥,如该会话密钥可以是tee级别安全执行环境可以的会话密钥。另一种可能的实现,第一电子设备和第二电子设备所协商的会话密钥可以指定,该会话密钥可以在与第一电子设备的安全执行环境同等安全等级的环境下可用。再一种可能的实现,第一电子设备和第二电子设备所协商的会话密钥可以指定,大于指定安全等级的安全执行环境下可用,如大于第一电子设备的安全执行环境的其它安全执行环境下可用该会话密钥。

134.s605,第一电子设备与第二电子设备交换会话密钥协商字段。

135.s606,在第一电子设备的安全执行环境内,使用安全执行环境的设备私钥恢复会话密钥。

136.该步骤中,该会话密钥被解密后可在安全执行环境中使用。

137.s607,在第二电子设备的安全执行环境内,使用安全执行环境的设备私钥恢复会话密钥。

138.s608,第一电子设备使用会话密钥加密敏感数据。

139.需要指出的是,上述s601也可以发生在s607之后,也就是说,第一电子设备和第二电子设备可以先协商出会话密钥,然后第一电子设备再使用会话密钥加密敏感数据。

140.s609,第一电子设备向第二电子设备发送加密后的敏感数据。

141.可选地,第二电子设备可以使用会话密钥解密敏感数据,第二电子设备可以把敏感数据保存至安全执行环境。

142.示例性,如图6c所示,第一电子设备与第二电子设备建立安全连接后,第二电子设备接收用户的输入的指纹,然后向第一电子设备发送数据获取请求,该请求包括用户输入的指纹,第一电子设备对用户输入的指纹进行匹配,若认证通过,则确定与该指纹关联的敏感数据有指纹、人脸和声纹,以及与人脸绑定的用户秘密数据,如文件保密柜中的用户体验报告和加密图片等。当第一电子设备在接收到来自第二电子设备的数据获取请求后,则将手机中与该管理员相关联的人脸、以及与人脸绑定的用户秘密数据、指纹和声纹一起发送至第二电子设备。

143.具体实现方式ii

144.参见图7a,为本技术实施例提供的一种具体的数据传输方法,该方法包括如下步骤。

145.s701,第一电子设备与m个第二电子设备建立连接。

146.该步骤中,m为大于或等于2的正整数,第一电子设备与第二电子设备建立安全连接的方法可以包括但不限定于如下方法:

147.方式a,第一电子设备可以将用户选择的至少两个第二电子设备作为可信设备,与至少两个第二电子设备建立连接。也就是说,用户在第一电子设备进行绑定操作,建立第一电子设备和第二电子设之间的绑定关系。示例性地,用户可以通过扫描二维码或接入同一wlan热点的方式,建立第一电子设备和至少两个第二电子设备之间的绑定关系。

148.方式b,第一电子设备可以在接收到第二电子设备的敏感数据分享请求时,对第二电子设备进行鉴权认证,当认证通过后,确定第二电子设备为可信设备,与第二电子设备建

立连接。

149.示例性,第一电子设备与至少两个第二电子设备网络连接后,用户在新的设备(其中一个第二电子设备)上输入指纹,然后新的设备向第一电子设备发送该指纹,第一电子设备接收来自新的设备的指纹后,将接收的指纹与管理员的指纹模板进行匹配,若匹配成功,则确定第二电子设备的鉴权认证通过。

150.s702,第一电子设备确定与用户输入的生物特征关联的敏感数据。

151.具体的确定敏感数据的方式可以参见上述步骤302。

152.s703,第一电子设备对敏感数据分片处理,得到n个分片数据。

153.s704,第一电子设备向m个第二电子设备发送n个分片数据。

154.一种可能的实施例中,第一电子设备可以接收用户作用于第一电子设备的操作,如手机克隆操作,响应于该操作,向m个第二电子设备发送n个分片数据,其中,m和n为大于或等于2的正整数。

155.另一种可能的实施例中,第二电子设备可以向第一电子设备发送数据分享请求消息,第二电子设备收到该数据分享请求消息之后,向第二电子设备发送n个分片数据。

156.s705,m个第二电子设备接收n个分片数据,不同的第二电子设备接收的分片数据不同。

157.示例性地,如图7b所示,第一电子设备将敏感数据分成20个分片数据,第一电子设备在与两个第二电子设备建立安全连接后,第一电子设备将分片数据1至分片数据10发送至一个第二电子设备1,第一电子设备将分片数据11至分片数据20发送至另一第二电子设备2,其中,分片数据1至分片数据20的合集构成敏感数据。

158.该方法中,第一电子设备不要求第二电子设备具有安全执行环境,即不需要认证第二电子设备是否具有安全执行环境,第一电子设备可以将敏感数据进行分片处理,生成多个分片数据;多个分片数据的合集构成敏感数据;第一电子设备向至少两个第二电子设备传输分片数据,其中,不同的第二电子设备所接收的分片数据不同,该方法以分布式存储的形式将敏感数据分片存储,以提高敏捷数据跨设备传输的安全性。

159.具体来说,第一电子设备对敏感数据分片处理的方法可以包括但不限定于如下方法:第一电子设备对敏感数据进行直接拆分或秘密拆分(如利用(secret sharing算法)),将敏感数据拆分成n(n≥2)个分片数据,并将拆分后的n个分片数据分别传输到m(m≥2)个第二电子设备。其中,m个第二电子设备中的各个第二电子设备存储的分片数据不同。

160.这样,m个第二电子设备基于分片数据进行设备认证的方法可以有如下方式:

161.方式一,m个第二电子设备中的目标第二电子设备收到认证请求,即需要使用敏感数据时,可以从其它m-1个第二电子设备获取分片数据,然后在目标第二电子设备上恢复出所需要的敏感数据。目标第二电子设备使用恢复出的敏感数据进行身份认证,生成认证结果。

162.示例性地,结合智能家居系统来说,用户在进行智能音箱的新旧设备换机时,可以将旧智能音箱上的指纹、人脸和声纹等敏感数据分片处理后,将处理后的n个分片数据传输到新的智能音箱、摄像头和智能电视等设备上,新的智能音箱、摄像头和智能电视之间相互绑定,然后协同进行身份认证。例如当智能电视接收到人脸认证请求后,智能电视从摄像头和新的智能音箱获取分片数据,然后合成人脸模板,利用该人脸模板进行人脸认证,生成认

证结果。

163.方式二,m个第二电子设备中的目标第二电子设备收到认证请求,即需要使用敏感数据时,可以通知m个第二电子设备中的中枢设备从其它m-1个第二电子设备获取分片数据,然后在中枢设备上恢复出所需要的敏感数据。m个第二电子设备中的中枢设备使用恢复出的敏感数据进行身份认证,生成认证结果,然后将人脸认证结果发送至目标第二电子设备。

164.示例性地,结合智能家居系统来说,用户在进行智能音箱的新旧设备换机时,可以将旧智能音箱上的指纹、人脸和声纹等敏感数据分片处理后,将处理后的n个分片数据传输到新的智能音箱、摄像头和智能电视等设备上,新的智能音箱、摄像头和智能电视之间相互绑定,然后协同进行身份认证。例如当摄像头接收到人脸认证请求后,摄像头通知新的智能音箱从摄像头和智能电视获取分片数据,然后合成人脸模板,利用该人脸模板进行人脸认证,生成认证结果,新的智能音箱将认证结果发送至摄像头。

165.方式三,m个第二电子设备中的任意一个电子设备接收到认证请求,可以将该认证请求分发到其它m-1个第二电子设备,然后m个第二电子设备分别利用各自设备上的分片数据与认证请求中的生物特征进行匹配,并将匹配结果分发至其中一个目标第二电子设备上进行汇总,从而目标第二电子设备生成最终的认证结果。也就是说,认证过程可以由保存有分片数据的m个第二电子设备分别执行。

166.示例性地,结合智能家居系统来说,用户在进行智能音箱的新旧设备换机时,可以将旧智能音箱上的指纹、人脸和声纹等敏感数据分片处理后,将n个分片数据传输到新的智能音箱、摄像头和智能电视等设备上,新的智能音箱、摄像头和智能电视之间相互绑定,然后协同进行身份认证。例如当智能电视接收到人脸认证请求后,新的智能音箱向摄像头和智能电视转发该人脸认证请求,智能电视利用自身存储的分片数据进行人脸特征匹配,生成第一认证结果,摄像头也利用自身存储的分片数据进行人脸特征匹配生成第二认证结果,新的智能音箱也利用自身存储的分片数据进行人脸特征匹配,生成第三认证结果,最终,摄像头将第一认证结果发送至新的智能音箱,智能电视将第二认证结果发送至新的智能音箱,新的智能音箱对第一认证结果、第二认证结果和第三认证结果进行汇总,生成最后的认证结果。

167.示例性,如图7c所示,旧的手机除了与新的手机建立安全连接,还与平板电脑建立安全连接,新的手机接收用户的输入的指纹,然后向旧的手机发送数据获取请求,该请求包括用户输入的指纹,旧的手机对用户输入的指纹进行匹配,若认证通过,则确定与该指纹关联的敏感数据有指纹、人脸和声纹。旧的手机包括指纹、人脸和声纹的敏感数据进行分片处理,旧的手机向新的手机发送指纹的部分分片据、人脸的部分分片数据和声纹的部分分片数据,旧的手机向平板电脑发送指纹的另一部分分片数据、人脸的另一部分分片数据和声纹的另一部分分片数据。

168.在一种可能的实施例中,第一电子设备除了向第二电子设备发送敏感数据,还向第二电子设备发送敏感数据的使用策略信息。

169.一种可能的实现,该使用策略信息用于指示敏感数据的授权业务,该授权业务为设备能够使用敏感数据执行的业务。示例性地,第一电子设备向第二电子设备发送指纹模板和该指纹模板的使用策略信息。该指纹模板的使用策略信息用于指示:支持指纹解锁业

务。

170.另一种可能的实现,该使用策略信息用于指示敏感数据的未授权业务,未授权业务为设备不能够使用敏感数据执行的业务。示例性地,第一电子设备向第二电子设备发送指纹模板和该指纹模板的使用策略信息。该指纹模板的使用策略信息用于指示:不支持指纹支付业务。

171.再一种可能的实现,该使用策略信息用于指示敏感数据的授权业务,和敏感数据的未授权业务。示例性地,第一电子设备向第二电子设备发送指纹模板和该指纹模板的使用策略信息。该指纹模板的使用策略信息用于指示:支持指纹解锁业务,不支持指纹支付业务。

172.其它可能的实现,该使用策略信息还可以用于指示能够使用敏感数据的用户信息。示例性地,第一电子设备向第二电子设备发送指纹模板和该指纹模板的使用策略信息。该指纹模板的使用策略信息用于指示:用户a可以使用指纹解锁,用户b不可以使用指纹支付。

173.这样,第一电子设备将本地存储的敏感数据分发到第二电子设备时,能通过使用策略信息规范敏感数据使用的业务场景或使用用户权限,避免敏感数据被滥用。

174.下文进一步地结合图8a所示的新旧手机换机的场景,对上述数据传输方法进行举例说明。

175.参阅图8a中的(a)所示,该用户界面800为用户的新的手机的桌面。其中,手机桌面上包括电话、图库、相册、天气、日历、设置等应用程序。当手机检测到用户作用于设置控件801的操作后,手机可以显示如图8a中的(b)所示的用户界面810。参见图8a中的(b),该用户界面810为设置应用的显示界面,用户界面810显示有多个设置项,其中包括系统和更新811。当平板电脑检测到用户作用于系统和更新811的操作后,手机可以显示如图8a中的(c)所示的用户界面820。该用户界面820为系统和更新这一设置项的显示界面。当用户需要进行新旧机更换时,用户可以点击手机敏感数据克隆控件821,手机检测到用户作用于手机敏感数据克隆821的操作,显示如图8a中的(d)所示的用户界面830。

176.当用户点击用户界面830中的这是新设备831后,手机显示如图8b中的(e)所示的界面840。该界面显示有供用户选择的系统类型,用户可以根据旧的手机的操作系统类型,选择预置对应的操作系统。假设旧的手机的操作系统是安卓类型的操作系统,则当新的手机检测到用户作用于安卓控件841的操作后,手机显示如图8b中的(f)所示的界面850。该界面850提供有可供用户选择的设备连接方式,如二维码扫描,或接入热点等。另外,该界面850提示用户在旧设备打开手机敏感数据克隆,选择“这是旧的设备”,与新的设备建立网络连接。

177.假设,这时用户根据提示,操作旧的手机,进入设置界面。手机显示如图8c中的(a)所示的界面820。用户点击手机敏感数据克隆821之后,手机显示如图8c中的(b)所示的界面830。当用户点击用户界面830中的这是旧设备832后,手机显示如图8c中的(c)所示的界面860。用户可以通过扫描二维码等方式与新的手机建立网络连接。

178.假设,旧的手机与新的手机成功建立了网络连接,新的手机的显示如图8d中的(g)所示的界面870,提示用户输入指纹进行验证,假设新的手机接收到用户输入的指纹,则新的手机将接收到的指纹发送至旧的手机,当旧的手机对该指纹验证通过后,旧的手机则向

新的手机传输与该指纹关联的敏感数据。示例性,在敏感数据的传输过程中,新的手机还可以显示如图8d中的(h)所示的界面880,该界面880包括提示框881,该提示框881用于提示用户敏感数据传输中,以及敏感数据的传输进度信息。当敏感数据传输完成,新的手机还可以显示如图8d中的(i)所示的界面890,该界面890包括提示框891,提示框891用于提示用户的敏感数据传输完毕。

179.本实施例中,在新旧设备换机时,第一电子设备可以接收来自第二电子设备的请求,请求中可以包括用户在第二电子设备上输入的生物特征,第一电子设备可以利用本地存储的生物特征对第二电子设备进行认证,当认证通过,则可以确定第二电子设备属于可信设备,第一电子设备可以将与用户输入的敏感数据分发至第二电子设备,实现电子设备之间的敏感数据的安全分享,另外在设备新旧换机时,可以通过一次数据传输,将与用户相关的敏感数据都传输至新的电子设备,可以达到“一键换机”的目的,提升用户体验。

180.实施例二

181.另外,本技术实施例提供的数据传输方法不仅适用于新旧设备的换机场景,还适用于敏感数据的跨设备传输,该方法可以使得在保证数据安全性的基础上,实现设备之间的生物特征数据的分享,一方面可以避免用户重复录入生物特征数据,另一方面,也可以使得不具有采集能力的电子设备获得生物特征数据。

182.参见图9,本技术实施例提供了一种跨设备的生物特征数据传输方法,该方法主要包括如下步骤:

183.s901,在分享前阶段,第一电子设备和第二电子设备之间进行认证

184.该阶段中,主要是认证对端是否具有安全执行环境,和/或安全执行环境是否满足指定的安全级别,该阶段用于建立第一电子设备和第二电子设备之间的安全传输通道。安全执行环境的具体认证方法可以参见上述实施例,在此不再重复赘述。

185.s902,在数据传输阶段,第一电子设备向第二电子设传输加密后的生物特征数据。

186.该阶段中,主要是协商在满足安全环境的约束条件下可使用的会话密钥,利用该会话密钥加密生物特征数据,然后发送加密后的生物特征数据。

187.s903,在分享后阶段,第二电子设备根据来自第一电子设备的生物特征数据的使用策略对接收的生物特征数据进行使用。

188.该阶段中,主要是第一电子设备通过使用策略信息对生物特征数据进行管控,使得第二电子设备收到生物特征数据后,在使用策略信息的约束条件下使用生物特征数据。

189.以下结合附图,分分享前阶段、数据传输阶段、分享后阶段这三个阶段对数据传输过程进行详细介绍。下文中主要以生物特征数据为生物特征数据为例进行举例说明。

190.方式一,第一电子设备接收来自第二电子设备的请求,被动分享生物特征数据

191.参见图10,图10示出了本技术实施例提供的一种数据传输方法流程的示意图,包括以下步骤。

192.s1001,第二电子设备向第一电子设备发送请求消息,该请求消息用于请求获取生物特征数据。

193.示例性地,如图11a所示,第一电子设备为用户的手机,第二电子设备为用户的平板电脑,假设用户的手机存储有该用户的人脸,而用户的平板电脑未存储有该用户的人脸,平板电脑可以在向手机请求获取用户的人脸特征数据,即向手机发送人脸特征获取请求消

息。

194.s1002,第一电子设备收到请求消息后,对第二电子设备进行认证。

195.具体地,一种可能的方式,第一电子设备确定第二电子设备是否与第一电子设备登录相同的用户帐号;或者第一电子设备利用认证请求消息对第二电子设备进行认证;再或者,第一电子设备确定第二电子设备是否在白名单设备列表中。再或者,第一电子设备按照上述方法应理解,安全认证的方式可以是已有的多种方式,例如通过密码认证、生物识别认证等,本技术对此不做限定。

196.s1003,第一电子设备在认证通过后,向第二电子设备发送生物特征数据。

197.具体地,当第一电子设备认证通过后,第一电子设备向第二电子设备发送认证成功的响应消息;当第一电子设备认证失败后,第一电子设备向第二电子设备发送认证失败的响应消息。

198.示例性地,第一电子设备为手机,第二电子设备为平板电脑,参阅图11b中的(a)所示,该第二电子设备的用户界面1100为用户的平板电脑的桌面。其中,用户的平板电脑桌面上包括电话、图库、相册、天气、日历、设置等应用程序。当平板电脑检测到用户作用于设置控件1101的操作后,平板电脑可以显示如图11b中的(b)所示的用户界面1110。参见图11b中的(b),该用户界面1110为设置应用的显示界面,用户界面1110显示有多个设置项,其中包括生物识别和密码1111。当平板电脑检测到用户作用于生物识别和密码控件1111的操作后,平板电脑可以显示如图11b中的(c)所示的用户界面1120。该用户界面1120为生物识别和密码这一设置项的显示界面。当用户点击人脸识别控件1121时,平板电脑检测到用户作用于人脸识别控件1121的操作,显示如图11b中的(d)所示的用户界面1130。当用户正确输入锁屏密码,平板电脑对锁屏密码验证通过之后,平板电脑显示如图11b中的(e)所示的用户界面1140,该用户界面1140包括录入人脸控件1141和从其它设备获取控件1142这两个菜单项。当用户选择从其它设备获取时,平板电脑检测到用户作用于从其它设备获取控件1142的操作时,平板电脑显示如图11b中的(f)所示的用户界面1150,该用户界面1150中包括可供选择的设备列表,当用户选择手机后,可以选择点击发送控件1151,这时,平板电脑就会向手机发送请求消息,且该请求消息还包括平板电脑向手机请求获取人脸特征数据。

199.参阅图11c所示,手机可以显示如图11c所示的通知消息,该通知消息用于通知用户,平板电脑请求分享人脸数据,当用户同意时,用户可以点击同意控件1161,手机可以检测到用户的确认操作,然后向平板电脑发送手机上存储的人脸数据。另外,若手机存储有多个用户的人脸数据时,用户还可以进一步地从中选择用户自身的人脸数据发送至平板设备。

200.另一种可能的实现方式,第一电子设备和第二电子设备进行交互认证。示例性地,参阅图11c所示,为了确保平板电脑和手机的操作用户是同一人,平板电脑还可以进一步采集当前操作用户的生物特征(如指纹),然后在向手机发送的认证请求消息中携带所采集的当前操作用户的生物特征。平板电脑收到认证请求消息后,还需要调用生物特征模板,对认证请求消息中的生物特征进行认证,当认证通过后才向平板电脑发送人脸数据。这样可以防止第一电子设备上的生物特征被分享至非法设备上,保证生物特征的安全性,即可以实现生物特征可以从用户的一个终端迁移至用户的另一个终端。

201.需要指出的是,在一种可能的实现方式中,第一电子设备和第二电子设备之间还可以采用扫描对方二维码建立可信连接,或者通过碰一碰等方式建立可信连接,该方法可以保证生物特征在传输过程中的安全性,即不会被泄露、被篡改或者被截获。具体来说,可以使用基于共享秘密的公开密码算法协议如pake、srp等建立可信连接的方式,公开密码算法协议可以参见已有技术,在此不再赘述。

202.方式二,第一电子设备接收用户的操作,将第一电子设备的生物特征数据发送至第二电子设备

203.参见图12,图12示出了本技术实施例提供的一种数据传输方法流程的示意图,包括以下步骤。

204.s1201,第二电子设备接收用户的操作,根据用户的操作确定待传输的生物特征数据和第二电子设备。

205.示例性地,如图11a所示,第一电子设备为用户的手机,第二电子设备为用户的平板电脑,假设用户的手机存储有该用户的人脸,而用户的平板电脑未存储有该用户的人脸,用户可以操作手机,即用户向手机发送指令,指示手机向平板电脑发送用户的人脸特征数据。

206.方式一、第一电子设备接收用户在显示的所述分享数据列表中选择的所述分享数据。在一些实施例中,第一电子设备可以检测用户在显示屏上的手势操作,这样,第一电子设备可以根据检测到的所述手势操作选择分享数据。例如,当第一电子设备检测到用户选择分享数据的手势操作时,生成分享数据选择指令,并根据分享数据选择指令确定分享数据。

207.方式二、第一电子设备按照其他设备的指示在显示的所述分享数据列表中选择所述分享数据,确定分享数据。在一些实施例中,第一电子设备在接收到第二电子设备发送的分享数据请求后,根据分享数据请求中携带的分享数据信息,确定所述分享数据。例如,在通信系统中,第二电子设备可能为新部署的设备,因此,第二电子设备中不存在分享数据,此时,用户若需要在第二电子设备上利用分享数据执行特定业务时,则需要用户在第二电子设备上重新录入分享数据,过程繁琐。因此,第二电子设备可以向第一电子设备请求所述分享数据。

208.方式三、第一电子设备按照设定的分享数据选择规则在显示的所述分享数据列表中选择所述分享数据。在一些实施例中,在第一电子设备中保存的某些数据存在不断更新的情况下,第一电子设备可以在该数据更新后确定该数据为分享数据,或者在设定时刻确定该数据为分享数据,又或者周期性的确定该数据为分享数据。例如,在日常使用时,第一电子设备需要实时采集用户声音进行声纹数据的优化,得到更精准的声纹数据以达到更好的声音认证效果。因此,第一电子设备可以定时的将采集的用户声纹数据确定为分享数据。

209.s1202,第一电子设备收到请求消息后,对第二电子设备进行认证。

210.具体地,一种可能的方式,第一电子设备确定第二电子设备是否与第一电子设备登录相同的用户帐号;或者第一电子设备利用认证请求消息对第二电子设备进行认证;再或者,第一电子设备确定第二电子设备是否在白名单设备列表中。再或者,第一电子设备按照上述方法应理解,安全认证的方式可以是已有的多种方式,例如通过密码认证、生物识别认证等,本技术对此不做限定。

211.s1203,第一电子设备在认证通过后,向第二电子设备发送生物特征数据。

212.具体地,当第一电子设备认证通过后,第一电子设备向第二电子设备发送认证成功的响应消息;当第一电子设备认证失败后,第一电子设备向第二电子设备发送认证失败的响应消息。

213.一种可能的实现方法,接收设备若被动接收特征模板,则可以先对发送端进行认证,防止接收到非法设备上的数据,避免影响本设备安全性;认证方式如输入验证码或发送端的锁屏密码进行认证。

214.示例性地,第一电子设备为手机,第二电子设备为平板电脑,参阅图13a中的(a)所示,该第一电子设备的用户界面1300为用户的手机的桌面。其中,用户的手机桌面上包括电话、图库、相册、天气、日历、设置等应用程序。当手机检测到用户作用于设置控件1301的操作后,手机可以显示如图13b中的(b)所示的用户界面1310。参见图13b中的(b),该用户界面1310为设置应用的显示界面,用户界面1310显示有多个设置项,其中包括生物识别和密码1311。当手机检测到用户作用于生物识别和密码控件1311的操作后,手机可以显示如图13b中的(c)所示的用户界面1320。该用户界面1320为生物识别和密码这一设置项的显示界面。当用户点击共享内容设置控件1321时,手机检测到用户作用于共享内容设置控件1321的操作,显示如图13b中的(d)所示的用户界面1330。当用户选中指纹和人脸,并点击发送控件1331时,手机检测到用户的操作时,手机可以向已连接的平板电脑发送指纹和人脸的特征数据。再比如,用户还可以在第一电子设备上选择数据的接收设备。示例性地,手机显示如图13b中的(a)所示的用户界面1320,该用户界面1320为生物识别和密码这一设置项的显示界面。当用户点击人脸识别控件1322时,手机检测到用户作用于人脸识别控件1322的操作,显示如图13b中的(b)所示的用户界面1340。当手机检测到用户作用于共享设备设置控件1341的操作时,手机显示如图13b中的(c)所示的用户界面1350。当用户选中音箱和平板设备,并点击发送控件1351时,手机向音箱和平板发送指纹和人脸。

215.另外,需要说明的是,生物特征数据的分享除了适用上述端到端的架构,还适用于通过中心服务器服务的分布式结构。示例性地,如图14所示。发送端设备1、发送端设备2和发送端设备3将生物特征数据按照上述方式分享至中心服务器,接收端设备1、接收端设备2和接收端设备3按照需要从中心服务器获取所需要的生物特征数据。需要指出的是,图14中的中心服务器是一个虚拟角色,可以是一个固定设备(如智能电视,路由器,音箱),也可以是手机或平板等。

216.在一种可能的实施例中,第一电子设备除了向第二电子设备发送敏感数据,还向第二电子设备发送敏感数据的使用策略信息。一种可能的实现,该使用策略信息用于指示敏感数据的授权业务,该授权业务为设备能够使用敏感数据执行的业务。另一种可能的实现,该使用策略信息用于指示敏感数据的未授权业务,未授权业务为设备不能够使用敏感数据执行的业务。再一种可能的实现,该使用策略信息用于指示敏感数据的授权业务,和敏感数据的未授权业务。具体示例可以参见上述实施例一。

217.另一种可能的实现,第一电子设备将生物特征数据与指定的用户信息进行关联,第一电子设备除了向第二电子设备发送的生物特征数据,还向第二电子设备发送关联的用户信息。也就是说,不直接区分生物特征数据在不同设备上的使用权限或授权的业务,而是生物特征的使用策略以用户信息对应的用户的权限范围为准。

218.表1

[0219][0220]

表2

[0221][0222]

表1中,第一电子设备上的生物特征模板id1与用户a相关联,用户a可执行的业务有支付业务和视频播放业务,因此,当第一电子设备将生物特征模板id向第二电子设备发送后,表2中,第二电子设备根据消息中的用户信息,确定用户a可执行的业务有支付业务和视频播放业务,因此用户a即可在第二电子设备上执行相应的业务。

[0223]

例如,家长在智能家居系统内为孩子创建用户id,并关联该用户id至平板设备上的人脸,另外,家长还为小孩的用户id设定使用权限,如可看电视,但不能支付;当家长把平板电脑上的小孩人脸共享到智慧屏(共享过程中还把关联的孩子的用户id发送至智慧屏),智慧屏可以根据用户id确定该人脸的使用策略,即家长不用对共享的人脸做额外的权限设置。

[0224]

这样,第一电子设备通过生物特征共享,避免同一用户在其他设备重复录入,或者使不具有生物特征采集能力的设备能够获取认证的生物特征模板,第一电子设备将本地存储的敏感数据分发到第二电子设备时,能通过使用策略信息规范敏感数据使用的业务场景或使用用户权限,避免敏感数据被滥用。需要指出的是,上述方法同样适用于其它敏感数据的传输,如解锁密码等信息。

[0225]

在本技术的另一些实施例中,本技术实施例公开了一种电子设备,如图15所示,该电子设备可以包括:触摸屏1501,其中,该触摸屏1501包括触控面板1506和显示屏1507;一个或多个处理器1502;存储器1503;一个或多个应用程序(未示出);以及一个或多个计算机程序1504,上述各器件可以通过一个或多个通信总线1505连接。其中该一个或多个计算机程序1504被存储在上述存储器1503中并被配置为被该一个或多个处理器1502执行,该一个或多个计算机程序1504包括指令,上述指令可以用于执行实施例一和实施例二中的各个步骤。

[0226]

可以理解,本技术图15中的存储器1503可以是易失性存储器或非易失性存储器,或可包括易失性和非易失性存储器两者。其中,非易失性存储器可以是只读存储器(read-only memory,rom)、可编程只读存储器(programmable rom,prom)、可擦除可编程只读存储器(erasable prom,eprom)、电可擦除可编程只读存储器(electrically eprom,eeprom)或闪存。易失性存储器可以是随机存取存储器(random access memory,ram),其用作外部高速缓存。通过示例性但不是限制性说明,许多形式的ram可用,例如静态随机存取存储器

(static ram,sram)、动态随机存取存储器(dynamic ram,dram)、同步动态随机存取存储器(synchronous dram,sdram)、双倍数据速率同步动态随机存取存储器(double data rate sdram,ddr sdram)、增强型同步动态随机存取存储器(enhanced sdram,esdram)、同步连接动态随机存取存储器(synchlink dram,sldram)和直接内存总线随机存取存储器(direct rambus ram,dr ram)。应注意,本文描述的系统和方法的存储器旨在包括但不限于这些和任意其它适合类型的存储器。

[0227]

基于以上实施例,本技术实施例还提供了一种计算机程序,当所述计算机程序在计算机上运行时,使得所述计算机执行以上实施例提供的数据传输方法。

[0228]

基于以上实施例,本技术实施例还提供了一种计算机存储介质,该计算机存储介质中存储有计算机程序,所述计算机程序被计算机执行时,使得计算机执行以上实施例提供的数据传输方法。

[0229]

其中,存储介质可以是计算机能够存取的任何可用介质。以此为例但不限于:计算机可读介质可以包括ram、rom、eeprom、cd-rom或其他光盘存储、磁盘存储介质或者其他磁存储设备、或者能够用于携带或存储具有指令或数据结构形式的期望的程序代码并能够由计算机存取的任何其他介质。

[0230]

基于以上实施例,本技术实施例还提供了一种芯片,所述芯片用于读取存储器中存储的计算机程序,实现以上实施例提供的数据传输方法。

[0231]

基于以上实施例,本技术实施例提供了一种计算机程序产品,当所述计算机程序产品在电子设备上运行时,实现以上实施例提供的数据传输方法。

[0232]

综上所述,本技术实施例提供了一种数据传输方法及电子设备,在该方案中,设备可以将本地存储的数据传输方法到其他设备上,并通过使用策略信息,使得接收共享数据的其他设备能够遵循使用策略信息的指示使用授权业务。这样,设备将本地存储的数据传输方法到其他设备时,能通过使用策略信息规范共享数据使用的业务场景,避免共享数据被滥用。因此,通过该方法使设备能够防止共享数据被用于不合理或超出预期的应用场景上,可以较好的保证共享数据分散存储的安全性,并且共享数据在经过分发后,也不会被滥用或被扩大使用用途,同时其他设备上的共享数据仍然遵循分发设备所配置的授权业务,设备能够很好的对共享数据进行统一管控。

[0233]

本领域内的技术人员应明白,本技术的实施例可提供为方法、系统、或计算机程序产品。因此,本技术可采用完全硬件实施例、完全软件实施例、或结合软件和硬件方面的实施例的形式。而且,本技术可采用在一个或多个其中包含有计算机可用程序代码的计算机可用存储介质(包括但不限于磁盘存储器、cd-rom、光学存储器等)上实施的计算机程序产品的形式。

[0234]

本技术是参照根据本技术的方法、设备(系统)、和计算机程序产品的流程图和/或方框图来描述的。应理解可由计算机程序指令实现流程图和/或方框图中的每一流程和/或方框、以及流程图和/或方框图中的流程和/或方框的结合。可提供这些计算机程序指令到通用计算机、专用计算机、嵌入式处理机或其他可编程数据处理设备的处理器以产生一个机器,使得通过计算机或其他可编程数据处理设备的处理器执行的指令产生用于实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的装置。

[0235]

这些计算机程序指令也可存储在能引导计算机或其他可编程数据处理设备以特

定方式工作的计算机可读存储器中,使得存储在该计算机可读存储器中的指令产生包括指令装置的制造品,该指令装置实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能。

[0236]

这些计算机程序指令也可装载到计算机或其他可编程数据处理设备上,使得在计算机或其他可编程设备上执行一系列操作步骤以产生计算机实现的处理,从而在计算机或其他可编程设备上执行的指令提供用于实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的步骤。

[0237]

显然,本领域的技术人员可以对本技术进行各种改动和变型而不脱离本技术的精神和范围。这样,倘若本技术的这些修改和变型属于本技术权利要求及其等同技术的范围之内,则本技术也意图包含这些改动和变型在内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。