1.本发明涉及可信计算技术领域,具体涉及一种基于边缘计算的电力物联网可信连接技术。

背景技术:

2.伴随电力物联网技术的快速发展,在移动、泛在、混合、广域互联环境下,电力物联网中部署了传感装置、移动终端、视频监控、智能电表、充电桩、办公计算机等大量的内外网数据采集、控制及管理设备,网络界限的模糊使得安全威胁与风险超越了固有边界,业务端在可信操作、身份合法性等方面存在一定的安全风险。容易遭到有意识或无意识的攻击和破坏,致电力的运行难以保障。究其根源,在于并没有从网络安全风险的实质原因入手解决问题,一味采用以“防火墙”、“病毒查杀”、“入侵检测”等为代表的“封堵查杀”被动防御手段,防不胜防,特别在面对针对目标系统的漏洞发起的攻击时,根本无法有效防御。

3.为解决当前网络空间安全面临的问题,国际tcg组织提出了可信计算的方法,提出了以tpm和bios起始代码为信任根,一级度量一级,进而构建起计算机的信任链,保护计算机重要资源不被非法篡改和破坏,起到了较好的效果。但是,tpm本质上只是计算机上一个被动挂接的外部设备,只有被主机程序调用才会发挥作用,一旦主机被攻击者控制,tpm的作用就会无从发挥,而且tpm仅实现了计算机启动时的静态度量,并未实现计算机运行时基于策略的动态度量,所以导致tcg的可信计算架构在面对黑客利用计算机系统逻辑缺陷进行攻击时,基本难以抵御,例如windows 10完全实现了tcg的可信计算架构,但是却未能阻止wannacry勒索病毒的攻击。

技术实现要素:

4.随着电力边缘计算数据的采集汇聚和实际应用延伸,它向电力提出了边缘数据前沿量化服务,但在量化的过程中,却面临着电力边缘计算的安全隐患。针对电力边缘计算感知层接入电力边缘计算信息中心时,多直接采用传统的接入认证方式,难以防范非可信感知终端恶意接入的问题,本文基于我国的可信连接架构tca,提出了适用于电力边缘计算的可信连接架构及流程,

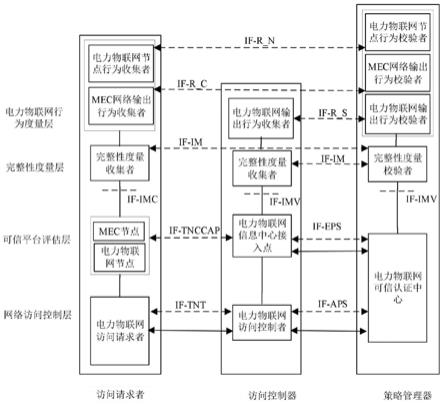

5.如图1所示,为实现上述目的,本发明采用的技术方案如下:

6.一种基于边缘计算的电力物联网可信连接技术,其特征在于,实体构成包括:访问请求者、访问控制器、策略管理器。其中,

7.所述访问请求者包括以下部件:电力物联网访问请求者,电力物联网节点ln、边缘计算节点mec,完整性收集者,边缘计算网络输出行为收集者,电力物联网节点行为收集者。

8.所述访问控制器可看作是电力边缘计算访问控制者,包括以下部件:电力物联网访问控制者、电力物联网信息中心接入点、完整性收集者,电力物联网行为度量部件。

9.所述本地策略管理器包括以下部件:电力物联网可信认证中心iottc、完整性校验者,电力物联网行为校验者、边缘计算网络输出行为校验者和电力物联网节点行为校验者。

10.进一步,如上所述的一种基于边缘计算的电力物联网可信连接技术,其特征在于,

11.所述访问请求者,主要功能包括:发起接入可信网络的请求,完成与访问控制器之间的双向身份鉴别。收集访问请求者电力物联网节点ln(iot node)、边缘计算节点mec(multi

‑

access edge computing)(ln、mec、n均已嵌入tpcm)的完整性度量报告,完成与访问控制器之间的可信平台双向完整性评估。收集边缘计算网络输出行为和电力物联网节点行为,形成行为度量报告,发送至策略管理器。

12.进一步,如上所述的一种基于边缘计算的电力物联网可信连接技术,其特征在于,

13.所述访问控制器的主要功能包括:完成与访问请求者之间的双向身份鉴别和可信平台评估以及完成电力物联网的行为度量;接收电力物联网访问请求者的完整性度量值,收集电力物联网信息中心接入点的完整性度量值,将这些完整性度量值发送给电力物联网可信认证中心iottc;对电力物联网进行行为度量,并将行为度量报告发送给策略管理器;依据策略管理器针对电力物联网访问请求者身份鉴别、电力物联网节点ln、边缘计算节点mec的完整性度量和电力物联网节点行为、边缘计算网络输出行为和电力物联网输出行为的反馈报告对用户执行访问控制。

14.进一步,如上所述的一种基于边缘计算的电力物联网可信连接技术,其特征在于,所述策略管理器主要功能包括:协助访问请求者和访问控制器实现双向身份鉴别,并验证双方证书的有效性。校验电力物联网节点ln、边缘计算节点mec的完整性,校验电力物联网信息中心接入点的完整性。校验电力物联网计算节点完整性度量和电力物联网节点行为、边缘计算网络输出行为和电力物联网输出行为。生成最终的可信评估报告。

15.一种基于边缘计算的电力物联网可信连接技术,其特征在于,架构层次包括:网络访问控制层、可信平台评估层、完整性度量层、电力物联网行为度量层。

16.所述网络访问控制层主要功能包括,在电力物联网可信认证中心iottc协助下,实现电力物联网访问请求者和电力物联网访问控制者之间的双向身份鉴别。其中电力物联网可信认证中心iottc为起着第三方的作用。电力物联网访问请求者和电力物联网访问控制者依据身份鉴别结果和可信平台评估层所发送的连接策略执行访问控制。

17.所述可信平台评估层主要功能包括:在电力物联网可信认证中心iottc协助下,实现电力物联网节点ln、边缘计算节点mec和电力物联网信息中心接入点的双向可信平台评估。其中电力物联网可信认证中心iottc为可信第三方。电力物联网可信认证中心iottc验证电力物联网访问请求者和电力物联网访问控制者双方证书的有效性,并调用完整性校验层中的完整性校验者实现电力物联网节点ln、边缘计算节点mec和电力物联网信息中心接入点双向可信平台完整性校验。并根据策略调用电力物联网行为度量层实现电力物联网节点行为的校验、边缘计算网络输出行为的校验和电力物联网输出行为的校验。

18.所述完整性度量层功能由完整性收集者和完整性校验者共同完成。完整性收集者收集电力物联网节点ln、边缘计算节点mec和电力物联网信息中心接入点的平台完整性信息。完整性校验者校验电力物联网节点ln、边缘计算节点mec和电力物联网信息中心接入点的平台完整性。

19.所述电力物联网行为度量层的主要功能是实现电力物联网行为的收集和校验。根据电力物联网分层的特点:即整个电力物联网包括若干个边缘计算网络,每个边缘计算网络包括若干电力物联网节点。本文设计从电力物联网节点到边缘计算网络,再到整个电力

物联网逐级行为度量方案:即边缘计算节点完成对电力物联网节点行为的收集,电力物联网节点完成对边缘计算网络输出行为的收集,电力物联网中心完成对整个电力物联网输出行为的收集。策略管理器完成对电力物联网节点行为、边缘计算网络输出行为和电力物联网输出行为的校验。

20.一种基于边缘计算的电力物联网可信连接技术,其特征在于,功能部件包括:

21.电力物联网访问请求者、电力物联网访问控制者、电力物联网可信认证中心iottc、电力物联网节点、电力物联网信息中心接入点、完整性收集者、完整性校验者、电力物联网节点行为收集者、边缘计算网络输出行为收集者、电力物联网输出行为收集者、电力物联网节点行为校验者、边缘计算网络输出行为校验者和电力物联网输出行为校验者。

22.所述电力物联网访问请求者向电力物联网访问控制者发起网络访问请求,并在电力物联网可信认证中心iottc的协助下完成和电力物联网访问控制者的双向身份鉴别。将上层协议转发至访问控制器和策略管理器,并依据身份鉴别结果和电力物联网节点ln、边缘计算节点mec生成的连接策略,实现对访问控制器的接入控制。

23.所述电力物联网访问控制者在电力物联网可信认证中心iottc的协助下完成和电力物联网访问请求者的双向身份鉴别。将上层协议转发至访问请求者和策略管理器,并依据身份鉴别结果和电力物联网信息中心接入点的连接策略实现对访问请求者的接入控制。

24.所述电力物联网可信认证中心iottc作为可信第三方实现电力物联网访问请求者和电力物联网访问控制者之间的双向身份鉴别,实现电力物联网节点ln、边缘计算节点mec和电力物联网信息中心接入点的双向可信平台评估。

25.所述电力物联网节点包括电力物联网节点ln、边缘计算节点mec,向上层的完整性收集者请求并收集完整性度量,在电力物联网可信认证中心iottc协助下,实现与电力物联网信息中心接入点的双向可信平台评估。

26.所述所述电力物联网信息中心接入点向上层的完整性收集者请求并收集完整性度量,在电力物联网可信认证中心iottc协助下,实现与电力物联网电力物联网节点ln、边缘计算节点mec的双向可信平台评估。将电力物联网可信认证中心iottc生成的可信评估报告发送至电力物联网访问控制者。

27.所述完整性收集者利用可信平台控制模块tpcm收集电力物联网信息中心接入点以及电力物联网电力物联网节点ln、边缘计算节点mec完整性信息。

28.所述完整性校验者利用可信平台控制模块tpcm校验电力物联网信息中心接入点以及节点ln、边缘计算节点mec完整性信息。

29.所述电力物联网节点行为收集者利用边缘计算节点mec收集电力物联网电力物联网节点的行为信息。

30.所述边缘计算网络输出行为收集者利用电力物联网节点ln收集电力物联网中边缘计算网络的输出行为信息。

31.所述电力物联网输出行为收集者利用电力物联网信息中心收集整个电力物联网的输出行为信息。

32.所述电力物联网节点行为校验者校验电力物联网节点的行为信息。

33.所述边缘计算网络输出行为校验者校验边缘计算网络输出行为信息。

34.所述电力物联网输出行为校验者校验整个电力物联网输出行为信息。

35.本发明的有益效果在于:第一,tca

‑

iot针对电力物联网的特点设计,能够实现电力物联网网络连接更加细粒度的安全策略,实施和部署也更加便利。第二,tca

‑

iot集成电力物联网节点、边缘计算节点、电力物联网节点和电力物联网可信认证中心之间的链式身份度量以及电力物联网节点、边缘计算网络和电力物联网之间的逐级状态度量和行为度量,能够对电力物联网节点进行全局性、实时性和一致性的可信度量。第三,tca

‑

iot能够适用于解决重要电力物联网系统的可信问题,可根据电力物联网系统安全等级配置可信策略,以实现高安全等级电力物联网系统的电力物联网节点的身份度量、状态度量和行为度量。

附图说明

36.图1为本发明实施例中提供的适用于电力边缘计算的可信连接架构及流程的结构示意图。

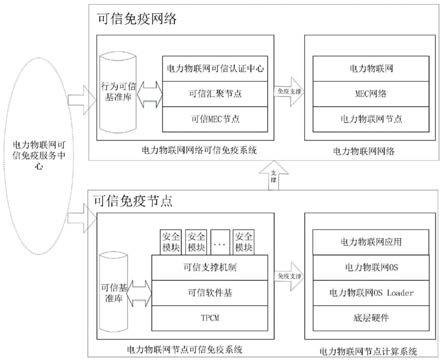

37.图2为本发明实施例中提供的适用于电力边缘计算的可信连接架构及流程连接过程示意图。

具体实施方式

38.术语解释

39.mec:multi

‑

access edge computing,移动边缘计算。

40.tca:trusted network architecture,可信连接架构。

41.tca

‑

iot:trusted connection architecture

‑

internet of things物联网可信连接架构。

42.tpm:trusted platform module,可信平台模块。

43.tcm:trusted cryptography module,可信密码模块,可信计算平台的硬件模块,为可信计算平台提供密码运算功能,具有受保护的存储空间。

44.tpcm:trusted platform control module,可信平台控制模块,一种集成在可信计算平台中,用于建立和保障信任源点的硬件核心模块,为可信计算提供完整性度量、安全存储、可信报告以及密码服务等功能。

45.下面结合说明书附图与具体实施方式对本发明做进一步的详细说明。

46.本发明提出的适用于电力边缘计算的可信连接架构及流程分为三个层次,首先在电力边缘计算本地可信认证中心协助下完成电力边缘计算访问请求者与物理网访问控制者之间的双向身份认证。其次完成电力物联网与电力边缘计算网络接入点之间的双向可信平台评估。最终依据策略完成对感知节点行为、簇网络输出行为和感知网输出行为的可信度量。

47.tca

‑

iot主要连接过程如下(见图2)。

48.s101、电力物联网访问请求者向电力物联网访问控制者发送网络访问请求。

49.s102、电力物联网访问控制者接收请求,电力物联网访问控制者在电力物联网可信认证中心iottc协助下完成与电力物联网访问请求者的双向身份认证。

50.s103、在身份认证完成后,电力物联网节点和电力物联网信息中心接入点分别向完整性收集者获取平台完整性信息并发送至策略管理器。

51.s104、电力物联网可信认证中心iottc调用完整性校验器完成对电力物联网节点和电力物联网信息中心的完整性校验。并生成完整性评估报告。

52.s105、将电力物联网节点行为信息、边缘计算网络输出行为信息和电力物联网输出行为信息发送至策略管理器。

53.s106、电力物联网可信认证中心iottc调用电力物联网节点行为校验者、边缘计算网络输出行为校验者和电力物联网行为校验者对电力物联网节点行为信息、边缘计算网络输出行为信息和电力物联网输出行为信息进行校验。

54.s107、电力物联网可信认证中心iottc依据电力物联网节点行为、边缘计算网络输出行为和电力物联网输出行为的度量结果生成电力物联网行为评估报告。。

55.s108、电力物联网节点依据完整性评估报告,生成连接策略发送至电力物联网访问请求者。

56.s109、电力物联网信息中心接入点依据完整性评估报告和电力物联网行为评估报告生成连接策略发送至电力物联网访问控制者。

57.s110、电力物联网访问请求者和电力物联网访问控制着依据各自的连接策略对网络连接进行控制。

58.本发明提供的一种基于边缘计算的电力物联网可信连接技术至少包括以下优点:

59.第一,tca

‑

iot针对电力物联网的特点设计,能够实现电力物联网网络连接更加细粒度的安全策略,实施和部署也更加便利。第二,tca

‑

iot集成电力物联网节点、边缘计算节点、电力物联网节点和电力物联网可信认证中心之间的链式身份度量以及电力物联网节点、边缘计算网络和电力物联网之间的逐级状态度量和行为度量,能够对电力物联网节点进行全局性、实时性和一致性的可信度量。第三,tca

‑

iot能够适用于解决重要电力物联网系统的可信问题,可根据电力物联网系统安全等级配置可信策略,以实现高安全等级电力物联网系统的电力物联网节点的身份度量、状态度量和行为度量。

60.显然,本领域的技术人员可以对本发明进行各种改动和变型而不脱离本发明的精神和范围。这样,倘若本发明的这些修改和变型属于本发明权利要求及其同等技术的范围之内,则本发明也意图包含这些改动和变型在内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。