技术特征:

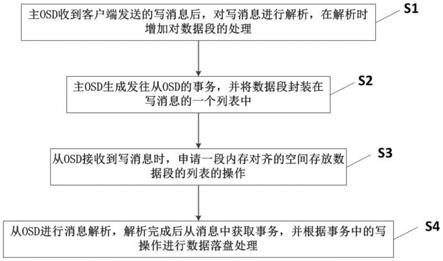

1.一种基于恶意攻击行为的window系统应急响应方法,其特征在于,包括如下步骤:步骤s1、对服务器自身进行安全性检查,确定是否存在自身安全隐患;步骤s2、通过工具和脚本执行命令分析、文件分析和日志分析,从而确定是否存在黑客定点打击行为;步骤s3、通过脚本执行进程分析、工具分析和网络地址分析,从而确定是否存在黑客横向渗透行为;步骤s4、根据步骤s1至步骤s3中获取的自身安全隐患信息、黑客定点打击行为信息和黑客横向渗透行为信息分析近期活跃的黑客组织以往攻击行为,对其进行包括攻击习惯、技术特点、目标偏好、活动规律、所在时区的总结,形成黑客画像特征库;梳理历次攻击中各黑客组织控制的黑产资源明细,在相似攻击出现时进行实时关联,迅速定位攻击者身份,并最终行成恶意攻击行为排查报告。2.根据权利要求1所述的一种基于恶意攻击行为的window系统应急响应方法,其特征在于,所述步骤s1中对服务器自身进行安全性检查,包括对:ssh服务、rdp服务、smb服务、telnet服务、ftp服务、mysql服务的服务,使用hydra或超级弱口令进行弱口令爆破,判断服务器中是否存在弱口令;对服务器自身进行安全性检查,还包括对:struts、thinkphp、fastjson、shiro、weblogic的组件,进行漏洞分析,判断服务器中该些组件是否存在远程命令执行漏洞;对服务器自身进行安全性检查,还包括对未授权访问类漏洞:redis、jenkins、jboss、mongodb进行排查,判断服务器中是否存在未授权访问漏洞。3.根据权利要求1所述的一种基于恶意攻击行为的window系统应急响应方法,其特征在于,步骤s2中,所述命令分析具体是通过对涉及文件相关操作命令的历史记录进行时间区间或命令条数区间内的频次分析,若频次超过告警阈值且涉及敏感文件或文件路径则确定存在黑客定点打击行为。4.根据权利要求1所述的一种基于恶意攻击行为的window系统应急响应方法,其特征在于,步骤s2中,所述文件分析具体包括:借助autoruns或d盾工具对存在网页后门的网页文件、重要文件完成性、启动项和shift后门进行检测,确定是否存在黑客长期控制服务器的后门脚本或攻击程序;所述文件分析还包括使用杀毒软件、pchunter或者edr工具进行全盘扫描查杀简单常见热门的病毒,该简单常见热门的病毒都被收录在热门的特征库里面,若杀毒软件、pchunter或者edr工具判断服务器存在病毒文件,则确定存在黑客定点打击行为。5.根据权利要求1所述的一种基于恶意攻击行为的window系统应急响应方法,其特征在于,步骤s2中,所述日志分析具体包括:通过事件查看器管理日志,使用命令eventvwr.msc打开,或者 windows 10 搜索框直接搜索事件查看器,或者使用开始菜单

‑

windows 管理工具

‑

事件查看器对window应用程序日志、安全性日志、系统日志或setup 日志进行分析,确定是否存在黑客执行的转发登录或攻击扫描操作;所述日志分析还包括:通过分析web日志中是否存在特定的攻击特征来区分攻击者和正常用户的访问行为,确定受到攻击、入侵的时间范围,以此为线索,查找这个时间范围内可疑的日志,进一步排查,最终确定攻击者,还原攻击过程。6.根据权利要求1所述的一种基于恶意攻击行为的window系统应急响应方法,其特征在于,步骤s3中,所述执行进程分析、工具分析和网络地址分析的步骤,采用串行方式依次

执行进程分析、工具分析和网络地址分析,或者采用并行方式同步执行进程分析、工具分析和网络地址分析。7.根据权利要求1或6所述的一种基于恶意攻击行为的window系统应急响应方法,其特征在于,所述进程分析具体包括:通过对cpu和内存使用异常进程排查、隐藏进程排查、反弹shell类排查、nps/frp代理转发类排查、恶意进程信息排查、进程对应脚本或可执行文件进行检查,确定是否存在涉及内存进程的横向入侵行为。8.根据权利要求1所述的一种基于恶意攻击行为的window系统应急响应方法,其特征在于,所述工具分析具体包括:通过对涉及后门类、转发类、端口探测类、进程注入类、漏洞扫描类和/或挖矿勒索病毒类的渗透工具进行分析,确定是否存在黑客横向入侵行为,若存在则确定入侵目的。9.根据权利要求1所述的一种基于恶意攻击行为的window系统应急响应方法,其特征在于,所述网络地址分析具体包括使用netstat命令或者借助pchunter、tcpviewer的工具查看进程情况,从而检查系统与外界的连接情况;通过对服务器中出现的境外ip地址、反弹shell和建立通讯中出现的境外ip地址进行有效分析,从而确定是否存在黑客横向入侵行为。

技术总结

本发明涉及一种基于恶意攻击行为的Window系统应急响应方法。包括:对服务器自身进行安全性检查,确定是否存在自身安全隐患;通过工具和脚本执行命令分析、文件分析和日志分析从而确定是否存在黑客定点打击行为;通过脚本执行进程分析、工具分析和网络地址分析从而确定是否存在黑客横向打击行为;根据获取的自身安全隐患信息、黑客定点打击行为信息和黑客横向渗透行为信息分析近期活跃的黑客组织以往攻击行为,形成黑客画像特征库;梳理历次攻击中各黑客组织控制的黑产资源明细,在相似攻击出现时进行实时关联,迅速定位攻击者身份,并最终行成恶意攻击行为排查报告。本发明方法能够达到及时、有效、全面、完备发现黑客入侵行为的目的。侵行为的目的。侵行为的目的。

技术研发人员:张坤三 陈辰 曾臻 傅仕琛 黄正 廖声扬 刘宇轩 江欣 黄靖 童惠彬 张年臻 陈俊杰

受保护的技术使用者:国网福建省电力有限公司漳州供电公司

技术研发日:2021.08.10

技术公布日:2021/11/9

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。