一种基于恶意攻击行为的window系统应急响应方法

技术领域

1.本发明涉及信息安全测试技术领域,尤其涉及一种基于恶意攻击行为的window系统应急响应方法。

背景技术:

2.随着互联网的快速发展,非法黑客组织也试图通过攻击业务系统服务器,控制业务系统服务器达到不可告人的目的。黑客攻击行为会在不知不觉的情况下窃取私密信息或者造成服务器宕机、网络瘫痪、信息丢失等损失。

3.现有技术中,业务系统服务器针对黑客入侵痕迹的发现分为主动方式和被动方式两种。被动的黑客入侵行为发现方式,主要包括:网页页面被篡改或者被挂暗链;监管机构监测该服务器与境外恶意主机进行通讯;因挖矿等导致服务器运行不畅;数据泄露,导致数据在境外或暗网传播;对内网其他机器攻击,被安全设备发现告警。主动的黑客入侵行为发现方式,主要包括:通过安全运维发现存在以asp、php、jsp等网页文件形式存在的网页后门(webshell);通过安全运维发现内网出现内网穿透代理服务器(nps)或反向代理应用(frp)的转发;通过安全运维发现蜜罐、apt等内网设备出现攻击痕迹。

4.目前针对恶意攻击行为的检测方法缺乏系统性及有效性,无法有效发现隐藏较深的黑客入侵,导致服务器长期被控。

技术实现要素:

5.本发明的目的在于提供一种基于恶意攻击行为的window系统应急响应方法,该方法能够达到及时、有效、全面、完备发现黑客入侵行为的目的。

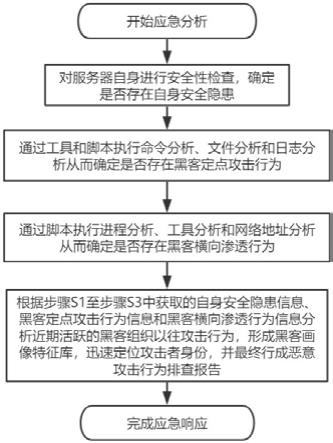

6.为实现上述目的,本发明的技术方案是:一种基于恶意攻击行为的window系统应急响应方法,包括如下步骤:步骤s1、对服务器自身进行安全性检查,确定是否存在自身安全隐患;步骤s2、通过工具和脚本执行命令分析、文件分析和日志分析,从而确定是否存在黑客定点打击行为;步骤s3、通过脚本执行进程分析、工具分析和网络地址分析,从而确定是否存在黑客横向渗透行为;步骤s4、根据步骤s1至步骤s3中获取的自身安全隐患信息、黑客定点打击行为信息和黑客横向渗透行为信息分析近期活跃的黑客组织以往攻击行为,对其进行包括攻击习惯、技术特点、目标偏好、活动规律、所在时区的总结,形成黑客画像特征库;梳理历次攻击中各黑客组织控制的黑产资源明细,在相似攻击出现时进行实时关联,迅速定位攻击者身份,并最终行成恶意攻击行为排查报告。

7.进一步地,所述步骤s1中对服务器自身进行安全性检查,包括对此类服务如:ssh服务、rdp服务、smb服务、telnet服务、ftp服务、mysql服务等使用hydra和超级弱口令等工具对这些服务进行弱口令爆破,判断是否存在弱口令。

8.进一步地,所述步骤s1中对服务器自身进行安全性检查,包括对此类组件如:struts、thinkphp、fastjson、shiro、weblogic等进行漏洞分析,判断该类组件是否存在远程命令执行漏洞。

9.进一步地,所述步骤s1中对服务器自身进行安全性检查,包括未授权访问类漏洞,如:redis、jenkins、jboss、mongodb等进行排查,判断该服务器是否存在未授权访问漏洞。

10.进一步地,所述命令分析具体是通过对涉及文件相关操作命令的历史记录进行时间区间或命令条数区间内的频次分析,若频次超过告警阈值且涉及敏感文件或文件路径则确定存在黑客定点打击行为。

11.进一步地,所述文件分析具体包括:借助autoruns、d盾等工具对存在网页后门的网页文件、重要文件完成性、启动项和shift后门进行检测,确定是否存在黑客长期控制服务器的后门脚本或攻击程序。

12.进一步地,所述文件分析具体包括使用杀毒软件、pchunter或者edr工具进行全盘扫描查杀一些简单常见热门的病毒,该类病毒一般都被收录在热门的特征库里面,若该类工具判断该服务器存在病毒文件,则确定存在黑客定点打击行为;进一步地,所述日志分析的步骤具体包括:通过事件查看器管理日志,使用命令eventvwr.msc打开,或者 windows 10 搜索框直接搜索事件查看器,或者使用开始菜单

‑

windows 管理工具

‑

事件查看器对window应用程序日志、安全性日志、系统日志、setup 日志等进行分析,确定是否存在黑客执行的转发登录或攻击扫描操作。

13.进一步地,所述日志分析的步骤具体包括:通过分析web日志中是否存在特定的攻击特征来区分攻击者和正常用户的访问行为,确定受到攻击、入侵的时间范围,以此为线索,查找这个时间范围内可疑的日志,进一步排查,最终确定攻击者,还原攻击过程。

14.进一步地,所述步骤s3中所述执行进程分析、工具分析和网络地址分析的步骤,采用串行方式依次执行进程分析、工具分析和网络地址分析,或者采用并行方式同步执行进程分析、工具分析和网络地址分析。

15.进一步地,所述进程分析的步骤具体包括:通过对cpu和内存使用异常进程排查、隐藏进程排查、反弹shell类排查、nps/frp代理转发类排查、恶意进程信息排查、进程对应脚本或可执行文件进行检查,确定是否存在涉及内存进程的横向入侵行为。

16.进一步地,所述工具分析具体包括:通过对涉及后门类、转发类、端口探测类、进程注入类、漏洞扫描类和/或挖矿勒索病毒类的渗透工具进行分析,确定是否存在黑客横向入侵行为,若存在则确定入侵目的。

17.进一步地,所述网络地址分析具体包括使用netstat命令或者借助一些成熟的工具如pchunter、tcpviewer有利于更加直观的查看进程情况,从而检查系统与外界的连接情况。由于挖矿病毒、僵尸网络、肉鸡、cc服务器、内网传播等恶意行为都需要与其他主机进行通信,则本地必须调用相应的网站链接。通过对服务器中出现的境外ip地址、反弹shell和建立通讯中出现的境外ip地址进行有效分析,从而确定是否存在黑客横向入侵行为。

18.相较于现有技术,本发明具有以下有益效果:首先,基于恶意攻击行为,对黑客入侵window服务器可能涉及的关键路径进行分析,在进行安全自检后分别针对定向入侵行为及横向入侵行为进行了有序完整的检测排查,避免有技术中仅靠运维人员手动排查时因为现个人能力问题遗漏重要信息;

其次,通过对隐藏进程、隐藏文件进行深度全面排查可以解决恶意脚本发现难等问题;同时,针对通过对cpu,内存等异常进行检测,确保机器不被黑客当作跳板机或者挖矿机,还可以根据黑客渗透工具类型确定黑客攻击的意图及目的。

附图说明

19.图1为本发明实施例中基于恶意攻击行为的window系统应急响应方法流程图。

具体实施方式

20.下面结合附图,对本发明的技术方案进行具体说明。

21.如图1所示,本发明一种基于恶意攻击行为的window系统应急响应方法,包括如下步骤:步骤s1、对服务器自身进行安全性检查,确定是否存在自身安全隐患;步骤s2、通过工具和脚本执行命令分析、文件分析和日志分析,从而确定是否存在黑客定点打击行为;步骤s3、通过脚本执行进程分析、工具分析和网络地址分析,从而确定是否存在黑客横向渗透行为;步骤s4、根据步骤s1至步骤s3中获取的自身安全隐患信息、黑客定点打击行为信息和黑客横向渗透行为信息分析近期活跃的黑客组织以往攻击行为,对其进行包括攻击习惯、技术特点、目标偏好、活动规律、所在时区的总结,形成黑客画像特征库;梳理历次攻击中各黑客组织控制的黑产资源明细,在相似攻击出现时进行实时关联,迅速定位攻击者身份,并最终行成恶意攻击行为排查报告。

22.本实例中,所述步骤s1中对服务器自身进行安全性检查,包括对此类服务如:ssh服务、rdp服务、smb服务、telnet服务、ftp服务、mysql服务等使用hydra和超级弱口令等工具对这些服务进行弱口令爆破,判断是否存在弱口令。

23.本实例中,所述步骤s1中对服务器自身进行安全性检查,包括对此类组件如:struts、thinkphp、fastjson、shiro、weblogic等进行漏洞分析,判断该类组件是否存在远程命令执行漏洞。

24.本实例中,所述步骤s1中对服务器自身进行安全性检查,包括未授权访问类漏洞,如:redis、jenkins、jboss、mongodb等进行排查,判断该服务器是否存在未授权访问漏洞。

25.本实例中,所述命令分析具体是通过对涉及文件相关操作命令的历史记录进行时间区间或命令条数区间内的频次分析,若频次超过告警阈值且涉及敏感文件或文件路径则确定存在黑客定点打击行为。

26.本实例中,所述文件分析具体包括:借助autoruns、d盾等工具对存在网页后门的网页文件、重要文件完成性、启动项和shift后门进行检测,确定是否存在黑客长期控制服务器的后门脚本或攻击程序。

27.本实例中,所述文件分析具体包括使用杀毒软件、pchunter或者edr工具进行全盘扫描查杀一些简单常见热门的病毒,该类病毒一般都被收录在热门的特征库里面,若该类工具判断该服务器存在病毒文件,则确定存在黑客定点打击行为;本实例中,所述日志分析的步骤具体包括:通过事件查看器管理日志,使用命令

eventvwr.msc打开,或者 windows 10 搜索框直接搜索事件查看器,或者使用开始菜单

‑

windows 管理工具

‑

事件查看器对window应用程序日志、安全性日志、系统日志、setup 日志等进行分析,确定是否存在黑客执行的转发登录或攻击扫描操作。

28.本实例中,所述日志分析的步骤具体包括:通过分析web日志中是否存在特定的攻击特征来区分攻击者和正常用户的访问行为,确定受到攻击、入侵的时间范围,以此为线索,查找这个时间范围内可疑的日志,进一步排查,最终确定攻击者,还原攻击过程。

29.本实例中,所述步骤s3中所述执行进程分析、工具分析和网络地址分析的步骤,采用串行方式依次执行进程分析、工具分析和网络地址分析,或者采用并行方式同步执行进程分析、工具分析和网络地址分析。

30.本实例中,所述进程分析的步骤具体包括:通过对cpu和内存使用异常进程排查、隐藏进程排查、反弹shell类排查、nps/frp代理转发类排查、恶意进程信息排查、进程对应脚本或可执行文件进行检查,确定是否存在涉及内存进程的横向入侵行为。

31.本实例中,所述工具分析具体包括:通过对涉及后门类、转发类、端口探测类、进程注入类、漏洞扫描类和/或挖矿勒索病毒类的渗透工具进行分析,确定是否存在黑客横向入侵行为,若存在则确定入侵目的。

32.本实例中,所述网络地址分析具体包括使用netstat命令或者借助一些成熟的工具如pchunter、tcpviewer有利于更加直观的查看进程情况,从而检查系统与外界的连接情况。由于挖矿病毒、僵尸网络、肉鸡、cc服务器、内网传播等恶意行为都需要与其他主机进行通信,则本地必须调用相应的网站链接。通过对服务器中出现的境外ip地址、反弹shell和建立通讯中出现的境外ip地址进行有效分析,从而确定是否存在黑客横向入侵行为。

33.尽管本发明的实施方案已公开如上,但其并不仅仅限于说明书和实施方式中所列运用,它完全可以被适用于各种适合本发明的领域,对于熟悉本领域的人员而言,可容易地实现另外的修改,因此在不背离权利要求及等同范围所限定的一般概念下,本发明并不限于特定的细节和这里所示出与描述的图例。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。