一种基于格基约化的rsa算法密码分析方法

技术领域

1.本发明涉及密码分析技术领域,具体是一种基于格基约化的rsa算法密码分析方法。

背景技术:

2.rsa算法是1978年由三位学者rivest、shamir和adleman提出的首个实用的公钥密码算法。它的安全性基于整数分解问题的困难性假设。在现今经典计算机上找到多项式时间算法去分解足够大的整数是不可行的,因此目前针对rsa算法还没有绝对有效的攻击方法。自基于格基约化算法的密码分析方法提出后,它就成为研究rsa算法安全性分析的主要技术手段。该密码分析方法的基本流程框架是从目标密码算法的数学原理中推导出相应求解方程,方程的根与密码算法的秘密信息有关;将方程表示成以根为变量的多项式函数;通过扩展该函数并利用扩展多项式的系数向量生成格基矩阵;随后应用格基约化算法得到近似短向量,再将其转化为普通整数方程求解;最终得到目标密码算法的秘密信息,进而成功攻破目标密码算法。

3.在基于格基约化算法的密码分析方法总体框架之上,现有密码分析方法可分为基于显式信息的和基于隐式信息的两类,其中前者的缺点在于密码分析成立的前提是部分已知信息是明确的,如泄露的私钥比特,或是泄露的素因子比特,该缺点会导致基于显式信息的密码分析方法的适用范围有所局限,后者指的是基于rsa算法模数素因子隐式信息的密码分析方法,虽然避免对泄露素因子比特的需求,但是需要介入密码算法的密钥生成阶段,从而获取关于模数素因子的隐式信息,该缺点也会导致密码分析方法的适用范围有所局限。

技术实现要素:

4.本发明的目的在于提供一种基于格基约化的rsa算法密码分析方法,以解决上述背景技术中提出的问题。

5.为实现上述目的,本发明提供如下技术方案:

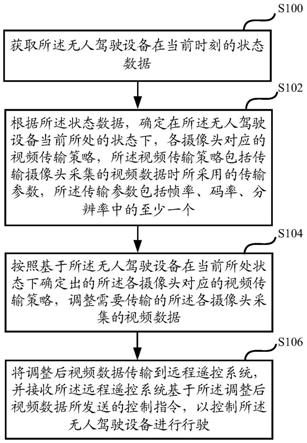

6.一种基于格基约化的rsa算法密码分析方法,方法步骤如下:

7.步骤一:以分析多个rsa算法实例时的基于密钥隐式信息的密码分析方法为例,其中rsa算法实例(n

i

,e

i

)1≤i≤n,实例数量n,密钥隐式信息d

j

=d

i

d

l

d

ji 1≤i<j≤n;

8.步骤二:应用格分析方法中的分裂技巧将私钥转化为多个更小未知变量的线性组合,其中需要应用一类特殊构造的格基矩阵,应用分裂技巧将d1进行转化;

9.步骤三:通过应用高斯启发式,预估格基矩阵中的约化基向量的长度,将d1带入rsa算法关键等式中:e1d1=k1(n1 1

‑

p1‑

q1) 1;

10.步骤四:通过将上述私钥的表达式代入rsa算法的关键等式中,目标是求解多变量的模多项式方程,方程式为:x(y

‑

n1‑

1) e1a1z1

…

e1a

2n

‑2z

2n

‑2‑

1mod e1a

2n

‑1;

11.步骤五:通过应用格分析方法中的线性化技巧,得到线性的模多项式方程,应用线

性化技巧(u=xy

‑

1),将步骤三中的方程转化为线性模方程:方程式为f=u

‑

(n1 1)x e1a1z1

…

e1a

2n

‑2z

2n

‑2‑

1mod e1a

2n

‑1;

12.步骤六:基于上述模多项式方程定义多项式函数集合,其中参数由分析效率权衡而来,定义多项式函数方程式为:

13.步骤七:通过扩展多项式函数并利用其系数向量构造格基矩阵,构造多项式函数集合,

[0014]014]014][0015]

步骤八:计算格基矩阵的格行列式,带入格分析方法的求解条件中,提取多项式函数的系数向量构造格基矩阵b;

[0016]

步骤九:将步骤七中计算的s

x

,s

y

,

…

s

u

以及格维数m等数值,代入格分析方法的求解条件det(b)<e

sm

中;

[0017]

步骤十:通过步骤八中的不等式得出rsa算法的不安全界限η,即私钥d

i

<n

η

时rsa算法不安全,最终通过计算得到最终的rsa算法不安全界限。

[0018]

作为本发明进一步的方案:所述步骤二中d1的转化公式为:d1=a1c1 a2c2

…

a

2n

‑1c

2n

‑1,其中a

i

为已知值,c

i

为未知变量。

[0019]

作为本发明再进一步的方案:所述步骤八中其格行列式为作为本发明再进一步的方案:所述步骤八中其格行列式为

[0020]

与现有技术相比,本发明的有益效果是:

[0021]

1、基于密钥隐式信息的密码分析方法是已有的部分私钥泄露攻击和隐式分解问题的综合协同下的新问题,针对相同rsa算法模数与多对加解密指数对的情形,已有相应的密码分析方法,其中的隐式信息即为密钥隐式信息,另一种情形,即相同解密指数与多个rsa算法模数的情形,隐式信息即为所有私钥都是相同的,因此,基于密钥隐式信息的密码分析方法实际涵盖上述两种特殊情形并作出延伸。

[0022]

2、随着隐式信息相关数值增大,基于密钥隐式信息的密码分析方法可达到的rsa算法不安全界限会逐渐提高,另一方面,随着已知存在隐式信息的rsa算法实例数目增多,rsa算法将会越不安全,极端情况下,当实例数量趋向于无穷时,私钥的不安全界限极限值为0.5,该数值是经典boneh

‑

durfee攻击可达到最优界的1.7倍,本发明相比与现有技术更加优化。

具体实施方式

[0023]

下面将结合本发明实施例,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

[0024]

本发明实施例中,一种基于格基约化的rsa算法密码分析方法,方法步骤如下:

[0025]

步骤一:以分析多个rsa算法实例时的基于密钥隐式信息的密码分析方法为例,其中rsa算法实例(n

i

,e

i

)1≤i≤n,实例数量n,密钥隐式信息d

j

=d

i

d

l

d

ji 1≤i<j≤n;

[0026]

步骤二:应用格分析方法中的分裂技巧将私钥转化为多个更小未知变量的线性组合,其中需要应用一类特殊构造的格基矩阵,应用分裂技巧将d1进行转化;

[0027]

步骤三:通过应用高斯启发式,预估格基矩阵中的约化基向量的长度,将d1带入rsa算法关键等式中:e1d1=k1(n1 1

‑

p1‑

q1) 1;

[0028]

步骤四:通过将上述私钥的表达式代入rsa算法的关键等式中,目标是求解多变量的模多项式方程,方程式为:x(y

‑

n1‑

1) e1a1z1

…

e1a

2n

‑2z

2n

‑2‑

1mod e1a

2n

‑1;

[0029]

步骤五:通过应用格分析方法中的线性化技巧,得到线性的模多项式方程,应用线性化技巧(u=xy

‑

1),将步骤三中的方程转化为线性模方程:方程式为f=u

‑

(n1 1)x e1a1z1

…

e1a

2n

‑2z

2n

‑2‑

1mod e1a

2n

‑1;

[0030]

步骤六:基于上述模多项式方程定义多项式函数集合,其中参数由分析效率权衡而来,定义多项式函数方程式为:

[0031]

步骤七:通过扩展多项式函数并利用其系数向量构造格基矩阵,构造多项式函数集合,

[0032][0032][0032][0033]

步骤八:计算格基矩阵的格行列式,带入格分析方法的求解条件中,提取多项式函数的系数向量构造格基矩阵b;

[0034]

步骤九:将步骤七中计算的s

x

,s

y

,

…

s

u

以及格维数m等数值,代入格分析方法的求解条件det(b)<e

sm

中;

[0035]

步骤十:通过步骤八中的不等式得出rsa算法的不安全界限η,即私钥d

i

<n

η

时rsa算法不安全,最终通过计算得到最终的rsa算法不安全界限。

[0036]

所述步骤二中d1的转化公式为:d1=a1c1 a2c2

…

a

2n

‑1c

2n

‑1,其中a

i

为已知值,c

i

为未知变量。

[0037]

所述步骤八中其格行列式为

[0038]

尽管参照前述实施例对本发明进行了详细的说明,对于本领域的技术人员来说,其依然可以对前述各实施例所记载的技术方案进行修改,或者对其中部分技术特征进行等同替换,凡在本发明的精神和原则之内,所作的任何修改、等同替换、改进等,均应包含在本发明的保护范围之内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。