1.本发明涉及通信和安全领域技术领域,更涉及工业物联网技术领域,具体为一种工业物联网终端安全接入网络的方法和系统。

背景技术:

2.随着我国的工业物联网应用越来越广泛,工业物联网终端如何安全快速可靠的接入工业控制网络,提出了一定的挑战。

3.现有的工业物联网终端接入网络的方法主要通过有线和无线方式,有线方式主要是以太网,串口等方式,无线网络接入方式主要有4g,5g,wifi,zegbee,蓝牙等方式;不管以那种方式接入工业控制网络,都面临这接入可靠性、安全性和稳定性方面的考验。

4.工业控制领域与一般的企业和家庭网络不同,对可靠性、安全性和稳定性具有更高的要求,由于物联网终端的软件和硬件资源有限,其计算和数据存储的能力较弱,而复杂的安全通信机制,需要具备一定的计算能力,从目前新闻中不断暴露出来的物联网安全事件,可以看出物联网在安全方面还是非常薄弱的。

5.现有的安全机制,一般只能做到接入或数据通信中的一部分,无法完整的保证从物联网终端接入认证到后期数据通信的整个过程。

6.因此,我们提出一种工业物联网终端安全接入网络的方法和系统,以便于解决上述中提出的问题。

技术实现要素:

7.本发明的目的在于提供一种工业物联网终端安全接入网络的方法和系统,以解决上述背景技术提出的目前现有的安全机制,一般只能做到接入或数据通信中的一部分,无法完整的保证从物联网终端接入认证到后期数据通信的整个过程的问题。

8.为实现上述目的,本发明提供如下技术方案:一种工业物联网终端安全接入网络的方法,所述接入方法包括以下步骤:

9.步骤一:工业物联网终端系统调用加密模块驱动程序,将设备mac地址,硬件版本,软件版本,设备序列号传入加密模块驱动接口,调用硬件加密功能,生成加密id字符串;

10.步骤二:工业物联网终端系统将生成的加密id字符串,填充到设备接入网络的请求数据帧中,发送给工业物联网接入网关;

11.步骤三:工业物联网接入网关收到工业物联网终端的接入请求,解析出加密id字符串,调用加密模块驱动接口,由硬件对数据进行解密;

12.步骤四:解密成功后,返回解密的数据,工业物联网接入网关对该数据进行校验,硬件版本检查,软件版本检查,mac地址检查,这些信息检查通过后,工业物联网接入网关同意接入该终端入网,并通知接入控制模块和设备,放行该设备的后续数据帧,并将同意接入网络的结果返回给该终端;

13.步骤五:工业物联网终端收到返回的数据,如果是同意终端接入网络,终端就可以

进行后续数据通信;如果返回的结果是拒绝终端接入,终端通过设备led告警灯或终端上的屏幕显示,指示拒绝接入的错误信息;

14.步骤六:工业物联网终端接入工业物联网接入网关后,工业物联网终端将要发送的数据,传入加密模块驱动程序接口,由硬件加密模块对数据进行加密,并将加密后的数据返回,系统将返回的加密数据填充到要发送的数据帧中,并发送给工业物联网接入网关,由工业物联网接入网关转发给工业物联网目标通信终端;

15.步骤七:工业物联网目标通信终端收到数据后,将数据传入加密模块驱动程序接口,由硬件加密模块对数据进行解密,如果解密成功,返回解密后的数据,进行后续处理;如果解密失败,丢弃该数据,并要求通信对端重发数据,如果连续多次(典型的5次)失败,则放弃数据重发请求。

16.优选的,所述步骤一中加密id字符串一般为128个字节。

17.优选的,所述步骤三硬件对数据进行解密过程中,若解密成功,返回解密后的数据;

18.若解密失败,返回失败结果,并拒绝该终端接入网络,同时通知接入访问控制设备,过滤该设备后续数据帧,控制风险,减少网络干扰。

19.优选的,所述步骤四中工业物联网接入网关对该数据进行校验主要校验序列号前缀,且序列号前缀一般选择8

‑

16字符串。

20.优选的,所述步骤七中工业物联网目标通信终端对解密后的数据进行处理后,要返回其他数据或结果时,同样需要先将数据用加密模块驱动程序接口加密后,再发送加密后的数据。

21.本方案中提供另一种技术方案是提供一种工业物联网终端安全接入网络的系统,所述系统由工业物联网终端、工业物联网接入网关、工业数据中心构成;

22.其中工业物联网终端、工业数据中心和工业物联网接入网关集成了硬件加密芯片,提供数据加解密功能。

23.优选的,所述工业物联网接入网关将内部网络接入工业物联网终端和数据通信统计信息,调用加密模块驱动程序接口,对数据进行加密后,定期(典型的10秒一次)发送给工业数据中心。

24.优选的,所述工业物联网接入网关和工业数据中心若通信中断,则暂停发送,并将数据缓存在大容量存储器上,待工业数据中心通信恢复后,将缓存数据发送给工业数据中心,且数据通信全部使用加密硬件进行加解密处理。

25.与现有技术相比,本发明的有益效果是:该工业物联网终端安全接入网络的方法和系统,将软件和硬件加密技术有机结合在一起,发挥了硬件加密的安全性和高速运算能力,降低软件开发难度和复杂性,提升系统运行效率,提升网络通信效率和安全可靠性,并采用本地工业物联网接入网关的部署方式,在互联网出现中断的情况下,不影响本地整个工业物联网络的正常运行;

26.依托工业网络的快速发展,基于物联网技术和软硬件加密技术,来实现物联网终端从接入认证到后期数据通信的整个过程的安全和可靠性,提供工业级的安全通信,可以提高工业网络的安全性和可靠性,同时提高通信效率,提升工业企业的生产效率。

附图说明

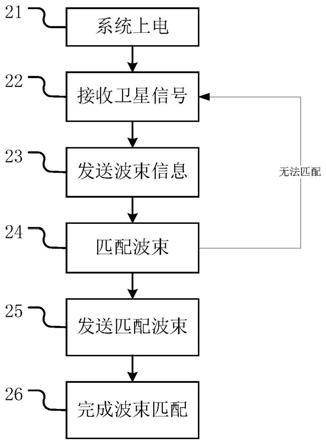

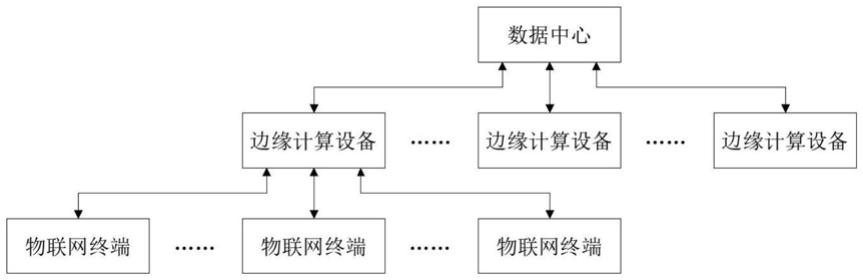

27.图1为本发明网络拓扑示意图;

28.图2为本发明系统层次示意图。

具体实施方式

29.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

30.实施例:

31.参照图1和图2中,工业物联网接入网关将内部网络接入工业物联网终端和数据通信统计信息(数据中心),工业物联网终端系统调用加密模块驱动程序,将设备mac地址,硬件版本,软件版本,设备序列号传入加密模块驱动接口,调用硬件加密功能,生成加密id字符串,其中加密id字符串一般为128个字节;

32.其中工业物联网接入网关调用加密模块驱动程序接口,对数据进行加密后,定期(典型的10秒一次)发送给工业数据中心,且工业物联网接入网关和工业数据中心若通信中断,则暂停发送,并将数据缓存在大容量存储器上,待工业数据中心通信恢复后,将缓存数据发送给工业数据中心,且数据通信全部使用加密硬件进行加解密处理;

33.工业物联网终端系统将生成的加密id字符串,填充到设备接入网络的请求数据帧中,发送给工业物联网接入网关;

34.工业物联网接入网关收到工业物联网终端的接入请求,解析出加密id字符串,调用加密模块驱动接口,由硬件对数据进行解密;

35.硬件对数据进行解密过程中;若解密成功,返回解密后的数据;

36.若解密失败,返回失败结果,并拒绝该终端接入网络,同时通知接入访问控制设备,过滤该设备后续数据帧,控制风险,减少网络干扰;

37.解密成功后,返回解密的数据,工业物联网接入网关对该数据进行校验,硬件版本检查,软件版本检查,mac地址检查,这些信息检查通过后,工业物联网接入网关同意接入该终端入网,并通知接入控制模块和设备,放行该设备的后续数据帧,并将同意接入网络的结果返回给该终端;

38.其中工业物联网接入网关对该数据进行校验主要校验序列号前缀,且序列号前缀一般选择8

‑

16字符串;

39.工业物联网终端收到返回的数据,如果是同意终端接入网络,终端就可以进行后续数据通信;如果返回的结果是拒绝终端接入,终端通过设备led告警灯或终端上的屏幕显示,指示拒绝接入的错误信息;

40.工业物联网终端接入工业物联网接入网关后,工业物联网终端将要发送的数据,传入加密模块驱动程序接口,由硬件加密模块对数据进行加密,并将加密后的数据返回,系统将返回的加密数据填充到要发送的数据帧中,并发送给工业物联网接入网关,由工业物联网接入网关转发给工业物联网目标通信终端;

41.工业物联网目标通信终端收到数据后,将数据传入加密模块驱动程序接口,由硬

件加密模块对数据进行解密,如果解密成功,返回解密后的数据,进行后续处理;如果解密失败,丢弃该数据,并要求通信对端重发数据,如果连续多次(典型的5次)失败,则放弃数据重发请求。;

42.其中工业物联网目标通信终端对解密后的数据进行处理后,要返回其他数据或结果时,同样需要先将数据用加密模块驱动程序接口加密后,再发送加密后的数据。

43.本技术所提供的实施例中,应该理解到,所揭露的装置以及方法,也可以通过其它的方式实现。以上所描述的装置实施例仅仅是示意性的,例如,附图中的流程图以及框图显示了根据本技术的多个实施例的装置、方法以及计算机程序产品的可能实现的体系架构、功能以及操作。在这点上,流程图或者框图中的每个方框可以代表一个模块、程序段或者代码的一部分,模块、程序段或者代码的一部分包含一个或者多个用于实现规定的逻辑功能的可执行指令。也应当注意,在有些作为替换的实现方式中,方框中所标注的功能也可以以不同于附图中所标注的顺序发生。例如,两个连续的方框实际上可以基本并行地执行,它们有时也可以按相反的顺序执行,这依所涉及的功能而定。也要注意的是,框图以及/或者流程图中的每个方框、以及框图以及/或者流程图中的方框的组合,可以用执行规定的功能或者动作的专用的基于硬件的系统来实现,或者可以用专用硬件与计算机指令的组合来实现。

44.另外,在本技术各个实施例中的各功能模块可以集成在一起形成一个独立的部分,也可以是各个模块单独存在,也可以两个或者两个以上模块集成形成一个独立的部分。

45.以上所述仅为本技术的优选实施例而已,并不用于限制本技术,对于本领域的技术人员来说,本技术可以有各种更改以及变化。凡在本技术的精神以及原则之内,所作的任何修改、等同替换、改进等,均应包含在本技术的保护范围之内。应注意到:相似的标号以及字母在下面的附图中表示类似项,因此,一旦某一项在一个附图中被定义,则在随后的附图中不需要对其进行进一步定义以及解释。

46.以上所述,仅为本技术的具体实施方式,但本技术的保护范围并不局限于此,任何熟悉本技术领域的技术人员在本技术揭露的技术范围内,可轻易想到变化或者替换,都应涵盖在本技术的保护范围之内。因此,本技术的保护范围应所述以权利要求的保护范围为准。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。