1.本发明涉及通信安全技术领域,尤其涉及一种加密文件的安全检测方法及安全检测装置。

背景技术:

2.通常的在邮箱安全领域、流量威胁检测领域、应用安全领域等,攻击者如果直接在邮件(或者应用上传等)中发送恶意文件(例如后门可执行文件等),恶意文件往往会被提取出来进行静态样本查杀、动态分析等检测(不限于病毒检测,也可以是检测数据泄漏等),而攻击者如果使用压缩加密技术对原始文件加密压缩,再附上解密密码进行发送,则导致静态检测、动态分析等都无法获取到原始文件进行检测,可以有效的绕过各类检测手段,此类场景已经严重影响了安全检测能力,亟需一种可以检测此类加密附件的技术。

技术实现要素:

3.本发明要解决的技术问题是如何对加密附件进行安全性检测,本发明提出一种加密文件的安全检测方法及安全检测装置。

4.根据本发明实施例的加密文件的安全检测方法,包括:

5.获取待检测加密文件及所述待检测加密文件的上下文数据;

6.基于所述上下文数据和所述待检测加密文件获取所述待检测加密文件的加密方式和密码;

7.通过所述加密方式和所述密码对所述待检测加密文件进行解密,获取所述待检测加密文件对应的明文目标文件;

8.对所述明文目标文件进行安全性检测。

9.根据本发明的一些实施例,所述待检测加密文件包括:邮件附件、流量还原文件及应用上传文件。

10.在本发明的一些实施例中,当所述待检测加密文件为所述邮件附件时,获取的所述上下文数据包括:邮件标题和邮件正文内容;

11.当所述待检测加密文件为所述流量还原文件时,获取的所述上下文数据包括:所述流量还原文件前后协议解析关联文本数据;

12.当所述待检测加密文件为所述应用上传文件时,获取的所述上下文数据包括:上传文件描述信息。

13.根据本发明的一些实施例,通过智能检测服务采用预设算法基于所述上下文数据和所述待检测加密文件获取所述待检测加密文件的加密方式和密码。

14.在本发明的一些实施例中,当无法通过所述智能检测服务获取到所述加密方式和密码时,通过规则检测服务采用预设匹配规则来获取所述加密方式和所述密码。

15.根据本发明的一些实施例,所述预设匹配规则包括:

16.若判断所述待检测加密文件的后缀为tar、zip及rar中的一种时,则判定所述加密

方式为压缩加密;

17.若判断所述待检测加密文件的文件头为50 4b 03 04时,则判定所述加密方式为压缩加密。

18.在本发明的一些实施例中,所述预设匹配规则包括:采用正则抽取规则获取所述密码。

19.根据本发明的一些实施例,当无法通过规则检测服务获取到所述加密方式时,遍历预设解密方法库来确定所述待检测加密文件的加密方式。

20.在本发明的一些实施例中,当无法通过规则检测服务获取到所述密码时,遍历预设密码库确定所述待检测加密文件的密码。

21.根据本发明实施例的加密文件的安全检测装置,所述安全检测装置用于执行如上所述的加密文件的安全检测方法,所述安全检测装置包括:

22.数据对接模块,用于获取待检测加密文件及所述待检测加密文件的上下文数据;

23.检测模块,用于基于所述上下文数据和所述待检测加密文件获取所述待检测加密文件的加密方式和密码;

24.解密模块,用于通过所述加密方式和所述密码对所述待检测加密文件进行解密,获取所述待检测加密文件对应的明文目标文件;

25.安全检测模块,用于对所述明文目标文件进行安全性检测。

26.本发明提出的加密文件的安全检测方法及安全检测装置,可以有效的解决使用加密文件的方式发送文件,以绕过文件检测的问题。典型的,如传统设备无法检测附件为加密压缩的恶意文件的邮箱钓鱼场景,而通过本发明,则可以自动解析出恶意加密压缩包对应的明文目标文件,并进行安全检测。

附图说明

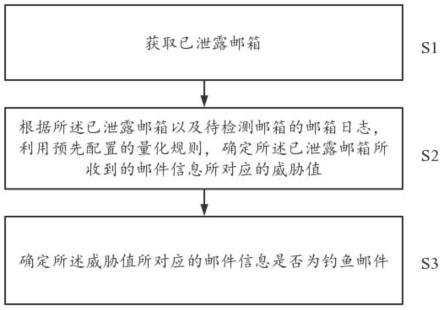

27.图1为根据本发明实施例的加密文件的安全检测方法流程图;

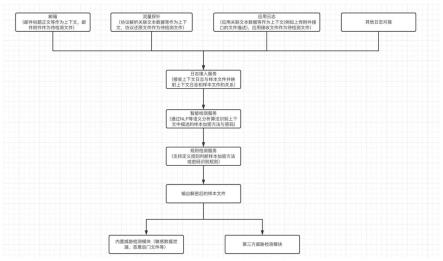

28.图2为根据本发明实施例的加密文件的安全检测方法示意图;

29.图3为根据本发明实施例的加密文件的安全检测装置组成示意图。

30.附图标记:

31.安全检测装置100,

32.数据对接模块10,检测模块20,解密模块30,安全检测模块40。

具体实施方式

33.为更进一步阐述本发明为达成预定目的所采取的技术手段及功效,以下结合附图及较佳实施例,对本发明进行详细说明如后。

34.本发明中说明书中对方法流程的描述及本发明说明书附图中流程图的步骤并非必须按步骤标号严格执行,方法步骤是可以改变执行顺序的。而且,可以省略某些步骤,将多个步骤合并为一个步骤执行,和/或将一个步骤分解为多个步骤执行。

35.如图1所示,根据本发明实施例的加密文件的安全检测方法,包括:

36.s100,获取待检测加密文件及待检测加密文件的上下文数据;

37.s200,基于上下文数据和待检测加密文件获取待检测加密文件的加密方式和密

码;

38.s300,通过加密方式和密码对待检测加密文件进行解密,获取待检测加密文件对应的明文目标文件;

39.s400,对明文目标文件进行安全性检测。

40.根据本发明实施例的加密文件的安全检测方法,可以有效的解决使用加密文件的方式发送文件,以绕过文件检测的问题。典型的,如传统设备无法检测附件为加密压缩的恶意文件的邮箱钓鱼场景,而通过本发明,则可以自动解析出恶意加密压缩包对应的明文目标文件,并进行安全检测。

41.根据本发明的一些实施例,待检测加密文件包括:邮件附件、流量还原文件及应用上传文件。需要说明的是,上述待检测加密文件仅是举例说明,本发明还可以针对其他类型的待检测加密文件的安全性进行检测。

42.在本发明的一些实施例中,当待检测加密文件为邮件附件时,获取的上下文数据包括:邮件标题和邮件正文内容;

43.当待检测加密文件为流量还原文件时,获取的上下文数据包括:流量还原文件前后协议解析关联文本数据;

44.当待检测加密文件为应用上传文件时,获取的上下文数据包括:上传文件描述信息。

45.另外,需要说明的是,当待检测加密文件为其他类型文件时,获取对应类型文件的上下文数据。

46.根据本发明的一些实施例,通过智能检测服务采用预设算法基于上下文数据和待检测加密文件获取待检测加密文件的加密方式和密码。例如,预设算法可以采用nlp算法。可以理解的是,本发明并不限制使用的算法模型,可以使用各类标准的算法模型来识别加密方式和密码。由此,可以自动获取待检测加密文件的加密类型和密码。

47.在本发明的一些实施例中,当无法通过智能检测服务获取到加密方式和密码时,通过规则检测服务采用预设匹配规则来获取加密方式和密码。需要说明的是,规则检测服务为智能检测服务的补充,在无法通过智能检测服务获取待检测加密文件的加密方式和密码时,可以通过规则检测服务来自动获取待检测加密文件的加密类型和密码。

48.根据本发明的一些实施例,预设匹配规则包括:

49.若判断待检测加密文件的后缀为tar、zip及rar中的一种时,则判定加密方式为压缩加密;

50.若判断待检测加密文件的文件头为50 4b 03 04时,则判定加密方式为压缩加密。

51.在本发明的一些实施例中,预设匹配规则包括:采用正则抽取规则获取密码。例如:(密码|password)(是|:|)?(.*)\b抽取捕获组3为密码数据。需要说明的是,上述正则抽取规则仅是为了便于理解本发明的方案的举例说明,在实际使用中,可以根据实际需求选择和设置正则抽取规则。

52.根据本发明的一些实施例,当无法通过规则检测服务获取到加密方式时,遍历预设解密方法库来确定待检测加密文件的加密方式。例如,预设解密方法库可以包括所有支持的解密算法,在通过智能检测服务和规则检测服务均无法获取到加密方式时,可以遍历所有支持的解密算法来确定加密方式。

53.在本发明的一些实施例中,当无法通过规则检测服务获取到密码时,遍历预设密码库确定待检测加密文件的密码。例如,预设密码库中可以预设有自定义添加的密码,通过遍历所有密码来确定待检测加密文件的密码。

54.如图3所示,根据本发明实施例的加密文件的安全检测装置100,安全检测装置100用于执行如上所述的加密文件的安全检测方法,安全检测装置100包括:数据对接模块10、检测模块20、解密模块30和安全检测模块40。

55.其中,数据对接模块10用于获取待检测加密文件及待检测加密文件的上下文数据;

56.检测模块20用于基于上下文数据和待检测加密文件获取待检测加密文件的加密方式和密码;

57.解密模块30用于通过加密方式和密码对待检测加密文件进行解密,获取待检测加密文件对应的明文目标文件;

58.安全检测模块40用于对明文目标文件进行安全性检测。

59.根据本发明实施例的加密文件的安全检测装置100,可以有效的解决使用加密文件的方式发送文件,以绕过文件检测的问题。典型的,如传统设备无法检测附件为加密压缩的恶意文件的邮箱钓鱼场景,而通过本发明,则可以自动解析出恶意加密压缩包对应的明文目标文件,并进行安全检测。

60.下面参照附图详细描述根据本发明的加密文件的安全检测方法及安全检测装置100。值得注意的是,下述描述仅是示例性描述,而不应理解为对本发明的具体限制。

61.一、待检测加密文件及其上下文数据的获取:

62.如图2所示,本发明通过数据对接模块10采集数据上下文以及对应的待检测加密文件。

63.通过抽取待接入系统的上下文日志以及对应待检测加密文件,并映射上下文日志与待检测加密文件的关系进行后续的分析检测,针对上下文日志与待检测加密文件举例如下:

64.邮件的上下文为邮件标题与正文,待检测加密文件为邮件附件(支持自定义配置)。

65.流量威胁检测领域上下文为待检测加密文件前后协议解析关联文本数据,待检测加密文件就是流量还原文件(支持自定义配置)。

66.应用安全威胁检测场景则上传文件描述信息为上下文日志,对应的上传附件文件为待检测加密文件。

67.其他自定义配置接入上下文与文件数据。

68.其中,数据对接模块10可以支持待接入系统主动治理日志的推送,数据对接模块10也支持主动连接待接入系统并采集对应数据,且采集上下文数据支持自定义采集模式,例如,指定smtp流量协议的data部分为文件关联上下文,又或者指定域名为demo.com的/upload.jsp接口的postdata为对应文件的上下文等。

69.二、智能检测服务:

70.针对收到上下文日志与待检测加密文件数据进行智能分析,识别出待检测加密文件的加密方法与对应的密码信息。以下以邮箱钓鱼场景对进行说明:

71.攻击者为了绕过邮箱的恶意文件检测,往往会对恶意文件进行加密压缩的方式进行传递,然后在邮件正文中附上诱骗信息和密码信息,如攻击者发送钓鱼邮件正文为:

72.以下是公司年终奖信息,请使用解压软件打开,解压密码是:ausjc@1223。

73.此时邮件安全查杀是无法检测加密的附件,而收到钓鱼邮件的用户下载附件后则可以使用密码解密文件,导致释放了恶意文件,最终被攻击。

74.智能检测服务可以通过nlp等算法(此处不限制使用的算法模型,可以使用各类标准的算法模型来识别加密方式和密码),识别出上下文日志(上述邮件正文)中的加密方式为:压缩加密,密码为:ausjc@1223。

75.三、规则检测服务:

76.规则检测服务可以对智能检测服务进行补充,可以自定义规则的方式识别加密方式和密码,例如三种的钓鱼邮件附件查杀场景,如果邮件正文为:

77.以下是公司年终奖信息,密码是:ausjc@1223。

78.则智能检测服务只能输出加密方式为:未知,密码:ausjc@1223。

79.此时,可以通过规则检测服务配置如:

80.1、规则1,if文件后缀in(tar,zip,rar)则加密方式为压缩加密;

81.2、规则2,if文件头是50 4b 03 04,则加密方式为压缩加密(文件魔术字检测);

82.3、还可以对文件名称、文件内容等各字段配置匹配规则;

83.4、也可以对上下文配置正则抽取规则进行基于规则的密码抽取,例如:

84.(密码|password)(是|:|)?(.*)\b抽取捕获组3为密码数据。

85.四、输出解密后的样本文件:

86.根据上述流程获取到待检测加密文件、加密方式、密码,使用加密方式对应的解密方式和密码来解密待检测加密文件,获取到解密后的明文目标文件。

87.如果加密方式未成功识别,可以选择开启遍历所有支持的解密方法,遍历模式在默认情况下关闭,且解密模块30支持插件化自定义开发;

88.如果密码未成功识别,可以选择开启密码遍历模式,遍历模式默认情况下为关闭状态,开启后则使用内置密码库(可以自定义添加)进行密码遍历尝试。

89.最终将解密后的文件提交给内置的威胁检测模块进行分析或上报给第三方威胁检测模块进行分析。

90.综上所述,本发明通过识别待检测加密文件的上下文数据建立与待检测加密文件的映射关系,通过智能算法模型与规则模型识别上下文中描述的文件加密方式与密码信息,并提取明文目标文件用于文件检测,针对无法自动识别待检测加密文件的加密方法与密码时,支持遍历识别。

91.通过本发明可以有效的解决使用加密文件的方式发送文件,以绕过文件检测的问题。典型的如传统设备无法检测附件为加密压缩的恶意文件的邮箱钓鱼场景,而通过本发明,则可以自动解析出恶意加密压缩包对应的明文目标文件,并进行安全检测。

92.通过具体实施方式的说明,应当可对本发明为达成预定目的所采取的技术手段及功效得以更加深入且具体的了解,然而所附图示仅是提供参考与说明之用,并非用来对本发明加以限制。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。