1.本发明属于图像处理技术领域,具体涉及一种基于三维参考矩阵的彩色图像自恢复方法。

背景技术:

2.在高度数字化时代,人们在线上传输各种类型的信息,如文字、音频、图像、视频等。数据信息的安全性是研究者们较为关心的问题。数字图像水印技术通常用来进行版权保护或图像自恢复。利用频域进行水印嵌入的方案鲁棒性较高,但计算复杂度较高,且缺乏实时性。

3.大部分基于二维参考矩阵的信息隐藏方案在传输过程中需要传输整个矩阵或明确矩阵构造过程,占用额外的存储空间,并且矩阵或构造过程在传输时容易遭到破坏。原始数独矩阵或龟壳矩阵的嵌入容量为1.5比特每像素,后续改进的双层龟壳或扩展的魔方矩阵能使嵌入容量达到2~3比特每像素。虽然改进的参考矩阵在二维平面上增加了嵌入容量,但同时也扩大了像素间的均方误差,导致隐写图像的视觉质量降低。

技术实现要素:

4.为了解决上述问题,本发明提出了一种基于三维参考矩阵的彩色图像自恢复方法,是一种在空间域中基于三维参考矩阵进行水印嵌入的方法;通过构造基于伪随机数发生器的三维参考矩阵以提升安全性,仅需传输密钥信息而非整个矩阵,进一步减少了空间浪费。在三维参考矩阵中,数据信息位于立方体的顶点来保持较高的嵌入容量。同时,在三维空间中,像素间的均方误差减小,提高了含水印图像的视觉质量。

5.本发明的技术方案如下:

6.一种基于三维参考矩阵的彩色图像自恢复方法,构建大小为256

×

256

×

256的三维参考矩阵,并基于该矩阵生成水印图像和实现图像的篡改检测和自恢复;

7.三维参考矩阵的构建过程为:首先,利用密钥k1根据伪随机数发生器形成从0到2

6-1的64位随机数字,将这64位数字放置到一个3

×3×

3大小的矩阵的64个顶点处;然后,重复这个3

×3×

3大小的矩阵,产生256

×

256

×

256大小的三维参考矩阵rm

3d

;其中,每个彩色像素的三个通道(ri,gi,bi)对应于该矩阵的三个维度;在水印嵌入过程中,以点(ri,gi,bi)为中心形成一个3

×3×

3大小的矩阵,并寻找将要隐藏的信息所在的位置(ri′

,gi′

,bi′

);如果rm

3d

(ri,gi,bi)对应的值就是要隐藏的水印wi,则不需要改变(ri,gi,bi)的像素值;否则,原始通道像素值(ri,gi,bi)被修改为(ri′

,gi′

,bi′

)来携带水印信息wi;

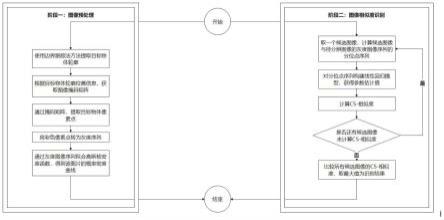

8.彩色图像自恢复方法具体包括如下步骤:

9.步骤1、基于三维参考矩阵生成水印图像;具体过程如下:

10.步骤1.1、获取原始彩色图像,假设原始彩色图像io的大小为h

×

w,io被划分为四个主块mn(n=1,2,3,4),然后每个主块被进一步划分为大小为4

×

4的非重叠的块;

11.步骤1.2、计算平均值并生成恢复位wr,然后进行集合划分和进制转换;

12.步骤1.3、收集每个主块中的恢复位并通过密钥k2进行置乱得到

13.步骤1.4、从距离最远的主块中选择一个4

×

4大小的块,利用三维参考矩阵嵌入置乱后的恢复位

14.步骤1.5、利用已经嵌入恢复位的图像块和sha-256算法,计算并基于三维参考矩阵嵌入该块的认证位

15.步骤1.6、重复步骤1.2-步骤1.5,直到所有块都被嵌入水印信息,得到水印图像iw;

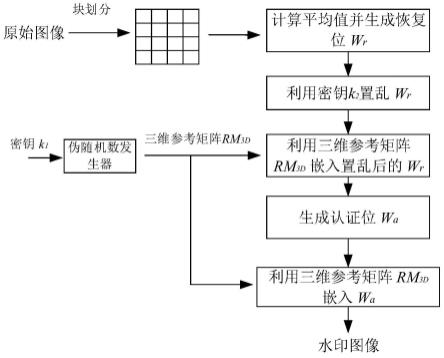

16.步骤2、篡改检测和图像自恢复;具体过程如下:

17.步骤2.1、利用密钥k1根据伪随机数发生器重新构建一个包含64个顶点的3

×3×

3大小的矩阵,重复这个3

×3×

3大小的矩阵来获得256

×

256

×

256的三维参考矩阵rm

′

3d

;

18.步骤2.2、对于第k个4

×

4大小的块,将每个彩色像素的三个通道的像素值(ri′

,gi′

,bi′

)匹配到rm

′

3d

中;矩阵rm

′

3d

(ri′

,gi′

,bi′

)对应的数字就是提取的水印wi′

,该块中提取的所有水印信息为wk′

;

19.步骤2.3、进行水印信息划分;提取出的水印信息wk′

为0到2

6-1的十进制数字,wk′

的前q个数字是置乱后的恢复位其余的是提取的认证位

20.步骤2.4、收集每个4

×

4块的并利用密钥k2进行逆置乱,得到按序排列的wr′

;收集每个4

×

4块的认证位得到wa′

;

21.步骤2.5、对于第k个4

×

4大小的块,重新计算得到恢复位和认证位

22.步骤2.6、认证第一个阶段是比较与如果它们是相同的,则认为该4

×

4块没有被篡改,否则,认为该块是被篡改的;

23.步骤2.7、认证第二个阶段是比较与当他们之间差值的绝对值大于阈值并且在步骤2.6中被认为未被篡改,则认为该2

×

2块是被篡改的;否则,认为该2

×

2块没有被篡改;

24.步骤2.8、利用提取的恢复位恢复被篡改块;

25.步骤2.9、重复步骤2.2-步骤2.8,直到检测出的被篡改块全部被恢复,得到恢复图像。

26.进一步地,水印由两部分组成,分别是用于检测被篡改的块的认证位和用于恢复被篡改的图像块的恢复位。

27.进一步地,步骤1.2的具体过程为:

28.将每个4

×

4大小的块进一步划分为四个大小为2

×

2的块;每个块的平均值如公式(1)计算得出,其中rm、gm、bm分别代表2

×

2大小的块的三个通道的平均值;然后选择rm、gm、bm的前7位最高有效位作为2

×

2块的恢复位;一个大小为4

×

4的块产生7

×3×

4=84位,作为第k个4

×

4大小的块的恢复位然后,将划分成q个6位的集合,并转换为十进制length表示的位数;

[0029][0030]

其中,ri,gi,bi分别代表第i个彩色像素的三个通道的像素值。

[0031]

进一步地,步骤1.5中,认证位按照公式(2)计算得到,计算出的哈希值hk的前12位被截断作为认证位

[0032][0033]

其中,已嵌入像素的三个通道的像素值和块索引bk转换为4

×4×3×

8 15=399位二进制,作为sha-256算法的输入。

[0034]

进一步地,步骤2.5中,恢复位和认证位根据步骤1中的公式(1)和公式(2)计算得到。

[0035]

进一步地,步骤2.8的具体过程为:

[0036]

(1)假设块b2中嵌入的是块b1的恢复位;如果b1被篡改,而b2没有被篡改,则从b2中提取恢复位恢复b1;

[0037]

(2)当b1和b2都被篡改时,将通过b1邻域中未被篡改的块的平均值恢复b1。

[0038]

本发明所带来的有益技术效果:

[0039]

本发明引入了一个三维参考矩阵来嵌入水印,实现了水印的嵌入能力和不可感知性之间的平衡;提供了篡改检测和定位的能力,通过双重篡改检测和定位,可以实现高检测精度;通过增加水印携带的信息,图像自恢复的性能得到了加强,在50%的篡改情况下,被篡改的图像仍然可以被恢复。本发明采用空间域中基于三维参考矩阵的水印嵌入方法,保证嵌入容量的同时提高含水印图像的视觉质量,并进一步提升恢复图像的视觉质量。

附图说明

[0040]

图1为本发明提出的三维参考矩阵的示例图;

[0041]

图2为本发明中基于提出的三维参考矩阵给定的数据隐藏实例图;

[0042]

图3为本发明中基于三维参考矩阵生成水印图像的流程图;

[0043]

图4为本发明篡改检测和图像自恢复的流程图;

[0044]

图5为本发明实验中各方案自恢复性能的比较结果图。

具体实施方式

[0045]

下面结合附图以及具体实施方式对本发明作进一步详细说明:

[0046]

为了嵌入更多的水印信息,减少水印图像的失真,本发明提出了一个三维参考矩阵rm

3d

,其大小为256

×

256

×

256。矩阵生成过程为:首先,利用密钥k1根据伪随机数发生器

(prng)形成从0到2

6-1的64位随机数字,将这64位数字放置到一个3

×3×

3大小的矩阵的64个顶点处。然后,重复这个3

×3×

3大小的矩阵,产生256

×

256

×

256大小的三维参考矩阵rm

3d

。图1示出了利用该方式生成三维参考矩阵的一个具体示例,由于伪随机数发生器是一种随机产生数值的机制,因此每次生成三维参考矩阵中的具体数值不唯一,图1只是其中一种情况的示意图。其中,每个彩色像素的三个通道(ri,gi,bi)对应于该矩阵的三个维度。在嵌入过程中,以点(ri,gi,bi)为中心形成一个3

×3×

3大小的矩阵,并寻找将要隐藏的信息所在的位置(ri′

,gi′

,bi′

)。如果rm

3d

(ri,gi,bi)对应的值就是要隐藏的水印wi,则不需要改变(ri,gi,bi)的像素值。否则,原始通道像素值(ri,gi,bi)被修改为(ri′

,gi′

,bi′

)来携带水印信息wi。在嵌入过程中,与二维参考矩阵相比,三维参考矩阵允许更小的像素修改和嵌入更多的水印信息。

[0047]

图2给出了一个基于提出的三维参考矩阵rm

3d

的数据隐藏实例。首先,假设原始彩色像素的三个通道(ri,gi,bi)的像素值是(1,1,2),要隐藏的水印信息wi是25。将(1,1,2)对应到伪随机矩阵rm

3d

中,发现rm

3d

(1,1,2)为24。当该点位于矩阵内部时,以rm

3d

(1,1,2)中心顶点形成一个3

×3×

3大小的矩阵。然后顺序搜索水印wi的所在位置。其结果是rm

3d

(2,0,3)的对应值为25。因此,原始像素值(1,1,2)被修改为(2,0,3)以携带水印信息25。当提取水印时,三个通道的像素值(ri′

,gi′

,bi′

)将被对应到矩阵rm

3d

上来搜索水印信息。

[0048]

本发明提出了一种基于三维参考矩阵的彩色图像自恢复方法,具体包括如下步骤:

[0049]

步骤1、基于三维参考矩阵生成水印图像;

[0050]

水印由两部分组成,分别是用于检测被篡改的块的认证位和用于恢复被篡改的图像块的恢复位。图3给出了生成和嵌入水印的过程。原始彩色图像首先被分成四个相同大小的主块,然后将主块进一步划分为4

×

4大小的块,生成恢复位wr和认证位wa,并将其分别嵌入到子块中以获得水印图像。具体过程描述如下。

[0051]

步骤1.1、获取原始彩色图像,假设原始彩色图像io的大小为h

×

w,io被划分为四个主块mn(n=1,2,3,4)。然后每个主块被进一步划分为大小为4

×

4的非重叠的块,非重叠块用来计算获取恢复位。

[0052]

步骤1.2、计算平均值并生成恢复位wr,然后进行集合划分和进制转换。具体过程为:

[0053]

将每个4

×

4大小的块进一步划分为四个大小为2

×

2的块。每个块的平均值如公式(1)计算得出,其中rm、gm、bm分别代表2

×

2大小的块的三个通道的平均值。然后选择rm、gm、bm的前7位最高有效位(msb)作为2

×

2块的恢复位。显然,一个大小为4

×

4的块可以产生7

×3×

4=84位,作为第k个4

×

4大小的块的恢复位然后,将划分成q个6位的集合,并转换为十进制length表示的位数。

[0054][0055]

其中,ri,gi,bi分别代表第i个彩色像素的三个通道的像素值。

[0056]

步骤1.3、收集每个主块中的恢复位并通过密钥k2进行置乱得到

[0057]

步骤1.4、从距离最远的主块中选择一个4

×

4大小的块,利用三维参考矩阵嵌入置乱后的恢复位例如,m1中的恢复位被嵌入到m4中。

[0058]

步骤1.5、利用已经嵌入恢复位的图像块,按照公式(2)计算并基于三维参考矩阵嵌入该块的认证位

[0059]

sha-256算法是一种有效的数据唯一性和完整性验证方法。它可以将任意长度的输入转化为256位的恒定长度输出。为了获取认证位,第k个4

×

4大小的块已经被嵌入了恢复位。已嵌入像素的三个通道的像素值和块索引bk可以转换为4

×4×3×

8 15=399位二进制,作为sha-256算法的输入,如公式(2)所示。计算出的哈希值hk的前12位被截断作为认证位

[0060][0061]

步骤1.6、重复步骤1.2-步骤1.5,直到所有块都被嵌入水印信息,得到水印图像iw。

[0062]

步骤2、篡改检测和图像自恢复。图4给出了提取水印用于篡改检测和图像自恢复的过程。基于重新构造的三维参考矩阵rm

′

3d

提取恢复位wr′

和认证位wa′

。对比wa′

与重新生成的认证位来检测4

×

4大小的被篡改块,并进一步比较wr′

与重新计算的恢复位来检测被篡改的2

×

2的块。最后,恢复位wr′

被用来恢复检测到的篡改块,得到恢复的图像。

[0063]

提取水印是完成篡改检测和自恢复的基础,水印提取的过程就是从被篡改的图像i

t

中提取水印信息wr′

和wa′

。图像i

t

被划分为四个主块和4

×

4大小的块。篡改检测的过程分为两个认证阶段。

[0064]

整个篡改检测和图像自恢复的过程描述如下。

[0065]

步骤2.1、利用密钥k1根据prng构建一个包含64个顶点的3

×3×

3大小的矩阵。重复这个3

×3×

3大小的矩阵来获得256

×

256

×

256的三维参考矩阵rm

′

3d

。此处说明一点,三维参考矩阵生成过程是一个伪随机机制,只要有密钥k1,就可以得到和步骤1中相同的随机数,也就是能得到一个相同的三维参考矩阵,从而进行水印提取和对比认证。

[0066]

步骤2.2、对于第k个4

×

4大小的块,将每个彩色像素的三个通道的像素值(ri′

,gi′

,bi′

)匹配到rm

′

3d

中。矩阵rm

′

3d

(ri′

,gi′

,bi′

)对应的数字就是提取的水印wi′

,该块中提取的所有水印信息为wk′

。

[0067]

步骤2.3、进行水印信息划分。提取出的水印信息wk′

为0到2

6-1的十进制数字,wk′

的前q个数字是置乱后的恢复位其余的是提取的认证位

[0068]

步骤2.4、收集每个4

×

4块的并利用密钥k2进行逆置乱,得到按序排列的wr′

。收集每个4

×

4块的得到wa′

。

[0069]

步骤2.5、对于第k个4

×

4大小的块,根据步骤1中的公式(1)和公式(2),重新计算得到恢复位和认证位

[0070]

步骤2.6、认证第一个阶段是比较与如果它们是相同的,则认为该4

×

4块没有被篡改,否则,认为该块是被篡改的。

[0071]

步骤2.7、认证第二个阶段是比较与当他们之间差值的绝对值大于阈值并且在步骤2.6中被认为未被篡改,则认为该2

×

2块是被篡改的。否则,认为该2

×

2块没有被篡改。

[0072]

步骤2.8、利用提取的恢复位恢复被篡改块;具体过程为:

[0073]

(1)假设块b2中嵌入的是块b1的恢复位。如果b1被篡改,而b2没有被篡改,则从b2中提取恢复位恢复b1。

[0074]

(2)当b1和b2都被篡改时,将通过b1邻域中未被篡改的块的平均值恢复b1。

[0075]

步骤2.9、重复步骤2.2-步骤2.8,直到检测出的被篡改块全部被恢复,得到恢复图像。

[0076]

在提出的整体方案中,整个原始彩色图像被分为四个相同大小的主块。对于每个主块,恢复位wr和认证位wa分别由2

×

2大小的块和4

×

4大小的块产生。所构建的三维参考矩阵rm

3d

,提供了一种新的信息隐藏方法,提高了水印的安全性。为了进行篡改检测,重新计算的认证位与提取的认证位wa′

来判断被篡改的4

×

4大小的块。进一步重新计算恢复位并与提取的恢复位wr′

进行比较来判断被篡改的2

×

2大小的块。被篡改块将根据wr′

进行恢复。

[0077]

下面通过一系列实验结果来说明本发明方案在嵌入容量(ec)、水印图像的视觉质量、篡改检测能力和恢复图像的视觉质量方面的表现。实验在matlab r2020a上实现。仿真实验结果证明了本发明提出的方案的可行性。实验采用一系列尺寸为512

×

512的彩色图像。

[0078]

为了评价本发明方案的有效性,采用了常见的评价指标,包括ec、彩色图像峰值信噪比(psnr)以及结构相似度(ssim)。其计算方法分别描述如下。

[0079]

ec是嵌入到原始图像像素中的水印位的数量。其计算公式如下。cw表示包括恢复位和认证位在内的水印位的数量。c

p

代表彩色图像三个通道像素的数量。

[0080][0081]

psnr是评估图像质量的一个客观标准。如公式(4)所示,psnr取决于两个图像像素之间的均方误差。接收的图像和原始图像之间的psnr越高,失真就越小。io代表原始图像,而ir代表接收的图像,h和w代表图像的高度和宽度。

[0082]

[0083]

ssim是一个衡量图像之间相似度的指数计算方式如公式(5)所示。ssim的范围是[0,1],ssim越接近1,说明两幅图像越相似。在公式(5)中,μo和μr代表图像像素的平均值,δo和δr是标准偏差,δ

or

代表两幅图像之间的协方差,c1和c2为常数。

[0084][0085]

水印图像的性能通常由嵌入容量和水印的不可感知性表示。

[0086]

本发明中一个512

×

512大小的彩色图像可以形成块,一个4

×

4大小的块可以嵌入84位恢复位和12位认证位。水印位的总数量为cw=(84 12)

×

16384=1572864位。因此,嵌入容量比特每像素(bpp)。

[0087]

水印的不可感知性由psnr和ssim来表示。psnr和ssim越高说明水印图像与原始图像越相似,水印的不可感知性越好。表1展示了水印图像的详细数据,其中水印图像的psnr和ssim分别可以达到48db和0.9938,说明本方案中的水印嵌入方案取得较好的效果

[0088]

表1水印图像的详细数据

[0089]

图像psnr(db)ssimlena48.500.9994barbara48.510.9980goldhill48.520.9961peppers48.090.9992lake48.470.9982baboon48.520.9991boat48.180.9938tiffany49.680.9987

[0090]

篡改检测和自恢复性能。在传输过程中,数字图像很容易受到各种威胁。在本发明实验中,对不同区域的水印图像进行了不同类型的攻击,以衡量所提出的方案对篡改攻击的抵抗力以及自恢复能力。

[0091]

实验1:剪切攻击

[0092]

对水印图像的不同区域进行剪切攻击的实验结果如下。为了准确说明实验结果,表2给出了不同程度的剪切攻击下恢复图像的psnr和ssim。当篡改率为10%时,psnr在44.70db到47.07db之间,ssim在0.9855-0.9991的区间内。psnr和ssim随着篡改率的上升而下降。当篡改率达到50%时,psnr的值在38.23db和40.09db之间,ssim的值在0.9620到0.9925之间。

[0093]

表2不同程度的剪切攻击下恢复图像的psnr和ssim

[0094][0095]

实验2:复制-粘贴攻击

[0096]

复制-粘贴攻击是指复制其他原始图像的一部分,粘贴到水印图像上。选取barbara图像脸的部分,复制并粘贴到lena水印图像脸部,本方案能够检测出篡改区域并恢复lena图像。选取原始goldhill图像的一部分被复制到并粘贴到goldhill水印图像上。能够检测到被篡改的区域并进行自恢复。恢复图像的psnr分别为46.81db和44.93db,从上述说明来看,所提出的方案对复制-粘贴攻击具有准确的检测能力和自恢复能力。

[0097]

实验3:拼贴攻击

[0098]

在拼贴攻击中,根据水印生成和嵌入过程,得到一个水印图像i

w1

。然后i

w1

的一部分被拼贴到另一个水印图像i

w2

上。分别选取baboon和barbara图像进行拼贴攻击实验,拼贴图像选取peppers水印图像和boats水印图像。最终,恢复图像的psnr分别为48.31db和39.45db,没有明显失真。因此,提出的方案能够抵抗拼贴攻击。

[0099]

实验4:添加文本攻击

[0100]

添加文本攻击的实验选取在peppers和tiffany两幅水印图像上分别添加不同形状和大小的文字。由于采用了2

×

2大小的块划分方法,检测到的被篡改区域比实际被篡改的区域稍大。经过文字添加攻击后,恢复的图像psnr分别为47.49db和48.72db。从上述情况来看,所提出的方案能够抵抗文本添加攻击。

[0101]

分别从以下两个方面将本发明方案与其他方案进行比较。一方面,比较了有效载荷和水印的不可感知性。另一方面,对篡改检测和自恢复的性能比较。其中,

[0102]

有效载荷和水印不可感知性的比较:表3给出了其他现有类似方案和所提方案的性能指标比较,其中包括ec、psnr、ssim和是否具有自恢复能力。现有类似方案介绍如下:

[0103]

方案[19]双域(空间域和dct域)水印方案:保持较好水印不可感知性的同时能够恢复被篡改区域,并且与dct域的结合使该方案能够抵抗噪声和jpeg压缩攻击。

[0104]

方案[33]块截断编码方案:利用块截断编码对2

×

2块进行编码,嵌入到图像的3位最低有效位中,嵌入容量较高,但水印图像视觉质量略有不足。

[0105]

方案[31]结合离散傅里叶变换(dft)的彩色图像水印方案:利用离散傅里叶变换的直流系数在空间域中进行水印嵌入和提取,而非实际dft域中,提高了运行效率和鲁棒性。但该方案中水印信息为较小的彩色图像,因此嵌入容量不高。

[0106]

方案[30]多维迷你数独信息隐藏方案:利用多维迷你数独矩阵在保持较高隐写图

像质量的情况下提升嵌入容量。

[0107]

方案[32]脆弱水印方案:利用2位最低有效位嵌入水印,水印图像质量较高。利用图像修复技术解决篡改重合问题,使篡改容忍率提高至80%。

[0108]

根据表3,方案[19]的ssim比提议的方案高一点,而ec和psnr则较低。虽然方案[33]中的ec值为3bpp,相对较高,但水印的视觉质量较差。方案[31]的目的是保护版权,因此ec相对较低,而鲁棒性较强。设计多维迷你数独的方案[30]以及方案[32]ec值较高,为2bpp,然而提出的方案在水印图像psnr方面有更好的表现,为48.56db。在计算复杂度方面,本发明提出的方案与其他方案相当。对于大小为h

×

w的图像,水印生成和水印处理的计算复杂度为篡改检测和自恢复过程中的计算复杂度为篡改检测和自恢复过程中的计算复杂度为因此方案的总计算复杂度为o(h

×

w)。

[0109]

表3各方案分析比较结果

[0110] 嵌入容量(bpp)psnr(db)ssim是否具有自恢复能力方案[30]246.370.9920否方案[19]1.5643.200.9984是方案[31]0.12541.210.9748否方案[32]245.570.9972是方案[33]339.0-是本发明方案248.560.9978是

[0111]

篡改检测的性能和自恢复的性能比较:表4说明了本发明方案篡改检测的性能。精度和召回率是检测篡改性能的指标,召回率是指标记为篡改的像素与实际篡改的像素的比率。精度是指被标记为篡改的像素中被正确标记为篡改的像素所占的比率。召回率和精度越高,篡改检测性能越好。从表4可以看出,提出的方案在图像被篡改时提供了较高的精度和召回率。

[0112]

表4篡改检测性能结果

[0113] 攻击1攻击2攻击3攻击4精度10.92380.99810.9910召回率110.99690.9999

[0114]

为了展示自恢复的性能,图5比较了方案[19,32,33]和本发明方案之间恢复图像的psnr。随着篡改率上升,恢复图像的psnr逐渐下降。在篡改率为10%-50%的情况下,方案[19,32,33]的恢复图像的psnr总是低于本发明方案。虽然方案[32]在篡改率达到80%时仍可以恢复图像,其恢复图像的视觉质量低于本发明方案。

[0115]

综上所述,本发明提出了一种新型的基于三维参考矩阵的水印方法。该方案在水印图像的视觉质量、篡改检测的性能和恢复的图像的视觉质量之间实现了权衡。结合所提出的三维参考矩阵,ec可以达到2bpp,比方案[19,31]高出0.44-1.875bpp。水印图像的平均psnr可以达到48.56db,比方案[19,30,31,32,33]中高2.19-9.56db。实验结果表明,提出的方案不仅具有高的嵌入能力,而且水印图像的视觉质量也很好。sha-256算法和加扰的恢复位以及伪随机数发生器产生的三维参考矩阵提升了水印信息的安全性。水印图像被不同类

型的攻击所篡改以验证该方案的安全性。该方案的篡改容忍率能够达到50%,通过提取认证位和恢复位来定位被篡改的区域,通过恢复位恢复被篡改的区域。实验结果表明,恢复后的图像仍能保持良好的视觉质量。

[0116]

当然,上述说明并非是对本发明的限制,本发明也并不仅限于上述举例,本技术领域的技术人员在本发明的实质范围内所做出的变化、改型、添加或替换,也应属于本发明的保护范围。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。