1.本发明涉及一种用于识别分布式服务网络中的不合格服务的计算机辅助的方法、一种合适的计算机系统和网络。

背景技术:

2.越来越多的任务由分布式服务网络执行。分布式服务网络例如是所谓的物联网(iot)环境。这种网络的任务多种多样:存储和处理用户数据(例如google analytics)、存储和处理健康数据(例如his、ris、pacs)、控制(公共)基础设施(例如城市交通管制、能源分配)、保护乘客健康(例如飞行安全、列车安全)、控制工业设备(例如离散制造、工艺技术)、控制能源产生设备(例如常规发电厂、核电厂、混合动力发电厂)。

3.这种网络中的每个参与者都可以提供(一个或多个)服务并使用由其他参与者提供的服务。参与者例如可以是计算机系统、计算机系统的组件、服务意义上的软件或软件组件。

4.通常,这些网络是分布式的,这意味着参与者可以位于任何地方。参与者之间的通信通常通过物理或数字通信路径进行。这些网络中的许多网络是开放的,这意味着新的服务或参与者可以随时加入网络。此外,这些网络中的一些网络是分散的,这意味着没有对服务或参与者的集中管理。所谓的恶意(行为)服务、即有害服务可以相对容易地引入此类网络。这些有害服务是入侵者并且可能以不同的形式出现,例如可以借助蠕虫、特洛伊木马或人工干预来改变服务的软件,由此使服务本身成为入侵者。或者入侵者利用网络的开放性简单地将其作为服务加入。此外,在网络的形成时间点可能已经安装了不可信的服务。

5.入侵者不一定会通过其行为损害服务或整个网络的功能性,而是通常主要降低质量,由此使改变不会引起注意或仅延时地引起注意。网络的基本质量例如在于其(信息)安全、完整性、安全性和可用性,在于其可靠性和其实用性。如果网络不再满足或不再以合适的方式和质量满足其任务,则该网络的用户将遭受直接损害,例如由于服务不可用而造成的时间损失、由于当服务死机时丢失的未保存的数据而造成的数据损失、第三方访问敏感的个人相关数据(如密码或医疗数据)。例如,如果安全机制已停用或敏感系统设置已改变,则可能会导致人员的伤害甚至死亡。因此,网络运营商可能会由于处罚、成本增加、声誉受损和/或制裁而遭受直接损害。网络和/或网络组件的制造商将因此例如通过追索权索赔、例如用于修复的成本、声誉损害、客户和/或市场份额损失和/或通过制裁而遭受间接损害。

6.到目前为止,通过诸如证书、身份验证和授权的访问规则来拒绝有害服务访问网络。为此常用的方案是利用密码、具有和不具有密码学的对称身份验证、密码学方法或例如ip/mac白名单进行工作。对于这些方法,需要高的管理开销,并且在运行期间(即在每次通信时)存在高的计算时间需求。此外,存在秘密(隐私)被窥探并且因此未经授权的服务能够进行访问的风险。一旦入侵者获得访问数据,入侵者就可以访问网络中的所有服务。

技术实现要素:

7.因此,本发明要解决的技术问题是,提供改进的技术手段或改进的技术方法,利用其可以将有害服务阻挡在网络之外。

8.上述技术问题通过根据权利要求1的方法并且通过根据权利要求9的设备来解决。本发明的有利的设计方案是从属权利要求的主题。

9.根据本发明的计算机辅助的方法包括识别分布式服务网络中的不合格的服务、包括对合约中的至少两个服务之间的比较交互模式进行协商、在服务的通信期间观察交互模式、将观察到的交互模式与比较交互模式进行比较。

10.因此,通过比较预期和实际观察到的交互模式来识别恶意服务的不合规行为。因此,为了鉴别入侵者或所谓的恶意服务,不再需要用于身份验证和授权的附加机制及其所有缺点。

11.结合本专利申请,分布式服务网络被理解为网、网络或一般通信系统,其中至少两个参与者、服务或通信伙伴进行合作或通信。服务在此通过软件实现。服务是计算机辅助的方法。该服务可以在多个参与者上运行。也可以在一个参与者上实施多个服务。结合本专利申请,交互模式被理解为网络中的两个参与者、服务或通信伙伴的交互、合作或一般通信的可测量特征。结合本专利申请,合约可以被理解为合同、协定、比较模板、合约规范等。合约库可以集中地或分布地设计。作为合约规范的替换,可以使用在其中可靠且概括地记录了经协商的和/或观察到的交互模式的任何文件。观察到的交互模式与合约的比较也可以逐步地进行,例如首先比较请求,随后比较响应。

12.结合本专利申请,“合格”意味着“按合约行事”。

13.在根据本发明的计算机辅助的方法的一种特别有利的变型中,比较交互模式取自在开发时间期间所需的测试。

14.结合本专利申请,开发时间是从服务的初始工作开始到其完成的时间。在此假设开发时间和运行时间之间没有重叠。运行时间从在网络中首次使用服务的时间点开始。

15.这具有优点,即管理开销非常低,因为不必单独地管理服务。合同规范类似地作为开发的副产品产生。两个服务之间的合约可以单独地协商。然而,两个服务之间的合约可以以有利的方式在服务软件的开发时间期间非常有效地自动生成。例如,合约可以通过合约测试产生。完成的合约在网络开发结束之后优选地被加密并存放在合约库中。这具有进一步的优势,即新合约的引入通过或可以通过统一的机制进行。

16.在根据本发明的计算机辅助的方法的另一种有利的变型中,将识别为不合格的服务报告给管理员和/或将识别为不合格的服务从分布式服务网络中排除。

17.在根据本发明的计算机辅助的方法的另一种有利的变型中,服务观察其与另一个服务保持的通信。通信在此被理解为请求(所谓的request)和响应(response)。观察本身由观察者(observer)进行。观察者尤其位于服务的上游。观察通过服务的通信启动。观察者软件组件尤其是验证子系统的一部分。

18.在根据本发明的计算机辅助的方法的另一种有利的变型中,该方法包括将来自另一个服务的观察到的通信与合约进行比较。

19.如果通过句法比较没有找到与观察到的通信匹配的合同,则另一个服务肯定会表现出一种行为;由此将另一个服务可靠地识别为入侵者。如果找到至少一个匹配的合同,则

这意味着另一个服务在观察到的通信中表现为符合合同;这并不能证明另一个服务是入侵者或不是入侵者。唯一清楚的是,服务恰好在每个被比较的通信中是符合合约的并且因此表现为语法正确。

20.在根据本发明的计算机辅助的方法的另一种有利的变型中,为了将另外的服务添加到现有的分布式服务网络,对与所述另外的服务相关的合约进行签名和/或密码学保护并且使该合约能够被网络的所有验证子系统访问。服务的制造商或运营商尤其对签名负责。

21.因此,在将新的服务添加到网络之前,首先根据上述流程产生合同,随后进行加密和分布。

22.结合本专利申请,验证子系统被理解为软件组件,即观察者、匹配器、门、合约库和编码器,的整体。在验证阶段相应地组合相关的方法步骤。

23.签名和/或密码学保护例如利用私钥进行。替换地,可以使用所有可以保证合约的真实性和完整性的安全方法。

24.此外,必须始终保证合约库的完整性。

25.为此,隐私(secret)例如保存在能够保障的开发时环境中并且在开放的运行时环境中不可用。

26.根据本发明的方法还具有能够鉴别在不受保护的网络(例如自由加入(free-to-join)环境)中的有害服务的优点。

27.根据本发明,提供了一种计算机系统,其中,该计算机系统具有用于消费者和/或提供者的至少一个服务的实施环境,并且因此作为经认证参与者集成在分布式服务网络中,使得该计算机系统可以与至少一个其他计算机系统进行通信并且可以访问至少一个具有合约库的存储器单元,在该合约库中提供具有比较交互模式的合约,其中,该计算机系统具有与观察者的至少一个数据连接,该观察者被设计为在与其他计算机系统进行通信期间记录交互模式的观察数据,其中,计算机系统具有与接口的至少一个直接数据连接和/或与接口的通过观察者的间接数据连接,并且具有与门的通过门的转发器的直接数据连接以及与门的通过观察者和匹配器或通过观察者、匹配器和接口的间接数据连接,其中,匹配器被设计为从经认证的机构请求对于比较所需的密钥,从而访问合约库中的经签名和/或经密码学保护的合约并从中选择出与观察到的通信的交互模式匹配的合约。

28.门例如包括自动扩展工具escalater,该escalater被设计为产生警告通知和/或排除有害服务。

29.因此,计算机系统尤其是网络参与者。匹配器被理解为软件组件、例如比较函数,该比较函数进行比较、尤其对交互模式进行比较。门、请求门或响应门表示根据可预先给定的标准进行判定的软件组件。合约库可以集中地或分散地设计。至关重要的是,每个参与者和/或服务都可以访问合约库。

30.在本发明的一种实施方式中,如上所述地提供计算机系统,其中,组件,即观察者、匹配器、门、合约库和编码器,在至少一个服务和接口之间的验证子系统中实现,该验证子系统具有与接口相同的应用程序接口。

31.每个接口尤其只需要一个验证子系统。验证子系统例如可以形成层或包含在层中。这可以在提供者服务侧或在消费者服务侧提供。但是也可能的是,两种服务分别在其接

口侧具有验证子系统。这种变型例如可以在每个网络参与者与接口之间分别具有如上所述的验证子系统。

32.替换地,验证子系统组件,即观察者、匹配器、门、合约库和编码器,的整体也可以在相应服务或相应参与者(例如网络中的不同计算机系统)的软件组件中实现。

33.因此,该方法对应用程序(app)完全透明。该方法对于来自所有来源的所有应用程起作用。在迄今为止现有技术中已知的解决方案中,应用程序必须例如通过密码校验、令牌(token)或证书校验来专门准备;没有这些的应用程序不能参与。

34.根据本发明,提供一种分布式网络,该分布式网络包括至少一个第一经认证参与者或参与者、消费者和/或提供者的第一经认证服务,并且还具有至少一个第二经认证参与者和/或第二经认证服务,该第二经认证服务与第一服务进行通信,以及具有至少一个存储器单元,该存储器单元具有合约库,在该合约库中提供具有比较交互模式的合约规范。此外,该网络具有第一服务与观察者的至少一个数据连接,该观察者被设计为在与第二服务的通信期间记录交互模式的观察数据。该网络还具有第一服务与接口的至少一个直接数据连接和/或第一服务与接口的通过观察者的间接数据连接,并且具有第一服务与门的通过门的转发器的直接数据连接以及第一服务与门的通过观察者和匹配器或通过观察者、匹配器和接口的间接数据连接,其中,匹配器被设计为从经认证的机构请求对于比较所需的密钥,从而访问合约库中的经签名和/或经密码学保护的合约并从中选择出与观察到的通信的交互模式匹配的合约。

35.例如,所描述的分布式网络对于新的参与者和/或服务的加入是开放的。

36.分布式网络尤其根据上述描述之一分散地设计。

37.根据本发明的计算机程序产品可以直接加载到上述计算机系统的可编程计算单元的存储器中,并且具有程序代码装置,以便在计算机系统的计算单元中实施该计算机程序产品时实施根据本发明的方法。计算机程序产品可以是计算机程序或者可以包括计算机程序。由此可以以快速、可相同地重复且鲁棒的方式实施根据本发明的方法。计算机程序产品被配置为,使得该计算机程序产品可以借助计算单元实施根据本发明的方法步骤。计算单元在此必须分别具有诸如相应的主存储器、相应的图形卡或相应的逻辑单元之类的先决条件,从而可以有效地实施相应的方法步骤。计算机程序产品例如存储在计算机可读的介质上或存储在网络或服务器上,该计算机程序产品可以从那里被加载到本地计算单元的处理器中,该处理器可以与计算机系统直接连接或形成为计算机系统的一部分。此外,计算机程序产品的控制信息可以存储在电子可读的数据载体上。电子可读的数据载体的控制信息可以被设计为,使得当在计算机系统的计算单元中使用数据载体时,该控制信息实施根据本发明的方法。因此,计算机程序产品还可以表示电子可读的数据载体。电子可读的数据载体的示例是dvd、磁带、硬盘或usb棒,在其上存储有电子可读的控制信息、尤其软件(参见上文)。当从数据载体读取该控制信息(软件)并将其存储到计算机系统的控制装置和/或计算单元中时,可以执行先前描述的方法的所有根据本发明的实施方式。因此,本发明还可以从所述计算机可读的介质和/或所述电子可读的数据载体出发。

38.此外,要求保护一种用于存储和/或提供计算机程序产品的提供设备。提供设备例如是存储和/或提供计算机程序产品的数据载体。替换地和/或附加地,提供设备例如是网络服务、计算机系统、服务器系统、尤其分布式计算机系统、基于云的计算器系统和/或虚拟

的计算器系统,该虚拟的计算器系统优选地以数据流的形式存储和/或提供计算机程序产品。

39.所述提供例如作为完整的计算机程序产品的以程序数据块和/或指令数据块的形式的下载、优选地作为文件(尤其作为下载文件)或者作为数据流(尤其作为下载数据流)进行。然而,所述提供例如也可以作为部分下载进行,该部分下载由多个部分组成并且尤其通过对等(peer-to-peer)网络下载或作为数据流提供。例如使用以数据载体形式的提供设备将这样的计算机程序产品读入系统并实施程序指令,从而使根据本发明的方法在计算机上实施,或者创建设备被配置为,使得该创建设备创建安全模块和/或配置设备和/或组件和/或身份验证系统。

40.本发明结合云到边缘(cloud-to-edge)应用和iot应用具有特别大的优势:对通信的保护不会在边缘设备上造成访存足迹(footprint),并且还可以在具有数百或数千个边缘设备的系统中应用。不产生管理开销。此外,可以增加对数字报价(angebot)的接受度,因为在客户方面没有产生为了保护对互联网开放的网络而增加的开销,并且网络尽管开放但是在客户方面仍受到保护。

41.法律定义:

42.计算机辅助、计算机系统等:

43.除非在以下描述中另有说明,否则术语“执行”、“计算”、“提供”、“计算器辅助”、“计算机辅助”、“求得”、“确定”、“生成”、“配置”、“重构”及类似术语优选地表示改变和/或产生数据或数据包和/或将数据转换为其他数据的操作和/或过程和/或处理步骤,其中,数据尤其表示或呈现为物理量、例如电脉冲。

44.术语“计算机系统”尤其应尽可能宽泛地解释,以便尤其涵盖所有具有数据处理特性的电子设备。计算机系统可以称为计算机、计算器或计算器系统。因此,计算机系统例如可以包括个人计算机、服务器、手持计算机系统、袖珍个人计算机设备、移动无线电设备和其他能够计算器辅助地处理数据的通信设备、处理器和其他用于数据处理的电子设备。因此,计算机系统也可以例如是集群、虚拟计算机(例如云)、通用数据处理系统或通用数据处理模块,乃至迷你单板计算器或嵌入式系统(所谓的embedded系统或设备),以及具有软件实施环境的边缘设备或控制设备。

45.结合本专利申请,“计算机辅助”例如被理解为该方法的实现,在该实现中,尤其是处理器实施该方法的至少一个方法步骤。

46.组件:

47.结合本发明,组件例如被理解为设备的部件、软件组件或硬件组件、尤主板的bios控制器、传感器、数据存储器或网卡。结合描述,组件例如也可以被理解为系统的设备、例如发电机、现场设备或控制设备。组件尤其分别涉及空间上彼此分开的组件、例如网卡、主板的bios控制器或计算机的主存储器。

48.设备或系统:

49.(技术)设备、例如fabrik(fabric)82-86中的设备或机组例如可以被理解为用于高频技术的测量设备、测量设备、卫星通信站的接收设备、发电厂的现场设备。

50.(技术)系统、例如计算机系统100、数据存储器12、实施环境14尤其也可以被理解为嵌入式系统。设备或系统或系统(例如计算机系统100)的一个或多个部分例如还可以包

括处理器和/或存储器单元。设备或系统或系统的一个或多个部分还可以涉及处理器。(技术)设备或(技术)系统例如还可以被理解为ic(集成电路,integrated circuit)、fpga(现场可编程门阵列,field programmable gate array)、asic(专用集成电路,application-specific integrated circuit)或dsp(数字信号处理器,digital signal processor)。

51.存储器单元:

52.结合本发明,存储器单元例如可以被理解为以主存储器(随机存取存储器,random-access memory,ram)形式的存储器或硬盘。

53.(网络的)参与者、通信伙伴:

54.结合本专利申请,网络参与者、网络通信的参与者或通信伙伴尤其被理解为可以在网络中通信的服务、应用程序、软件或软件组件。网络参与者或网络通信的参与者还可以被理解为计算机系统、工作站、现场设备或测量设备、服务器或客户端(client)。网络参与者或参与者例如可以通过网络使用网络通信,以便与其他网络参与者进行通信并且尤其在此交换数据或数据包。例如,第一通信伙伴可以借助证书向第二通信伙伴进行自身身份验证。

55.数据连接:

56.结合本专利申请,连接类型例如可以被理解为通过lan(局域网,local area network)的直接物理连接或虚拟网络连接。

57.网络通信:

58.结合本专利申请,网络通信可以被理解为计算机网络的参与者之间的通信。网络通信尤其可以被理解为面向连接的、尤其基于tcp/ip的网络通信或无连接的通信、尤其基于udp的网络通信。

59.接口:

60.结合本专利申请,接口可以被理解为iot通信层或网(络)通信层(communication layer)。

61.层:

62.结合本专利申请,网络通信的一层或多层可以被理解为根据osi模型、tcp/ip模型或其他通信模型的层。

63.协议:

64.在本专利申请的范畴内,协议或通信协议可以被理解为可用于网络参与者之间的通信的网络协议。关于此的示例是tcp/ip协议或ipx/spx协议。

65.数据二极管:

66.在本专利申请的范畴内,数据二极管可以被理解为单向安全网关或单向网络或单向网络通信。数据二极管例如可以确保数据因此仅在一个方向上发送。例如,这可能意味着,数据(包)例如从发送者发送到特定的网络参与者,但是尤其通过数据二极管阻止数据从网络参与者发送回到发送者。

67.数据流:

68.结合本专利申请,数据流例如可以被理解为借助多个数据元素发送信息。数据流例如可以是借助udp协议从流媒体服务器传输到一个或多个流媒体客户端的视频流。在这种情况下,各个udp包尤其是根据本发明的方法的数据元素。数据流通常可以由一系列数据

元素给出。例如,数据流的多个或所有数据元素在此包含与相应数据元素相关的身份验证信息和确证信息,该确证信息与过往传输的数据元素的身份验证信息相关联并且可以用于该身份验证信息的校验。根据本发明的消息保护尤其可以应用于数据流的所有数据元素或数据流的数据元素的预先给定的子集。

69.数据包:

70.结合本专利申请,数据包例如可以被理解为以太网帧、令牌环帧、ip包或tcp段。数据包可以包括有效数据(有效负载,payload),其优选地被加密。

71.隐私、密钥:

72.结合本发明,secret或隐私或秘密(尤其也被称为“以字符串形式的秘密”或字符串)可以被理解为例如许可证信息、密码学密钥、尤其对称密钥或非对称密钥对的私钥。结合本发明,密钥例如还可以被理解为用于访问许可证信息的密码或用于访问密码学密钥的密码。例如可以根据另外的安全策略产生密钥,该安全策略例如指示密钥长度或用于密钥的计算算法。结合本发明,术语“经重构的秘密”和“经重构的字符串”尤其可以同义地使用。

73.校验和/校验值:

74.校验和计算函数、校验和函数或用于计算校验和或校验值的校验值函数例如可以利用密码学函数实现。密码学函数例如可以是单向函数、尤其是crc16(循环冗余校验16,cyclic redundancy check 16)或crc32(循环冗余校验32,cyclic redundancy check 32)函数。校验和的计算例如可以使用处理器和/或存储器进行。

75.策略:

76.结合本专利申请,安全策略或策略例如可以被理解为安全政策(security-policy)。安全策略例如可以指示网络通信是否应以加密的形式发生和/或应在所使用的网络协议的哪些协议级别上使用加密,和/或预先给定用于通信的特定的网络协议。安全策略例如还可以预先给定特定的发送地址和/或特定的发送地址范围和/或接收地址和/或接收地址范围。

77.应用:

78.结合本专利申请,“应用”可以被理解为可实施的文件或者也可以被理解为程序库。

79.实施环境:

80.结合本专利申请,“实施环境”可以被理解为虚拟机、例如java虚拟机(java virtual machine)、处理器或运行系统环境。实施环境可以在物理计算单元(处理器、微控制器、cpu、cpu核)上实现。在此,应用的实施可以在相同的物理计算单元上以学习模式和实施模式进行。例如也可能的是,应用的实施在另外的物理计算单元中以学习模式进行。因此,例如可以在特定的训练计算单元中进行训练。以实施模式的实施例如在第二计算单元中进行,其中,在实施计算单元中进行实施时使用在训练时确定的有效性信息。例如通过训练计算单元确定的有效性信息优选地以防篡改的方式提供。

81.程序指令:

82.结合本专利申请,程序指令可以被理解为包括应用作为整体(优选地包括所使用的库)的程序指令。

83.程序组件:

84.结合本专利申请,程序组件可以被理解为具有程序指令的软件组件,该程序指令实现根据本发明的方法。

85.签名函数:

86.例如可以利用das(数字签名算法,digital signature algorithm)或ecdsa(椭圆曲线数字签名算法,elliptic curve digital signature algorithm)来实现签名计算函数或用于计算数字签名的签名函数。数字签名的计算例如可以使用处理器和/或存储器进行。

87.一致:

88.例如,如果合约a与合约b在内容上一致,则应将两个合约视为“基本上一致”。结合本专利申请,不充分一致可以被理解为例如网络通信的数据包的加密数据的数据位在统计分析中不满足统计特性、尤其预期的或预先给定的统计特性。例如可以通过网络通信的安全策略所要求的加密算法来预先给定这些统计特性。这可能意味着,数据包的有效数据的数据位例如应具有随机的统计学分布,以便确认数据位是经加密的。相反地,如果数据位具有非随机的统计学分布,则该数据位尤其具有与预先给定的统计特性的不充分一致。但是,不充分一致还可以被理解为网络通信的安全策略的一项或多项要求没有得到满足。

89.实施路径:

90.结合本专利申请,实施路径可以被理解为应用的子区域,该子区域包括多个直接彼此相继地实施的程序指令,并且该子区域尤其与应用的特定的部分功能性相关联。实施路径还可以是根据条件、例如if-else条件实施的子区域。

91.随机位

92.结合本专利申请,随机位、随机位序列或伪随机排列(pseudo random permutation)可以被理解为随机地或伪随机地分布的位序列。

93.即时生效(on-the-fly):

94.结合本专利申请,术语“即时生效”例如可以被理解为在处理期间在网络组件中直接分析数据包。网络组件例如可以是交换机,该交换机将数据包引导到端口,数据包的接收者与该端口连接。在此,优选地不增加传输数据包时的等待时间。

95.实时:

96.结合本专利申请,实时可以被理解为在预先确定的时间段内、例如在固定的时间栅内可靠地执行分析和/或提供。对于网络通信而言,这可能意味着,分析和/或提供在数据包被传输到其目的地之前的时间段内进行,或者在数据包的传输持续时间没有显著增加的情况下进行。

97.没有有效性信息:

98.结合本专利申请,术语“没有有效性信息”可以被理解为程序指令和/或子例程/函数和/或程序库没有与有效性信息相关联。例如,如果每个程序指令都与可以在其中存放有效性信息的特定存储区域相关联,那么对于没有有效性信息的程序指令而言,该存储区域例如可以被零或另外的值占据,该另外的值指示对于该程序指令而言没有有效性信息可用。术语“没有有效性信息”附加地可以被理解为程序指令与无效信息相关联。

附图说明

99.还参照附图中的图1至图5以示例性的方式描述本发明的示例和实施方式。

具体实施方式

100.图1示出了新的参与者加入网络。

101.例如,如果将服务(应用程序,app)新添加到现有网络、例如iot网络(物联网,internet of things),则该服务的制造商(供应商,vendor,v)必须利用其私钥(private key,priv)对所有合约(contracts,c)进行签名并且随后发送(send)到网络参与者的所有验证子系统(ver)、即所谓的可信基础设施(trusted infrastructure)或者使所述可信基础设施可以访问该合约。从经认证的机构(certified authority,ca)请求(req)必需的公钥(public keys,pub1 pub2)。

102.参与者例如是通过网络与其他参与者交换数据的计算机系统。服务是计算机辅助的方法。该服务可以在多个参与者上运行。也可以在一个参与者上实施多个服务。结合本专利申请,可以将计算机系统和服务理解为网络参与者。

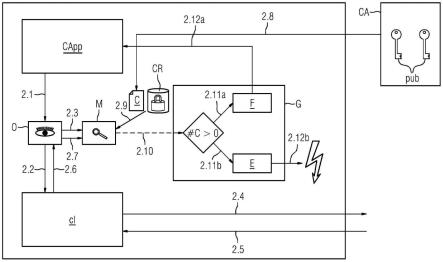

103.图2示出了消费者侧的验证。

104.网络参与者例如有消费者(consumer,con)和提供者(provider,pro)。消费者(con)希望通过鉴别网络中的有害的提供者服务(papp)来保护自己。在第一步骤(2.1)中,消费者的服务(capp)向观察者(o)发送请求(request,req)。作为第二步骤(2.2),观察者(o)将请求(req)传递到接口(cl)。与此并行地,请求(req)被发送(2.3)到匹配器(m)。这代表了系统的核心组件。匹配器(m)还为了进一步的比较(校验,checks,参见步骤2.7、2.8和2.9)而存储请求(req)。此外,请求(req)从接口、即网络通信层(cl)发送(send,2.4)到提供者(pro),并且提供者(pro)的响应(response,res)返回(2.5)到接口(cl)。然后,该响应(res)又从接口(cl)传递(2.6)到观察者(o)。观察者(o)又将响应(res)传递(2.7)到匹配器(m)。匹配器(m)从经认证的机构(ca)请求(req,步骤8)所有必需的公钥(pub)。需要公钥(pub)才能访问(2.9)合约库(contract repository,cr)中的以加密方式存储的合约(c)。匹配器(m)选择出与请求(req)和响应(res)匹配的合约(c)。在步骤2.10中,响应(res)和所选择的合约(c)(如果找到了匹配的合约的话)被传递(2.10)到响应门。如果找到至少一个匹配的合约(c),则将响应(res)发送到转发器(f),该转发器将该响应传递(2.12a)到消费者服务(capp)。如果没有找到匹配的合约(c),则这是有害提供者服务(papp)的标志。然后将响应(res)发送(2.11b)到escalater(e),该escalater例如产生警告通知(2.12b)或将该有害服务从未来的通信中静默排除。

105.软件组件,即观察者(o)、匹配器(m)、门(g)(尤其可以包括请求门和/或响应门)、合约库(cr)和编码器(e),的整体连接起来形成验证子系统。在验证阶段或验证服务中相应地组合相关的方法步骤。

106.图3示出了提供者侧的验证。

107.类似地,可以鉴别有害的消费者服务(capp)。首先由接口(cl)接收消费者服务(capp)的请求(req,1)。然后将该请求(req)传递(3.2)到观察者(o)。观察者(o)将该请求(req)传递(3.3)到匹配器(m)。匹配器(m)从经认证的机构(ca)请求(3.4)所有必需的公钥(pub)。匹配器(m)然后从合约库(cr)中选择出与请求(req)匹配的合约(c),为此需要公钥

(pub),以便对存放在合约库(cr)中的合约(c)进行解密(3.5)。请求(req)和所选择的合约(c)(如果找到了匹配的合约的话)被发送(3.6)到请求门(request gate)。如果没有找到匹配的合约(c),则这是有害消费者服务(capp)的标志。然后将请求(req)发送(3.7b)到escalater(e),该escalater产生警告通知(3.8b)或该有害服务从未来的通信中静默排除。如果找到至少一个匹配的合约(c),则将请求(req)发送(3.7a)到转发器(f),该转发器将该请求传递(3.8a)到提供者服务(papp)。当提供者服务(papp)从转发器(f)获得该请求(req)时,该提供者服务将其响应(res)发送(3.9)到接口(cl),该接口将响应(res)传递(3.10)到消费者服务(capp)。

108.图4示出了合约的安全分布和存储。

109.提供者(pro)和消费者(con)之间的合约(c)可以单独地协商,但该合约也可以在服务软件的开发时间(t_b)期间例如通过合约测试非常有效地自动生成。完成的合约(c)在网络开发结束之后被加密并存储在合约库(cr)中。

110.由此得到管理开销很低的优点,因为新合同的引入通过统一的机制进行,如下所述。不必单独地管理服务(service)。

111.在图4的左侧示出了在开发时间(t_b)期间的不同过程和措施,在图像的右侧示出了合约库(cr)中合约(c)的存放。

112.在开发时间(t_b)期间,消费者服务(capp)的制造商(v)促使合约测试(t):提供者服务(papp)应该能够对每个可能的请求(req,4.1)做出响应。为此,制造商(v)定义了合约(c)并在消费者侧创建了合约验证。制造商(v)例如也可以是第三方制造商或网络结构的外部供应商。

113.接下来进行合约测试(t),在合约测试中,每个请求(req)都被发送(4.2)到负责的提供者服务(papp),并且在提供者侧测试合约(c)。每个合约验证的结果通过提供者(pro)发送(4.3)回到消费者服务(capp)的制造商(v)。然后校验,合约测试(t)在消费者(con)侧是否成功以及所有提供者侧的合约测试是否成功,并且将相应的结果添加(4.4a和4.4b)到合约(c)中。

114.如果所有测试(t)都成功,则将最初由消费者创建的合约(c)传递(4.5)到编码器(encoder)。编码器(encoder)利用消费者服务(capp)的制造商(v)的私钥(priv)对合约(c)进行加密和签名。分别相对应的公钥(pub,4.6)存放在经认证的机构(ca)中。接下来,将以这种方式创建的合约(c)存储(4.7)在网络的所有合约库(cr)中。

115.图5示出了新的制造商的安全纳入。

116.由网络运营商(n)校验(5.1)新的制造商(v)的可信度。为此,制造商(v)产生由私钥(priv)和公钥(pub)组成的密钥对。私钥(priv)由制造商(v)存储在内部。公钥(pub)被发送(5.2)到网络运营商(n)。一旦制造商(v)在步骤5.1中成功验证,网络运营商(n)就将公钥(pub)传递到经认证的机构(ca)。

117.附图标记列表

118.con

ꢀꢀꢀꢀꢀ

消费者(consumer)

119.pro

ꢀꢀꢀꢀꢀ

提供者(provider)

120.papp

ꢀꢀꢀꢀ

提供者服务

121.capp

ꢀꢀꢀꢀ

消费者的服务

122.req

ꢀꢀꢀꢀꢀ

请求(request)

123.o

ꢀꢀꢀꢀꢀꢀꢀ

观察者(observer)/观察

124.cl

ꢀꢀꢀꢀꢀꢀ

接口(interface),iot通信层/网络通信层

125.m

ꢀꢀꢀꢀꢀꢀꢀ

匹配器(matcher)/比较、比较函数

126.ch

ꢀꢀꢀꢀꢀꢀ

比较(校验,checks)

127.res

ꢀꢀꢀꢀꢀ

响应(response)

128.key

ꢀꢀꢀꢀꢀ

密钥

129.pub

ꢀꢀꢀꢀꢀ

公钥

130.priv

ꢀꢀꢀꢀ

私钥

131.ca

ꢀꢀꢀꢀꢀꢀ

经认证的机构

132.c

ꢀꢀꢀꢀꢀꢀꢀ

合约

133.cr

ꢀꢀꢀꢀꢀꢀ

合约库(contract repository)

134.g

ꢀꢀꢀꢀꢀꢀꢀ

响应门(response-gate)/请求门(request-gate)/逻辑门

135.f

ꢀꢀꢀꢀꢀꢀꢀ

转发器

136.e

ꢀꢀꢀꢀꢀꢀꢀ

自动扩展工具escalater

137.t_b

ꢀꢀꢀꢀꢀ

开发时间(构建时间,build time)

138.t_r

ꢀꢀꢀꢀꢀ

运行时间(runtime)

139.n

ꢀꢀꢀꢀꢀꢀꢀ

网络,例如iot

140.ver

ꢀꢀꢀꢀꢀ

验证子系统

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。