1.本公开涉及一种在打印系统中提供的用于提高安全性的审计日志功能。

背景技术:

2.日本专利申请特开第2014-146206号公报讨论了用于访问打印装置以获取审计日志的日志管理服务器功能。通常由信息装置或打印装置的管理员或者组织中的安全管理员执行这样的审计日志获取。管理员可以统一获取装置中保存的所有审计日志,并参考所有获取的审计日志。

技术实现要素:

3.根据本公开的实施例,一种打印系统包括:至少一台打印装置;以及服务器,其被配置为通过网络与至少一台打印装置通信,其中,所述服务器包括:接受单元,其被配置为接受用户识别信息和用于获取所述至少一台打印装置的操作用户的审计日志的指令,所述指令指定所述操作用户作为审计目标;以及第一发送单元,其被配置为在与所述用户识别信息对应的用户的指定组和作为审计目标的操作用户的指定组互相匹配或对应的情况下,向所述至少一台打印装置发送指令,以及其中,所述至少一台打印装置包括:第一存储单元,其被配置为互相关联地存储所述审计日志和所述打印装置的操作用户,第一接收单元,其被配置为接收来自服务器的指令,以及第二发送单元,其被配置为将接收到的指令中指定的操作用户的审计日志发送给服务器。

4.根据以下参照附图对示例性实施例的详细描述,本公开的其他特征将变得清楚。

附图说明

5.图1是示出根据示例性实施例的打印系统配置的示例的图。

6.图2a是示出多功能外围设备(mfp)的硬件配置的示例的图,图2b是示出管理服务器的硬件配置的示例的图。图2c是示出根据示例性实施例的个人计算机(pc)的硬件配置的示例的图。

7.图3a是示出根据示例性实施例的mfp的软件配置的示例的图。图3b是示出根据示例性实施例的管理服务器的软件配置的示例的图。

8.图4是示出根据示例性实施例的从接受审计日志的获取指令到发送审计日志的处理步骤的流程图。

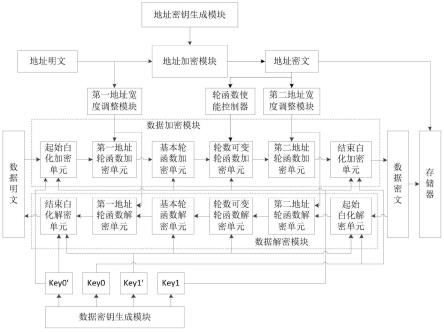

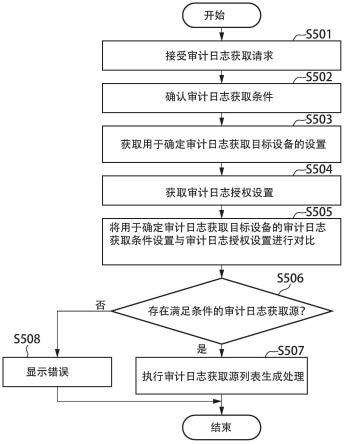

9.图5是示出根据示例性实施例的用于生成审计日志获取源列表的处理步骤的示意图。

10.图6a和图6b是各示出根据示例性实施例的将装置确定为获取审计日志的目标的设置画面的示例的图。

11.图7a和图7b是各示出根据示例性实施例的审计日志授权的设置画面的示例的图。

12.图8是示出根据示例性实施例的审计日志获取处理的步骤的流程图。

13.图9是示出根据示例性实施例的登录处理的步骤的流程图。

14.图10是示出根据另一示例性实施例的审计日志获取处理的流程图。

15.图11是示出根据示例性实施例的审计日志获取条件的设置画面的示例的图。

具体实施方式

16.作为信息装置和打印装置的功能之一,已知作为日志的装置的记录操作。日志记录被用于掌握装置使用状态、方便审计以及防止信息泄露。这样的日志被称为审计日志。当检测到信息泄漏或对装置的未授权访问时,参考并检查审计日志以确认这样的未授权操作。

17.近年来,信息装置和打印装置的安装位置和这些装置的用户环境已经多样化,并且除了在防火墙内访问这些装置外,作为这些装置的另一种使用模式,越来越多的用户直接从诸如因特网的外部网络访问这些装置。因此,无论信息泄漏或攻击发生在办公室内还是办公室外,从这些装置发生信息泄漏以及通过操纵对这些装置进行攻击已成为问题。由于如上所述的信息装置和打印装置的使用扩大,近年来安全措施已经从基于边界型安全(例如防火墙)的防御转变为基于零信任安全的防御。基于零信任安全的防御是一种严格基于人性本恶的观点来防御与因特网直接连接的装置的方法。从提供基于零信任安全的防御的方法的角度来看,审计日志的功能也变得越来越重要。

18.然而,近年来,随着在包括办公室内部或外部的例如远程办公等办公地点方面的办公方式越来越多样化,不仅组织的安全管理员,而且组织的每个部门的部长都被期望确认他/她自己部门的每个成员是否在适当工作。例如,部门部长虽然可以在一定程度上掌握该部门员工在办公室内的活动,但无法监控到在卫星办公室或在家里的员工的活动。因此,部长可能需要检查审计日志以确定信息装置和打印装置没有被冒用。

19.由于可从信息装置或打印装置获取的审计日志是大量用户的日志和装置的操作历史,因此不允许组织的个别部门部长参考审计日志。这是因为审计日志被归类为机密信息,所以不期望没有授权的人参考被禁止参考的审计日志。

20.因此,与可以参考所有审计日志的安全管理员不同,可以对部门部长施加限制使其仅能够参考与他/她自己的部门相关的审计日志。

21.下面将参考附图描述本公开的示例性实施例。在本示例性实施例中,使用具有用户认证功能的多功能外围设备(mfp,或数字mfp)为例。然而,通常,还可以在单功能外围设备(sfp)中使用用户认证功能,因此,示例性实施例的适用性不限于mfp。

22.图1示出了根据示例性实施例的网络配置的示例。在本示例性实施例中,如图1所示的多个mfp和管理服务器经由网络互相通信的系统将被称为打印系统。

23.mfp 1000具有打印功能和审计日志功能。mfp 1000可以经由内部网络100向/从其他信息处理装置发送/接收打印数据、扫描图像数据、设备管理信息等。

24.本示例性实施例中的审计日志是指提供关于何时、何地以及谁执行了什么处理的信息的记录。具体而言,审计日志的示例包括提供用户或设备操作历史记录的作业日志、用户界面(ui)的操作日志、执行扫描和打印时的图像数据的记录、网络通信时的分组信息等。由于审计中使用的审计日志的类型取决于管理员希望审计的信息类型,因此对审计日志的类型没有特别限制。

25.mfp 1000还可以经由内部网络100和外部网络200与管理服务器2000通信。在本示例性实施例中,本示例性实施例中的内部网络100是受防火墙保护的内部网络或者办公室内的网关,并且外部网络200是从因特网直接访问的网络,但并不特别限于此。作为电子装置的个人计算机(pc)01可以通过内部网络100对mfp 1000执行用户认证并且可以参考和操作mfp 1000。

26.管理服务器2000可以经由外部网络200与mfp、pc和移动终端通信。mfp 1001和mfp 1002是直接连接到外部网络200的mfp。在本示例性实施例中,mfp 1001安装在例如共用办公空间的共享空间,mfp 1002安装在家庭中用于远程办公,但并不特别限于此。作为电子装置的pc 02和移动终端03均可以通过外部网络200对mfp 1000至1002执行用户认证并且可以参考和操作mfp 1000至1002。

27.本示例性实施例中的mfp 1000至1002均可以自己执行扫描和打印,并且还可以经由管理服务器2000进行打印执行和扫描数据的存储。

28.图1所示的mfp、管理服务器、pc、移动终端等装置的数量仅是示例。这些装置的各类型的数量不限于图示的数量并且可以被配置为多个装置。管理服务器2000不限于图示示例,并且可以经由外部网络200连接到不同的云存储。

29.图2a是示出根据本示例性实施例的mfp 1000的示意性配置的框图。

30.中央处理单元(cpu)201执行mfp 1000的软件程序以控制整个装置。只读存储器(rom)202存储mfp 1000的引导程序、固定参数等。随机存取存储器(ram)203用于在cpu 201控制mfp 1000时存储程序、临时数据等。硬盘驱动器(hdd)204存储系统软件、应用程序和各种数据。cpu 201执行存储在rom 202中的引导程序,并将存储在hdd 204中的程序加载到ram 203中并执行加载的程序,cpu 201由此控制mfp 1000的操作。网络接口(i/f)控制单元205控制与内部网络100之间的数据发送和接收。扫描仪i/f控制单元206控制扫描仪211对原稿的读取。打印机i/f控制单元207控制打印机212进行的打印处理等。控制面板控制单元208控制触摸面板类型的控制面板210以控制各种信息的显示和用户的指令输入。通用串行总线(usb)i/f 213控制mfp 1000与usb存储器的连接。总线209将cpu 201、rom 202、ram 203、hdd 204、网络i/f控制单元205、扫描仪i/f控制单元206、打印机i/f控制单元207、控制面板控制单元208和usb i/f 213互连。经由总线209发送和接收来自cpu 201的控制信号和设备之间的数据信号。

31.本示例性实施例中的mfp 1001和1002均还具有与图2a所示的mfp 1000的配置类似的配置。

32.图2b是示出根据本示例性实施例的管理服务器2000的示意性配置的框图。

33.cpu 221执行管理服务器2000的软件程序以控制整个管理服务器2000。rom 222存储管理服务器2000的引导程序、固定参数等。当cpu 221控制管理服务器2000时,ram 223用于存储程序、临时数据等。hdd 224存储系统软件、应用程序和各种数据。

34.cpu 221执行存储在rom 222中的引导程序,并将存储在hdd 224中的程序加载到ram 223中并执行加载的程序,由此cpu 221控制管理服务器2000的操作。网络i/f控制单元225控制与外部网络200的数据发送和接收。管理服务器2000的操作单元可以经由网络i/f控制单元225从pc或移动终端进行操作。

35.在本示例性实施例中,显示在pc或移动终端上的该操作单元将被称为远程ui。总

线229将cpu 221、rom 222、ram 223、hdd 224和网络i/f控制单元225互连。经由总线229发送和接收来自cpu 221的控制信号和设备之间的数据信号。

36.图2c是示出根据本示例性实施例的pc 02的示意性配置的框图。

37.在pc 02中,cpu 231基于存储在pc 02的rom 232或hdd 234中的控制程序,共同控制来自与系统总线239连接的各种装置的访问。

38.rom 232存储可由cpu 231执行的控制程序等。

39.ram 233主要用作cpu 231的主存储器、工作区等,并且可以通过使用连接到扩展端口(未示出)的可选ram来扩展ram 233的存储容量。

40.hdd 234存储引导程序、各种应用、字体数据、用户文件、编辑文件等。在本示例性实施例中,使用hdd 234,但是除了hdd 234之外还可以使用安全数字(sd)卡、闪存等作为外部存储器。

41.网络i/f控制单元235控制向/从外部网络200的数据的发送/接收。

42.显示控制单元236控制显示i/f 237的显示。

43.操作控制单元238控制键盘i/f 241和鼠标i/f 240的操作信号。键盘i/f 241控制键输入。鼠标i/f 240控制来自鼠标(未示出)或定点设备(未示出)的输入。

44.本示例性实施例中的管理服务器2000的操作单元经由网络i/f控制单元225在由pc 02的显示i/f 237显示的网络浏览器上显示为ui。此外,经由pc 02的键盘i/f 241或鼠标i/f 240操作web浏览器上的ui以操作管理服务器2000。在本示例性实施例中,经由网络的web浏览器上的ui将被称为远程ui。

45.系统总线239将cpu 231、rom 232、ram 233、hdd 234、网络i/f控制单元235、显示控制单元236和操作控制单元238互连。经由系统总线239发送和接收来自cpu 231的控制信号和设备之间的数据信号。

46.图3a是示出根据示例性实施例的包括在mfp 1000中的软件模块的框图。cpu 201执行加载到ram 203中的程序以实现图3a所示的软件模块。

47.网络驱动器301控制连接到内部网络100的网络i/f控制单元205以经由内部网络100向/从外部发送/接收数据。网络控制单元302控制例如传输控制协议/互联网协议(tcp/ip)的网络通信协议中的传输层或更低层中的通信,以发送和接收数据。通信控制单元303是用于控制mfp1000支持的多个通信协议的模块。通信控制单元303还执行基于mfp1000支持的传输层安全(tls)等的加密通信。

48.加密处理单元304是用于执行各种加密处理的模块,例如数据加密和解密处理、电子签名的生成/验证和哈希值生成。加密处理单元304还在由通信控制单元303执行的基于tls等的加密通信处理中执行加密处理。

49.设备控制单元305是用于生成mfp 1000的控制命令和控制数据以综合控制mfp 1000的模块。设备控制单元305执行经由控制面板210和控制面板控制单元208或网络i/f控制单元205请求的用户认证。设备控制单元305将mfp 1000的操作历史记录在hdd 204中作为审计日志。

50.打印/读取处理单元306是用于执行诸如打印机212的打印和扫描仪211的文档读取等的功能的模块。在本示例性实施例中,用户还可以通过控制面板210发出指令使mfp 1000执行扫描或打印。ui控制单元307控制控制面板210和控制面板控制单元208。

51.将图3a所示的包括mfp 1000的上述软件配置的控制单元表示为控制单元1。在本说明书中,控制单元1包括mfp 1000的cpu 201、rom 202、ram 203和hdd 204。在下述序列和流程图中,由mfp 1000执行的处理步骤被存储在作为控制单元1的rom 202、ram 203和hdd 204中的任一者的存储单元中,并由cpu 201执行该步骤。

52.图3b是示出根据示例性实施例的包括在管理服务器2000中的软件模块的框图。cpu 221执行加载到ram 223中的程序,以实现图3b所示的软件模块。

53.网络驱动器321控制连接到内部网络100的网络i/f控制单元225以经由内部网络100向/从外部发送/接收数据。

54.网络控制单元322控制例如tcp/ip的网络通信协议中的传输层或更低中的通信,以发送和接收数据。通信控制单元323是用于控制管理服务器2000支持的多个通信协议的模块。通信控制单元323还执行基于管理服务器2000支持的tls等的加密通信。

55.加密处理单元324是用于执行各种加密处理的模块,例如数据加密和解密处理、电子签名的生成/验证和哈希值生成。加密处理单元324还在由通信控制单元323执行的基于tls等的加密通信处理中执行加密处理。

56.设备控制单元325是用于生成管理服务器2000的控制命令和控制数据以综合控制管理服务器2000的模块。设备控制单元325将mfp 1000的操作历史记录在hdd 224中作为审计日志。

57.在本示例性实施例中,管理服务器2000由可以经由网络i/f控制单元225从pc或移动终端操作的远程ui操作。ui控制单元327控制远程ui。

58.将图3b所示的包括管理服务器2000的上述软件配置的控制单元表示为控制单元2。在本说明书中,控制单元2包括管理服务器2000的cpu 221、rom 222、ram 223和hdd 224。在下述序列和流程图中,由管理服务器2000执行的处理步骤存储在作为控制单元2的rom 222、ram 223以及hdd 224中的任一者的存储单元中,并且由cpu 221执行该步骤。

59.图4是示出在根据本示例性实施例的系统中在管理服务器2000从具有审计日志功能的mfp获取审计日志之前的整个处理步骤的序列图。

60.在本示例性实施例中,打印系统被配置为使得mfp 1000、mfp 1001、mfp 1002至mfp xxxx、管理服务器2000和pc 02经由网络互相通信。mfp 1000至1002均执行用户认证,从其自身的操作单元接收打印指令,并控制打印。管理服务器2000从每个mfp获取审计日志。pc 02使用作为用于操作管理服务器2000的ui的远程ui来共享审计日志获取。管理服务器2000是与mfp 1000至1002分开提供的装置,但是管理服务器2000不特别限于上述配置,并且管理服务器2000的配置和功能可以包括在mfp 1000至1002中。

61.响应于管理服务器2000获取审计日志的指令的接受而开始该序列。

62.首先,在步骤s0401中,管理服务器2000的控制单元2经由pc 02上显示的远程ui从用户接受用户识别信息和用于获取审计日志的指令。

63.在本示例性实施例中,将描述操作用户被指定为指令中的审计目标的情况。

64.接下来,在步骤s0402中,pc 02向管理服务器2000提供审计日志获取请求连同用户识别信息。

65.在步骤s0403中,控制单元2基于接收到的用户识别信息和审计日志获取请求,执行用于生成审计日志获取源列表的处理。本示例性实施例中的审计日志获取源是从管理服

务器2000发送用于获取审计日志的指令的发送目的地。

66.图5是示出在图4中的步骤s0403中开始的用于生成审计日志获取源列表的处理的流程图。控制单元2的cpu 221执行加载到ram 223中的程序,以执行处理。

67.在步骤s501中,控制单元2接受审计日志获取请求连同用户识别信息(用户id)。本示例性实施例中的审计日志获取请求包括审计日志获取条件。图11中示出了本示例性实施例中的审计日志获取条件的示例。图11示出了用于指定获取审计日志的条件的画面110,并经由管理服务器2000的网络i/f控制单元225通过远程ui显示画面110。在画面110中,用户可以指定审计日志获取的条件。要指定的条件的示例包括是否获取所有审计日志、是否获取特定部门的审计日志、是否获取特定mfp的某个操作用户的审计日志、以及是否获取从何时到何时记录了审计日志的特定时段。在本示例性实施例中,画面110包括用户名(用户id)输入栏111a、密码输入栏111b、获取范围指定按钮112和113、获取目标输入栏114和获取时段指定栏115、116、117、118、119、120、121、122、123和124。画面110仅仅是示例,并且本示例性实施例不限于此。在本示例性实施例中,用户名和密码的组合将被称为用户识别信息,但用户识别信息可以是任何类型的信息,只要该信息能够识别想要获取审计日志的用户。

68.想要获取审计日志的用户分别在用户名(用户id)输入栏111a和密码输入栏111b中输入用于认证的用户名和密码以登录管理服务器。此外,用户选择按钮112“获取所有审计日志”或按钮113“获取指定审计日志”作为获取范围。在选择按钮112的情况下,用户不输入获取范围和获取时段。在本示例性实施例的图11所示的示例中,“获取指定审计日志”的按钮113被选择,并且要输入获取范围和获取时段。用户在获取目标输入栏114中输入与用户想要获取的审计日志对应的“指定组名称”或“操作用户id”。获取目标输入栏114中要输入的信息是用户id(用户id 602)或与图6a和图6b所示的指定组(指定组603)相对应的名称。获取目标输入栏114可以具有搜索功能,并且可以基于用户输入的词来呈现用户id或指定的组名称的候选。用户通过在获取时段指定栏115至124中输入时段的开始和结束各自的日期和时间来指定用于获取审计日志的时间段。开始的日期和时间被输入在表示年的指定栏115,表示月的指定栏116,表示日的指定栏117,以及表示时间的指定栏(即,表示小时的指定栏118,表示分钟的指定栏119)。结束的日期和时间被输入到表示年的指定栏120、表示月的指定栏121、表示日的指定栏122和表示时间的指定栏(即,表示小时的指定栏123和表示分钟的指定栏124)。

69.在步骤s502中,控制单元2确认画面110中指定的审计日志获取条件,并将该条件存储在ram 223中。

70.接下来,在步骤s503中,控制单元2从hdd 224获取用于确定审计日志获取目标设备的设置。

71.图6a示出了本示例性实施例中的用于确定审计日志获取目标设备的设置的画面601(管理表a)。经由管理服务器2000的网络i/f控制单元225在pc 02的显示i/f 237上通过远程ui显示该画面。

72.本示例性实施例中的画面601包括用户id 602、指定组603、获取目标设备设置604、输入按钮605和取消按钮606。

73.在为操作mfp的操作用户(操作用户的id)或操作用户的指定组提供获取审计日志的指令时显示画面601,并且画面601中描述的设置用于确定每个操作用户的指定组,以及

用于确定从哪个mfp获取审计日志。例如,在图6a的画面601中,在作为mfp 1000的操作用户的用户001请求获取审计日志的情况下,确定获取目标设备是mfp 1000,并且在为用户002请求获取审计日志的情况下,确定获取目标设备是mfp 1000和1001。在为aa部门/01科室请求获取审计日志的情况下,与属于aa部门/01科室的用户id相关联的mfp 1000、1001和1002是审计日志获取目标设备。在本示例性实施例中,由管理服务器或mfp的管理员通过使用远程ui预先设置画面601中描述的设置。

74.当按下输入按钮605时,控制单元2将设置值存储在hdd 224中。

75.在步骤s503之后,处理进行到步骤s504。

76.在步骤s504中,控制单元2从hdd 224获取审计日志授权设置。

77.图7a示出了本示例性实施例中用于设置审计日志授权的画面701(管理表b),并且经由管理服务器2000的网络i/f控制单元225通过远程ui显示画面701。

78.本示例性实施例中的画面701包括指定组设置702、审计日志参考允许授权设置703、审计日志操作允许授权设置704、输入按钮705和取消按钮706。画面701所示的审计日志授权设置用于确定尝试获取审计日志的用户是否可以参考审计日志,以及该用户是否可以进行删除和移动等操作。例如,在图7a的画面701中,与属于aa部门/01科室的用户相关联的审计日志可以被作为用户角色的安全管理员、aa部门部长和aa部门/01科室经理参考,并且安全管理员可以进行删除和移动等操作。在本示例性实施例中,安全管理员可以移动和删除审计日志的数据,而其他人,例如主管和部门部长,可以参考与他/她自己的部门相关联的用户的数据。然而,根据个人用户的使用环境自由设置该设置,并无特别限制。在图7a中,获取审计日志的用户对该用户所属的组具有授权,但该授权的范围不限于此。在本示例性实施例中,管理服务器或mfp的管理员通过使用远程ui预先设置审计日志授权。当按下输入按钮705时,控制单元2将设置值存储在hdd 224中。在图7a中的画面701的画面布局中,具有授权的用户角色与指定的组相关联。然而,画面701的画面布局并无特别限制。如图7b中的画面721(管理表b),可以与用户角色722相关联地设置日志参考允许指定组723和审计日志操作允许指定组724。

79.在步骤s504之后,处理进行到步骤s505。

80.在步骤s505中,控制单元2将在步骤s502和步骤s504中获取的审计日志获取条件、用于确定审计日志获取目标设备的设置以及审计日志授权设置进行比较。例如,在步骤s506中,作为步骤s505中的比较结果,控制单元2确定是否存在满足条件的审计日志获取源。

81.在控制单元2确定存在满足条件的审计日志获取源的情况下(步骤s506中的“是”),处理进行到步骤s507。在步骤s507中,控制单元2生成审计日志获取源列表,并将生成的列表存储在ram 223中。然后,图5中的处理结束,并且处理随后进行到图4中的步骤s0404。审计日志获取源列表是关于在图4的步骤s0404及之后步骤中要通过管理服务器2000从哪个mfp获取审计日志的信息的数据。

82.在控制单元2确定不存在满足条件的审计日志获取源的情况下(步骤s506中的“否”),处理进行到步骤s508。在步骤s508中,控制单元2在远程ui上显示审计日志获取错误。然后,图5中的处理结束,并且处理随后进行到图4中的步骤s0417。在步骤s0417中,控制单元2在远程ui上显示该结果。然后,图4中的处理结束。

83.将参考图6a和图7a描述基于审计日志获取请求的条件的步骤s506到步骤s508的分支处理的示例。将描述在步骤s501中控制单元2从aa部门/01科室经理(与用户识别信息对应的用户)接受用户001(操作用户)的审计日志获取请求的情况。在这种情况下,如图6a所示用户001属于aa部门/01科室,而如图7a所示aa部门/01科室经理有权限参考(参考允许授权)aa部门/01科室的审计日志。由于与用户识别信息对应的已经发出审计日志获取请求的用户和作为审计日志获取目标的操作用户的指定组互相匹配,因此处理进行到步骤s507。此外,将描述控制单元2接受来自aa部门部长(与用户识别信息对应的用户)的对用户001(操作用户)的审计日志获取请求的情况。在这种情况下,如图6a所示用户001属于aa部门/01科室,而如图7b所示aa部门部长具有aa部门的审计日志的参考允许授权。aa部门和aa部门/01科室在指定组方面没有互相匹配,但由于aa部门包括aa部门/01科室,即与用户识别信息相对应的用户所属的组包括操作用户的指定组,因此aa部门/01科室和aa部门之间存在对应性。然后处理进行到步骤s507。此外,将描述在步骤s501中控制单元2接受来自aa部门部长(与用户识别信息对应的用户)的用户006(操作用户)的审计日志获取请求的情况。在这种情况下,如图6a所示用户006属于bb部门/01科室,而如图7a所示aa部门部长没有bb部门/01科室的审计日志的参考允许授权。因此,条件既不匹配也不对应于审计日志获取请求,处理进行到步骤s508。

84.在图5中的处理之后,处理进行到图4中的步骤s0404。

85.步骤s0404及之后的步骤表示在图5的步骤s507的处理中生成审计日志获取源列表的情况下的处理。将使用在审计日志获取源列表中存在mfp 1000、1001、1002、...、xxxx的情况作为示例描述步骤s0404及之后的步骤中的处理。

86.在步骤s0404中,管理服务器2000的控制单元2向mfp 1000发送审计日志获取请求。

87.在步骤s0405中,mfp 1000的控制单元1执行审计日志获取处理。

88.图8是例示在图4中的步骤s0405中开始的审计日志获取处理的流程图。控制单元1的cpu 201执行加载到ram 203中的程序,以执行该处理。

89.在步骤s801中,mfp 1000的控制单元1接受来自管理服务器2000的审计日志获取请求。该审计日志获取请求包括在图4中的步骤s0402和图5的步骤s502中使用的审计日志获取条件的信息。

90.在步骤s802中,控制单元1通过过滤从hdd 204中提取审计日志来获取满足审计日志获取条件的审计日志。例如,在获取请求是针对与用户001相关联的审计日志的情况下,控制单元1通过过滤从hdd 204获取在用户001操作mfp 1000时记录的审计日志。

91.接着,在步骤s803中,控制单元1判断是否成功获取满足审计日志获取条件的审计日志。

92.在控制单元1确定成功获取满足审计日志获取条件的审计日志的情况下(步骤s803中的“是”),处理进行到步骤s804。在步骤s804中,控制单元1生成要发送到管理服务器2000的审计日志数据。这里的审计日志数据是指基于审计日志获取条件提取的审计日志。然后,图8中的处理结束。

93.在控制单元1确定未成功获取满足审计日志获取条件的审计日志的情况下(步骤s803中为“否”),处理进行到步骤s805。在步骤s805中,控制单元1生成错误通知并将错误通

知返回给管理服务器2000。

94.然后,图8中的处理结束。

95.在图8中的处理完成之后,处理进行到图4中的步骤s0406。在步骤s0406中,控制单元1将结果返回给管理服务器2000。在该步骤s0406中发送的内容是步骤s804生成的审计日志数据或步骤s805生成的错误通知。

96.在审计日志获取中,可以基于发出获取请求的用户的授权通过图5中的步骤s501至步骤s507中的上述处理和图8中的步骤s802至步骤804中的处理提取(过滤)审计日志。因此,可以在保护机密信息的状态下获取特定用户期望的审计日志。

97.将继续回到图4进行描述。

98.在步骤s0406之后另一mfp被列为审计日志获取源的情况下,对另一mfp执行类似于步骤s0404至步骤s0406的处理。在图4的示例中,对mfp 1001、1002、...、xxxx中的每一个执行相似处理,并且步骤s0407至步骤s0409中的处理、步骤s0410至步骤s0412中的处理以及步骤s0413至步骤s0415中的处理与步骤s0404至步骤s0406中的各处理类似。例如,在作为获取源的mfp断电,或者网络断开的情况下,也可能存在没有从mfp返回响应的情况,管理服务器2000的控制单元2不能获取审计日志。在这种情况下,在本示例性实施例中,在经过一定时间段之后,控制单元2再次向mfp提供审计日志获取请求。然而,如何处理这种情况并无特别限制。例如,在将结果返回给pc 02时,控制单元2可以执行附加关于导致获取失败的mfp的信息的处理。

99.在作为审计日志获取目标的mfp的审计日志的获取完成的情况下,管理服务器2000的控制单元2进行到步骤s0416。

100.在步骤s0416中,控制单元2对获取的审计日志进行合并。

101.然后,在步骤s0417中,控制单元2将审计日志的数据返回给pc 02。

102.上述控制是基于具有审计日志功能的打印装置中的用户授权获取审计日志。由于审计日志是基于用户授权获取的,因此可以在将审计日志作为机密信息进行保护的同时获取所需的审计日志。此外,可以提取和获取用户期望的信息,因此还具有提高审计日志的可用性的效果。

103.在上述示例性实施例中,管理服务器2000基于经由pc 02来自用户的指令获取每个mfp的审计日志。在这种情况下获取的审计日志是基于pc 02的指令在mfp 1000中提取的审计日志。在另一示例性实施例中,与上述示例性实施例不同,可以响应于来自pc 02的指令获取存储在mfp的hdd 204中的所有审计日志,并且可以从所有获取的审计日志中在管理服务器中提取审计日志。

104.图10示出了表示在这种情况下在图4中的步骤s0405中开始的审计日志获取处理的流程图。控制单元1的cpu 201执行加载到ram 203中的程序,以执行该处理。

105.在步骤s1001中,控制单元2向mfp提供审计日志获取请求。该审计日志获取请求包括图4的步骤s0402和图5的步骤s502中使用的审计日志获取条件的信息。

106.步骤s1002对应于步骤s801。

107.在步骤s1003中,控制单元1将存储在hdd 204中的所有审计日志发送到管理服务器。

108.在步骤s1004中,控制单元2将获取的mfp的所有日志存储在hdd 224中。这里,可以

对每个mfp执行步骤s1004至步骤s1006,也可以在获取作为审计日志获取源列表的获取源的多个mfp的审计日志之后共同执行步骤s1004至步骤s1006。

109.步骤s1005对应于步骤s802。例如,在获取请求是针对与用户001相关联的审计日志的情况下,控制单元2通过过滤从hdd 224获取在用户001操作mfp时记录的审计日志。

110.接着,在步骤s1006中,控制单元2判断是否成功获取满足审计日志获取条件的审计日志。

111.在控制单元2确定成功获取满足审计日志获取条件的审计日志的情况下(步骤s1006中的“是”),处理进行到步骤s1007。在步骤s1007中,控制单元2生成审计日志数据,并且图10中的处理结束。

112.在控制单元2确定未成功获取满足审计日志获取条件的审计日志的情况下(步骤s1006中为“否”),处理进行到步骤s1008。在步骤s1008中,控制单元2返回错误通知结果。然后,图10中的处理结束。

113.在完成图10中的处理之后,处理进行到图4中的步骤s0416。

114.在图5和图10中,管理服务器响应于经由pc 02从用户接收到审计日志获取请求而开始获取审计日志。然而,管理服务器2000可以定期获取mfp的审计日志,并且预先将获取的审计日志存储在管理服务器2000的hdd 224中,而无需等待审计日志获取请求。换言之,可以采用其中管理服务器2000基于pc 02的指令从已经从mfp获取并预先存储在hdd 224中的审计日志中获取审计日志的配置,但配置并无特别限制。

115.在预先从mfp获取审计日志的情况下,可以在上次发送之后每次经过预定时间时从mfp发送审计日志,或者可以在上次接收后每当经过预定时间时由管理服务器接收审计日志。获取审计日志的方法并无特别限制,可以是每当数据量达到预定量时从mfp发送审计日志的方法,从而替代每当经过预定时间就发送审计日志。

116.在如上述示例性实施例中那样管理服务器2000在指令从pc 02到达时的定时处从每个mfp获取审计日志的情况下,可以获取最新的审计日志。相反,在如本示例性实施例中那样预先在管理服务器2000中累积审计日志的情况下,可以在接收到来自pc 02的指令时立即发送审计日志。可以基于检查审计日志的用户的优选来采用任何一个配置。

117.接下来,将描述与本公开的上述示例性实施例不同的示例性实施例。

118.在上述示例性实施例中,管理员在图6a的画面601中预先设置用户使用哪个mfp,并且从目标mfp获取与用户相关联的审计日志。然而,用户使用的mfp可能因用户的转移和添加新的mfp等原因而变化,因此每次发生这种变化时都需要将用户和mfp互相关联,对管理员来说是一种负担。

119.在本示例性实施例中,将描述用于在具有审计日志功能的mfp中自动注册用户使用的mfp的控制。

120.在本示例性实施例中,以下描述中省略的配置和处理步骤类似于上述示例性实施例的配置和处理步骤,包括网络配置、作为信息处理装置的mfp 1000和管理服务器2000的每一个的硬件配置和软件配置、用于生成审计日志获取源列表的处理以及审计日志获取处理。

121.图9是示出mfp 1000的登录处理的流程图。控制单元1的cpu 201执行加载到ram 203中的程序,以执行该处理。

122.登录处理开始于图9中的步骤s901。

123.在步骤s901中,控制单元1在控制面板210上显示登录画面。然后,处理进行到步骤s902。

124.在步骤s902中,控制面板210接受来自用户的用户信息和密码的输入。输入的用户信息和密码通过控制面板控制单元208存储在ram 203中。在本示例性实施例中,ram 203用于临时存储用户信息和密码,但是用于此目的的存储并无特别限制,并且可以使用能够存储信息的不同设备,例如hdd 204。这适用于将在下面描述的示例性实施例。在本示例性实施例中,与为用户认证而管理的用户信息相关联的密码存储在mfp 1000的hdd 204中,但不限于此,并且可以存储在管理服务器中或身份即服务上(idaas)。

125.在步骤s903中,控制单元1通过从hdd 204获取与输入的用户信息相关联的密码并将获取的密码与输入的密码进行比较来验证输入的密码是否正确。然后,处理进行到步骤s904。

126.在步骤s904中,控制单元1判断输入的密码是否正确,在控制单元1判断输入的密码不正确的情况下(步骤s904中为“否”),控制单元1在控制面板210上显示错误,处理返回到步骤s902。在控制单元1确定输入的密码正确的情况下(步骤s904中的“是”),处理进行到步骤s905。在步骤s905中,控制单元1允许登录到mfp 1000。

127.在步骤s906中,控制单元1将登录用户的用户信息存储在ram 203中。

128.接下来,在步骤s907中,控制单元1基于存储在ram 203中的用户信息和用户已登录的mfp的设备信息,生成mfp中的使用历史信息。本示例性实施例中的mfp是关于哪个用户何时使用哪个mfp的信息。

129.在步骤s908中,控制单元1将mfp中的使用历史信息发送到管理服务器2000。然后,图9中的处理结束。

130.管理服务器2000的控制单元2通过执行步骤s908中的处理来更新存储在hdd 224中的图6a中的画面601。例如,在图6a中的画面601被设置的状态下用户001新登录到mfp 1001的情况下,mfp 1001被添加到用户001的获取目标设备设置604中,并且图6a中的画面601被更新为图6b中的画面601(管理表a)。在步骤s908的处理中,每当用户操作新的mfp时都可以将mfp中的使用历史信息发送到管理服务器2000。或者,可以定期地累积和发送某个时间段的使用历史信息。管理服务器2000可以开始从mfp获取使用历史信息。换言之,步骤s908中的处理并无特别限制。

131.通过上述步骤s907和步骤s908中的处理,响应于用户的登录处理自动添加用于确定用于获取审计日志的目标设备的设置,而不需要管理员预先进行用户使用哪个mfp的设置。因此,可以消除管理员添加设置的负担。

132.在本示例性实施例中,响应于用户的登录处理,添加用于确定用于获取审计日志的目标设备的设置。然而,该设置并无特别限制,并且可以响应于例如第一次使用mfp的诸如复印功能等功能的情况的操作的不同的操作而进行设置。

133.根据本公开的实施例,可以在具有审计日志功能的装置中提高安全性。

134.根据本公开的实施例,由于可以获取与用户所属的组相关联的审计目标的操作用户的审计日志,因此可以基于具有审计日志功能的打印装置中的用户授权获取审计日志。

135.其他实施例

136.本公开的实施例还可以通过如下的方法来实现,即,通过网络或者各种存储介质将执行上述实施例的功能的软件(程序)提供给系统或装置,该系统或装置的计算机或是中央处理单元(cpu)、微处理单元(mpu)读出并执行程序的方法。

137.虽然本公开包括实施例,但是应当理解,本公开并不限于所公开的示例性实施例。应当对权利要求的范围赋予最宽的解释,以使其涵盖所有这些变型例以及等同的结构及功能。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。