一种传输数据的保护系统、方法及装置

1.本技术是分案申请,原申请的申请号是201610526350.0,原申请日是2016年07月06日,原申请的全部内容通过引用结合在本技术中。

技术领域

2.本发明涉及通信技术领域,尤其涉及一种传输数据的保护系统、方法及装置。

背景技术:

3.在4g网络中,在用户设备(英文:user equipment,ue)与网络交互认证完成之前,ue与网络之间没有建立共享密钥。ue与网络的数据传输采用的是明文传输,攻击者容易通过空口信令监听到ue的身份信息,造成ue的隐私泄露。在5g网络中也同样存在上述数据传输的安全隐患。

4.在4g网络的现有技术中,为了保护身份信息,ue需要在向网络发送附着请求(英文:attachment request)中携带ue的非永久身份信息,例如,移动用户伪标识(英文:pseudo mobile subscriber informaiton,pmsi)。网络侧接收到ue的pmsi之后,给ue分配一个新的pmsi并通过认证向量传递给ue。ue接收到新的pmsi之后,在下一次入网时可采用新的pmsi给网络侧发送附着请求,避免使用ue的永久身份信息(例如,移动用户身份(英文:international mobile subscriber identity,imsi))发送附着请求,进而避免了攻击者通过空口窃听ue的imsi,造成ue的隐私泄露。然而,ue每次都使用新的pmsi向hss发送附着请求,网络侧需要维护ue临时身份的更新,增加了网络侧服务器的复杂度,实现成本高,在5g网络的数据传输中适用性低。

5.此外,在5g网络中,为了更好地支撑物联网(英文:internet of things,iot)设备的数据传输,还需要对无连接数据的传输进行保护。在3gpp tr 22.799中,针对无连接数据(英文:connection less data)的发送是在ue与网络认证并建立连接后,网络侧为ue生成包含安全上下文的cookie并发送给ue。ue接收由网络侧发送的带有安全上下文的cookie并保存。当ue需要发送数据时,ue使用cookie中包含的安全上下文信息对数据进行加密,将cookie连同安全上下文发送到网络侧。基站或者网络侧接受到包含安全上下文的cookie后,使用该cookie提供的信息重建安全上下文并解密数据包。由于cookie的内容可能较大,增加了数据传输的信令开销,同时cookie中也包含了用户身份等隐私信息,无法保护cookie中的用户身份等敏感信息,因而存在安全方面的隐患。

技术实现要素:

6.本技术提供了一种传输数据的保护系统、方法及装置,可对传输数据进行保护,过滤不安全数据,提高了网络的安全性。

7.第一方面,提供了一种传输数据的保护系统,其可包括:用户设备ue和接入点;

8.所述接入点用于发送广播消息,所述广播消息中携带加密公钥;

9.所述ue用于接收所述接入点的所述广播消息,并存储所述加密公钥;

10.所述ue还用于在需要向所述接入点发送传输数据时,从其第一预存数据中获取基于身份的密码ibc技术的全局公钥或者所述ue对应的私钥,并使用所述加密公钥和所述全局公钥或者所述ue对应的私钥对所述传输数据进行保护以得到保护消息;

11.所述ue还用于向所述接入点发送所述保护消息,所述保护消息中携带所述传输数据的保护方式的指示消息;

12.所述接入点还用于在接收到所述保护消息之后,根据所述保护方式的指示消息从其第二预存数据中获取所述全局公钥和所述接入点对应的私钥,并使用所述全局公钥和所述接入点对应的私钥对所述保护消息进行解析以得到所述ue发送的传输数据;

13.所述接入点还用于将解析得到的所述ue发送的传输数据发送到核心网中。

14.在本技术中,ue向接入点发送上行数据时,可使用接入点的身份等信息作为加密公钥,并使用ibc技术的全局公钥对上传传输数据进行加密,可以有效解决网络中对空口信令及其数据的保护,防止用户隐私、信令内容的泄露。接入点对ue发送的消息进行解密和签名、完整性校验码等验证,过滤非法信令和数据,保护核心网的安全。

15.结合第一方面,在第一种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述接入点对应的私钥包括第一私钥和第二私钥;

16.所述接入点还用于在发送广播消息之前,从网络或者密钥管理系统kms中获取系统参数,并将所述系统参数存储为所述接入点的第二预存数据;

17.其中,所述系统参数包括加密公钥以及以下两组数据中至少一组:第一全局公钥和第一私钥,或者第二全局公钥和第二私钥;

18.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

enc

;

19.所述第一私钥为ibc技术的所述接入点对应的数据加密私钥sk

bs_id_enc

;

20.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

21.所述第二私钥为ibc技术的所述接入点对应的数据签名私钥sk

bs_id_sig

。

22.结合第一方面第一种可能的实现方式,在第二种可能的实现方式中,所述加密公钥为基站bs的身份bs_id,或者所述加密公钥包含bs_id;或者

23.所述加密公钥包括无线保真wi-fi切入点ap的介质控制子层mac地址,或者wi-fi ap的服务集标识ssid;或者

24.所述加密公钥包括热点ue的身份ue_id,或者热点ue的移动用户身份imsi。

25.结合第一方面,在第三种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述ue对应的私钥包括第三私钥和第四私钥;

26.所述ue还用于在接收所述接入点的广播消息之前,从网络或者kms中获取所述ue用于处理传输数据的处理参数,并将所述处理参数存储为所述ue的第一预存数据;

27.其中,所述处理参数包括ue所属运营商的身份operator id1以及以下三组数据中至少一组:第一全局公钥,或者第一全局公钥和第三私钥,或者第二全局公钥和第四私钥;

28.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

enc

;

29.所述第三私钥为ibc技术的所述ue_id对应的数据加密私钥sk

ue_id_enc

;

30.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

31.所述第四私钥为ibc技术的所述ue_id对应的数据签名私钥sk

ue_id_sig

。

32.结合第一方面第二种可能的实现方式或者第一方面第三种可能的实现方式,在第

四种可能的实现方式中,所述第二预存数据中包括所述gpk

sig

和所述sk

bs_id_sig

;

33.所述接入点还用于使用所述gpk

sig

和所述sk

bs_id_sig

对所述广播消息进行签名以得到所述广播消息的签名sig1,并在所述广播消息中携带所述接入点具有数据签名功能的指示信息或者所述广播消息的签名sig1。

34.结合第一方面第四种可能的实现方式,在第五种可能的实现方式中,所述第一预存数据中包括所述operator id1和所述gpk

sig

;

35.所述ue具体用于:

36.根据接收到的所述广播消息中携带的指示信息确定所述接入点具有数据签名功能,并根据所述广播消息对应的接入点的标识信息确定所述接入点所属的运营商的身份operator id2;

37.将所述operator id2与所述operator id1进行匹配,从所述第一预存数据中查找所述接入点对应的第三全局公钥gpk

sig

1;

38.当所述广播消息中携带签名sig1时,使用所述gpk sig

1和所述接入点的标识信息对所述广播消息进行验证;

39.当所述广播消息验证通过时,确定将所述广播消息携带的所述加密公钥添加至所述第一预存数据中。

40.结合第一方面第五种可能的实现方式,在第六种可能的实现方式中,所述第一预存数据中包括所述gpk

enc

;

41.所述ue具体用于:

42.在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公钥和所述gpk

enc

;

43.使用所述加密公钥、所述gpk

enc

对所述传输数据进行加密得到保护消息;

44.其中,所述传输数据的保护方式为使用所述加密公钥、所述gpk

enc

对所述传输数据进行加密。

45.结合第一方面第六种可能的实现方式,在第七种可能的实现方式中,所述第二预存数据中包括所述gpk

enc

、所述sk

bs_id_enc

、所述gpk

sig

和所述sk

bs_id_sig

;

46.所述接入点具体用于:

47.根据所述保护方式的指示消息确定所述传输数据的保护方式,并从所述第二预存数据中获取所述sk

bs_id_enc

和所述gpk

enc

,并使用所述sk

bs_id_enc

和所述gpk

enc

对所述保护消息进行解密以得到解密消息;

48.执行将所述解密消息中携带的所述ue发送的传输数据发送到核心网的步骤。

49.结合第一方面第五种可能的实现方式,在第八种可能的实现方式中,所述第一预存数据中包括所述gpk

enc

和所述sk

ue_id_enc

;

50.所述ue具体用于:

51.在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公钥、所述gpk

enc

以及所述sk

ue_id_enc

;

52.根据所述加密公钥、所述gpk

enc

以及所述sk

ue_id_enc

生成第一对称钥k1,并将所述传输数据和所述k1输入系统函数以获取第三完整性校验码mac2;

53.使用所述加密公钥和所述gpk

enc

对所述传输数据以及所述ue的标识信息、所述

mac2进行加密得到保护消息;

54.其中,所述传输数据的保护方式为使用所述加密公钥和所述gpk

enc

对所述传输数据、所述ue的标识信息以及所述mac2进行加密。

55.结合第一方面第八种可能的实现方式,在第九种可能的实现方式中,所述第二预存数据中包括加密公钥、所述gpk

enc

和所述sk

bs_id_enc

;

56.所述接入点具体用于:

57.根据所述保护方式的指示消息确定所述传输数据的保护方式,并从所述第二预存数据中获取所述gpk

enc

和所述sk

bs_id_enc

,并使用所述sk

bs_id_enc

和所述gpk

enc

对所述保护消息进行解密以得到解密消息;

58.所述接入点还用于:

59.从所述解密消息中获取所述保护消息携带的所述mac2、ue的标识信息以及所述传输数据;

60.使用所述ue的标识信息、所述gpk

enc

和所述sk

bs_id_enc

生成对称钥k2;

61.使用所述对称钥k2、所述ue的标识信息和解密得到的传输数据计算第四完整性校验码mac3,并当所述mac3与所述mac2相匹配时,执行将所述ue发送的传输数据发送到核心网的步骤。

62.结合第一方面第五种可能的实现方式,在第十种可能的实现方式中,所述第一预存数据中包括所述gpk

enc

和sk

ue_id_sig

;

63.所述ue具体用于:

64.在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公钥、所述gpk

enc

、所述gpk

sig

以及所述sk

ue_id_sig

;

65.根据所述gpk

sig

和所述sk

ue_id_sig

对所述传输数据进行签名以得到签名sig2,并使用所述加密公钥、所述gpk

enc

对所述传输数据、所述ue的标识信息和所述sig2进行加密得到保护消息;

66.其中,所述传输数据的保护方式为使用所述加密公钥、所述gpk

enc

对所述传输数据以及所述sig2进行加密。

67.结合第一方面第十种可能的实现方式,在第十一种可能的实现方式中,所述第二预存数据中包括所述gpk

enc

、所述sk

bs_id_enc

和所述gpk

sig

;

68.所述接入点具体用于:

69.根据所述加密方式的指示消息确定所述传输数据的保护方式,并从所述第二预存数据中获取所述gpk

enc

和所述sk

bs_id_enc

,并使用所述sk

bs_id_enc

和所述gpk

enc

对所述保护消息进行解密以获取所述传输数据;

70.所述接入点还用于:

71.从所述保护消息解密得到的解密消息中获取所述ue的标识信息和所述签名sig2;

72.根据所述保护方式的指示消息确定所述传输数据的保护方式,并从所述第二预存数据中获取所述gpk

sig

;

73.使用所述ue的标识信息以及所述gpk

sig

对所述保护消息进行验证,当所述保护消息验证成功时,执行将所述ue发送的传输数据发送到核心网的步骤。

74.第二方面,提供了一种传输数据的保护系统,其可包括:用户设备ue、接入点和核

心网节点;

75.所述ue用于在需要发送传输数据时,从其第一预存数据中获取加密公钥、基于身份的密码ibc技术的全局公钥或者所述ue对应的私钥,并使用所述加密公钥,以及所述全局公钥或者所述ue对应的私钥对所述传输数据进行保护以得到保护消息;

76.所述ue还用于向所述接入点发送所述保护消息,所述保护消息中携带所述传输数据的保护方式的指示消息;

77.所述接入点用于向所述核心网节点发送所述保护消息;

78.所述核心网节点用于在接收到所述保护消息之后,根据所述保护方式的指示消息从其第二预存数据中获取所述全局公钥和所述核心网节点对应的私钥,并使用所述全局公钥和所述核心网节点对应的私钥对所述保护消息进行解析以得到所述ue发送的传输数据。

79.在本技术中,ue向核心网节点发送上行数据时,可使用核心网节点的身份等信息作为加密公钥,并使用ibc技术的全局公钥和核心网节点对应的私钥对上传传输数据进行加密,可以有效解决网络中对空口信令及其数据的保护,防止用户隐私、信令内容的泄露。核心网节点对ue发送的消息进行解密和签名、完整性校验码等验证,过滤非法信令和数据,保护核心网的安全。

80.结合第二方面,在第一种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述核心网节点对应的私钥包括第五私钥和第六私钥;

81.所述核心网节点还用于从密钥管理系统kms中获取核心网系统参数,并将所述核心网系统参数存储为所述核心网接入点的第二预存数据;

82.其中,所述核心网系统参数包括加密公钥以及以下两组数据中至少一组:第一全局公钥和第五私钥,或者第二全局公钥和第六私钥;

83.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

enc

;

84.所述第五私钥为ibc技术的所述核心网节点对应的数据加密私钥sk

cp_id_enc

;

85.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

86.所述第六私钥为ibc技术的所述核心网节点对应的数据签名私钥sk

cp_id_sig

。

87.结合第二方面第一种可能的实现方式,在第二种可能的实现方式中,所述加密公钥为核心网认证节点的身份,或者所述加密公钥包含所述核心网节点的身份。

88.结合第二方面,在第三种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述ue对应的私钥包括第三私钥和第四私钥;

89.所述ue还用于从核心网中获取加密公钥、所述ue用于处理传输数据的核心网处理参数,并将所述加密公钥和所述核心网处理参数存储为所述ue的第一预存数据;

90.其中,所述核心网处理参数包括以下三组数据中至少一组:第一全局公钥,或者第一全局公钥和第三私钥,或者第二全局公钥和第四私钥;

91.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

enc

;

92.所述第三私钥为ibc技术的所述ue_id对应的数据加密私钥sk

ue_id_enc

;

93.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

94.所述第四私钥为ibc技术的所述ue_id对应的数据签名私钥sk

ue_id_sig

。

95.结合第二方面第二种可能的实现方式或者第二方面第三种可能的实现方式,在第四种可能的实现方式中,所述第一预存数据中包括所述加密公钥和所述gpk

enc

;

96.所述ue具体用于:

97.在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公钥和所述gpk

enc

;

98.使用所述加密公钥和所述gpk

enc

对所述传输数据进行加密得到保护消息;

99.其中,所述传输数据的保护方式为使用所述加密公钥和所述gpk

enc

对所述传输数据进行加密。

100.结合第二方面第四种可能的实现方式,在第五种可能的实现方式中,所述第二预存数据中包括所述gpk

enc

和所述sk

cp_id_enc

;

101.所述核心网节点具体用于:

102.根据所述保护方式的指示消息确定所述传输数据的保护方式,并从所述第二预存数据中获取所述sk

cp_id_enc

和所述gpk

enc

,并使用所述sk

cp_id_enc

和所述gpk

enc

对所述保护消息进行解密以得到所述ue的传输数据。

103.结合第二方面第二种可能的实现方式或者第二方面第三种可能的实现方式,在第六种可能的实现方式中,所述第一预存数据中包括所述加密公钥、所述gpk

enc

和所述sk

ue_id_enc

;

104.所述ue具体用于:

105.在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公钥、所述gpk

enc

以及所述sk

ue_id_enc

;

106.根据所述加密公钥、所述gpk

enc

以及所述sk

ue_id_enc

生成对称钥k3,并将所述传输数据和所述k3输入系统函数以获取第四完整性校验码mac3;

107.使用所述加密公钥和所述gpk

enc

对所述传输数据和所述mac3进行加密得到保护消息;

108.其中,所述传输数据的保护方式为使用所述加密公钥和所述gpk

enc

对所述传输数据和所述mac3进行加密。

109.结合第二方面第六种可能的实现方式,在第七种可能的实现方式中,所述第二预存数据中包括所述gpk

enc

和所述sk

cp_id_enc

;

110.所述核心网节点具体用于:

111.根据所述保护方式的指示消息确定所述传输数据的保护方式,从所述第二预存数据中获取所述gpk

enc

和所述sk

cp_id_enc

,对所述保护消息进行解密以得到解密消息;

112.使用所述ue的标识信息、所述gpk

enc

和所述sk

cp_id_enc

生成对称钥k4;

113.使用所述k4、所述ue的标识信息和所述解密消息生成第五完整性校验码mac4,并当所述mac4与所述mac3相匹配时,获取所述传输数据。

114.结合第二方面第三种可能的实现方式或者第二方面第三种可能的实现方式,在第八种可能的实现方式中,所述第一预存数据中包括所述加密公钥、所述gpk

enc

和sk

ue_id_sig

;

115.所述ue具体用于:

116.在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公钥、所述gpk

enc

、所述gpk

sig

以及所述sk

ue_id_sig

;

117.根据所述gpk

sig

和所述sk

ue_id_sig

对所述传输数据进行签名以得到签名sig3,并使用所述加密公钥、所述gpk

enc

对所述传输数据和所述签名sig2进行加密得到保护消息;

118.其中,所述传输数据的保护方式为使用所述加密公钥、所述gpk

enc

对所述传输数据以及所述签名进行加密。

119.结合第二方面第八种可能的实现方式,在第九种可能的实现方式中,所述第二预存数据中包括所述加密公钥、所述gpk

enc

、所述sk

cp_id_enc

和所述gpk

sig

;

120.所述核心网节点具体用于:

121.根据所述加密方式的指示消息确定所述传输数据的保护方式,并使用从所述第二预存数据中获取的所述gpk

enc

、所述加密公钥和所述sk

cp_id_enc

对所述保护消息进行解密;

122.从所述保护消息解密得到的解密消息中获取所述签名sig3,并使用所述ue的标识信息和所述gpk

sig

对所述保护消息进行验证,当所述保护消息验证成功时,获取所述传输数据。

123.第三方面,提供了一种传输数据的保护系统,其可包括:用户设备ue、接入点和核心网节点;

124.所述核心网节点用于接收用户面网关下发的传输数据,并从其第二预存数据中获取所述ue的标识信息、基于身份的密码ibc技术的全局公钥以及所述核心网节点对应的私钥;

125.所述核心网节点还用于使用所述ue的标识信息、所述全局公钥和所述私钥对所述传输数据进行保护以得到保护消息,并将所述保护消息发送给所述接入点;

126.所述接入点用于将所述保护消息发送给所述ue;

127.所述ue从其第一预存数据中获取所述核心网节点的标识,所述全局公钥和所述ue对应的私钥对所述保护消息进行解析以得到所述传输数据。

128.在本技术中,ue和核心网节点可使用基于ibc的技术对下行数据进行加密和验证保护,增强了网络传输数据的安全性。

129.结合第三方面,在第一种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述核心网节点对应的私钥包括第五私钥和第六私钥;

130.所述核心网节点还用于从网络或者密钥管理系统kms中获取核心网系统参数,并将所述核心网系统参数存储为所述核心网接入点的第二预存数据;

131.其中,所述核心网系统参数包括加密公钥以及以下两组数据中至少一组:第一全局公钥和第五私钥,或者第二全局公钥和第六私钥;

132.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

enc

;

133.所述第五私钥为ibc技术的所述核心网节点对应的数据加密私钥sk

cp_id_enc

;

134.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

135.所述第六私钥为ibc技术的所述核心网节点对应的数据签名私钥sk

cp_id_sig

。

136.结合第三方面,在第二种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述ue对应的私钥包括第三私钥和第四私钥;

137.所述ue还用于从核心网中获取其标识信息、所述ue用于处理传输数据的核心网处理参数,并将所述标识信息和所述核心网处理参数存储为所述ue的第一预存数据;

138.其中,所述核心网处理参数包括以下两组数据中至少一组:第一全局公钥和第三私钥,或者第二全局公钥和第四私钥;

139.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

enc

;

140.所述第三私钥为ibc技术的所述ue_id对应的数据加密私钥sk

ue_id_enc

;

141.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

142.所述第四私钥为ibc技术的所述ue_id对应的数据签名私钥sk

ue_id_sig

。

143.结合第三方面第一种可能的实现方式或者第三方面第二种可能的实现方式,在第三种可能的实现方式中,所述第二预存数据中包括所述gpk

enc

和所述sk

cp_id_enc

;

144.所述核心网节点具体用于:

145.在接收到所述传输数据之后,从所述第二预存数据中获取所述ue的标识信息、所述gpk

enc

以及所述sk

cp_id_enc

;

146.根据所述ue的标识信息、所述gpk

enc

以及所述sk

cp_id_enc

生成对称钥k5,并将所述传输数据和所述k5输入系统函数以获取第六完整性校验码mac5;

147.使用所述k5对所述传输数据加密得到保护消息。

148.结合第三方面第三种可能的实现方式,在第四种可能的实现方式中,所述第一预存数据中包括所述ue的标识信息、所述核心网节点的标识、所述gpk

enc

和所述sk

ue_id_enc

;

149.所述ue具体用于:

150.从所述第一预存数据中获取所述gpk

enc

和所述sk

ue_id_enc

,并使用所述gpk

enc

和所述sk

ue_id_enc

对所述保护消息进行解密以得到解密消息;

151.使用所述核心网节点的标识信息、所述gpk

enc

和所述sk

ue_id_enc

生成对称钥k6;

152.使用所述k6对所述保护消息进行解密以得到解密消息;

153.使用所述k6和所述解密消息生成第七完整性校验码mac6,并当所述mac6与所述解密消息中携带的mac5相匹配时,获取所述传输数据。

154.第四方面,提供了一种传输数据的保护方法,其可包括:

155.用户设备ue接收接入点发送的广播消息,并存储所述广播消息中携带的加密公钥;

156.所述ue在需要向所述接入点发送传输数据时,从其第一预存数据中获取基于身份的密码ibc技术的全局公钥或者所述ue对应的私钥,并使用所述加密公钥和所述全局公钥或者所述ue对应的私钥对所述传输数据进行保护以得到保护消息;

157.所述ue向所述接入点发送所述保护消息,所述保护消息中携带所述传输数据的保护方式的指示消息。

158.结合第四方面,在第一种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述ue对应的私钥包括第三私钥和第四私钥;

159.所述ue接收所述接入点的广播消息之前,所述方法还包括:

160.所述ue从网络或者kms中获取所述ue用于处理传输数据的处理参数,并将所述处理参数存储为所述ue的第一预存数据;

161.其中,所述处理参数包括ue所属运营商的身份operator id1以及以下三组数据中至少一组:第一全局公钥,或者第一全局公钥和第三私钥,或者第二全局公钥和第四私钥;

162.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

enc

;

163.所述第三私钥为ibc技术的所述ue_id对应的数据加密私钥sk

ue_id_enc

;

164.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

165.所述第四私钥为ibc技术的所述ue_id对应的数据签名私钥sk

ue_id_sig

。

166.结合第四方面第一种可能的实现方式,在第二种可能的实现方式中,所述第一预存数据中包括所述operator id1和所述gpk

sig

;

167.所述ue存储所述广播消息中携带的加密公钥之前,所述方法还包括:

168.所述ue根据接收到的所述广播消息中携带的指示信息确定所述接入点具有数据签名功能,并根据所述广播消息对应的接入点的标识信息确定所述接入点所属的运营商的身份operator id2;

169.将所述operator id2与所述operator id1进行匹配,从所述第一预存数据中查找所述接入点对应的第三全局公钥gpk

sig

1;

170.当所述广播消息中携带签名sig1时,使用所述gpk sig

1和所述接入点的标识信息对所述广播消息进行验证;

171.当所述广播消息验证通过时,确定将所述广播消息携带的所述加密公钥添加至所述第一预存数据中。

172.结合第四方面第二种可能的实现方式,在第三种可能的实现方式中,所述第一预存数据中包括所述gpk

enc

;

173.所述ue在需要向所述接入点发送传输数据时,从其第一预存数据中获取基于身份的密码ibc技术的全局公钥,并使用所述加密公钥和所述全局公钥对所述传输数据进行保护包括:

174.所述ue在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公钥和所述gpk

enc

;

175.使用所述加密公钥、所述gpk

enc

对所述传输数据进行加密得到保护消息;

176.其中,所述传输数据的保护方式为使用所述加密公钥、所述gpk

enc

对所述传输数据进行加密。

177.结合第四方面第二种可能的实现方式,在第四种可能的实现方式中,所述第一预存数据中包括所述gpk

enc

和所述sk

ue_id_enc

;

178.所述ue在需要向所述接入点发送传输数据时,从其第一预存数据中获取基于身份的密码ibc技术的全局公钥或者所述ue对应的私钥,并使用所述加密公钥和所述全局公钥或者所述ue对应的私钥对所述传输数据进行保护包括:

179.所述ue在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公钥、所述gpk

enc

以及所述sk

ue_id_enc

;

180.根据所述加密公钥、所述gpk

enc

以及所述sk

ue_id_enc

生成第一对称钥k1,并将所述传输数据和所述k1输入系统函数以获取第三完整性校验码mac2;

181.使用所述加密公钥和所述gpk

enc

对所述传输数据以及所述ue的标识信息、所述mac2进行加密得到保护消息;

182.其中,所述传输数据的保护方式为使用所述加密公钥和所述gpk

enc

对所述传输数据、所述ue的标识信息以及所述mac2进行加密。

183.结合第四方面第二种可能的实现方式,在第五种可能的实现方式中,所述第一预存数据中包括所述gpk

enc

和sk

ue_id_sig

;

184.所述ue在需要向所述接入点发送传输数据时,从其第一预存数据中获取基于身份的密码ibc技术的全局公钥或者所述ue对应的私钥,并使用所述加密公钥和所述全局公钥

或者所述ue对应的私钥对所述传输数据进行保护以得到保护消息包括:

185.所述ue在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公钥、所述gpk

enc

、所述gpk

sig

以及所述sk

ue_id_sig

;

186.根据所述gpk

sig

和所述sk

ue_id_sig

对所述传输数据进行签名以得到签名sig2,并使用所述加密公钥、所述gpk

enc

对所述传输数据、所述ue的标识信息和所述sig2进行加密得到保护消息;

187.其中,所述传输数据的保护方式为使用所述加密公钥、所述gpk

enc

对所述传输数据以及所述sig2进行加密。

188.第五方面,提供了一种传输数据的保护方法,其可包括:

189.接入点发送广播消息,所述广播消息中携带加密公钥;

190.所述接入点接收用户设备ue发送的根据所述加密公钥对传输数据进行保护得到的保护消息,所述保护消息中携带所述ue发送的传输数据的保护方式的指示消息;

191.所述接入点根据所述保护方式的指示消息从其第二预存数据中获取基于身份的密码ibc技术的全局公钥和所述接入点对应的私钥,并使用所述全局公钥和所述接入点对应的私钥对所述保护消息进行解析以得到所述ue发送的传输数据;

192.所述接入点将解析得到的所述ue发送的传输数据发送到核心网中。

193.结合第五方面,在第一种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述接入点对应的私钥包括第一私钥和第二私钥;

194.所述接入点发送广播消息之前,所述方法还包括:

195.所述接入点从网络或者密钥管理系统kms中获取系统参数,并将所述系统参数存储为所述接入点的第二预存数据;

196.其中,所述系统参数包括加密公钥以及以下两组数据中至少一组:第一全局公钥和第一私钥,或者第二全局公钥和第二私钥;

197.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

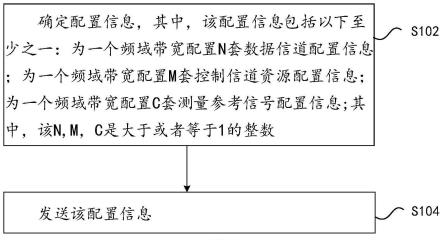

enc

;

198.所述第一私钥为ibc技术的所述接入点对应的数据加密私钥sk

bs_id_enc

;

199.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

200.所述第二私钥为ibc技术的所述接入点对应的数据签名私钥sk

bs_id_sig

。

201.结合第五方面第一种可能的实现方式,在第二种可能的实现方式中,所述加密公钥为基站bs的身份bs_id,或者所述加密公钥包含bs_id;或者

202.所述加密公钥包括无线保真wi-fi切入点ap的介质控制子层mac地址,或者wi-fi ap的服务集标识ssid;或者

203.所述加密公钥包括热点ue的身份ue_id,或者热点ue的移动用户身份imsi。

204.结合第五方面第二种可能的实现方式,在第三种可能的实现方式中,所述第二预存数据中包括所述gpk

sig

和所述sk

bs_id_sig

;

205.所述接入点发送广播消息之前,所述方法还包括:

206.所述接入点使用所述gpk

sig

和所述sk

bs_id_sig

对所述广播消息进行签名以得到所述广播消息的签名sig1,并在所述广播消息中携带所述接入点具有数据签名功能的指示信息或者所述广播消息的签名sig1。

207.结合第五方面第二种可能的实现方式,在第四种可能的实现方式中,所述第二预

存数据中包括所述gpk

enc

、所述sk

bs_id_enc

、所述gpk

sig

和所述sk

bs_id_sig

;

208.所述接入点根据所述保护方式的指示消息从其第二预存数据中获取基于身份的密码ibc技术的全局公钥和所述接入点对应的私钥,并使用所述全局公钥和所述接入点对应的私钥对所述保护消息进行解析包括:

209.所述接入点根据所述保护方式的指示消息确定所述传输数据的保护方式,从所述第二预存数据中获取所述sk

bs_id_enc

和所述gpk

enc

,并使用所述sk

bs_id_enc

和所述gpk

enc

对所述保护消息进行解密以得到解密消息。

210.结合第五方面第二种可能的实现方式,在第五种可能的实现方式中,所述第二预存数据中包括加密公钥、所述gpk

enc

和所述sk

bs_id_enc

;

211.所述接入点根据所述保护方式的指示消息从其第二预存数据中获取基于身份的密码ibc技术的全局公钥和所述接入点对应的私钥,并使用所述全局公钥和所述接入点对应的私钥对所述保护消息进行解析包括:

212.所述接入点根据所述保护方式的指示消息确定所述传输数据的保护方式,从所述第二预存数据中获取所述gpk

enc

和所述sk

bs_id_enc

,并使用所述sk

bs_id_enc

和所述gpk

enc

对所述保护消息进行解密以得到解密消息;

213.所述接入点将解析得到的所述ue发送的传输数据发送到核心网中包括:

214.所述接入点从所述解密消息中获取所述保护消息携带的第三完整性保护码mac2、ue的标识信息以及所述传输数据;

215.使用所述ue的标识信息、所述gpk

enc

和所述sk

bs_id_enc

生成对称钥k2;

216.使用所述对称钥k2、所述ue的标识信息和解密得到的传输数据计算第四完整性校验码mac3,并当所述mac3与所述mac2相匹配时,将所述ue发送的传输数据发送到核心网。

217.结合第五方面第二种可能的实现方式,在第六种可能的实现方式中,所述第二预存数据中包括所述gpk

enc

、所述sk

bs_id_enc

和所述gpk

sig

;

218.所述接入点根据所述保护方式的指示消息从其第二预存数据中获取基于身份的密码ibc技术的全局公钥和所述接入点对应的私钥,并使用所述全局公钥和所述接入点对应的私钥对所述保护消息进行解析包括:

219.根据所述加密方式的指示消息确定所述传输数据的保护方式,并从所述第二预存数据中获取所述gpk

enc

和所述sk

bs_id_enc

,并使用所述sk

bs_id_enc

和所述gpk

enc

对所述保护消息进行解密以获取所述传输数据;

220.所述接入点将解析得到的所述ue发送的传输数据发送到核心网中包括:

221.从所述保护消息解密得到的解密消息中获取所述ue的标识信息和所述签名sig2;

222.根据所述保护方式的指示消息确定所述传输数据的保护方式,并从所述第二预存数据中获取所述gpk

sig

;

223.使用所述ue的标识信息以及所述gpk

sig

对所述保护消息进行验证,当所述保护消息验证成功时,将所述ue发送的传输数据发送到核心网。

224.第六方面,提供了一种传输数据的保护方法,其可包括:

225.用户设备ue在需要发送传输数据时,从其第一预存数据中获取加密公钥、基于身份的密码ibc技术的全局公钥或者所述ue对应的私钥,并使用所述加密公钥,以及所述全局公钥或者所述ue对应的私钥对所述传输数据进行保护以得到保护消息;

226.所述ue向接入点发送所述保护消息,以通过所述接入点将所述保护消息发送给核心网节点,所述保护消息中携带所述传输数据的保护方式的指示消息。

227.结合第六方面,在第一种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述ue对应的私钥包括第三私钥和第四私钥;

228.所述ue发送传输数据之前,所述方法还包括:

229.所述ue从核心网中获取加密公钥、所述ue用于处理传输数据的核心网处理参数,并将所述加密公钥和所述核心网处理参数存储为所述ue的第一预存数据;

230.其中,所述核心网处理参数包括以下三组数据中至少一组:第一全局公钥,或者第一全局公钥和第三私钥,或者第二全局公钥和第四私钥;

231.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

enc

;

232.所述第三私钥为ibc技术的所述ue_id对应的数据加密私钥sk

ue_id_enc

;

233.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

234.所述第四私钥为ibc技术的所述ue_id对应的数据签名私钥sk

ue_id_sig

。

235.结合第六方面第一种可能的实现方式,在第二种可能的实现方式中,所述第一预存数据中包括所述加密公钥和所述gpk

enc

;

236.所述ue从其第一预存数据中获取加密公钥、基于身份的密码ibc技术的全局公钥,并使用所述加密公钥,以及所述全局公钥对所述传输数据进行保护包括:

237.所述ue在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公钥和所述gpk

enc

;

238.使用所述加密公钥和所述gpk

enc

对所述传输数据进行加密得到保护消息;

239.其中,所述传输数据的保护方式为使用所述加密公钥和所述gpk

enc

对所述传输数据进行加密。

240.结合第六方面第一种可能的实现方式,在第三种可能的实现方式中,所述第一预存数据中包括所述加密公钥、所述gpk

enc

和所述sk

ue_id_enc

;

241.所述ue从其第一预存数据中获取加密公钥、基于身份的密码ibc技术的全局公钥或者所述ue对应的私钥,并使用所述加密公钥,以及所述全局公钥或者所述ue对应的私钥对所述传输数据进行保护包括:

242.所述ue在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公钥、所述gpk

enc

以及所述sk

ue_id_enc

;

243.根据所述加密公钥、所述gpk

enc

以及所述sk

ue_id_enc

生成对称钥k3,并将所述传输数据和所述k3输入系统函数以获取第四完整性校验码mac3;

244.使用所述加密公钥和所述gpk

enc

对所述传输数据和所述mac3进行加密得到保护消息;

245.其中,所述传输数据的保护方式为使用所述加密公钥和所述gpk

enc

对所述传输数据和所述mac3进行加密。

246.结合第六方面第二种可能的实现方式,在第四种可能的实现方式中,所述第一预存数据中包括所述加密公钥、所述gpk

enc

和sk

ue_id_sig

;

247.所述ue从其第一预存数据中获取加密公钥、基于身份的密码ibc技术的全局公钥或者所述ue对应的私钥,并使用所述加密公钥,以及所述全局公钥或者所述ue对应的私钥

对所述传输数据进行保护包括:

248.所述ue在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公钥、所述gpk

enc

、所述gpk

sig

以及所述sk

ue_id_sig

;

249.根据所述gpk

sig

和所述sk

ue_id_sig

对所述传输数据进行签名以得到签名sig3,并使用所述加密公钥、所述gpk

enc

对所述传输数据和所述签名sig2进行加密得到保护消息;

250.其中,所述传输数据的保护方式为使用所述加密公钥、所述gpk

enc

对所述传输数据以及所述签名进行加密。

251.第七方面,提供了一种传输数据的保护方法,其可包括:

252.核心网节点接收接入点发送的保护消息,所述保护消息中携带用户设备ue发送的所述传输数据的保护方式的指示消息;

253.所述核心网节点根据所述保护方式的指示消息从其第二预存数据中获取基于身份的密码ibc技术的全局公钥和所述核心网节点对应的私钥,并使用所述全局公钥和所述核心网节点对应的私钥对所述保护消息进行解析以得到所述ue发送的传输数据。

254.结合第七方面,在第一种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述核心网节点对应的私钥包括第五私钥和第六私钥;

255.所述核心网节点接收接入点发送的保护消息之前,所述方法还包括:

256.所述核心网节点从密钥管理系统kms中获取核心网系统参数,并将所述核心网系统参数存储为所述核心网接入点的第二预存数据;

257.其中,所述核心网系统参数包括加密公钥以及以下两组数据中至少一组:第一全局公钥和第五私钥,或者第二全局公钥和第六私钥;

258.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

enc

;

259.所述第五私钥为ibc技术的所述核心网节点对应的数据加密私钥sk

cp_id_enc

;

260.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

261.所述第六私钥为ibc技术的所述核心网节点对应的数据签名私钥sk

cp_id_sig

。

262.结合第七方面第一种可能的实现方式,在第二种可能的实现方式中,所述加密公钥为核心网认证节点的身份,或者所述加密公钥包含所述核心网节点的身份。

263.结合第七方面第二种可能的实现方式,在第三种可能的实现方式中,所述第二预存数据中包括所述gpk

enc

和所述sk

cp_id_enc

;

264.所述核心网节点根据所述保护方式的指示消息从其第二预存数据中获取基于身份的密码ibc技术的全局公钥和所述核心网节点对应的私钥,并使用所述全局公钥和所述核心网节点对应的私钥对所述保护消息进行解析包括:

265.所述核心网节点根据所述保护方式的指示消息确定所述传输数据的保护方式,并从所述第二预存数据中获取所述sk

cp_id_enc

和所述gpk

enc

,并使用所述sk

cp_id_enc

和所述gpk

enc

对所述保护消息进行解密以得到所述ue的传输数据。

266.结合第七方面第二种可能的实现方式,在第四种可能的实现方式中,所述第二预存数据中包括所述gpk

enc

和所述sk

cp_id_enc

;

267.所述核心网节点根据所述保护方式的指示消息从其第二预存数据中获取基于身份的密码ibc技术的全局公钥和所述核心网节点对应的私钥,并使用所述全局公钥和所述核心网节点对应的私钥对所述保护消息进行解析包括:

268.所述核心网节点根据所述保护方式的指示消息确定所述传输数据的保护方式,从所述第二预存数据中获取所述gpk

enc

和所述sk

cp_id_enc

,对所述保护消息进行解密以得到解密消息;

269.获取所述解密消息中携带的第四完整性校验码mac3,并使用所述ue的标识信息、所述gpk

enc

和所述sk

cp_id_enc

生成对称钥k4;

270.使用所述k4、所述ue的标识信息和所述解密消息生成第五完整性校验码mac4,并当所述mac4与所述mac3相匹配时,获取所述传输数据。

271.结合第七方面第二种可能的实现方式,在第五种可能的实现方式中,所述第二预存数据中包括所述加密公钥、所述gpk

enc

、所述sk

cp_id_enc

和所述gpk

sig

;

272.所述核心网节点根据所述保护方式的指示消息从其第二预存数据中获取基于身份的密码ibc技术的全局公钥和所述核心网节点对应的私钥,并使用所述全局公钥和所述核心网节点对应的私钥对所述保护消息进行解析包括:

273.所述核心网节点根据所述加密方式的指示消息确定所述传输数据的保护方式,并使用从所述第二预存数据中获取的所述gpk

enc

、所述加密公钥和所述sk

cp_id_enc

对所述保护消息进行解密;

274.从所述保护消息解密得到的解密消息中获取所述签名sig3,并使用所述ue的标识信息和所述gpk

sig

对所述保护消息进行验证,当所述保护消息验证成功时,获取所述传输数据。

275.第八方面,提供了一种传输数据的保护方法,其可包括:

276.核心网节点接收用户面网关下发的传输数据,并从其第二预存数据中获取用户设备ue的标识信息、基于身份的密码ibc技术的全局公钥以及所述核心网节点对应的私钥;

277.所述核心网节点使用所述ue的标识信息、所述全局公钥和所述私钥对所述传输数据进行保护以得到保护消息,并将所述保护消息发送给接入点。

278.结合第八方面,在第一种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述核心网节点对应的私钥包括第五私钥和第六私钥;

279.所述核心网节点接收用户面网关下发的传输数据之前,所述方法还包括:

280.所述核心网节点从网络或者密钥管理系统kms中获取核心网系统参数,并将所述核心网系统参数存储为所述核心网接入点的第二预存数据;

281.其中,所述核心网系统参数包括加密公钥以及以下两组数据中至少一组:第一全局公钥和第五私钥,或者第二全局公钥和第六私钥;

282.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

enc

;

283.所述第五私钥为ibc技术的所述核心网节点对应的数据加密私钥sk

cp_id_enc

;

284.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

285.所述第六私钥为ibc技术的所述核心网节点对应的数据签名私钥sk

cp_id_sig

。

286.结合第八方面第一种可能的实现方式,在第二种可能的实现方式中,所述第二预存数据中包括所述gpk

enc

和所述sk

cp_id_enc

;

287.所述核心网节点从其第二预存数据中获取用户设备ue的标识信息、基于身份的密码ibc技术的全局公钥以及所述核心网节点对应的私钥包括:

288.所述核心网节点从所述第二预存数据中获取所述ue的标识信息、所述gpk

enc

以及

所述sk

cp_id_enc

;

289.所述核心网节点使用所述ue的标识信息、所述全局公钥和所述私钥对所述传输数据进行保护以得到保护消息包括:

290.所述核心网节点根据所述ue的标识信息、所述gpk

enc

以及所述sk

cp_id_enc

生成对称钥k5,并将所述传输数据和所述k5输入系统函数以获取第六完整性校验码mac5;

291.使用所述k5对所述传输数据加密得到保护消息。

292.第九方面,提供了一种传输数据的保护方法,其可包括:

293.用户设备ue接收接入点发送的保护消息;

294.所述ue从其第一预存数据中获取核心网节点的标识,基于身份的密码ibc技术的全局公钥和所述ue对应的私钥对所述保护消息进行解析以得到所述传输数据。

295.结合第九方面,在第一种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述ue对应的私钥包括第三私钥和第四私钥;

296.所述ue接收接入点发送的保护消息之前,所述方法还包括:

297.所述ue从核心网中获取其标识信息、所述ue用于处理传输数据的核心网处理参数,并将所述标识信息和所述核心网处理参数存储为所述ue的第一预存数据;

298.其中,所述核心网处理参数包括以下两组数据中至少一组:第一全局公钥和第三私钥,或者第二全局公钥和第四私钥;

299.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

enc

;

300.所述第三私钥为ibc技术的所述ue_id对应的数据加密私钥sk

ue_id_enc

;

301.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

302.所述第四私钥为ibc技术的所述ue_id对应的数据签名私钥sk

ue_id_sig

。

303.结合第九方面第一种可能的实现方式,在第二种可能的实现方式中,所述第一预存数据中包括所述ue的标识信息、所述核心网节点的标识、所述gpk

enc

和所述sk

ue_id_enc

;

304.所述ue从其第一预存数据中获取核心网节点的标识,基于身份的密码ibc技术的全局公钥和所述ue对应的私钥对所述保护消息进行解析以得到所述传输数据包括:

305.所述ue从所述第一预存数据中获取所述gpk

enc

和所述sk

ue_id_enc

,并使用所述gpk

enc

和所述sk

ue_id_enc

对所述保护消息进行解密以得到解密消息;

306.使用所述核心网节点的标识信息、所述gpk

enc

和所述sk

ue_id_enc

生成对称钥k6;

307.使用所述k6对所述保护消息进行解密以得到解密消息;

308.使用所述k6和所述解密消息生成第七完整性校验码mac6,并当所述mac6与所述解密消息中携带的第六完整性校验码mac5相匹配时,获取所述传输数据。

309.第十方面,提供了一种传输数据的保护装置,其可包括:

310.接收单元,用于接收接入点发送的广播消息,并存储所述广播消息中携带的加密公钥;

311.处理单元,用于在需要向所述接入点发送传输数据时,从用户设备ue的第一预存数据中获取基于身份的密码ibc技术的全局公钥或者所述ue对应的私钥,并使用所述接收单元接收的所述加密公钥和所述全局公钥或者所述ue对应的私钥对所述传输数据进行保护以得到保护消息;

312.发送单元,用于向所述接入点发送所述处理单元处理的所述保护消息,所述保护

消息中携带所述传输数据的保护方式的指示消息。

313.结合第十方面,在第一种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述ue对应的私钥包括第三私钥和第四私钥;

314.所述处理单元还用于:

315.从网络或者kms中获取所述ue用于处理传输数据的处理参数,并将所述处理参数存储为所述ue的第一预存数据;

316.其中,所述处理参数包括ue所属运营商的身份operator id1以及以下三组数据中至少一组:第一全局公钥,或者第一全局公钥和第三私钥,或者第二全局公钥和第四私钥;

317.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

enc

;

318.所述第三私钥为ibc技术的所述ue_id对应的数据加密私钥sk

ue_id_enc

;

319.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

320.所述第四私钥为ibc技术的所述ue_id对应的数据签名私钥sk

ue_id_sig

。

321.结合第十方面第一种可能的实现方式,在第二种可能的实现方式中,所述第一预存数据中包括所述operator id1和所述gpk

sig

;

322.所述接收单元具体用于:

323.根据接收到的所述广播消息中携带的指示信息确定所述接入点具有数据签名功能,并根据所述广播消息对应的接入点的标识信息确定所述接入点所属的运营商的身份operator id2;

324.将所述operator id2与所述operator id1进行匹配,从所述第一预存数据中查找所述接入点对应的第三全局公钥gpk

sig

1;

325.当所述广播消息中携带签名sig1时,使用所述gpk sig

1和所述接入点的标识信息对所述广播消息进行验证;

326.当所述广播消息验证通过时,确定将所述广播消息携带的所述加密公钥添加至所述第一预存数据中。

327.结合第十方面第二种可能的实现方式,在第三种可能的实现方式中,所述第一预存数据中包括所述gpk

enc

;

328.所述处理单元具体用于:

329.在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公钥和所述gpk

enc

;

330.使用所述加密公钥、所述gpk

enc

对所述传输数据进行加密得到保护消息;

331.其中,所述传输数据的保护方式为使用所述加密公钥、所述gpk

enc

对所述传输数据进行加密。

332.结合第十方面第二种可能的实现方式,在第四种可能的实现方式中,所述第一预存数据中包括所述gpk

enc

和所述sk

ue_id_enc

;

333.所述处理单元具体用于:

334.在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公钥、所述gpk

enc

以及所述sk

ue_id_enc

;

335.根据所述加密公钥、所述gpk

enc

以及所述sk

ue_id_enc

生成第一对称钥k1,并将所述传输数据和所述k1输入系统函数以获取第三完整性校验码mac2;

336.使用所述加密公钥和所述gpk

enc

对所述传输数据以及所述ue的标识信息、所述mac2进行加密得到保护消息;

337.其中,所述传输数据的保护方式为使用所述加密公钥和所述gpk

enc

对所述传输数据、所述ue的标识信息以及所述mac2进行加密。

338.结合第十方面第二种可能的实现方式,在第五种可能的实现方式中,所述第一预存数据中包括所述gpk

enc

和sk

ue_id_sig

;

339.所述处理单元具体用于:

340.在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公钥、所述gpk

enc

、所述gpk

sig

以及所述sk

ue_id_sig

;

341.根据所述gpk

sig

和所述sk

ue_id_sig

对所述传输数据进行签名以得到签名sig2,并使用所述加密公钥、所述gpk

enc

对所述传输数据、所述ue的标识信息和所述sig2进行加密得到保护消息;

342.其中,所述传输数据的保护方式为使用所述加密公钥、所述gpk

enc

对所述传输数据以及所述sig2进行加密。

343.第十一方面,提供了一种传输数据的保护装置,其可包括:

344.发送单元,用于发送广播消息,所述广播消息中携带加密公钥;

345.接收单元,用于接收用户设备ue发送的根据所述发送单元发送的所述加密公钥对传输数据进行保护得到的保护消息,所述保护消息中携带所述ue发送的传输数据的保护方式的指示消息;

346.解析单元,用于根据所述接收单元接收的所述保护方式的指示消息从其第二预存数据中获取基于身份的密码ibc技术的全局公钥和所述接入点对应的私钥,并使用所述全局公钥和所述接入点对应的私钥对所述保护消息进行解析以得到所述ue发送的传输数据;

347.所述发送单元,还用于将所述解析单元解析得到的所述ue发送的传输数据发送到核心网中。

348.结合第十一方面,在第一种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述接入点对应的私钥包括第一私钥和第二私钥;

349.所述解析单元还用于:

350.从网络或者密钥管理系统kms中获取系统参数,并将所述系统参数存储为所述接入点的第二预存数据;

351.其中,所述系统参数包括加密公钥以及以下两组数据中至少一组:第一全局公钥和第一私钥,或者第二全局公钥和第二私钥;

352.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

enc

;

353.所述第一私钥为ibc技术的所述接入点对应的数据加密私钥sk

bs_id_enc

;

354.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

355.所述第二私钥为ibc技术的所述接入点对应的数据签名私钥sk

bs_id_sig

。

356.结合第十一方面第一种可能的实现方式,在第二种可能的实现方式中,所述加密公钥为基站bs的身份bs_id,或者所述加密公钥包含bs_id;或者

357.所述加密公钥包括无线保真wi-fi切入点ap的介质控制子层mac地址,或者wi-fi ap的服务集标识ssid;或者

358.所述加密公钥包括热点ue的身份ue_id,或者热点ue的移动用户身份imsi。

359.结合第十一方面第二种可能的实现方式,在第三种可能的实现方式中,所述第二预存数据中包括所述gpk

sig

和所述sk

bs_id_sig

;

360.所述发送单元具体用于:

361.使用所述gpk

sig

和所述sk

bs_id_sig

对所述广播消息进行签名以得到所述广播消息的签名sig1,并在所述广播消息中携带所述接入点具有数据签名功能的指示信息或者所述广播消息的签名sig1。

362.结合第十一方面第二种可能的实现方式,在第四种可能的实现方式中,所述第二预存数据中包括所述gpk

enc

、所述sk

bs_id_enc

、所述gpk

sig

和所述sk

bs_id_sig

;

363.所述解析单元具体用于:

364.根据所述保护方式的指示消息确定所述传输数据的保护方式,从所述第二预存数据中获取所述sk

bs_id_enc

和所述gpk

enc

,并使用所述sk

bs_id_enc

和所述gpk

enc

对所述保护消息进行解密以得到解密消息。

365.结合第十一方面第二种可能的实现方式,在第五种可能的实现方式中,所述第二预存数据中包括加密公钥、所述gpk

enc

和所述sk

bs_id_enc

;

366.所述解析单元具体用于:

367.根据所述保护方式的指示消息确定所述传输数据的保护方式,从所述第二预存数据中获取所述gpk

enc

和所述sk

bs_id_enc

,并使用所述sk

bs_id_enc

和所述gpk

enc

对所述保护消息进行解密以得到解密消息;

368.所述发送单元具体用于:

369.从所述解析单元解析得到的所述解密消息中获取所述保护消息携带的第三完整性保护码mac2、ue的标识信息以及所述传输数据;

370.使用所述ue的标识信息、所述gpk

enc

和所述sk

bs_id_enc

生成对称钥k2;

371.使用所述对称钥k2、所述ue的标识信息和解密得到的传输数据计算第四完整性校验码mac3,并当所述mac3与所述mac2相匹配时,将所述ue发送的传输数据发送到核心网。

372.结合第十一方面第二种可能的实现方式,在第六种可能的实现方式中,所述第二预存数据中包括所述gpk

enc

、所述sk

bs_id_enc

和所述gpk

sig

;

373.所述解析单元具体用于:

374.根据所述加密方式的指示消息确定所述传输数据的保护方式,并从所述第二预存数据中获取所述gpk

enc

和所述sk

bs_id_enc

,并使用所述sk

bs_id_enc

和所述gpk

enc

对所述保护消息进行解密以获取所述传输数据;

375.所述发送单元具体用于:

376.从所述保护消息解密得到的解密消息中获取所述ue的标识信息和所述签名sig2;

377.根据所述保护方式的指示消息确定所述传输数据的保护方式,并从所述第二预存数据中获取所述gpk

sig

;

378.使用所述ue的标识信息以及所述gpk

sig

对所述保护消息进行验证,当所述保护消息验证成功时,将所述ue发送的传输数据发送到核心网。

379.第十二方面,提供了一种传输数据的保护装置,其可包括:

380.保护单元,用于在需要发送传输数据时,从用户设备的第一预存数据中获取加密

公钥、基于身份的密码ibc技术的全局公钥或者所述ue对应的私钥,并使用所述加密公钥,以及所述全局公钥或者所述ue对应的私钥对所述传输数据进行保护以得到保护消息;

381.发送单元,用于向接入点发送所述保护单元处理得到的所述保护消息,以通过所述接入点将所述保护消息发送给核心网节点,所述保护消息中携带所述传输数据的保护方式的指示消息。

382.结合第十二方面,在第一种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述ue对应的私钥包括第三私钥和第四私钥;

383.所述保护单元还用于:

384.从核心网中获取加密公钥、所述ue用于处理传输数据的核心网处理参数,并将所述加密公钥和所述核心网处理参数存储为所述ue的第一预存数据;

385.其中,所述核心网处理参数包括以下三组数据中至少一组:第一全局公钥,或者第一全局公钥和第三私钥,或者第二全局公钥和第四私钥;

386.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

enc

;

387.所述第三私钥为ibc技术的所述ue_id对应的数据加密私钥sk

ue_id_enc

;

388.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

389.所述第四私钥为ibc技术的所述ue_id对应的数据签名私钥sk

ue_id_sig

。

390.结合第十二方面第一种可能的实现方式,在第二种可能的实现方式中,所述第一预存数据中包括所述加密公钥和所述gpk

enc

;

391.所述保护单元具体用于:

392.在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公钥和所述gpk

enc

;

393.使用所述加密公钥和所述gpk

enc

对所述传输数据进行加密得到保护消息;

394.其中,所述传输数据的保护方式为使用所述加密公钥和所述gpk

enc

对所述传输数据进行加密。

395.结合第十二方面第一种可能的实现方式,在第三种可能的实现方式中,所述第一预存数据中包括所述加密公钥、所述gpk

enc

和所述sk

ue_id_enc

;

396.所述保护单元具体用于:

397.在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公钥、所述gpk

enc

以及所述sk

ue_id_enc

;

398.根据所述加密公钥、所述gpk

enc

以及所述sk

ue_id_enc

生成对称钥k3,并将所述传输数据和所述k3输入系统函数以获取第四完整性校验码mac3;

399.使用所述加密公钥和所述gpk

enc

对所述传输数据和所述mac3进行加密得到保护消息;

400.其中,所述传输数据的保护方式为使用所述加密公钥和所述gpk

enc

对所述传输数据和所述mac3进行加密。

401.结合第十二方面第一种可能的实现方式,在第四种可能的实现方式中,所述第一预存数据中包括所述加密公钥、所述gpk

enc

和sk

ue_id_sig

;

402.所述保护单元具体用于:

403.在需要向所述接入点发送传输数据时,从所述第一预存数据中获取所述加密公

钥、所述gpk

enc

、所述gpk

sig

以及所述sk

ue_id_sig

;

404.根据所述gpk

sig

和所述sk

ue_id_sig

对所述传输数据进行签名以得到签名sig3,并使用所述加密公钥、所述gpk

enc

对所述传输数据和所述签名sig2进行加密得到保护消息;

405.其中,所述传输数据的保护方式为使用所述加密公钥、所述gpk

enc

对所述传输数据以及所述签名进行加密。

406.第十三方面,提供了一种传输数据的保护装置,其可包括:

407.接收单元,用于接收接入点发送的保护消息,所述保护消息中携带用户设备ue发送的所述传输数据的保护方式的指示消息;

408.解析单元,用于根据所述接收单元接收的所述保护方式的指示消息从其第二预存数据中获取基于身份的密码ibc技术的全局公钥和所述核心网节点对应的私钥,并使用所述全局公钥和所述核心网节点对应的私钥对所述保护消息进行解析以得到所述ue发送的传输数据。

409.结合第十三方面,在第一种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述核心网节点对应的私钥包括第五私钥和第六私钥;

410.所述解析单元还用于:

411.从密钥管理系统kms中获取核心网系统参数,并将所述核心网系统参数存储为所述核心网接入点的第二预存数据;

412.其中,所述核心网系统参数包括加密公钥以及以下两组数据中至少一组:第一全局公钥和第五私钥,或者第二全局公钥和第六私钥;

413.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

enc

;

414.所述第五私钥为ibc技术的所述核心网节点对应的数据加密私钥sk

cp_id_enc

;

415.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

416.所述第六私钥为ibc技术的所述核心网节点对应的数据签名私钥sk

cp_id_sig

。

417.结合第十三方面,第一种可能的实现方式,在第二种可能的实现方式中,所述加密公钥为核心网认证节点的身份,或者所述加密公钥包含所述核心网节点的身份。

418.结合第十三方面,第二种可能的实现方式,在第三种可能的实现方式中,所述第二预存数据中包括所述gpk

enc

和所述sk

cp_id_enc

;

419.所述解析单元具体用于:

420.根据所述保护方式的指示消息确定所述传输数据的保护方式,并从所述第二预存数据中获取所述sk

cp_id_enc

和所述gpk

enc

,并使用所述sk

cp_id_enc

和所述gpk

enc

对所述保护消息进行解密以得到所述ue的传输数据。

421.结合第十三方面,第二种可能的实现方式,在第四种可能的实现方式中,所述第二预存数据中包括所述gpk

enc

和所述sk

cp_id_enc

;

422.所述解析单元具体用于:

423.根据所述保护方式的指示消息确定所述传输数据的保护方式,从所述第二预存数据中获取所述gpk

enc

和所述sk

cp_id_enc

,对所述保护消息进行解密以得到解密消息;

424.获取所述解密消息中携带的第四完整性校验码mac3,并使用所述ue的标识信息、所述gpk

enc

和所述sk

cp_id_enc

生成对称钥k4;

425.使用所述k4、所述ue的标识信息和所述解密消息生成第五完整性校验码mac4,并

当所述mac4与所述mac3相匹配时,获取所述传输数据。

426.结合第十三方面,第二种可能的实现方式,在第五种可能的实现方式中,所述第二预存数据中包括所述加密公钥、所述gpk

enc

、所述sk

cp_id_enc

和所述gpk

sig

;

427.所述解析单元具体用于:

428.根据所述加密方式的指示消息确定所述传输数据的保护方式,并使用从所述第二预存数据中获取的所述gpk

enc

、所述加密公钥和所述sk

cp_id_enc

对所述保护消息进行解密;

429.从所述保护消息解密得到的解密消息中获取所述签名sig3,并使用所述ue的标识信息和所述gpk

sig

对所述保护消息进行验证,当所述保护消息验证成功时,获取所述传输数据。

430.第十四方面,提供了一种传输数据的保护装置,其可包括:

431.接收单元,用于接收用户面网关下发的传输数据;

432.处理单元,用于从核心网节点的第二预存数据中获取用户设备ue的标识信息、基于身份的密码ibc技术的全局公钥以及所述核心网节点对应的私钥,并使用所述ue的标识信息、所述全局公钥和所述私钥对所述接收单元接收的所述传输数据进行保护以得到保护消息。

433.发送单元,用于将所述处理单元处理得到的所述保护消息发送给接入点。

434.结合第十四方面,在第一种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述核心网节点对应的私钥包括第五私钥和第六私钥;

435.所述处理单元还用于:

436.从网络或者密钥管理系统kms中获取核心网系统参数,并将所述核心网系统参数存储为所述核心网接入点的第二预存数据;

437.其中,所述核心网系统参数包括加密公钥以及以下两组数据中至少一组:第一全局公钥和第五私钥,或者第二全局公钥和第六私钥;

438.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

enc

;

439.所述第五私钥为ibc技术的所述核心网节点对应的数据加密私钥sk

cp_id_enc

;

440.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

441.所述第六私钥为ibc技术的所述核心网节点对应的数据签名私钥sk

cp_id_sig

。

442.结合第十四方面第一种可能的实现方式,在第二种可能的实现方式中,所述第二预存数据中包括所述gpk

enc

和所述sk

cp_id_enc

;

443.所述处理单元具体用于:

444.从所述第二预存数据中获取所述ue的标识信息、所述gpk

enc

以及所述sk

cp_id_enc

;

445.根据所述ue的标识信息、所述gpk

enc

以及所述sk

cp_id_enc

生成对称钥k5,并将所述传输数据和所述k5输入系统函数以获取第六完整性校验码mac5;

446.使用所述k5对所述传输数据加密得到保护消息。

447.第十五方面,提供了一种传输数据的保护装置,其可包括:

448.接收单元,用于接收接入点发送的保护消息;

449.解析单元,用于从用户设备的第一预存数据中获取核心网节点的标识,基于身份的密码ibc技术的全局公钥和所述ue对应的私钥对所述保护消息进行解析以得到所述传输数据。

450.结合第十五方面,在第一种可能的实现方式中,所述全局公钥包括第一全局公钥和第二全局公钥,所述ue对应的私钥包括第三私钥和第四私钥;

451.所述解析单元还用于:

452.从核心网中获取其标识信息、所述ue用于处理传输数据的核心网处理参数,并将所述标识信息和所述核心网处理参数存储为所述ue的第一预存数据;

453.其中,所述核心网处理参数包括以下两组数据中至少一组:第一全局公钥和第三私钥,或者第二全局公钥和第四私钥;

454.所述第一全局公钥为ibc技术的数据加密全局公钥gpk

enc

;

455.所述第三私钥为ibc技术的所述ue_id对应的数据加密私钥sk

ue_id_enc

;

456.所述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

;

457.所述第四私钥为ibc技术的所述ue_id对应的数据签名私钥sk

ue_id_sig

。

458.结合第十五方面第一种可能的实现方式,在第二种可能的实现方式中,所述第一预存数据中包括所述ue的标识信息、所述核心网节点的标识、所述gpk

enc

和所述sk

ue_id_enc

;

459.所述解析单元具体用于:

460.从所述第一预存数据中获取所述gpk

enc

和所述sk

ue_id_enc

,并使用所述gpk

enc

和所述sk

ue_id_enc

对所述保护消息进行解密以得到解密消息;

461.使用所述核心网节点的标识信息、所述gpk

enc

和所述sk

ue_id_enc

生成对称钥k6;

462.使用所述k6对所述保护消息进行解密以得到解密消息;

463.使用所述k6和所述解密消息生成第七完整性校验码mac6,并当所述mac6与所述解密消息中携带的mac5相匹配时,获取所述传输数据。

464.第十六方面提供了一种用户设备,其可包括:存储器和处理器,所述存储器和所述处理器相连;

465.所述存储器用于存储一组程序代码;

466.所述处理器用于调用所述存储器中存储的程序代码,执行如上述第四方面提供的传输数据的保护方法。

467.第十七方面提供了一种接入点,其可包括:存储器和处理器,所述存储器和所述处理器相连;

468.所述存储器用于存储一组程序代码;

469.所述处理器用于调用所述存储器中存储的程序代码,执行如上述第五方面提供的传输数据的保护方法。

470.第十八方面提供了一种用户设备,其可包括:存储器和处理器,所述存储器和所述处理器相连;

471.所述存储器用于存储一组程序代码;

472.所述处理器用于调用所述存储器中存储的程序代码,执行如上述第六方面提供的传输数据的保护方法。

473.第十九方面提供了一种核心网节点,其可包括:存储器和处理器,所述存储器和所述处理器相连;

474.所述存储器用于存储一组程序代码;

475.所述处理器用于调用所述存储器中存储的程序代码,执行如上述第七方面提供的

传输数据的保护方法。

476.第二十方面提供了一种核心网节点,其可包括:存储器和处理器,所述存储器和所述处理器相连;

477.所述存储器用于存储一组程序代码;

478.所述处理器用于调用所述存储器中存储的程序代码,执行如上述第八方面提供的传输数据的保护方法。

479.第二十一方面提供了一种用户设备,其可包括:存储器和处理器,所述存储器和所述处理器相连;

480.所述存储器用于存储一组程序代码;

481.所述处理器用于调用所述存储器中存储的程序代码,执行如上述第九方面提供的传输数据的保护方法。

482.由上可知,本技术公开了一种传输数据的保护系统、方法及装置,上述系统包括:用户设备ue和接入点;接入点发送广播消息,其中携带加密公钥;ue接收并存储加密公钥;ue从第一预存数据中获取全局公钥或者ue对应的私钥,并使用加密公钥和全局公钥或者ue对应的私钥对传输数据进行保护;ue向接入点发送保护消息,保护消息中携带传输数据的保护方式的指示消息;接入点在接收到保护消息之后,根据保护方式的指示消息从其第二预存数据中获取全局公钥和接入点对应的私钥,并使用全局公钥和接入点对应的私钥对保护消息进行解析;接入点将解析得到的传输数据发送到核心网。采用本技术,具有可对传输数据进行保护,过滤不安全数据,从而提高网络的安全性。

附图说明

483.为了更清楚地说明本发明实施例中的技术方案,下面将对实施例描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

484.图1是本发明实施例提供的数据传输的一传输架构图;

485.图2是本发明实施例提供的传输数据的保护系统进行数据传输的一交互示意图;

486.图3是本发明实施例提供的保护系统在场景一中的一交互示意图;

487.图4是本发明实施例提供的保护系统在场景一中的另一交互示意图;

488.图5是本发明实施例提供的保护系统在场景二中的一交互示意图;

489.图6是本发明实施例提供的保护系统在场景二中的另一交互示意图;

490.图7是本发明实施例提供的保护系统在场景三中的交互示意图;

491.图8是本发明实施例提供的保护系统在场景四中的交互示意图;

492.图9是本发明实施例提供的数据传输的另一传输架构图;

493.图10是本发明实施例提供的传输数据的保护系统进行数据传输的另一交互示意图;

494.图11是本发明实施例提供的保护系统在场景五中的一交互示意图;

495.图12是本发明实施例提供的保护系统在场景五中的另一交互示意图;

496.图13是本发明实施例提供的保护系统在场景五中的另一交互示意图;

497.图14是本发明实施例提供的数据传输的另一传输架构图;

498.图15是本发明实施例提供的传输数据的保护系统进行下行数据传输的交互示意图;

499.图16是本发明实施例提供的保护系统在场景六中的交互示意图;

500.图17是本发明实施例提供的传输数据的保护方法的一流程示意图;

501.图18是本发明实施例提供的传输数据的保护方法的另一流程示意图;

502.图19是本发明实施例提供的传输数据的保护方法的另一流程示意图;

503.图20是本发明实施例提供的传输数据的保护方法的另一流程示意图;

504.图21是本发明实施例提供的传输数据的保护方法的另一流程示意图;

505.图22是本发明实施例提供的传输数据的保护方法的另一流程示意图;

506.图23是本发明实施例提供的传输数据的保护装置的一结构示意图;

507.图24是本发明实施例提供的传输数据的保护装置的另一结构示意图;

508.图25是本发明实施例提供的传输数据的保护装置的另一结构示意图;

509.图26是本发明实施例提供的传输数据的保护装置的另一结构示意图;

510.图27是本发明实施例提供的传输数据的保护装置的另一结构示意图;

511.图28是本发明实施例提供的传输数据的保护装置的另一结构示意图。

具体实施方式

512.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有作出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

513.基于身份的密码(英文:identity based cryptography,ibc)技术提供一种基于身份的加密(英文:identity based encryption,ibe)技术和基于身份的签名(英文:identity based signature,ibs)技术等。ibc技术属于一种公钥技术。首先密钥的产生是基于一对全局参数,包括全局公钥(英文:global public key,gpk)和全局私钥(英文:global secret key,gsk)。其中,密钥产生方根据用户提供的身份(英文:identity,id)信息,使用上述全局参数进行运算,为用户产生一个对应于该用户的id的私钥sk

id

。例如,密钥产生方可根据ue提供的身份(如,ue_id),使用上述全局参数进行运算得到ue对应的私钥sk

ue_id

。进一步的,可将上述用户的id、私钥sk

id

和全局公钥gpk通过可靠手段分发给用户,具体手段可根据实际应用场景确定。

514.在使用ibc技术加密时,加密方需要获得加密公钥(具体可为接收方的id)和全局公钥gpk。加密方使用接收方的id和全局公钥加密用户的明文数据m,形成密文e(m),并发送给接收方。接收方接收到密文e(m),首先根据自身的id获得该id相对应的用于解密的私钥sk

id

和全局公钥gpk,并使用sk

id

和gpk解密密文e(m),获得相应的明文m。

515.在使用ibc技术签名时,签名方需要拥有自身的id,用于签名的私钥sk

id

和全局公钥gpk。签名方使用全局公钥和私钥sk

id

对用户的明文数据m签名,形成签名sig(sk

id

,m),并把签名后的消息{id,m,sig(sk

id

,m)}发送给接收方。接收方接收到带有签名的消息后,首先根据消息中携带的id获得相对应的全局公钥gpk,并使用id和gpk验证消息中携带的签名

sig(sk

id

,m),以验证消息的完整性。

516.ibc技术与现有的基于公钥基础设施(英文:public key infrastructure,pki)的公钥技术不同之处在于,现有pki技术中的公钥是一串随机数字,不具有身份意义特征,而ibc技术弥补了这方面的缺陷。在ibc技术中,公钥可以是任意一串有意义的字符,通常是我们现实生活中的身份信息,如email地址abc@xyz.com等,也可以使用电话号码或者imsi等信息,便于记忆和验证。

517.本发明实施例可使用ibc技术保护空口信令或者低频小数据的传输,即本发明中所描述的传输数据可包括空口信令或者无连接的低频小数据等,具体可根据实际应用场景确定,在此不做限制。

518.参见图1,是本发明实施例提供的数据传输的一传输架构图。在图1所示的传输架构中,可包括ue、接入点和核心网等数据传输端。其中,接入点可包括基站(英文:base station,bs),无线保真(英文:wireless-fidelity,wi-fi)网络中的接入点(英文:access point,ap)或者作为网络热点的热点ue。其中,上述bs可为3g网络中的基站(英文:node b,nb),也可为4g网络中的演进性基站(英文:evolved node b,enb),或者更早前的网络时代中的基站,在此不做限制。

519.参见图2,图2是本发明实施例提供的传输数据的保护系统进行数据传输的一交互示意图。本发明实施例提供的保护系统中各个数据传输端进行数据传输的过程可包括步骤:

520.s201,接入点向ue发送广播消息。

521.在一些可行的实施方式中,接入点发送广播消息之前,可预先从网络或者密钥管理系统(英文:key management system,kms)获取系统参数,并将获取的系统参数存储在接入点的指定存储空间,即可将获取的系统参数存储为接入点的预存数据(即第二预存数据)。其中,接入点从网络或者kms中获取的系统参数可包括加密公钥,或者第一全局公钥和私钥,或者第二全局公钥和私钥等。其中,接入点从网络或者kms中获取的系统参数具体包含的信息可根据接入点在实际应用场景中执行的数据传输操作的需求确定,在此不做限制。

522.具体实现中,上述加密公钥可为接入点的标识。若具体应用场景中,上述接入点为bs,则上述加密公钥可为bs的身份(即bs_id),或者上述加密公钥包含bs_id。其中,上述加密公钥包含bs_id表示上述加密公钥由bs_id和其他数据构成,bs_id只是加密公钥的长串数据中的一部分数据,具体可根据时间采用的加密公钥的数据形式确定,在此不做限制。

523.若具体应用场景中,上述接入点为wi-fi ap,则上述加密公钥可为wi-fi ap的介质控制子层(英文:media access control,mac)地址,或者wi-fi ap的服务集标识(英文:service set identifier,ssid)。具体实现中,接入点为wifi ap时,加密公钥的具体组成形式可根据实际应用场景确定,在此不做限制。

524.若具体应用场景中,上述接入点为热点ue,则上述加密公钥可为热点ue的ue_id,或者热点ue的移动用户身份(英文:international mobile subscriber identity,imsi)。具体实现中,接入点为热点ue时,加密公钥的具体组成形式可根据实际应用场景确定,在此不做限制。

525.进一步的,具体实现中,上述接入点从网络或者kms中获取的第一全局公钥可为

ibc技术的数据加密全局公钥gpk

enc

。第一私钥可使用ibc技术根据接入点的id和上述gpk

enc

生成的接入点对应的数据加密私钥sk

bs_id_enc

。其中,上述接入点bs、wi-fi ap和热点ue在数据传输中都作为基站,上述生成数据加密私钥时使用的接入点的id包括bs的id、wifi ap的id或者热点ue的id,因此接入点对应的数据加密私钥均表示为sk

bs_id_enc

。上述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

。第二私钥为使用ibc技术根据接入点的id和上述gpk

sig

生成的接入点对应的数据签名私钥sk

bs_id_sig

。同理,上述接入点bs、wi-fi ap和热点ue在数据传输中都作为基站,上述生成数据签名私钥时使用的接入点的id包括bs的id、wifi ap的id或者热点ue的id,因此接入点对应的数据签名私钥均表示为sk

bs_id_sig

。

526.在一些可行的实施方式中,ue也可从网络或者上述kms中获取用于处理传输数据的处理参数。其中,上述处理参数可包括ue所属运营商的身份、全局公钥或者ue对应的私钥等。其中,上述ue所属运营商的身份可表示为operator id1,例如ue所属运营商为运营商a时,上述operator id1则为运营商a的身份。上述全局公钥包括第一全局公钥和第二全局公钥,上述私钥包括第三私钥和第四私钥。其中,上述第一全局公钥为与接入点获取的第一全局公钥相同的数据加密全局公钥gpk

enc

。上述第二全局公钥为与接入点获取的第二全局公钥相同的数据签名全局公钥gpk

sig

。上述第三私钥可使用ibc技术根据ue_id和上述gpkenc生成的ue对应的数据加密私钥sk

ue_id_enc

。上述第四私钥为使用ibc技术根据ue_id和上述gpk

sig

生成的ue对应的数据签名私钥sk

ue_id_sig

。

527.具体实现中,接入点可周期性向ue发送广播消息,并在上述广播消息中携带上述加密公钥,以供ue根据上述加密公钥进行数据保护。

528.进一步的,在一些可行的实施方式中,接入点可使用第二预存数据中存储的gpk

sig

和sk

bs_id_sig

对所述广播消息进行签名以得到广播消息的签名(表示为sig1),并在广播消息中携带接入点具有数据签名功能的指示信息。进一步的,也可在上述广播消息中携带上述sig1。

529.s202,ue接收接入点的广播消息,并存储广播消息中携带的加密公钥。

530.在一些可行的实施方式中,ue接收到接入点发送的广播消息之后,可根据上述广播消息中携带的信息确定接入点是否支持基于加密公钥的数据加密或者数据签名,以及加密公钥的类型。其中,上述加密公钥的类型可包括ibc技术的加密公钥,或者pki技术的公钥。本发明实施例将具体支持对ibc技术的加密公钥的数据传输进行描述。具体实现中,若接入点发送的广播消息不携带加密公钥,则可确定接入点不支持加密公钥的数据加密,ue可向该接入点发送数据时无需加密,对此类应用场景,本发明实施例不具体描述。若上述广播消息中携带加密公钥,但是不包含接入点是否具有数据签名功能的指示信息,ue则可直接存储上述广播消息中携带的加密公钥,以根据上述加密公钥对后续需要向接入点发送的数据进行加密处理。

531.在一些可行的实施方式中,若ue接收到上述接入点发送的广播消息,并且确定上述广播消息中携带指示信息,则可根据上述指示信息确定接入点是否具有数据签名功能。ue还可验证上述广播消息中携带的时间戳(英文:timestamp)或者序列号(英文:sequence number)是否合法,若上述时间戳或者序列号合法,则可进一步直接存储上述广播消息中携带的信息,包括加密公钥、时间戳和序列号等信息。

532.进一步的,在一些可行的实施方式中,若ue根据广播消息中携带的指示信息确定

接入点具有数据签名功能,则可根据上述广播消息中携带的签名验证广播消息的合法性。具体的,ue可根据广播消息中携带的接入点的标识信息(例如接入点的id等)确定接入点所属的运营商的身份operator id2。将上述operator id2与operator id1进行匹配,若上述operator id2与operator id1相同,则可确定上述接入点和ue同属一个运营商。进一步的,ue确定接入点与其同属一个运营商之后,则可根据operator id1(此时operator id2与operator id1相同)从其第一预存数据中查找operator id1对应的数据签名全局公钥(设定为第三全局公钥),即接入点对应的第三全局公钥gpk

sig

1。进一步的,若上述广播消息中携带签名sig1,ue可则使用上述gpk

sig

1和接入点的id等信息对广播消息进行验证。当广播消息验证通过时,确定将广播消息携带的加密公钥、时间戳或者序列号等信息添加至ue的第一预存数据中,以备后续传输数据处理时使用。若上述广播消息验证不通过,则丢弃该广播消息。ue需要发送传输数据时,则可根据第一存储数据中存储的目标接入点的信息进行数据处理并发送给目标接入点。

533.s203,ue在需要向接入点发送传输数据时,使用从第一预存数据中获取的加密公钥、全局公钥或者ue对应的私钥对传输数据进行保护以得到保护消息。

534.具体实现中,上述全局公钥可包括gpk

enc

或者gpk

sig

,具体可根据ue对传输数据的具体处理方式确定。上述ue对应的私钥可包括sk

ue_id_enc

或者sk

ue_id_sig

,具体可根据ue对传输数据的具体处理方式确定。下面将结合步骤s204-s206对数据传输的实现方式进行具体描述。

535.s204,ue向接入点发送保护消息。

536.具体实现中,上述保护消息中携带传输数据的保护方式的指示消息。其中,上述保护方式可包括加密、或者加密和签名、或者加密使用的密钥,以及签名使用的密钥等信息。下面将结合步骤s205-s206对数据传输的实现方式进行具体描述。

537.s205,接入点根据保护方式的指示消息从第二预存数据中获取全局公钥和接入点对应的私钥,并使用全局公钥和接入点对应的私钥对保护消息进行解析。

538.s206,接入点将解析得到的传输数据发送到核心网中。

539.在一些可行的实施方式中,ue可在需要向目标接入点发送传输数据时,可根据目标接入点的id等标识信息从第一预存数据中获取目标接入点对应的加密公钥和gpk

enc

。其中,上述目标接入点可为ue的第一预存数据中包含的一个或者多个接入点信息中的某一个接入点。例如,若上述目标接入点为目标bs(简称bs),则可根据bs_id从第一预存数据中获取加密公钥,其中,加密公钥可为bs_id,或者加密公钥包含bs_id。进一步的,ue还可在其第一预存数据中获取自身的标识信息,例如ue_id等信息。ue可将需要发送的传输数据和ue_id等信息输入系统函数以获取第一完整性校验码(英文message authentication code,mac)(如mac0),并使用加密公钥、gpk

enc

对传输数据和mac0进行加密以得到保护消息。其中,上述保护消息可携带传输数据的保护方式的指示信息。上述传输数据的保护方式为使用加密公钥和gpk

enc

对传输数据和mac0进行加密。

540.进一步的,在一些可行的实施方式中,ue生成完整性校验码时也可将存储在第一预存数据中的时间戳和序列号等信息,连同需要发送的传输数据、ue_id等信息输入系统函数,通过系统函数生成mac0。将时间戳和序列号等信息添加到生成mac0的数据中,可供接入点更好地验证消息的完整性,增强数据传输的安全性。下面各个应用场景中完整性校验码

的生成也可根据实际应用场景需求添加时间戳和序列号到输入系统函数的数据中,增强各个应用场景中数据传输的安全性,下面不再赘述。

541.具体实现中,ue对传输数据进行加密得到保护消息之后,则可将上述保护消息发送给接入点。其中,上述保护消息可包含一个指示位,上述指示位用于传输上述指示信息,用于告知接入点上述传输数据的保护方式。

542.在一些可行的实施方式中,接入点接到上述保护消息之后,可首先根据上述保护消息确定传输数据的保护方式,进而可根据保护方式从第二预存数据中获取相关的数据对传输数据进行解析。其中,若上述传输数据的保护方式为使用加密公钥和gpk

enc

对传输数据和mac0进行加密,接入点则可从第二预存数据中获取sk

bs_id_enc

和gpk

enc

,并使用sk

bs_id_enc

和gpk

enc

对保护消息进行解密以得到解密消息。进一步的,接入点还可从解密消息中获取保护消息携带的mac0。接入点解密得到上述解密消息之后,还可将解密消息输入到一个系统函数,获得一个完整性校验码(具体可设定为第二完整性校验码mac1)。其中,上述生成mac1的数据中也可包含时间戳和序列号等信息。具体的,若接入点的广播消息中携带时间戳和序列号等信息,ue生成完整性校验码时可将时间戳和序列号添加到生成完整性校验码的数据中。相对应的,接入点验证ue发送的保护消息时,也可将时间戳和序列号等信息添加在生成用于验证保护消息的完整性校验码的数据中,具体可根据实际应用场景确定。下述各个应用场景中完整性校验码的生成也可根据实际应用场景需求确定是否添加时间戳和完整性校验码,在此不再赘述。当mac1与mac0相匹配时,则可获取上述保护消息中携带的传输数据,进而可将上述传输数据发送到核心网。

543.进一步的,在一些可行的实施方式中,ue需要向目标接入点(下面简称接入点)发送传输数据时,还可对传输数据进行签名。具体的,ue可在需要向接入点发送传输数据时,从第一预存数据中获取加密公钥、gpk

enc

、gpk

sig

以及sk

ue_id_sig

。进而可根据gpk

sig

和sk

ue_id_sig

对传输数据进行签名以得到签名sig2,并使用上述加密公钥、gpk

enc

对传输数据、ue的标识信息和上述sig2进行加密以得到保护消息。其中,上述保护消息可携带传输数据的保护方式的指示信息。上述传输数据的保护方式为使用加密公钥、gpk

enc

对传输数据以及上述sig2进行加密。

544.具体实现中,ue对传输数据进行加密得到保护消息之后,则可将上述保护消息发送给接入点。其中,上述保护消息可包含一个指示位,上述指示位用于传输上述指示信息,用于告知接入点上述传输数据的保护方式。

545.在一些可行的实施方式中,接入点接到上述保护消息之后,可首先根据上述保护消息确定传输数据的保护方式,进而可根据保护方式从第二预存数据中获取相关的数据对传输数据进行解析。其中,上述传输数据的保护方式为使用加密公钥、gpk

enc

对传输数据以及上述sig2进行加密。接入点根据加密方式的指示消息确定传输数据的保护方式为使用加密公钥、gpk

enc

对传输数据以及上述sig2进行加密之后,可从第二预存数据中获取gpk

enc

和sk

bs_id_enc

,并使用sk

bs_id_enc

和gpk

enc

对保护消息进行解密以获取传输数据。进一步的,接入点还可从保护消息解密得到的解密消息中获取ue的标识信息(如ue_id)和上述sig2。具体实现中,ue向接入点发送保护消息时,可在上述保护消息中携带ue_id等标识,以供接入点根据ue_id等标识对保护消息中的签名进行验证,以确定是否将传输数据发送到核心网。

546.具体实现中,接入点根据加密方式的指示消息确定传输数据的保护方式为使用加

密公钥、gpk

enc

对传输数据以及上述sig2进行加密之后,可从第二预存数据中获取上述gpk

sig

,并使用ue_id和上述gpk

sig

对上述保护消息中携带的sig2进行验证。若上述当保护消息中的sig2验证成功,接入点则可将传输数据发送到核心网。

547.在本发明实施例中,ue向接入点发送上行数据时,可使用接入点的身份等信息作为加密公钥,并使用ibc技术的全局公钥对上传传输数据进行加密,可以有效解决5g网络中对空口信令及其数据的保护,防止用户隐私、信令内容的泄露。接入点对ue发送的消息进行解密和签名、完整性校验码等验证,过滤非法信令和数据,保护核心网的安全。

548.参见图3,图3是本发明实施例提供的保护系统在场景一中的一交互示意图。下面将结合图3,对本发明实施例提供的传输数据的保护系统中各个数据传输端在场景一中数据交互过程进行描述。其中,接入点为bs。当接入点为bs时,加密公钥可为bs_id或者加密公钥中包含bs_id。私钥sk

bs_id_enc

和私钥sk

bs_id_sig

具体为bs对应的数据加密私钥和数据签名私钥。

549.在该应用场景中,ue和接入网(英文:radio access network,ran)使用ibe的技术对从ue到ran的上行数据的传输实施了加密,但是ue不对消息提供认证信息,因此ran对用户消息无认证能力。其中,上述ran为接入点所属的网络,ran可提供上述接入点的功能。在该应用场景中,ran侧将以基站为例进行说明,ue和基站组成的系统执行数据传输包含的具体流程包括步骤:

550.31、基站获取ibc技术的系统参数。

551.具体实现中,基站可从网络中获取系统参数,其中,上述系统参数可包括加密公钥(如bs_id)、全局公钥gpk,以及基站对应的加密或者签名的密钥sk

bs_id

。当基站同时具有加密和签名的功能时,基站需要从网络中获取的系统参数包括两个全局公钥,分别为gpk

enc

和gpk

sig

,和两个私钥,分别为sk

bs_id_enc

,sk

bs_id_sig

。

552.32、基站存储ibc技术的系统参数。

553.其中,上述系统参数包括bs_id,gpk

enc

、gpk

sig

,sk

bs_id_enc

和sk

bs_id_sig

等。

554.33、ue获取ibc技术的处理参数。

555.具体实现中,ue从网络中获取其所属运营商的operator id和基于ibc技术的公钥gpk。gpk可以是两个,分别对应于加密和签名,如gpk

enc

和gpk

sig

。

556.34、基站发送广播消息。

557.具体实现中,广播消息中包含一个指示位(英文:indicator),该指示位(如indicator1)可用于标明消息中是否包含pki技术的公钥,或者ibc技术的公钥,或者还可用于指明基站的身份(即bs_id),或者用于表明基站是否支持ibe技术的加密,基站是否具有签名的能力等信息。广播消息中还可能携带时间戳或者一个消息序列号。

558.进一步的,基站可以使用gpk

sig

和私钥sk

bs_id_sig

对该消息进行签名得到sig1。

559.35、ue验证消息并存储广播消息中携带的相关数据。

560.具体实现中,ue接收到基站发送的广播消息后,首先根据广播消息中包含的indicator1,确认基站是否支持基于公钥的加密及公钥的类型,其中,公钥的类型包括pki公钥或者ibc公钥,本发明实施例将对ibc公钥进行描述,对pki公钥不做限制。ue还可进一步确认消息中的timestamp或者sequence number是否合法。ue还要确定消息中是否携带了签名。如果广播消息中包含一个签名(如上述sig1),ue根据基站所属运营商获得相应的

operator id(例如上述operator id2),并进一步确认operator id2相对应的全局公钥gpk

sig

。ue使用基站的标识信息(如bs_id)和gpk

sig

验证消息的合法性。如果消息合法,则存储广播消息中包含的加密公钥(如bs_id,其中bs_id也为基站的标识信息)、timestamp以及sequence number等信息。否则,ue丢弃该消息。具体实现中,上述签名和广播消息的验证可参见上述s201-s206中各个步骤的相关描述,在此不再赘述。

561.36、ue生成完整性校验码,并对传输数据进行加密以得到保护消息。

562.具体实现中,当ue需要向ran发送信令或者无连接的小数据时,ue首先根据接收方的id(如bs_id)从第一预存数据中获取bs_id相对应的加密公钥(加密公钥具体可为bs_id或者包含bs_id的密钥)及bs_id相对应的系统参数(如timestamp,sequence number和gpk

enc

)。ue把用户要加密的消息输入到一个系统函数(具体可为哈希函数(hash))中获取一个完整性校验码(如mac0)。其中,上述用户要加密的消息可为信令(或者无连接的小数据),进一步的,上述用户要加密的消息也可包括信令(或者无连接的小数据)、timestamp和sequence number等。其中,timestamp或者sequence number可以是ue最近接收到的数值。ue使用bs对应的加密公钥(bs_id)或者全局公钥gpkenc对要发送的信令(或者无连接的小数据)及其mac0进行加密操作以得到保护消息。

563.37、ue向基站发送由上述第36步加密的保护消息。

564.具体实现中,上述保护消息中包含一个指示位(如indicator2),标明该保护消息是否被加密,或者该保护消息的保护方式,例如是否使用了bs_id进行了消息的加密等。

565.38、基站验证ue发送的消息。

566.具体实现中,基站接收到ue发送的保护消息后,首先根据保护消息中携带的指示位(如indicator2)确定保护消息的保护方式。如果保护消息是使用bs_id和gpk

enc

进行了加密,基站则可从其预存数据中获取bs_id及其相对应的私钥sk

bs_id_enc

、全局公钥gpk

enc

。进而基站可使用获取的参数(sk

bs_id_enc

及其全局公钥gpk

enc

)对接收到的保护消息进行解密。如果消息中还包含了完整性校验码(mac0),基站进一步根据解密得到的消息生成另一个完整性校验码(mac1),通过mac0和mac1的比对来验证消息的完整性。

567.39、基站将解密后的消息发送到核心网。

568.具体实现中,若基站通过mac0和mac1的比对确定了保护消息的完整性,则可将保护消息中携带的传输数据发送到核心网。进一步的,完成消息验证后,基站可更新相关用户的计费信息,并发送到核心网的计费单元。

569.具体实现中,上述各个步骤的更多详细实现方式可参见上述s201-s206中各个步骤的相关描述,在此不再赘述。

570.参见图4,图4是本发明实施例提供的保护系统在场景一中的另一交互示意图。下面将结合图4,对本发明实施例提供的传输数据的保护系统中各个数据传输端在场景一中数据交互过程进行描述。其中,接入点为wi-fi ap。当接入点为wi-fi ap时,加密公钥可为wi-fi ap的mac地址或者ssid。私钥sk

bs_id_enc

和私钥sk

bs_id_sig

具体为wi-fi ap对应的数据加密私钥和数据签名私钥。

571.在该应用场景中,ue和wi-fi ap使用ibe的技术对从ue到ran的数据实施了加密,但是ue不对消息提供认证信息,因此wi-fi ap对用户消息无认证能力。其中,上述ran为接入点所属的网络,ran可提供上述接入点的功能。在该应用场景中,ran侧将以wi-fi ap为例

进行说明,ue和wi-fi ap组成的系统执行数据传输包含的具体流程包括步骤:

572.41、wi-fi ap获取ibc技术的系统参数。

573.具体实现中,wi-fi ap可从网络中获取系统参数,其中,上述系统参数可包括加密公钥(如mac地址或者ssid)、全局公钥gpk,以及基站对应的加密或者签名的密钥sk

bs_id

。当wi-fi ap同时具有加密和签名的功能时,wi-fi ap需要从网络中获取的系统参数包括两个全局公钥,分别为gpk

enc

和gpk

sig

,和两个私钥,分别为sk

bs_id_enc

,sk

bs_id_sig

。

574.42、wi-fi ap存储ibc技术的系统参数。

575.其中,上述系统参数包括mac地址或者ssid、gpk

enc

、gpk

sig

,sk

bs_id_enc

和sk

bs_id_sig

等。

576.43、ue获取ibc技术的处理参数。

577.具体实现中,ue从网络中获取其所属运营商的operator id和基于ibc技术的公钥gpk。gpk可以是两个,分别对应于加密和签名,如gpk

enc

和gpk

sig

。

578.44、wi-fi ap发送广播消息或者单播消息。

579.具体实现中,上述广播消息可为beacon,单播消息可为probe response,下面将以广播消息为例进行说明。广播消息中包含一个指示位(英文:indicator),该指示位(如indicator1)可用于标明消息中是否包含pki技术的公钥,或者ibc技术的公钥,或者还可用于指明wi-fi ap的身份(即mac地址或者ssid),或者用于表明wi-fi ap是否支持ibe技术的加密,wi-fi ap是否具有签名的能力等信息。广播消息中还可能携带时间戳或者消息序列号。

580.进一步的,wi-fi ap可以使用mac地址或者ssid和私钥sk

bs_id_sig

对该消息进行签名得到sig1。

581.45、ue验证消息并存储广播消息或者单播消息中携带的相关数据。

582.具体实现中,ue接收到wi-fi ap发送的广播消息后,首先根据广播消息中包含的indicator1,确认wi-fi ap是否支持基于公钥的加密及公钥的类型,其中,公钥的类型包括pki公钥或者ibc公钥,本发明实施例将对ibc公钥进行描述,对pki公钥不做限制。ue还可进一步确认消息中的timestamp或者sequence number是否合法。ue还要确定消息中是否携带了签名。如果广播消息中包含一个签名(如上述sig1),ue根据wi-fi ap的mac地址或者ssid进一步确认mac地址或者ssid相对应的全局公钥gpk

sig

。ue使用wi-fi ap的标识信息(如mac地址或者ssid)和gpk

sig

验证消息的合法性。如果消息合法,则存储广播消息中包含的加密公钥(如mac地址或者ssid,其中,mac地址或者ssid也为wi-fi ap的标识信息)、timestamp以及sequence number等信息。否则,ue丢弃该消息。具体实现中,上述签名和广播消息的验证可参见上述s201-s206中各个步骤的相关描述,在此不再赘述。

583.46、ue生成完整性校验码,并对传输数据进行加密以得到保护消息。

584.具体实现中,当ue需要向ran发送信令或者无连接的小数据时,ue首先根据接收方的id(如mac地址或者ssid)从第一预存数据中获取mac地址或者ssid相对应的加密公钥(加密公钥具体可为mac地址或者ssid或者包含mac地址或者ssid的密钥),以及mac地址或者ssid相对应的系统参数(如timestamp,sequence number和gpk

enc

)。ue把用户要加密的消息输入到一个系统函数(具体可为哈希函数(hash))中获取一个完整性校验码(如mac0)。其中,上述用户要加密的消息可为信令(或者无连接的小数据),进一步的,上述用户要加密的

消息也可包括信令(或者无连接的小数据)、timestamp和sequence number等。其中,timestamp或者sequence number可以是ue最近接收到的数值。ue使用wi-fi ap对应的加密公钥(如mac地址或者ssid)或者全局公钥gpk

enc

对要发送的信令(或者无连接的小数据)及其mac0进行加密操作以得到保护消息。

585.47、ue向wi-fi ap发送由上述第46步加密的保护消息。该保护消息中包含一个指示位(如indicator2),标明该保护消息是否被加密,或者该保护消息的保护方式,例如是否使用了wi-fi ap的mac地址或者ssid进行了消息的加密等。

586.48、wi-fi ap进行消息验证。

587.具体实现中,wi-fi ap接受到ue发送的保护消息后,首先根据保护消息中携带的指示位(如indicator2)确定保护消息的保护方式。如果保护消息是使用mac地址或者ssid和gpk

enc

进行了加密,wi-fi ap则可从其预存数据中获取mac地址或者ssid及其相对应的私钥sk

bs_id_enc

和全局公钥gpk

enc

。进而wi-fi ap可使用获取的参数(sk

bs_id_enc

及其全局公钥gpk

enc

)对接收到的保护消息进行解密。如果消息中还包含了完整性校验码(mac0),wi-fi ap进一步根据解密得到的消息生成另一个完整性校验码(mac1),通过mac0和mac1的比对来验证消息的完整性。

588.49、wi-fi ap将解密后的消息发送到核心网。

589.具体实现中,若wi-fi ap通过mac0和mac1的比对确定了保护消息的完整性,则可将保护消息中携带的传输数据发送到核心网。具体实现中,上述各个步骤的更多详细实现方式可参见上述s201-s206中各个步骤的相关描述,在此不再赘述。

590.进一步的,在一些可行的实施方式中,ue需要向接入点发送传输数据时,还可根据加密公钥、全局公钥以及ue对应的数据加密私钥等数据生成对称钥,进而可使用对称钥对传输数据进行保护。具体的,ue可在需要向接入点发送传输数据时,从第一预存数据中获取加密公钥、gpk

enc

以及sk

ue_id_enc

。进一步的,ue可根据上述加密公钥、gpk

enc

以及sk

ue_id_enc

生成对称钥(设定为第一对称钥k1),并将上述传输数据和上述k1输入系统函数以获取一个完整性校验码(设定为第三完整性校验码mac2)。需要说明的是,本发明实施例中所描述的系统函数具体可为哈希函数,也可为其他可实现完整性校验码的生成的系统函数,具体可根据实际应用场景确定,在此不再做限制。

591.具体实现中,ue根据加密公钥、gpk

enc

以及sk

ue_id_enc

生成k1之后,可使用上述加密公钥和上述gpk

enc

对传输数据、ue_id等ue标识信息以及上述生成的mac2进行加密以得到保护消息。进一步的,ue可在上述保护消息中携带上述传输数据的保护方式的指示信息,上述指示信息用于指示传输数据的保护方式为使用加密公钥和gpk

enc

对传输数据、ue_id以及mac2进行加密。

592.具体实现中,ue对传输数据进行加密得到保护消息之后,则可将上述保护消息发送给接入点。其中,上述保护消息可包含一个指示位,上述指示位用于传输上述指示信息,用于告知接入点上述传输数据的保护方式。

593.在一些可行的实施方式中,接入点接到上述保护消息之后,可首先根据上述保护消息确定传输数据的保护方式,进而可根据保护方式从第二预存数据中获取相关的数据对传输数据进行解析。其中,上述传输数据的保护方式为使用加密公钥和gpk

enc

对传输数据、ue_id以及mac2进行加密。接入点可根据上述保护方式的指示消息确定传输数据的保护方

式为使用加密公钥和gpk

enc

对传输数据、ue_id以及mac2进行加密,进而可从上述第二预存数据中获取gpk

enc

和sk

bs_id_enc

,并使用上述sk

bs_id_enc

和gpk

enc

对保护消息进行解密以得到解密消息。进一步的,接入点还可从上述解密消息中获取保护消息携带的mac2、ue_id以及传输数据,并使用上述加密公钥、ue_id、gpk

enc

和sk

bs_id_enc

生成对称钥k2。接入点生成上述k2之后,则可使用上述k2、ue_id和解密得到的传输数据计算一个完整性校验码(设定为第四完整性校验码mac3)。若上述mac3与保护消息中携带的上述mac2相匹配,接入点则可将上述保护消息中携带的ue发送的传输数据发送到核心网中。

594.需要说明的是,在本发明实施例中,同一个应用场景中,ue进行数据加密使用的加密公钥与接入点进行数据解密或者验证使用的加密公钥相同,进而可实现加密数据在接收方的正确解密。加密公钥通过广播消息等方式从传输数据接收方(即接入点)传递给传输数据发送方(即ue),传输数据发送方使用传输数据接收方提供的公钥进行数据保护,进而可避免在数据传输中携带数据加密密钥等信息造成信息泄露,增强了网络的安全性。

595.参见图5,图5是本发明实施例提供的保护系统在场景二中的一交互示意图。下面将结合图5,对本发明实施例提供的传输数据的保护系统中各个数据传输端在场景二中数据交互过程进行描述。其中,接入点为bs。当接入点为bs时,加密公钥可为bs_id或者加密公钥中包含bs_id。私钥sk

bs_id_enc

和私钥sk

bs_id_sig

具体为bs对应的数据加密私钥和数据签名私钥。

596.在该应用场景中,与上述图3所示的应用场景提供的实现方式不同的是,ue和ran使用ibe的技术对从ue到ran的上行数据的传输实施了加密,并且ue对消息提供认证信息,因此ran对用户消息有认证能力。其中,上述ran为接入点所属的网络,ran可提供上述接入点的功能。在该应用场景中,ran侧将以基站为例进行说明,ue和基站组成的系统执行数据传输包含的具体流程包括步骤:

597.51、基站获取ibc技术的系统参数。

598.具体实现中,基站可从网络中获取系统参数,其中,上述系统参数可包括加密公钥(如bs_id)、全局公钥gpk,以及基站对应的加密或者签名的密钥sk

bs_id

。当基站同时具有加密和签名的功能时,基站需要从网络中获取的系统参数包括两个全局公钥,分别为gpk

enc

和gpk

sig

,和两个私钥,分别为sk

bs_id_enc

,sk

bs_id_sig

。

599.52、基站存储ibc技术的系统参数。

600.其中,上述系统参数包括bs_id,gpk

enc

、gpk

sig

,sk

bs_id_enc

和sk

bs_id_sig

等。

601.53、ue获取ibc技术的处理参数。

602.具体实现中,ue从网络中获取其所属运营商的operator id1和基于ibc技术的公钥gpk以及私钥。gpk可以是两个,分别对应于加密和签名,如gpk

enc

和gpk

sig

。私钥也可以是两个,分别对应于加密和签名,如sk

ue_id_enc

和sk

ue_id_sig

。

603.54、基站发送广播消息。

604.具体实现中,广播消息中包含一个指示位,该指示位(如indicator1)可用于标明消息中是否包含pki技术的公钥,或者ibc技术的公钥,或者还可用于指明基站的身份(即bs_id),或者用于表明基站是否支持ibe技术的加密,基站是否具有签名的能力等信息。广播消息中还可能携带时间戳或者一个消息序列号。

605.进一步的,基站可以使用bs_id和私钥sk

bs_id_sig

对该消息进行签名得到sig1。

606.55、ue验证消息并存储广播消息中携带的相关数据。

607.ue接收到基站发送的广播消息后,首先根据广播消息中包含的indicator1,确认基站是否支持基于公钥的加密及公钥的类型,其中,公钥的类型包括pki公钥或者ibc公钥,本发明实施例将对ibc公钥进行描述,对pki公钥不做限制。ue还可进一步确认消息中的timestamp或者sequence number是否合法。ue还要确定消息中是否携带了签名。如果广播消息中包含一个签名(如上述sig1),ue根据基站所属运营商获得相应的operator id(例如上述operator id2),并进一步确认operator id2相对应的全局公钥gpk

sig

。ue使用基站的标识信息(如bs_id)和gpk

sig

验证消息的合法性。如果消息合法,则存储广播消息中包含的加密公钥(如bs_id,其中bs_id也为基站的标识信息)、timestamp以及sequence number等信息。否则,ue丢弃该消息。具体实现中,上述签名和广播消息的验证可参见上述s201-s206中各个步骤的相关描述,在此不再赘述。

608.56、ue生成认证码,并使用加密公钥和全局公钥对传输数据进行加密以得到保护消息。

609.具体实现中,当ue需要向ran发送信令或者无连接的小数据时,ue首先根据接收方的id(如bs_id)从第一预存数据中获取bs_id相对应的加密公钥(加密公钥具体可为bs_id或者包含bs_id的密钥)及bs_id相对应的系统参数(如timestamp,sequence number和gpk

enc

)。进一步的,ue可为需要发送的消息生成一个认证码。其中,生成认证码的方式可包括两种:

610.其一,ue使用私钥sk

ue_id

、以及全局公钥gpk

enc

,以及加密公钥(即bs_id)等数据生成一个对称钥(设定为k1)。ue把用户要加密的消息(即传输数据,例如信令或者无连接的小数据,进一步的还可包括一个时间戳或者序列号,时间戳或者序列号可以是ue最近接收到的数值,以及使用上述方法生成的k1)输入到一个系统函数中获取一个具有认证能力的完整性校验码(设定为mac2)。

611.其二,ue直接使用gpk

sig

和sk

ue_id_sig

对要发送的消息(即传输数据,例如信令或者无连接的小数据,进一步的还可包括一个时间戳或者序列号等)进行签名得到签名sig2。

612.ue使用bs对应的加密公钥(bs_id)和全局公钥gpk

enc

对要发送的信令(或者无连接的小数据)及其mac2进行加密操作以得到保护消息。进一步的,ue也可ue使用bs对应的加密公钥(bs_id)和全局公钥gpk

enc

对要发送的信令(或者无连接的小数据)及其sig2进行加密操作以得到保护消息。

613.57、ue向基站发送由上述第56步加密的保护消息。

614.该保护消息中包含一个指示位(如indicator2),标明该保护消息是否被加密,或者该保护消息的保护方式,例如是否使用了bs_id进行了消息的加密等。

615.58、基站对保护消息进行验证。

616.具体实现中,基站接收到ue发送的保护消息后,首先根据保护消息中携带的指示位(如indicator2)确定保护消息的保护方式。如果保护消息是使用bs_id和gpk

enc

进行了加密,基站则可从其预存数据中获取bs_id及其相对应的私钥sk

bs_id_enc

、全局公钥gpk

enc

。进而基站可使用获取的参数(sk

bs_id_enc

及其全局公钥gpk

enc

)对接收到的保护消息进行解密。

617.如果消息中还包含了认证码(完整性校验码或者签名),基站则需进一步验证消息的完整性。如果消息使用了对称钥k1进行了完整性保护,则基站使用私钥sk

bs_id_enc

、全局公

钥gpk

enc

,以及ue_id生成对称密钥k2,然后使用k2和ue_id以及对保护消息进行解密得到的传输数据计算一个完整性校验码mac3。通过mac3和mac2的比对来进行保护消息的验证。如果ue对该保护消息进行了签名,基站则使用消息中携带的ue_id,结合全局公钥gpk

sig

(进一步的,还可包括其他参数如时间戳或者序列号等)对保护消息进行认证。

618.59、基站将解密后的消息发送到核心网。

619.具体实现中,若基站通过mac3和mac2的比对或者sig2的验证确定了保护消息的完整性,则可将保护消息中携带的传输数据发送到核心网。具体实现中,上述各个步骤的更多详细实现方式可参见上述s201-s206中各个步骤的相关描述,在此不再赘述。

620.参见图6,图6是本发明实施例提供的保护系统在场景二中的另一交互示意图。下面将结合图6,对本发明实施例提供的传输数据的保护系统中各个数据传输端在场景二中数据交互过程进行描述。其中,接入点为wi-fi ap。当接入点为wi-fi ap时,加密公钥可为wi-fi ap的mac地址或者ssid。私钥sk

bs_id_enc

和私钥sk

bs_id_sig

具体为wi-fi ap对应的数据加密私钥和数据签名私钥。

621.在该应用场景中,与上述图3所示的应用场景提供的实现方式不同的是,ue和ran使用ibe的技术对从ue到ran的上行数据的传输实施了加密,并且ue对消息提供认证信息,因此ran对用户消息有认证能力。其中,上述ran为接入点所属的网络,ran可提供上述接入点的功能。在该应用场景中,ran侧将以wi-fi ap为例进行说明,ue和wi-fi ap组成的系统执行数据传输包含的具体流程包括步骤:

622.61、wi-fi ap获取ibc技术的系统参数。

623.具体实现中,wi-fi ap可从网络中获取系统参数,其中,上述系统参数可包括加密公钥(如mac地址或者ssid)、全局公钥gpk,以及wi-fi ap对应的加密或者签名的密钥sk

bs_id

。当wi-fi ap同时具有加密和签名的功能时,wi-fi ap需要从网络中获取的系统参数包括两个全局公钥,分别为gpk

enc

和gpk

sig

,和两个私钥,分别为sk

bs_id_enc

,sk

bs_id_sig

。

624.62、wi-fi ap存储ibc技术的系统参数。

625.其中,上述系统参数包括mac地址或者ssid,gpk

enc

、gpk

sig

,sk

bs_id_enc

和sk

bs_id_sig

等。

626.63、ue获取ibc技术的处理参数。

627.具体实现中,ue从网络中获取其mac地址和基于ibc技术的公钥gpk以及私钥。gpk可以是两个,分别对应于加密和签名,如gpk

enc

和gpk

sig

。私钥也可以是两个,分别对应于加密和签名,如sk

mac_enc

和sk

mac_sig

。

628.64、wi-fi ap发送广播消息或者单播消息。

629.具体实现中,上述广播消息可为beacon,单播消息可为probe response,下面将以广播消息为例进行说明。广播消息中包含一个指示位(英文:indicator),该指示位(如indicator1)可用于标明消息中是否包含pki技术的公钥,或者ibc技术的公钥,或者还可用于指明wi-fi ap的身份(即mac地址或者ssid),或者用于表明wi-fi ap是否支持ibe技术的加密,wi-fi ap是否具有签名的能力等信息。广播消息中还可能携带时间戳或者消息序列号。

630.进一步的,wi-fi ap可以使用mac地址或者ssid和私钥sk

bs_id_sig

对该消息进行签名得到sig1。

631.65、ue验证消息并存储广播消息中携带的相关数据。

632.具体实现中,ue接收到wi-fi ap发送的广播消息后,首先根据广播消息中包含的indicator1,确认wi-fi ap是否支持基于公钥的加密及公钥的类型,其中,公钥的类型包括pki公钥或者ibc公钥,本发明实施例将对ibc公钥进行描述,对pki公钥不做限制。ue还可进一步确认消息中的timestamp或者sequence number是否合法。ue还要确定消息中是否携带了签名。如果广播消息中包含一个签名(如上述sig1),ue根据wi-fi ap的mac地址或者ssid进一步确认mac地址或者ssid相对应的全局公钥gpk

sig

。ue使用wi-fi ap的标识信息(如mac地址或者ssid)和gpk

sig

验证消息的合法性。如果消息合法,则存储广播消息中包含的加密公钥(如mac地址或者ssid,其中mac地址或者ssid也为基站的标识信息)、timestamp以及sequence number等信息。否则,ue丢弃该消息。具体实现中,上述签名和广播消息的验证可参见上述s201-s206中各个步骤的相关描述,在此不再赘述。

633.66、ue生成认证码,并使用加密公钥和全局公钥对传输数据进行加密以得到保护消息。

634.具体实现中,当ue需要向ran发送信令或者无连接的小数据时,ue首先根据接收方的id(如mac地址或者ssid)从第一预存数据中获取mac地址或者ssid相对应的加密公钥(加密公钥具体可为mac地址或者ssid,或者包含mac地址或者ssid的密钥)及mac地址或者ssid相对应的系统参数(如timestamp,sequence number和gpk

enc

)。进一步的,ue可为需要发送的消息生成一个认证码。其中,生成认证码的方式可包括两种:

635.其一,ue使用私钥sk

mac_enc

、以及全局公钥gpk

enc

,以及自己的mac地址或者ssid等数据生成一个对称钥(设定为k1)。ue把用户要加密的消息(即传输数据,例如信令或者无连接的小数据,进一步的还可包括一个时间戳或者序列号,时间戳或者序列号可以是ue最近接收到的数值,以及使用上述方法生成的k1)输入到一个系统函数中获取一个具有认证能力的完整性校验码(设定为mac2)。

636.其二,ue直接使用gpk

sig

和sk

mac_sig

对要发送的消息(即传输数据,例如信令或者无连接的小数据,进一步的还可包括一个时间戳或者序列号等)进行签名得到签名sig2。

637.ue使用wifi ap对应的加密公钥(mac地址或者ssid)和全局公钥gpkenc对要发送的信令(或者无连接的小数据)及其mac2进行加密操作以得到保护消息。进一步的,ue也可ue使用wifi ap对应的加密公钥(mac地址或者ssid)和全局公钥gpk

enc

对要发送的信令(或者无连接的小数据)及其sig2进行加密操作以得到保护消息。

638.67、ue向wi-fi ap发送由上述第56步加密的保护消息。

639.该保护消息中包含一个指示位(如indicator2),标明该保护消息是否被加密,或者该保护消息的保护方式,例如是否使用了wifi ap的mac地址或者ssid进行了消息的加密等。

640.68、wi-fi ap进行消息验证。

641.具体实现中,wi-fi ap接收到ue发送的保护消息后,首先根据保护消息中携带的指示位(如indicator2)确定保护消息的保护方式。如果保护消息是使用wifi ap的mac地址或者ssid、和gpk

enc

进行了加密,wi-fi ap则可从其预存数据中获取wifi ap的mac地址或者ssid及其相对应的私钥sk

bs_id_enc

、全局公钥gpk

enc

。进而基站可使用获取的参数(sk

bs_id_enc

及其全局公钥gpkenc)对接收到的保护消息进行解密。

642.如果消息中还包含了认证码(完整性校验码或者签名),wi-fi ap则需进一步验证消息的完整性。如果消息使用了对称钥k1进行了完整性保护,则wi-fi ap使用加密公钥(如wifi ap的mac地址或者ssid)、私钥sk

bs_id_enc

、全局公钥gpk

enc

,以及ue_id生成对称密钥k2,然后使用k2和ue_id以及对保护消息进行解密得到的传输数据计算一个完整性校验码mac3。通过mac3和mac2的比对来进行保护消息的验证。如果ue对该保护消息进行了签名,wi-fi ap则使用消息中携带的ue_id,结合全局公钥gpk

sig

(进一步的,还可包括其他参数如时间戳或者序列号等)对保护消息进行认证。

643.69、wi-fi ap将解密后的消息发送到核心网。

644.具体实现中,若wi-fi ap通过mac3和mac2的比对或者sig2的验证确定了保护消息的完整性,则可将保护消息中携带的传输数据发送到核心网。具体实现中,上述各个步骤的更多详细实现方式可参见上述s201-s206中各个步骤的相关描述,在此不再赘述。

645.参见图7,图7是本发明实施例提供的保护系统在场景三中的交互示意图。下面将结合图7,对本发明实施例提供的传输数据的保护系统中各个数据传输端在场景三中数据交互过程进行描述。其中,接入点为bs。当接入点为bs时,加密公钥可为bs_id或者加密公钥中包含bs_id。私钥sk

bs_id_enc

和私钥sk

bs_id_sig

具体为bs对应的数据加密私钥和数据签名私钥。

646.在该应用场景中,与上述图3所示的应用场景提供的实现方式不同的是,ue和ran使用ibe的技术对从ue到ran的上行数据的传输实施了加密,并且ue对消息提供认证信息,因此ran对用户消息有认证能力。其中,上述ran为接入点所属的网络,ran可提供上述接入点的功能。在该应用场景中,ue和ran组成的系统还可和核心网中的网元进行数据交互,其中,核心网中的网元包括:用户面网关(英文:user plane gateway,up-gw)、kms和控制面认证单元(英文:control plane authentication unit,cp-au)等。下面ran侧将以基站为例进行说明,ue和基站组成的系统执行数据传输包含的具体流程包括步骤:

647.71、基站获取ibc技术的系统参数。

648.具体实现中,基站可从kms中获取系统参数,其中,上述系统参数可包括加密公钥(如bs_id)、全局公钥gpk,以及基站对应的加密或者签名的密钥sk

bs_id

。当基站同时具有加密和签名的功能时,基站需要从网络中获取的系统参数包括两个全局公钥,分别为gpk

enc

和gpk

sig

,两个私钥,分别为sk

bs_id_enc

,sk

bs_id_sig

。

649.72、基站存储ibc技术的系统参数。

650.其中,上述系统参数包括bs_id,gpk

enc

、gpk

sig

,sk

bs_id_enc

和sk

bs_id_sig

等。

651.73、up-gw从kms获取ibc技术的系统参数。

652.其中,上述up-gw从kms获取的系统参数包括gpk

enc

和gpk

sig

,分别用于加密和签名。

653.74、ue与核心网进行交互认证。

654.其中,ue与核心网进行交互认证时可核心网中的认证单元可为3gpp tr 23.799中定义的cp-au,具体认证方式可参见3gpp tr 23.799中描述的实现方式,在此不再赘述。

655.75、ue通知核心网的kms与核心网认证成功。

656.76、ue获取ibc技术的处理参数。

657.具体实现中,ue从kms获取其所属运营商的operator id和基于ibc技术的公钥gpk以及私钥。gpk可以是两个,分别对应于加密和签名,如gpk

enc

和gpk

sig

。私钥也可以是两个,

分别对应于加密和签名,如sk

ue_id_enc

和sk

ue_id_sig

。

658.77、基站发送广播消息。

659.具体实现中,广播消息中包含一个指示位,该指示位(如indicator1)可用于标明消息中是否包含pki技术的公钥,或者ibc技术的公钥,或者还可用于指明基站的身份(即bs_id),或者用于表明基站是否支持ibe技术的加密,基站是否具有签名的能力等信息。广播消息中还可能携带时间戳或者一个消息序列号。

660.进一步的,基站可以使用bs_id和私钥sk

bs_id_sig

对该消息进行签名得到sig1。

661.78、ue验证消息并存储广播消息中携带的相关数据。

662.具体实现中,ue接收到基站发送的广播消息后,首先根据广播消息中包含的indicator1,确认基站是否支持基于公钥的加密及公钥的类型,其中,公钥的类型包括pki公钥或者ibc公钥,本发明实施例将对ibc公钥进行描述,对pki公钥不做限制。ue还可进一步确认消息中的timestamp或者sequence number是否合法。ue还要确定消息中是否携带了签名。如果广播消息中包含一个签名(如上述sig1),ue根据基站所属运营商获得相应的operator id(例如上述operator id2),并进一步确认operator id2相对应的全局公钥gpk

sig

。ue使用基站的标识信息(如bs_id)和gpk

sig

验证消息的合法性。如果消息合法,则存储广播消息中包含的加密公钥(如bs_id,其中bs_id也为基站的标识信息)、timestamp以及sequence number等信息。否则,ue丢弃该消息。具体实现中,上述签名和广播消息的验证可参见上述s201-s206中各个步骤的相关描述,在此不再赘述。

663.79、ue生成认证码,并使用加密公钥和全局公钥对传输数据进行加密以得到保护消息。

664.具体实现中,当ue需要向ran发送信令或者无连接的小数据时,ue首先根据接收方的id(如bs_id)从第一预存数据中获取bs_id相对应的加密公钥(加密公钥具体可为bs_id或者包含bs_id的密钥)及bs_id相对应的系统参数(如timestamp,sequence number和gpk

enc

)。进一步的,ue可为需要发送的消息生成一个认证码。其中,生成认证码的方式可包括两种:

665.其一,ue使用私钥sk

ue_id

、以及全局公钥gpk

enc

,以及加密公钥(即bs_id)等数据生成一个对称钥(设定为k1)。ue把用户要加密的消息(即传输数据,例如信令或者无连接的小数据,进一步的还可包括一个时间戳或者序列号,时间戳或者序列号可以是ue最近接收到的数值,以及使用上述方法生成的k1)输入到一个系统函数中获取一个具有认证能力的完整性校验码(设定为mac2)。

666.其二,ue直接使用gpk

sig

和sk

ue_id_sig

对要发送的消息(即传输数据,例如信令或者无连接的小数据,进一步的还可包括一个时间戳或者序列号等)进行签名得到签名sig2。

667.ue使用bs对应的加密公钥(bs_id)和全局公钥gpk

enc

对要发送的信令(或者无连接的小数据)及其mac2进行加密操作以得到保护消息。进一步的,ue也可ue使用bs对应的加密公钥(bs_id)和全局公钥gpk

enc

对要发送的信令(或者无连接的小数据)及其sig2进行加密操作以得到保护消息。

668.711、ue向基站发送由上述第79步加密的保护消息。

669.具体实现中,上述保护消息中包含一个指示位(如indicator2),标明该保护消息是否被加密,或者该保护消息的保护方式,例如是否使用了bs_id进行了消息的加密,以及

是否使用了ue_id进行了消息的签名等。

670.712、基站验证ue发送的消息。

671.具体实现中,基站接收到ue发送的保护消息后,首先根据保护消息中携带的指示位(如indicator2)确定保护消息的保护方式。如果保护消息是使用bs_id和gpk

enc

进行了加密,基站则可从其预存数据中获取bs_id及其相对应的私钥sk

bs_id_enc

、全局公钥gpk

enc

。进而基站可使用获取的参数(sk

bs_id_enc

及其全局公钥gpk

enc

)对接收到的保护消息进行解密。

672.如果消息中还包含了认证码(完整性校验码或者签名),基站则需进一步验证消息的完整性。如果消息使用了对称钥k1进行了完整性保护,则基站使用加密公钥(如bs_id)、私钥sk

bs_id_enc

、全局公钥gpk

enc

,以及ue_id生成对称密钥k2,然后使用k2和ue_id以及对保护消息进行解密得到的传输数据计算一个完整性校验码mac3。通过mac3和mac2的比对来进行保护消息的验证。如果ue对该保护消息进行了签名,基站则使用消息中携带的ue_id,结合全局公钥gpk

sig

(进一步的,还可包括其他参数如时间戳或者序列号等)对保护消息进行认证。

673.713、基站将解密后的消息发送到核心网。

674.具体实现中,基站对保护消息认证通过之后,可将解密后的消息发送给核心网的up-gw。其中,发送给up-gw的消息中包含ue_id和ue使用sk

ue_id_sig

对消息产生的签名等信息。

675.714、up-gw验证消息。

676.具体实现中,up-gw接收到消息之后,可使用gpk

sig

和ue_id对消息中携带的签名进行验证。具体验证方式可参见上述各个应用场景中描述的签名的验证方式,在此不再赘述。验证通过后,则进一步转发给其它路由器或者服务器。

677.具体实现中,上述各个步骤的更多详细实现方式可参见上述s201-s206中各个步骤的相关描述,在此不再赘述。

678.参见图8,图8是本发明实施例提供的保护系统在场景四中的交互示意图。下面将结合图8,对本发明实施例提供的传输数据的保护系统中各个数据传输端在场景四中数据交互过程进行描述。其中,接入点为bs。

679.在该应用场景中,数据的加密和解密是基于pki,密钥为基于pki的公钥和私钥。ue和ran可使用pki技术,结合上述使用ibc技术的相同原理的实现方式实现传输数据的保护。在该用于场景中,ue和ran使用pki的技术对从ue到ran的数据实施了加密,但是ue不对消息提供认证信息,因此ran对用户消息无认证能力。具体流程包括如下步骤:

680.81、基站获取基于pki技术的系统参数。

681.具体实现中,上述系统参数包括基站的身份(如bs_id),基站用于加密的公钥pk1及其证书和解密的公钥pk2及其证书,用于加密的私钥sk1和用于解密的私钥sk2等。

682.82、基站存储基于pki技术的系统参数。

683.具体实现中,上述系统参数包括bs_id,pk1、pk2、sk1和sk2等。

684.83、ue从网络获取运营商的operator id和基于pki技术的pk1和pk2等。

685.84、基站发送广播消息。

686.具体实现中,广播消息中包含一个指示位(如indicator3),该指示位标明消息中是否包含基于pki的公钥pk(包括pk1和pk2)及其证书。

687.85、ue使用pki密钥验证广播消息。

688.具体实现中,ue接收到基站发送的广播消息后,首先根据广播消息中包含的indicator3,确认基站是否支持基于pki公钥的加密。ue进一步确认消息中的timestamp或者sequence number是否合法。ue还要确定消息中是否携带了签名。如果广播消息中还包含一个签名,ue使用pk2验证消息的合法性。如果消息合法,则存储bs_id,pk1和pk2,进一步的,还可存储timestamp,或者sequence number等。否则,如果消息不合法,ue丢弃该消息。

689.86、ue进行传输数据的保护。

690.具体实现中,当ue需要向网络侧发送传输数据(包括信令或者是无连接的小数据)时,ue首先根据基站的bs_id获取相应的加密公钥pk1,及其timestamp和sequence number等数据,并将获取的上述数据输入到一个系统函数中获取一个完整性校验码(设为mac8)。ue使用bs_id和pk1对要发送的消息及其mac8进行加密操作。

691.87、ue向基站发送由上述第86步加密的消息。

692.具体实现中,上述消息中包含一个指示位(如indicator4),标明该消息是否被加密,或者是否使用了基站的基于pki的公钥进行了加密。

693.88、基站验证消息。

694.具体实现中,基站接收到ue发送的消息后,首先根据消息中携带的指示位确定消息的加密方式。如果消息是使用pki公钥pk1进行了加密,基站获取基站相对应的私钥sk1并使用获取的sk1等参数对接收到消息进行解密。如果消息中还包含了完整性保护码,基站进一步根据sk1等参数验证消息的完整性。

695.89、基站将解密后的消息发送到核心网。

696.具体实现中,上述各个步骤的更多详细实现方式可参见上述基于ibs技术的各个应用场景中各个步骤的相关描述,在此不再赘述。

697.参见图9,是本发明实施例提供的数据传输的另一传输架构图。在图9所示的传输架构中,可包括ue、接入点和核心网节点等数据传输端。其中,接入点可包括bs,wi-fiap或者作为网络热点的热点ue。其中,上述bs可为3g网络中的nb,也可为4g网络中的enb,或者更前的网络时代中的基站,在此不做限制。本发明实施例将以bs为例进行说明。

698.其中,上述核心网节点可包括:cp-au、hss、控制面功能(英文:control plane function,cp-function)或者kms等。

699.参见图10,图10是本发明实施例提供的传输数据的保护系统进行数据传输的另一交互示意图。本发明实施例提供的保护系统中各个数据传输端进行数据传输的过程可包括步骤:

700.s901,ue在需要发送传输数据时,从其第一预存数据中获取加密公钥、全局公钥或者ue对应的私钥对传输数据进行保护以得到保护消息。

701.s902,ue向接入点发送保护消息。

702.s903,接入点向核心网节点发送保护消息。

703.s904,核心网节点在接收到保护消息之后,根据保护方式的指示消息从其第二预存数据中获取全局公钥和核心网节点对应的私钥对保护消息进行解析。

704.在一些可行的实施方式中,ue发送通过bs发送传输数据到核心网之前,可与核心网进行交互认证。具体的,核心网节点可预先从kms获取系统参数,并将获取的系统参数存

储在核心网节点的指定存储空间,即可将获取的系统参数存储为核心网节点的预存数据(设为第二预存数据)。其中,核心网节点从kms获取的系统参数可包括加密公钥,或者第一全局公钥和第五私钥,或者第二全局公钥和第六私钥等。其中,核心网节点从kms获取的系统参数具体包含的信息可根据核心网节点在实际应用场景中执行的数据传输操作的需求确定,在此不做限制。

705.具体实现中,上述加密公钥可为核心网节点的标识,如核心网节点的id,或者上述加密公钥包含核心网节点的id等。若具体应用场景中,上述核心网节点为cp_au,则上述加密公钥可为cp-au的身份(即cp_au_id),或者上述加密公钥包含cp_au_id。其中,上述加密公钥包含cp_au_id表示上述加密公钥由cp_au_id和其他数据构成,cp_au_id只是加密公钥的长串数据中的一部分数据,具体可根据时间采用的加密公钥的数据形式确定,在此不做限制。

706.若具体应用场景中,上述接入点为hss,则上述加密公钥可为hss_id,或者上述加密公钥包含hss_id。具体实现中,接入点为hss时,加密公钥的具体组成形式可根据实际应用场景确定,在此不做限制。

707.进一步的,具体实现中,上述接入点从kms获取的第一全局公钥可为ibc技术的数据加密全局公钥gpk

enc

。第五私钥可使用ibc技术根据核心网节点的id和上述gpk

enc

生成的核心网节点对应的数据加密私钥sk

cp_id_enc

。其中,上述cp-au和hss在数据传输中都作为核心网节点,上述生成数据加密私钥时使用的核心网节点的id包括cp_au_id和hss_id,因此核心网节点对应的数据加密私钥均表示为sk

cp_id_enc

。上述第二全局公钥为ibc技术的数据签名全局公钥gpk

sig

。第六私钥为使用ibc技术根据核心网节点的id和上述gpk

sig

生成的核心网节点对应的数据签名私钥sk

cp_id_sig

。

708.在一些可行的实施方式中,ue可从核心网获取加密公钥和用于处理传输数据的核心网处理参数,并将上述加密公钥和核心网处理参数存储为ue的第一预存数据。其中,上述核心网处理参数可包括全局公钥或者ue对应的私钥等。其中,上述全局公钥包括第一全局公钥和第二全局公钥,上述私钥包括第三私钥和第四私钥。其中,上述第一全局公钥为与核心网节点获取的第一全局公钥相同的数据加密全局公钥gpk

enc

。上述第二全局公钥为与核心网节点获取的第二全局公钥相同的数据签名全局公钥gpk

sig

。上述第三私钥可使用ibc技术根据ue_id和上述gpk

enc

生成的ue对应的数据加密私钥sk

ue_id_enc

。上述第四私钥为使用ibc技术根据ue_id和上述gpk

sig

生成的ue对应的数据签名私钥sk

ue_id_sig

。

709.在一些可行的实施方式中,ue可在需要向接入点发送传输数据时,可根据核心网节点的id等标识信息从第一预存数据中获取核心网节点对应的加密公钥和gpk

enc

。例如,若上述核心网节点为cp-au,则可根据cp_au_id从第一预存数据中获取加密公钥,其中,加密公钥可为cp_au_id,或者加密公钥包含cp_au_id。进一步的,ue可使用加密公钥、gpk

enc

对传输数据进行加密以得到保护消息。其中,上述保护消息可携带传输数据的保护方式的指示信息。上述传输数据的保护方式为使用加密公钥和gpk

enc

对传输数据进行加密。

710.具体实现中,ue对传输数据进行加密得到保护消息之后,则可将上述保护消息发送给接入点。其中,上述保护消息可包含一个指示位,上述指示位用于传输上述指示信息,用于告知核心网节点上述传输数据的保护方式。接入点接收到上述保护消息之后,可向核心网节点转发上述保护消息以及上述保护消息中携带的指示信息等。

711.在一些可行的实施方式中,核心网节点接到上述保护消息之后,可首先根据上述保护消息确定传输数据的保护方式,进而可根据保护方式从第二预存数据中获取相关的数据对传输数据进行解析。其中,若上述传输数据的保护方式为使用加密公钥和gpk

enc

对传输数据进行加密,核心网节点则可从第二预存数据中获取sk

cp_id_enc

和gpk

enc

,并使用sk

bs_id_enc

和gpk

enc

对保护消息进行解密以得到解密消息。

712.进一步的,在一些可行的实施方式中,ue需要向核心网节点发送传输数据时,还可对传输数据进行签名。具体的,ue可在需要向核心网节点发送传输数据时,从第一预存数据中获取加密公钥、gpk

enc

、gpk

sig

以及sk

ue_id_sig

。进而可根据gpk

sig

和sk

ue_id_sig

对传输数据进行签名以得到签名sig3,并使用上述加密公钥、gpk

enc

对传输数据、ue的标识信息和上述sig3进行加密以得到保护消息。其中,上述保护消息可携带传输数据的保护方式的指示信息。上述传输数据的保护方式为使用加密公钥、gpk

enc

对传输数据以及上述sig3进行加密。

713.具体实现中,ue对传输数据进行加密得到保护消息之后,则可将上述保护消息发送给接入点。接入点可将上述保护消息转发给核心网节点。其中,上述保护消息可包含一个指示位,上述指示位用于传输上述指示信息,用于告知接入点上述传输数据的保护方式。

714.在一些可行的实施方式中,核心网节点接到上述保护消息之后,可首先根据上述保护消息确定传输数据的保护方式,进而可根据保护方式从第二预存数据中获取相关的数据对传输数据进行解析。其中,上述传输数据的保护方式为使用加密公钥、gpk

enc

对传输数据以及上述sig3进行加密。核心网节点根据加密方式的指示消息确定传输数据的保护方式为使用加密公钥、gpk

enc

对传输数据以及上述sig3进行加密之后,可从第二预存数据中获取gpk

enc

和sk

cp_id_enc

,并使用sk

cp_id_enc

和gpk

enc

对保护消息进行解密以获取传输数据。进一步的,核心网节点还可从保护消息解密得到的解密消息中获取ue的标识信息(如ue_id)和上述sig3。具体实现中,ue向核心网节点发送保护消息时,可在上述保护消息中携带ue_id等标识,以供核心网节点根据ue_id等标识对保护消息中的签名进行验证。

715.具体实现中,核心网节点根据加密方式的指示消息确定传输数据的保护方式为使用加密公钥、gpk

enc

对传输数据以及上述sig3进行加密之后,可从第二预存数据中获取上述gpk

sig

,并使用ue_id和上述gpk

sig

对上述保护消息中携带的sig3进行验证。若上述当保护消息中的sig3验证成功,核心网节点则可将传输数据发送到核心网中的相关网元。

716.进一步的,在一些可行的实施方式中,ue需要向核心网节点发送传输数据时,还可根据加密公钥、全局公钥以及ue对应的数据加密私钥等数据生成对称钥k3,进而可使用对称钥对传输数据进行保护。具体的,ue可在需要向核心网节点发送传输数据时,从第一预存数据中获取加密公钥、gpk

enc

以及sk

ue_id_enc

。进一步的,ue可根据上述加密公钥、gpk

enc

以及sk

ue_id_enc

生成对称钥(设定为k3),并将上述传输数据和上述k3输入系统函数以获取一个完整性校验码(设定为第四完整性校验码mac3)。需要说明的是,本发明实施例中所描述的系统函数具体可为哈希函数,也可为其他可实现完整性校验码的生成的系统函数,具体可根据实际应用场景确定,在此不再做限制。

717.具体实现中,ue根据加密公钥、gpk

enc

以及sk

ue_id_enc

生成k3之后,可使用上述加密公钥和上述gpk

enc

对传输数据、ue_id等ue标识信息以及上述生成的mac3进行加密以得到保护消息。进一步的,ue可在上述保护消息中携带上述传输数据的保护方式的指示信息,上述指示信息用于指示传输数据的保护方式为使用加密公钥和gpk

enc

对传输数据、ue_id以及

mac3进行加密。

718.具体实现中,ue对传输数据进行加密得到保护消息之后,则可将上述保护消息发送给接入点。接入点可将上述保护消息发送给核心网节点。其中,上述保护消息可包含一个指示位,上述指示位用于传输上述指示信息,用于告知接入点上述传输数据的保护方式。

719.在一些可行的实施方式中,核心网节点接到上述保护消息之后,可首先根据上述保护消息确定传输数据的保护方式,进而可根据保护方式从第二预存数据中获取相关的数据对传输数据进行解析。其中,上述传输数据的保护方式为使用加密公钥和gpk

enc

对传输数据、ue_id以及mac3进行加密。核心网节点可根据上述保护方式的指示消息确定传输数据的保护方式为使用加密公钥和gpk

enc

对传输数据、ue_id以及mac3进行加密,进而可从上述第二预存数据中获取gpk

enc

和sk

cp_id_enc

,并使用上述sk

cp_id_enc

和gpk

enc

对保护消息进行解密以得到解密消息。进一步的,核心网节点还可从上述解密消息中获取保护消息携带的mac3、ue_id以及传输数据,并使用上述加密公钥、ue_id、gpk

enc

和sk

cp_id_enc

生成对称钥k4。核心网节点生成上述k4之后,则可使用上述k4、ue_id和解密得到的传输数据计算一个完整性校验码(设定为第五完整性校验码mac4)。若上述mac4与保护消息中携带的上述mac3相匹配,核心网节点则可将上述保护消息中携带的ue发送的传输数据发送到核心网中相关网元。

720.需要说明的是,在本发明实施例中,同一个应用场景中,ue进行数据加密使用的加密公钥与核心网节点进行数据解密或者验证使用的加密公钥相同,进而可实现加密数据在接收方的正确解密。加密公钥通过kms下发等方式从核心网传递给ue,传输数据发送方使用传输数据接收方提供的公钥进行数据保护,进而可避免在数据传输中携带数据加密密钥等信息造成信息泄露,增强了网络的安全性。

721.在本发明实施例中,ue向核心网节点发送上行数据时,可使用核心网节点的身份等信息作为加密公钥,并使用ibc技术的全局公钥和核心网节点对应的私钥对上传传输数据进行加密,可以有效解决5g网络中对空口信令及其数据的保护,防止用户隐私、信令内容的泄露。核心网节点对ue发送的消息进行解密和签名、完整性校验码等验证,过滤非法信令和数据,保护核心网的安全。

722.参见图11,图11是本发明实施例提供的保护系统在场景五中的一交互示意图。下面将结合图11,对本发明实施例提供的传输数据的保护系统中各个数据传输端在场景五中数据交互过程进行描述。其中,上述核心网节点具体可为cp-au,则对应的加密公钥则为cp_au_id或者包含cp_au_id。

723.在该应用场景中,ue和cp-au使用基于ibc的技术对从ue到核心网的信令和数据实施了加密,具体流程如下步骤:

724.111、cp-au获取基于ibc的系统参数。

725.具体实现中,cp-au可从kms中获取系统参数。其中,上述系统参数包括cp_au_id,gpk

enc

,gpk

sig

,sk

cp_au_id_enc

以及sk

cp_au_id_sig

等。cp-au获取得到上述系统参数之后可将上述系统参数存储为其预存数据。

726.112、ue与cp-au完成交互认证。

727.ue与cp-au认证完成之后,ue告知cp-au该ue支持基于ibc的加密能力。

728.113、ue从核心网获取核心网处理参数。

729.其中,上述核心网处理参数包括cp_au_id、gpk

sig

和gpk

enc

,或者还包含ue_id、

sk

ue_id_enc

和sk

ue_id_sig

。

730.114、ue存储上述步骤113获取的核心网处理参数。

731.进一步的,ue可将上述核心网处理参数存储为其预存数据。

732.115、ue根据核心网处理参数对需要发送的传输数据进行保护。

733.具体实现中,ue收到应用需要发送的信令或者数据,从第一预存数据中获取cp_au_id,gpk

sig

,gpk

enc

等参数,ue使用gpk

sig

和sk

ue_id_sig

对信令或者数据进行签名,ue还可使用cp_au_id和gpk

enc

对数据或者信令进行加密以得到保护消息。

734.116、ue将加密后的信令或者数据发给基站。

735.117、基站向cp-au转发加密后的信令或者数据。

736.118、cp-au验证收到的信令或者数据。

737.cp-au使用gpk

enc

和sk

cp_au_id_enc

解密数据或者信令,进一步的,cp-au还可使用ue_id和gpk

sig

对保护消息中携带的签名进行验证。具体实现中,上述cp-au对保护消息中的加密数据进行解密以及保护消息中的签名进行验证的具体实现方式可参见上述各个应用场景中各个步骤描述的实现方式,在此不再赘述。

738.119、cp-au转发数据。

739.具体实现中,cp-au对保护消息进行解密和验证之后,若判断得接收到的消息是用户面数据包,cp-au则可根据解密后的数据包中包含的地址信息,向相对应的核心网数据网关(如up_gw)转发数据。若判断得接收到的消息是信令消息时,cp-au则可根据解密后的数据包中包含的信息,自己处理或者向相对应的核心网节点(如hss)发送信令。

740.具体实现中,上述各个步骤的更多详细实现方式可参见上述s901-s904中各个步骤的相关描述,在此不再赘述。

741.参见图12,图12是本发明实施例提供的保护系统在场景五中的另一交互示意图。下面将结合图12,对本发明实施例提供的传输数据的保护系统中各个数据传输端在场景五中数据交互过程进行描述。其中,上述核心网节点具体可为hss,则对应的加密公钥则为hss_id或者包含hss_id。

742.在该应用场景中,ue和hss使用基于ibc的技术对从ue到核心网的信令和数据实施了加密,具体流程如下步骤:

743.121、hss获取基于ibc的系统参数。

744.具体实现中,hss可从kms中获取系统参数,其中,上述系统参数可包括hss_id、gpk

enc

、gpk

sig

、sk

hss_id_enc

和sk

hss_id_sig

等。hss可将上述系统参数存储为其预存数据。

745.122、ue与cp-au完成交互认证。

746.具体实现中,ue与cp-au完成交互认证之后,还可告知cp-au该ue支持基于ibc的加密或者认证等能力。

747.123、ue从核心网获取核心网处理参数。

748.其中,上述核心网处理参数可包括:hss_id、gpk

sig

和gpk

enc

等。

749.124、ue存储上述步骤123获取的核心网处理参数。

750.进一步的,ue可将获取的核心网处理参数存储为其预存数据。

751.125、ue根据核心网处理参数对需要发送的传输数据进行保护。

752.具体实现中,ue收到应用需要发送的信令(如attach消息)时,可从第一预存数据

中获取hss_id、gpk

sig

和gpk

enc

等参数,使用hss_id和gpk

enc

对信令加密以得到保护消息。

753.126、ue将加密后的信令发送给基站。

754.其中,上述加密后的信令中携带hss_id。

755.127、基站向cp-au转发加密后的信令。

756.128、cp-au向hss转发加密后的信令。

757.129、hss解密信令。

758.具体实现中,hss使用hss_id、gpk

enc

和sk

hss_id_enc

等参数解密信令并与ue开展后续信令交互。

759.具体实现中,上述各个步骤的更多详细实现方式可参见上述s901-s904中各个步骤的相关描述,在此不再赘述。

760.参见图13,图13是本发明实施例提供的保护系统在场景五中的另一交互示意图。下面将结合图13,对本发明实施例提供的传输数据的保护系统中各个数据传输端在场景五中数据交互过程进行描述。其中,上述核心网节点具体可为cp-au和cp-function,则对应的加密公钥则为cp_au_id或者包含cp_au_id。

761.在该应用场景中,ue和cp-au使用基于ibc的技术对从ue到核心网的信令和数据实施了加密,具体流程如下步骤:

762.131、ue与cp-au进行交互认证。

763.具体实现中,ue与cp-au进行相互认证成功之后,ue可告知cp-au其支持的基于ibc的加密和认证等能力。

764.132、ue从核心网获取核心网处理参数。

765.具体实现中,上述核心网处理参数可包括cp_au_id、gpk

sig

、gpk

enc

和sk

ue_id

等。

766.133、ue存储上述步骤132获取的核心网处理参数。

767.具体实现中,ue可将获取得到的核心网处理参数存储为其预存数据。

768.134、ue对传输数据进行保护。

769.具体实现中,ue收到应用需要发送的传输数据之后,可从其预存数据中获取cp_au_id、gpk

sig

和gpk

enc

等参数,ue使用cp_au_id、sk

ue_id

、gpk

sig

和gpk

enc

等参数生成对称密钥k3,使用k3对数据进行加密并提供完整性保护mac3以得到保护消息。

770.135、ue将上述保护消息发送给基站。

771.其中,上述保护消息中携带ue_id,传输数据和mac3等,其中包含ue_id具体可为全球唯一临时ue标识(英文:globally unique temporary ue identity,guti)。

772.136、基站向核心网的cp-function转发数据。

773.其中,上述cp-function是核心网专门处理小数据的节点。

774.137、cp-function获取解密数据。

775.cp-function可使用guti获取ue_id,并使用ue_id,sk

cp_au_id

、gpk

enc

或者gpk

sig

生成对称密钥k4。进一步的,可根据k4和ue_id以及保护消息对消息中包含的mac3进行验证并获取传输数据。

776.具体实现中,上述各个步骤的更多详细实现方式可参见上述s901-s904中各个步骤的相关描述,在此不再赘述。

777.参见图14,是本发明实施例提供的数据传输的另一传输架构图。在图14所示的传

输架构中,可包括ue、接入点和核心网节点等数据传输端。其中,接入点可包括基站(英文:base station,bs),无线保真(英文:wireless-fidelity,wi-fi)网络中的接入点(英文:access point,ap)或者作为网络热点的热点ue。其中,上述bs可为3g网络中的基站(英文:node b,nb),也可为4g网络中的演进性基站(英文:evolved node b,enb),或者更前的网络时代中的基站,在此不做限制。本发明实施例将以bs为例进行说明。

778.其中,上述核心网节点可包括:核心网认证节点cp-au、hss、cp-function或者up-function等。

779.参见图15,图15是本发明实施例提供的传输数据的保护系统进行下行数据传输的交互示意图。本发明实施例提供的保护系统中各个数据传输端进行数据传输的过程可包括步骤:

780.s1501,核心网节点接收用户面网关下发的传输数据。

781.进一步的,核心网节点还可从其第二预存数据中获取ue的标识信息、基于身份的密码ibc技术的全局公钥以及核心网节点对应的私钥等数据。

782.s1502,核心网节点使用ue的标识信息、全局公钥和其对应的私钥对传输数据进行保护以得到保护消息,并将保护消息发送给接入点。