1.本发明涉及工业控制系统安全防御领域,特别是涉及一种工业控制系统的安全防御方法及系统。

背景技术:

2.当前,以数字化、网络化、智能化为本质特征的第四次工业革命正在兴起,工业化与信息化的不断深度融合,推动了工业互联网技术在工业控制系统中的广泛应用和推广。新一代新型技术在赋能工业产业的同时也使传统工业控制系统带来严重的网络安全威胁。

3.随着攻击技术和攻击手段的不断多样化和复杂化,传统的工业控制系统中采用信息安全防护技术手段、防护措施及安全设备大多采取的被动防御机制,如工业防火墙设备只能基于漏库中已经存在的漏洞信息及策略库中已存在的防御策略在关键节点处进行防御,无法组织工业控制系统内部发起的网络攻击;工业控制系统蜜罐技术也只能做到诱捕网络攻击行为,无法采取有效的防御措施,而且高度仿真的蜜罐系统一旦被攻破,将使真实的工业控制系统面临严峻的信息安全威胁。虽然,大数据分析技术、云计算技术的发展使更主动防御技术在对工业控制系统态势感知中得到了极为广泛的应用,能够做到及时检测到网络入侵行为,但是无法在检测到入侵行为的同时采取有效的防御措施,需要借助人工来完成,主动化程度较低。因此,如何更好地保证工业控制系统信息安全可靠、稳定快速地运行,提高其信息安全防护能力是目前亟待解决的技术问题。

技术实现要素:

4.本发明的目的是提供一种工业控制系统的安全防御方法及系统,以强化传统工业控制系统网络安全的主动防御机制,提高工业控制网络安全防护的时效性和对抗网络安全风险的能力。

5.为实现上述目的,本发明提供了如下方案:

6.一种工业控制系统的安全防御方法,所述安全防御方法包括:

7.向工业控制系统中数据采集与监控层的各设备分配同一张切换策略表单,并向工业控制系统中控制层的各设备分配各自的切换策略表单;

8.配置初始切换策略,并选择主动防御模式和被动防御模式中的一种作为当前工控拟态切换防御模式;

9.执行初始切换策略;

10.若选择的当前工控拟态切换防御模式为主动防御模式,则每到达一次切换时间间隔时,从数据采集与监控层的切换策略表单或控制层的切换策略表单中随机形成一个切换策略,并执行随机形成的切换策略,完成一次拟态切换;所述切换策略为通信端口、ip地址、mac地址和通信协议中的一种或几种;

11.若选择的当前工控拟态切换防御模式为被动防御模式,则实时获取数据采集与监控层、控制层中各设备的通信数据流量;

12.当从通信数据流量中提取到恶意流量时,则从数据采集与监控层的切换策略表单或控制层的切换策略表单中随机形成一个切换策略,并在恶意流量所对应设备中执行随机形成的切换策略,完成一次拟态切换,同时将恶意流量和恶意流量数据特征存入恶意流量特征库。

13.一种工业控制系统的安全防御系统,所述安全防御系统包括:工控拟态切换防御子系统和工控流量探针子系统;

14.工控拟态切换防御子系统部署在工业控制系统中的数据采集与监控系统和控制层之间的关键网络节点处,工控流量探针子系统部署在数据采集与监控系统以及控制层中的各设备上;

15.所述工控流量探针子系统用于监测各设备的通信数据流量,并将所述通信数据流量传输至所述工控拟态切换防御子系统;

16.所述工控拟态切换防御子系统用于在主动防御模式下,按照配置的切换时间间隔进行随机切换策略的拟态切换;在被动防御模式下,当从所述通信数据流量中检测到恶意流量时,执行一次随机切换策略的拟态切换;所述随机切换策略是指为数据采集与监控系统或控制层中的各设备配置的通信端口、ip地址、mac地址和通信协议中的一种或几种。

17.根据本发明提供的具体实施例,本发明公开了以下技术效果:

18.本发明公开一种工业控制系统的安全防御方法及系统,工控拟态切换防御模式分为主动和被动防御两种模式,主动防护模式利用网络防御策略的动态实时切换,不仅能够实现工业控制系统的信息安全防护,而且在这种模式下无需依赖传统的漏洞库和安全策略库,极大提高了工业控制系统抵抗已知和未知风险的能力,化被动为主动。被动防御模式能够做到实时检测分析工业控制系统中的异常流量,对工业控制系统中的异常流量进行流量分离、特征提取、特征匹配及恶意分析等关键操作,并在检测分析到恶意流量的同时,及时采取策略切换,有效切断攻击路径,防止恶意行为的进一步入侵。本发明强化了传统工业控制系统网络安全的主动防御机制,提高了工业控制网络安全防护的时效性和对抗网络安全风险的能力。

附图说明

19.为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施例中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动性的前提下,还可以根据这些附图获得其他的附图。

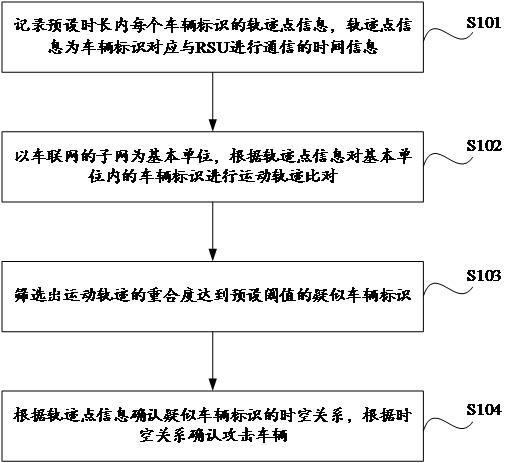

20.图1为本发明提供的工业控制系统的安全防御方法的流程图;

21.图2为本发明提供的工业控制系统的安全防御系统的结构示意图;

22.图3为本发明提供的拟态切换模块的工作原理图;

23.图4为本发明提供的流量异常检测分析模块的工作原理图。

具体实施方式

24.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于

本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

25.本发明的目的是提供一种工业控制系统的安全防御方法及系统,以强化传统工业控制系统网络安全的主动防御机制,提高工业控制网络安全防护的时效性和对抗网络安全风险的能力。

26.为使本发明的上述目的、特征和优点能够更加明显易懂,下面结合附图和具体实施方式对本发明作进一步详细的说明。

27.本发明提供了一种工业控制系统的安全防御方法,如图1所示,安全防御方法包括:

28.步骤s1,向工业控制系统中数据采集与监控层的各设备分配同一张切换策略表单,并向工业控制系统中控制层的各设备分配各自的切换策略表单。

29.工控拟态防御模式具备主动防御和被动防御两种模式。两种防御模式均统一执行同一切换策略集合s

st

r。

30.两种防御模式的主要为:

31.(1)基于主动切换策略的主动防御模式

32.该防御模式无需借助流量异常检测分析模块和恶意流量特征库,待配置完拟态切换策略后,系统将采用切换策略并在规定的时间间隔,完成一次随机拟态切换。

33.(2)基于被动切换策略的被动防护模式

34.该防御模式需要借助流量异常检测分析模块和流量恶意流量特征库,在系统检测到工控网络中关键节点的异常流量后,经过异常流量特征匹配与分析后,根据已配置的策略集合进行随机切换。

35.防御策略配置模块从通信端口、ip地址、mac地址以及通信协议共四种安全策略为用户提供拟态切换策略,用户可以根据控制系统自身需求选择一种或多种拟态切换方式来实现工业控制系统的信息安全防护。

36.系统根据用户的选择,执行相应的策略切换机制,其具体切换策略设计如下:

37.拟态切换策略集合s

str

可以用一个四元组成来表示:

38.s

str

={port,ip

address

,c

protocol

,m

address

}

39.其中,port表示通信端口,包括原端口和目的端口;ip_address表示通信ip地址,包括源ip地址和目的ip地址;c

protocol

表示通信协议,包括公有协议和私有协议;m

address

表示物理地址,包括源mac地址和目的mac地址。以上元素均可用一个二元组所表示,即port={p

sou

,p

des

}、ip

address

={ip

sou

,ip

des

}、c

protocol

={pr,pu}、m

address

={p

sou

,p

des

}。

40.根据用户的策略选择,系统可提供一下四种策略切换模式:

41.1)若选择切换策略中一种策略,系统的可提供四种拟态切换策略,即有拟态策略集:

42.s

str1

={port,ip

address

,c

protocol

,m

address

}

43.分别为基于通信端口、ip地址、通信协议及mac地址的拟态切换策略。

44.2)若选择切换策略中任意两种策略,系统的可提供六种拟态切换策略,即有拟态策略集:

45.s

str2

={port_ip

address

,port_c

protocol

,port_m

address

,

46.ip

address

_c

protocol

,ip

address

_m

address

,m

address

_c

protocol

}

47.分别为基于通信端口、ip地址、通信协议及mac地址的两两组合的拟态切换策略。

48.3)若选择切换策略中任意三种策略,系统的可提供四种拟态切换策略,即有拟态策略集:

49.s

str3

={port_ip

address

_c

protocol

,port_c

protocol-m

address

50.port_ip

address

_m

address

,ip

address

_c

protocol-m

address

}

51.分别为基于通信端口、ip地址、通信协议及mac地址的任意三种组合的拟态切换策略。

52.4)只选择切换策略中任意四种策略,系统的可提供一种拟态切换策略,即有拟态策略集:

53.s

str4

={port_ip

address-c

protocol

_m

address

}

54.也即:基于通信端口、ip地址、通信协议及mac地址四种组合的拟态切换策略。

55.示例性的,切换策略表单分配过程为:

56.s1-1,配置拟态切换策略集合;所述拟态切换策略集合中的切换策略为通信端口port、ip地址ip

address

、mac地址m

address

和通信协议c

protocol

中的一种或几种。

57.s1-2,向数据采集与监控层的各设备以及控制层的各设备配置用于拟态切换的ip地址范围、通信端口范围、mac地址种类和通信协议种类,分别构成数据采集与监控层的拟态切换策略集sa={sa1,sa2,

…

,sai,

…

sam}和控制层的拟态切换策略集sc={sc1,sc2,

…

scj…

,scn};其中,sai表示数据采集与监控层第i个设备的拟态切换策略表,i=1,2,

…

,m;scj表示控制层第j个设备的拟态切换策略表,j=1,2,

…

,n。

58.s1-3,根据数据采集与监控层的拟态切换策略集和控制层的拟态切换策略集sa和sc,构造数据采集与监控层和控制层各设备拟态切换表单,将拟态切换表单s={sa1,sa2,

…

,sam,sc1,sc2,

…

,scn}分配给数据采集与监控层各设备,同时向控制层的各设备分配各自的切换策略表单scj={sa1,sa2,

…

,sam,scj};其中,scj表示控制层第j个设备的切换策略表单。

59.步骤s2,配置初始切换策略,并选择主动防御模式和被动防御模式中的一种作为当前工控拟态切换防御模式。

60.用户根据自身情况进行自主选择主动防御模式或被动防御模式。

61.步骤s3,执行初始切换策略。

62.用于配置初始切换策略后,执行该初始切换策略。初始切换策略为拟态切换策略集合s

str

中的一个拟态切换策略。

63.步骤s4,若选择的当前工控拟态切换防御模式为主动防御模式,则每到达一次切换时间间隔时,从数据采集与监控层的切换策略表单或控制层的切换策略表单中随机形成一个切换策略,并执行随机形成的切换策略,完成一次拟态切换;切换策略为通信端口、ip地址、mac地址和通信协议中的一种或几种。

64.在主动防御模式中,拟态切换模块和异常检测分析模块均采用独立的工作机制。

65.拟态切换主要工作过程,如图3所示:

66.1)在数据采集与监控层各设备的切换策略表单或控制层各设备的切换策略表单中,随机提取需要切换的通信端口port、ip地址ip

address

、mac地址m

address

和/或通信协议cprotocol

,组合成主动防御模式下的拟态切换指令表;

67.2)从主动防御模式下的拟态切换指令表中随机提取其中一条切换指令下发给数据采集与监控层或控制层的各设备;

68.3)将切换指令与接收到切换指令的设备所分配的切换策略表单进行匹配;

69.4)若匹配成功,则设备按照切换指令执行一次拟态切换;

70.5)若匹配不成功,则设备不进行响应。

71.异常流量检测分析过程,如图4所示:

72.1)实时采集各设备的通信数据流量;

73.2)采用机器学习算法(如:svm和cnn)从采集的通信数据流量中识别主动防御模式下的异常流量;

74.3)采用数据特征提取算法提取主动防御模式下的异常流量数据特征;

75.4)将主动防御模式下的异常流量数据特征与恶意流量特征库中的流量特征进行匹配;

76.5)若匹配成功,则将主动防御模式下的异常流量存入恶意流量特征库;

77.6)若匹配不成功,则判断主动防御模式下的异常流量是否为恶意流量;

78.7)当判断主动防御模式下的异常流量为恶意流量时,进行恶意流量特征提取,并将主动防御模式下的恶意流量和恶意流量数据特征存入恶意流量特征库;

79.8)当判断主动防御模式下的异常流量不为恶意流量时,则丢弃所述主动防御模式下的异常流量。

80.步骤s5,若选择的当前工控拟态切换防御模式为被动防御模式,则实时获取数据采集与监控层、控制层中各设备的通信数据流量。

81.用户选择被动防御模式后,执行被动防御模式。

82.步骤s6,当从通信数据流量中提取到恶意流量时,则从数据采集与监控层的切换策略表单或控制层的切换策略表单中随机形成一个切换策略,并在恶意流量所对应设备中执行随机形成的切换策略,完成一次拟态切换,同时将恶意流量和恶意流量数据特征存入恶意流量特征库。

83.在被动防御模式中,拟态切换模块和异常检测分析模块采用联动配合的机制进行工作。

84.被动防御工作过程如下:

85.1)采用机器学习算法从通信数据流量中识别被动防御模式下的异常流量。

86.2)采用数据特征提取算法提取被动防御模式下的异常流量数据特征。

87.3)将被动防御模式下的异常流量数据特征与恶意流量特征库中的流量特征进行匹配。

88.4)若匹配成功,则在从数据采集与监控层的切换策略表单或控制层的切换策略表单中随机形成一个切换策略,并在异常流量所对应设备中执行随机形成的切换策略,同时将所述异常流量存入恶意流量特征库。

89.异常流量的具体切换方式包括:在数据采集与监控层各设备的切换策略表单或控制层各设备的切换策略表单中,随机提取需要切换的通信端口port、ip地址ip

address

、mac地址m

address

和/或通信协议c

protocol

,组合成被动防御模式下的拟态切换指令表;从被动防御模

式下的拟态切换指令表中随机提取其中一条切换指令下发给异常流量所对应设备;将切换指令与异常流量所对应设备分配的切换策略表单进行匹配;若匹配成功,则异常流量所对应设备按照切换指令执行一次拟态切换;若匹配不成功,则返回步骤“从被动防御模式下的拟态切换指令表中随机提取其中一条切换指令下发给异常流量所对应设备”。

90.5)若匹配不成功,则判断所述异常流量是否为恶意流量。

91.6)当判断所述异常流量为恶意流量时,在从数据采集与监控层的切换策略表单或控制层的切换策略表单中随机形成一个切换策略,并在恶意流量所对应设备中执行随机形成的切换策略,同时将恶意流量和恶意流量数据特征存入恶意流量特征库。

92.恶意流量的切换方式与异常流量的具体切换方式相同,执行异常流量的具体切换步骤进行拟态切换动作。

93.恶意流量具有三大特点:攻击普遍性、攻击持续性、攻击目的性。恶意流量大致可以分为网络攻击、账号攻击、流量欺诈、网络爬虫。恶意流量的本质是使用大量的流量攻击对方设备,最终导致对方设备无法正常工作。恶意流量的判断分析为现有分析方法。

94.本发明提出的安全防御方法产生了以下技术效果:

95.(1)本发明提出的安全防御方法充分利用了被动防御和主动防御机制,防御模式可以分为主动和被动防御两种模式。主动防护模式利用网络防御策略的动态实时切换,不仅能够实现工业控制系统的信息安全防护,而且在这种模式下无需依赖传统的漏洞库和安全策略库,极大提高了工业控制系统抵抗已知和未知风险的能力,化被动为主动。被动防御模式能够做到实时检测分析工业控制系统中的异常通信流量,基于机器学习算法和恶意流量特征库,对工业控制系统中的异常流量进行流量分离、特征提取,特征匹配及恶意分析等关键操作,并在检测分析到恶意流量的同时,及时采取策略切换,有效切断攻击路径,防止恶意行为的进一步入侵。

96.(2)本发明提出的方法不仅能够有效防御工业控制系统外部网络攻击,而且可防御企业内部产生的网络攻击(包括设备运行故障),阻止网络攻击的进一步渗透和破坏。

97.(3)本发明提出的方法给将来智能制造产业升级改造和设计建设提供了新的安全防护思路。

98.本发明还提供了一种工业控制系统的安全防御系统,如图2所示,安全防御系统包括:工控拟态切换防御子系统和工控流量探针子系统。

99.工控拟态切换防御子系统部署在工业控制系统中的数据采集与监控系统和控制层之间的关键网络节点处,工控流量探针子系统部署在数据采集与监控系统以及控制层中的关键节点上。所述工控流量探针子系统用于监测各关键节点的通信数据流量,并将所述通信数据流量传输至所述工控拟态切换防御子系统。工控拟态切换防御子系统用于在主动防御模式下,按照配置的切换时间间隔进行随机切换策略的拟态切换;在被动防御模式下,当从所述通信数据流量中检测到异常流量时,执行一次随机切换策略的拟态切换;所述随机切换策略是指为数据采集与监控系统或控制层中的各设备配置的通信端口、ip地址、mac地址和通信协议中的一种或几种。

100.工控拟态切换防御子系统对应图2中的工控拟态切换防御系统,工控流量探针子系统对应图2中的工控流量探针系统。工控拟态切换防御系统部署在工业控制系统中数据采集与监控系统(supervisory control and data acquisition,scada)与控制层控制器

设备(plc、dcs、sis)之间关键网络节点处,为整个拟态起切换安全防御系统的中枢系统;工控流量探针子系统为工控拟态切换防御系统关键设备组成部分,通常部署各控制设备中或控制层关键控制设备系统中,用于实时监测及检测网络中关键节点的通信流量数据,并管理拟态切换策略表单。

101.示例性的,工控拟态切换防御子系统包括:防御策略配置模块、拟态切换模块、流量异常检测分析模块、恶意流量特征库和加密模块。

102.防御策略配置模块与拟态切换模块连接,防御策略配置模块用于配置工控拟态切换防御模式和切换策略。拟态切换模块用于向数据采集与监控层的各设备和控制层的各设备分配切换策略表单,并在配置为主动防御模式后,按照预设的切换时间间隔进行随机切换策略的拟态切换。流量异常检测分析模块分别与工控流量探针子系统、恶意流量特征库和拟态切换模块连接,流量异常检测分析模块用于获取工控流量探针子系统监测的各关键节点的通信数据流量,当从通信数据流量中检测到恶意流量时,向拟态切换模块发出拟态切换指令。拟态切换模块还用于在配置为被动防御模式后,根据拟态切换指令执行一次随机切换策略的拟态切换。

103.1.防御策略配置模块

104.防御策略配置模块主要作用是进行工控拟态切换防御模式和切换策略的选择与配置。

105.2.拟态切换模块

106.(1)拟态切换模块工作机制

107.拟态切换模块主要为拟态切换策略表单配置管理和拟态切换执行功能,其具体工作过程如图3所示。

108.(2)拟态切换模式

109.拟态切换模式分为主动防御模式和被动防御模式两种情况:

110.1)主动防御模式

111.主动防御模式由拟态切换防御系统随机在sai或scj任意策略表集中随机提取p

des

、ip

des

、p

des

和c

protocol

(或p

sou

、ip

sou

、p

sou

和c

protocol

),组合后将拟态切换指令发送给数据采集与监控层设备向控制层设备(或控制层设备),在与设备所分配的策略表集进行匹配后,执行拟态切换动作,其中选择公有协议还是私有协议,可根据用户配置进行随机选择。

112.2)被动防御模式

113.当数据采集与监控层设备检测到恶意通信数据流量时,拟态切换模块在拟态切换策略表中sai中第i个设备的策略表单中随机提取p

des

、ip

des

、p

des

和c

protocol

,形成拟态切换指令表,随机提取指令表中的切换指令发送给数据采集与监控层设备向控制层设备,在与设备所分配的策略表集进行匹配后,执行一次拟态切换动作。

114.当控制层设备检测到恶意通信数据流量时,拟态切换模块在策略表集sc中第j个设备的策略表单中随机提取p

sou

、ip

sou

、p

sou

和c

protocol

,形成拟态切换指令表,随机提取指令表中的切换指令发送给控制层设备,在与设备所分配的策略表集进行匹配后,执行拟态切换动作。

115.示例性的,拟态切换模块包括:主动指令表形成单元、主动指令下发单元、主动切换单元、被动指令表形成单元、被动指令下发单元和被动切换单元。

116.主动指令表形成单元用于当配置工控拟态切换防御模式为主动防御模式时,在数据采集与监控层各设备的切换策略表单或控制层各设备的切换策略表单中,随机提取需要切换的通信端口port、ip地址ip

address

、mac地址m

address

和/或通信协议c

protocol

,组合成主动防御模式下的拟态切换指令表。主动指令下发单元用于从主动防御模式下的拟态切换指令表中随机提取其中一条切换指令下发给数据采集与监控或控制层各设备。主动切换单元用于在切换指令与接收到切换指令的设备分配的切换策略表单匹配成功后进行拟态切换,执行切换指令。

117.被动指令表形成单元用于当配置工控拟态切换防御模式为被动防御模式时,在数据采集与监控层各设备的切换策略表单或控制层各设备的切换策略表单中,随机提取需要切换的通信端口port、ip地址ip

address

、mac地址m

address

和/或通信协议c

protocol

,组合成被动防御模式下的拟态切换指令表。被动指令下发单元用于从被动防御模式下的拟态切换指令表中随机提取其中一条切换指令下发给异常流量所对应设备。被动切换单元用于在切换指令与异常流量所对应设备分配的切换策略表单匹配成功后进行拟态切换,执行切换指令。

118.3.流量异常检测分析模块

119.流量异常检测分析模块主要负责流量异常检测和分析,其具体工作原理及流程如图4所示。

120.首先利用部署在各关键节点设备的工控流量探针系统对各流量进行实时监控与采集,利用机器学习等算法(如:svm和cnn)提取异常数据流量,然后采用数据特征提取算法提取异常流量特征属性,并将提取出来的异常流量特征属性上传至拟态切换系统,最后将提取的数据特征属性与恶意流量特征库进行匹配。

121.在主动防御状模式下,异常数据流量匹配成功后,将恶意数据流量存入异常数据流量特征库;若匹配不成功,拟态防御系统从工控探针子系统提取的异常流量,通过流量分析结果确定其是否为恶意流量。若为恶意流量,提取异常流量特征,并将恶意流量及特征存入恶意流量特征库,否则进行丢弃。

122.在被动防御模式下,异常数据流量匹配成功后,拟态切换系统按照配置进行策略切换,并将异常流量存入恶意流量特征库。若匹配不成功,拟态防御系统将从工控探针子系统提取异常流量,通过流量深度分析确定其是否为恶意流量。若为恶意流量,拟态切换系统按照配置进行策略切换,同时提取恶意流量特征,并将恶意流量及特征存入恶意流量特征库,否则进行丢弃。

123.示例性的,流量异常检测分析模块包括:通信数据流量获取单元、异常识别单元、异常特征提取单元、匹配单元、存储单元、判断单元、恶意特征提取单元和丢弃单元。

124.通信数据流量获取单元用于实时获取各设备的通信数据流量。异常识别单元用于采用机器学习算法从采集的通信数据流量中识别异常流量。异常特征提取单元用于采用数据特征提取算法提取异常流量数据特征。匹配单元用于将提取的异常流量数据特征与恶意流量特征库中的流量特征进行匹配。存储单元用于若匹配成功,则向所述拟态切换模块发送拟态切换指令,并将异常流量存入恶意流量特征库。判断单元用于若匹配不成功,则判断异常流量是否为恶意流量。恶意特征提取单元用于当判断异常流量为恶意流量时,向所述拟态切换模块发送拟态切换指令,同时进行恶意流量特征提取,并将恶意流量和恶意流量数据特征存入恶意流量特征库。丢弃单元用于当判断异常流量不为恶意流量时,丢弃所述

异常流量。

125.示例性的,工控拟态切换防御子系统还包括:存储模块和审计模块。存储模块分别与防御策略配置模块、拟态切换模块、流量异常检测分析模块、恶意流量特征库和审计模块连接。审计模块与拟态切换模块连接。

126.4.存储模块

127.存储模块主要用于为异常数据流量、异常流量数据特征、配置数据、审计数据、系统数据及用户数据等提供充足等存储空间。系统具备存储容量监控功能,当存储空间达到临界值时,系统将进行报警。

128.5.审计模块

129.审计模块主要用于拟态切换系统操作、拟态切换动作及系统安全状态的审计。

130.6.恶意流量特征库

131.主要用于存储异常流量及恶意流量特征数据。特征数据用于与提取的异常流量数据特征进行匹配。恶意流量可用进一步深入分析。系统具备恶意流量特征库更新和升级功能。

132.7.加密模块

133.主要用于存储数据信息和策略表单的加密管理。该功能内置多种加密算法,用户可根据自身需要选择。

134.本发明的安全防御系统的优点如下:

135.1、本发明针对工业控制系统面临的安全问题,一种基于拟态切换的工业控制系统安全防御方法/装置,该方法/装置充分利用了热备/冷备系统及多种形态防御方法,能够有效利用现有的硬件设备,在不采购新硬件设备的情况下完成安全防御的改造,节省了大量采购成本和建设成本。

136.2、本发明提出的多元素拟态切换策略集合s

str

,可完成主动 被动等多种形式的拟态安全方法组合。

137.3、本发明提出的流量异常检测分析模块,可部署在各关键节点对各流量进行实时监控与采集,并内置机器学习等算法提取异常数据流量进行数据特征匹配,具有学习能力,提高了监测和监测的效率。

138.名词解释:

139.支持向量机:support vector machine,svm;

140.卷积神经网络:convolutional neural networks,cnn;

141.可编程逻辑控制器:programmable logic controller,plc;

142.集散控制系统(分散控制系统):distributed control system,dcs;

143.安全仪表系统:safety interlocking system,sis。

144.本说明书中各个实施例采用递进的方式描述,每个实施例重点说明的都是与其他实施例的不同之处,各个实施例之间相同相似部分互相参见即可。

145.本文中应用了具体个例对本发明的原理及实施方式进行了阐述,以上实施例的说明只是用于帮助理解本发明的方法及其核心思想;同时,对于本领域的一般技术人员,依据本发明的思想,在具体实施方式及应用范围上均会有改变之处。综上所述,本说明书内容不应理解为对本发明的限制。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。