技术特征:

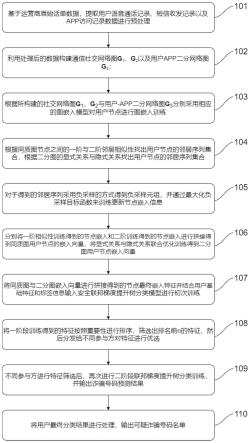

1.一种融合同质图与二分图的电信诈骗安全联邦检测方法,其特征在于:包括以下步骤:s1:基于电信运营商的用户业务数据,提取用户的语音通话数据、短信通信数据以及手机应用访问数据,并进行预处理;s2:利用预处理后的数据构建电信用户社交网络同质图与用户手机应用二分图数据集,图数据集中包括语音社交网络同质图、短信社交网络同质图及手机应用访问二分图三种类型的带权图,其中边的权重设置根据不同业务的特点进行统计特征提取与权值聚合;s3:针对社交网络同质图构建同质图嵌入网络,针对用户访问手机应用二分图构建二分图嵌入网络,采用图嵌入学习方式对用户节点进行采样得到邻居节点共现序列,再通过重构嵌入函数与共现信息负采样迭代训练得到各节点的嵌入表示;将训练得到的嵌入特征进行融合作为用户的嵌入表示;s4:不同参与方根据本地数据特点提取本地电信用户特征,并采用安全联邦梯度提升树分类模型对不同机构的本地数据进行联合训练;不同机构之间的样本数据通过可靠的第三方服务器进行加密数据样本对齐与加密模型参数交换,从而实现多方模型联合训练,在训练过程中采用二阶段训练法,其中第一阶段训练用于对特征进行筛选,第二阶段训练用于对筛选后的特征进行分类,并输出诈骗号码的最终预测结果。2.根据权利要求1所述的融合同质图与二分图的电信诈骗安全联邦检测方法,其特征在于:步骤s1具体包括:利用从电信运营商处采集的用户不同业务数据构建诈骗号码检测数据集;按照不同业务数据特征将数据分为以下四类:用户基础信息数据、语音通话数据、短信通信数据以及手机应用访问数据;对采集的数据进行数据清洗操作,包括异常值处理、缺失值处理及规范化处理;同时根据已经掌握的电信诈骗报案信息对提取的电信用户进行标注,诈骗用户标注为1,非诈骗用户标注为0。3.根据权利要求1所述的融合同质图与二分图的电信诈骗安全联邦检测方法,其特征在于:步骤s2中,对语音和短信社交网络同质图及用户访问手机应用二分图构建的过程包括:针对语音与短信数据,根据语音通话的主被叫关系提取电信用户语音社交图g1;根据短信通信的上下行收发关系构建短信社交图g2;针对用户上网日志数据,按照用户访问手机应用的记录对数据进行汇总合并得到手机应用访问二分图g3;三类图数据均为带权图形式,其中语音社交图的边权重按照主被叫之间的通联关系特征进行加权求值,短信社交图的边权重按照收发用户的通联关系特征进行加权求值,用户访问手机应用二分图的边权重按照用户访问手机应用的上网情况特征进行加权求值。4.根据权利要求3所述的融合同质图与二分图的电信诈骗安全联邦检测方法,其特征在于:步骤s2中所述利用预处理后的数据构建电信用户社交网络同质图与用户手机应用二分图数据集,具体包括:语音社交网络图g1=(u1,e1)与短信社交网络g2=(u2,e2),其中u

i

是用户节点集合,e

i

是用户与用户通联关系集合;边集合中的每条边(i,j)∈e,拥有一对用户节点对(u

i

,u

j

),同时拥有一个权重w

ij

≥0,代表两个用户之间的交互情况;对于语音社交网络图g1中用户对(u

i

,u

j

)之间的有向边权重通过提取(u

i

,u

j

)之间通话特征集合特征集合f1包括但不限于通话次数特征f

1(1)

、总通话

时长特征平均通话时长特征通话时间段特征是否长途通话特征主叫在网时长特征被叫在网时长特征然后对集合中所有元素进行加权求和得到该边的权重,权重求取公式如下式所示:其中α

i

为加权系数,n为提取的语音通话特征总数;对于短信社交网络图g2的有向边权重通过提取(u

i

,u

j

)之间通话特征集合)之间通话特征集合特征集合f2包括但不限于发送次数特征f

1(2)

、短信总字节数特征短信平均字节数特征短信发送时间段特征是否为验证码短信特征发送方在网时长特征接收方在网时长特征然后对集合中所有元素进行加权求和得到该边的权重,权重求取公式如下式所示:其中β

i

为加权系数,m为提取的短信通信特征总数;手机应用访问二分图g3=(u3,v3,e3),其中u3表示用户节点集合,v3表示手机应用节点集合;表示用户访问手机应用的关系边集合,每条边有一个非负权重w

ij

≥0,表示用户访问手机应用的上网使用情况;对于手机应用访问二分图g3中用户手机应用关系对(u

i

,v

j

)之间的有向边权重通过提取(u

i

,v

j

)之间上网特征集合特征集合f3包括但不限于访问次数特征f

1(3)

、访问总时长特征平均访问时长特征访问总消耗流量特征平均消耗流量特征用户在网时长特征手机应用类别特征然后对集合中所有元素进行加权求和得到该边的权重,权重求取公式如下式所示:其中γ

i

为加权系数,k为从用户访问app数据中提取的特征总数。5.根据权利要求1所述的融合同质图与二分图的电信诈骗安全联邦检测方法,其特征在于:步骤s3具体包括以下步骤:s31:根据所构建的社交网络同质图、短信社交网络同质图及手机应用访问二分图分别采用相应的图嵌入模型对用户节点进行图嵌入训练;s32:根据同质图节点之间的一阶与二阶邻居相似性找出用户节点的邻居序列集合,根据二分图的显式关系与隐式关系找出用户节点的邻居序列集合;s33:分别将一阶相似性训练得到的节点嵌入和二阶训练得到的节点嵌入进行拼接得到同质图用户节点的嵌入向量,将显式关系与隐式关系联合优化训练得到二分图用户节点嵌入向量。6.根据权利要求5所述的融合同质图与二分图的电信诈骗安全联邦检测方法,其特征

在于:步骤s3中,对于同质图,将用户节点从图域映射到嵌入域,即在给定用户节点索引i时,直接获得节点u

i

的嵌入u

i

,该映射函数表示为:其中,e

i

∈{0,1}

n

表示用户节点u

i

的独热编码(one-hot encoding),其中n=|u|表示用户节点数量;e

i

表示向量中对应的第i个元素e

i

[i]为1,其他元素均为0;w

n

×

d

是要学习的嵌入参数矩阵,其中d是嵌入的维度;矩阵w的第i行就是节点u

i

的嵌入表示;对于二分图,将基于用户节点的同质图拆分出来g

u

作为隐式关系进行特征提取,然后将二分图各节点从图域映射到嵌入域,分别用u

i

与v

i

表示用户节点u

i

∈u3与手机应用节点v

i

∈v3的嵌入向量;提取用户节点在图域中的关键结构信息其中同质图网络根据节点的一阶与二阶相似性重构节点的领域信息二分图网络则根据图域节点的显式关系和隐式关系分别建模提取用户节点在图域中的关键结构信息利用嵌入域的嵌入表示重构所提取的图域共现信息和重构的信息表示为和通过对基于共现信息与重构信息的目标函数进行优化,学习映射函数与重构器中涉及到的所有参数;对于同质图而言,一阶相似度需要优化的目标函数为:二阶相似度需要优化的目标函数为:对于二分图g3,显式关系进行建模的优化目标函数为:隐式关系进行建模的优化目标函数为:通过对基于共现信息与重构信息的目标函数o5进行优化,学习映射函数与重构器中涉及到的所有参数;二分图的最终联合优化总体目标函数为:maximize o5=-μo3 ηo4其中,μ与η是要指定的超参数,用于组合联合优化中的不同组件。7.根据权利要求1所述的融合同质图与二分图的电信诈骗安全联邦检测方法,其特征在于:步骤s4具体包括以下步骤:s41:将同质图与二分图嵌入向量进行拼接得到的节点最终嵌入特征并结合用户基础特征和标签信:息输入安全联邦梯度提升树分类模型进行初次训练;s42:将一阶段训练得到的特征按照重要性进行排序,筛选出排名前n的特征,分发给不

同参与方对特征进行优选;s43:不同参与方进行特征筛选后,再次进行二阶段联邦梯度提升树分类训练,并输出诈骗号码预测结果;s44:将用户最终分类结果进行处理,输出可疑诈骗号码名单。8.根据权利要求1所述的融合同质图与二分图的电信诈骗安全联邦检测方法,其特征在于:安全联邦梯度提升树模型的二阶段训练过程包括加密样本对齐与加密模型训练;训练过程中通过中心服务器对模型的中间计算结果与参数进行加密交换最终得到最优的模型参数组合;加密方式采用基于rsa算法与散列函数的方式进行;在训练过程中,本地数据只在本地进行计算,并将计算结果加密后传输给中心服务器,其他参与方无法获得本地数据详情。

技术总结

本发明涉及一种融合同质图与二分图的安全联邦电信诈骗检测方法,属于大数据分析与挖掘领域,S1:基于电信运营商的用户业务数据,提取并预处理用户的语音通话数据、短信通信数据以及手机应用访问数据;S2:构建电信用户社交网络同质图与用户手机应用二分图数据集;S3:针对社交网络同质图构建同质图嵌入网络,针对用户访问手机应用二分图构建二分图嵌入网络,对用户节点进行采样得到邻居节点共现序列,迭代训练得到各节点的嵌入表示,融合作为用户的嵌入表示;S4:不同参与方根据本地数据特点提取本地电信用户特征,采用安全联邦梯度提升树分类模型对不同机构的本地数据进行联合训练,输出诈骗号码的最终预测结果。输出诈骗号码的最终预测结果。输出诈骗号码的最终预测结果。

技术研发人员:许国良 张林泉

受保护的技术使用者:重庆邮电大学

技术研发日:2022.04.08

技术公布日:2022/7/1

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。