1.本发明涉及配网技术领域,尤其涉及一种基于混沌图像加密的配网可视化数据安全传输方法。

背景技术:

2.在能源需求不断增长、新技术不断发展融合以及环保呼声日益高涨的今天,配网已成为电力工业的必然要求。随着信息技术的不断发展,可视化技术广泛应用于电力信息系统中,实现了系统数据的实时掌握和跟踪,可视化数据能够生动形象、清晰有效地传达各类配电信息,这种方式越来越受到人们的喜欢并且被用的频率越来越高。但是信息通信网络中经常会面临攻击者的恶意破坏,因此维护可视化数据传输的安全性和完整性问题已刻不容缓。

3.在保护数据信息的各种方法中,对其进行加密是非常有效的措施。与传统数据相比,可视化数据图像表示的信息更加生动,所以图像包含的信息量会更大,这就意味着图像具有更高的冗余度和更大的相关性;与此同时,对加密的安全性要求也会提高。目前,配网系统针对数据进行加密的手段主要有高级加密标准(advanced encryption standard, aes)算法和数据加密标准(data encryption standard, des)算法等传统的加密方法。这些已无法保证图像加密的安全性指标,也无法保证数据的完整性和准确性,存在信息安全隐患。

技术实现要素:

4.本发明针对现有技术存在的不足和缺陷,提供了一种基于混沌图像加密的配网可视化数据安全传输方法,混沌系统的初值极度敏感性、非线性、伪随机性以及序列不可预测性等诸多优点,使得它非常适合用于图像及多媒体信息加密。利用混沌系统产生的混沌序列能有效地提高加密算法的随机性,并使用信息熵、复杂性、噪声攻击、遮挡攻击和其他方法来执行足够的安全性分析,保证智能配电网的信息安全。

5.为了实现上述发明目的,本发明采取如下技术方案:一种基于混沌图像加密的配网可视化数据安全传输方法,包括以下步骤:s1:配网中的信息采集终端采集可视化数据图像p,大小为m

×

n;s2:利用超混沌lorenz系统,迭代1000次去除暂态效应,然后生成长度为m

×

n的混沌序列l1,l2,l3,l4;利用hash封闭散列法对序列l1,l2进行操作,构造无重复值的序列,获得两个修正后的索引顺序序列k1,k2;将明文图像p转换成一维序列r(1,2,..., m

×

n)后,利用序列k1,k2进行置乱操作,得到置乱图像p

'

;s3:将置乱图像p

'

与处理后的l3进行异或操作,得图像t;s4:将图像t进行dna动态编码、替代和解码操作后得到密文图像c;s5:将密文图像c进行安全性分析;s6:配网控制中心接收到传输的密文图像c,并对其进行解密处理,得到解密后的

可视化数据图像,数据成功安全传输。

6.进一步地,所述步骤s2使用封闭散列法获得修正后的索引顺序序列,利用该序列对明文序列r进行置乱操作,改变每个明文像素值的相对位置。

7.进一步地,所述步骤s4将dna编解码和替代过程均与混沌序列l3、l4结合,使得编解码规则和替代规则动态随机。

8.本发明的有益效果是:通过使用混沌系统对可视化数据图像进行加密,将混沌序列应用到加密的每一步骤中,充分提高加密算法的随机性和安全性,在信息通讯中可有效保证配电网的信息安全。

附图说明

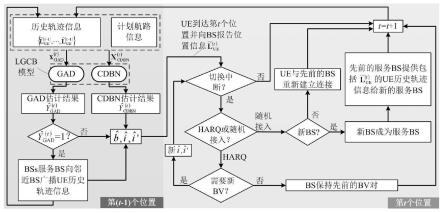

9.图1为本发明的安全传输方法的总体流程图。

10.图2为步骤s2中超混沌lorenz系统的吸引子在x-y平面上的投影模型。

11.图3为步骤s2中超混沌lorenz系统的吸引子在x-z平面上的投影模型。

12.图4为步骤s2中超混沌lorenz系统的吸引子在x-w平面上的投影模型。

13.图5为步骤s2中超混沌lorenz系统的吸引子在y-z平面上的投影模型。

14.图6为步骤s2中超混沌lorenz系统的吸引子在y-w平面上的投影模型。

15.图7为步骤s2中超混沌lorenz系统的吸引子在z-w平面上的投影模型。

具体实施方式

16.为了使本发明的目的、技术方案及优点更加清楚明白,以下结合附图及实施例,对本发明进行进一步详细说明。应当理解,此处所描述的具体实施例仅用以解释本发明,并不限定本发明。

17.结合附图1,一种基于混沌图像加密的配网可视化数据安全传输方法,包括以下步骤:s1:配网中的信息采集终端采集可视化数据图像p,大小为m

×

n。

18.s2:利用超混沌lorenz系统,其动态方程如下:系统的状态变量为 、、和,控制参数为a、b、c和r。与三维lorenz系统相比,超混沌lorenz系统中a=10、b=8/3、c=28保持不变。r是新引入的控制参数。仅当r∈(-1.52,0.17)时,该系统才是超混沌的。本发明中选取参数a=10、b=8/3、c=28、r=-1。

19.迭代1000次去除暂态效应,然后生成长度为m

×

n的混沌序列l1,l2,l3,l4。利用hash封闭散列法对序列l1,l2进行操作,构造无重复值的序列,获得两个修正后的索引顺序

序列k1,k2。将明文图像转换成一维序列r(1,2,..., m

×

n)后,利用序列k1,k2进行置乱操作,得到置乱图像p

'

。

20.以索引序列l1置乱明文序列r为例,具体操作如下:(1)构造一个初值全为0且长度为m

×

n的索引值可用标识序列u。在序列u中,1代表可用索引值,0代表不可用索引值。令i=1,如果=0,则令=1;如果=1,则令=0。每次执行完后i 1,直到i=m

×

n为止。

21.(2)用标识序列u中不可用索引值依次代替序列x1中的重复值,获得修正后的索引顺序序列k1。

22.(3)令i=1,交换ri与的值,每次执行完后i 1,直到m

×

n为止。

23.利用序列l2,重复步骤(1)-(3),得到最终的置乱序列r,再将其转换为m

×

n的图像p

'

。至此,完成置乱。使用封闭散列法获得修正后的索引序列进行置乱,可以充分改变像素值的相对位置,达到充分置乱的目的。

24.s3:将置乱图像p

'

与处理后l3的进行异或操作,得图像t。

25.s4:将图像t进行dna动态编码、替代和解码操作后得到密文图像c。将dna编解码和替代过程与混沌序列结合,使得编解码规则和替代规则都动态随机,最大可能的消除像素间的强关联性,达到充分扩散的目的。

26.dna编码有8种不同规则,由序列l3,l4生成动态编解码规则序列rule1和rule2。将图像t的各像素的十进制数值转换为八位二进制后,根据编码规则rule1对每两位进行编码,全文编码后存储为4

×

mn的序列t

'

。将序列l4转化为8

×

mn的二进制序列l

'4

,以便用于dna替代法中。对l

'4

中的每一个八位二进制序列对应着t

'

中一个四位碱基序列的dna替代法。最高的三位用于动态选择替代方法中的某一个,其余的五位中两位一组依次用于计算每个dna碱基应该互补替代的迭代次数。按照此思想,对序列t

'

进行替代后,按照解码规则rule2进行解码,然后将二进制序列转为十进制序列,最后转置成为m

×

n大小的密文图像c。

27.s5:将密文图像c进行安全性分析,验证该加密算法能抵御各类攻击。

28.对密文图像c进行密钥敏感性分析,验证其对初始密钥敏感性极高;对其进行直方图分析,像素值的均匀概率会表明图像中像素点的分散化程度高;对其进行相关性分析,结果越接近于0,表示其抵御攻击的能力越强;对其进行信息熵分析,结果越接近理想值8,表示其图像灰度值分布越均匀;对其进行抵抗差分攻击分析,用像素数量变化率(the number of pixels change rate, npcr)和统一平均变化强度(the unified average changing intensity, uaci)衡量算法抵抗攻击的能力;对其进行抵抗噪声攻击和裁剪攻击分析,验证其抗干扰能力。利用各种安全性分析方法充分说明该加密的可视化数据图像能够抵御各种攻击,保证了传输的安全性。

29.s6:配网控制中心接收到传输的密文图像c,并对其进行解密处理,得到解密后的可视化数据图像,数据成功安全传输。

30.密文图像c的解密过程与加密过程类似,为步骤s2-s4的逆过程在此不作过多叙述。

31.结合附图2-7,步骤s2中超混沌lorenz系统的吸引子模型图,包括:系统中吸引子在每个平面上的投影,图2-7分别是在x-y平面、 x-z平面、 x-w平面、 y-z平面、 y-w平面和 z-w平面的投影模型。

32.以上实施例是对本发明的具体实施方式的说明,而非对本发明的限制,有关技术领域的技术人员在不脱离本发明的精神和范围的情况下,还可以做出各种变换和变化而得到相对应的等同的技术方案,因此所有等同的技术方案均应该归入本发明的专利保护范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。