1.本文件涉及图像处理领域,尤其涉及一种基于隐私保护的图像处理方法、装置、设备及存储介质。

背景技术:

2.近年来,类似人脸识别、指纹识别等基于用户生物特征的生物识别方法得到广泛应用,在支付、出行等领域都可以通过基于用户生物特征的生物识别方法对用户进行身份识别。用户设备可以预先采集包含用户生物特征的图像并发送至服务器进行存储,便于服务器基于存储的图像进行生物识别。然而,用户设备采集图像后,在传输至服务器的过程中,存在图像被第三方窃取导致用户隐私泄露的风险。基于此,有必要提供一种技术方案以保证用户隐私的安全性。

技术实现要素:

3.本说明书一个或多个实施例的目的是提供一种基于隐私保护的图像处理方法,包括:获取包含用户隐私信息的第一图像。根据用户操作确定所述第一图像的隐私保护等级。根据所述隐私保护等级,对所述第一图像执行与所述隐私保护等级相对应的操作,所述执行的操作包括以下中的一种:将所述第一图像作为待上传图像;对所述第一图像进行可逆隐私处理得到第二图像,将所述第二图像作为待上传图像;对所述第一图像进行不可逆隐私处理得到第三图像,将所述第三图像作为待上传图像。将所述待上传图像上传至服务器。其中,所述可逆隐私处理和所述不可逆隐私处理通过同一机器学习模型实现。

4.本说明书一个或多个实施例的目的是提供一种基于隐私保护的图像处理方法,包括:获取包含用户隐私信息的第一图像。对所述第一图像进行可逆隐私处理得到第二图像,或者,对所述第一图像进行不可逆隐私处理得到第三图像。其中,所述可逆隐私处理和所述不可逆隐私处理通过同一机器学习模型实现。所述第二图像或者所述第三图像用于对用户进行身份识别。

5.本说明书一个或多个实施例的目的是提供一种基于隐私保护的图像处理装置,包括:第一图像获取单元,其获取包含用户隐私信息的第一图像。根据用户操作确定所述第一图像的隐私保护等级。第一操作执行单元,其根据所述隐私保护等级,对所述第一图像执行与所述隐私保护等级相对应的操作,所述执行的操作包括以下中的一种:将所述第一图像作为待上传图像;对所述第一图像进行可逆隐私处理得到第二图像,将所述第二图像作为待上传图像;对所述第一图像进行不可逆隐私处理得到第三图像,将所述第三图像作为待上传图像。图像上传单元,其将所述待上传图像上传至服务器。其中,所述可逆隐私处理和所述不可逆隐私处理通过同一机器学习模型实现。

6.本说明书一个或多个实施例的目的是提供一种基于隐私保护的图像处理装置,包括:第二图像获取单元,其获取包含用户隐私信息的第一图像。第二操作执行单元,其对所述第一图像进行可逆隐私处理得到第二图像,或者,对所述第一图像进行不可逆隐私处理

得到第三图像。其中,所述可逆隐私处理和所述不可逆隐私处理通过同一机器学习模型实现。所述第二图像或者所述第三图像用于对用户进行身份识别。

7.本说明书一个或多个实施例的目的是提供一种基于隐私保护的图像处理设备,所述设备包括:处理器;以及被安排成存储计算机可执行指令的存储器。所述计算机可执行指令在被执行时使所述处理器:获取包含用户隐私信息的第一图像。根据用户操作确定所述第一图像的隐私保护等级。根据所述隐私保护等级,对所述第一图像执行与所述隐私保护等级相对应的操作,所述执行的操作包括以下中的一种:将所述第一图像作为待上传图像;对所述第一图像进行可逆隐私处理得到第二图像,将所述第二图像作为待上传图像;对所述第一图像进行不可逆隐私处理得到第三图像,将所述第三图像作为待上传图像。将所述待上传图像上传至服务器。其中,所述可逆隐私处理和所述不可逆隐私处理通过同一机器学习模型实现。

8.本说明书一个或多个实施例的目的是提供一种存储介质,用于存储计算机可执行指令,所述计算机可执行指令在被处理器执行时实现以下方法:获取包含用户隐私信息的第一图像。根据用户操作确定所述第一图像的隐私保护等级。根据所述隐私保护等级,对所述第一图像执行与所述隐私保护等级相对应的操作,所述执行的操作包括以下中的一种:将所述第一图像作为待上传图像;对所述第一图像进行可逆隐私处理得到第二图像,将所述第二图像作为待上传图像;对所述第一图像进行不可逆隐私处理得到第三图像,将所述第三图像作为待上传图像。将所述待上传图像上传至服务器。其中,所述可逆隐私处理和所述不可逆隐私处理通过同一机器学习模型实现。

9.本说明书一个或多个实施例的目的是提供一种基于隐私保护的图像处理设备,所述设备包括:处理器;以及被安排成存储计算机可执行指令的存储器。所述计算机可执行指令在被执行时使所述处理器:获取包含用户隐私信息的第一图像。对所述第一图像进行可逆隐私处理得到第二图像,或者,对所述第一图像进行不可逆隐私处理得到第三图像。其中,所述可逆隐私处理和所述不可逆隐私处理通过同一机器学习模型实现。所述第二图像或者所述第三图像用于对用户进行身份识别。

10.本说明书一个或多个实施例的目的是提供一种存储介质,用于存储计算机可执行指令,所述计算机可执行指令在被处理器执行时实现以下方法:获取包含用户隐私信息的第一图像。对所述第一图像进行可逆隐私处理得到第二图像,或者,对所述第一图像进行不可逆隐私处理得到第三图像。其中,所述可逆隐私处理和所述不可逆隐私处理通过同一机器学习模型实现。所述第二图像或者所述第三图像用于对用户进行身份识别。

附图说明

11.为了更清楚地说明本说明书一个或多个实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本说明书一个或多个中记载的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动性的前提下,还可以根据这些附图获得其他的附图。

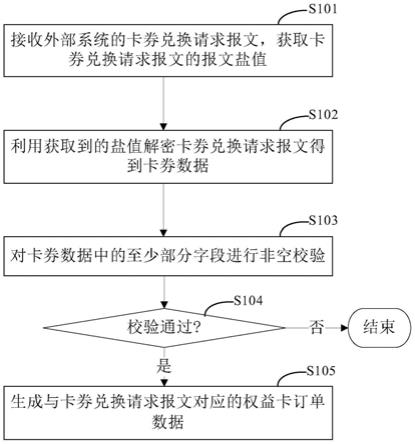

12.图1为本说明书一实施例提供的基于隐私保护的图像处理方法的流程示意图;

13.图2为本说明书一实施例提供的机器学习模型的结构示意图;

14.图3为本说明书一实施例提供的机器学习模型的训练流程示意图;

15.图4为本说明书一实施例提供的训练中的机器学习模型的结构示意图;

16.图5为本说明书一实施例提供的图像隐私保护等级设置示意图;

17.图6为本说明书一实施例提供的设置默认的图像隐私保护等级的示意图;

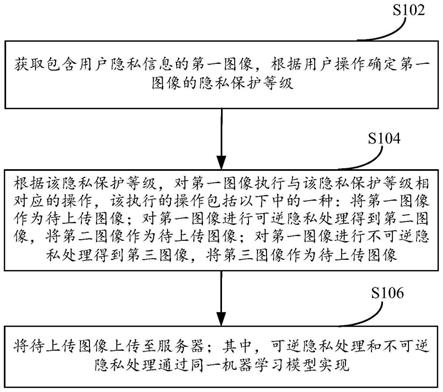

18.图7为本说明书另一实施例提供的基于隐私保护的图像处理方法的流程示意图;

19.图8为本说明书另一实施例提供的基于隐私保护的图像处理方法的流程示意图;

20.图9为本说明书一实施例提供的基于隐私保护的图像处理装置的结构示意图;

21.图10为本说明书一实施例提供的基于隐私保护的图像处理装置的结构示意图;

22.图11为本说明书一实施例提供的图像处理设备的结构示意图。

具体实施方式

23.为了使本技术领域的人员更好地理解本说明书一个或多个中的技术方案,下面将结合本说明书一个或多个实施例中的附图,对本说明书一个或多个实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本说明书一个或多个一部分实施例,而不是全部的实施例。基于本说明书一个或多个中的实施例,本领域普通技术人员在没有作出创造性劳动前提下所获得的所有其他实施例,都应当属于本文件的保护范围。需要说明的是,在不冲突的情况下,本说明书中的一个或多个实施例以及实施例中的特征可以相互组合。下面将参考附图并结合实施例来详细说明本说明书一个或多个实施例。

24.本说明书一个或多个实施例提供了一种基于隐私保护的图像处理方法、装置、设备及存储介质,能够在用户设备将涉及用户隐私的图像发送至服务器的过程中,通过图像处理的方式保证用户隐私的安全性。

25.图1为本说明书一实施例提供的基于隐私保护的图像处理方法的流程示意图,该方法能够应用于用户设备,由用户设备执行,用户设备可以是电脑、平板电脑、手机等,如图1所示,该方法包括以下步骤:

26.步骤s102,获取包含用户隐私信息的第一图像,根据用户操作确定第一图像的隐私保护等级;

27.步骤s104,根据该隐私保护等级,对第一图像执行与该隐私保护等级相对应的操作,该执行的操作包括以下中的一种:将第一图像作为待上传图像;对第一图像进行可逆隐私处理得到第二图像,将第二图像作为待上传图像;对第一图像进行不可逆隐私处理得到第三图像,将第三图像作为待上传图像;

28.步骤s106,将待上传图像上传至服务器;其中,可逆隐私处理和不可逆隐私处理通过同一机器学习模型实现。

29.本实施例中,对于涉及用户隐私的图像,在图像上传至服务器之前,能够根据用户操作确定图像的隐私保护等级,对图像执行与隐私保护等级相对应的操作,从而对图像进行隐私保护,保证用户隐私的安全性。

30.上述步骤s102中,用户设备获取包含用户隐私信息的第一图像。一种情况下,第一图像是用户设备的摄像头采集的包含用户的生物特征信息的图像,相应地,用户隐私信息包括用户的生物特征信息,用户的生物特征信息包括指纹信息、面部信息、瞳孔信息中的至少一项。另一种情况下,第一图像是用户设备基于具有隐私性的应用程序生成的图像,第一图像中包括用户隐私信息,具有隐私性的应用程序可以举例为备忘录类、记事本类、账本类

程序、金融类程序等,用户隐私信息包括但不限于用户的私密内容,比如账本、日记、记事项、账单等。再一种情况下,第一图像是用户设备拍摄、下载、从其他设备接收或基于应用程序生成的图像,用户对该第一图像设置有标签,基于标签的内容,在标签的内容表示该第一图像涉及用户隐私的情况下,用户设备确定该第一图像包括用户隐私信息,标签的内容可以举例为“私密”、“秘密”等。

31.上述步骤s102中,用户设备根据用户操作确定第一图像的隐私保护等级。一种情况下,用户设备提示用户对第一图像设置隐私保护等级,比如向用户展示低、中、高三个选项,基于用户的选择操作,确定第一图像的隐私保护等级。另一种情况下,在用户对第一图像设置有标签的情况下,用户设备基于用户对第一图像设置的标签内容,确定第一图像的隐私保护等级,若标签内容包括预先定义的第一类关键字,则确定第一图像的隐私保护等级为中等级别,若标签内容包括预先定义的第二类关键字,则确定第一图像的隐私保护等级为高等级别,若标签内容不包括第一类和第二类关键字,则确定第一图像的隐私保护等级为低等级别。关于获取第一图像以及确定第一图像的隐私保护等级的具体过程,还将在后文详细描述。

32.上述步骤s104中,根据第一图像的隐私保护等级,对第一图像执行与该隐私保护等级相对应的操作,其中,第一图像的隐私保护等级包括低、中、高三个等级,该执行的操作包括以下中的一种:若隐私保护等级为低,则将第一图像作为待上传图像;若隐私保护等级为中,则对第一图像进行可逆隐私处理得到第二图像,将第二图像作为待上传图像;若隐私保护等级为高,则对第一图像进行不可逆隐私处理得到第三图像,将第三图像作为待上传图像。

33.具体而言,当第一图像的隐私保护等级为低等级时,不对第一图像进行额外处理,直接将第一图像作为待上传图像,当第一图像的隐私保护等级为中等级时,对第一图像进行可逆隐私处理得到第二图像,将第二图像作为待上传图像,当第一图像的隐私保护等级为高等级时,对第一图像进行不可逆隐私处理得到第三图像,将第三图像作为待上传图像。

34.可逆隐私处理可以通过可逆隐私加密的方式实现,不可逆隐私处理可以通过不可逆隐私加密的方式实现。可逆隐私加密使用可逆的操作对图像进行隐私保护,保护后的图像在视觉上无法辨认,但是可以通过解密还原出原图,在舆情发生后能够用于恢复现场,其缺点是安全性较差,容易通过暴力破解还原出原图。不可逆隐私加密则正好相反,其使用不可逆的操作对图像进行隐私保护,保护后的图像在视觉上无法辨认,且无法恢复出原图,安全性较好,但是在舆情发生后却有无法取证的缺点。

35.在某些场景下,不同用户对隐私保护又有着不同的需求,例如部分用户不介意生物信息泄漏,而部分用户则认为生物信息应该被严格保护。针对这种情况,通过上述实施例中的图像处理方法,能够基于用户操作确定第一图像的隐私保护等级并执行相对应的隐私保护操作,从而在用户意愿与隐私保护之间取得平衡,满足不同用户的不同隐私保护需求,实现符合用户预期的安全和舆情排查的折衷。

36.上述步骤s106中,用户设备将通过步骤s104得到的待上传图像上传至服务器,服务器能够利用接收到的图像进行身份识别、用户鉴权等多种操作。

37.本实施例中,步骤s104中的可逆隐私处理和不可逆隐私处理通过同一机器学习模型实现,该机器学习模型可以为神经网络模型,下面重点介绍该机器学习模型的相关内容。

38.图2为本说明书一实施例提供的机器学习模型的结构示意图,如图2所示,该机器学习模型包括:可逆隐私处理单元。上述流程中,对第一图像进行可逆隐私处理得到第二图像,具体为:将第一图像输入至可逆隐私处理单元,通过可逆隐私处理单元对第一图像进行可逆隐私处理,得到第二图像。具体地,可逆隐私处理单元包括可逆编码器,可逆编码器可以为基于unet模型结构的神经网络模型,该可逆隐私处理单元的训练方式将在后文介绍。将第一图像输入至可逆隐私处理单元,可逆隐私处理单元通过可逆编码的方式,对第一图像进行加密,得到第二图像。

39.如图2所示,该机器学习模型还包括:非线性变换单元,而且,可逆隐私处理单元的输出还与非线性变换单元连接。基于此,上述流程中,对第一图像进行不可逆隐私处理得到第三图像,具体为:将第一图像输入至可逆隐私处理单元,通过可逆隐私处理单元对第一图像进行可逆隐私处理,得到第二图像,将第二图像输入至非线性变换单元,通过非线性变换单元对第二图像进行非线性变换,得到第三图像。具体地,非线性变换单元可以是包括多层卷积层的不可逆增强编码器。在对第一图像进行不可逆处理时,首先将第一图像输入至可逆隐私处理单元进行处理,得到第二图像,再将第二图像输入至非线性变换单元进行处理,得到第三图像。非线性变换单元能够对第二图像执行非线性变换操作,增强第三图像的不可逆性。

40.本实施例中,能够通过如图2所示的同一个模型,对第一图像执行可逆隐私处理或不可逆隐私处理,采用同一模型就能够实现两种图像隐私保护操作,简化了图像处理的复杂度和模型的训练难度。

41.下面介绍图2中的机器学习模型的具体训练过程。图3为本说明书一实施例提供的机器学习模型的训练流程示意图,如图3所示,上述的可逆隐私处理单元和非线性变换单元通过如下方式训练得到:

42.步骤s302,获取第一训练样本图像和预设的第一训练约束条件,利用第一训练样本图像和第一训练约束条件,初步训练可逆隐私处理单元;

43.步骤s304,在可逆隐私处理单元初步训练完成后,获取第二训练样本图像和预设的第二训练约束条件;

44.步骤s306,利用第二训练样本图像和第二训练约束条件,优化可逆隐私处理单元以及训练非线性变换单元。

45.上述步骤s302中,获取第一训练样本图像,第一训练样本图像可以是在网络上通过爬虫或其他方式获取的具有生物特征信息的图像,比如人脸图像、瞳孔图像等图像。然后,获取预设的第一训练约束条件,第一训练约束条件包括但不限于训练可逆隐私处理单元时所使用的损失函数、激活函数等。接着,利用第一训练样本图像和第一训练约束条件,初步训练可逆隐私处理单元。初步训练得到的可逆隐私处理单元并不是最终要使用的可逆隐私处理单元,初步训练后,后续还需要对可逆隐私处理单元进行优化。

46.上述步骤s304中,在可逆隐私处理单元初步训练完成后,获取第二训练样本图像和预设的第二训练预设条件。第二训练样本图像也同样可以是在网络上通过爬虫或其他方式获取的具有生物特征信息的图像,第二训练样本图像优选与第一训练样本图像不同。第二训练约束条件包括但不限于优化可逆隐私处理单元和训练非线性变换单元时所使用的损失函数、激活函数等。

47.上述步骤s306中,利用第二训练样本图像和第二训练约束条件,优化可逆隐私处理单元以及训练非线性变换单元。也就是说,在利用第二训练样本图像和第二训练约束条件时,同步训练非线性变换单元和可逆隐私处理单元,达到优化可逆隐私处理单元的效果。

48.上述训练过程中,利用第一训练样本图像和第一训练约束条件,初步训练可逆隐私处理单元,具体为:

49.(a1)获取第一训练样本图像,将第一训练样本图像输入至可逆隐私处理单元进行处理,得到第一处理图像;

50.(a2)通过预设的解码器对第一处理图像进行解码,得到第一重构原图;

51.(a3)基于第一训练样本图像和第一处理图像之间的第一距离、第一训练样本图像与第一重构原图之间的第二距离和第一训练约束条件,初步训练可逆隐私处理单元。

52.可逆隐私处理单元可以是基于unet模型结构的神经网络模型,在初步训练时,获取第一训练样本图像,将第一训练样本图像输入至可逆隐私处理单元进行处理,得到第一处理图像,第一处理图像理论上经过一定的可逆加密处理,与第一训练样本图像存在一定差距。接着,通过预设的解码器对第一处理图像进行解码还原,得到第一重构图像。该解码器也可以是基于unet模型结构的神经网络模型,该解码器预先没有训练好,能够在上述(a1)-(a3)过程中与可逆隐私处理单元同步被训练。第一处理图像输入至解码器后,理论上解码器对第一处理图像进行解码还原,得到第一重构图像,由于可逆隐私处理单元对第一训练样本图像进行可逆加密处理,因此第一重构图像应该与第一训练样本图像差距较小,较为相似。

53.由于在解码器和可逆隐私处理单元都训练好的情况下,第一训练样本图像应该与第一处理图像存在一定差距,视觉上差别较大,而第一训练样本图像与第一重构图像差距较小,视觉上差别较小,因此最后,基于第一训练样本图像和第一处理图像之间的第一距离、第一训练样本图像与第一重构原图之间的第二距离和第一训练约束条件,初步训练可逆隐私处理单元。本实施例中,可以采用任意方式计算两张图像之间的距离,比如计算欧式距离,本实施例不做限定。

54.考虑到在解码器和可逆隐私处理单元都训练好的情况下,第一训练样本图像应该与第一处理图像存在一定差距,视觉上差别较大,而第一训练样本图像与第一重构图像差距较小,视觉上差别较小,因此,第一训练约束条件可以包括:第一距离大于对应的第一距离阈值,第二距离小于对应的第二距离阈值。在具体实施时,由于第一训练样本图像可以有多张,且第一训练样本图像、第一处理图像和第一重构原图一一对应,因此第一处理图像、第一重构原图也有多张,在这种情况下,可以将多张第一训练样本图像与多张第一处理图像之间的平均距离作为第一距离,将多张第一训练样本图像与多张第一重构原图之间的平均距离作为第二距离,利用第一训练约束条件:第一距离大于对应的第一距离阈值,第二距离小于对应的第二距离阈值,训练可逆隐私处理单元和上述预设的解码器,这里可以认为对可逆隐私处理单元和解码器进行初步训练。第一训练约束条件可以作为模型训练中的损失函数布局在模型中。

55.上述训练过程中,利用第二训练样本图像和第二训练约束条件,优化可逆隐私处理单元以及训练非线性变换单元,具体为;

56.(a4)获取第二训练样本图像,将第二训练样本图像输入至可逆隐私处理单元进行

处理,得到第二处理图像;

57.(a5)将第二处理图像输入至非线性变换单元进行处理,得到第三处理图像;

58.(a6)通过预设的解码器对第二处理图像进行解码,得到第二重构原图,通过解码器对所述第三处理图像进行解码,得到第三重构原图;

59.(a7)基于第二训练样本图像和第二处理图像之间的第三距离、第二训练样本图像与第二重构原图之间的第四距离、第二训练样本图像和第三处理图像之间的第五距离、第二训练样本图像与第三重构原图之间的第六距离,以及第二训练约束条件,优化可逆隐私处理单元并训练非线性变换单元。

60.在可逆隐私处理单元初步训练完成以及上述的解码器初步训练完成后,获取与第一训练样本图像不同的第二训练样本图像,将第二训练样本图像输入至可逆隐私处理单元进行处理,得到第二处理图像,第二处理图像理论上经过一定的可逆加密处理,与第二训练样本图像存在一定差距。接着,将第二处理图像输入至非线性变换单元进行非线性变化处理,得到第三处理图像,非线性变换单元用于对第二处理图像增加不可逆处理操作,保证第三处理图像的不可逆性,因此,第三处理图像应该也与第二训练样本图像存在一定差距。理论上,非线性变换单元训练的越好,增加的不可逆操作越多,第三处理图像的不可逆性越强。

61.接着,通过预设的解码器对第二处理图像进行解码还原,得到第二重构原图,以及,通过解码器对第三处理图像进行解码还原,得到第三重构原图。该解码器已经在初步训练可逆隐私处理单元的过程中被初步训练好,在训练非线性变换单元的过程中,能够再优化该解码器。第二处理图像输入至解码器后,理论上解码器对第二处理图像进行解码还原,得到第二重构图像,由于可逆隐私处理单元对第二训练样本图像进行可逆加密处理,因此第二重构图像应该与第二训练样本图像差距较小,较为相似。相反地,第三处理图像输入至解码器后,理论上解码器对第三处理图像进行解码还原,得到第三重构图像,由于非线性变换单元对第二处理图像实施了不可逆处理方式,因此第三重构图像应该与第二训练样本图像差距较大。

62.由于在解码器、可逆隐私处理单元和非线性变换单元都训练好的情况下,第二训练样本图像应该与第二处理图像存在一定差距,视觉上差别较大,第二训练样本图像与第二重构图像差距较小,视觉上较为相似,第二训练样本图像应该与第三处理图像存在一定差距,视觉上差别较大,第二训练样本图像与第三重构图像视觉上差距较大,因此第二训练约束条件可以包括:上述的第三距离大于对应的第三距离阈值,上述的第四距离小于对应的第四距离阈值,上述的第五距离大于对应的第五距离阈值,上述的第六距离大于对应的第六距离阈值。

63.在具体实施时,由于第二训练样本图像可以有多张,且第二训练样本图像、第二处理图像、第二重构原图、第三处理图像、第三重构原图一一对应,因此第二处理图像、第二重构原图、第三处理图像、第三重构原图也有多张,在这种情况下,可以将多张第二训练样本图像与多张第二处理图像之间的平均距离作为第三距离,将多张第二训练样本图像与多张第二重构原图之间的平均距离作为第四距离,将多张第二训练样本图像与多张第三处理图像之间的平均距离作为第五距离,将多张第二训练样本图像与多张第三重构原图之间的平均距离作为第六距离,利用第二训练约束条件:第三距离大于对应的第三距离阈值,第四距

离小于对应的第四距离阈值,第五距离大于对应的第五距离阈值,第六距离大于对应的第六距离阈值,优化可逆隐私处理单元和上述预设的解码器并训练非线性变换单元,以使得可逆隐私处理单元、解码器和非线性变换单元均训练好。其中,第二训练约束条件可以作为模型训练中的损失函数布局在模型中。

64.图4为本说明书一实施例提供的训练中的机器学习模型的结构示意图,如图4所示,训练中的机器学习模型除了具有可逆隐私处理单元和非线性变换单元之外,还具有预设的解码器,预设的解码器能够与可逆隐私处理单元和非线性变换单元的输出连接,对第一处理图像和第二处理图像进行解码还原。本实施例中训练机器学习模型的思路为:阶段一,可逆训练:初步训练可逆隐私处理单元和解码器;阶段二,不可逆训练,优化可逆隐私处理单元和解码器并训练非线性变换单元。

65.在阶段一时,通过上述的动作(a1)-(a3)初步训练可逆隐私处理单元和解码器,训练时,通过第一损失函数、第二损失函数和上述的第一训练约束条件进行训练。其中,第一损失函数用于计算上述的第一距离,第二损失函数用于计算上述的第二距离,当损失函数的值也即上述的第一距离和第二距离满足上述的第一训练约束条件且收敛时,确定训练完成。接着启动阶段二的训练,通过上述的动作(a4)-(a7),优化调整可逆隐私处理单元和解码器,并训练非线性变换单元,训练时,通过第一损失函数、第二损失函数、第三损失函数、第四损失函数和上述的第二训练约束条件进行训练。其中,第一损失函数用于计算上述的第三距离,第二损失函数用于计算上述的第四距离,第三损失函数用于计算上述的第五距离,第四损失函数用于计算上述的第六距离,当损失函数的值也即上述的第三距离、第四距离、第五距离和第六距离满足上述的第二训练约束条件且收敛时,确定可逆隐私处理单元、解码器和非线性变换单元均训练完成。其中,第一损失函数和第三损失函数可以叫做隐私性约束函数,用于限制处理前后的图像之间的差距,第二损失函数可以叫做可逆损失函数,用于限制可逆处理后图像的被还原能力,第四损失函数可以叫做不可逆损失函数,用于限制不可逆处理后图像的被还原能力。上述实施例中提到的图像之间的距离均可以为欧式距离。

66.在一个实施例方式中,上述的模型训练过程在服务器端完成,在训练完成后,将可逆隐私处理单元和非线性变换单元布局在用户设备,解码器不需要布局在用户设备。由于图像的不可逆处理需要基于可逆隐私处理单元和非线性变换单元共同实现,因此当对第一图像进行可逆隐私处理时,通过可逆隐私单元处理,当对第一图像进行不可逆隐私处理时,通过不可逆隐私单元和非线性变换单元实现。

67.在一个实施例中,上述步骤s102中,根据用户操作确定所述第一图像的隐私保护等级,具体为:提示用户设置第一图像的隐私保护等级,根据用户针对第一图像执行的隐私保护等级设置操作,确定第一图像的隐私保护等级。

68.图5为本说明书一实施例提供的图像隐私保护等级设置示意图,如图5所示,用户终端可以通过界面交互的形式弹出对话框,提示用户设置第一图像的隐私保护等级,并提供低、中、高三个等级供用户选择,根据用户针对第一图像执行的隐私保护等级选择操作,将用户勾选的等级作为第一图像的隐私保护等级。在其他实施例中,用户设备还可以通过语音的方式询问用户第一图像的隐私保护等级,根据用户回答语音的操作,确定第一图像的隐私保护等级。

69.用户选择低等级保护时,直接将第一图像作为待上传图像。用户选择中等级保护时,对第一图像进行可逆隐私处理得到待上传图像。用户选择高等级保护时,对第一图像进行不可逆隐私处理得到待上传图像。其中,用户可以点击低、中、高三个等级的详情按钮并查看每个等级的具体介绍。

70.在另一个实施例中,上述步骤s102中,根据用户操作确定所述第一图像的隐私保护等级,具体为:获取用户针对第一图像执行的标签设置操作,根据标签设置操作,确定第一图像的隐私保护等级。在用户对第一图像设置有标签的情况下,根据用户的标签设置操作,确定用户设置的标签内容,根据标签内容,确定第一图像的隐私保护等级。比如,当标签内容包括预先定义的第一类关键字,则确定第一图像的隐私保护等级为中等级别,若标签内容包括预先定义的第二类关键字,则确定第一图像的隐私保护等级为高等级别,若标签内容不包括第一类和第二类关键字,则确定第一图像的隐私保护等级为低等级别。

71.本实施例中,可以基于用户对第一图像的标签设置操作,在用户无感的情况下,自动确定第一图像的隐私保护等级,不需要用户专门执行隐私保护等级设置操作,提高了用户体验。

72.在一个实施例中,在确定第一图像的隐私保护等级之后,还包括:提示用户设置默认的图像隐私保护等级,根据用户执行的默认等级设置操作,将第一图像的隐私保护等级设置为默认的图像隐私保护等级。

73.图6为本说明书一实施例提供的设置默认的图像隐私保护等级的示意图,如图6所示,在确定第一图像的隐私保护等级之后,用户终端还提示用户是否需要将第一图像的隐私保护等级设置为默认的图像隐私保护等级,若用户勾选是,则用户设备根据用户执行的默认等级设置操作,将第一图像的隐私保护等级设置为默认的图像隐私保护等级。当然,用户终端还能够通过语音询问的方式,询问用户是否将第一图像的隐私保护等级设置为默认的图像隐私保护等级,若用户回答是,则用户设备根据用户的应答操作,将第一图像的隐私保护等级设置为默认的图像隐私保护等级。

74.在一个实施例中,上述步骤s102中,获取包含用户隐私信息的第一图像,具体为:获取摄像头采集的包含用户隐私信息的第一图像;其中,用户隐私信息包括用户的生物特征信息。

75.在一个实施例中,在获取摄像头采集的包含用户隐私信息的第一图像之后,还包括:检测第一图像中的用户的生物特征信息是否满足预设的特征要求,在确定满足之后,执行根据用户操作确定第一图像的隐私保护等级的操作。其中,预设的特征要求包括但不限于清晰度要求、分辨率要求、像素大小要求等。比如,检测第一图像中的人脸部分是否满足预设分辨率要求,若满足,则根据用户操作确定第一图像的隐私保护等级。

76.图7为本说明书另一实施例提供的基于隐私保护的图像处理方法的流程示意图,如图7所示,该流程能够由用户设备执行,包括:

77.步骤s702,获取摄像头采集的包含用户隐私信息的第一图像;其中,用户隐私信息包括用户的生物特征信息;

78.步骤s704,检测第一图像中的用户的生物特征信息是否满足预设的特征要求;

79.步骤s706,在确定满足之后,提示用户设置第一图像的隐私保护等级;

80.步骤s708,根据用户针对第一图像执行的隐私保护等级设置操作,确定第一图像

的隐私保护等级;

81.步骤s710,提示用户设置默认的图像隐私保护等级;

82.步骤s712,根据用户执行的默认等级设置操作,将第一图像的隐私保护等级设置为默认的图像隐私保护等级;

83.步骤s714,根据第一图像的隐私保护等级,对第一图像执行与隐私保护等级相对应的操作,执行的操作包括以下中的一种:将第一图像作为待上传图像;对第一图像进行可逆隐私处理得到第二图像,将第二图像作为待上传图像;对第一图像进行不可逆隐私处理得到第三图像,将第三图像作为待上传图像;

84.步骤s716,将待上传图像上传至服务器;其中,可逆隐私处理和不可逆隐私处理通过同一机器学习模型实现。待上传图像上传至服务器后,待上传图像用于对用户进行身份识别。

85.图7中,若检测确定第一图像中的用户的生物特征信息不满足预设的特征要求,则提示用户重新拍摄第一图像。

86.上述介绍的方法能够应用在用户设备中的人脸识别系统,人脸识别系统采集用户的人脸图像作为第一图像,并实现上述的流程,以在将人脸图像上传至服务器之前进行隐私处理。上述得到的待上传图像上传至服务器之后,服务器可以基于该图像对用户进行身份识别、鉴权等操作。

87.上述实施例提供的图像处理方法,能够通过一个模型实现对图像的可逆和不可逆隐私处理,模型训练时可以同步对可逆和不可逆处理部分进行训练,简化了模型结构并提高了模型的训练效率。

88.图8为本说明书另一实施例提供的基于隐私保护的图像处理方法的流程示意图,如图8所示,该流程能够由用户设备或者服务器执行,包括:

89.步骤s802,获取包含用户隐私信息的第一图像;

90.步骤s804,对第一图像进行可逆隐私处理得到第二图像,或者,对第一图像进行不可逆隐私处理得到第三图像;

91.其中,可逆隐私处理和不可逆隐私处理通过同一机器学习模型实现;第二图像或者第三图像用于对用户进行身份识别。

92.图8中的方法与图1-图7中的方法有相同之处,这里不再展开一一解释,通过图8中的方法,能够通过同一模型实现对图像的可逆或不可逆隐私处理,简化了模型结构并提高了图像处理效率,达到了保护用户隐私的技术效果。

93.图9为本说明书一实施例提供的基于隐私保护的图像处理装置的结构示意图,如图9所示,该装置包括:

94.第一图像获取单元91,其获取包含用户隐私信息的第一图像,根据用户操作确定所述第一图像的隐私保护等级;

95.第一操作执行单元92,其根据所述隐私保护等级,对所述第一图像执行与所述隐私保护等级相对应的操作,所述执行的操作包括以下中的一种:将所述第一图像作为待上传图像;对所述第一图像进行可逆隐私处理得到第二图像,将所述第二图像作为待上传图像;对所述第一图像进行不可逆隐私处理得到第三图像,将所述第三图像作为待上传图像;

96.图像上传单元93,其将所述待上传图像上传至服务器;其中,所述可逆隐私处理和

所述不可逆隐私处理通过同一机器学习模型实现。

97.可选地,所述机器学习模型包括可逆隐私处理单元:所述第一操作执行单元,其:将所述第一图像输入至所述可逆隐私处理单元,通过所述可逆隐私处理单元对所述第一图像进行可逆隐私处理,得到所述第二图像。

98.可选地,所述机器学习模型还包括非线性变换单元:所述第一操作执行单元,其:将所述第一图像输入至所述可逆隐私处理单元,通过所述可逆隐私处理单元对所述第一图像进行可逆隐私处理,得到所述第二图像;将所述第二图像输入至所述非线性变换单元,通过所述非线性变换单元对所述第二图像进行非线性变换,得到所述第三图像。

99.可选地,所述装置还包括模型训练单元,其:获取第一训练样本图像和预设的第一训练约束条件,利用所述第一训练样本图像和所述第一训练约束条件,初步训练所述可逆隐私处理单元;在所述可逆隐私处理单元初步训练完成后,获取第二训练样本图像和预设的第二训练约束条件;利用所述第二训练样本图像和所述第二训练约束条件,优化所述可逆隐私处理单元以及训练所述非线性变换单元。

100.可选地,所述模型训练单元,其获取第一训练样本图像,将所述第一训练样本图像输入至所述可逆隐私处理单元进行处理,得到第一处理图像;通过预设的解码器对所述第一处理图像进行解码,得到第一重构原图;基于所述第一训练样本图像和所述第一处理图像之间的第一距离、所述第一训练样本图像与所述第一重构原图之间的第二距离和所述第一训练约束条件,初步训练所述可逆隐私处理单元。

101.可选地,所述模型训练单元,其获取第二训练样本图像,将所述第二训练样本图像输入至所述可逆隐私处理单元进行处理,得到第二处理图像;将所述第二处理图像输入至所述非线性变换单元进行处理,得到第三处理图像;通过预设的解码器对所述第二处理图像进行解码,得到第二重构原图,通过所述解码器对所述第三处理图像进行解码,得到第三重构原图;基于所述第二训练样本图像和所述第二处理图像之间的第三距离、所述第二训练样本图像与所述第二重构原图之间的第四距离、所述第二训练样本图像和所述第三处理图像之间的第五距离、所述第二训练样本图像与所述第三重构原图之间的第六距离,以及所述第二训练约束条件,优化所述可逆隐私处理单元并训练所述非线性变换单元。

102.可选地,所述第一训练约束条件包括:所述第一距离大于对应的第一距离阈值,所述第二距离小于对应的第二距离阈值。

103.可选地,所述第二训练约束条件包括:所述第三距离大于对应的第三距离阈值,所述第四距离小于对应的第四距离阈值,所述第五距离大于对应的第五距离阈值,所述第六距离大于对应的第六距离阈值。

104.可选地,第一图像获取单元,其提示用户设置所述第一图像的隐私保护等级;根据用户针对所述第一图像执行的隐私保护等级设置操作,确定所述第一图像的隐私保护等级。

105.可选地,第一图像获取单元,其获取用户针对所述第一图像执行的标签设置操作;根据所述标签设置操作,确定所述第一图像的隐私保护等级。

106.可选地,还包括:默认设置单元,其提示用户设置默认的图像隐私保护等级;根据用户执行的默认等级设置操作,将所述第一图像的隐私保护等级设置为默认的图像隐私保护等级。

107.可选地,第一图像获取单元,其获取摄像头采集的包含用户隐私信息的第一图像;其中,所述用户隐私信息包括用户的生物特征信息。

108.可选地,还包括检测单元,其检测所述第一图像中的用户的生物特征信息是否满足预设的特征要求;在确定满足之后,执行根据用户操作确定所述第一图像的隐私保护等级的操作。

109.可选地,所述待上传图像上传至服务器后,所述待上传图像用于对用户进行身份识别。

110.本实施例中提供的图像处理装置能够实现前述的图1-图7中的图像处理方法的各个过程,并达到相同的效果和功能,这里不再重复。

111.图10为本说明书一实施例提供的基于隐私保护的图像处理装置的结构示意图,如图10所示,该装置包括:

112.第二图像获取单元1001,其获取包含用户隐私信息的第一图像;

113.第二操作执行单元1002,其对所述第一图像进行可逆隐私处理得到第二图像,或者,对所述第一图像进行不可逆隐私处理得到第三图像;

114.其中,所述可逆隐私处理和所述不可逆隐私处理通过同一机器学习模型实现;所述第二图像或者所述第三图像用于对用户进行身份识别。

115.本实施例中提供的图像处理装置能够实现前述的图8中的图像处理方法的各个过程,并达到相同的效果和功能,这里不再重复。

116.本说明书一个或多个实施例还提供了一种基于隐私保护的图像处理设备,该设备用于执行上述的图像处理方法,图11为本说明书一实施例提供的图像处理设备的结构示意图,如图11所示,图像处理设备可因配置或性能不同而产生比较大的差异,可以包括一个或一个以上的处理器1101和存储器1102,存储器1102中可以存储有一个或一个以上应用程序或数据。其中,存储器1102可以是短暂存储或持久存储。存储在存储器1102的应用程序可以包括一个或一个以上模块(图示未示出),每个模块可以包括图像处理设备中的一系列计算机可执行指令。更进一步地,处理器1101可以设置为与存储器1102通信,在图像处理设备上执行存储器1102中的一系列计算机可执行指令。图像处理设备还可以包括一个或一个以上电源1103,一个或一个以上有线或无线网络接口1104,一个或一个以上输入输出接口1105,一个或一个以上键盘1106等。

117.在一个具体的实施例中,所述图像处理设备包括有处理器以及被安排成存储计算机可执行指令的存储器,所述计算机可执行指令在被执行时使所述处理器实现以下流程:

118.获取包含用户隐私信息的第一图像,根据用户操作确定所述第一图像的隐私保护等级;

119.根据所述隐私保护等级,对所述第一图像执行与所述隐私保护等级相对应的操作,所述执行的操作包括以下中的一种:将所述第一图像作为待上传图像;对所述第一图像进行可逆隐私处理得到第二图像,将所述第二图像作为待上传图像;对所述第一图像进行不可逆隐私处理得到第三图像,将所述第三图像作为待上传图像;

120.将所述待上传图像上传至服务器;其中,所述可逆隐私处理和所述不可逆隐私处理通过同一机器学习模型实现。

121.本实施例中提供的图像处理设备能够实现前述的图1-图7中的图像处理方法的各

个过程,并达到相同的效果和功能,这里不再重复。

122.在另一个具体的实施例中,所述图像处理设备包括有处理器以及被安排成存储计算机可执行指令的存储器,所述计算机可执行指令在被执行时使所述处理器实现以下流程:

123.获取包含用户隐私信息的第一图像;

124.对所述第一图像进行可逆隐私处理得到第二图像,或者,对所述第一图像进行不可逆隐私处理得到第三图像;

125.其中,所述可逆隐私处理和所述不可逆隐私处理通过同一机器学习模型实现;所述第二图像或者所述第三图像用于对用户进行身份识别。

126.本实施例中提供的图像处理设备能够实现前述的图8中的图像处理方法的各个过程,并达到相同的效果和功能,这里不再重复。

127.进一步地,本说明书一个或多个实施例还提供了一种存储介质,用于存储计算机可执行指令,一种具体的实施例中,该存储介质可以为u盘、光盘、硬盘等,该存储介质存储的计算机可执行指令在被处理器执行时,能实现以下流程:

128.获取包含用户隐私信息的第一图像,根据用户操作确定所述第一图像的隐私保护等级;

129.根据所述隐私保护等级,对所述第一图像执行与所述隐私保护等级相对应的操作,所述执行的操作包括以下中的一种:将所述第一图像作为待上传图像;对所述第一图像进行可逆隐私处理得到第二图像,将所述第二图像作为待上传图像;对所述第一图像进行不可逆隐私处理得到第三图像,将所述第三图像作为待上传图像;

130.将所述待上传图像上传至服务器;其中,所述可逆隐私处理和所述不可逆隐私处理通过同一机器学习模型实现。

131.本实施例中提供的存储介质中的计算机可执行指令被执行时,能够实现前述的图1-图7中的图像处理方法的各个过程,并达到相同的效果和功能,这里不再重复。

132.另一种具体的实施例中,该存储介质可以为u盘、光盘、硬盘等,该存储介质存储的计算机可执行指令在被处理器执行时,能实现以下流程:

133.获取包含用户隐私信息的第一图像;

134.对所述第一图像进行可逆隐私处理得到第二图像,或者,对所述第一图像进行不可逆隐私处理得到第三图像;

135.其中,所述可逆隐私处理和所述不可逆隐私处理通过同一机器学习模型实现;所述第二图像或者所述第三图像用于对用户进行身份识别。

136.本实施例中提供的存储介质中的计算机可执行指令被执行时,能够实现前述的图8中的图像处理方法的各个过程,并达到相同的效果和功能,这里不再重复。

137.上述对本说明书特定实施例进行了描述。其它实施例在所附权利要求书的范围内。在一些情况下,在权利要求书中记载的动作或步骤可以按照不同于实施例中的顺序来执行并且仍然可以实现期望的结果。另外,在附图中描绘的过程不一定要求示出的特定顺序或者连续顺序才能实现期望的结果。在某些实施方式中,多任务处理和并行处理也是可以的或者可能是有利的。

138.在20世纪90年代,对于一个技术的改进可以很明显地区分是硬件上的改进(例如,

对二极管、晶体管、开关等电路结构的改进)还是软件上的改进(对于方法流程的改进)。然而,随着技术的发展,当今的很多方法流程的改进已经可以视为硬件电路结构的直接改进。设计人员几乎都通过将改进的方法流程编程到硬件电路中来得到相应的硬件电路结构。因此,不能说一个方法流程的改进就不能用硬件实体模块来实现。例如,可编程逻辑器件(programmable logic device,pld)(例如现场可编程门阵列(field programmable gate array,fpga))就是这样一种集成电路,其逻辑功能由用户对器件编程来确定。由设计人员自行编程来把一个数字系统“集成”在一片pld上,而不需要请芯片制造厂商来设计和制作专用的集成电路芯片。而且,如今,取代手工地制作集成电路芯片,这种编程也多半改用“逻辑编译器(logic compiler)”软件来实现,它与程序开发撰写时所用的软件编译器相类似,而要编译之前的原始代码也得用特定的编程语言来撰写,此称之为硬件描述语言(hardware description language,hdl),而hdl也并非仅有一种,而是有许多种,如abel(advanced boolean expression language)、ahdl(altera hardware description language)、confluence、cupl(cornell university programming language)、hdcal、jhdl(java hardware description language)、lava、lola、myhdl、palasm、rhdl(ruby hardware description language)等,目前最普遍使用的是vhdl(very-high-speed integrated circuit hardware description language)与verilog。本领域技术人员也应该清楚,只需要将方法流程用上述几种硬件描述语言稍作逻辑编程并编程到集成电路中,就可以很容易得到实现该逻辑方法流程的硬件电路。

139.控制器可以按任何适当的方式实现,例如,控制器可以采取例如微处理器或处理器以及存储可由该(微)处理器执行的计算机可读程序代码(例如软件或固件)的计算机可读介质、逻辑门、开关、专用集成电路(application specific integrated circuit,asic)、可编程逻辑控制器和嵌入微控制器的形式,控制器的例子包括但不限于以下微控制器:arc625d、atmel at91sam、microchip pic18f26k20以及silicone labs c8051f320,存储器控制器还可以被实现为存储器的控制逻辑的一部分。本领域技术人员也知道,除了以纯计算机可读程序代码方式实现控制器以外,完全可以通过将方法步骤进行逻辑编程来使得控制器以逻辑门、开关、专用集成电路、可编程逻辑控制器和嵌入微控制器等的形式来实现相同功能。因此这种控制器可以被认为是一种硬件部件,而对其内包括的用于实现各种功能的装置也可以视为硬件部件内的结构。或者甚至,可以将用于实现各种功能的装置视为既可以是实现方法的软件模块又可以是硬件部件内的结构。

140.上述实施例阐明的系统、装置、模块或单元,具体可以由计算机芯片或实体实现,或者由具有某种功能的产品来实现。一种典型的实现设备为计算机。具体的,计算机例如可以为个人计算机、膝上型计算机、蜂窝电话、相机电话、智能电话、个人数字助理、媒体播放器、导航设备、电子邮件设备、游戏控制台、平板计算机、可穿戴设备或者这些设备中的任何设备的组合。

141.为了描述的方便,描述以上装置时以功能分为各种单元分别描述。当然,在实施本说明书一个或多个时可以把各单元的功能在同一个或多个软件和/或硬件中实现。

142.本领域内的技术人员应明白,本说明书一个或多个的实施例可提供为方法、系统、或计算机程序产品。因此,本说明书一个或多个可采用完全硬件实施例、完全软件实施例、或结合软件和硬件方面的实施例的形式。而且,本说明书一个或多个可采用在一个或多个

其中包含有计算机可用程序代码的计算机可用存储介质(包括但不限于磁盘存储器、cd-rom、光学存储器等)上实施的计算机程序产品的形式。

143.本说明书一个或多个是参照根据本说明书一个或多个实施例的方法、设备(系统)、和计算机程序产品的流程图和/或方框图来描述的。应理解可由计算机程序指令实现流程图和/或方框图中的每一流程和/或方框、以及流程图和/或方框图中的流程和/或方框的结合。可提供这些计算机程序指令到通用计算机、专用计算机、嵌入式处理机或其他可编程数据处理设备的处理器以产生一个机器,使得通过计算机或其他可编程数据处理设备的处理器执行的指令产生用于实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的装置。

144.这些计算机程序指令也可存储在能引导计算机或其他可编程数据处理设备以特定方式工作的计算机可读存储器中,使得存储在该计算机可读存储器中的指令产生包括指令装置的制造品,该指令装置实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能。

145.这些计算机程序指令也可装载到计算机或其他可编程数据处理设备上,使得在计算机或其他可编程设备上执行一系列操作步骤以产生计算机实现的处理,从而在计算机或其他可编程设备上执行的指令提供用于实现在流程图一个流程或多个流程和/或方框图一个方框或多个方框中指定的功能的步骤。

146.在一个典型的配置中,计算设备包括一个或多个处理器(cpu)、输入/输出接口、网络接口和内存。

147.内存可能包括计算机可读介质中的非永久性存储器,随机存取存储器(ram)和/或非易失性内存等形式,如只读存储器(rom)或闪存(flash ram)。内存是计算机可读介质的示例。

148.计算机可读介质包括永久性和非永久性、可移动和非可移动媒体可以由任何方法或技术来实现信息存储。信息可以是计算机可读指令、数据结构、程序的模块或其他数据。计算机的存储介质的例子包括,但不限于相变内存(pram)、静态随机存取存储器(sram)、动态随机存取存储器(dram)、其他类型的随机存取存储器(ram)、只读存储器(rom)、电可擦除可编程只读存储器(eeprom)、快闪记忆体或其他内存技术、只读光盘只读存储器(cd-rom)、数字多功能光盘(dvd)或其他光学存储、磁盒式磁带,磁带磁盘存储或其他磁性存储设备或任何其他非传输介质,可用于存储可以被计算设备访问的信息。按照本文中的界定,计算机可读介质不包括暂存电脑可读媒体(transitory media),如调制的数据信号和载波。

149.还需要说明的是,术语“包括”、“包含”或者其任何其他变体意在涵盖非排他性的包含,从而使得包括一系列要素的过程、方法、商品或者设备不仅包括那些要素,而且还包括没有明确列出的其他要素,或者是还包括为这种过程、方法、商品或者设备所固有的要素。在没有更多限制的情况下,由语句“包括一个

……”

限定的要素,并不排除在包括所述要素的过程、方法、商品或者设备中还存在另外的相同要素。

150.本领域技术人员应明白,本说明书一个或多个的实施例可提供为方法、系统或计算机程序产品。因此,本说明书一个或多个可采用完全硬件实施例、完全软件实施例或结合软件和硬件方面的实施例的形式。而且,本说明书一个或多个可采用在一个或多个其中包含有计算机可用程序代码的计算机可用存储介质(包括但不限于磁盘存储器、cd-rom、光学

存储器等)上实施的计算机程序产品的形式。

151.本说明书一个或多个可以在由计算机执行的计算机可执行指令的一般上下文中描述,例如程序模块。一般地,程序模块包括执行特定任务或实现特定抽象数据类型的例程、程序、对象、组件、数据结构等等。也可以在分布式计算环境中实践本说明书一个或多个,在这些分布式计算环境中,由通过通信网络而被连接的远程处理设备来执行任务。在分布式计算环境中,程序模块可以位于包括存储设备在内的本地和远程计算机存储介质中。

152.本说明书中的各个实施例均采用递进的方式描述,各个实施例之间相同相似的部分互相参见即可,每个实施例重点说明的都是与其他实施例的不同之处。尤其,对于系统实施例而言,由于其基本相似于方法实施例,所以描述的比较简单,相关之处参见方法实施例的部分说明即可。

153.以上所述仅为本说明书一个或多个的实施例而已,并不用于限制本说明书一个或多个。对于本领域技术人员来说,本说明书一个或多个可以有各种更改和变化。凡在本说明书一个或多个的精神和原理之内所作的任何修改、等同替换、改进等,均应包含在本说明书一个或多个的权利要求范围之内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。