1.本发明属于智能决策的技术领域,具体涉及一种计算机安全风险管理方法。

背景技术:

2.计算机系统日志,在现代社会里,为了维护自身系统资源的运行状况,计算机系统一般都会有相应的日志记录系统有关日常事件或者误操作警报的日期及时间戳信息。所谓日志(log)是指系统所指定对象的某些操作和其操作结果按时间有序的集合。每个日志文件由日志记录组成,每条日志记录描述了一次单独的系统事件。通常情况下,系统日志是用户可以直接阅读的文本文件,其中包含了一个时间戳和一个信息或者子系统所特有的其他信息。

3.日志文件为服务器、工作站、防火墙和应用软件等it资源相关活动记录必要的、有价值的信息,这对系统监控、查询、报表和安全审计是十分重要的。日志文件中的记录可提供以下用途:监控系统资源;审计用户行为;对可疑行为进行告警;确定入侵行为的范围;为恢复系统提供帮助。

4.而在日志文件中不可避免的会出现敏感字段或者隐私数据,常见的有姓名、身份证号码、住址、电话、银行账号、邮箱、密码、医疗信息、教育背景等。如果这些敏感字段不能被有效保护,一旦被非法用户利用,则会对用户造成很大的损失,具有较大的风险。

技术实现要素:

5.本发明的目的在于针对现有技术中的上述不足,提供一种计算机安全风险管理方法,以解决或改善上述的问题。

6.为达到上述目的,本发明采取的技术方案是:

7.一种计算机安全风险管理方法,其包括以下步骤:

8.s1、获取计算机的多个日志文件,对日志文件进行预处理,并基于预处理后的日志文件,构建日志文件敏感字词的标注模型;

9.s2、将待标注的日志文件输入标注模型,输出多个已标注的日志文件段落,并得到目标敏感字词集合;

10.s3、识别目标敏感字词集合中的敏感字词,对敏感字词进行等级划分;

11.s4、根据划分后的等级和敏感字词出现的频率,对不同敏感字词进行赋权,并计算敏感字词目标值分数;

12.s5、若计算得到的敏感字词目标值分数大于阈值,则将对应的日志文件段落加密形成加密包,同时形成用以解密加密包的解密密钥包,并将加密包和解密密钥包发送至管理员客户端;

13.s6、管理员客户端通过加密通信协议,采用解密密钥包解密加密包,获取敏感字词对应的日志文件段落;

14.s7、待管理员确认日志文件段落的敏感字词后,采用非敏感字词替换原本的敏感

字词。

15.进一步地技术方案为,步骤s1中获取计算机的多个日志文件,对日志文件进行预处理,得到目标日志文件,包括:

16.s1.1、根据用户个性化需求,定义多个敏感字词;

17.s1.2、根据日志文件中每段的起始位置和结束位置,将日志文件拆分为多个日志段落,遍历日志段落,筛选存在敏感字词的日志字段,并将该存在敏感字词的日志字段作为目标日志;同时,采用监督学习方法进行文本标注;

18.s1.3、将目标日志中的每个日志文件转化为预设的文件格式,并根据时间序列,将存在敏感字词的日志段落作为输入数据xi,将文本标注后的日志段落作为输出数据yi,i为对应的时间序列时刻;

19.s1.4、合并格式日志文件,得到标注模型训练数据集q={(x1,y1),(x2,y2),(x3,y3)

…

(xi,yi)};

20.s1.5、基于神经网络的监督学习,构建标注模型t;

21.t=p(y1,y2,y3…

yi|x1,x2,x3…

xi)

22.其中,xi为所有可能的日志段落,即新输入段落序列;yi为所有日志段落可能的标记,即新输入序列相应的输出标记序列;p为日志段落标记的概率。

23.进一步地技术方案为,步骤s2中将多个已标注的日志文件段落,按照时间序列进行整合,以得到目标敏感字词集合。

24.进一步地技术方案为,步骤s3中识别目标敏感字词集合中的敏感字词,对敏感字词进行等级划分,包括:

25.根据敏感字词的种类或者属性,将敏感字词划分为四个等级,第一等级、第二等级、第三等级和第四等级。

26.进一步地技术方案为,步骤s4中根据划分后的等级和敏感字词出现的频率,对不同敏感字词进行赋权,并计算敏感字词目标值分数,包括:

27.f=n1*m1 n2*m2 n3*m3 n4*m4 δd

28.f1=2tp/(2tp fp)

29.其中,f为敏感字词目标值分数,n1、n2、n3和n4分别为第一等级、第二等级、第三等级和第四等级敏感字词出现的次数,m1、m2、m3和m4分别为第一等级、第二等级、第三等级和第四等级敏感字词的权重;f1为目标值分数值预测准确率,tp为正确预测次数,fp为错误预测次数;

30.δd为目标值分数修正值,即为敏感字词目标值分数的计算值与实际值的差值,当该差值不在预设差值范围内时,则计数器在fp值加1;当该差值位于预设差值范围内时,则计数器在tp值加1。

31.进一步地技术方案为,步骤s5中若计算得到的敏感字词目标值分数大于阈值,则将对应的日志文件段落加密形成加密包,同时形成用以解密加密包的解密密钥包,并将加密包和解密密钥包发送至管理员客户端,包括:

32.s5.1、将对应的日志文件随机拆解为n个子传送数据包,并将n个子传送数据包随机分为三个子集数据包;

33.s5.2、对三个子集数据包进行等级划分,并命名为第一级数据包、第二级数据包和

第三级数据包;

34.s5.3、向服务器发出请求,以分配得到对应三个子集数据包的三个加密子服务器,且每一个子服务器对应一个子集数据包,包括第一级服务器、第二级服务器和第三级服务器;

35.s5.4、第一级服务器生成第一密钥,用于解密第一子集数据包;

36.第二级服务器生成第二密钥,用于解密第二子集数据包;

37.第三级服务器生成第三密钥,用于解密第三子集数据包;

38.s5.5、将三个密钥分别存在不同的地址ip中,并同时进行三个密钥等级连锁,采用三种不同的自定义的通信协议将三个密钥分别传送至管理者客户端。

39.进一步地技术方案为,每个子集数据包内并不是完整日志段落,将每个完整段落的日志进行拆分,且将敏感字词分在至少两个子集数据包内。

40.进一步地技术方案为,步骤s5进行三个密钥等级连锁,包括:

41.当第一子集数据包未被解密时,第二子集数据包处于锁定状态,第二密钥不能对第二子集数据包进行解密;当且仅当第一子集数据包被第一密钥解密后,第二子集数据包解锁,采用第二密钥对第二子集数据进行解密;

42.当第二子集数据包未被解密时,第三子集数据包处于锁定状态,第三密钥不能对第三子集数据包进行解密;当且仅当第二子集数据包被第二密钥解密后,第三子集数据包解锁,采用第三密钥对第三子集数据进行解密。

43.本发明提供的计算机安全风险管理方法,具有以下有益效果:

44.本发明通过构建日志文件敏感字词的标注模型,实现对日志文件的自动标注,减少了人工的参与,且提高了对日志文件敏感字词标注的效率。

45.本发明对日志文件中的敏感字词进行等级划分,并根据等级划分计算敏感字词目标值分数,当该分数值大于预设值时,则将对应的敏感字词所在的日志文件段落发送至管理员客户端。

46.本发明为减少敏感字词在发送中被他人盗取,则将对应的日志文件段落加密形成加密包,同时形成用以解密加密包的解密密钥包,并其发送至管理员客户端,以减少加密的敏感字词的外泄。

47.本发明采用三级加密,并将三级加密互为连锁,以增加加密等级。

48.本发明在管理员确认敏感字词后,采用非敏感字词以替换计算机中日志文件中的敏感字词,实现对计算机安全风险的管理。

附图说明

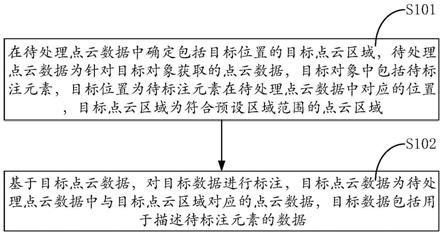

49.图1为计算机安全风险管理方法的流程图。

具体实施方式

50.下面对本发明的具体实施方式进行描述,以便于本技术领域的技术人员理解本发明,但应该清楚,本发明不限于具体实施方式的范围,对本技术领域的普通技术人员来讲,只要各种变化在所附的权利要求限定和确定的本发明的精神和范围内,这些变化是显而易见的,一切利用本发明构思的发明创造均在保护之列。

51.根据本技术的一个实施例,参考图1,本方案的计算机安全风险管理方法,包括:

52.步骤s1、获取计算机的多个日志文件,对日志文件进行预处理,并基于预处理后的日志文件,构建日志文件敏感字词的标注模型,其具体包括:

53.步骤s1.1、根据用户个性化需求,定义多个敏感字词,如姓名、身份证号码、住址、电话、银行账号、邮箱、密码、医疗信息、教育背景、或者其它用户自定义的字词;

54.步骤s1.2、根据日志文件中每段的起始位置和结束位置,将日志文件拆分为多个日志段落,遍历日志段落,筛选存在敏感字词的日志字段,并将该存在敏感字词的日志字段作为目标日志;同时,采用监督学习方法进行文本标注。

55.本实施例将日志文件拆分成段落,每个段落为一个完整的客观叙事日志,以便于后期对日志的加密拆分。

56.本实施例采用模型构建,通过模型进行新输入的日志文件或者日志段落的自动标注,以提高对敏感字词的识别和标注效率;

57.步骤s1.3、将目标日志中的每个日志文件转化为预设的文件格式,并根据时间序列,将存在敏感字词的日志段落作为输入数据xi,将文本标注后的日志段落作为输出数据yi,i为对应的时间序列时刻;

58.步骤s1.4、合并格式日志文件,得到标注模型训练数据集q={(x1,y1),(x2,y2),(x3,y3)

…

(xi,yi)};

59.步骤s1.5、基于神经网络的监督学习,构建标注模型t;

60.t=p(y1,y2,y3…

yi|x1,x2,x3…

xi)

61.其中,xi为所有可能的日志段落,即新输入段落序列;yi为所有日志段落可能的标记,即新输入序列相应的输出标记序列;p为日志段落标记的概率。

62.步骤s2、将待标注的日志文件输入标注模型,输出多个已标注的日志文件段落,并得到目标敏感字词集合;本实施例基于该标注模型t,可将新的日志段落作为输入,带入模型中,输出已标注完敏感字词的日志段落。

63.其中,将多个已标注的日志文件段落,按照时间序列进行整合,以得到目标敏感字词集合。

64.步骤s3、识别目标敏感字词集合中的敏感字词,对敏感字词进行等级划分,该等级划分可根据用户的个性化定义。

65.本实施例根据敏感字词的种类或者属性,将敏感字词划分为四个等级,第一等级、第二等级、第三等级和第四等级,等级越高,其代表敏感程度越高。

66.步骤s4、根据划分后的等级和敏感字词出现的频率,对不同敏感字词进行赋权,并计算敏感字词目标值分数,其具体包括:

67.f=n1*m1 n2*m2 n3*m3 n4*m4 δd

68.f1=2tp/(2tp fp)

69.其中,f为敏感字词目标值分数,n1、n2、n3和n4分别为第一等级、第二等级、第三等级和第四等级敏感字词出现的次数,m1、m2、m3和m4分别为第一等级、第二等级、第三等级和第四等级敏感字词的权重;f1为目标值分数值预测准确率,tp为正确预测次数,fp为错误预测次数;

70.δd为目标值分数修正值,即为敏感字词目标值分数的计算值与实际值的差值,当

该差值不在预设差值范围内时,则计数器在fp值加1;当该差值位于预设差值范围内时,则计数器在tp值加1。

71.本实施例f1为目标值分数值预测准确率,当该准确率大于预设值时,则证明该敏感字词目标值分数f计算的正确性。

72.本实施例f1目标值分数值预测准确率的计算预设值为96.56%,当f1的值大于96.56%时,则该敏感字词目标值分数f的计算具有代表性。

73.步骤s5、若计算得到的敏感字词目标值分数大于阈值,则将对应的日志文件段落加密形成加密包,同时形成用以解密加密包的解密密钥包,并将加密包和解密密钥包发送至管理员客户端,其具体包括:

74.步骤s5.1、将对应的日志文件随机拆解为n个子传送数据包,并将n个子传送数据包随机分为三个子集数据包;

75.步骤s5.2、对三个子集数据包进行等级划分,并命名为第一级数据包、第二级数据包和第三级数据包;

76.步骤s5.3、向服务器发出请求,以分配得到对应三个子集数据包的三个加密子服务器,且每一个子服务器对应一个子集数据包,包括第一级服务器、第二级服务器和第三级服务器;

77.步骤s5.4、第一级服务器生成第一密钥,用于解密第一子集数据包;

78.第二级服务器生成第二密钥,用于解密第二子集数据包;

79.第三级服务器生成第三密钥,用于解密第三子集数据包;

80.步骤s5.5、将三个密钥分别存在不同的地址ip中,并同时进行三个密钥等级连锁,采用三种不同的自定义的通信协议将三个密钥分别传送至管理者客户端。

81.本实施例进一步地技术方案为,每个子集数据包内并不是完整日志段落,将每个完整段落的日志进行拆分,且将敏感字词分在至少两个子集数据包内,只有当所有子集数据包全部进行解密后,才能形成完整的带有敏感字词的日志段落,以最大程度的保护用于计算机的隐式,降低计算机隐式泄露的风险。

82.步骤s5进行三个密钥等级连锁,包括:

83.当第一子集数据包未被解密时,第二子集数据包处于锁定状态,第二密钥不能对第二子集数据包进行解密;当且仅当第一子集数据包被第一密钥解密后,第二子集数据包解锁,采用第二密钥对第二子集数据进行解密;

84.当第二子集数据包未被解密时,第三子集数据包处于锁定状态,第三密钥不能对第三子集数据包进行解密;当且仅当第二子集数据包被第二密钥解密后,第三子集数据包解锁,采用第三密钥对第三子集数据进行解密。

85.即本实施例将三个子集数据进行连锁,即使其中一个子集数据包的密钥被盗取,也不能解锁剩余的两个子集数据包,而由上述可知,一个子集数据包仅仅包含部分日志段落,不能形成完整的敏感字词,故在这种情况下,也不能盗取用户的隐式。

86.步骤s6、管理员客户端通过加密通信协议,采用解密密钥包解密加密包,获取敏感字词对应的日志文件段落;

87.具体为:

88.管理员或者用户根据三个不同的通信协议上,获取三个不同服务器上、不同地址

的三个密钥;

89.采用第一密钥解密第一子集数据包,此时,第二子集数据包解锁;

90.采用第二密钥解密第二子集数据包,此时,第三子集数据包解锁;

91.采用第三密钥解密第三子集数据包,此时,三个子集数据包全部解锁;

92.全部解锁后的三个子集数据包,根据时间序列,对应结合以形成完整的带有敏感字词的日志文件。

93.步骤s7、待管理员确认日志文件段落的敏感字词后,采用非敏感字词替换原本的敏感字词,即对计算机上的日志文件进行准确定位,并进行修改。

94.虽然结合附图对发明的具体实施方式进行了详细地描述,但不应理解为对本专利的保护范围的限定。在权利要求书所描述的范围内,本领域技术人员不经创造性劳动即可做出的各种修改和变形仍属本专利的保护范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。