1.本发明属于物联网安全和便携式网络设备领域,特别是一种面向移动物联网设备欺骗防御的便携式代理服务器。

背景技术:

2.物联网安全的防御技术分为主动防御和被动防御。被动防御主要是通过防火墙或者入侵检测系统拦截无用或者恶意的数据,而主动防御则通过和攻击者的交互,实现对攻击者的诱导和欺骗。欺骗防御技术(deceptive defense)通过构建虚假的被攻击目标,吸引网络攻击者的注意力和计算资源,欺骗攻击者,达到有效保护被攻击系统、揭露攻击者信息的目的。欺骗防御是一种主动防御技术,除了具备被动防御所具有的分类和识别信息的能力以外,它还具有和被攻击者交互、提供虚假信息的能力。理论上已经证明,欺骗防御可以抵御任何类型的网络攻击。

3.和传统的信息设备相比,物联网设备除了信息处理组件外,还具有物理组件,如果物联设备被攻击者控制,能够对环境或者人身造成不可逆的损伤,因此物联网设备的安全性严酷度更高。近年来,便携式物联网设备发展迅速,比如和健康、运动相关的,智能运动手表,记录运动信息;和医疗相关的,比如监控和调节心肺功能的设备等。这些设备都面临隐私数据保护和人身安全等安全性挑战,为这些系统开发和部署欺骗式防御系统非常有必要。

4.然而目前,为便携式物联网系统部署欺骗防式御存在两个困难,一个是便携式物联网设备本身的计算资源有限,难以在移动设备上实现欺骗防御所需的风险通信的识别和虚假信息的构造;二是由于便携式设备用户具有个性化的设置和需求,提供便携式设备的厂家很难提供统一的欺骗式防御解决方案。

5.因此,如何便于在移动设备上构建欺骗式防御系统,成为当前研究的关键问题。

技术实现要素:

6.鉴于上述问题,本发明提供一种至少解决上述部分技术问题的一种面向移动物联网设备欺骗防御的便携式代理服务器,通过该便携式代理服务器,有助于在移动设备上构建欺骗式防御系统。

7.本发明实施例提供了一种面向移动物联网设备欺骗防御的便携式代理服务器,代理服务器位于移动物联网设备和网络云服务端之间,负责网络信息的中转;包括:数据拦截模块、风险识别模块和动态切换模块;

8.所述数据拦截模块,用于拦截移动物联网设备和网络云服务之间所有的交互数据;

9.所述风险识别模块,用于遍历所述交互数据,并从所述交互数据中识别出安全信息和由攻击源发出的存在风险的信息;

10.所述动态切换模块,将所述攻击源与物联网设备之间的通信动态切换到部署在所

述网络云服务的蜜罐中,即切断攻击源与物联网设备之间的通信,并建立攻击源与蜜罐的通信。

11.进一步地,所述数据拦截模块中建有白名单;

12.所述白名单中用于记录标识移动物联网设备的信息。

13.进一步地,所述网络云服务中构建有安全模型;

14.所述风险识别模块通过获取安全模型,实现从所述交互数据中识别出安全信息和由攻击源发出的存在风险的信息。

15.进一步地,所述网络云服务包括:第一类网络云服务和第二类网络云服务;

16.所述第一类网络云服务用于和所述物联网设备进行通信交互,使所述物联网设备完成预期功能;

17.所述第二类网络云服务用于提供所述安全模型和蜜罐。

18.与现有技术相比,本发明记载的一种面向移动物联网设备欺骗防御的便携式代理服务器,具有如下有益效果:

19.该代理服务器将实现欺骗式防御的基本组件以代理服务器的形式提供。在为便携式物联网设备部署欺骗式防御时,本发明实施例所提供的代理服务器将作为关键节点,和安全性云服务共同构成欺骗式防御系统的载体。

20.本发明的其它特征和优点将在随后的说明书中阐述,并且,部分地从说明书中变得显而易见,或者通过实施本发明而了解。本发明的目的和其他优点可通过在所写的说明书、权利要求书、以及附图中所特别指出的结构来实现和获得。

21.下面通过附图和实施例,对本发明的技术方案做进一步的详细描述。

附图说明

22.附图用来提供对本发明的进一步理解,并且构成说明书的一部分,与本发明的实施例一起用于解释本发明,并不构成对本发明的限制。在附图中:

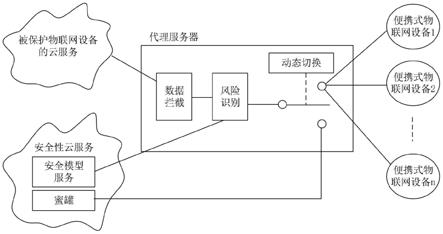

23.图1为本发明实施例提供的代理服务器的通信关系示意图。

具体实施方式

24.下面将参照附图更详细地描述本公开的示例性实施例。虽然附图中显示了本公开的示例性实施例,然而应当理解,可以以各种形式实现本公开而不应被这里阐述的实施例所限制。相反,提供这些实施例是为了能够更透彻地理解本公开,并且能够将本公开的范围完整的传达给本领域的技术人员。

25.参见图1所示,本发明实施例提供了一种面向移动物联网设备欺骗防御的便携式代理服务器,该代理服务器位于用户和网络服务之间,负责网络信息的中转,转发合法的信息,并对转发进行控制和登记;如果发现网络攻击信息,就转发到云端,由云端的蜜罐和攻击者交互;

26.该代理服务器包括数据拦截模块、风险识别模块和动态切换模块;其中数据拦截模块,用于拦截被保护的移动物联网设备和网络云服务之间所有的交互数据;风险识别模块,用于遍历所述交互数据,并从所述交互数据中识别出安全可信的通信和由攻击源发出的有安全风险的通信,该攻击源可能是僵尸网络、黑客或者处于错误状态的系统或人员;动

态切换模块,将攻击源与被保护的物联网设备之间的通信,动态切换到部署在网络云服务的蜜罐中,即切断攻击源与被保护的物联网设备之间的通信,并建立攻击源与蜜罐的通信。在本发明实施例中,代理服务器可以是以国产物联网芯片esp8266为核心构建,系统软件可以选择国产实时操作系统rt-thread。

27.网络云服务包括第一类网络云服务和第二类网络云服务;其中,第一类网络云服务即为被保护物联网设备对应的云服务,用于和物联网设备进行通信交互,使物联网设备完成预期功能,,该类网络云服务由所述物联网设备供应商或者所述物联网设备用户提供;第二类网络云服务即为专为该便携式代理服务器而设计的安全性云服务,用于提供安全模型和蜜罐。

28.数据拦截模块中建有白名单;在该代理服务器初始使用时,用户可将所需保护的移动物联网设备的设备标识记录在白名单中;在白名单中的移动物联网设备会受到保护,没有在白名单中的设备则无法接入代理服务器;用户在使用过程中,可按照自己实际需求,对存在于白名单中的设备进行调整,例如在白名单中增加需要保护的移动物联网设备标识,或从白名单中删除移动物联网设备标识。

29.风险识别模块包括解密子模块和识别子模块;其中解密子模块用于对交互数据进行解密;识别子模块用于从解密后的交互数据中识别出安全信息和攻击者发出的信息。风险识别通过从安全性云服务下载安全模型来实现。安全模型是对被保护物联网设备的一些安全性约束,通常以规则的形式表示。比如某自动加药的便携式医疗设备,医生会根据用户的治疗情况限定加药的剂量,如果和网络传输的控制指令使得加药的数量不符合限定标注,那就违反了一条安全性规则,判定这个通信是有风险的。安全性模型服务可以用基于pyton语言的flask框架实现。

30.当风险识别模块识别出安全通信时,动态切换模块将被保护的物联网设备和第一类网络云服务连接,从而使得物联网设备正常工作;当风险识别模块识别出存在有风险的信息时,动态切换模块便将网络通信切换到第二类网络云服务,即安全性云服务,这时候与攻击者交互的不是被保护的物联网设备,而是部署在安全性云服务中的蜜罐。

31.本发明实施例提供了一种面向移动物联网设备欺骗防御的便携式代理服务器,该代理服务器位于用户和网络服务提供者之间,负责网络信息的中转,转发合法的信息,并对转发内容进行控制和登记;如果发现网络攻击信息,就转发到云端,由云端的蜜罐和攻击者交互。该便携式代理服务器作为关键组件用来为便携式的物联网设备构建欺骗防御系统,同时该便携式代理服务器本身也是一种便携式联网设备。

32.近年来基础科研领域里提出了许多欺骗防御的技术和方法,但是都是在智能工厂、工业互联网等场景下使用,对便携式物联网设备部署欺骗式防御系统,没有合适的在载体,也就没有具体的解决方案。本发明填补了这一空白,将实现欺骗式防御的基本组件以代理服务器的形式提供。在为便携式物联网设备部署欺骗式防御时,本案所述的代理服务器将作为关键节点,和安全性云服务共同构成欺骗式防御系统的载体。

33.以本发明实施例所提供的代理服务器为关键节点,可以部署具有双云、单端、多边结构的欺骗式防御系统。所谓双云即被保护物联网设备的云服务和安全性云服务;单端即本案所述代理服务器;多边指的是多个便携式物联网设备。该结构为便携式物联网设备部署欺骗式防御系统提供了一种具体的框架和实施方案。

34.显然,本领域的技术人员可以对本发明进行各种改动和变型而不脱离本发明的精神和范围。这样,倘若本发明的这些修改和变型属于本发明权利要求及其等同技术的范围之内,则本发明也意图包含这些改动和变型在内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。