1.本发明涉及无线技术领域,尤其涉及一种接入认证方法、装置、设备及存储介质。

背景技术:

2.随着物联网技术的快速发展,万物相连成为可能。为了保障网络的安全,终端接入网络时,可以对终端进行接入认证,在终端触发网络侧执行接入认证流程后,终端可以与网络侧进行数据传输。为了保证终端与网络侧之间传输的数据的安全,终端可以触发加密算法协商流程,网络侧执行加密算法协商流程后,可以根据协商的加密算法对终端和网络侧之间传输的数据进行加密。但是,终端触发接入认证流程的过程中不支持加密算法的协商,且认证方式单一。

技术实现要素:

3.有鉴于此,本发明实施例期望提供一种接入认证方法、装置、设备及存储介质。

4.本发明实施例的技术方案是这样实现的:

5.本发明的至少一个实施例提供了一种接入认证方法,应用于接入和移动管理功能(amf,access and mobilitymanagement function)实体,所述方法包括:

6.获取终端发送的接入认证请求;所述接入认证请求携带第一字段和第二字段;所述第一字段表征所述终端的身份标识信息;所述第二字段表征所述终端支持的至少一个安全套件;

7.基于所述终端的身份标识信息,确定所述终端所属网络下的身份验证服务器功能(ausf,authentication server function)实体;

8.基于所述终端支持的至少一个安全套件,与所述ausf实体关于接入认证方式和数据加密算法进行协商;

9.接收所述ausf实体发送的协商后的接入认证方式和数据加密算法;其中,协商后的接入认证方式用于供所述amf实体对所述终端完成接入认证;协商后的数据加密算法用于在完成接入认证后对所述终端与所述amf实体之间传输的数据进行加密。

10.此外,根据本发明的至少一个实施例,所述安全套件由以下内容组成:接入认证方式、加密算法、完整性保护算法。

11.此外,根据本发明的至少一个实施例,所述基于所述终端的身份标识信息,确定所述终端所属网络下的ausf实体,包括:

12.确定与所述终端的身份标识信息对应的公共陆地移动网(plmn,public land mobile network);

13.将所述终端的身份标识信息和所述plmn发送给网络存储功能(nrf, network storage function)实体;所述终端的身份标识信息和plmn用于供所述nrf实体确定所述终端所属网络下的ausf实体;

14.接收所述nrf实体发送的所述ausf实体的标识信息;

15.基于所述ausf实体的标识信息,确定所述终端所属网络下的ausf实体。

16.此外,根据本发明的至少一个实施例,应用于ausf实体;所述方法还包括:

17.当终端支持至少两种安全套件时,确定所述终端与所述amf实体之间传输的数据对应的业务类型;

18.从预设数据库中查找与所述业务类型对应的数据加密算法;所述数据库中存储有业务类型与数据加密算法的对应关系;

19.从所述至少两个安全套件中选取与所述数据加密算法对应的安全套件;

20.根据选取的安全套件,确定协商后的接入认证方式和数据加密算法。

21.此外,根据本发明的至少一个实施例,所述从所述至少两个安全套件中选取与所述数据加密算法对应的安全套件,包括:

22.从所述至少两个安全套件选取与所述数据加密算法对应的至少两个安全套件;

23.按照所述数据加密算法的加密等级对选取的至少两个安全套件进行排序,得到排序结果;

24.从所述排序结果中选取加密等级最高的数据加密算法对应的安全套件;

25.根据选取的安全套件,确定协商后的接入认证方式和数据加密算法。

26.本发明的至少一个实施例提供一种接入认证方法,应用于终端,所述方法包括:

27.向amf实体发送接入认证请求;所述接入认证请求携带第一字段和第二字段;所述第一字段表征所述终端的身份标识信息;所述第二字段表征所述终端支持的至少一个安全套件;

28.其中,所述身份标识信息,用于供所述amf确定所述终端所属网络下的 ausf实体;所述至少一个安全套件,用于供所述amf实体与所述ausf实体关于接入认证方式和数据加密算法进行协商,以及接收所述ausf实体发送的协商后的接入认证方式和数据加密算法;协商后的接入认证方式用于供所述 amf实体对所述终端完成接入认证;协商后的数据加密算法用于在完成接入认证后对所述终端与所述amf实体之间传输的数据进行加密。

29.此外,根据本发明的至少一个实施例,所述安全套件由以下内容组成:接入认证方式、加密算法、完整性保护算法。

30.本发明的至少一个实施例提供一种接入认证装置,包括:

31.获取单元,用于获取终端发送的接入认证请求;所述接入认证请求携带第一字段和第二字段;所述第一字段表征所述终端的身份标识信息;所述第二字段表征所述终端支持的至少一个安全套件;

32.处理单元,用于基于所述终端的身份标识信息,确定所述终端所属网络下的ausf实体;基于所述终端支持的至少一个安全套件,与所述ausf实体关于接入认证方式和数据加密算法进行协商;

33.接收单元,用于接收所述ausf实体发送的协商后的接入认证方式和数据加密算法;其中,协商后的接入认证方式用于供所述amf实体对所述终端完成接入认证;协商后的数据加密算法用于在完成接入认证后对所述终端与所述 amf实体之间传输的数据进行加密。

34.此外,根据本发明的至少一个实施例,所述安全套件由以下内容组成:接入认证方式、加密算法、完整性保护算法。

35.此外,根据本发明的至少一个实施例,所述处理单元,具体用于:

36.确定与所述终端的身份标识信息对应的plmn;

37.将所述终端的身份标识信息和所述plmn发送给nrf实体;所述终端的身份标识信息和plmn用于供所述nrf实体确定所述终端所属网络下的ausf 实体;

38.接收所述nrf实体发送的所述ausf实体的标识信息;

39.基于所述ausf实体的标识信息,确定所述终端所属网络下的ausf实体。

40.此外,根据本发明的至少一个实施例,所述装置还包括:

41.确定单元,用于当终端支持至少两种安全套件时,确定所述终端与所述 amf实体之间传输的数据对应的业务类型;

42.从预设数据库中查找与所述业务类型对应的数据加密算法;所述数据库中存储有业务类型与数据加密算法的对应关系;

43.从所述至少两个安全套件中选取与所述数据加密算法对应的安全套件;

44.根据选取的安全套件,确定协商后的接入认证方式和数据加密算法。

45.此外,根据本发明的至少一个实施例,所述确定单元,具体用于:

46.从所述至少两个安全套件选取与所述数据加密算法对应的至少两个安全套件;

47.按照所述数据加密算法的加密等级对选取的至少两个安全套件进行排序,得到排序结果;

48.从所述排序结果中选取加密等级最高的数据加密算法对应的安全套件;

49.根据选取的安全套件,确定协商后的接入认证方式和数据加密算法。

50.本发明的至少一个实施例提供一种接入认证装置,包括:

51.发送单元,用于向amf实体发送接入认证请求;所述接入认证请求携带第一字段和第二字段;所述第一字段表征所述终端的身份标识信息;所述第二字段表征所述终端支持的至少一个安全套件;

52.其中,所述身份标识信息,用于供所述amf确定所述终端所属网络下的 ausf实体;所述至少一个安全套件,用于供所述amf实体与所述ausf实体关于接入认证方式和数据加密算法进行协商,以及接收所述ausf实体发送的协商后的接入认证方式和数据加密算法;协商后的接入认证方式用于供所述 amf实体对所述终端完成接入认证;协商后的数据加密算法用于在完成接入认证后对所述终端与所述amf实体之间传输的数据进行加密。

53.此外,根据本发明的至少一个实施例,所述安全套件由以下内容组成:接入认证方式、加密算法、完整性保护算法。

54.本发明的至少一个实施例提供一种网络设备,包括:

55.第一通信接口,用于获取终端发送的接入认证请求;所述接入认证请求携带第一字段和第二字段;所述第一字段表征所述终端的身份标识信息;所述第二字段表征所述终端支持的至少一个安全套件;

56.第一处理器,用于基于所述终端的身份标识信息,确定所述终端所属网络下的ausf实体;基于所述终端支持的至少一个安全套件,与所述ausf实体关于接入认证方式和数据加密算法进行协商;

57.所述第一通信接口,还用于接收所述ausf实体发送的协商后的接入认证方式和数据加密算法;其中,协商后的接入认证方式用于供所述amf实体对所述终端完成接入认证;

协商后的数据加密算法用于在完成接入认证后对所述终端与所述amf实体之间传输的数据进行加密。

58.本发明的至少一个实施例提供一种终端,包括:

59.第二处理器,

60.第二通信接口,用于向amf实体发送接入认证请求;所述接入认证请求携带第一字段和第二字段;所述第一字段表征所述终端的身份标识信息;所述第二字段表征所述终端支持的至少一个安全套件;

61.其中,所述身份标识信息,用于供所述amf确定所述终端所属网络下的 ausf实体;所述至少一个安全套件,用于供所述amf实体与所述ausf实体关于接入认证方式和数据加密算法进行协商,以及接收所述ausf实体发送的协商后的接入认证方式和数据加密算法;协商后的接入认证方式用于供所述 amf实体对所述终端完成接入认证;协商后的数据加密算法用于在完成接入认证后对所述终端与所述amf实体之间传输的数据进行加密。

62.本发明的至少一个实施例提供一种网络设备,包括处理器和用于存储能够在处理器上运行的计算机程序的存储器,

63.其中,所述处理器用于运行所述计算机程序时,执行上述网络设备侧任一方法的步骤。

64.本发明的至少一个实施例提供一种终端,包括处理器和用于存储能够在处理器上运行的计算机程序的存储器,

65.其中,所述处理器用于运行所述计算机程序时,执行上述终端侧任一方法的步骤。

66.本发明的至少一个实施例提供一种存储介质,其上存储有计算机程序,所述计算机程序被处理器执行时实现上述网络设备侧任一方法的步骤,或者实现上述终端侧任一方法的步骤。

67.本发明实施例提供的接入认证方法、装置、设备及存储介质,获取终端发送的接入认证请求;所述接入认证请求携带第一字段和第二字段;所述第一字段表征所述终端的身份标识信息;所述第二字段表征所述终端支持的至少一个安全套件;基于所述终端的身份标识信息,确定所述终端所属网络下的ausf 实体;基于所述终端支持的至少一个安全套件,与所述ausf实体关于接入认证方式和数据加密算法进行协商;接收所述ausf实体发送的协商后的接入认证方式和数据加密算法;其中,协商后的接入认证方式用于供所述amf实体对所述终端完成接入认证;协商后的数据加密算法用于在完成接入认证后对所述终端与所述amf实体之间传输的数据进行加密。采用本发明实施例的技术方案,在对终端进行接入认证的过程中,amf实体能够基于终端携带在接入认证请求中的第二字段,与ausf实体关于接入认证方式和数据加密算法进行协商,从而在接入认证流程中能够支持数据加密算法的协商,而且支持多种认证方式。

附图说明

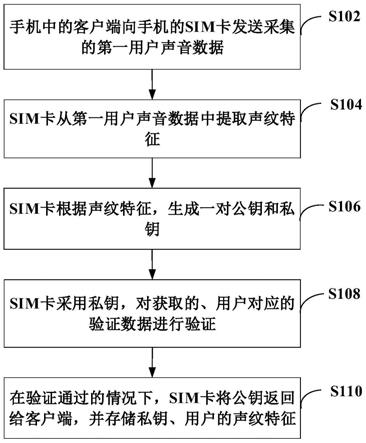

68.图1是相关技术中相关技术中对终端进行接入认证的实现流程示意图;

69.图2是相关技术中终端触发安全模式命令(smc,security mode command) 流程进行算法协商的示意图;

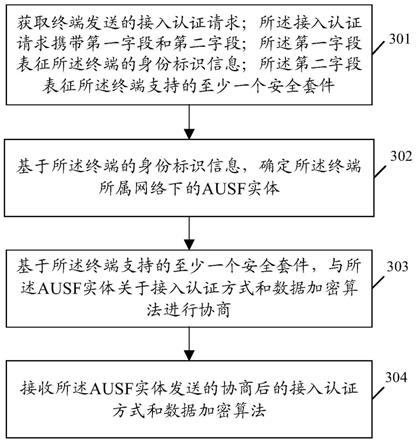

70.图3是本发明实施例接入认证方法的实现流程示意图一;

71.图4是本发明实施例amf实体确定ausf实体的实现流程示意图;

72.图5是本发明实施例ausf实体确定协商后的接入认证方式和数据加密算法的实现流程示意图;

73.图6是本发明实施例amf实体与ausf实体进行协商的实现过程示意图;

74.图7是本发明实施例接入认证方法的实现流程示意图二;

75.图8是本发明实施例接入认证装置的组成结构示意图一;

76.图9是本发明实施例接入认证装置的组成结构示意图二;

77.图10是本发明实施例接入认证系统的组成结构示意图;

78.图11是本发明实施例网络设备的组成结构示意图;

79.图12是本发明实施例终端的组成结构示意图。

具体实施方式

80.在对本发明实施例的技术方案进行介绍之前,先对相关技术进行说明。

81.相关技术中,在第5代移动通信系统中,可以使用的接入认证有5g aka 和eap-aka’,现有的认证流程是通过在统一数据管理(udm,unified datamanager)中预配置用户设备(ue,user equipment)所使用的认证方式,不需要对认证方式进行协商。不论是5g aka还是eap-aka’采用的都是预置秘钥的方式,即在卡发行之前已经在灌注了秘钥,而用户首次入网的时候会将秘钥激活,认证服务器上的秘钥也将会被激活,由此进行加密通信。随着5g的发展,与更多的垂直行业进行深度融合,将会出现各种认证方式的需求,要求核心网能够提供不同认证方式的支持。

82.相关技术中,ue在首次接入认证的时候,发送的数据包只携带了身份信息 (如suci、supi),amf通过身份 plmn找到归属网络,确定归属网络之后发送身份 sn到对应的ausf,ausf根据身份匹配接入认证方式,然后由网络侧开始对应的认证。图1是相关技术中对终端进行接入认证的过程,如图1所示,包括:步骤1:ue首次接入认证的时候,携带身份信息到amf,身份信息可以是suci也可以是supi;步骤2:amf根据ue携带上来的身份信息和plmn 的信息开始nrf过程,返回nf的有效缓存时间及nf profile(nf type,nfinstance id,fqdn or ip address(es));步骤3:amf根据查找到的nf profile 获取提供服务的ausf,amf发送身份信息和服务网络名称(sn,servingnetwork name)到ausf;步骤4:ausf根据身份信息查找到对应的认证方式,之后按照对应的认证方式开始执行对应的认证流程。

83.图2是相关技术中终端触发smc流程进行算法协商的示意图,如图2所示,在ue注册认证后将在ue与amf之间触发smc过程进行加密和完保算法协商,如图2所示,nas smc建立了ue与amf之间的非接入层(nas, non-access-stratum)安全上下文。这个过程包括amf和ue之间的消息往返。 amf将nas安全模式命令消息发送给ue,而ue使用nas安全模式完成消息进行应答。smc的目的是协商加密和完保算法。

84.综上,相关技术中存在的技术缺陷是:一、现有的接入认证流程不支持认证方式的协商和选择,需要触发smc流程进行加密算法和完保算的协商;二、当前的认证方式单一,只支持预置秘钥;三、当前的接入认证过程不支持算法协商。

85.基于此,在本发明的各种实施例中,获取终端发送的接入认证请求;所述接入认证

请求携带第一字段和第二字段;所述第一字段表征所述终端的身份标识信息;所述第二字段表征所述终端支持的至少一个安全套件;基于所述终端的身份标识信息,确定所述终端所属网络下的ausf实体;基于所述终端支持的至少一个安全套件,与所述ausf实体关于接入认证方式和数据加密算法进行协商;接收所述ausf实体发送的协商后的接入认证方式和数据加密算法;其中,协商后的接入认证方式用于供所述amf实体对所述终端完成接入认证;协商后的数据加密算法用于在完成接入认证后对所述终端与所述amf实体之间传输的数据进行加密。

86.下面结合附图及实施例对本发明再作进一步详细的描述。

87.本发明实施例提供了一种接入认证方法,应用于amf实体,如图3所示,所述方法包括:

88.步骤301:获取终端发送的接入认证请求;所述接入认证请求携带第一字段和第二字段;所述第一字段表征所述终端的身份标识信息;所述第二字段表征所述终端支持的至少一个安全套件;

89.步骤302:基于所述终端的身份标识信息,确定所述终端所属网络下的 ausf实体;

90.步骤303:基于所述终端支持的至少一个安全套件,与所述ausf实体关于接入认证方式和数据加密算法进行协商;

91.步骤304:接收所述ausf实体发送的协商后的接入认证方式和数据加密算法;其中,协商后的接入认证方式用于供所述amf实体对所述终端完成接入认证;协商后的数据加密算法用于在完成接入认证后对所述终端与所述amf 实体之间传输的数据进行加密。

92.这里,在步301中,实际应用时,为了实现在对终端进行接入认证的过程中同时实现对终端与网络侧之间传输的数据进行加密算法的协商,终端在发送给amf实体的接入认证请求中可以携带新增字段,即,表征终端支持至少一个安全套件的字段。

93.这里,在步骤302中,实际应用时,不同网络下可以部署不同的ausf实体,这样,当amf实体接收到终端发送的身份标识信息后,可以基于所述身份标识信息确定所述终端所属网络下的ausf实体。

94.这里,在步骤303中,当所述接入认证请求携带一个安全套件时,由终端决定接入认证方式和数据加密算法;当所述接入认证请求携带至少两个安全套件时,由ausf实体决定接入认证方式和数据加密算法。

95.实际应用时,为了对终端与网络侧之间传输的数据进行加密和完整性保护,所述amf实体可以基于所述终端在接入认证请求中携带的加密算法和完保算法与所述ausf实体进行协商;为了实现终端决定接入认证方式或者网络侧从多种接入认证方式选取一种接入认证方式,所述amf实体可以基于所述终端在接入认证请求中携带的接入认证方式与所述ausf实体进行协商。

96.基于此,在一实施例中,所述安全套件由以下内容组成:

97.接入认证方式、

98.加密算法、

99.完整性保护算法。

100.实际应用时,所述amf实体可以存储有终端的身份标识信息与plmn的对应关系,当amf实体获取到所述终端的身份标识信息后,可以根据身份标识信息与plmn的对应关系,确

定与所述终端的身份标识信息对应的plmn,并将所述终端的身份标识信息和对应的plmn发送给nrf实体,由所述nrf 实体根据终端的身份标识信息、plmn和ausf的标识的对应关系,确定出所述终端所属网络下的ausf实体。

101.基于此,在一实施例中,所述基于所述终端的身份标识信息,确定所述终端所属网络下的ausf实体,包括:

102.确定与所述终端的身份标识信息对应的plmn;

103.将所述终端的身份标识信息和所述plmn发送给nrf实体;所述终端的身份标识信息和plmn用于供所述nrf实体确定所述终端所属网络下的ausf 实体;

104.接收所述nrf实体发送的所述ausf实体的标识信息;

105.基于所述ausf实体的标识信息,确定所述终端所属网络下的ausf实体。

106.举例来说,表1为终端的身份标识信息与plmn的对应关系,如表1所示,假设终端的身份标识信息为identity=2,则对应的plmn=plmn=000002,这样,所述amf实体可以将identity=2和plmn=000002发送给nrf实体,由 nrf实体确定所述终端所属网络下的ausf实体。

107.身份标识信息plmnidentity=1plmn=000001identity=2plmn=000002identity=3plmn=000003

108.表1

109.在一示例中,如图4所示,描述amf实体确定ausf实体的过程,包括:

110.步骤401:amf实体接收ue发送的接入认证请求。

111.其中,所述接入认证请求携带第一字段和第二字段;所述第一字段表征所述ue的身份标识信息,可以是suci也可以是supi;所述第二字段表征所述终端支持的至少一个安全套件。这里,第一字段用identity表示,第二字段用 se_suite表示。

112.步骤402:amf实体确定与所述接入认证请求携带的终端的身份标识信息对应的plmn。

113.步骤403:amf实体将所述终端的身份标识信息和所述plmn发送给nrf 实体。

114.其中,所述终端的身份标识信息和plmn用于供所述nrf实体确定所述终端所属网络下的ausf实体。

115.步骤404:amf实体接收所述nrf实体发送的所述ausf实体的标识信息。

116.这里,nrf实体可以向所述amf实体返回nf的有效缓存时间及nfprofile;其中,nf profile可以包含:nf type、nf instance id、fqdn or ipaddress(es)。

117.这里,所述amf实体将nf profile中nf type作为ausf实体的标识信息,并根据该标识信息确定出所述ue所属网络下的ausf实体。

118.这里,amf实体确定ausf实体,具备以下优点:

119.(1)amf实体确定ausf实体后,可以直接根据ue携带的至少一个安全套件与ausf实体关于接入认证方式和数据加密算法进行协商,既完成了协商认证也满足了不同认证需求,与相关技术中通过触发smc流程进行加密算法协商的方式相比,减少了触发smc过程进行数据加密算法协商的过程,从而节省信令开销。

120.(2)ausf实体支持多种接入认证方式,即,可以决定协商后的接入认证方式。同时也支持协商数据加密算法,即,可以决定协商后的加密算法和完保算法。

121.实际应用时,当所述接入认证请求携带至少两个安全套件时,可以由ausf 实体决定接入认证方式和数据加密算法。所述ausf实体可以基于所述终端与所述amf实体之间传输数据对应的业务类型,从所述至少两个安全套件中选取与所述业务类型对应的安全套件,并根据选取的安全套件,确定协商后的接入认证方式和数据加密算法。

122.基于此,在一实施例中,应用于ausf实体;所述方法还包括:

123.当终端支持至少两种安全套件时,确定所述终端与所述amf实体之间传输的数据对应的业务类型;

124.从预设数据库中查找与所述业务类型对应的数据加密算法;所述数据库中存储有业务类型与数据加密算法的对应关系;当所述预设数据库中查找到与所述业务类型对应的数据加密算法时,从所述至少两个安全套件中选取与所述数据加密算法对应的安全套件;根据选取的安全套件,确定协商后的接入认证方式和数据加密算法。

125.举例来说,表2为业务类型与数据加密算法的对应关系,如表2所示,假设终端与所述amf实体之间传输的数据对应的业务类型为类型1,表征隐私性等级为高级,则对应的数据加密算法为aes、sha_256,即加密算法为aes,完保算法为sha_256。

126.业务类型数据加密算法类型1,即隐私性等级为高级aes、sha_256类型2,即隐私性等级为中级128_eea1、128_eia1类型3,即隐私性等级为低级64_eea1、64_eia1

127.表2

128.实际应用时,所述ausf实体可以先基于所述终端与所述amf实体之间传输数据对应的业务类型,从所述至少两个安全套件中选取出与所述业务类型对应的多个安全套件,然后再根据数据加密算法的加密等级从选取的多个安全套件中确定加密等级最高的数据加密算法对应的安全套件,以确定协商后的接入认证方式和数据加密算法。

129.基于此,在一实施例中,所述从所述至少两个安全套件中选取与所述数据加密算法对应的安全套件,包括:

130.从所述至少两个安全套件选取与所述数据加密算法对应的至少两个安全套件;

131.按照所述数据加密算法的加密等级对选取的至少两个安全套件进行排序,得到排序结果;

132.从所述排序结果中选取加密等级最高的数据加密算法对应的安全套件;

133.根据选取的安全套件,确定协商后的接入认证方式和数据加密算法。

134.举例来说,表3为安全套件的示意表,假设终端与所述amf实体之间传输的数据对应的业务类型对应的数据加密算法为aes、sha,即加密算法为 aes,完保算法为sha,则从表3中选取与aes、sha对应的安全套件为安全套件1和安全套件2,由于安全套件2中数据加密算法的加密等级比安全套件1 中数据加密算法的加密等级高,即aes_256的加密等级高于aes_128, sha_256的加密等级高于sha_128,因此,协商后的安全套件为安全套件2。

135.安全套件安全套件内容安全套件1eap_tls_with_aes_128_with_sha_128

安全套件2eap_tls_with_aes_256_with_sha_256安全套件3eap_aka’_with_64_eea1_with_64_eia1

136.表3

137.在一示例中,如图5所示,描述ausf实体确定协商后的接入认证方式和数据加密算法的过程,包括:

138.步骤501:ausf实体接收amf实体发送的至少两个安全套件,并确定所述终端与所述amf实体之间传输的数据对应的业务类型;

139.步骤502:从预设数据库中查找与所述业务类型对应的数据加密算法;所述数据库中存储有业务类型与数据加密算法的对应关系;

140.步骤503:当所述预设数据库中查找到与所述业务类型对应的数据加密算法时,ausf实体从所述至少两个安全套件中选取与所述数据加密算法对应的安全套件;

141.这里,按照所述数据加密算法的加密等级对选取的至少两个安全套件进行排序,得到排序结果;从所述排序结果中选取加密等级最高的数据加密算法对应的安全套件。

142.步骤504:ausf实体根据选取的安全套件,确定协商后的接入认证方式和数据加密算法。

143.这里,ausf实体确定协商后接入认证方式和数据加密算法,具备以下优点:

144.(1)认证协商的方式既支持ue侧决定认证方式,也支持网络侧决定认证方式,当只有一个安全套件时,则由ue侧决定接入认证方式;当包含多个安全套件时,则由网络侧的ausf实体决定接入认证方式

145.(2)在接入认证过程解决加密算法和完保算法的选择,减少触发smc流程。

146.在一示例中,如图6所示,描述amf实体与ausf实体进行协商的过程,包括:

147.步骤601:amf实体获取ue发送的接入认证请求;

148.其中,所述接入认证请求携带第一字段和第二字段,假设所述第一字段表征所述ue的身份标识信息;所述第二字段表征所述终端支持的至少一个安全套件。假设第一字段用identity表示,第二字段用se_suite表示。

149.这里,所述se_suite字段的内容可以为:接入认证算法 加密算法 完保算法。

150.例如,se_suite:

151.eap_tls_with_aes_with_sha_256;

152.eap_aka’_with_128_eea1_with_128_eia1。

153.其中,se_suite字段的内容格式可以是list类型。可看出,se_suite字段包含2个安全套件,第一个安全套件包含的接入认证方式为eap_tls,加密算法为aes,完保算法为sha_256;第二个安全套件包含的接入认证方式为 eap_aka’,加密算法为128_eea1,完保算法为128_eia1。

154.步骤602:所述amf实体将所述接入认证请求携带的ue的身份标识信息和对应的plmn发送给nrf实体,以确定所述ue所属网络下的ausf实体。

155.步骤603:所述amf实体将ue的身份标识信息、sn和至少一个安全套件发送给ausf实体,以与ausf实体关于接入认证方式和数据加密算法进行协商。

156.其中,通过http2协议使用post方法将表征至少一个安全套件的 se_suite等字段发送给ausf实体。

157.这里,amf实体基于终端在接入认证请求中携带的第二字段与ausf实体进行协商,具备以下优点:

158.(1)ue的接入认证请求中增加se_suite字段,se_suite字段记录了ue 所支持的认证方式和相应的加密与完保算法。

159.(2)减少了smc过程,通过在接入认证请求中增加se_suite字段,在寻找认证方式的时候已经选定了对应的加密和完保算法,实现在认证过程中直接进行算法协商,而无需再次触发smc过程进行算法协商。

160.(3)当接入认证请求携带一个安全套件时,支持用户侧选择接入认证方式和保障网络安全的数据加密算法;当接入认证请求携带至少两个安全套件时,支持网络侧选择接入认证方式和数据加密算法。

161.(4)适用的场景较广泛,例如,超智能复合终端 超完备认证网络的应用场景下,针对智能车、智能机器人等超智能复合终端,网络侧能够根据终端的接入认证请求,协商出多样化的、不同安全级别、可协商的认证方式,满足不同应用场景的需求。

162.采用本发明实施例的技术方案,在对终端进行接入认证的过程中,amf实体能够基于终端携带在接入认证请求中的第二字段,与ausf实体关于接入方式和数据加密算法进行协商,从而在接入认证流程中不仅能够支持数据加密算法的协商,而且支持多种认证方式。

163.为实现本发明实施例的接入认证方法,本发明实施例还提供一种接入认证方法,应用于终端,如图7所示,所述方法包括:

164.步骤701:向amf实体发送接入认证请求;所述接入认证请求携带第一字段和第二字段;所述第一字段表征所述终端的身份标识信息;所述第二字段表征所述终端支持的至少一个安全套件;

165.其中,所述身份标识信息,用于供所述amf确定所述终端所属网络下的ausf实体;所述至少一个安全套件,用于供所述amf实体与所述ausf实体关于接入认证方式和数据加密算法进行协商,以及接收所述ausf实体发送的协商后的接入认证方式和数据加密算法;协商后的接入认证方式用于供所述 amf实体对所述终端完成接入认证;协商后的数据加密算法用于在完成接入认证后对所述终端与所述amf实体之间传输的数据进行加密。

166.实际应用时,为了对终端与网络侧之间传输的数据进行加密和完整性保护,所述amf实体可以基于所述终端在接入认证请求中携带的加密算法和完保算法与所述ausf实体进行协商;为了实现终端决定接入认证方式或者网络侧从多种接入认证方式选取一种接入认证方式,所述amf实体可以基于所述终端在接入认证请求中携带的接入认证方式与所述ausf实体进行协商。

167.基于此,在一实施例中,所述安全套件由以下内容组成:

168.接入认证方式、

169.加密算法、

170.完整性保护算法。

171.采用本发明实施例的技术方案,在对终端进行接入认证的过程中,终端在接入认证请求中新增第二字段,如此,amf实体能够基于终端携带在接入认证请求中的第二字段,与ausf实体关于接入方式和数据加密算法进行协商,从而在接入认证流程中不仅能够支持数据加密算法的协商,而且支持多种认证方式。

172.为实现本发明实施例的接入认证方法,本发明实施例还提供一种接入认证装置,图8为本发明实施例接入认证装置的组成结构示意图;如图8所示,所述装置包括:

173.获取单元81,用于获取终端发送的接入认证请求;所述接入认证请求携带第字段和第二字段;所述第一字段表征所述终端的身份标识信息;所述第二字段表征所述终端支持的至少一个安全套件;

174.处理单元82,用于基于所述终端的身份标识信息,确定所述终端所属网络下的ausf实体;基于所述终端支持的至少一个安全套件,与所述ausf实体关于接入认证方式和数据加密算法进行协商;

175.接收单元83,用于接收所述ausf实体发送的协商后的接入认证方式和数据加密算法;其中,协商后的接入认证方式用于供所述amf实体对所述终端完成接入认证;协商后的数据加密算法用于在完成接入认证后对所述终端与所述amf实体之间传输的数据进行加密。

176.在一实施例中,所述安全套件由以下内容组成:接入认证方式、加密算法、完整性保护算法。

177.在一实施例中,所述处理单元82,具体用于:

178.确定与所述终端的身份标识信息对应的plmn;

179.将所述终端的身份标识信息和所述plmn发送给nrf实体;所述终端的身份标识信息和plmn用于供所述nrf实体确定所述终端所属网络下的ausf 实体;

180.接收所述nrf实体发送的所述ausf实体的标识信息;

181.基于所述ausf实体的标识信息,确定所述终端所属网络下的ausf实体。

182.在一实施例中,所述装置还包括:

183.确定单元,用于当终端支持至少两种安全套件时,确定所述终端与所述 amf实体之间传输的数据对应的业务类型;

184.从预设数据库中查找与所述业务类型对应的数据加密算法;所述数据库中存储有业务类型与数据加密算法的对应关系;

185.从所述至少两个安全套件中选取与所述数据加密算法对应的安全套件;

186.根据选取的安全套件,确定协商后的接入认证方式和数据加密算法。

187.在一实施例中,所述确定单元,具体用于:

188.从所述至少两个安全套件选取与所述数据加密算法对应的至少两个安全套件;

189.按照所述数据加密算法的加密等级对选取的至少两个安全套件进行排序,得到排序结果;

190.从所述排序结果中选取加密等级最高的数据加密算法对应的安全套件;

191.根据选取的安全套件,确定协商后的接入认证方式和数据加密算法。

192.实际应用时,所述获取单元81、接收单元83可由接入认证装置中的通信接口实现;所述处理单元82可由接入认证装置中的处理器实现。

193.需要说明的是:上述实施例提供的接入认证装置在进行接入认证方法时,仅以上述各程序模块的划分进行举例说明,实际应用中,可以根据需要而将上述处理分配由不同的程序模块完成,即将装置的内部结构划分成不同的程序模块,以完成以上描述的全部或者部分处理。另外,上述实施例提供的接入认证装置与接入认证方法实施例属于同一构思,

其具体实现过程详见方法实施例,这里不再赘述。

194.为实现本发明实施例的接入认证方法,本发明实施例还提供一种接入认证装置,图9为本发明实施例接入认证装置的组成结构示意图;如图9所示,所述装置包括:

195.发送单元91,用于向amf实体发送接入认证请求;所述接入认证请求携带第一字段和第二字段;所述第一字段表征所述终端的身份标识信息;所述第二字段表征所述终端支持的至少一个安全套件;

196.其中,所述身份标识信息,用于供所述amf确定所述终端所属网络下的 ausf实体;所述至少一个安全套件,用于供所述amf实体与所述ausf实体关于接入认证方式和数据加密算法进行协商,以及接收所述ausf实体发送的协商后的接入认证方式和数据加密算法;协商后的接入认证方式用于供所述 amf实体对所述终端完成接入认证;协商后的数据加密算法用于在完成接入认证后对所述终端与所述amf实体之间传输的数据进行加密。

197.此外,根据本发明的至少一个实施例,所述安全套件由以下内容组成:

198.接入认证方式、

199.加密算法、

200.完整性保护算法。

201.实际应用时,所述发送单元91可由接入认证装置中的通信接口实现。

202.需要说明的是:上述实施例提供的接入认证装置在进行接入认证方法时,仅以上述各程序模块的划分进行举例说明,实际应用中,可以根据需要而将上述处理分配由不同的程序模块完成,即将装置的内部结构划分成不同的程序模块,以完成以上描述的全部或者部分处理。另外,上述实施例提供的接入认证装置与接入认证方法实施例属于同一构思,其具体实现过程详见方法实施例,这里不再赘述。

203.本发明实施例提供一种接入认证系统,如图10所示,包括:

204.终端101,用于向amf实体发送接入认证请求;所述接入认证请求携带第一字段和第二字段;所述第一字段表征所述终端的身份标识信息;所述第二字段表征所述终端支持的至少一个安全套件;

205.amf实体102,用于获取终端发送的接入认证请求;基于所述终端的身份标识信息,确定所述终端所属网络下的ausf实体;基于所述终端支持的至少一个安全套件,与所述ausf实体关于接入认证方式和数据加密算法进行协商;接收所述ausf实体发送的协商后的接入认证方式和数据加密算法;

206.其中,协商后的接入认证方式用于供所述amf实体对所述终端完成接入认证;协商后的数据加密算法用于在完成接入认证后对所述终端与所述amf 实体之间传输的数据进行加密。

207.这里,所述终端和所述amf实体的具体实现过程前文已详细描述,在此不再赘述。

208.本发明实施例还提供了一种网络设备,如图11所示,包括:

209.第一通信接口111,能够与其它设备进行信息交互;

210.第一处理器112,与所述第一通信接口111连接,用于运行计算机程序时,执行上述智能设备侧一个或多个技术方案提供的方法。而所述计算机程序存储在第一存储器113上。

211.需要说明的是:所述第一处理器112和第一通信接口111的具体处理过程详见方法实施例,这里不再赘述。

212.当然,实际应用时,网络设备中的各个组件通过总线系统114耦合在一起。可理解,总线系统114用于实现这些组件之间的连接通信。总线系统114除包括数据总线之外,还包括电源总线、控制总线和状态信号总线。但是为了清楚说明起见,在图11中将各种总线都标为总线系统114。

213.本技术实施例中的第一存储器113用于存储各种类型的数据以支持网络设备的操作。这些数据的示例包括:用于在网络设备上操作的任何计算机程序。

214.上述本技术实施例揭示的方法可以应用于所述第一处理器112中,或者由所述第一处理器112实现。所述第一处理器112可能是一种集成电路芯片,具有信号的处理能力。在实现过程中,上述方法的各步骤可以通过所述第一处理器112中的硬件的集成逻辑电路或者软件形式的指令完成。上述的所述第一处理器112可以是通用处理器、数字数据处理器(dsp,digital signal processor),或者其他可编程逻辑器件、分立门或者晶体管逻辑器件、分立硬件组件等。所述第一处理器112可以实现或者执行本技术实施例中的公开的各方法、步骤及逻辑框图。通用处理器可以是微处理器或者任何常规的处理器等。结合本技术实施例所公开的方法的步骤,可以直接体现为硬件译码处理器执行完成,或者用译码处理器中的硬件及软件模块组合执行完成。软件模块可以位于存储介质中,该存储介质位于第一存储器113,所述第一处理器112读取第一存储器113 中的信息,结合其硬件完成前述方法的步骤。

215.本发明实施例还提供了一种终端,如图12所示,包括:

216.第二通信接口121,能够与其它设备进行信息交互;

217.第二处理器122,与所述第二通信接口121连接,用于运行计算机程序时,执行上述智能设备侧一个或多个技术方案提供的方法。而所述计算机程序存储在第二存储器123上。

218.需要说明的是:所述第二处理器112和第二通信接口121的具体处理过程详见方法实施例,这里不再赘述。

219.当然,实际应用时,网络设备中的各个组件通过总线系统124耦合在一起。可理解,总线系统124用于实现这些组件之间的连接通信。总线系统124除包括数据总线之外,还包括电源总线、控制总线和状态信号总线。但是为了清楚说明起见,在图12中将各种总线都标为总线系统124。

220.本技术实施例中的第二存储器123用于存储各种类型的数据以支持网络设备的操作。这些数据的示例包括:用于在网络设备上操作的任何计算机程序。

221.上述本技术实施例揭示的方法可以应用于所述第二处理器122中,或者由所述第二处理器122实现。所述第二处理器122可能是一种集成电路芯片,具有信号的处理能力。在实现过程中,上述方法的各步骤可以通过所述第二处理器122中的硬件的集成逻辑电路或者软件形式的指令完成。上述的所述第二处理器122可以是通用处理器、数字数据处理器(dsp,digital signal processor),或者其他可编程逻辑器件、分立门或者晶体管逻辑器件、分立硬件组件等。所述第二处理器122可以实现或者执行本技术实施例中的公开的各方法、步骤及逻辑框图。通用处理器可以是微处理器或者任何常规的处理器等。结合本技术实施例所公开的方法的步骤,可以直接体现为硬件译码处理器执行完成,或者用译码处理器中的硬件及软件模块组合执行完成。软件模块可以位于存储介质中,该存储介质位于第二存储器123,所述第二处理器122读取第二存储器123 中的信息,结合其硬件完成前述方法

的步骤。

222.在示例性实施例中,网络设备110、终端120以被一个或多个应用专用集成电路(asic,application specific integrated circuit)、dsp、可编程逻辑器件(pld,programmable logic device)、复杂可编程逻辑器件(cpld,complexprogrammable logic device)、现场可编程门阵列(fpga,field-programmablegate array)、通用处理器、控制器、微控制器(mcu,micro controller unit)、微处理器(microprocessor)、或者其他电子元件实现,用于执行前述方法。

223.可以理解,本技术实施例的存储器(第一存储器113、第二存储器123)可以是易失性存储器或者非易失性存储器,也可包括易失性和非易失性存储器两者。其中,非易失性存储器可以是只读存储器(rom,read only memory)、可编程只读存储器(prom,programmable read-only memory)、可擦除可编程只读存储器(eprom,erasable programmable read-only memory)、电可擦除可编程只读存储器(eeprom,electrically erasable programmable read-onlymemory)、磁性随机存取存储器(fram,ferromagnetic random access memory)、快闪存储器(flash memory)、磁表面存储器、光盘、或只读光盘(cd-rom, compact disc read-only memory);磁表面存储器可以是磁盘存储器或磁带存储器。易失性存储器可以是随机存取存储器(ram,random access memory),其用作外部高速缓存。通过示例性但不是限制性说明,许多形式的ram可用,例如静态随机存取存储器(sram,static random access memory)、同步静态随机存取存储器(ssram,synchronous static random access memory)、动态随机存取存储器(dram,dynamic random access memory)、同步动态随机存取存储器(sdram,synchronous dynamic random access memory)、双倍数据速率同步动态随机存取存储器(ddrsdram,double data ratesynchronous dynamic random access memory)、增强型同步动态随机存取存储器(esdram,enhanced synchronous dynamic random access memory)、同步连接动态随机存取存储器(sldram,synclink dynamic random accessmemory)、直接内存总线随机存取存储器(drram,direct rambus randomaccess memory)。本技术实施例描述的存储器旨在包括但不限于这些和任意其它适合类型的存储器。

224.在示例性实施例中,本发明实施例还提供了一种存储介质,即计算机存储介质,具体为计算机可读存储介质,例如包括存储计算机程序的第一存储器113,上述计算机程序可由网络设备110的第一处理器112执行,以完成前述方法所述步骤。计算机可读存储介质可以是fram、rom、prom、eprom、eeprom、 flash memory、磁表面存储器、光盘、或cd-rom等存储器。

225.需要说明的是:“第一”、“第二”等是用于区别类似的对象,而不必用于描述特定的顺序或先后次序。

226.另外,本发明实施例所记载的技术方案之间,在不冲突的情况下,可以任意组合。

227.以上所述,仅为本发明的较佳实施例而已,并非用于限定本发明的保护范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。