1.本发明涉及安全通信装置、安全通信系统、安全通信方法及安全通信程序。

背景技术:

2.在专利文献1中,公开了一种与如下系统相关的技术:为了实现规定的残存错误率,使既定的残存错误率与比特错误率的阈值(比特错误率要求值)对应,由此实现安全通信。

3.在背景技术的系统中,在比特错误率超过通过参数指定的阈值的情况下,开始进行故障安全动作。

4.现有技术文献

5.专利文献

6.专利文献1:美国专利第6907542号说明书

技术实现要素:

7.发明要解决的问题

8.但是,存在如下问题:在将背景技术应用于使用了黑色通道的通信的情况下,在黑色通道中检测到比特错误而废弃具有比特错误的黑色通道pdu(protocol data unit:协议数据单元)时,如果在安全pdu的损坏检测次数超过了阈值的情况下进行故障安全动作,则无法保证黑色通道的比特错误率满足要求值,其中,该黑色通道是不保证满足由标准等要求的安全度水准等安全性的网络。

9.本发明的目的在于,在使用不保证满足由标准等要求的安全度水准等与数据通信相关的安全性的网络的通信中,判断网络是否满足与数据通信相关的安全性,在网络不满足与数据通信相关的安全性的情况下,进行安全控制。

10.用于解决问题的手段

11.本发明的安全通信装置具有安全层,该安全层从非安全层接收安全层数据,该非安全层进行检测经由非安全网络的非安全层数据所包含的比特错误的非安全层错误检测,在所述非安全层数据中未检测到比特错误的情况下,将所述非安全层数据转换成所述安全层数据并向所述安全层转送,该非安全网络具备所述非安全层且不保证满足数据通信的安全性,其中,所述安全通信装置具备:安全协议数据单元检查部,其进行检测所述安全层数据所包含的比特错误的安全层错误检测;安全层参数取得部,其取得在每单位时间内接收的所述安全层数据的接收比特率、以及与所述安全层错误检测的特性相关的信息即安全层错误检测特性;非安全层参数取得部,其取得与所述非安全层错误检测的特性相关的信息即非安全层错误检测特性;阈值设定部,其基于针对作为所述非安全网络中的数据通信时的每1个比特的错误发生概率的上限而要求的比特错误率的要求值、所述接收比特率、所述安全层错误检测特性、以及所述非安全层错误检测特性,来设定作为单位时间错误检测数的上限而要求的要求错误率,其中,该单位时间错误检测数是在所述每单位时间内接收到

的所述安全层数据所包含的、由所述安全协议数据单元检查部检测到的所述安全层数据所包含的比特错误的数量;以及安全监视控制部,其对所述单位时间错误检测数与所述要求错误率进行比较,基于比较结果进行安全控制。

12.发明的效果

13.根据本发明的安全通信装置,在使用不保证满足与数据通信相关的安全性的非安全网络的通信中,能够基于针对作为非安全网络中的数据通信时的每1个比特的错误发生概率的上限而要求的比特错误率的要求值和安全通信装置在每单位时间内接收的安全层数据的接收比特率,来设定作为在每单位时间内接收的安全层数据所包含的比特错误的数量即单位时间错误检测数的上限而要求的要求错误率,比较单位时间错误检测数与要求错误率,基于比较结果进行安全控制。

附图说明

14.图1是安全通信的示意图。

15.图2是安全pdu和黑色通道pdu的示意图。

16.图3是示出针对安全层中的安全pdu的检测率的假想例的表。

17.图4是示出针对安全层和非安全层中的安全pdu的检测率的假想例的表。

18.图5是实施方式1的安全通信装置的硬件结构图。

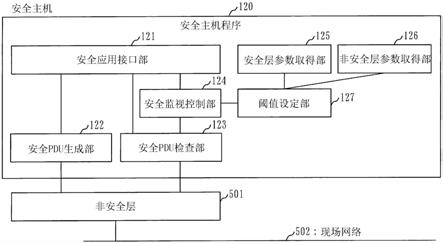

19.图6是实施方式1的安全主机程序120的软件结构图。

20.图7是实施方式1的安全从机程序220的软件结构图。

21.图8是示出实施方式1的安全主机10的动作的流程图。

22.图9是示出记号定义的表。

23.图10是示出记号定义的表。

24.图11是实施方式2的安全主机程序120的软件结构图。

25.图12是实施方式2的安全从机程序220的软件结构图。

具体实施方式

26.实施方式1.

27.以下,参照附图对本实施方式详细进行说明。

28.***背景的说明***

29.决定了与现场总线的功能安全相关的要求事项的国际标准即iec(international electrotechnical commission:国际电工技术委员会)61784

‑

3针对安全通信,要求对数据损坏等通信错误采取对策,使得残存错误率小于按照每个安全度水准(sil(safety integrity level))而决定的基准值。损坏是指在数据中包含比特错误。率是与通信数据关联的值,是指每单位时间的累积值。数据损坏是指通信数据损坏或者包含比特错误的pdu(protocol data unit:协议数据单元)。

30.图1是安全通信的示意图。

31.安全通信是本图所示那样的通过安全层和黑色通道而进行的通信,该黑色通道是不保证满足由标准等要求的安全度水准等安全性的网络。

32.安全层是收发数据的终端等进行通信处理的层。

33.安全通信装置具有安全层。另外,安全通信装置也可以与安全通信装置以外的终端等进行通信。

34.黑色通道是位于安全层之下的普通通信用的通信阶层(layer),由非安全层和总线或网络等构成。

35.另外,为了方便,将安全层与黑色通道的接口部分、即位于黑色通道侧且进行通信错误检查的层称为非安全层。

36.层或阶层(layer)对应于将与通信相关的功能进行了分类的情况下的、实现各个分类的功能的软件及硬件。

37.安全通信也可以采用主机/从机方式。在采用主机/从机方式的情况下,安全主机侧与安全从机侧成为终点(end point)。

38.在从安全层向黑色通道发送了安全pdu的情况下,在黑色通道中,黑色通道pdu被转送。

39.将安全层向黑色通道发送的1个单位的数据称为安全pdu。将非安全层向黑色通道发送的1个单位的数据称为黑色通道pdu。

40.图2是示出安全pdu与黑色通道pdu之间的关系的图。

41.如本图所示,安全pdu在黑色通道pdu中被封装化。

42.另外,通过crc来检查本图所示的安全pdu和黑色通道pdu。但是,也可以不通过crc检查安全pdu和黑色通道pdu,在该情况下,安全pdu和黑色通道pdu不具有crc用的检查数据。安全报头是安全pdu的报头,安全crc是用于检查安全pdu的检查用数据。

43.安全层在数据的发送时,为了检测通信错误,将crc(cyclic redundancy check:循环冗余校验)用的检查数据等保护信息附加于数据而生成安全pdu,在数据的接收时,利用安全pdu的保护信息来检测通信错误。

44.非安全层在安全层发送数据的情况下,为了检测通信错误,将crc(cyclic redundancy check:循环冗余校验)用的检查数据等保护信息附加于安全pdu而生成黑色通道pdu,非安全层在安全层接收数据的情况下,利用黑色通道pdu的保护信息来检测通信错误。

45.在安全通信的设计时,作为具体例,为了确保安全性,存在如下需求,即要求保证满足用于安全通信的黑色通道中的比特错误率小于10^

‑

4等要求。比特错误率是对残存错误率造成影响的参数之一,因此,在保证了比特错误率较低的情况下,保证了残存错误率较低。

46.比特错误率是基于binary symmetric channel(二进制对称信道)模型的每1个比特的损坏概率。在该模型中,所有比特产生比特错误的概率与比特值无关,是相等的。

47.针对该需求,作为背景技术,公开了如下的技术:在安全通信的实施中与数据损坏相关的测定值超过阈值的情况下,开始进行将损失抑制到最小限度的故障安全动作。作为该测定值,启示了使用数据损坏的检测次数。与数据损坏相关的测定值是与数据损坏关联的能够测定的值。

48.以下,在仅记载为阈值的情况下,是指与转移到安全状态相关的阈值。安全状态是安全通信装置进行故障安全动作等考虑了安全性的动作的状态。

49.用于安全通信的黑色通道在大多情况下是在非安全层中进行有无数据损坏的检

查和废弃检测到错误的分组的、使用ethernet(注册商标)或串行总线等的现场网络。在这样的情况下,包含比特错误的安全pdu大多在配送到安全层之前被废弃,因此,安全层中的数据损坏的检测次数与实际情况相比变少。

50.因此,在安全层采用了背景技术的情况下,当比特错误率超过要求的上限值时,安全层中的数据损坏的检测次数有时不超过阈值,因此,存在不开始故障安全动作的风险。

51.即,背景技术在黑色通道具有错误检测功能的情况下,无法保证比特错误率满足要求。

52.作为针对该问题的对策,不基于安全层而基于黑色通道中的数据损坏的检测次数来设定阈值。但是,黑色通道通常与安全层不同,未进行故障安全设计。因此,存在黑色通道中的测定值未必可靠这样的问题。

53.作为另一个对策,考虑根据由安全层发送的安全pdu的数量与由安全层接收且未检测到数据损坏的安全pdu的数量之间的差分,求出包含黑色通道中的数据损坏在内的数据损坏的检测次数。

54.在该对策中,虽然与黑色通道中的测定值相关的可靠性并不成为问题,但是,不仅数据损坏包含在检测次数中,在黑色通道中丢失的安全pdu也包含在检测次数中,因此,产生过度发生故障安全动作而导致系统的可用性下降的问题。

55.根据以上问题,仅在背景技术中,在使用具有错误检测功能的黑色通道进行安全通信的情况下,无法保证比特错误率满足要求。

56.于是,在黑色通道具有错误检测功能的情况下,需要基于安全层中的数据损坏的检测次数,设定保证比特错误率满足要求的适当阈值。

57.***解决对策的说明***

58.举出如下方法作为解决对策,该方法在与安全层中的数据损坏相关的测定值超过阈值的情况下转移到安全状态这一点与背景技术相同,通过除了使用与安全层中的错误检测功能相关的参数之外还使用与黑色通道中的错误检测功能相关的参数,从而根据黑色通道中的错误检测功能,将用于转移到安全状态的阈值设定为适当值。

59.为了进行比较,针对在安全层直接应用了背景技术时的阈值设定进行说明。在背景技术中,启示了如下方法:基于安全pdu的长度和安全层的crc多项式,求出与针对比特错误率的要求值对应的安全pdu的检测率。

60.这里,检测率是指包含检测到数据损坏的比特错误在内的安全pdu相对于包含比特错误的全部安全pdu的比例。未检测率是指包含未检测到数据损坏的比特错误在内的安全pdu相对于包含比特错误的全部安全pdu的比例。

61.关于针对比特错误率的要求值,

62.在要求比特错误率等为某一值以下的情况下,是指该某一值,

63.在要求比特错误率等小于某一值的情况下,是指该某一值。

64.此外,以下,使用要求值这样的用语来表现基于针对比特错误率的要求值而计算出的值。

65.图3是示出针对安全pdu的检测率的假想例的表。

66.在本图的分类栏中,在“无损坏”和“有损坏”之后用百分比表记的数字分别是根据比特错误率求出的、安全pdu不包含比特错误的概率和安全pdu包含比特错误的概率。作为

具体例,1个安全pdu的大小为100bit。

67.在本图的检查结果栏中,在“检测”和“未检测”之后用百分比表记的数字分别是安全层中的检测率和未检测率。

68.在本例中,直接应用了背景技术的安全层由于安全pdu的总数中的0.999%被检测为数据损坏,因此,基于0.999%来设定阈值。在与数据损坏相关的测定值超过该阈值的情况下,推测比特错误率不满足要求,因此,安全通信装置使故障安全动作开始。

69.针对应用了解决对策时的设定阈值的方法进行说明。

70.在解决对策中,考虑黑色通道中的错误检测,求出如下的检测率,并设定阈值,该检测率是最终配送到安全层的安全pdu在安全层中的检测率、并且是与针对比特错误率的要求值对应的检测率。

71.图4是示出针对安全pdu的检测率的假想例的表。

72.在本图的检查结果栏的非安全层栏中,在“检测”和“未检测”之后用百分比表记的数字分别是非安全层中的检测率和未检测率。

73.在该例子中,在非安全层中,包含比特错误的安全pdu整体的99%(整体的0.99%)被检测到并被废弃,包含比特错误的安全pdu整体的1%(整体的0.01%)被配送到安全层。安全层中的检测率不是原始例的0.999%,而是0.0099%。在本解决对策中,基于0.0099%来设定阈值。

74.在上述例子中,简单地例示出非安全层和安全层中的检测率。实际上,非安全层中的检测率与安全层中的检测率存在下述那样的数学关系。之后叙述的安全层中的数据损坏的检测率的求出方法。

75.·

非安全层和安全层中的检测率根据pdu的长度及所使用的多项式等的参数来决定。因此,在这些参数变化的情况下,检测率发生变化。

76.·

安全层中的检测率不仅根据安全层中的参数发生变化,还根据非安全层中的参数发生变化。即,安全层中的检测率不单纯是非安全层中的未检测率与安全层单体中的检测率之积。

77.***结构的说明***

78.图5是本实施方式的安全通信装置的硬件结构图。

79.如本图所示,安全通信装置由普通的计算机构成。

80.也可以不使用本实施方式的安全通信装置实现基于主机/从机方式的安全通信系统。但是,为了方便说明,针对通过本实施方式的安全通信装置实现了基于主机/从机方式的安全通信系统的情况进行说明。

81.另外,安全通信装置这样的用语也是安全主机10和安全从机20的统称。

82.本实施方式的安全通信系统由1个以上的安全主机10和1个以上的安全从机20构成。它们之中的1个安全主机10和1个安全从机20生成1对1的安全连接(用于安全通信的逻辑连接),进行安全通信。

83.安全主机10和安全从机20通过现场网络502而连接,经由现场网络502进行通信。

84.在未使用本实施方式的安全通信装置而实现基于主机/从机方式的安全通信系统的情况下,安全通信装置的动作及结构除了关于与安全从机20的协作的部分之外,与安全主机10相同。

85.安全主机10具备cpu(central processing unit:中央处理单元)101、存储器102、现场通信接口104、以及将它们连接的总线105。cpu101通过执行在存储器102上加载的作为软件的安全通信程序,经由现场通信接口104而与相对应的安全从机20进行安全通信。

86.安全层的功能由安全通信程序实现。

87.cpu101经由总线105(信号线)而与其他硬件连接,对这些其他硬件进行控制。

88.cpu101是执行安全主机程序120及os(operating system:操作系统)等的处理装置。处理装置也有时被称为ic(integrated circuit:集成电路),作为具体例,cpu101是cpu、dsp(digital signal processor:数字信号处理器)、gpu(graphics processing unit:图形处理单元)。cpu101读出并执行存储在存储器102中的程序。

89.本图的安全主机10仅具备1个cpu101,但安全主机10及安全从机20也可以具备代替cpu101的多个处理器。这多个处理器分担安全通信程序的执行等。

90.存储器102是暂时存储数据的存储装置,作为被用作cpu101的作业区域的主存储器发挥功能。作为具体例,存储器102是sram(static random access memory:静态随机存取存储器)、dram(dynamic random access memory:动态随机存取存储器)等ram(random access memory:随机存取存储器)。存储器102保持cpu101的运算结果。

91.虽然在本图中未示出,但安全主机10及安全从机20也可以具备存储装置。存储装置是非易失地保管数据的存储装置,存储os、安全通信程序等。作为具体例,存储装置是hdd(hard disk drive:硬盘驱动器)、ssd(solid state drive:固态驱动器)。此外,存储装置也可以是存储卡、sd(secure digital:安全数字,注册商标)存储卡、cf(compact flash)、nand闪存、软盘、光盘、高密度盘、蓝光(注册商标)盘、dvd(digital versatile disk:数字通用光盘)等可移动记录介质。

92.安全从机20也可以与安全主机10同样地具备cpu201、存储器202、现场通信接口204、以及总线205,并且具备用于进行设备控制的输入输出接口203。

93.安全从机20的动作与安全主机10的动作类似,经由现场通信接口204而与相对应的安全主机10进行安全通信。

94.图6是本实施方式的安全主机程序120的软件结构图。

95.基于本图进行安全主机程序120的说明。安全主机程序120在安全主机10中进行动作。

96.安全通信程序也是安全主机程序120和安全从机程序220的统称。安全通信程序可以是独立的程序,也可以将安全通信程序的功能的一部分或全部组入到os等。

97.另外,安全通信程序在通信数据的检查中使用crc的情况是具体例,安全通信程序也可以通过其他方法来检查通信数据。

98.安全主机10的安全层是在由非安全层501和现场网络502构成的黑色通道的上位进行动作的通信应用。

99.黑色通道是基于ethernet的现场网络或者使用了串行总线的现场总线等通常的通信通道。黑色通道的结构没有特别限定。

100.安全应用接口部121将在安全主机10中进行进行动作的安全应用与安全从机20互相通信的安全数据交接到安全应用和安全主机程序120。

101.安全pdu生成部122对通过安全应用请求了发送的安全数据附加crc用的检查数据

及安全报头的保护信息等而生成安全pdu,通过非安全层501来发送所生成的安全pdu。

102.安全pdu检查部123接受安全主机10经由非安全层501接收到的安全pdu,对接受的安全pdu所包含的crc用的检查数据及安全报头所包含的保护信息等进行检查,在接受的安全pdu中未检测到错误的情况下,将接受的安全pdu交接到安全应用接口部121。

103.安全pdu检查部123进行检测安全层数据所包含的比特错误的安全层错误检测。

104.安全pdu检查部123是安全协议数据单元检查部123的简记。

105.非安全层数据是经由非安全网络的数据,该非安全网络不保证满足数据通信的安全性且具备非安全层。

106.安全层数据是非安全层对非安全层数据进行转换而得到的数据,且是非安全层向安全层转送的数据。

107.作为具体例,安全层参数取得部125从安全主机10的参数区域等取得阈值设定所需的与安全层相关的参数。

108.安全层参数取得部125也可以取得在每单位时间内接收的安全层数据的接收比特率、以及与安全层错误检测的特性相关的信息即安全层错误检测特性,并取得用于安全层错误检测的安全层数据检查参数。

109.与安全层错误检测的特性相关的信息是与安全层数据的错误检测存在某种关联的信息。

110.作为具体例,非安全层参数取得部126从安全主机10的参数区域等取得阈值设定所需的与非安全层相关的参数。

111.非安全层参数取得部126也可以取得与非安全层错误检测的特性相关的信息即非安全层错误检测特性,并取得用于非安全层错误检测的非安全层数据检查参数。

112.与非安全层错误检测的特性相关的信息是与非安全层数据的错误检测存在某种关联的信息。

113.阈值设定部127基于针对比特错误率的要求值以及由安全层参数取得部125和非安全层参数取得部126取得的参数,计算成为向安全状态转移的契机的阈值,将计算出的阈值设定到安全监视控制部124。

114.阈值设定部127基于针对作为非安全网络中的数据通信时的每1个比特的错误发生概率的上限而要求的比特错误率的要求值、接收比特率、安全层错误检测特性、以及非安全层错误检测特性,来设定作为单位时间错误检测数的上限而要求的要求错误率,该单位时间错误检测数是在每单位时间内接收的安全层数据所包含的、由安全pdu检查部123检测到的安全层数据所包含的比特错误的数量。

115.安全监视控制部124根据针对安全pdu检查部123接收到的安全pdu进行的检查的结果来求出与数据损坏相关的测定值,在与数据损坏相关的测定值超过由阈值设定部127设定的阈值的情况下,向安全应用接口部121指示转移到安全状态。

116.安全监视控制部124对在每单位时间内接收到的安全层数据所包含的比特错误即单位时间错误检测数与要求错误率进行比较,基于比较结果进行安全控制。

117.另外,在要求错误率中,包含基于在每单位时间内接收到的安全层数据的比特错误率而计算出的值。

118.图7是本实施方式的安全从机程序220的软件结构图。

119.安全从机程序220是在安全从机20中进行动作的安全通信程序。

120.由标号221~224表示的部分别与由标号121~124表示的部相同。

121.安全监视控制部224基于安全主机10的阈值设定部127生成的阈值,确认与数据损坏相关的测定值未超过阈值。

122.因此,安全从机20不具备与安全层参数取得部125、非安全层参数取得部126及阈值设定部127相当的部,而具备阈值管理部225。

123.阈值管理部225从安全主机10的阈值设定部127接受阈值,将该阈值设定到安全监视控制部224。

124.安全主机程序120和安全从机程序220的软件结构不限于上述结构。

125.作为具体例,由于安全主机10和安全从机20的作用分担与上述不同,因此安全从机程序220也可以具备安全层参数取得部125、非安全层参数取得部126及阈值设定部127。

126.***动作的说明***

127.图8是示出安全主机10的与安全通信相关的处理流程的流程图。步骤s01至s03是在开始安全控制之前(安全通信的启动及安全连接的建立处理中)进行的处理,步骤s04以后是从开始安全控制之后进行的处理。

128.安全控制是安全通信装置在动作中能够向安全状态转移的控制。

129.安全通信装置的动作步骤相当于安全通信方法。此外,实现安全通信装置的动作的程序相当于安全通信程序。

130.(步骤s01:安全层参数取得处理)

131.安全层参数取得部125从安全主机10的安全参数区域等取得包含下述参数的与安全通信相关的参数。多项式的圆括弧内的x表示多项式的变量。

132.·

安全层中的crc的生成多项式g1(x)

133.·

安全pdu的比特长度n1134.·

针对黑色通道的比特错误率的要求值pe’135.·

在安全层中每1小时接收的安全pdu率v

136.另外,安全层参数取得部125也可以不取得v。

137.(步骤s02:非安全层参数取得处理)

138.非安全层参数取得部126从安全主机10的安全参数区域等取得包含下述参数的与非安全层相关的参数。

139.·

非安全层中的crc的生成多项式g2(x)

140.·

黑色通道pdu的比特长度n2(>n1)

141.(步骤s03:阈值计算处理)

142.阈值设定部127使用在步骤s01及s02中取得的参数来计算阈值。另外说明阈值计算的详细内容。

143.也可以将多个与数据损坏相关的测定值组合而得到阈值。

144.(步骤s04:阈值设定处理)

145.阈值设定部127将在步骤s03中计算出的阈值设定到安全监视控制部124。

146.(步骤s05:安全通信处理)

147.安全主机程序120建立安全通信(安全数据的交信)的开始所需的安全连接,开始

安全通信。

148.(步骤s06:与数据损坏相关的测定值计算处理)

149.安全pdu检查部123将接收到的安全pdu的检查结果通知给安全监视控制部124。

150.安全监视控制部124求出包含下述的要素的与数据损坏相关的测定值。

151.·

安全层中的数据损坏检测件数

152.·

安全层接收到的未检测到数据损坏的安全pdu的件数

153.安全监视控制部124期望求出由最近的规定长度的时间(例如单位时间)决定的期间内的与数据损坏相关的测定值,并且,将长度相同的期间内的与数据损坏相关的测定值对应地求出。

154.安全监视控制部124持续地求出与数据损坏相关的测定值。

155.(分支b01)

156.在步骤s06中求出的与数据损坏相关的测定值超过阈值的情况下,安全主机10执行步骤s07的处理,在与所述数据损坏相关的测定值未超过阈值的情况下,安全主机10执行步骤s08的处理。

157.(步骤s07:控制持续处理)

158.安全监视控制部124判定为黑色通道的比特错误率的实测值pe小于pe’,持续进行安全通信。

159.安全主机10转移到步骤s06。

160.(步骤s08:安全状态转移处理)

161.安全监视控制部124判断为pe为pe’以上,向安全应用接口部121通知向安全状态的转移。

162.安全应用接口部121收到通知而切断安全连接,并且向安全应用通知向安全状态的转移。

163.此外,通过由安全主机10切断安全连接,安全从机20也转移到安全状态。

164.关于如下动作,安全从机20中的处理与安全主机10中的处理相同,所述动作是指,安全监视控制部224确认与数据损坏相关的测定值是否超过阈值,在与数据损坏相关的测定值超过阈值的情况下,开始进行故障安全动作,在安全从机20中的处理中,与安全主机10中的处理不同之处在于,省略了步骤s01至s03的处理,由阈值管理部225进行步骤s04的阈值设定。

165.***步骤s03的动作的说明***

166.后面叙述步骤s03的详细内容。

167.图9是示出数式1的解释和以数式1的形式使用的记号的定义等的表。

168.作为具体例,p’ef,bc

表示“针对在非安全层中观测到安全pdu无损坏的事象的安全pdu的每1个单位的概率的要求值”。

169.无损坏表示pdu不包含比特错误。有损坏表示pdu包含比特错误。

170.图10是将以下使用的记号的定义汇总在一起的表。

171.[数式1]

[0172]

x

yz,u

[0173]

步骤s03由下述的5个步骤构成。这里,为了表示本实施方式能够实施而记载了在

各步骤中使用的式子。

[0174]

当简单说明阈值计算的考虑方法时,阈值设定部127考虑针对黑色通道中的比特错误率的要求值、在非安全层中被检测到错误的安全pdu的比例、以及在安全层中未被检测到错误的安全pdu的比例,计算在安全层中被检测到错误的安全pdu相对于到达非安全层的所有安全pdu的数量的概率,使用所述概率来计算阈值。

[0175]

(步骤s03

‑

1)

[0176]

如数学式1所示,阈值设定部127求出针对非安全层的无损坏概率的要求值(针对在非安全层中观测到安全pdu无损坏的事象的安全pdu的每1个单位的概率的要求值)p’ef,bc

。

[0177]

[数学式1]

[0178][0179]

(步骤s03

‑

2)

[0180]

如数式2所示,阈值设定部127求出针对非安全层的检测错误率的要求值(针对在非安全层中观测到在安全pdu存在检测到的损坏的事象的安全pdu的每1个单位的概率的要求值)p’de,bc

。

[0181]

[数式2]

[0182]

p’de,bc

=1.0

‑

(p’ef,bc

p’re,bc

)

[0183]

p’ef,bc

是在步骤s03

‑

1中求出的。p’re,bc

如下所述那样求出。

[0184]

其中,根据非安全层的多项式和黑色通道pdu的比特长度等来计算a

i

。

[0185]

[数学式2]

[0186][0187]

(步骤s03

‑

3)

[0188]

如数学式3所示,阈值设定部127求出针对安全层的残存错误率的要求值(在假定为在安全层的下位存在正常进行动作的黑色通道时,针对在安全层中观测到在安全pdu存在存在未检测到的损坏的事象的事象的、安全pdu的每1个单位的概率的要求值)p’re,scl|bc

。

[0189]

p’re,scl|bc

是在非安全层和安全层中未检测到数据损坏的安全pdu相对于到达非安全层的安全pdu整体的比例。

[0190]

其中,根据非安全层的多项式、黑色通道pdu的比特长度、安全层的多项式以及安全pdu的比特长度等计算a

i’。计算p’re,scl|bc

的具体方法记载在参考文献1等中。

[0191]

[数学式3]

[0192][0193]

[参考文献1]

[0194]

f.schiller,“analysis of nested crc with additional net data by means of stochastic automata for safety

‑

critical communication”,2008.

[0195]

(步骤s03

‑

4)

[0196]

如数式3所示,阈值设定部127求出安全层的检测错误率(在假定为在安全层的下位存在正常进行动作的黑色通道时,针对在安全层中观测到在安全pdu存在检测到的损坏的事象的、安全pdu的每1个单位的概率的要求值)p’de,scl|bc

。

[0197]

[数式3]

[0198]

p’de,scl|bc

=1.0

‑

(p’ef,bc

p’de,bc

p’re,scl|bc

)

[0199]

(步骤s03

‑

5)

[0200]

阈值设定部127使用p’de,scl|bc

来设定阈值。作为具体例,在想要将每1小时的安全层中的检测错误率设为与数据损坏相关的测定值的情况下,将下述所示的r’de,scl|bc

设为阈值。

[0201]

[数式4]

[0202]

r’de,scl|bc

=p’de,scl|bc

×

v

[0203]

作为针对上述以外的阈值的具体例,在将针对非安全层的无损坏概率的要求值与安全层的检测错误率的比率设为与数据损坏相关的测定值的情况下,也可以将p’ef

,

bc

与p’de,scl|bc

之比设为阈值。

[0204]

另外,关于比特错误率与要求错误率的比较,不仅对比特错误率与要求错误率直接进行比较,也包含使用比特错误率计算出的值与使用要求错误率计算出的值的比较等间接比较。

[0205]

另外,上述的步骤s03

‑

2及步骤s03

‑

3的处理的计算量通常较多。因此,作为具体例,也考虑使用通过计算机上或云上的工具事先计算出的p’de,bc

和p’re,scl|bc

。此外,也可以使用设想预先确定的安全层与非安全层的组合并预先计算而组入到程序的阈值。

[0206]

***实施方式1的特征***

[0207]

本实施方式的安全通信装置具有安全层,该安全层从非安全层501接收安全层数据,该非安全层501进行检测经由非安全网络的非安全层数据所包含的比特错误的非安全层错误检测,在非安全层数据中未检测到比特错误的情况下,将非安全层数据转换成安全层数据并向安全层转送,该非安全网络具备非安全层501且不保证满足数据通信的安全性,其中,

[0208]

该安全通信装置具备:

[0209]

安全pdu检查部123,其进行检测安全层数据所包含的比特错误的安全层错误检测;

[0210]

安全层参数取得部125,其取得在每单位时间内接收的安全层数据的接收比特率、以及与安全层错误检测的特性相关的信息即安全层错误检测特性;

[0211]

非安全层参数取得部126,其取得与非安全层错误检测的特性相关的信息即非安全层错误检测特性;

[0212]

阈值设定部127,其基于针对作为非安全网络中的数据通信时的每1个比特的错误发生概率的上限而要求的比特错误率的要求值、接收比特率、安全层错误检测特性、以及非安全层错误检测特性,来设定作为单位时间错误检测数的上限而要求的要求错误率,其中,该单位时间错误检测数是在每单位时间内接收到的安全层数据所包含的比特错误且由安全pdu检查部123检测到的安全层数据所包含的比特错误的数量;以及

[0213]

安全监视控制部124,其对单位时间错误检测数与要求错误率进行比较,基于比较结果进行安全控制。

[0214]

本实施方式的安全层参数取得部125取得用于安全层错误检测的安全层数据检查参数,

[0215]

本实施方式的非安全层参数取得部126取得用于非安全层错误检测的非安全层数据检查参数,

[0216]

本实施方式的阈值设定部127在设定要求错误率时,使用非安全层数据检查参数和安全层数据检查参数。

[0217]

本实施方式的安全通信装置在非安全层数据的检查和安全层数据的检查中使用循环冗余检查的情况下,

[0218]

安全层参数取得部125取得根据安全层数据的发送单位而决定的单位长度、以及作为安全层数据检查参数而用于安全层数据的检查的循环冗余检查的生成多项式的参数,

[0219]

非安全层参数取得部126取得非安全层数据的单位长度、以及作为非安全层数据检查参数而用于非安全层数据的检查的循环冗余检查的生成多项式的参数,

[0220]

阈值设定部127基于针对比特错误率的要求值和非安全层数据的单位长度,求出针对非安全层数据未损坏的概率即无损坏概率的要求值,

[0221]

基于针对无损坏概率的要求值、针对比特错误率的要求值、非安全层数据的单位长度以及安全层数据检查参数,求出针对检测错误率的要求值,该检测错误率是在非安全层中在包含比特错误的非安全层数据内的作为包含比特错误的非安全层数据而检测到的非安全层数据的数量相对于到达非安全层的非安全层数据的总数即非安全层数据总数的比例,

[0222]

基于针对比特错误率的要求值、针对检测错误率的要求值、安全层数据的单位长度、安全层数据检查参数、所述非安全层数据的所述单位长度、以及所述非安全层数据检查参数,求出针对残存错误率的要求值,该残存错误率是在安全层中在包含比特错误的安全层数据内的作为包含比特错误的安全层数据而检测到的安全层数据的数量相对于非安全层数据总数的比例,

[0223]

将要求错误率设为对针对残存错误率的要求值乘以接收比特率而得到的值。

[0224]

本实施方式的安全通信系统具备安全通信装置和非安全网络。

[0225]

***实施方式1的效果的说明***

[0226]

如以上那样,实施方式1的安全通信装置在使用黑色通道的通信中,

[0227]

阈值设定部127基于针对黑色通道中的比特错误率的要求值、黑色通道的非安全层的参数、以及安全层的参数,设定与所述要求值对应的阈值,

[0228]

在安全通信装置接收的安全pdu不满足所述阈值的情况下,判断为不满足所述要求值,向安全状态转移。

[0229]

<变形例1>

[0230]

在本实施方式中,说明了由软件实现安全通信装置的各功能的情况。但是,作为变形例,所述各功能也可以由硬件实现。

[0231]

在所述各功能由硬件实现的情况下,安全主机10及安全从机20具备电子电路(处理电路)来代替cpu101。或者,安全主机10及安全从机20也可以具备电子电路来代替cpu101

及存储器102。电子电路是实现所述各功能(及存储器102)的专用的电子电路。

[0232]

电子电路被设想为单一电路、复合电路、程序化的处理器、并行程序化的处理器、逻辑ic、ga(gate array:门阵列)、asic(application specific integrated circuit:专用集成电路)、fpga(field

‑

programmable gate array:现场可编程门阵列)。

[0233]

可以由1个电子电路实现所述各功能,也可以使所述各功能分散于多个电子电路来实现。

[0234]

或者也可以是,一部分所述各功能由硬件实现,其他的所述各功能由软件实现。

[0235]

将上述的cpu101、存储器102及电子电路统称为“处理线路”。即,所述各功能由处理线路实现。

[0236]

实施方式2.

[0237]

以下,参照附图对与上述实施方式的不同点进行说明。

[0238]

***结构的说明***

[0239]

图11是本实施方式的安全主机10的软件结构图。图12是本实施方式的安全从机20的软件结构图。

[0240]

本实施方式的安全主机10如图11所示那样具备匹配性验证部128。本实施方式的安全从机20如图12所示那样具备匹配性验证部226。

[0241]

匹配性验证部128及匹配性验证部226在取得非安全层参数之后,在由于安全通信系统的黑色通道的设备被更换等原因而导致在黑色通道中使用的与数据损坏相关的检查方式发生变化的情况下,对检查方式的变化进行检测。

[0242]

安全主机10在上述情况下如果不进行该检测,则由于设定阈值时的前提被打破,因此,无法保证安全性。因此,匹配性验证部128及匹配性验证部226为了保证安全性而确认非安全层的参数。

[0243]

***动作的说明***

[0244]

本实施方式的安全通信装置在步骤s02与步骤s03之间执行步骤s02

‑

2的处理。步骤s02

‑

2的处理验证在非安全层中使用的多项式是否与非安全层的参数一致。

[0245]

(步骤s02

‑

1:非安全层参数取得处理)

[0246]

与上述的步骤s02相同。

[0247]

(步骤s02

‑

2:匹配性验证处理)

[0248]

匹配性验证部128生成检查用的安全pdu(验证pdu),并经由非安全层501向安全从机20的安全层进行发送。

[0249]

另外,该验证pdu期望能够通过报头等与安全控制用的pdu明确地区分,以保证不被用于安全控制。

[0250]

匹配性验证部226在接收到验证pdu的情况下,由于非安全层501未废弃验证pdu,因此,判断为非安全层501的参数与安全主机10的作为非安全层501的参数而具有的参数匹配,将表示“参数匹配”的响应返回到安全主机10。

[0251]

在该情况下,安全主机10及安全从机20持续进行安全通信系统的动作。

[0252]

匹配性验证部226在未接收到验证pdu的情况下,判断为非安全层501中的参数与安全主机10的作为非安全层501的参数而具有的参数不匹配,将表示“参数不匹配”的响应返回到安全主机10,在该情况下,安全主机10及安全从机20中止安全通信系统的起动。

[0253]

此时,安全主机10及安全从机20也可以向用户通知黑色通道的不匹配。

[0254]

作为具体例,验证pdu将适当地附加了crc用的检查数据的安全pdu的有效载荷部分置换成所述有效载荷部分和与对应于下述的数式6的比特的异或(xor)。其中,g2(x)必须满足数式6。

[0255]

该验证pdu在非安全层中通过crc的检查未被检测到错误,在安全层中通过crc的检查被检测到错误的特性。

[0256]

[数式5]

[0257]

g2(x)x

j

[0258]

[数式6]

[0259]

(g2(x)的次数) j<(安全pdu的有效载荷的比特长度)

[0260]

安全通信系统为了能够使检查可靠,期望准备多个模式的验证pdu,实施多次检查。

[0261]

此外,在本步骤中,在如上述那样生成验证pdu的情况下,匹配性验证部128针对非安全层501生成黑色通道pdu之后、即适当地附加了非安全层501中的crc的检查用数据之后的安全pdu执行比特反转等,由此生成验证pdu。

[0262]

因此,在如上述那样生成验证pdu的情况下,非安全层501向匹配性验证部128提供用于改写非安全层501的pdu的单元。

[0263]

***实施方式2的特征***

[0264]

本实施方式的安全通信装置具备匹配性验证部128,该匹配性验证部128在接收到用于验证在阈值设定部127设定要求错误率时使用的非安全层数据检查参数是否在非安全层中实际被使用的验证数据(验证pdu)的情况下,基于验证数据进行验证。

[0265]

***实施方式2的效果的说明***

[0266]

如以上那样,根据本实施方式,由于匹配性验证部128验证安全通信装置作为非安全层的参数而具有的参数是否为实际在非安全层中被使用的参数,因此,能够保证安全性。

[0267]

***其他实施方式***

[0268]

能够进行上述的各实施方式的自由组合、或者各实施方式的任意的结构要素的变形,或者在各实施方式中能够省略任意的结构要素。

[0269]

此外,实施方式不限定于实施方式1至2所示的内容,能够根据需要进行各种变更。

[0270]

标号说明

[0271]

10安全主机,20安全从机,101cpu,102存储器,104现场通信接口,105总线,120安全主机程序,121安全应用接口部,122安全pdu生成部,123安全pdu检查部,124安全监视控制部,125安全层参数取得部,126非安全层参数取得部,127阈值设定部,128匹配性验证部,201cpu,202存储器,203输入输出接口,204现场通信接口,205总线,220安全从机程序,221安全应用接口部,222安全pdu生成部,223安全pdu检查部,224安全监视控制部,225阈值管理部,226匹配性验证部,501非安全层,502现场网络。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。