基于区间二型t

‑

s模糊的欺骗攻击下的网络控制方法

技术领域

1.本发明属于控制科学与控制工程领域,具体涉及基于区间二型t

‑

s模糊模型的欺骗攻击下的网络控制方法。

背景技术:

2.随着开放但不受保护的通信网络的普遍使用,其中网络安全系统越来越容易受到各种恶意攻击者的攻击。据报道,一次成功的网络攻击可能会导致非常严重的后果,包括客户信息泄露,基础设施破坏,甚至危及生命。因此,网络控制系统(ncs,network control system)的安全问题引起了越来越多的关注,其中,欺骗攻击是最重要的网络攻击之一,欺骗攻击,也被称为虚假数据注入攻击,攻击者通过网络发送虚假的控制输入信号,改变数据信息的真实性或者完整性,降低甚至恶化系统的性能,这对控制系统来说,威胁性是相当大的。越来越多的注意力被用于探索欺骗攻击,因此我们需要寻找一种新的方法来改善网络控制系统。

3.区间二型t

‑

s模糊控制系统是研究非线性系统的热门方向之一。区间二型t

‑

s模糊控制系统的优点在于:(1)区间二型t

‑

s模型相较于传统的一型t

‑

s模型具有更好的处理不确定信息的能力;(2)区间二型t

‑

s模型比二型t

‑

s模型在计算方面更具有优势,且还拥有二型 t

‑

s模型的优点。现有技术大多是对一型t

‑

s模糊控制系统的研究,对区间二型t

‑

s模糊控制系统的研究还很少。因此区间二型t

‑

s模糊网络控制系统在实际应用中受到越来越多的关注,吸引越来越多的学者研究。

技术实现要素:

4.针对现有技术的不足,本发明提出了基于区间二型t

‑

s模糊模型的欺骗攻击下的网络控制方法,设计了一种内存事件触发方案,在降低通信资源占用的同时维持系统性能。采用随机发生的欺骗攻击模型,结合内存事件触发方法构建了网络控制系统模型,实现针对欺骗攻击的网络系统的安全控制。

5.基于区间二型t

‑

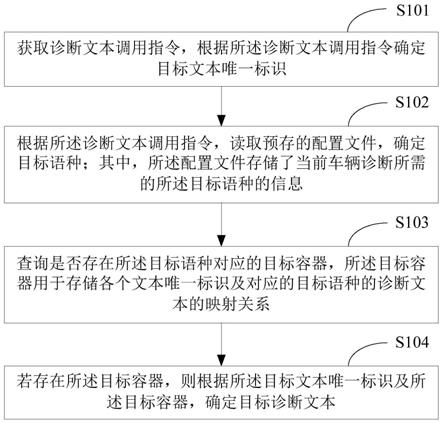

s模糊模型的欺骗攻击下的网络控制方法,具体包括以下步骤:

6.步骤一、建立基于区间二型t

‑

s模型的网络控制系统模型

7.建立欺骗攻击下的网络系统的数学模型:

[0008][0009]

其中,表示网络系统的状态,为系统状态变量,为控制输入向量,φ(t)为初始向量值函数。a

i

、b

i

是具有适当维数的常数矩阵。

[0010]

利用区间二型t

‑

s模型的if

‑

then规则描述欺骗攻击下网络系统的数学模型:

[0011][0012]

其中,n

ai

是前提变量θ

a

(x(t))在第i条规则下的模糊集,a=1,2,

…

,r,i=1,2

…

,r;在系统初始状态下,控制输入向量u(t)=0,初始向量值函数φ(t)∈[

‑

τ

m

,0),τ

m

,t

m

是已知常数标量。

[0013]

步骤二、网络系统模型去模糊化

[0014]

在步骤一建立的欺骗攻击下网络系统的数学模型中加入隶属度函数,对模型(2)进行去模糊化:

[0015][0016][0017]

其中,分别为前件变量θ

a

(x(t))隶属度的上限与下限,是第i条规则激活强度的取值范围,活强度的取值范围,是系统不确定相关的非线性函数,且满足

[0018]

作为优选,去模糊化的方法为单点模糊化、乘积推理或中心平均。

[0019]

步骤三、设计内存事件触发条件

[0020]

将零阶保持的持续区域t∈ω划分成多个采样间隔子集ω

l

:

[0021][0022]

采样间隔子集表示从当前控制器最新数据传递时刻t

k

h到下一个最近的传递时刻t

k 1

h之间的采样间隔点,数据包x(t

k

h)、x(t

k 1

h)的传输延迟分别为

[0023]

定义t时刻网络系统的时滞大小为:

[0024]

其中是传输延迟的上限。设计当预先设置好的事件触发条件被打破时,事件触发器将触发新事件,因此内存事件触发条件描述为:

[0025][0026]

其中,σ为阈值参数,w>0为权重矩阵;e

i

是当前采样时刻的系统状态x(t

k

‑

i 1

h)与最新传递数据的状态x(t

k

h lh)之间的状态误差。根据公式(6)描述的内存事件触发条件得到下一个事件触发时刻t

k 1

h为:

[0027]

[0028][0029]

其中,为加权参数。通过设置阈值参数σ的值,可以更改事件的触发频率。阈值参数σ的值越小,事件触发的次数越多。当阈值参数σ的值小到接近与0时,事件触发将趋近于时间触发。

[0030]

步骤四、设计状态反馈控制器

[0031]

基于步骤三的内存事件触发条件,采用并行分布补偿法设计状态反馈控制器,利用区间二型t

‑

s模型的if

‑

then规则描述如下:

[0032][0033]

其中,k

j

是第j个控制规则的反馈增益矩阵,j=1,2,

…

,r;h是信号的采样周期。

[0034]

将公式(7)、(8)带入到公式(9),状态反馈控制器的全局模型为:

[0035][0036]

令得到如下闭环控制系统:

[0037][0038]

步骤五、设计欺骗攻击模型

[0039]

在每个数据传输的时刻,事件发生器封装m个历史传输信号{x(t

k

h),...,x(t

k

‑

m 1

h)},并将 m个历史传输信号与当前时刻传输信号一同发送给控制器,因此在随机欺骗攻击下的网络控制模型为:

[0040][0041]

其中θ(t)∈{0,1}表示欺骗攻击发生的概率,当θ(t)=0表示没有攻击,当θ(t)≠0时,原始信号{x(t

k

h),...,x(t

k

‑

m 1

h)}被攻击者捕获,并被一组攻击性信[f1(x(t

‑

d(t)),

…

,f

m

(x(t

‑

d(t))] 代替。攻击信号f

i

(x(t

‑

d(t))i∈{1,2,...,m}满足:||f

i

(x(t

‑

d(t))||2≤||g

i

x(t

‑

d(t)||2,其中g

i

表示攻击信号f

i

(x(t

‑

d(t))上限的相应已知矩阵,g

max

是g

i

中的最大一个,且0≤d(t)≤d

m

。

[0042]

步骤六、求解控制器增益

[0043]

求解系统在随机发生的欺骗攻击模型下的渐近稳定条件,得到状态反馈控制器增益,实现基于区间二型t

‑

s模糊模型的欺骗攻击下的网络控制。

[0044]

本发明具有以下有益效果:

[0045]

1、把网络攻击与区间二型模糊系统相结合,提高处理不确定性方面的能力,更符合实际情况,在实际应用场景中可以提高控制精度。

[0046]

2、利用区间二型t

‑

s模型描述运动过程,使用区间二型模糊集函数对服务攻击的网络控制系统系统建模,在降低整体计算复杂程度的同时,还能更精确得对系统进行描述,提高控制方法的有效性。

[0047]

3、采用事件触发控制器可以有效降低控制能耗,减轻网络系统负载,对控制信道的带宽要求降低,并可应用于分布式控制器的设计中。

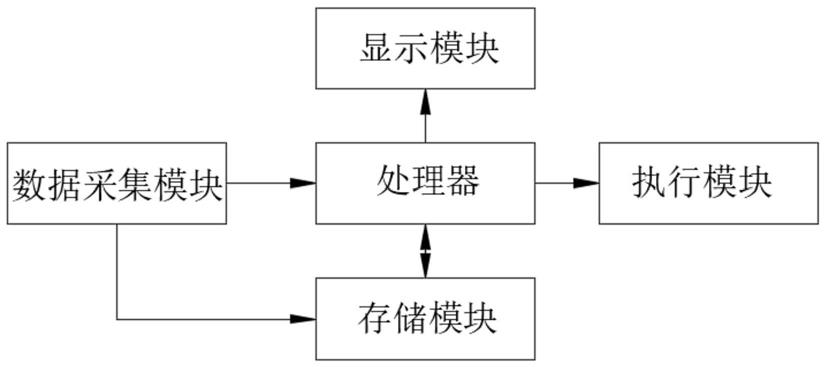

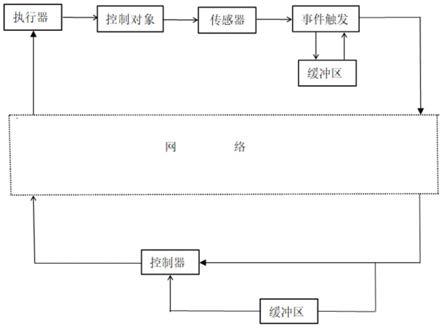

附图说明

[0048]

图1为实施例中不同系统状态的响应曲线;

[0049]

图2为欺骗攻击下事件触发的状态响应曲线;

[0050]

图3是欺骗攻击下的事件触发网络系统结构图。

具体实施方式

[0051]

以下结合附图对本发明作进一步的解释说明;

[0052]

基于区间二型t

‑

s模糊模型的欺骗攻击下的网络控制方法,具体包括建立欺骗攻击下的网络系统的数学模型:

[0053][0054]

其中,i=1,2。利用区间二型t

‑

s模型的if

‑

then规则描述欺骗攻击下网络系统的数学模型:

[0055]

rule 1:ifθ1(x(t))is n

1i then

[0056][0057]

x(t)=φ(t)

[0058]

rule 2:ifθ2(x(t))is n

2i then

[0059][0060]

x(t)=φ(t)

[0061]

定义:

[0062]

引理一:对于满足任意正定对称矩阵r∈r

n

×

n

,标量d1,d2满足d1≤d2,向量函数ω(t)使得下述积分有定义,则有:

[0063][0064]

引理二:若矩阵a,b,c,具有适当维数,且b=b

t

,则以下三个命题等价:

[0065]

(1):

[0066]

(2):a<0,c

‑

ba

‑1b

t

<0

[0067]

(3):c<0,a

‑

b

t

c

‑1b<0

[0068]

定理1:对于给定标量t

m

≥t

m

≥0,σ,m,u

α

,θ,如果存在适当维数的矩阵 p>0,q1>0,q2>0,r1>0,r2>0,z1>0,z2>0,w>0,n,m,s,t,k

α

,α∈{1,...,m},

[0069]

则闭环控制系统(11)渐近稳定。

[0070][0071][0072]

p

11

=ξ l l

t

,ξ=[ξ

ij

]4×4,

[0073][0074][0075]

ξ

22

=diag{

‑

q

1,

0,

‑

q2},

[0076][0077][0078][0079][0080][0081][0082][0083]

π

51

(1)=z1f1,∏

51

(2)=z2f2,

[0099][0100][0101][0102][0103][0104][0105][0106][0107][0108][0109][0110][0111][0112][0113][0114][0115]

根据定理一、二,使用matlab软件中的lmi工具求得状况控制器增益的可行解为: k1=[1.4966 6.6060]、k2=[1.2446 5.5255]。

[0116]

系统不同状态下的响应曲线如图1所示,可以看出系统是渐近稳定的。图2为欺骗攻击下事件触发的状态响应曲线;图3是欺骗攻击下的事件触发网络系统结构图。

[0117]

对定理一的证明:

[0118]

证明如下:

[0119]

构造如下李雅普诺夫函数:

[0120][0121]

从和f

i

(x(t

‑

d(t))以及触发算法的定义可以看出,根据f

i

(x(t

‑

d(t))的定义,存在以下不等式:

[0122][0123]

定义无穷小算子:

[0124]

取式(15)两边的期望,得到:

[0125]

[0126][0127]

其中:

[0128][0129][0130][0131][0132][0133]

对的最后两个积分项分别用引理2可得:

[0134]

[0135][0136]

定义:得到:

[0137][0138]

其中:i=1,2,j=3,4

[0139]

使用引理2,可以从(13)和(14)中得到:e(l(v(t)))<0,完成对引理一的证明。

[0140]

对定理二的证明:

[0141]

证明:定义x=p

‑1,对角矩阵的转置,定义新的矩阵变量

[0142]

对(10)和(11)左乘右乘这个对角矩阵的转置,定义新的矩阵变量

[0143]

可得(15)和(16),即完成对引理二的证明。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。