1.本发明涉及网络通信技术领域,具体来说涉及一种逃生处理方法、装置及认证设备。

背景技术:

2.随着网络通信的发展,人们对于网络的安全性的要求越来越高,而基于以太网端口认证的ieee 802.1x协议有如下特点:ieee 802.1x协议为二层协议,不需要到达三层,对设备的整体性能要求不高,可以有效降低建网成本;使用了在ras(reliability,availability and serviceability,可靠性,可用性和可服务性)系统中常用的eap(extensible authentication protocol,扩展认证协议),可以提供良好的扩展性和适应性,实现对传统ppp认证架构的兼容,使得802.1x成为交换机安全接入控制中应用非常广泛的功能;

3.802.1x协议是基于client/server的访问控制和认证协议,又称dot1x。它可以限制未经授权的用户/设备通过接入端口访问局域网,认证通过后,正常的数据可以顺利地通过以太网端口。802.lx协议的体系结构共有三个实体:802.lx客户端、802.lx设备端、认证服务器端。在802.lx设备端和认证端的认证服务器之间使用eap协议交换认证信息,传统的802.1x认证通过客户端交换的用户名密码和认证服务器上的进行比对,认证服务器上存在则认证通过放行该用户,否则认证失败,该用户不能进行通信。

4.随着技术的发展,目前部分认证服务器存在一些扩展功能,可以对不同用户进行下发不同acl(access control list,访问控制列表)来进行网络限制从而达到更好的安全效果。但是不管是传统的用户名密码匹配还是下发acl的认证返回都无法认证对服务器发生异常时做出安全策略处理,随着802.1x的广泛应用,市场对认证服务器出现异常时候用户的策略处理要求越来越高,当前针对认证服务器不可达或者出现异常时候有如下两种解决方案。

5.现有技术方案一:在设备上指定认证服务器不可达时候认证方式为none,即服务器出现网络问题时候用户采用none认证方式,所有用户名密码都认为是认证通过,直接返回认证成功,用户可以访问任意网络。该方案只能保证发生认证服务器不可达时用户能继续访问网络,但是无法阻止非法用户访问网络,安全性极低。

6.现有技术方案二:配置逃生vlan(virtual local area network,虚拟局域网)和逃生acl,使能逃生vlan功能的情况下,客户端发起认证后认证服务器不可达的情况下,端口会加入到该vlan中,在配置逃生acl的情况下,客户端发起认证后认证服务器不可达的情况下,逃生acl会对对应的逃生用户进行限制。即认证服务器出现网络问题不可达时用户都进入逃生vlan或绑定逃生acl,用户只能通过逃生vlan和逃生acl访问网络。该技术方案中,所有用户都只能通过固定的vlan和acl进行访问,存在一定的安全性,但是灵活度不高,无法根据不同用户进行不同权限的访问。

7.从上述已有技术方案实现来看,出现服务器不可达时候,当前的处理策略都没有

对用户的访问权限有一个比较灵活和安全的处理方式。

技术实现要素:

8.本发明旨在解决现有的逃生处理方法存在安全性和灵活性较差的问题,提出另一种逃生处理方法、装置及认证设备。

9.本发明解决上述技术问题所采用的技术方案是:

10.第一方面,提供一种逃生处理方法,包括以下步骤:

11.创建用于记录用户名信息、接入时间与访问控制列表acl之间对应关系的对应关系表;

12.当用户发起认证时,若认证服务器能正常认证并返回回应报文,则根据发起认证的用户名信息、接入时间以及认证服务器下发的对应acl更新所述对应关系表;

13.当用户发起认证时,若认证服务器异常,则判断发起认证的用户名信息是否在所述对应关系表中,若是,并且该用户名信息对应的接入时间在有效期内,则根据所述对应关系表为该用户绑定对应的acl。

14.进一步地,所述方法还包括:

15.创建用户下发acl,所述用户下发acl默认为permit any any;

16.在更新所述对应关系表之后,根据对应关系表中的acl生成并更新用户下发acl;

17.当用户发起认证并且认证服务器异常时,若发起认证的用户名信息不在所述对应关系表中,或者该用户名信息对应的接入时间不在有效期内,则为该用户绑定所述用户下发acl。

18.进一步地,所述根据对应关系表中的acl生成并更新用户下发acl,具体包括:

19.从所述对应关系表中提取所有用户对应的acl中的访问控制项ace信息;

20.根据预设规则对各用户对应的ace信息进行合并处理生成并更新用户下发acl。

21.进一步地,所述预设规则具体为:

22.对于所述对应关系表中各用户对应的drop表项,同时存在源ip和目的ip的优先级、仅存在目的ip的优先级和仅存在drop源ip的优先级依次减小;

23.根据允许的源ip和目的ip分别进行掩码归类,再生成允许的源ip网段和目的ip网段,在进行掩码归类时,源ip的优先级大于目的ip的优先级。

24.第二方面,提供一种逃生处理装置,包括:

25.创建单元,用于创建用于记录用户名信息、接入时间与acl之间对应关系的对应关系表;

26.更新单元,用于当用户发起认证时,若认证服务器能正常认证并返回回应报文,则根据发起认证的用户名信息、接入时间以及认证服务器下发的对应acl更新所述对应关系表;

27.绑定单元,用于当用户发起认证时,若认证服务器异常,则判断发起认证的用户名信息是否在所述对应关系表中,若是,并且该用户名信息对应的接入时间在有效期内,则根据所述对应关系表为该用户绑定对应的acl。

28.进一步地,所述创建单元,还用于创建用户下发acl,所述用户下发acl默认为permit any any;

29.所述更新单元,还用于在更新所述对应关系表之后,根据对应关系表中的acl生成并更新用户下发acl;

30.所述绑定单元,还用于当用户发起认证并且认证服务器异常时,若发起认证的用户名信息不在所述对应关系表中,或者该用户名信息对应的接入时间不在有效期内,则为该用户绑定所述用户下发acl。

31.进一步地,所述更新单元,具体用于:

32.从所述对应关系表中提取所有用户对应的acl中的ace信息;

33.根据预设规则对各用户对应的ace信息进行合并处理生成并更新用户下发acl。

34.进一步地,所述预设规则具体为:

35.对于所述对应关系表中各用户对应的drop表项,同时存在源ip和目的ip的优先级、仅存在目的ip的优先级和仅存在drop源ip的优先级依次减小;

36.根据允许的源ip和目的ip分别进行掩码归类,再生成允许的源ip网段和目的ip网段,在进行掩码归类时,源ip的优先级大于目的ip的优先级。

37.第三方面,提供一种认证设备,包括:处理器、存储器和总线;

38.所述处理器和所述存储器通过所述总线完成相互间的通信;

39.所述存储器存储有可被所述处理器执行的计算机程序指令,所述处理器调用所述计算机程序指令能够执行第一方面所述的逃生处理方法。

40.第四方面,提供一种计算机可读存储介质,所述计算机可读存储介质存储计算机程序指令,所述计算机程序指令被计算机运行时,使所述计算机执行访问控制列表所述逃生处理方法。

41.本发明的有益效果是:本发明所述的逃生处理方法、装置及认证设备,通过认证服务器下发acl,同时记录每个用户下发的acl,根据历史数据生成一个用户下发acl,当服务器异常时根据用户信息下发对应不同的acl,从而实现认证用户的服务器发生异常时能更安全有效的访问网络,进而提高了逃生处理的灵活性以及网络的安全性。

附图说明

42.图1为本发明实施例所述的802.lx协议的体系结构示意图;

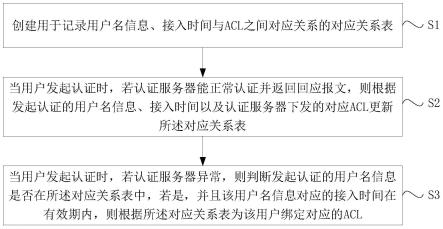

43.图2为本发明实施例所述的逃生处理方法的一种流程示意图;

44.图3为本发明实施例所述的逃生处理方法的另一种流程示意图;

45.图4为本发明实施例所述的逃生处理装置的结构示意图;

46.图5为本发明实施例所述的认证设备的结构示意图。

具体实施方式

47.下面将结合本技术实施例中的附图,对本技术实施例中的技术方案进行描述。

48.请参阅图1,图1为本发明实施例提供的802.lx协议的体系结构示意图,主要包括三个实体:客户端、认证设备和认证服务器,在认证设备和认证服务器之间使用eap协议交换认证信息,对于传统802.1x认证而言,用户发起认证之后认证服务器通过对比用户名密码信息回应accept报文,随着服务器的发展,目前越来越多的服务器支持下发acl,即通过radius属性字段下发具体acl规则或者acl名称的方式来给用户下发acl,acl可以根据设定

的条件对接口上的数据包进行过滤,允许其通过或丢弃,借助于acl,可以有效地控制用户对网络的访问,从而最大程度地保障网络安全。

49.请参阅图2,图2为本发明实施例提供的一种逃生处理方法的流程示意图,基于上述下发acl的认证方式,本发明实施例提供的逃生处理方法,包括以下步骤:

50.步骤1、创建用于记录用户名信息、接入时间与acl之间对应关系的对应关系表;

51.具体而言,当没有用户进行认证时,对应关系表为空,当有用户进行认证时,通过该对应关系表记录该用户对应的用户名信息、接入时间以及认证服务器下发的对应acl;其中,用户名信息包括用户名及对应的mac地址,同一用户名对应的mac地址可能不止一个。

52.步骤2、当用户发起认证时,若认证服务器能正常认证并返回回应报文,则根据发起认证的用户名信息、接入时间以及认证服务器下发的对应acl更新所述对应关系表;

53.请参阅图3,图3为本发明实施例提供的另一种逃生处理方法的流程示意图,当用户通过客户端发起认证后,判断认证服务器是否能正常返回回应报文,若能正常认证并返回回应报文,则表示认证服务器正常可达,此时认证设备进行认证后为该用户绑定认证服务器下发的acl规则,用户根据绑定的acl规则访问网络。并且根据该用户对应的用户名信息、接入时间以及acl规则记录至对应关系表中,实现对应关系表的更新,针对下发acl规则相同的用户更新其用户名信息即可。

54.例如,对应关系表中记录以下信息:用户user1、user2,接入时间,下发的访问控制项(access control entry,ace)ace1为permit源ip为172.28.192.17,ace2为permit目的ip为172.29.192.100,ace3为deny源ip为172.28.193.1。

55.本实施例中,还包括创建用户下发acl的步骤,用户下发acl默认为permit any any;并且在更新所述对应关系表之后,根据对应关系表中的acl生成并更新用户下发acl。

56.其中,生成并更新用户下发acl,具体包括:从所述对应关系表中提取所有用户对应的acl中的ace信息;根据预设规则对各用户对应的ace信息进行合并处理生成并更新用户下发acl。

57.所述预设规则具体为:对于所述对应关系表中各用户对应的drop表项,同时存在源ip和目的ip的优先级、仅存在目的ip的优先级和仅存在drop源ip的优先级依次减小;根据允许的源ip和目的ip分别进行掩码归类,再生成允许的源ip网段和目的ip网段,在进行掩码归类时,允许的源ip的优先级大于允许的目的ip的优先级。

58.a、当认证设备有一类下发acl的用户来认证时,将该用户对应的用户名信息、接入时间以及下发acl记录在对应关系表中;

59.例如:用户user1,接入时间,下发的acl中:

60.ace1为permit源ip为172.28.192.17;

61.ace2为permit目的ip为172.29.192.100;

62.ace3为deny源ip为172.28.193.1;

63.此时,替换智能逃生acl的规则为该acl的ace规则;

64.b、当认证设备有另一类下发acl的用户来认证时,将新用户对应的用户名信息、接入时间以及下发acl记录在对应关系表中;

65.例如:用户user2,接入时间,下发的acl中:

66.ace 1为permit源ip为172.28.193.17;

67.ace 2为permit目的ip为172.29.192.200;

68.ace 3为deny目的ip为172.28.193.100;

69.ace 4为deny源ip为172.28.191.1目的ip为172.28.193.1;

70.例如:按照上述两类用户提取用户的ace信息如下:

71.ace1:permit源ip为172.28.192.17;

72.ace2:permit目的ip为172.29.192.100;

73.ace3:deny源ip为172.28.193.1;

74.ace4:permit源ip为172.28.193.17;

75.ace5:permit目的ip为172.29.192.200;

76.ace6:deny目的ip为172.28.193.100;

77.ace7:deny源ip为172.28.191.1目的ip为172.28.193.1;

78.按照上述规则进行合并处理user1和user2的ace,生成的用户下发acl如下:

79.ace1:deny源ip为172.28.191.1目的ip为172.28.193.1;

80.ace2:deny目的ip为172.28.193.100;

81.ace3::deny源ip为172.28.193.1;

82.ace4:permit源ip网段为172.28.192.0,掩码为255.255.254.0;

83.ace5:permit目的ip网段为172.28.0.0,掩码为255.254.0.0。

84.步骤3、当用户发起认证时,若认证服务器异常,则判断发起认证的用户名信息是否在所述对应关系表中,若是,并且该用户名信息对应的接入时间在有效期内,则根据所述对应关系表为该用户绑定对应的acl。

85.请参阅图3,当用户通过客户端发起认证后,若认证服务器不能正常认证并返回回应报文,则表示认证服务器异常不可达,此时判断该用户的用户名信息是否记录在对应关系表中,若对应关系表中存在该用户对应的用户名信息并且对应的接入时间在有效期内,则在对应关系表中确定该用户对应的acl规则,并为该用户绑定对应的acl规则,用户根据绑定的acl规则访问网络。

86.请参阅图3,若对应关系表中不存在该用户对应的用户名信息,或者该用户对应的接入时间不在有效期内,则为该用户绑定用户下发acl,用户根据绑定的用户下发acl规则访问网络。如此实现了根据用户历史认证记录按照一定规律给认证用户遇到服务器异常时更合适和更安全的认证策略,进一步提高了逃生处理的灵活性以及网络的安全性。

87.综上所述,本实施例通过认证服务器下发acl,同时记录每个用户下发的acl,根据历史数据生成一个智能acl,当服务器异常时候根据用户信息下发对应不同的acl,从而实现认证用户的认证服务器发生异常时能更安全有效的访问网络。

88.基于上述技术方案,本实施例还提出一种逃生处理装置,请参阅图4,图4为一种逃生处理装置的结构示意图,包括:

89.创建单元,用于创建用于记录用户名信息、接入时间与acl之间对应关系的对应关系表;

90.本实施例中,创建单元还用于创建用户下发acl,所述用户下发acl默认为permit any any;

91.更新单元,用于当用户发起认证时,若认证服务器能正常认证并返回回应报文,则

根据发起认证的用户名信息、接入时间以及认证服务器下发的对应acl更新所述对应关系表;

92.本实施例中,更新单元还用于在更新所述对应关系表之后,根据对应关系表中的acl生成并更新用户下发acl;

93.绑定单元,用于当用户发起认证时,若认证服务器异常,则判断发起认证的用户名信息是否在所述对应关系表中,若是,并且该用户名信息对应的接入时间在有效期内,则根据所述对应关系表为该用户绑定对应的acl。

94.本实施例中,绑定单元,还用于当用户发起认证并且认证服务器异常时,若发起认证的用户名信息不在所述对应关系表中,或者该用户名信息对应的接入时间不在有效期内,则为该用户绑定所述用户下发acl。

95.可以理解,由于本发明实施例所述的逃生处理装置是用于实现实施例所述逃生处理方法的装置,对于实施例公开的装置而言,由于其与实施例公开的方法相对应,所以描述的较为简单,相关之处参见方法的部分说明即可。

96.本实施例还提出一种认证设备,请参阅图5,图5为本实施例提供的一种认证设备的结构框图,该认证设备包括:至少一个处理器,至少一个通信接口,至少一个存储器和至少一个通信总线。其中,通信总线用于实现这些组件直接的连接通信,通信接口用于与其他节点设备进行信令或数据的通信,存储器存储有处理器可执行的机器可读指令。当认证设备运行时,处理器与存储器之间通过通信总线通信,机器可读指令被处理器调用时执行上述逃生处理方法。

97.本技术实施例还提供一种计算机程序产品,包括存储在计算机可读存储介质上的计算机程序,计算机程序包括计算机程序指令,当计算机程序指令被计算机执行时,计算机能够执行上述实施例中逃生处理方法的步骤。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。