1.本技术涉及车载信息系统领域,具体涉及一种汽车数据的安全存储方法、装置、设备及介质。

背景技术:

2.汽车产业正在成为新一代科技革命和产业变革的先导性引领性产业,而且随着汽车智能化、网联化、电动化、共享化的快速发展,传统的以硬件为主导的汽车工业正在发生着颠覆性的理念变革。“新四化”的浪潮,使得汽车的软件和硬件角色发生着潜移默化的变化。其中,软件定义汽车(software defined vehicles,sdv)更是未来中国汽车的发展方向。目前,汽车软件智能化、协同化蓬勃发展的同时,对于汽车软件数据的安全存储、误操作恢复的需求日益提高。但,现有的一些安全存储的方法存在操作灵活性低以及无法对已经遭到破坏的数据进行修复等缺点。

技术实现要素:

3.鉴于以上所述现有技术的缺点,本发明提供一种汽车数据的安全存储方法,以解决上述的汽车软件数据的安全存储以及误操作后数据恢复问题。

4.本发明提供的一种汽车数据的安全存储方法,所述方法包括:

5.获取存储数据;

6.对所述存储数据进行备份,获取多份备份数据,且将多份所述备份数据存储到不同的硬件分区;

7.获取所述存储数据配置的操作模式,以及对所述存储数据实际的操作模式;

8.判断对所述存储数据实际的操作模式是否符合所述存储数据配置的操作模式,若对所述存储数据实际的操作模式符合所述存储数据配置的操作模式,所述存储数据的操作合法,若对所述存储数据实际的操作模式不符合所述存储数据配置的操作模式,所述存储数据的操作非法,再次操作时自动恢复到非法操作之前的所述存储数据;以及

9.判断操作后的所述存储数据是否被篡改或者损坏,如果所述存储数据被篡改或者损坏,则根据所述备份数据对篡改或者损坏的所述存储数据进行恢复。

10.于本发明的一实施例中,所述获取存储数据之后的步骤包括:

11.获取配置文件;

12.根据所述配置文件的配置信息,所述存储数据完成存储和初始化。

13.于本发明的一实施例中,对所述存储数据进行备份,获得多份所述备份数据之后的步骤还包括:

14.判断多份所述备份数据是否损坏;

15.若损坏,获取损坏的所述备份数据的份数;

16.判断损坏的所述备份数据的份数是否小于设定值,若损坏的所述备份数据的份数小于设定值,则修复损坏的所述备份数据,若损坏的所述备份数据的份数大于或等于设定

值,则放弃修复损坏的所述备份数据。

17.于本发明的一实施例中,所述汽车数据的安全存储方法还包括以下步骤:

18.获得对所述存储数据的访问和操作权限;

19.获取对所述存储数据访问和操作的互斥锁。

20.于本发明的一实施例中,所述汽车数据的安全存储方法还包括以下步骤:

21.获得所述存储数据的操作权限;

22.判断对所述存储数据的访问和操作权限是否符合所述存储数据的操作权限,如果对所述存储数据的访问和操作权限不符合所述存储数据的操作权限,返回错误码告知用户,如果对所述存储数据的访问和操作权限符合所述存储数据的操作权限,允许对所述存储数据访问和操作。

23.于本发明的一实施例中,所述汽车数据的安全存储方法还包括以下步骤:

24.获取指向所述存储数据的智能指针,通过所述智能指针访问所述存储数据。

25.于本发明的一实施例中,所述汽车数据的安全存储方法还包括:

26.判断要访问的所述存储数据的存储类型,如果要访问的所述存储数据的存储类型为键值对存储,调用键值操作模式,如果要访问的所述存储数据的存储类型为文件存储,调用文件操作模式。

27.本发明提供的一种汽车数据的安全存储装置,所述装置包括:

28.数据存储模块,获取存储数据;

29.数据备份模块,对所述存储数据进行备份,获得多份备份数据,且将多份所述备份数据存储到不同的硬件分区;

30.操作模式获取模块,获取所述存储数据配置的操作模式,以及对所述存储数据实际的操作模式;

31.判断模块,判断对所述存储数据实际的操作模式是否符合所述存储数据配置的操作模式,如果对所述存储数据实际的操作模式符合所述存储数据配置的操作模式,所述存储数据的操作合法,如果对所述存储数据实际的操作模式不符合所述存储数据配置的操作模式,所述存储数据的操作非法,再次操作时自动恢复到非法操作之前的所述存储数据;以及

32.校验模块,判断操作后的所述存储数据是否被篡改或者损坏,如果所述存储数据被篡改或者损坏,则根据所述备份数据对篡改或者损坏的所述存储数据进行恢复。

33.本发明提供的一种电子设备,所述电子设备包括:

34.一个或多个处理器;

35.存储装置,用于存储一个或多个程序,当所述一个或多个程序被所述一个或多个处理器执行时,使得所述电子设备实现上述任一项的所述汽车数据的安全存储方法。

36.本发明提供的一种计算机可读存储介质,其特征在于,其上存储有计算机程序,该计算机程序被计算机的处理器执行时,使计算机执行上述任一项的所述的汽车数据的安全存储方法。

37.本发明的有益效果:本发明中为需要安全存储服务的数据提供的汽车数据的安全存储方法分为数据安全存储和对存储数据操作的安全防护两个方面的内容。数据安全存储包括对需要安全存储的数据做分布式存储,对存储数据操作的安全防护包括配置多种存储

数据的操作模式,设置操作权限,以及对篡改或者损坏的数据做检验和恢复,提高了汽车数据存储的安全性,为车载中间件系统和其他车载应用软件的重要数据提供了持久化的安全存储。

38.应当理解的是,以上的一般描述和后文的细节描述仅是示例性和解释性的,并不能限制本技术。

附图说明

39.此处的附图被并入说明书中并构成本说明书的一部分,示出了符合本技术的实施例,并与说明书一起用于解释本技术的原理。显而易见地,下面描述中的附图仅仅是本技术的一些实施例,对于本领域普通技术者来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。在附图中:

40.图1是本技术的一示例性实施例示出的数据安全存储方法的应用环境示意图;

41.图2是本技术的一示例性实施例示出的配置文件的结构示意图;

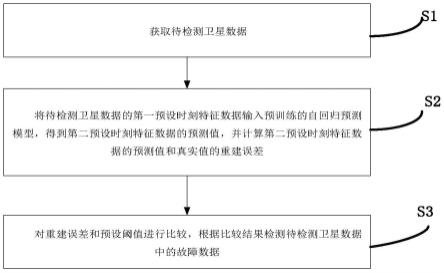

42.图3是本技术的一示例性实施例示出的汽车数据的安全存储方法的流程图;

43.图4是本技术的一示例性实施例示出的冗余校验方法流程图;

44.图5是本技术的一示例性实施例示出的数据安全存储系统的结构示意图;

45.图6示出了适于用来实现本技术实施例的电子设备的计算机系统的结构示意图。

具体实施方式

46.以下将参照附图和优选实施例来说明本发明的实施方式,本领域技术人员可由本说明书中所揭露的内容轻易地了解本发明的其他优点与功效。本发明还可以通过另外不同的具体实施方式加以实施或应用,本说明书中的各项细节也可以基于不同观点与应用,在没有背离本发明的精神下进行各种修饰或改变。应当理解,优选实施例仅为了说明本发明,而不是为了限制本发明的保护范围。

47.需要说明的是,以下实施例中所提供的图示仅以示意方式说明本发明的基本构想,遂图式中仅显示与本发明中有关的组件而非按照实际实施时的组件数目、形状及尺寸绘制,其实际实施时各组件的型态、数量及比例可为一种随意的改变,且其组件布局型态也可能更为复杂。

48.在下文描述中,探讨了大量细节,以提供对本发明实施例的更透彻的解释,然而,对本领域技术人员来说,可以在没有这些具体细节的情况下实施本发明的实施例是显而易见的,在其他实施例中,以方框图的形式而不是以细节的形式来示出公知的结构和设备,以避免使本发明的实施例难以理解。

49.首先需要说明的是,本技术提供的数据安全存储类型总体上可以分为键值对存储(key value)和文件存储(file array)。其中,键值对存储数据是将数据存储为键值对集合在键值数据库中,其中键是作为唯一标识符。键和值都可以是从简单对象到复杂复合对象的任何内容。键值数据库是一种非关系数据库,它使用简单的键值对方法来存储数据。键值数据库是高度可分区的,并且允许以其他类型的数据库无法实现的规模进行水平扩展。其中,文件存储一般体现形式是目录和文件,数据以文件的方式存储和访问,按照目录结构进行组织。文件存储可以对数据进行一定的高级管理,比如在文件层面进行访问权限控制等。

且,键值对存储的数据模型简单和易于实现,适合通过键对数据进行查询和修改等操作。文件存储具有广泛兼容性和易用性,可兼顾多个应用和用户访问,同时提供方便的数据共享方法。

50.图1是本技术的一示例性实施例示出的数据安全存储方法的应用环境示意图。如图1所示,在一些实施例中,用户100通过应用程序120例如安全存储演示单元(secure storage unit demo,ssud)调用安全存储单元(secure storage unit,ssu)110内的数据。应用程序120例如安全存储演示单元通过api(application programming interface,应用程序编程接口)向安全存储单元110发送存储数据调用指令,其中应用程序编程接口(application programming interface,api)由安全存储单元110根据存储数据以及应用程序120配置的配置文件定义。安全存储单元110在接收到应用程序120的存储数据调用指令后,根据存储数据的配置文件内的配置信息向应用程序120提供存储数据进行访问和操作。其中应用程序120例如安全存储演示单元也会通过api向安全存储单元110提供数据,提供的数据是否安全存储由应用程序120的功能控制。本技术的实施例不对应用程序120的具体作用加以限制,图1所示的安全存储单元110可以是独立的服务器,也可以是多个物服务器组成的服务器群或者分布式系统,在此不进行限制。本技术例中数据存储方式包括键值对存储和文件存储,在其他的一些实施例中,也可以为块存储和对象存储等数据存储方式,本技术的实施例也不对数据存储的方式进行限制,可以根据实际需求进行设置。

51.图2是本技术的一示例性实施例示出的配置文件结构示意图。如图2所示,配置文件结构200包括键值数据库集合210和文件组集合220。其中,键值数据库集合210包括多个键值数据库211,每个键值数据库211包括多个键值对,键值对为存储的数据。文件组集合220包括多个文件组221,每个文件组221包括多个文件,文件也为存储的数据。

52.在一示例性的实施例中,图1所示的应用程序120例如安全存储演示单元(secure storage unit demo,ssud)适配图2所示的键值数据库集合210和文件组集合220。且图1所示的安全存储单元110对应用程序120例如安全存储演示单元和多个键值数据库211或者多个文件组221进行配置,为多个键值数据库211或多个文件组221分别配置独立的操作权限、升级策略、允许的最大存储空间、存储方式和冗余策略等信息。

53.如图2所示,在本技术的实施例中,图1所示的安全存储单元110为多个键值数据库211或者多个文件组221配置的具体信息包括调用的图1所示的应用程序120、路径和文件读取方式等。其中,配置信息包括键值数据库211或文件组221自身状态信息和策略信息。其中自身状态信息包括自身序号、需要调用的应用程序、所在路径、文件读取方式、最大利用空间和存储类型。其中,调用数据的应用程序120例如为安全存储演示单元,调用的键值数据库211为键值数据库1或者调用的文件组221为文件组1,例如表示为/securestorageunitdemo/portkey1或/securestorageunitdemo/filearray1,其中securestorageunitdemo为调用的应用程序120为安全存储演示单元,portkey1表示键值数据库1,filearray1表示文件组1。其中,键值数据库211或者文件组221所在路径(例如表示为location),例如可表示/shared/ssu_kvs/kvp1.json,即为第一键值数据库211的路径,其中,/shared/ssu_kvs/f1.json表示第一文件组的路径。其中,文件读取方式(例如表示为isreadonly,),例如可表示为false,表示文件读取方式为非只读。其中,最大利用空间(例如表示为maxallowedsize),例如最大利用空间可为99999999999字节。其中,存储类型(例

如表示为storagetype),例如keyvaluestorage,表示键值存储,filestorage,则表示文件存储。其中策略信息包括冗余策略(例如表示为redundancy_settings)包括循环冗余校验(cyclic redundancy check,crc)和冗余存储等策略。

54.如图2所示,在本技术的实施例中,图1所示的安全存储单元110支持一个键值数据库211存储多个键值对以及一个文件组221存储多个文件,且可以分别为每个键值对或者每个文件配置独立的操作权限、升级策略、数据类型以及所属的键值数据库211或者所属的文件组221等信息。其中,具体的配置信息包括自身状态信息和策略信息。其中,自身状态信息包括所属键值数据库或者文件组的序号、路径信息、存储类型和版本号。策略信息包括四种升级策略。其中,自身状态信息包括所属键值数据库的序号(例如表示为portpath),例如可表示为/securestorageunitdemo/portkey1/或者/securestorageunitdemo/filearray1/,即该键值对所属的键值数据库211为键值数据库1或者该文件所属的文件组221为文件组1,且调用的应用程序120为securestorageunitdemo即安全存储演示单元。自身状态信息还包括存储类型(例如表示为storagetype),例如存储字符串可使用字符串类型(string),存储整数时可使用整型类型(int)等。路径信息包括所在路径和更新路径,其中,所在路径(例如表示为location),即键值或者文件在系统中的路径,例如键值的路径可表示为/shared/ssu_kvs/kvp1.json,文件的路径可表示为/shared/ssu_fa/f1.json。路径信息还包括初始化配置文件更新路径(例如表示为init_location_update),例如可表示为shared/update_kvp1.json,表示键值对1更新路径。自身状态信息还包括版本号(例如表示为execversion),例如可表示为1.0.0.0000。

55.其中,配置信息还包括四种升级策略(例如表示为updatestrategy),第一种升级策略为写入新值覆盖原来的值或者写入新文件覆盖原文件(例如表示为overwirite),也可表示为overwritekeys或overwritefile。第二种升级策略为保持当前值或者当前文件不变(例如表示为keepexisting),也可表示为keepalivekeys或者keepalivefile。第三种升级策略为删除当前值或当前文件(例如表示为delete)。第四种升级策略为空,即对存储的键值或者文件不进行配置。

56.在一些实施例中,数据的安全存储方法与硬件绑定,存在操作灵活性低、无法对已经遭到破坏的数据进行恢复等问题,为解决这些问题,本技术的实施例分别提出一种汽车数据的安全存储方法、装置、设备及介质,以下将对这些实施例进行详细描述。

57.请参阅图3,图3是本技术的一示例性实施例示出的汽车数据的安全存储方法的流程图。该方法可以应用于图1所示的数据安全存储方法的应用环境中,并由该应用环境中的安全存储单元110具体执行。应理解的是,该方法也可以适用于其它的示例性实施应用环境,并由其它实施应用环境中的安全存储单元110具体执行,本实施例不对该方法所适用的应用环境进行限制。

58.示例性的,本实施例揭示的汽车数据的安全存储方法所适用的应用结构中可以包括安全存储单元110和应用程序120即安全存储演示单元,而本实施例揭示的方法实现为当数据需要安全的存储服务时,本发明提供的汽车数据的安全存储方法分为数据安全存储和对存储数据操作的安全防护两个方面的内容。数据安全存储例如对需要安全存储的数据按照键值对存储或者文件存储的存储类型进行分布式存储,同一份数据备份在不同的硬件分区,且在备份过程中对备份数据进行校验。对存储数据操作的安全防护包括对存储的数据

进行操作权限限制,以及对被操作的数据进行循环冗余校验,若发现存储数据被篡改或者损坏,可以根据备份数据对被篡改或者损坏的数据进行恢复。

59.示例性的,本实施例揭示的汽车数据的安全存储方法所适用的安全存储单元110中可以安装有sdk(software development kit,软件开发工具包,是为特定的软件包、软件框架、操作系统等建立应用软件时的开发工具集合),而本实施例揭示的方法具体实现为该sdk对外提供的一项或多项功能。

60.如图3所示,在一示例性的实施例中,汽车数据的安全存储方法至少包括步骤s310至步骤s392详细介绍如下:

61.步骤s310,获取存储数据,且对存储数据进行备份,获取多份备份数据以及获取配置文件,且存储数据按照配置文件的属性完成存储和初始化。

62.首先需要说明的是,本技术提供的实施例中,使用图1所示的安全存储单元110对应用程序120例如安全存储演示单元进行配置,生成针对应用程序120例如为安全存储演示单元(secure storage unit demo,ssud)的配置文件和代码框架,该配置文件包括多个键值数据库211和多个文件组221,其中,键值数据库211和文件组221包括了用户的操作权限、存储接口、可操作的文件名和存储数据的操作模式等内容。其中,代码框架构成了应用程序120流畅运行的软件环境,应用程序开发者在此代码框架内继续开发需要的应用程序功能。然后安全存储单元110将需要安全存储的数据按照配置文件的配置信息存储在磁盘内进行初始化设置,且存储类型分别为键值对存储和文件存储。然后对按照键值对存储或者文件存储的数据进行分布式存储,即对存储数据自动做冗余备份,存储数据会同时备份为多份备份数据,分别存储到不同的硬件分区内,仅有一份以明文方式可见,方便用户即时查看,其他文件用户不必知晓其存储位置。

63.步骤s320,获取对存储数据的访问和操作权限。

64.当用户需要对相应的存储数据进行操作时,可以使用例如图1所示的安全存储单元110提供的应用程序编程接口(application programming interface,api)获得操作句柄,使用户获得访问存储数据的操作权限。还可以获取一个互斥锁(lock_guard),互斥锁可以实现在对共享数据进行访问操作时,对共享数据的锁定,保证同一时刻只能有一个线程,保证线程的稳定访问。如果不能获得对存储数据的访问和操作权限,则执行步骤s321,如果可以获得对存储数据的访问和操作权,则执行步骤s330。

65.步骤s321,禁止对此数据访问和操作。

66.步骤s330,获取存储数据的操作权限,并匹配对存储数据的访问权限。

67.存储数据的操作权限是指对存储数据可见性即可读性的权限,只有操作权限为可读性的存储数据才匹配对存储数据的访问和操作的权限,则执行步骤s340。如果操作权限为非只读(false)的存储数据即不匹配对存储数据的访问权限,则执行步骤s331。

68.步骤s331,返回错误码。

69.错误码告知用户具体的错误项,错误项包括例如所要访问和操作的存储数据为非只读状态,不可被访问和操作。

70.步骤s340,获取智能指针,对要访问的数据进行操作。

71.智能指针是存储数据指向动态分配对象指针的类,可用来跟踪指向共享存储数据的动态分配对象,而且负责自动释放所指向的存储数据对象。本技术提供的实施例中,使用

的智能指针例如为unique_ptr智能指针,该智能指针不允许赋值操作且指向一个存储数据对象且不允许拷贝,在一定程度上避免了一些误操作导致指针所有权转移。可以依靠智能指针访问该智能指针指向的存储数据。

72.步骤s350,判断被访问的存储数据的存储类型。

73.如图1所示,应用程序120例如为安全存储演示单元需要调用存储数据进行工作,这时可根据对应调用的存储数据类型来判断要访问的存储数据的存储类型。若安全存储单元110判断要访问的存储数据的存储类型为键值对存储,这时候就是执行步骤s351。若安全存储单元110判断要访问的存储数据的存储类型为文件存储,然后执行步骤s352。

74.步骤351,调用键值操作模式。

75.键值操作模式配置在被操作的存储数据对应的配置文件中。其中,图1所示的应用程序120可对调用的键值存储数据进行的键值操作模式包括打开和创建(例如表示为openmode)、获取值(例如表示为getvalue)、设置值(例如表示为setvalue)、获取所有键(例如表示为getallkeys)、删除指定键(例如表示为removekey)、删除所有键(例如表示为removeallkeys)和指定键是否存在(例如表示为haskey)等常用操作模式。当调用键值操作模式后,可按照需要操作的键值对存储数据对应配置的操作模式对键值对存储数据进行操作,执行步骤s360。

76.步骤352,调用文件操作模式。

77.文件操作模式配置在被操作的存储数据对应的配置文件中。其中,图1所示的应用程序120可对调用的文件存储数据进行的文件操作模式包括删除文件(例如表示为deletefile)、获取所有文件(例如表示为getallfilenames)、判断文件是否存在(例如表示为fileexists)、重置文件(例如表示为resetfile)、获取文件大小(例如表示为getcurrentfilesize)、打开文件并移到尾(例如表示为kate)、追加到文件尾(例如表示为kapp)等常用操作模式。当调用文件操作模式后,可按照需要操作的文件存储数据对应配置的操作模式对文件存储数据进行操作,执行步骤s360。

78.步骤s360,获取对存储数据的实际操作模式。

79.步骤s370,判断对存储数据的实际操作模式是否符合存储数据配置的操作模式。

80.请参阅图1所示,安全存储单元110支持一个键值数据库211存储多个键值对或者一个文件组221存储多个文件。安全存储单元110可以分别为每个键值对或者每个文件配置独立的操作权限以及操作模式。不同的键值对或者不同的文件配置独立的操作模式,具体的操作模式请参考步骤351关于键值操作模式的介绍和步骤352关于文件操作模式的介绍。在对存储数据的实际操作时,需要判断对数据实际的操作模式是否符合被操作的存储数据配置的操作模式。如果对数据实际的操作模式符合被操作的存储数据配置的操作模式,执行步骤s371,如果对数据实际的操作模式不符合被操作的存储数据配置的操作模式,执行步骤372。

81.步骤s371,该操作符合存储数据配置的操作模式,判断为合法模式。

82.步骤s372,该操作不符合存储数据配置的操作模式,判断为非法模式。

83.步骤s380,判断被合法操作的存储数据是否被篡改或者损坏。

84.无论在步骤s371的合法操作中对存储数据进行操作还是在步骤s372的非法操作中对存储数据进行修改,都需要在操作过程中判断被操作的存储数据是否被篡改或者损

坏。这里判断的方法例如为crc校验(cyclic redundancy check,循环冗余校验),crc校验是一种根据网络数据包或计算机文件等数据产生简短固定位数校验码的一种信道编码技术,主要用来检测或校验数据传输或者保存后可能出现的错误,主要是利用除法及余数的原理来进行错误侦测。当步骤s371中的对存储数据进行合法操作时,对被操作的数据进行循环冗余校验,当判断出被合法操作的存储数据没有遭到篡改或者损坏时,执行步骤s381,当判断出被合法操作的存储数据遭到篡改或者损坏,则安全存储单元110从被分布式存储的不同分区的备份数据中接收数据并执行步骤s382。

85.步骤s381,正常操作存储数据。

86.步骤s382,根据备份数据对存储数据进行恢复。

87.步骤s390,判断被非法操作的存储数据是否被篡改或者损坏。

88.当步骤s372中的对存储数据进行非法操作时,安全存储单元110依旧对非法操作的存储数据进行例如循环冗余校验,并判断非法操作的存储数据是否被篡改或者损坏。当判断出被非法操作的存储数据没有遭到篡改或者损坏时,执行步骤s391,当判断出被非法操作的存储数据遭到篡改或者损坏,则安全存储单元110从被分布式存储的不同分区的存储数据中接收数据并执行步骤s392。

89.步骤s391,正常操作数据,但非法操作的存储数据在用户再次使用配置文件创建的接口打开存储数据所在路径时,安全存储单元自动把存储数据恢复到非法操作之前的存储数据。

90.步骤s392,根据备份数据对存储数据进行恢复,但非法操作的存储数据在用户再次使用配置文件创建的接口打开存储数据所在路径时,安全存储单元根据备份数据自动把存储数据恢复到非法操作之前的存储数据。

91.根据步骤s390和步骤s392所述,非法操作的存储数据在操作期间,安全存储单元110不会自动恢复非法操作的存储数据,只会对非法操作的存储数据进行校验例如循环冗余校验,判断在非法操作过程中存储数据是否被篡改或者损坏。但是在非法操作过程结束后,用户再次访问之前非法操作的存储数据时,非法操作的存储数据根据其他硬盘分区内的存储数据备份自动恢复到非法操作之前的存储数据。

92.本发明提供的一种汽车数据的安全存储方法是采用对需要安全存储的数据进行分布式存储,以及对需要被操作的存储数据进行安全性操作防护的方法来实现对数据的安全存储。

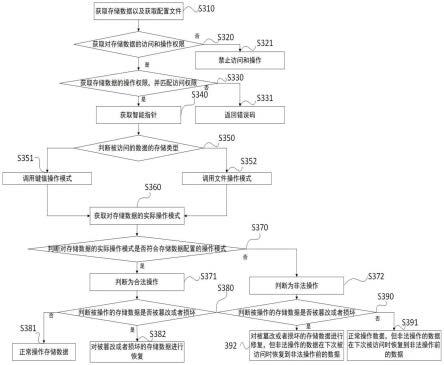

93.图4是本技术的一示例性实施例示出的冗余校验方法流程图。如图4所示,在一示例性的实施例中,汽车数据的安全存储方法中的冗余校验方法至少包括步骤s410至步骤s450详细介绍如下:

94.步骤s410,获取需要安全存储的数据。

95.步骤s420,对需要安全存储的数据作分布式存储,获取多份备份数据。

96.其中,分布式存储是安全存储单元110对存储的数据自动做冗余备份。冗余备份即存储数据会同时备份多份备份数据例如n份,且存储数据和多份备份数据分别存储到不同的硬件分区,仅一份存储数据以明文方式可见,方便用户即时查看,用户不需要知道其他文件的存储位置。

97.步骤s430,判断多份备份数据是否发生损坏,如果多份备份数据发送损坏,执行步

骤s440,如果备份数据没有发生损坏,执行步骤s450。

98.步骤s440,若多份备份数据发生损坏,判断损坏的备份数据份数是否小于设定值m,如果损坏的备份数据份数小于设定值m,执行步骤s441,如果损坏的备份数据份数大于或等于设定值m,执行步骤s442。

99.其中,设定值m与步骤s420里的备份数据的份数n的设置在步骤s310内的配置文件中定义,其中根据损坏的备份数据份数与设定值m的大小比较来进行多份备份数据修复的目的是为了防止安全存储单元110对存储数据在进行冗余备份时对损坏的备份数据文件份数发生误判。

100.步骤s441,若损坏的备份数据份数小于设定值m,则根据其他没损坏的备份数据对损坏的多份备份数据进行恢复。

101.安全存储单元110根据其他硬盘分区内的没被损坏的备份数据恢复损坏的备份数据。

102.步骤s442,若损坏的备份数据份数大于等于设定值m,放弃修复损坏的备份数据。

103.步骤s450,冗余存储完成。

104.图5是本技术的一示例性实施例示示出的数据安全存储装置的结构示意图。该装置可以应用于图1所示的应用环境中,并具体配置在安全存储单元110中。该装置也可以适用于其它的示例性实施环境,并具体配置在其它设备中,本实施例不对该装置所适用的实施环境进行限制。

105.如图5所示,该示例性的数据安全存储装置包括:

106.数据存储模块510,用于获取存储数据以及实现存储数据按照配置文件的配置信息进行存储和初始化;数据备份模块520,用于对存储数据进行备份,获取多份备份数据,且将多份备份数据存储到不同的硬件分区;操作模式获取模块530,用于获取存储数据在配置文件中配置的操作模式以及实际对存储数据的操作模式,其中存储数据在配置文件中配置的操作模式包括键值操作模式和文件操作模式;判断模块540,用于判断实际对存储数据的操作模式是否符合存储数据配置的操作模式,如果实际对存储数据的操作模式符合存储数据配置的操作模式,实际操作为合法操作。如果实际对存储数据的操作模式不符合存储数据配置的操作模式,实际操作为非法操作,其中非法操作的存储数据再次操作时自动恢复到非法操作之前的所述存储数据;以及校验模块550,用于判断合法操作和非法操作后的存储数据是否被篡改或者损坏,如果存储数据被篡改或者损坏,则根据备份数据对篡改或者损坏的所述存储数据进行恢复。

107.图6示出了适于用来实现本技术实施例的电子设备的计算机系统的结构示意图。需要说明的是,图6示出的电子设备的计算机系统600仅是一个示例,不应对本技术实施例的功能和使用范围带来任何限制。

108.如图6所示,计算机系统600包括中央处理单元(central processing unit,cpu)601,其可以根据存储在只读存储器(read-only memory,rom)602中的程序或者从储存部分608加载到随机访问存储器(random access memory,ram)603中的程序而执行各种适当的动作和处理,例如执行上述实施例中所述的方法。在ram 603中,还存储有系统操作所需的各种程序和数据。cpu 601、rom 602以及ram 603通过总线604彼此相连。输入/输出(input/output,i/o)接口605也连接至总线604。

109.以下部件连接至i/o接口605:包括键盘、鼠标等的输入部分606;包括诸如阴极射线管(cathode ray tube,crt)、液晶显示器(liquid crystal display,lcd)等以及扬声器等的输出部分607;包括硬盘等的储存部分608;以及包括诸如lan(local area network,局域网)卡、调制解调器等的网络接口卡的通信部分609。通信部分609经由诸如因特网的网络执行通信处理。驱动器610也根据需要连接至i/o接口605。可拆卸介质611,诸如磁盘、光盘、磁光盘、半导体存储器等等,根据需要安装在驱动器610上,以便于从其上读出的计算机程序根据需要被安装入储存部分608。

110.特别地,根据本技术的实施例,上文参考流程图描述的过程可以被实现为计算机软件程序。例如,本技术的实施例包括一种计算机程序产品,其包括承载在计算机可读介质上的计算机程序,该计算机程序包含用于执行流程图所示的方法的计算机程序。在这样的实施例中,该计算机程序可以通过通信部分609从网络上被下载和安装,和/或从可拆卸介质611被安装。在该计算机程序被中央处理单元(cpu)601执行时,执行本技术的系统中限定的各种功能。

111.需要说明的是,本技术实施例所示的计算机可读介质可以是计算机可读信号介质或者计算机可读存储介质或者是上述两者的任意组合。计算机可读存储介质例如可以是电、磁、光、电磁、红外线、或半导体的系统、装置或器件,或者任意以上的组合。计算机可读存储介质的更具体的例子可以包括但不限于:具有一个或多个导线的电连接、便携式计算机磁盘、硬盘、随机访问存储器(ram)、只读存储器(rom)、可擦式可编程只读存储器(erasable programmable read only memory,eprom)、闪存、光纤、便携式紧凑磁盘只读存储器(compact disc read-only memory,cd-rom)、光存储器件、磁存储器件、或者上述的任意合适的组合。在本技术中,计算机可读的信号介质可以包括在基带中或者作为载波一部分传播的数据信号,其中承载了计算机可读的计算机程序。这种传播的数据信号可以采用多种形式,包括但不限于电磁信号、光信号或上述的任意合适的组合。计算机可读的信号介质还可以是计算机可读存储介质以外的任何计算机可读介质,该计算机可读介质可以发送、传播或者传输用于由指令执行系统、装置或者器件使用或者与其结合使用的程序。计算机可读介质上包含的计算机程序可以用任何适当的介质传输,包括但不限于:无线、有线等等,或者上述的任意合适的组合。

112.附图中的流程图和框图,图示了按照本技术各种实施例的系统、方法和应用结构的可能实现的体系架构、功能和操作。其中,流程图或框图中的每个方框可以代表一个模块、程序段、或代码的一部分,上述模块、程序段、或代码的一部分包含一个或多个用于实现规定的逻辑功能的可执行指令。也应当注意,在有些作为替换的实现中,方框中所标注的功能也可以以不同于附图中所标注的顺序发生。例如,两个接连地表示的方框实际上可以基本并行地执行,它们有时也可以按相反的顺序执行,这依所涉及的功能而定。也要注意的是,框图或流程图中的每个方框、以及框图或流程图中的方框的组合,可以用执行规定的功能或操作的专用的基于硬件的系统来实现,或者可以用专用硬件与计算机指令的组合来实现。

113.描述于本技术实施例中所涉及到的单元可以通过软件的方式实现,也可以通过硬件的方式来实现,所描述的单元也可以设置在处理器中。其中,这些单元的名称在某种情况下并不构成对该单元本身的限定。

114.本技术的另一方面还提供了一种计算机可读存储介质,其上存储有计算机程序,该计算机程序被计算机的处理器执行时,使计算机执行如前所述的汽车数据的安全存储方法。该计算机可读存储介质可以是上述实施例中描述的电子设备中所包含的,也可以是单独存在,而未装配入该电子设备中。

115.本技术的另一方面还提供了一种计算机程序产品或计算机程序,该计算机程序产品或计算机程序包括计算机指令,该计算机指令存储在计算机可读存储介质中。计算机设备的处理器从计算机可读存储介质读取该计算机指令,处理器执行该计算机指令,使得该计算机设备执行上述各个实施例中提供的汽车数据的安全存储方法。

116.上述实施例仅示例性说明本发明的原理及其功效,而非用于限制本发明。任何熟悉此技术的人士皆可在不违背本发明的精神及范畴下,对上述实施例进行修饰或改变。因此,但凡所属技术领域中具有通常知识者在未脱离本发明所揭示的精神与技术思想下所完成的一切等效修饰或改变,仍应由本发明的权利要求所涵盖。

再多了解一些

本文用于创业者技术爱好者查询,仅供学习研究,如用于商业用途,请联系技术所有人。