1.本发明涉及控制方法、控制程序以及信息处理装置。

背景技术:

2.作为使用网络安全地进行数据的收发的技术,例如利用基于pki(public key infrastructure:公钥基础设施)的电子签名等,被应用于用户认证、消息的正当性确认等,在电子邮件、web服务等中也被利用。

3.例如,作为基于pki的电子签名,已知有利用智能卡的电子签名等。具体而言,关于基于pki的电子签名,在智能卡上搭载有pki的私钥以及签名功能,为了利用智能卡的签名功能,进行基于pin(password:密码)等的本人确认。供智能卡搭载的装置在本人认证完成后,利用智能卡的签名功能对由该装置创建的签名对象数据进行签名,并作为带签名消息发送到外部。然后,带签名消息的接收者装置利用crl(certificate revocation list:证书吊销清单)、ocsp(online certificate status protocol:在线证书状态协议)的机制验证证书是否有效。之后,接收者装置在验证了证书有效的情况下,使用证书的公钥来验证签名,并验证是正当的消息。

4.近年来,还利用时间戳签名等,该时间戳签名是证明在某一时刻存在电子数据以及此后未被篡改的技术。通过使用该时间戳签名,对时间戳中记载的信息和从原始的电子数据获得的信息进行比较,能够可靠并且简单地确认从附加在时间戳上的时刻起未被篡改。关于该时间戳签名,由于时刻未被篡改很重要,所以一般由搭载有具有不能篡改的安全的时钟的硬件的装置、网络上的服务器进行。

5.具体而言,在时间戳服务器上搭载有pki的私钥以及签名功能,为了利用时间戳服务器的签名功能,需要基于pin等的本人确认。时间戳服务器对从发送源发送的签名对象数据附加时间戳服务器所具有的时刻信息,利用时间戳服务器的签名功能进行签名,并作为带签名消息发送至目的地。带签名消息的接收者装置利用crl等的机制来验证证书是否有效。之后,接收者装置在验证了证书有效的情况下,使用证书的公钥来验证签名,并验证是正当的消息。

6.专利文献1:日本特开2002-072876号公报

7.然而,在上述技术中,若pin泄漏,则除本人、正当的设备以外,也能够执行签名的生成,因此存在生成不正当的电子签名的危险性。此外,由于在签名生成的私钥被无效化的情况下也能够执行签名的生成,所以为了验证签名结果,也考虑crl等的无效化的机制的运用,但运用复杂,不太现实。

技术实现要素:

8.在一个侧面,其目的在于提供一种能够抑制生成不正当的电子签名的控制方法、控制程序以及信息处理装置。

9.在第一方案中,在控制方法中,计算机执行检测搭载于上述计算机的网络认证模

identity module:用户识别模块)卡、usim(universal sim:通用sim)卡、ic(integrated circuit:集成电路)卡等。

30.认证装置50是管理网络n的服务器装置的一个例子。该认证装置50与信息处理装置10的网络认证模块卡之间执行aka认证,在允许认证并判定为正常的用户(加入者)的情况下,允许信息处理装置10利用网络n。

31.接收装置70是接收附加有基于pki的电子签名的消息的计算机装置的一个例子,例如是由认证装置50允许网络n的利用的装置。例如,接收装置70从信息处理装置10接收附加有电子签名的带签名数据,在验证了该带签名数据内的证书有效的情况下,使用该证书的公钥来验证是正当的消息。此外,正当的消息的验证方法能够采用一般的电子签名的方法。

32.在这里,在一般利用的使用了pki的电子签名中,若pin泄漏,则即使除本人、正当的设备以外,也能够创建签名,所以存在生成不正当的电子签名的可能性。因此,在pki的签名中,通过用户认证使签名功能有效,假定被盗、丢失,则需要使用了crl、ocsp的证书的失效管理。

33.另一方面,在如移动电话、智能手机那样的以网络连接为前提的设备中,在利用时进行网络认证,在被盗、丢失的情况下,通过网络侧的控制,可以进行立即停止运用等实时控制。

34.因此,在实施例1中,实现用于使代替用户认证的签名功能有效的认证功能,以便也能够应用于用户不进行直接操作的iot(internet of things:物联网)设备等。另外,关于pki的签名,如移动电话、智能手机那样构成为若不与网络连接则不能使用签名功能,由此实现自网络侧的实时控制,实现无需crl等的失效管理的功能。

35.具体而言,信息处理装置10检测网络认证模块卡的认证状态或者根据认证控制的网络的连接状态,并且基于检测出的认证状态或者连接状态,控制基于存储于网络认证模块卡的签名用信息的电子签名的执行。

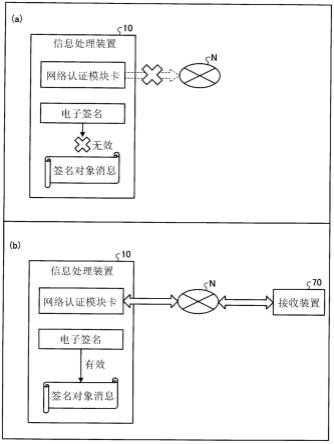

36.图2是对实施例1的电子签名的执行进行说明的图。如图2的(a)所示,信息处理装置10在使用了网络认证模块卡内的公共密钥的由认证装置50进行的认证未执行或者被拒绝的状态、或者虽然认证被允许但未确立向网络n的会话的状态(不通状态)下,使使用了网络认证模块卡内的私钥的电子签名的功能无效。

37.另一方面,如图2的(b)所示,信息处理装置10在使用了网络认证模块卡内的公共密钥的由认证装置50进行的认证被允许的状态、或者在认证被允许后在网络n内确立有会话的状态(通信状态)下,使使用了网络认证模块卡内的私钥的电子签名的功能有效。

38.这样,信息处理装置10通过利用网络认证模块卡作为信任锚,来实现信任服务,其中,该网络认证模块卡是具有防篡改性的硬件设备,并且是难以泄漏机密信息的安全的装置。其结果是,信息处理装置10能够抑制生成不正当的电子签名。

39.[功能结构]

[0040]

图3是对实施例1的系统的功能进行说明的图。在这里,分别对信息处理装置10、认证装置50、接收装置70进行说明。

[0041]

(信息处理装置10的结构)

[0042]

如图3所示,信息处理装置10具有存储部11、网络认证模块卡12、控制部20。

[0043]

存储部11是存储各种数据、由控制部20执行的程序等的处理部,例如,由存储器、硬盘等来实现。该存储部11存储na证书11a。

[0044]

na证书11a是附加于执行了电子签名的带签名消息的证书。该na证书11a是对仅在允许利用网络(认证允许)时,签名的私钥12b有效的信息处理装置10发行的证书。此外,在na证书11a的策略部分,记载利用条件。另外,na证书11a可以通过手动来存储,也可以在网络n的初次连接时从作为发行源的一个例子的认证装置50等下载。此外,也可以使用na证书以外的证书。

[0045]

网络认证模块卡12是具有防篡改性的安全的装置的一个例子,执行用于使用网络n的认证。该网络认证模块卡12具有公共密钥12a、私钥12b、认证密钥生成部12c、签名有效管理部12d、签名功能控制部12e、签名生成部12f。此外,这些功能部能够通过网络认证模块卡12内的电子电路等来实现,也能够作为由网络认证模块卡12内的处理器执行的工序来实现。

[0046]

公共密钥12a是用于在网络认证模块卡12与管理网络n的认证装置50之间执行的aka认证的密钥。该公共密钥12a由管理通信运营商网(网络n)的企业等在制造网络认证模块卡12时储存。

[0047]

私钥12b是与信息处理装置10的用户对应的机密密钥,用于电子签名。具体而言,私钥12b被用于签名对象消息的散列值的加密。

[0048]

认证密钥生成部12c是执行用于aka认证的密钥的交换等的处理部。例如,认证密钥生成部12c生成用于aka认证的密钥。这里生成的密钥与认证装置50之间进行交换。即,认证密钥生成部12c执行按照遵循一般的aka密钥生成协议的处理顺序的密钥交换等。

[0049]

签名有效管理部12d是控制基于网络认证模块卡12的电子签名的有效或者无效的处理部。具体而言,签名有效管理部12d基于网络认证模块卡12的认证状态或者根据认证控制的网络n的连接状态,控制电子签名的执行。即,签名有效管理部12d与后述的会话管理部22协作,仅在会话有效的期间,使私钥12b有效。

[0050]

例如,签名有效管理部12d在允许利用网络n的情况下,使私钥12b有效。或者,签名有效管理部12d仅在允许利用网络n并且在网络n内确立有会话的期间,使私钥12b有效。此外,签名有效管理部11c常时判定有效或者无效的状态,并将判定结果通知给签名功能控制部12e。

[0051]

签名功能控制部12e是基于签名有效管理部12d的判定结果来控制私钥12b的使用的处理部。例如,签名功能控制部12e在产生了电子签名的生成请求的定时,通过签名有效管理部12d判定为电子签名有效的状态的情况下,读取私钥12b并输出到签名生成部12f。另一方面,签名功能控制部12e在产生了电子签名的生成请求的定时,通过签名有效管理部12d判定为电子签名无效的状态的情况下,不读取私钥12b,并将电子签名无效通知给签名生成部12f。

[0052]

签名生成部12f是通过使用了私钥12b的电子签名,生成在签名对象消息中附加有电子签名的带签名消息的处理部。例如,签名生成部12f仅在私钥12b有效时执行电子签名。

[0053]

图4是对实施例1的带签名消息进行说明的图。如图4所示,签名生成部12f使用散列函数生成签名对象消息的散列值,并生成用私钥12b对散列值加密后的签名。而且,签名生成部12f生成对签名对象消息附加有签名和na证书11a的带签名消息。

[0054]

控制部20是掌管信息处理装置10整体的处理部,例如能够由处理器等来实现。该控制部20具有认证执行部21、会话管理部22、消息生成部23、发送部24。此外,认证执行部21、会话管理部22、消息生成部23、发送部24能够通过处理器所具有的电子电路来实现,也能够作为由处理器执行的工序来实现。

[0055]

认证执行部21是与认证装置50之间执行对网络认证模块卡12的aka认证的处理部。例如,认证执行部21与认证装置50之间交换由认证密钥生成部12c生成的密钥,执行使用了该密钥的aka认证。而且,认证执行部21在认证被允许时,判定为网络n被允许,并将网络n的利用允许、认证允许通知给会话管理部22等。即,认证执行部21执行遵循一般的aka密钥生成协议的认证处理。

[0056]

会话管理部22是管理网络认证模块卡12的认证状态、网络n的利用状况的处理部。例如,会话管理部22根据来自认证执行部21的通知,来管理网络认证模块卡12的认证是被允许的状态还是被决绝的状态。

[0057]

另外,若网络认证模块卡12的认证被允许,则会话管理部22也能够对网络n确立会话。即,会话管理部22维持能够对网络n进行数据发送的状态。而且,会话管理部22将管理状态随时通知给签名有效管理部12d。

[0058]

消息生成部23是生成签名对象消息的处理部。例如,消息生成部23根据用户的操作、基于应用程序的请求来生成签名对象消息,并输出给签名生成部12f。

[0059]

发送部24是将带签名消息发送给目的地的处理部。例如,发送部24使用由会话管理部22确立的会话将由签名生成部12f生成的带签名消息发送至目的地的接收装置70。

[0060]

(认证装置50的结构)

[0061]

如图3所示,认证装置50是具有通信部51、存储部52、控制部53的装置,与信息处理装置10的网络认证模块卡12之间执行aka认证。

[0062]

通信部51是控制与信息处理装置10之间的通信的处理部,例如由通信接口等来实现。例如,通信部51执行aka认证的执行时的密钥交换等、各种数据的收发。

[0063]

存储部52是存储各种数据、由控制部53执行的程序等的处理部,例如由存储器、硬盘等来实现。该存储部52存储公共密钥52a。公共密钥52a是用于在网络认证模块卡12与认证装置50之间执行的aka认证的密钥。

[0064]

控制部53是掌管认证装置50整体的处理部,例如能够由处理器等实现。该控制部53具有认证密钥生成部53a、认证执行部53b、会话管理部53c。此外,认证密钥生成部53a、认证执行部53b、会话管理部53c能够由处理器所具有的电子电路来实现,也能够作为由处理器执行的工序来实现。

[0065]

认证密钥生成部53a是执行用于aka认证的密钥的交换等的处理部。例如,认证密钥生成部53a生成用于aka认证的密钥,并与信息处理装置10的网络认证模块卡12之间交换该密钥。即,认证密钥生成部53a执行按照遵循一般的aka密钥生成协议的处理顺序的密钥交换等。

[0066]

认证执行部53b是与信息处理装置10之间执行对网络认证模块卡12的aka认证的处理部。例如,认证执行部53b与网络认证模块卡12之间交换由认证密钥生成部53a生成的密钥,执行使用了该密钥的aka认证。即,认证执行部53b执行遵循一般的aka密钥生成协议的认证处理。而且,认证执行部53b在通过aka认证判定为认证允许的情况下,向会话管理部

53c通知允许利用网络认证模块卡12。

[0067]

会话管理部53c是管理网络n的会话的处理部。例如,会话管理部53c若被认证执行部53b通知允许了对网络认证模块卡12的认证,则与网络认证模块卡12(信息处理装置10)之间确立会话。另外,在认证被允许之后,对网络认证模块卡12再次执行认证且认证被拒绝的情况下,会话管理部53c与网络认证模块卡12(信息处理装置10)之间切断会话。

[0068]

(接收装置70的结构)

[0069]

如图3所示,接收装置70是具有通信部71、控制部72的装置,且是成为从信息处理装置10发送的带签名消息的目的地的装置。此外,接收装置70也可以具有存储各种数据、由控制部53执行的程序等的存储部。

[0070]

通信部71是控制与信息处理装置10之间的通信的处理部,例如由通信接口等来实现。例如,通信部71从信息处理装置10接收带签名消息。

[0071]

控制部72是掌管接收装置70整体的处理部,例如能够由处理器等来实现。该控制部72具有证书确认部72a、签名验证部72b。此外,证书确认部72a、签名验证部72b能够由处理器所具有的电子电路来实现,也能够作为由处理器执行的工序来实现。

[0072]

证书确认部72a是确认附加于从信息处理装置10接收到的带签名消息的na证书是否有效的处理部。例如,证书确认部72a通过从带签名消息获取na证书,参照na证书的策略等,确定有效期限、发行源,来判定na证书是否有效。即,这里验证的不是签名侧的各信息处理装置10的私钥12b,而是发行了na证书的机关的证书(相当于根证书)。

[0073]

签名验证部72b是在判定为从信息处理装置10接收到的带签名消息的na证书有效的情况下,使用na证书的公钥来验证签名的处理部。例如,若通过证书确认部72a判定为na证书有效,则签名验证部72b使用上述na证书的公钥,解密带签名消息的签名来获取散列值。而且,签名验证部72b使用散列函数,根据带签名消息的签名对象消息计算散列值。之后,在双方的散列值一致的情况下,签名验证部72b判定是执行了正当的签名的正当的消息。此外,签名的验证方法能够采用一般的验证方法。

[0074]

[处理的流程]

[0075]

图5是表示实施例1的处理的流程的时序图。如图5所示,信息处理装置10的网络认证模块卡12若在执行aka认证前进行会话管理(s101),则由于是不能利用网络n的状态,所以使私钥12b无效(s102),并使签名处理成为无效状态(s103)。

[0076]

之后,在信息处理装置10的网络认证模块卡12与认证装置50之间,执行基于aka认证的认证密钥的生成(s104到s106),在信息处理装置10的网络认证模块卡12与认证装置50之间,执行aka认证(s107到s109)。

[0077]

然后,信息处理装置10的会话管理部22允许网络认证模块卡12的认证,确定正在执行使用网络n的通信(s110)。于是,网络认证模块卡12的签名有效管理部12d使私钥12b有效(s111),并使签名处理成为有效状态(s112)。

[0078]

之后,若通过信息处理装置10的消息生成部23生成签名对象消息,产生电子签名的生成请求,则网络认证模块卡12的签名生成部12f使用有效状态的私钥12b生成电子签名(s113),并附加至签名对象消息,生成带签名消息(s114)。

[0079]

然后,信息处理装置10的发送部24将带签名消息发送至目的地的接收装置70(s115和s116)。接收装置70对接收到的带签名消息执行证书的正当性、签名的验证等

(s117)。

[0080]

之后,假设信息处理装置10的会话管理部22检测到网络n的会话被切断、认证变为无效(s118)。于是,网络认证模块卡12的签名有效管理部12d因为是无法利用网络n的状态,所以使私钥12b无效(s119),并使签名处理迁移至无效状态(s120)。

[0081]

[效果]

[0082]

如上所述,信息处理装置10能够仅在使用了网络认证模块卡12等物理介质的aka认证等网络认证成功时,使pki的签名功能有效。而且,基于网络的认证由网络侧的认证装置50实时地进行,通过网络侧的管理,能够进行网络认证模块卡12的停止等的管理。其结果是,与pin相比,通过利用认证的安全性较高的网络认证模块卡12,能够减少不正当利用的可能性。

[0083]

另外,信息处理装置10仅在确认了网络认证模块卡12有效且连接到网络n的期间,使pki的签名功能有效,从而关于pki的功能,也能够实时地控制。其结果是,信息处理装置10由于能够在pki的私钥被无效化时,实时地进行不使pki的签名功能有效的控制,所以不需要crl等的撤销的机制。

[0084]

实施例2

[0085]

另外,上述的系统并不局限于在实施例1中说明的签名,也能够执行时间戳签名。因此,在实施例2中,对使用在实施例1中说明的系统执行时间戳签名的例子进行说明。此外,时间戳签名是证明在某一时刻存在电子数据以及此后未被篡改的技术。

[0086]

[功能结构]

[0087]

图6是对实施例2的系统的功能进行说明的图。如图6所示,实施例2的系统也与实施例1的图1相同地具有信息处理装置10、认证装置50、接收装置70。此外,对于与实施例1相同的处理部等,标注与图3相同的附图标记,在这里,对与实施例1不同的点进行说明。

[0088]

与实施例1不同的点是认证装置50具有时刻管理部53d的点以及信息处理装置10的网络认证模块卡12具有时刻接收部12g的点。

[0089]

认证装置50的时刻管理部53d是管理正确的时刻信息的处理部。例如,时刻管理部53d保持从ntp(network time protocol:网络时间协议)服务器等供给的时刻信息。而且,时刻管理部53d在对网络认证模块卡12的aka认证被允许后,经由在网络n内确立的会话对网络认证模块卡12发送时刻信息。

[0090]

网络认证模块卡12的时刻接收部12g是从认证装置50接收正确的时刻信息并输出至签名生成部12f的处理部。例如,时刻接收部12g经由在网络认证模块卡12的aka认证被允许后确立的会话,从认证装置50接收正确的时刻信息。

[0091]

在这里,签名生成部12f使用作为接收到的时刻信息的时间戳生成时间戳签名,并生成对签名对象消息附加有该时间戳签名的带签名消息。图7是对实施例2的带签名消息进行说明的图。如图7所示,签名生成部12f使用散列函数,生成组合了签名对象消息和时间戳的信息的散列值。而且,签名生成部12f生成用私钥12b对散列值进行加密后的签名。之后,签名生成部12f生成对签名对象消息和时间戳附加有签名和na证书11a的带签名消息。

[0092]

而且,接收装置70通过与实施例1相同的方法,除了证书的确认、签名验证以外,还进行时间戳的验证。即,接收装置70能够通过对时间戳所记载的信息和根据签名对象消息(原始的电子数据)得到的信息进行比较,来可靠并且简单地确认从附加在时间戳上的时刻

起未被篡改。

[0093]

[效果]

[0094]

在一般的时间戳签名中,通过对在用户终端进行了签名的结果,在时间戳服务器中进行签名,从而需要双重签名,所以在接收侧的验证中也需要双重的验证。与此相对,在实施例2中,网络n侧的认证装置50保持正确的时刻信息,并将该时刻信息交给终端侧来进行签名,由此能够实现时间戳签名,能够也减少接收侧的验证处理。

[0095]

实施例3

[0096]

另外,上述的系统并不局限于在实施例1中说明的pki签名,也能够执行使用了具有有效期限的票据的签名。因此,在实施例3中,对使用在实施例1中说明的系统执行使用了票据的签名的例子进行说明。

[0097]

[功能结构]

[0098]

图8是对实施例3的系统的功能进行说明的图。如图8所示,实施例3的系统也与实施例3的图1相同地具有信息处理装置10、认证装置50、接收装置70。此外,对于与实施例1相同的处理部等,标注与图3相同的附图标记,在这里,对与实施例1不同的点进行说明。

[0099]

与实施例1不同的点是认证装置50具有票据生成部53e的点以及信息处理装置10的网络认证模块卡12具有票据管理部12h的点。

[0100]

认证装置50的票据生成部53e是仅在aka认证成功时,生成具有表示已设置有效的会话的有效期限的票据的处理部。例如,在对网络认证模块卡12的aka认证被允许后,票据生成部53e经由在网络n内确立的会话对网络认证模块卡12发送票据。此外,票据能够采用一般的令牌、许可证。另外,有效期限能够任意地设定几小时、几天等。

[0101]

网络认证模块卡12的票据管理部12h从认证装置50接收票据,并基于票据内的有效期限,控制基于网络认证模块卡12的电子签名的有效或者无效。例如,票据管理部12h在票据内的有效期限有效的期间,使私钥12b有效。

[0102]

在这里,签名生成部12f使用接收到的票据内的时间戳生成电子签名,并生成将该电子签名附加至签名对象消息的带签名消息。图9是对实施例3的带签名消息进行说明的图。如图9所示,签名生成部12f使用散列函数,生成组合了签名对象消息和票据的信息的散列值。而且,签名生成部12f生成用私钥12b对散列值进行加密后的签名。之后,签名生成部12f生成对签名对象消息和票据附加有签名和na证书11a的带签名消息。

[0103]

此外,这里的na证书11a是对仅在aka认证成功时,签名的私钥12b才在表示已设置有效的会话的票据的有效期限有效的期间变得有效那样的信息处理装置10发行的证书,在证书的策略部分等记载各种条件。而且,接收装置70通过与实施例1-2相同的方法,进行证书的确认、签名验证等。

[0104]

[处理的流程]

[0105]

图10是表示实施例3的处理的流程的时序图。如图10所示,信息处理装置10的网络认证模块卡12若在执行aka认证之前进行会话管理(s201),则由于是不能利用网络n的状态,所以使私钥12b无效(s202),并使签名处理成为无效状态(s203)。

[0106]

之后,在信息处理装置10的网络认证模块卡12与认证装置50之间,执行基于aka认证的认证密钥的生成(s204到s206),在信息处理装置10的网络认证模块卡12与认证装置50之间,执行aka认证(s207到s209)。

[0107]

然后,若在网络n内确立信息处理装置10的会话(s210),则认证装置50的票据生成部53e生成具有有效期限的票据,并发送至信息处理装置10(s211和s212)。

[0108]

之后,信息处理装置10的网络认证模块卡12进行票据管理(s213),由于是有效期限内,所以使私钥12b有效(s214),并使签名处理成为有效状态(s215)。

[0109]

之后,若通过信息处理装置10的消息生成部23生成签名对象消息,产生电子签名的生成请求,则网络认证模块卡12的签名生成部12f使用有效状态的私钥12b生成电子签名(s216),并附加到签名对象消息,生成带签名消息(s217)。

[0110]

然后,发送部24将带签名消息发送至目的地的接收装置70(s218和s219)。接收装置70对接收到的带签名消息执行证书的正当性、签名的验证等(s220)。

[0111]

之后,信息处理装置10的网络认证模块卡12若即使确立有网络n的会话,也检测出票据的有效期限无效(s221),则使私钥12b无效(s222),并使签名处理迁移至无效状态(s223)。

[0112]

[效果]

[0113]

在实施例3的系统中,在针对网络认证模块卡12的aka认证后,控制基于票据的签名功能的有效化、无效化,所以即使在信息处理装置10认证允许后网络连接被暂时中断的情况下,也能够使签名功能有效化,与实施例1相比,能够提高不稳定的网络环境中的可用性。此外,也可以在票据内包含时间戳来执行时间戳签名。

[0114]

实施例4

[0115]

另外,在实施例1-3中说明的信息处理装置10并不限定于说明的结构,各处理部的配置能够任意地设定。因此,在实施例4中,对各处理部的配置不同的一个例子进行说明。此外,在实施例4中使用的各图中,对于执行与实施例1-3相同的处理的处理部等,标注与实施例1-3相同的附图标记。

[0116]

[信息处理装置10的另一结构]

[0117]

图11是对信息处理装置10的另一结构进行说明的图。如图11所示,信息处理装置10的网络认证模块卡12具有公共密钥12a、认证密钥生成部12c以及加密后的私钥12i。另外,信息处理装置10的控制部20具有认证执行部21、会话管理部22、消息生成部23、发送部24、签名控制部25。另外,签名控制部25具有签名有效管理部25a、签名功能控制部25b以及签名生成部25c。

[0118]

在这样的结构中,签名有效管理部25a控制基于网络认证模块卡12的电子签名的有效或者无效。签名功能控制部25b基于签名有效管理部12d的判定结果,控制私钥12i的使用。签名生成部25c通过使用了私钥12i的电子签名,生成对签名对象消息附加有电子签名的带签名消息。

[0119]

例如,签名功能控制部25b保持解密密钥,在签名有效管理部12d允许aka认证,而判定为签名有效的情况下,读出加密后的私钥12i并解密,之后输出至签名生成部25c。此外,解密密钥能够预先保持,也能够使用安全的通信方式从认证装置50等获取。

[0120]

像这样,与实施例1-3不同,网络认证模块卡12执行通常的aka认证,处理器等控制部20也能够控制pki的签名功能的有效、无效。

[0121]

[云系统的利用]

[0122]

图12是对使用了云系统的签名进行说明的图。如图12所示,能够利用具有信息处

理装置10、认证装置50以及云服务器90的系统,执行与实施例1-3相同的处理。

[0123]

具体而言,信息处理装置10具有网络认证模块卡12和认证执行部21,其中,网络认证模块卡12具有公共密钥12a和认证密钥生成部12c。换句话说,信息处理装置10仅具有执行aka认证的功能。

[0124]

云服务器90具有私钥12b、签名有效管理部12d、签名功能控制部12e、签名生成部12f、会话管理部22。换句话说,云服务器90具有执行与认证状态等相应的签名功能的控制和签名处理的功能。

[0125]

认证装置50具有与实施例1-3相同的功能(处理部),与信息处理装置10之间执行aka认证,并在允许认证后,将认证状况、会话信息通知给云服务器90。

[0126]

在这样的结构的情况下,信息处理装置10在与认证装置50之间执行aka认证并被允许后,将签名对象消息100发送至云服务器90。云服务器90在通过与认证装置50之间的会话管理,判断为签名功能有效的情况下,使用私钥12b,根据签名对象消息100和na证书101生成带签名消息102,并发送至目的地。

[0127]

像这样,云服务器90能够执行各信息处理装置的私钥的保护、签名控制,所以对现有的信息处理装置也能够提供与实施例1-3相同的功能,能够抑制生成不正当的电子签名。

[0128]

实施例5

[0129]

以上对本发明的实施例进行了说明,但本发明除了上述的实施例以外,也可以以各种不同的方式来实施。

[0130]

[位置信息]

[0131]

例如,信息处理装置10能够还使用位置信息来执行签名控制。例如,信息处理装置10通过与时间戳、票据相同的方法,从认证装置50等获取允许aka认证时的位置信息。而且,信息处理装置10在认证允许状态、会话确立过程中,且在距获取到的位置信息位于规定的范围内时,使pki的签名有效。另一方面,信息处理装置10在距获取到的位置信息不位于规定的范围内时,即使是认证允许状态、会话确立过程中,也使pki的签名无效。

[0132]

通过这样,即使在信息处理装置10在aka认证后被盗的情况下、丢失的情况下,也能够抑制不正当地利用电子签名。此外,认证装置50能够从通信运营商的基站等获取位置信息,并发送至信息处理装置10。此外,信息处理装置10也能够使用基站、内置于本装置的gps(global positioning system:全球定位系统)等来获取位置信息。

[0133]

[数值等]

[0134]

在上述实施例中使用的数值例、装置台数等只是一个例子,能够任意地变更。另外,并不局限于aka认证,也能够采用其他的认证方法。另外,在各时序图中说明的处理的流程也能够在不矛盾的范围内适当地变更。

[0135]

[系统]

[0136]

除非另有说明,否则能够任意地变更在上述文件中、附图中示出的处理步骤、控制步骤、具体的名称、包含各种数据、参数的信息。此外,会话管理部22是检测部的一个例子,签名有效管理部12d是执行控制部的一个例子。

[0137]

另外,图示的各装置的各结构要素是功能概念性的要素,不一定需要在物理上如图示那样构成。即,各装置的分散、统合的具体的方式并不限于图示的方式。换句话说,其全部或者一部分能够根据各种负荷、使用状况等以任意的单位在功能上或者在物理上分散/

统合地构成。

[0138]

并且,由各装置进行的各处理功能的全部或者任意一部分由cpu以及由该cpu解析执行的程序来实现,或者可以作为基于布线逻辑的硬件来实现。

[0139]

[硬件]

[0140]

接下来,对信息处理装置10的硬件结构例进行说明。图13是对硬件结构例进行说明的图。如图13所示,信息处理装置10具有网络认证模块卡10a、通信装置10b、hdd(hard disk drive:硬盘驱动器)10c、存储器10d、处理器10e。另外,图13所示的各部通过总线等相互连接。此外,认证装置50等具有网络认证模块卡10a以外的硬件。

[0141]

网络认证模块卡10a存储用于电子签名的pki的私钥、作为与加入者相关的信息的一个例子的向加入者分发的公共密钥等,与认证装置50之间执行使用了aka密钥生成协议等的认证处理。

[0142]

通信装置10b是网络接口卡等,与其他的服务器进行通信。hdd10c存储使图3所示的功能动作的程序、db。

[0143]

处理器10e通过从hdd10c等读出执行与图3所示的各处理部相同的处理的程序并在存储器10d中展开,来使执行在图3等中说明的各功能的工序动作。例如,该工序执行与信息处理装置10所具有的各处理部相同的功能。具体而言,处理器10e从hdd10c等读出具有与认证执行部21、会话管理部22、消息生成部23、发送部24等相同的功能的程序。而且,处理器10e执行用以执行与认证执行部21、会话管理部22、消息生成部23、发送部24等相同的处理的工序。此外,在这里,以图3为例进行了说明,但在图6、图11中也相同。

[0144]

这样,信息处理装置10作为通过读出程序并执行来执行信息处理方法的信息处理装置动作。另外,信息处理装置10也能够通过利用介质读取装置从记录介质读出上述程序并执行读出的上述程序来实现与上述的实施例相同的功能。此外,在其他的实施例中提及的程序并不限定于由信息处理装置10来执行。例如,在其他的计算机或者服务器执行程序的情况下、这些部件配合来执行程序的情况下,也能够同样地应用本发明。

[0145]

附图标记说明:10

…

信息处理装置;11

…

存储部;11a

…

na证书;12

…

网络认证模块卡;12a

…

公共密钥;12b

…

私钥;12c

…

认证密钥生成部;12d

…

签名有效管理部;12e

…

签名功能控制部;12f

…

签名生成部;20

…

控制部;21

…

认证执行部;22

…

会话管理部;23

…

消息生成部;24

…

发送部;50

…

认证装置;51

…

通信部;52

…

存储部;52a

…

公共密钥;53

…

控制部;53a

…

认证密钥生成部;53b

…

认证执行部;53c

…

会话管理部;70

…

接收装置;71

…

通信部;72

…

控制部;72a

…

证书确认部;72b

…

签名验证部。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。