技术特征:

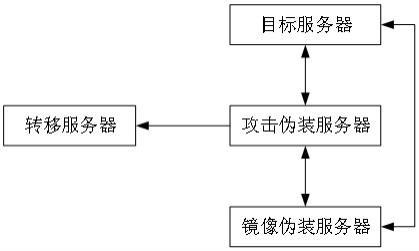

1.基于行为伪装的互联网安全服务系统,其特征在于,所述系统包括:目标服务器、转移服务器、镜像伪装服务器和攻击伪装服务器;所述目标服务器、镜像伪装服务器和攻击伪装服务器同处于一个网络中,彼此之间信号连接;所述转移服务器与所述目标服务器、镜像伪装服务器和攻击伪装服务器处于不同的网络中,与所述攻击伪装服务器信号连接;所述攻击伪装服务器实时对目标服务器进行网络攻击,获取目标服务器的数据,并对目标服务器中获取到的数据对应的数据进行破坏,将获取到的数据发送至转移服务器,然后将获取到的数据进行数据扰乱,得到扰乱数据,将扰乱数据发送至镜像伪装服务器;所述镜像伪装服务器,接收到扰乱数据后,发送信息请求至目标服务器,以请求获取目标服务器的物理参数,然后调整自身的物理参数与获取到的物理参数一致,实现目标服务器的模拟,完成镜像伪装服务器到目标服务器的转换;所述目标服务器,在接收到镜像伪装服务器的信息请求后,将物理参数发送至镜像伪装服务器,然后清空自身的数据,完成目标服务器到转移服务器的转换。2.如权利要求1所述的系统,其特征在于,所述目标服务器和镜像伪装服务器均存在两个状态,分别为工作态和等待态,且工作态和等待态以相同的设定的时间周期相互转换;所述攻击伪装服务器和转移服务器只存在工作态一种状态。3.如权利要求2所述的系统,其特征在于,设定所述目标服务器的工作的起始时间为t0,设定时间周期为t;则目标服务器的工作态的持续时间的起始时间为t0,结束时间为t0 t,等待态的起始时间为t0 t,结束时间为t0 2t;攻击伪装服务器的工作的起始时间为t0;转移服务器的工作的的起始时间为t0 t;镜像伪装服务器的工作的起始时间为t0 t,工作态的持续时间的起始时间为t0 t,结束时间为t0 2t,等待态的起始时间为t0 2t,结束时间为t0 3t;所述攻击伪装服务器在t0时间开始工作,获取目标服务器的数据,并对目标服务器中与获取到的数据对应的数据进行破坏,经过时间周期t后,目标服务器进入等待态,攻击伪装服务器将获取到的数据发送至转移服务器,然后将获取到的数据进行数据扰乱,得到扰乱数据,将扰乱数据发送至镜像伪装服务器;转移服务器在t0 t时间接收到攻击伪装服务器获取到的数据后,开始工作。4.如权利要求3所述的系统,其特征在于,所述攻击伪装服务器包括:目标确定部分、攻击部分、扰乱部分和数据传输部分;所述目标确定部分,配置用于在攻击伪装服务器开始运行时,确定目标服务器,并在攻击伪装服务器开始运行后,每经过2t的时间间隔,重新确定目标服务器;所述攻击部分,包括第一攻击部分、第二攻击部分和攻击识别部分;所述第一攻击部分,配置用于实时对目标服务器进行网络攻击,获取目标服务器的数据;所述攻击识别部分,配置用于按照设定的识别周期,检测目标服务器是否遭到攻击,若目标服务器遭到攻击,识别攻击类型,将攻击类型识别结果发送至第二攻击部分;所述第二攻击部分,配置用于基于接收到的攻击类型识别结果,采用相同的攻击类型对替代第一攻击部分,对目标服务器进行网络攻击,获取目标服务器的数据;所述扰乱部分,配置用于对目标服务器中获取到的数据对应的数据进行破坏,得到扰乱数据;所述数据传输部分,配置用于将获取到的数据发送至转移服务器,以及将扰乱数据发送至镜像伪装服务器。5.如权利要求4所述的系统,其特征在于,所述第一攻击部分实时对目标服务器进行网络攻击,获取目标服务器的数据的方法包括:从口令入侵、www欺骗、节点攻击或端口扫描中随机选取一种,对目标服务器进行攻击,以获取目标服务器的数据。

6.如权利要求5所述的系统,其特征在于,所述攻击识别部分,按照设定的识别周期,检测目标服务器是否遭到攻击的方法包括:获取服务器,以及与服务器相连接的本地端组成的网络的网络结构;依据网络结构形成至少包括服务器和一个本地端的网络链;其中,所述网络链是针对网络攻击的特点,对网络拓扑结构进行分析,预估的遭受网络攻击的目标链路;通过网络链向网络链中的本地端发送检测数据包;接收本地端在所述检测数据包触发下发送的响应数据包;依据所述响应数据包的接收参数以及所述响应数据包携带的信息,获取当前检测参数;依据所述当前检测参数与存储的历史检测数据使用预设的数据特征匹配模型进行数据特征匹配,依据得到的数据特征匹配结果确定所述网络链是否有遭受网络攻击。7.如权利要求6所述的系统,其特征在于,所述数据特征匹配模型使如下公式进行表示:其中,est为计算出的数据特征匹配结果,n为与服务器相连的本地端的个数,n为网络链中的本地端的个数,c为调整系数,取值范围为1~3,f为当前检测参数,h为历史检测数据;当est的值在设定的阈值范围内时,判断遭受到了网络攻击。8.如权利要求7所述的系统,其特征在于,所述攻击识别部分识别攻击类型的方法包括:采集目标服务器的网络运行数据;所述网络运行数据包括源ip地址、源端口号、目的ip地址、特征偏移、特征长度、特征明细、目的端口号和协议类型;采用自编码器对网络运行数据进行数据异常分析;所述自编码器基于历史正常数据与历史异常数据的行为模式进行学习,从而利用学习后的自编码器判别采集到的网络运行数据为正常数据或者异常数据;利用深度神经网络作为判别模型,来判别目标服务器当前收到的攻击的攻击类型为某一已知的攻击类别或为未知类别;融合自编码器与判别模型的结果,完成网络攻击分类与未知攻击检测。9.如权利要求8所述的系统,其特征在于,所述利用深度神经网络作为判别模型,来判别待测数据的攻击类型为某一已知的攻击类别或为未知类别的方法包括:在传统的神经网络训练方法的基础上加入校正变量,使得神经网络学习有区分度的特征表达,即使得同一类攻击的流量在特征空间上的距离小于指定距离;然后,通过学习一个特征空间,在特征空间上,未知类别的流量距离已知攻击的流量的距离超出指定距离,以此为依据判别待测流量的攻击类型。10.如权利要求9所述的系统,其特征在于,所述自编码器对网络运行数据进行数据异常分析,判别采集到的网络运行数据为正常数据或者异常数据的方法包括:自编码器基于历史异常数据和历史正常数据分别对网络运行数据进行数据匹配分析,根据匹配分析的结果判断网络运行数据是为正常数据还是异常数据;所述自编码器使用入如下公式进行表示:示:其中,a

i

,i=1,2,3...8,分别表示网络运行数据的源ip地址、源端口号、目的ip地址、特征偏移、特征长度、特征明细、目的端口号和协议类型;b

i

,i=1,2,3...8,分别表示历史正常数据的源ip地址、源端口号、目的ip地址、特征偏移、特征长度、特征明细、目的端口号和协议类型;c

i

,i=1,2,3...8,分别表示历史异常数据的源ip地址、源端口号、目的ip地址、特征偏移、特征长度、特征明细、目的端口号和协议类型;f为第一校正变量,q为第二校正变量;所述第一校正变量和第二校正变量的值均为设定值;当计算出的d1大于d2,则表示网络运行数据为正常数

据;当计算出的d1小于或等于于d2,则表示网络运行数据为异常数据。

技术总结

本发明属于互联网安全技术领域,具体涉及基于行为伪装的互联网安全服务系统。所述系统包括:目标服务器、转移服务器、镜像伪装服务器和攻击伪装服务器;所述目标服务器、镜像伪装服务器和攻击伪装服务器同处于一个网络中,彼此之间信号连接。本发明自身构建了一个服务器对目标服务器进行攻击,以欺骗实际对目标服务器进行攻击的攻击方,因为在实际过程中,若攻击方检测到目标服务器正在受到攻击,则会取消对目标服务器的攻击,同时,本发明构建的伪装的攻击服务器还将获取到的数据破坏后构建镜像伪装服务器,从而进行欺骗,误导攻击方,另外,本发明的转移服务器、目标服务器和镜像伪装服务器在运行过程中互相转换,以此造成攻击方更大的困扰。方更大的困扰。方更大的困扰。

技术研发人员:王荣鑫

受保护的技术使用者:王荣鑫

技术研发日:2022.05.18

技术公布日:2022/8/30

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。