1.本发明涉及网络安全、soc(securityoperationcenter)、可信数据采集、操作系统、文件系统和数据加密的

技术领域:

:,尤其涉及到一种集中管控可信数据采集的验证方法。

背景技术:

::2.作为安全运维服务平台的集中管控的可信数据采集,就是要维护所采集的日志数据的可用性和完整性,以及不可否认性。这意味着日志可验证地对应于特定系统上发生的事件。在安全日志中,验证发生在争议解决期间。也就是说,当发生入侵攻击并记录在日志文件中时,就会发生争议,入侵者和受害者都可能试图否认证据的真实性,然后,审计员必须能够验证日志是否在生成之后未被任何人修改过。3.为此,如何保障日志数据不被否认;仅仅对采集数据加密还不够,还需要研究出一种对采集数据加密的验证算法,以实现集中管控的真实可信的数据采集。技术实现要素:4.为了解决上述技术问题,本发明提供了一种集中管控可信数据采集的验证方法,基于过程管控模型,对加密采集数据进行验证,以保障采集数据的不可否认性。5.一种集中管控可信数据采集的验证方法,其特征在于,验证采集数据被算法1加密之后的不可否认性,基于过程管控模型,将黑客攻击的全过程,分为侦察、交付、安装、权限提升、横向移动、操作目标和撤出7个阶段,分别采集7个阶段对应的日志数据,使用α和β两种不同的存储设备来分别存储采集数据,β是采集数据的外部存储设备,被断开物理连接,存放在安全的地方,在α和β上都被初始化为零,生成的密钥流k存储在α和β两个设备中,kα密钥流被存储在α中,kβ密钥流被存储在β中,kαheader.id表示密钥流的id,kαheader.off表示密钥流的当前偏移量,文件aseallog用来存储日志的身份认证数据和元数据,字段r.loff表示日志文件l的记录r的偏移量,当开始验证时,连接上β设备,所述方法,包括以下步骤:6.(1)密钥流的大小和id均匹配,其烧毁区域在kαheader.off处结束,否则,验证失败;7.(2)密钥流烧毁区域,在kαheader.off之前和在kαheader.off之后,均不同于在kα和kβ之间,否则,验证失败;8.(3)给定两个连续的aseallog记录,它们对应的分块是连续的,否则,验证失败;9.(4)日志文件l的记录r通过r.loff来排序文件aseallog,则由文件aseaallog记录r定义的数据区域是连续的,否则,存在空隙,验证失败;10.(5)上述皆为真,验证成功,则审计员将在侦察、交付、安装、权限提升、横向移动5个阶段生成的日志条目中查找黑客入侵的证据。11.本发明的技术效果在于:12.在本发明中,提供了一种集中管控可信数据采集的验证方法,其特征在于,验证采集数据被算法1加密之后的不可否认性,基于过程管控模型,将黑客攻击的全过程,分为侦察、交付、安装、权限提升、横向移动、操作目标和撤出7个阶段,分别采集7个阶段对应的日志数据,使用α和β两种不同的存储设备来分别存储采集数据,β是采集数据的外部存储设备,被断开物理连接,存放在安全的地方,在α和β上都被初始化为零,生成的密钥流k存储在α和β两个设备中,当开始验证时,连接上β设备,所述方法,包括步骤:(1)密钥流的大小和id均匹配,其烧毁区域在kαheader.off处结束;(2)密钥流烧毁区域,在kαheader.off之前和在kαheader.off之后,均不同于在kα和kβ之间;(3)给定两个连续的aseallog记录,它们对应的分块是连续的;(4)日志文件l的记录通过r.loff来排序文件aseallog,则由文件aseallog记录定义的数据区域是连续的;(5)上述皆为真,验证成功,则审计员将在侦察、交付、安装、权限提升、横向移动5个阶段生成的日志条目中查找黑客入侵的证据。通过本发明,能够找到黑客发起攻击的真实痕迹。附图说明13.图1是一种集中管控可信数据采集的验证方法的过程管控模型的示意图;14.图2是一种集中管控可信数据采集的验证方法的算法1的加密示意图;15.图3是一种集中管控可信数据采集的验证方法的算法2的验证示意图;16.图4是一种集中管控可信数据采集的验证方法的算法2的步骤示意图。具体实施方式17.下面是根据附图和实例对本发明的进一步详细说明:18.作为安全运维服务平台的集中管控的可信数据采集的需求,就是维护所采集的日志数据的可用性和完整性,以及不可否认性。这意味着日志可验证地对应于特定系统上发生的事件。在安全日志中,验证发生在争议解决期间。也就是说,当发生入侵并记录在日志文件中时,就会发生争议,入侵者和受害者都可能试图否认证据的真实性,然后,审计员必须能够验证日志是否在生成之后未被任何人修改过。19.图1是一种集中管控可信数据采集的验证方法的过程管控模型的示意图。所述集中管控,它采用了一种新颖的针对入侵的过程管控模型。在已有模型中,没有一个是适合人类安全运维过程、自动化关联和预测预警的理想模型。所述过程管控模型,将黑客发起攻击的全过程,分为四个逻辑域:网络阶段、端点阶段、域阶段和撤离阶段。进一步地,这四个阶段包括侦察、交付、安装、权限提升、横向移动、操作目标和撤出7个阶段,并分别定义如下:20.侦察:研究、识别和选择目标,通常表现为在互联网网站上爬行,如会议记录和邮件列表,以获取电子邮件地址、社会关系或特定技术信息。21.交付:将武器传输到目标环境;根据有关观察,apt参与者对武器化有效载荷的三种最普遍的交付载体是电子邮件附件、网站和usb可移动媒体;所述武器,将远程访问特洛伊木马程序与漏洞等耦合到可交付负载中,通常通过自动化工具实现,常用的方法包括钓鱼邮件(phishingemail)。越来越多的客户端应用程序数据(如adobe可移植文档格式(pdf)或microsoftoffice文档)成为武器化的可交付成果。例如,钓鱼邮件包括一个良性pdf和一个可移植可执行(portableexecutablepe)后门安装文件,且这些文件用一个普通的算法加密的,这个算法的shellcode中存储了一个8位密钥。打开pdf后,利用cve-2009-0658的shellcode将解密安装二进制文件,将其作为c:\documentsandsettings\[用户名]\localsettings\fssm32.exe保存在机器的磁盘上,然后调用它。shellcode还将提取良性的pdf并将其显示给用户。[0022]安装:在目标环境的系统上安装远程访问特洛伊木马或后门程序等可让黑客在该环境中保持持久性,例如,所述的安装程序fssm32.exe将提取嵌入其自身的后门组件,并将exe和hlp文件保存为c:\programfiles\internetexplorer\ieupd.exe和iexplore.hlp。[0023]权限提升:利用操作系统的启动或调用来自动执行被安装在目标网络主机上的远程访问特洛伊木马或后门程序等,以实现攻击者的权限提升;例如shellcode,可以用来提升权限(在linux下由普通权限提升至root权限)。[0024]横向移动:要实现攻击目标,通常需要探索目标网络以找到他们的目标,并随后获得访问权。实现他们的目标通常需要通过多个系统和账户来获取。黑客可能会使用已经安装在目标网络主机上的远程访问特洛伊木马或后门程序等来完成横向移动,或者使用本地网络和操作系统工具的合法凭据、内部网络钓鱼、ssh、websessioncookie等技术。[0025]操作目标:只有现在,在经过前六个阶段之后,入侵者才能采取行动来实现他们最初的目标。通常,这一目标是偷窃数据,包括收集、加密和提取受害者环境中的信息;破坏数据完整性或可用性也是潜在的目标。或者,入侵者可能只希望访问初始目标,以用作入侵另一个系统和在网络内横向移动的跳点。[0026]撤出:一旦窃取到目标网络数据,黑客通常会将其打包,以避免在删除数据时被发现。这可以包括压缩和加密。从目标网络获取数据的技术通常包括通过其命令和控制信道(commandandcontrolc2)或备用信道传输数据,并将该数据传输到外网进行存储。[0027]基于过程管控模型,当一个企业网络遭受黑客攻击时,可以被划分成以下三个阶段:[0028]第一阶段:为过程管控模型的网络阶段,企业网络系统正常运营,无任何入侵;在此阶段,攻击者会侦察和探测系统的弱点或漏洞,并根据攻击向量尝试不同的远程或本地攻击;日志文件能够在这个阶段捕获攻击类型和攻击者的信息。[0029]第二阶段:为过程管控模型的端点阶段和域阶段的横向移动阶段,它开始时,系统受到威胁,攻击者在企业网络内,但没有完全控制企业网络。在此阶段,攻击者试图提升权限;日志可能会捕获此阶段的一些痕迹,但攻击者可能更容易隐藏恶意操作。[0030]第三阶段:为过程管控模型的域阶段的操作目标阶段或撤离阶段,攻击者提升权限并完全控制机器,攻击者可以删除和操纵日志,以使攻击痕迹消失。[0031]由此可知,攻击者无法在第一阶段和第二阶段绕过所述集中管控,需要管理权限才能执行此操作,但可以在第三阶段中执行任何操作,例如删除日志。如图2所示的算法1能够保证攻击者不能伪造身份认证数据或恢复用于生成身份认证数据的密钥,这是因为使用过的密钥已被烧毁/或被删除。[0032]图2是一种集中管控可信数据采集的验证方法的算法1的加密示意图,使用α和β两种不同的存储设备,β是该日志的外部存储设备,涉及到如下参数:[0033]1、生成随机keystream(密钥流)k;[0034]2、k存储在两个设备中(二进制格式的文件,且包含一个头header)。kα密钥流(keystream)被存储在α中,kβ密钥流(keystream)被存储在β中。[0035]3、kα和kβ的头header已被初始化。它们有两个字段,一个字段是:kαheader.id,它是密钥流的id号,其中kα和kβ将共享之以配对它们;另一个字段是:kαheader.off,它是密钥流的当前偏移量,在α和β上都被初始化为零。[0036]4、β与系统被断开物理连接,并保存在安全的地方。[0037]5、系统创建一个文件aseallog来存储日志的身份认证数据和元数据。[0038]如图2所示的加密方法,当写入日志时,涉及hmac(key,msg),hmac(key,msg)是一种安全密钥哈希消息认证码算法(keyed-hashmessageauthenticationcodealgorithm)。hmac(key,msg)函数的输入是一个密钥和一条消息。输出是依赖于密钥的消息的安全摘要。[0039]如图所示2的加密算法,仅允许附加写操作(即日志末尾的写操作)。当一些大小为dszi的数据di必须附加到偏移量为loffi处的日志文件l时,执行以下操作步骤:[0040]一种集中管控的可信的数据采集的加密方法,其特征在于,所述方法,包括以下步骤:[0041](1)将大小为dszi的数据di添加到偏移量为loffi的日志文件l中;[0042](2)kα的当前偏移量从其头header读取;[0043](3)kα的一个分块ci被读取,这个分块大小为常量csz,且决定了每次写入日志文件l所消耗的密钥长度,与写入日志的大小无关;[0044](4)kα的对应区域被添加数据di;[0045](5)kα的最新偏移量写入其头header;[0046](6)日志文件l的id的拼接的hmac,它唯一地标识了日志文件,并计算日志文件l的偏移量loffi、数据长度dszi、kα中的ci分块的偏移量coffi和数据di,分块ci被加密,且不同分块ci被加密的密钥各不相同,否则会被攻击者解密,从而攻击者可以修改所有有关的该攻击者的日志;[0047](7)该分块ci从内存中被删除;[0048](8)创建带有字段l、loffi、dszi、coffi和hmac的记录r;[0049](9)记录r被附加到aseallog中。[0050]上述步骤(2)–(9)必须以原子方式执行,以保持kαheader.off的完整性和aseallog的顺序。这是从算法并发性的角度出发的。如果这个不变量未能被保留,它仍然会在审计中被检测到。[0051]系统需要额外的空间来存储四个整数值和每次写入操作的hmac摘要(与每次附加操作写入日志文件的字节数无关)。[0052]图3是一种集中管控可信数据采集的验证方法的算法2的验证示意图,用来验证基于算法1加密的日志文件是否被黑客篡改。图4是一种集中管控可信数据采集的验证方法的算法2的步骤示意图。首先,要连接上β设备,并执行算法2。[0053]首先,检查密钥流keystream:它们的大小和id号必须匹配,并且烧毁的区域必须在kαheader.off结束。然后,依次验证aseallog的所有的记录。请注意:[0054](1)密钥流keystream按顺序地被烧毁。密钥流在kαheader.off之前必须与kα和kβ不同,以及之后也一样(未烧毁的)。[0055](2)给定两个连续的记录,它们对应的分块必须是连续的。ok是用来检查的。[0056](3)属于日志l的记录在aseallog中排序(按照r.loff字段进行排序)。因此,由其记录定义的数据区域必须是连续的:如果存在空隙,验证将失败。使用一个带有每个日志文件位置的数组,o[]来检查这一点。[0057]从kβ读取相应的密钥流keystream的分块(在偏移量r.coff处),从l(从位置r.loff,长度r.dsz)读取记录描述的数据,并使用分块作为密钥重新生成hmac。比较了新的hmac和存储在r中的hmac。如果它们不相等,则l的验证失败。[0058]如果hmac是安全的,攻击者就无法推断存储在aseallog中的任何记录的密钥(c)。因此,她将无法伪造aseallog的任何hmac。[0059]如果黑客从aseallog中删除日志l的任何记录,则验证失败(第14行)。如果任何日志文件被截断或缩短,它也会失败(第14行)。如果黑客修改了属于l或它的数据的任何记录的任何字段,验证将失败,因为hmac不匹配(第21行)。[0060]模块化日志验证(即仅验证l的一部分)将以类似方式进行。在这种情况下,只检查特定日志文件对应区域的记录。注意,在这种情况下,只能声明这个日志文件的检查区域没有被篡改。此日志文件(或任何其他日志文件)的其他区域可能会被篡改,并且该文件可能会被截断。[0061]以上所述仅为本发明的较佳实施例,并非用来限定本发明的实施范围;凡是依本发明所作的等效变化与修改,都被视为本发明的专利范围所涵盖。当前第1页12当前第1页12

技术领域:

:,尤其涉及到一种集中管控可信数据采集的验证方法。

背景技术:

::2.作为安全运维服务平台的集中管控的可信数据采集,就是要维护所采集的日志数据的可用性和完整性,以及不可否认性。这意味着日志可验证地对应于特定系统上发生的事件。在安全日志中,验证发生在争议解决期间。也就是说,当发生入侵攻击并记录在日志文件中时,就会发生争议,入侵者和受害者都可能试图否认证据的真实性,然后,审计员必须能够验证日志是否在生成之后未被任何人修改过。3.为此,如何保障日志数据不被否认;仅仅对采集数据加密还不够,还需要研究出一种对采集数据加密的验证算法,以实现集中管控的真实可信的数据采集。技术实现要素:4.为了解决上述技术问题,本发明提供了一种集中管控可信数据采集的验证方法,基于过程管控模型,对加密采集数据进行验证,以保障采集数据的不可否认性。5.一种集中管控可信数据采集的验证方法,其特征在于,验证采集数据被算法1加密之后的不可否认性,基于过程管控模型,将黑客攻击的全过程,分为侦察、交付、安装、权限提升、横向移动、操作目标和撤出7个阶段,分别采集7个阶段对应的日志数据,使用α和β两种不同的存储设备来分别存储采集数据,β是采集数据的外部存储设备,被断开物理连接,存放在安全的地方,在α和β上都被初始化为零,生成的密钥流k存储在α和β两个设备中,kα密钥流被存储在α中,kβ密钥流被存储在β中,kαheader.id表示密钥流的id,kαheader.off表示密钥流的当前偏移量,文件aseallog用来存储日志的身份认证数据和元数据,字段r.loff表示日志文件l的记录r的偏移量,当开始验证时,连接上β设备,所述方法,包括以下步骤:6.(1)密钥流的大小和id均匹配,其烧毁区域在kαheader.off处结束,否则,验证失败;7.(2)密钥流烧毁区域,在kαheader.off之前和在kαheader.off之后,均不同于在kα和kβ之间,否则,验证失败;8.(3)给定两个连续的aseallog记录,它们对应的分块是连续的,否则,验证失败;9.(4)日志文件l的记录r通过r.loff来排序文件aseallog,则由文件aseaallog记录r定义的数据区域是连续的,否则,存在空隙,验证失败;10.(5)上述皆为真,验证成功,则审计员将在侦察、交付、安装、权限提升、横向移动5个阶段生成的日志条目中查找黑客入侵的证据。11.本发明的技术效果在于:12.在本发明中,提供了一种集中管控可信数据采集的验证方法,其特征在于,验证采集数据被算法1加密之后的不可否认性,基于过程管控模型,将黑客攻击的全过程,分为侦察、交付、安装、权限提升、横向移动、操作目标和撤出7个阶段,分别采集7个阶段对应的日志数据,使用α和β两种不同的存储设备来分别存储采集数据,β是采集数据的外部存储设备,被断开物理连接,存放在安全的地方,在α和β上都被初始化为零,生成的密钥流k存储在α和β两个设备中,当开始验证时,连接上β设备,所述方法,包括步骤:(1)密钥流的大小和id均匹配,其烧毁区域在kαheader.off处结束;(2)密钥流烧毁区域,在kαheader.off之前和在kαheader.off之后,均不同于在kα和kβ之间;(3)给定两个连续的aseallog记录,它们对应的分块是连续的;(4)日志文件l的记录通过r.loff来排序文件aseallog,则由文件aseallog记录定义的数据区域是连续的;(5)上述皆为真,验证成功,则审计员将在侦察、交付、安装、权限提升、横向移动5个阶段生成的日志条目中查找黑客入侵的证据。通过本发明,能够找到黑客发起攻击的真实痕迹。附图说明13.图1是一种集中管控可信数据采集的验证方法的过程管控模型的示意图;14.图2是一种集中管控可信数据采集的验证方法的算法1的加密示意图;15.图3是一种集中管控可信数据采集的验证方法的算法2的验证示意图;16.图4是一种集中管控可信数据采集的验证方法的算法2的步骤示意图。具体实施方式17.下面是根据附图和实例对本发明的进一步详细说明:18.作为安全运维服务平台的集中管控的可信数据采集的需求,就是维护所采集的日志数据的可用性和完整性,以及不可否认性。这意味着日志可验证地对应于特定系统上发生的事件。在安全日志中,验证发生在争议解决期间。也就是说,当发生入侵并记录在日志文件中时,就会发生争议,入侵者和受害者都可能试图否认证据的真实性,然后,审计员必须能够验证日志是否在生成之后未被任何人修改过。19.图1是一种集中管控可信数据采集的验证方法的过程管控模型的示意图。所述集中管控,它采用了一种新颖的针对入侵的过程管控模型。在已有模型中,没有一个是适合人类安全运维过程、自动化关联和预测预警的理想模型。所述过程管控模型,将黑客发起攻击的全过程,分为四个逻辑域:网络阶段、端点阶段、域阶段和撤离阶段。进一步地,这四个阶段包括侦察、交付、安装、权限提升、横向移动、操作目标和撤出7个阶段,并分别定义如下:20.侦察:研究、识别和选择目标,通常表现为在互联网网站上爬行,如会议记录和邮件列表,以获取电子邮件地址、社会关系或特定技术信息。21.交付:将武器传输到目标环境;根据有关观察,apt参与者对武器化有效载荷的三种最普遍的交付载体是电子邮件附件、网站和usb可移动媒体;所述武器,将远程访问特洛伊木马程序与漏洞等耦合到可交付负载中,通常通过自动化工具实现,常用的方法包括钓鱼邮件(phishingemail)。越来越多的客户端应用程序数据(如adobe可移植文档格式(pdf)或microsoftoffice文档)成为武器化的可交付成果。例如,钓鱼邮件包括一个良性pdf和一个可移植可执行(portableexecutablepe)后门安装文件,且这些文件用一个普通的算法加密的,这个算法的shellcode中存储了一个8位密钥。打开pdf后,利用cve-2009-0658的shellcode将解密安装二进制文件,将其作为c:\documentsandsettings\[用户名]\localsettings\fssm32.exe保存在机器的磁盘上,然后调用它。shellcode还将提取良性的pdf并将其显示给用户。[0022]安装:在目标环境的系统上安装远程访问特洛伊木马或后门程序等可让黑客在该环境中保持持久性,例如,所述的安装程序fssm32.exe将提取嵌入其自身的后门组件,并将exe和hlp文件保存为c:\programfiles\internetexplorer\ieupd.exe和iexplore.hlp。[0023]权限提升:利用操作系统的启动或调用来自动执行被安装在目标网络主机上的远程访问特洛伊木马或后门程序等,以实现攻击者的权限提升;例如shellcode,可以用来提升权限(在linux下由普通权限提升至root权限)。[0024]横向移动:要实现攻击目标,通常需要探索目标网络以找到他们的目标,并随后获得访问权。实现他们的目标通常需要通过多个系统和账户来获取。黑客可能会使用已经安装在目标网络主机上的远程访问特洛伊木马或后门程序等来完成横向移动,或者使用本地网络和操作系统工具的合法凭据、内部网络钓鱼、ssh、websessioncookie等技术。[0025]操作目标:只有现在,在经过前六个阶段之后,入侵者才能采取行动来实现他们最初的目标。通常,这一目标是偷窃数据,包括收集、加密和提取受害者环境中的信息;破坏数据完整性或可用性也是潜在的目标。或者,入侵者可能只希望访问初始目标,以用作入侵另一个系统和在网络内横向移动的跳点。[0026]撤出:一旦窃取到目标网络数据,黑客通常会将其打包,以避免在删除数据时被发现。这可以包括压缩和加密。从目标网络获取数据的技术通常包括通过其命令和控制信道(commandandcontrolc2)或备用信道传输数据,并将该数据传输到外网进行存储。[0027]基于过程管控模型,当一个企业网络遭受黑客攻击时,可以被划分成以下三个阶段:[0028]第一阶段:为过程管控模型的网络阶段,企业网络系统正常运营,无任何入侵;在此阶段,攻击者会侦察和探测系统的弱点或漏洞,并根据攻击向量尝试不同的远程或本地攻击;日志文件能够在这个阶段捕获攻击类型和攻击者的信息。[0029]第二阶段:为过程管控模型的端点阶段和域阶段的横向移动阶段,它开始时,系统受到威胁,攻击者在企业网络内,但没有完全控制企业网络。在此阶段,攻击者试图提升权限;日志可能会捕获此阶段的一些痕迹,但攻击者可能更容易隐藏恶意操作。[0030]第三阶段:为过程管控模型的域阶段的操作目标阶段或撤离阶段,攻击者提升权限并完全控制机器,攻击者可以删除和操纵日志,以使攻击痕迹消失。[0031]由此可知,攻击者无法在第一阶段和第二阶段绕过所述集中管控,需要管理权限才能执行此操作,但可以在第三阶段中执行任何操作,例如删除日志。如图2所示的算法1能够保证攻击者不能伪造身份认证数据或恢复用于生成身份认证数据的密钥,这是因为使用过的密钥已被烧毁/或被删除。[0032]图2是一种集中管控可信数据采集的验证方法的算法1的加密示意图,使用α和β两种不同的存储设备,β是该日志的外部存储设备,涉及到如下参数:[0033]1、生成随机keystream(密钥流)k;[0034]2、k存储在两个设备中(二进制格式的文件,且包含一个头header)。kα密钥流(keystream)被存储在α中,kβ密钥流(keystream)被存储在β中。[0035]3、kα和kβ的头header已被初始化。它们有两个字段,一个字段是:kαheader.id,它是密钥流的id号,其中kα和kβ将共享之以配对它们;另一个字段是:kαheader.off,它是密钥流的当前偏移量,在α和β上都被初始化为零。[0036]4、β与系统被断开物理连接,并保存在安全的地方。[0037]5、系统创建一个文件aseallog来存储日志的身份认证数据和元数据。[0038]如图2所示的加密方法,当写入日志时,涉及hmac(key,msg),hmac(key,msg)是一种安全密钥哈希消息认证码算法(keyed-hashmessageauthenticationcodealgorithm)。hmac(key,msg)函数的输入是一个密钥和一条消息。输出是依赖于密钥的消息的安全摘要。[0039]如图所示2的加密算法,仅允许附加写操作(即日志末尾的写操作)。当一些大小为dszi的数据di必须附加到偏移量为loffi处的日志文件l时,执行以下操作步骤:[0040]一种集中管控的可信的数据采集的加密方法,其特征在于,所述方法,包括以下步骤:[0041](1)将大小为dszi的数据di添加到偏移量为loffi的日志文件l中;[0042](2)kα的当前偏移量从其头header读取;[0043](3)kα的一个分块ci被读取,这个分块大小为常量csz,且决定了每次写入日志文件l所消耗的密钥长度,与写入日志的大小无关;[0044](4)kα的对应区域被添加数据di;[0045](5)kα的最新偏移量写入其头header;[0046](6)日志文件l的id的拼接的hmac,它唯一地标识了日志文件,并计算日志文件l的偏移量loffi、数据长度dszi、kα中的ci分块的偏移量coffi和数据di,分块ci被加密,且不同分块ci被加密的密钥各不相同,否则会被攻击者解密,从而攻击者可以修改所有有关的该攻击者的日志;[0047](7)该分块ci从内存中被删除;[0048](8)创建带有字段l、loffi、dszi、coffi和hmac的记录r;[0049](9)记录r被附加到aseallog中。[0050]上述步骤(2)–(9)必须以原子方式执行,以保持kαheader.off的完整性和aseallog的顺序。这是从算法并发性的角度出发的。如果这个不变量未能被保留,它仍然会在审计中被检测到。[0051]系统需要额外的空间来存储四个整数值和每次写入操作的hmac摘要(与每次附加操作写入日志文件的字节数无关)。[0052]图3是一种集中管控可信数据采集的验证方法的算法2的验证示意图,用来验证基于算法1加密的日志文件是否被黑客篡改。图4是一种集中管控可信数据采集的验证方法的算法2的步骤示意图。首先,要连接上β设备,并执行算法2。[0053]首先,检查密钥流keystream:它们的大小和id号必须匹配,并且烧毁的区域必须在kαheader.off结束。然后,依次验证aseallog的所有的记录。请注意:[0054](1)密钥流keystream按顺序地被烧毁。密钥流在kαheader.off之前必须与kα和kβ不同,以及之后也一样(未烧毁的)。[0055](2)给定两个连续的记录,它们对应的分块必须是连续的。ok是用来检查的。[0056](3)属于日志l的记录在aseallog中排序(按照r.loff字段进行排序)。因此,由其记录定义的数据区域必须是连续的:如果存在空隙,验证将失败。使用一个带有每个日志文件位置的数组,o[]来检查这一点。[0057]从kβ读取相应的密钥流keystream的分块(在偏移量r.coff处),从l(从位置r.loff,长度r.dsz)读取记录描述的数据,并使用分块作为密钥重新生成hmac。比较了新的hmac和存储在r中的hmac。如果它们不相等,则l的验证失败。[0058]如果hmac是安全的,攻击者就无法推断存储在aseallog中的任何记录的密钥(c)。因此,她将无法伪造aseallog的任何hmac。[0059]如果黑客从aseallog中删除日志l的任何记录,则验证失败(第14行)。如果任何日志文件被截断或缩短,它也会失败(第14行)。如果黑客修改了属于l或它的数据的任何记录的任何字段,验证将失败,因为hmac不匹配(第21行)。[0060]模块化日志验证(即仅验证l的一部分)将以类似方式进行。在这种情况下,只检查特定日志文件对应区域的记录。注意,在这种情况下,只能声明这个日志文件的检查区域没有被篡改。此日志文件(或任何其他日志文件)的其他区域可能会被篡改,并且该文件可能会被截断。[0061]以上所述仅为本发明的较佳实施例,并非用来限定本发明的实施范围;凡是依本发明所作的等效变化与修改,都被视为本发明的专利范围所涵盖。当前第1页12当前第1页12

再多了解一些

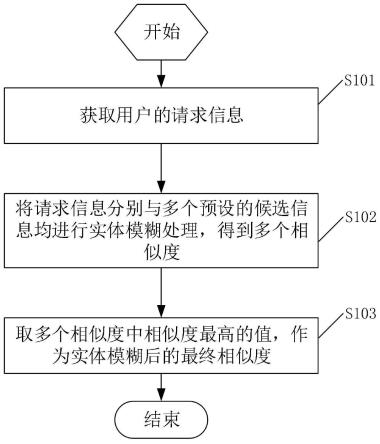

本文用于企业家、创业者技术爱好者查询,结果仅供参考。