技术特征:

1.一种集中管控可信数据采集的验证方法,其特征在于,验证采集数据被算法1加密之后的不可否认性,基于过程管控模型,将黑客攻击的全过程,分为侦察、交付、安装、权限提升、横向移动、操作目标和撤出7个阶段,分别采集7个阶段对应的日志数据,使用α和β两种不同的存储设备来分别存储采集数据,β是采集数据的外部存储设备,被断开物理连接,在α和β上都被初始化为零,生成的密钥流k存储在α和β两个设备中,k

α

密钥流被存储在α中,k

β

密钥流被存储在β中,k

α

header.id表示密钥流的id,k

α

header.off表示密钥流的当前偏移量,文件aseal

log

用来存储日志的身份认证数据和元数据,字段r.loff表示日志文件l的记录r的偏移量,当开始验证时,连接上β设备,所述方法,包括以下步骤:(1)密钥流的大小和id均匹配,其烧毁区域在k

α

header.off处结束,否则,验证失败;(2)密钥流烧毁区域,在k

α

header.off之前和在k

α

header.off之后,均不同于在k

α

和k

β

之间,否则,验证失败;(3)给定两个连续的aseal

log

记录,它们对应的分块是连续的,否则,验证失败;(4)日志文件l的记录r通过r.loff来排序文件aseal

log

,则由文件aseal

log

记录r定义的数据区域是连续的,否则,存在空隙,验证失败;(5)上述皆为真,验证成功,则审计员将在侦察、交付、安装、权限提升、横向移动5个阶段生成的日志条目中查找黑客入侵的证据。

技术总结

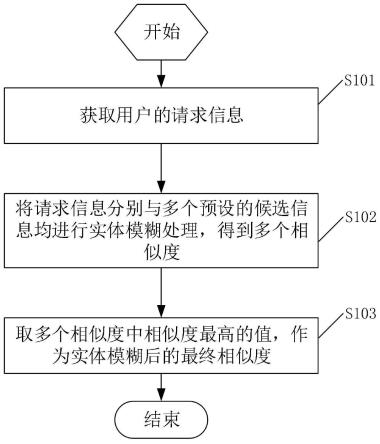

本发明公开了一种集中管控可信数据采集的验证方法,其特征在于,验证采集数据被算法1加密之后的不可否认性,基于过程管控模型,将黑客攻击的全过程,分为侦察、交付、安装、权限提升、横向移动、操作目标和撤出7个阶段,分别采集7个阶段对应的日志数据,使用α和β两种不同的存储设备来分别存储采集数据,β是采集数据的外部存储设备,被断开物理连接,存放在安全的地方,在α和β上都被初始化为零,生成的密钥流K存储在α和β两个设备中,当开始验证时,连接上β设备,验证成功,则审计员将在侦察、交付、安装、权限提升、横向移动5个阶段生成的日志条目中查找黑客入侵的证据。通过本发明,能够找到黑客发起攻击的真实痕迹。能够找到黑客发起攻击的真实痕迹。能够找到黑客发起攻击的真实痕迹。

技术研发人员:林薇

受保护的技术使用者:南京联成科技发展股份有限公司

技术研发日:2022.03.18

技术公布日:2022/7/9

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。