数据湖复制

背景技术:

1.数据湖可以包括可以存储非结构化数据的集中式数据储存库。例如,数据湖可以以其原始格式来存储原始数据,直到它被需要为止。存储在数据湖中的数据可以是出于各种目的的各种类型的分析的主题。数据湖中的数据可以对多个用户有用。由此,多个用户可能想要访问数据湖中的数据。数据安全性和保真度可能会影响被授予用户的访问权。

附图说明

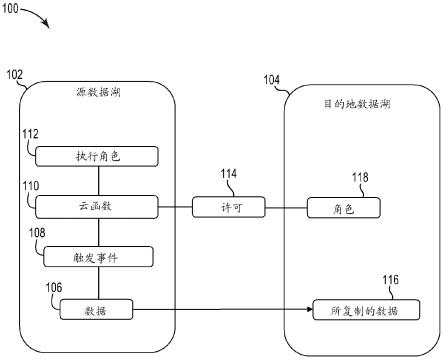

2.图1图示了符合本公开的用于数据湖复制的系统的示例。

3.图2图示了符合本公开的用于数据湖复制的计算设备的示例。

4.图3图示了符合本公开的用于数据湖复制的非暂时性机器可读存储器和处理器的示例。

5.图4图示了符合本公开的用于数据湖复制的方法的示例。

具体实施方式

6.例如,设备制造商和/或软件开发商可以收集大量原始数据。例如,可以收集来自成千上万个设备或软件实例的日志。所收集的数据可以存储在数据湖中。

7.数据湖可以包括用于存储非结构化数据的数据储存库。例如,与可以包括关系数据库的数据仓库形成对照,数据湖可以包括以其原始和/或原生形式来保存大量数据的储存库。数据湖中的数据可以在没有当该数据被捕获时所定义的特定结构或模式的情况下被存储。

8.可以分析和/或利用数据湖中的数据,以系统性地发现和/或提取信息。例如,可以分析数据湖中的数据,以得出关于用作数据源的设备和/或软件的性能和/或改进的结论。在其他示例中,可以分析数据湖中的数据,以得出关于客户以及向他们销售什么产品的结论。

9.不同的用户可以利用数据湖中的数据来发现和/或提取特定于其目的的不同信息。由此,不同的用户可能希望访问数据湖的相同的数据和/或数据部分。

10.可以授予用户对数据湖的访问权以访问数据。然而,数据湖中的数据的一部分可能是不应当揭露给特定用户的数据。例如,收集了该数据的一方可能不被准许将个人身份信息(pii)暴露给第三方,该第三方出于其目的而利用数据湖中的数据。此外,一些用户可能出于其分析目的对数据做出修改(例如,添加、改变、删除、分类、标记、变换等)。此外,一些用户可能依赖于保持该数据的保真度。也就是说,一些用户可能依赖于该数据不被其他用户改变,以便保持他们的相应分析的有效性。由此,向多个用户提供访问权的数据湖可能会暴露不应当暴露给一些用户的敏感信息,并且可能通过将数据湖中的数据暴露给修改而危及该数据的保真度。相反地,来自数据湖的个体数据可以在劳动密集型过程中被手动选择,以手动拷贝到另一个存储器资源。

11.相比之下,符合本公开的示例可以包括一种用于跨数据湖和/或数据湖区域来复

制数据的系统。通过利用跨账户角色认证来准许跨多个数据湖的自动对象级复制,符合本系统的示例可以提供高度可配置和安全的机制,以用于对数据湖中的数据的受控访问,而不会危及源数据的安全性和保真度。例如,符合本公开的示例可以包括一种系统,该系统包括处理器和非暂时性机器可读存储介质,该非暂时性机器可读存储介质用于存储可由处理器执行的指令,以便:响应于事件来触发云函数以将数据从源数据湖复制到目的地数据湖;从云函数的执行角色来获得执行云函数的许可;以及认证目的地数据湖的角色,以准许将数据从源数据湖复制到目的地数据湖。

12.图1图示了符合本公开的用于数据湖复制的系统100的示例。系统100的所描述组件和/或操作可以包括关于图2-图4而描述的所描述组件和/或操作,和/或与关于图2-图4而描述的所描述组件和/或操作互换。

13.系统100可以包括源数据湖102。源数据湖102包括数据存储位置。源数据湖102可以例如包括存储器和/或计算资源(诸如,云资源),以存储数据106。

14.源数据湖102可以包括用于存储原始非结构化数据106的数据存储位置。源数据湖102可以充当可用于各种分析操作的大量非结构化数据106的储存库。例如,源数据湖102可以包括由设备或软件应用或操作系统的制造商和/或开发者从他们产品的实例中收集的数据106。

15.可以管理源数据湖102以及其上存储的数据106。例如,可以针对源数据湖102来管理数据存储、数据复制、数据搜索、数据共享、数据分析、数据处理管理等。例如,用户可以通过调整与源数据湖102相关联的账户的设置来控制或影响对数据106的控制和/或其关于源数据湖102的处理。

16.例如,源数据湖102可以与账户相关联。账户可以包括简档,该简档包括与各种许可和/或设置相关联的用户名或密码。该账户可以由用户拥有和/或控制。用户可以是个体用户、多个用户、企业等。用户可以登录到该账户并且行使许可来调整配置、分析数据106、修改数据106、修改源数据湖102等。

17.对源数据湖102的管理的部分可以包括用于管理源数据湖102的数据106的数据分析和数据复制的能力。例如,用户可以调整控制如何从源数据湖102分析和复制数据106的账户的各种设置。

18.例如,用户可以配置源数据湖102的云函数110设置。例如,云函数110可以被配置用于特定账户、用于源数据湖102和/或用于源数据湖102中的数据106的特定对象。云函数110可以包括λ(lambda)函数。如本文中所使用的,λ函数可以包括指令,这些指令可以被指派给变量,该变量作为自变量而传递、和/或从支持高阶函数的语言中的函数调用而返回。由此,云函数110可以包括可在源数据湖102处执行以对数据106执行操作的指令。例如,云函数110可以包括定义了关于源数据湖102中的数据106的分析、修改和/或复制的函数的指令。云函数110还可以包括配置信息,诸如与云函数110相关联的函数名称和资源请求。

19.云函数110可以与特定云资源相关联。例如,云函数110可以与源数据湖102和/或其数据106的部分相关联。尽管为了简化说明,云函数110被图示在源数据湖102内,但是应当理解,云函数110可以与源数据湖102和/或作为源数据湖102的拥有者的账户相关联,并且不与非结构化数据106一起物理地存储在源数据湖102中。

20.附加地,可以配置触发事件108。例如,触发事件可以被配置用于特定账户和/或特

定数据湖的特定云函数110。触发事件108可以包括可以调取云函数110的事件。

21.例如,触发事件108可以包括云资源中的改变。例如,触发事件108可以包括源数据湖102和/或源数据湖102中的数据106的状态中的改变。例如,当数据106在源数据湖102中被修改时和/或当数据106被摄取到源数据湖102中时,可以生成和/或检测到事件。将数据106摄取到源数据湖102中可以包括使数据从其来源(例如,用户设备、遥测日志、软件实例、源云等)流动到一个或多个数据池(诸如,源数据湖102)的过程。例如,数据106可以作为用户上传、遥测摄取和/或云到云摄取而被摄取到源数据湖102中。

22.当规则将检测到的触发事件108映射到对应云函数110的调取时,事件可以是关于云函数110的触发事件108。例如,规则可以将诸如源数据湖102中的数据106的修改和/或其到源数据湖102中的摄取之类的事件映射到适用于复制所修改和/或摄取的数据106的云函数110的调取。在这种示例中,数据106的修改和/或摄取可以是触发事件108,触发事件108触发云函数110的调取,云函数110可以被应用于所修改和/或摄取的数据106。

23.系统100可以包括执行角色112。执行角色112可以包括角色名称、与角色相关联的许可和/或可信实体。执行角色112可以包括可以由云函数110承担(assume)的许可策略。例如,执行角色112可以包括访问各种服务和/或云资源的许可,当云函数110承担该执行角色时,可以将该许可授予云函数110。

24.执行角色112可以是可由用户配置的。例如,可以通过修改执行角色112的许可来配置执行角色112。执行角色可以被配置用于特定云函数110、特定触发事件108、管理源数据湖102的特定账户、特定云区域等。

25.云函数110在它被调取时可以承担执行角色112。例如,当云函数110被调取时,对应的执行角色112可以被认证给云函数110。在成功认证的情况下,可以根据和/或遵照在对应的经认证的执行角色112中定义的许可来调取云函数110。如果云函数110的执行角色112不准许在由触发事件108调取的上下文中调取云函数110,则云函数110将不被执行。例如,如果执行角色112未被认证给云函数110,则云函数110可能不被调取。

26.存储在源数据湖102中的数据106可以被复制。例如,源数据湖102中的数据106可以被复制到目的地数据湖104。目的地数据湖104可以包括与源数据湖102分离的数据湖。

27.在一些示例中,源数据湖102可以与第一账户相关联和/或由第一账户来管理。例如,源数据湖102可以与设备制造商和/或软件开发商的账户相关联和/或由其管理。目的地数据湖104可以与第二账户相关联。第二账户可以是与第一账户分离的账户。例如,目的地数据湖可以与不同的实体(诸如,电子商务公司)相关联。由此,数据106可以从与第一账户相关联的源数据湖102被复制到与不同的账户相关联的目的地数据湖104。

28.在一些示例中,源数据湖102和目的地数据湖104可以与相同账户相关联。然而,源数据湖102可以与账户的第一区域相关联,并且目的地数据湖104可以与相同账户的第二区域相关联。例如,源数据湖102可以与拥有该账户的设备制造商和/或软件开发商的第一业务单元(诸如,软件开发单元)相关联。目的地数据湖104可以与拥有该账户的设备制造商和/或软件开发商的第二业务单元(诸如,营销单元)相关联。由此,数据106可以从与账户的第一区域相关联的源数据湖102被复制到与相同账户的第二区域相关联的目的地数据湖104。

29.在源数据湖102与目的地数据湖104之间复制数据106可以由触发事件108来触发。

例如,触发事件108可以包括数据106到源数据湖102中的摄取。数据106的摄取可以包括使数据从其来源(例如,用户设备、用户日志等)流动到一个或多个数据存储库(诸如,源数据湖102)的过程。例如,数据106可以作为用户上传、遥测摄取和/或云到云摄取而被摄取。在一些示例中,触发事件108可以包括对源数据湖102中的数据106的修改(添加、删除、改变等)。

30.响应于检测到触发事件108,可以调取云函数110。例如,可以调取被映射到触发事件108的云函数110。在一些示例中,云函数可以包括可执行以将数据106从源数据湖102复制到目的地数据湖104的函数。

31.然而,在执行云函数110之前和/或作为执行云函数110的前提条件,可以从云函数110的执行角色112来获得执行云函数110的许可。例如,执行角色112可以指定与执行由触发事件108触发的云函数110相关联的许可策略。例如,执行角色112可以指定在什么情况下可以执行云函数110。例如,执行角色112可由云函数110来承担,以便向云函数110授予访问各种资源和/或执行各种操作(诸如,复制数据106)的许可。如果执行角色112授权云函数110执行,则云函数110可以承担执行角色112,以便获得执行云函数110的许可。如果执行角色112不授权云函数执行,则云函数110可能不执行。

32.云函数110可能已经承担了由执行角色112授权的许可,但是所承担的许可可能限于数据复制操作的源数据湖102侧。也就是说,云函数110可以具有访问数据106并且执行与其复制相关联的各种操作的许可,但是云函数110可能仍然缺乏关于将数据106复制到目的地数据湖104的许可114。也就是说,为了执行云函数110并且将数据106复制到目的地数据湖104,云函数110可能必须获得将数据106写入到目的地数据湖104的许可。

33.云函数110可以包括指定目的地数据湖104的哪个角色118将被用于复制数据106的配置。目的地数据湖104的角色118可以包括身份和访问管理(iam)角色。角色118可以包括iam身份,该iam身份可以在帐户中创建,并且可以指定与角色118相关联的许可策略(例如,角色被允许做什么和不被允许做什么)。角色118可以与目的地数据湖104相关联,但是可以由源数据湖102和/或云函数110来承担。例如,角色118可能不包括标准的长期凭证,诸如与其相关联的密码或访问密钥。取而代之,角色118可以由源数据湖102和/或云函数110来承担,以向源数据湖102和/或云函数110提供临时安全性凭证,从而针对角色会话——包括执行云函数110以复制数据106——提供许可114。

34.如上所描述,目的地数据湖104可以包括与源数据湖不同的账户和/或相同账户的不同区域相关联的目的地湖。由此,云函数110可能必须承担跨账户和/或跨区域角色118,以便实现跨账户和/或跨区域许可114来执行云函数110以将数据106复制到目的地数据湖104。由此,对与目的地数据湖104相关联的角色118的调用可以从与源数据湖102相关联的账户或区域来发出。与目的地数据湖104相关联的角色118可以关于源数据湖102处的云函数110被认证。

35.如果角色118关于云函数110的认证未被认证(例如,角色118拒绝调用),则角色118不可以由云函数110来承担。由此,数据106不能够从源数据湖102被复制到目的地数据湖104。

36.然而,如果认证成功,则云函数110可以承担与源数据湖102相关联的角色118。作为结果,云函数110可以拥有将数据106从源数据湖102复制到目的地数据湖104的许可(例

如,经由承担执行角色112以及经由承担与目的地数据湖104相关联的角色118)。

37.云函数110的执行可以导致事件有效载荷的生成。事件有效载荷可以包括源数据湖路径。源数据湖路径可以包括用于将数据106从源数据湖102复制到目的地数据湖104的路径的一部分。例如,源数据湖路径可以包括用于执行将数据106从源数据湖102复制到目的地数据湖104的数据处理操作的一部分的指令。例如,源数据湖路径可以包括用于从源数据湖102标识和/或检索数据106以用于复制到目的地数据湖104的路径。

38.可以从与云函数110相关联的配置信息中检索目的地数据湖路径。例如,云函数110的配置和/或由云函数承担的执行角色112和/或跨账户/跨区域角色118的配置可以指定目的地数据湖路径。目的地数据湖路径可以包括用于将数据106从源数据湖102复制到目的地数据湖104的路径的一部分。例如,目的地数据湖路径可以包括用于执行将数据106从源数据湖102复制到目的地数据湖104的数据处理操作的一部分的指令。例如,目的地数据湖路径可以包括用于标识和/或定位所复制的数据116将被复制到目的地数据湖104内的何处的路径。

39.事件有效载荷还可以包括数据106的一部分。也就是说,数据106可以在对象级别下被复制,其中该对象可以少于数据106的全部。例如,事件有效载荷可以包括源数据湖102中的多个数据对象中的对象。也就是说,事件有效载荷可以包括在触发事件108中摄取或修改的数据106的全部或少于全部,和/或源数据湖102中存在的数据的全部或少于全部。

40.在一些示例中,事件有效载荷可以包括所修改的数据106。例如,执行云函数110可以包括在将数据106的一部分复制到目的地数据湖104之前修改来自源数据湖102的数据106的一部分。例如,执行云函数110可以包括通过移除数据106的一部分来修改数据106,数据106的一部分诸如个人可标识信息和/或与要在目的地数据湖104处执行的分析没有密切关系的信息。

41.对数据106执行的修改可以在执行角色112和/或云函数110的配置中定义。例如,预定义的业务规则可以是执行角色112和/或云函数110的配置的一部分。预定义的业务规则可以定义与要在目的地数据湖104处对所复制的数据116进行的分析有密切关系的信息和/或作为云函数110的执行的一部分要被修改的信息。业务规则可以是可配置的和/或能够被用户修改。

42.从云函数110的执行得到的事件有效载荷中的所修改的数据106可以是所复制的数据116。所复制的数据116可以包括将被递送到目的地数据湖104的数据106的部分和/或所修改部分。

43.可以将所复制的数据116复制到目的地数据湖104。例如,所复制的数据116可以包括经由云函数110的执行从源数据湖102复制到目的地数据湖104的数据对象。所复制的数据116可以保存在目的地数据湖104中。所复制的数据116可以以原始或原生格式保存到目的地数据湖中。

44.所复制的数据116可以是来自源数据湖102的数据106的对象级复制。对象级复制可以包括仅那些被修改、摄取和/或被准许复制的数据对象(例如,文件夹、文件、数据条目、遥测日志等)的复制。也就是说,对象级复制可以包括源数据湖102处的多个数据对象中的数据对象的复制。

45.可以在目的地数据湖104处完全控制所复制的数据116(例如,通过与目的地数据

湖104相关联的账户、通过与目的地数据湖104相关联的区域等)。例如,可以在没有限制的情况下修改(例如,添加、改变、删除、分类、标记、变换等)所复制的数据116。例如,修改存储在目的地数据湖104中的所复制的数据116可能不会影响和/或更改源数据湖102中的源数据106。以这种方式,可以保持源数据湖102中的数据106的保真度,同时允许目的地数据湖104的管理者在他们认为合适时自由地对所复制的数据116进行操作。此外,由于可以通过执行云函数110来对源数据湖102的数据106执行数据掩蔽和/或过滤以产生所复制的数据116,所以目的地数据湖104的管理者可能无权访问敏感数据(例如,被指定为被掩蔽或过滤的数据),但是敏感数据可以被未修改地保留在源数据湖102中存储的数据106中。此外,由于目的地数据湖104的管理者无权直接访问源数据湖102,而仅仅有权访问来自源数据湖102的所复制的数据116,所以可以降低与直接访问相关联的安全性风险以及用于改善这些风险的安全性机制。此外,系统100可以提供到多个目的地湖104的数据106复制,该多个目的地湖104可以以上面描述的方式与多个账户和/或相同账户的多个区域相关联。

46.图2图示了符合本公开的用于数据湖复制的计算设备220的示例。关于计算设备220而描述的所描述组件和/或操作可以包括关于图1和图3-图4而描述的所描述组件和/或操作,和/或与关于图1和图3-图4而描述的所描述组件和/或操作互换。

47.计算设备220可以包括台式计算机、笔记本计算机、平板计算机、瘦客户机、智能电话、智能设备、可穿戴计算设备、智能消费电子设备、服务器、虚拟机、分布式计算平台等。计算设备220可以包括处理器222和非暂时性存储器224。非暂时性存储器224可以包括非暂时性机器可读存储介质,以存储指令(例如,226、228、230等),当由处理器222执行时,这些指令使得计算设备220执行本文中描述的各种操作。虽然计算设备220被图示为单个组件,但是可设想的是,计算设备220可以分布在多个这种组件当中和/或包括多个这种组件。

48.计算设备220可以执行指令226以触发云函数。云函数可以响应于事件而被触发。该事件可以包括源数据湖中的数据的摄取。附加地,该事件可以包括源数据湖中的数据的修改。

49.云函数可以包括λ函数。例如,云函数可以包括用于将数据从源数据湖复制到目的地数据湖的λ函数。源数据湖可以与第一云账户相关联。也就是说,源数据湖可以在第一帐户下被管理。目的地数据湖可以与第二账户相关联。也就是说,目的地数据湖可以在与第一帐户分离和/或具有不同拥有权的第二帐户下被管理。替代地,源数据湖可以与云账户的第一区域相关联,并且目的地数据湖可以与相同云账户的第二区域相关联,但是该第二区域与第一区域不同地被控制。例如,源数据湖和目的地数据湖可以由相同帐户的拥有权保护伞下的不同身份或简档来管理。

50.计算设备220可以执行指令228,以获得执行云函数的许可。执行云函数的许可可以从与触发事件和/或云函数相关联的执行角色来获得。如果执行角色被成功认证给云函数,则云函数可以承担包括其许可的执行角色。由此,云函数可以承担执行云函数的许可。然而,由于作为问题的数据复制是数据湖之间的复制,并且可能涉及跨账户和/或跨区域的数据复制,所以可能要附加地寻求跨账户或区域复制数据的许可。

51.计算设备220可以执行指令228,以认证与目的地数据湖相关联的角色。也就是说,为了执行云函数,云函数可能必须承担目的地数据湖以及其许可的角色。例如,如果目的地数据湖的角色被成功地认证给云函数,则云函数可以承担与目的地数据湖的角色相关联的

许可。目的地数据湖的角色可以提供跨账户和/或跨区域许可,以准许将数据从源数据湖复制到目的地数据湖。

52.一旦源数据湖和目的地数据湖角色已经被认证给云函数,就可以执行云函数以将数据从源数据湖复制到目的地数据湖。云函数的执行可以生成事件有效载荷。事件有效载荷可以包括要复制到目的地数据湖的数据的部分。事件有效载荷可以包括源数据湖路径,该路径指定了去往要复制的源数据湖中的源数据的数据路径。可以从事件有效负载中检索源数据湖路径来复制该数据。可以从与云函数相关联的配置信息中检索指定了去往数据将被复制到其中的目的地的数据路径的目的地数据湖路径,以复制该数据。

53.该复制可以是对象级复制,并且可以根据与云函数相关联和/或云函数所承担的预定义规则,通过掩蔽、过滤和/或以其他方式修改来处理数据对象。一旦数据被复制到源数据湖,所复制的数据可以被修改而不影响源数据湖中的源数据。

54.图3图示了符合本公开的用于数据湖复制的非暂时性机器可读存储器和处理器的示例。诸如非暂时性机器可读存储器336之类的存储器资源可以被用于存储指令(例如,340、342、344、346等)。这些指令可以由处理器338执行,以执行本文中描述的操作。这些操作不限于本文中描述的特定示例,并且可以包括关于图1-图2和图4而描述的所描述组件和/或操作,和/或与关于图1-图2和图4而描述的所描述组件和/或操作互换。

55.非暂时性机器可读存储器336可以存储可由处理器338执行的指令340,以触发云函数。云函数可以响应于在源数据湖处检测到触发事件而被触发。云函数可以包括可执行以将数据对象复制到目的地数据湖的λ函数。

56.源数据湖可以包括多个数据对象。要复制的数据对象可以是多个数据对象中的一个。由此,从源数据湖到目的地数据湖的数据复制可以是对象级复制。通过由触发事件触发的云函数的配置,可以从源数据湖处的多个数据对象当中标识要复制的数据对象用于复制。例如,云函数可以包括标识要在数据复制操作中利用的特定数据对象或数据对象类的指令。

57.非暂时性机器可读存储器336可以存储可由处理器338执行的指令342,以利用云函数的执行角色来获得调取云函数的许可。例如,与云函数相关联的执行角色可以提供调取云函数的许可。由此,执行角色可以被认证给云函数,并且其许可可以由云函数来承担。

58.非暂时性机器可读存储器336可以存储可由处理器338执行的指令344,以获得将数据对象从源数据湖复制到目的地数据湖的许可。将数据对象从源数据湖复制到目的地数据湖的许可可以包括除了调取云函数的许可之外的许可。

59.例如,源数据湖可以包括在第一账户下被管理和/或在第一账户的第一区域下被管理的数据湖。目的地数据湖可以包括在第二帐户下被管理或在第一帐户的第二区域下被管理的数据湖。由此,调取云函数的许可可以包括与第一账户和/或第一区域相关联和/或从第一账户和/或第一区域授予的许可。然而,将数据对象从源数据湖复制到目的地数据湖的许可可以包括与第二账户或第二区域相关联和/或由第二账户或第二区域授予的跨账户和/或跨区域许可。

60.因此,将数据对象从源数据湖复制到目的地数据湖的许可可以从分离的账户或区域获得,并且涉及相同账户中的跨账户和/或区域的认证操作。例如,复制数据对象的许可可以基于源数据湖与目的地数据湖之间的认证操作来获得。也就是说,与目的地数据湖的

账户和/或区域相关联的和/或与目的地数据湖本身相关联的角色可以被认证给云函数。成功的认证可以导致承担目的地数据湖的认证角色的源数据湖、以及关于将数据对象从源数据湖复制到目的地数据湖的其许可。

61.非暂时性机器可读存储器336可以存储可由处理器338执行的指令346,以执行云函数,从而将数据对象从源数据湖复制到目的地数据湖。复制数据对象可以包括处理数据以创建所复制的数据对象。例如,虽然源数据对象可以保持未修改,但是所复制的数据对象可以是源数据对象的修改版本,该修改版本是根据由云函数的可修改配置指定的业务规则来修改的。一旦所复制的数据对象被存储在目的地数据湖中,所复制的数据对象就可以在目的地数据湖中被修改,而不修改存储在源数据湖中的数据对象。相反地,对源数据湖中的数据对象的修改可以以上面描述的方式来触发云函数的调取和执行,以相应地修改存储在目的地数据湖中的所复制的数据对象。

62.图4图示了符合本公开的数据湖复制方法450的示例。方法450的所描述组件和/或操作可以包括关于图1-图3而描述的所描述组件和/或操作,和/或与关于图1-图3描述的所述组件和/或操作互换。

63.在452处,方法450可以包括触发云函数的调取。可以调取云函数来将数据从源数据湖复制到目的地数据湖。云函数的调取可以响应于对源数据湖处的数据的修改而被触发。源数据湖中的数据的修改可以包括存储在源数据湖中的数据的添加、摄取、改变、删除、分类、标记、变换等。

64.在454处,方法450可以包括获取执行云函数的许可。可以利用云函数的执行角色来获得该许可。执行角色可以被认证给云函数,并且其许可可以由云函数来承担。由此,云函数可以部分地通过承担执行角色许可来获得执行许可。

65.在456处,方法450可以包括标识要针对目的地数据湖获得的跨账户许可。例如,云函数的配置可以标识目的地数据湖路径。也就是说,云函数可以包括指定了来自源数据湖的数据将被复制到何处的配置。为了执行云函数并且相应地复制数据,云函数还可以从目的地数据湖获得许可。

66.源数据湖和目的地数据湖可以由不同的账户来管理。由此,为了执行云函数以将数据从由第一账户管理的源数据湖复制到由第二账户管理的目的地数据湖,云函数可以利用来自与源数据湖账户相关联的第一账户(例如,来自云函数的λ执行角色)和来自与目的地数据湖相关联的第二账户(例如,与目的地数据湖相关联的iam角色)两者的许可。因此,获得这两个许可可以包括标识要从目的地数据湖获得的跨帐户许可(例如,与目的地数据湖相关联的iam角色)。云函数的配置可以在目的地数据湖路径的其标识中标识要获得的跨账户许可。

67.在458处,方法450可以包括获取目的地数据湖的所标识的跨账户许可。例如,对与目的地数据湖相关联的跨账户角色的跨账户调用可以从与源数据湖102相关联的账户或区域来发出。与目的地数据湖104相关联的跨账户角色可以关于源数据湖处的云函数被认证。如果关于云函数的跨账户角色的认证未被认证(例如,跨账户角色拒绝调用),则云函数可以不承担跨账户角色。由此,数据可能不会从源数据湖被复制到目的地数据湖。然而,如果关于云函数的跨账户角色的认证被成功认证(例如,跨账户角色接受调用),则跨账户角色连同其跨账户数据复制许可可以由云函数来承担。

68.附加地,方法450可以包括在源数据湖处修改数据,以模糊个人可标识信息。所修改的数据可以成为要移动到目的地数据湖的所复制数据的一部分。也就是说,所修改的数据可以被复制到目的地数据湖,同时保持被存储在源数据湖的源数据保持未修改。

69.如上所描述,可以跨多个目的地数据湖执行数据复制。在一些示例中,方法450可以包括基于云函数的配置将数据的第一部分复制到目的地数据湖,以及基于云函数的配置将数据的第二部分复制到第二目的地数据湖。也就是说,云函数的配置——包括由云函数的执行所定义的操作——可以指定要复制到第一目的地数据湖和第二目的地数据湖的数据的不同部分和/或不同数据对象。附加地,云函数的配置可以指定要对要复制到第一目的地数据湖的数据执行的第一修改,以及要对要复制到第二目的地数据湖的数据执行的不同于第一修改的第二修改。由此,从源数据湖复制的数据可能基于它将被复制到的目的地数据湖而经历不同的处理。

70.无论所复制的数据要复制到的目的地数据湖如何,对其目的地数据湖处的所复制数据的处理可能不会影响源数据湖中的对应源数据。例如,对目的地数据湖中的所复制数据的修改可能不会影响源数据湖中的对应源数据。

71.在本公开的前述详细描述中,参考了构成本公开的一部分的附图,并且在附图中通过图示的方式示出了可以如何实践本公开的示例。足够详细地描述了这些示例,以使得本领域普通技术人员能够实践本公开的示例,并且要理解的是,可以利用其他示例,并且可以在不脱离本公开的范围的情况下做出过程、电气和/或结构改变。此外,如本文中所使用的,“多个”元件和/或特征可以指代多于一个这种元件和/或特征。

72.本文中的附图遵循编号惯例,其中第一个数位对应于附图编号,并且其余数位标识附图中的元件或组件。本文中的各图中所示的元件能够被添加、交换和/或消除,以便提供本公开的多个附加示例。此外,附图中提供的元件的比例和相对比例意图说明本公开的示例,而不应当以限制性的意义来理解。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。