1.本文所讨论的实施方式涉及信息处理程序、信息处理方法、信息处理设备和信息处理系统。

背景技术:

2.近年来,去中心化标识符(id)分发平台已经引起关注,该平台在与身份信息(id信息)相关的人员同意的情况下,以安全、可靠和简单的方式将数字化的id信息作为证书分发。作为id分发平台的用例,例如,存在发送附有组织或代表的电子签名的文档并且使用该电子签名在对方侧上对文档的真实性进行验证的情况。

3.作为现有技术,存在下述技术,在该技术中,终端使用电子计数器(tally)根据原始数据生成多个划分的数据,并且将划分的数据的一部分发送至认证服务器,同时将划分的数据的另一部分发送至保存服务器,并且该认证服务器生成对划分的数据尚未被篡改进行认证的认证信息,并且生成包括认证信息和时间信息的证明信息,以将划分的数据和证明信息彼此相关地存储。此外,存在下述技术,在该技术中,从客户终端转发的电子文档被保存在原创保证电子保存设备中,并且响应于从客户终端转发的电子文档参考请求,读取保存在原创保证电子保存设备中的适用的电子文档并且将其转发至客户终端。

4.相关技术的示例包括如下:日本特开专利公布第2013-179569号;以及日本特开专利公布第2004-013488号。

技术实现要素:

5.技术问题

6.然而,在普遍的技术中,当验证电子文档的真实性时,难以确认签名者的属性并且难以验证属性的正确性。例如,可以想到将认证签名者的属性的证书附入至电子文档中,但是存在下述缺点:关于电子文档的证书的信息量增加,这导致传输效率的劣化。

7.在一方面,本实施方式的目的是抑制附加至电子文档的证书的信息量并且避免传输效率的劣化。

8.问题的解决方案

9.根据实施方式的一方面,一种存储信息处理程序的非暂态计算机可读记录介质,该信息处理程序使计算机执行包括下述的处理:响应于对电子文档的签名请求,基于电子文档的数据量,根据证书信息创建第一部分证书信息和第二部分证书信息,该证书信息包括签名者的属性信息和被配置成对属性信息进行认证的认证信息;针对电子文档和第一部分证书信息生成电子签名;将生成的电子签名附至电子文档和第一部分证书信息,并且将附有电子签名的电子文档和第一部分证书信息发送至电子文档的提交源;以及使用与连接电子文档的提交源和提交目的地的路径不同的另一路径将第二部分证书信息发送至对签名者的证书信息的真实性进行验证的验证设备。

10.本发明的有利效果

11.根据本实施方式的一个方面,存在可以抑制附加至电子文档的证书的信息量并且可以避免传输效率的劣化的效果。

附图说明

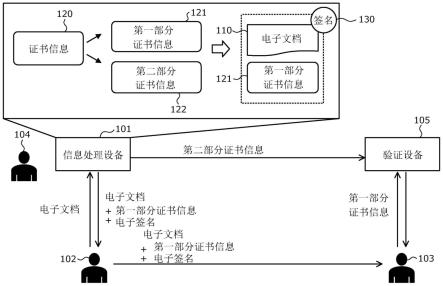

12.图1是示出根据实施方式的信息处理方法的示例的说明图;

13.图2是示出信息处理系统200的系统配置示例的说明图;

14.图3是示出签名设备201的硬件配置示例的框图;

15.图4是示出验证服务器204的硬件配置示例的框图;

16.图5是示出匹配表230中存储的内容的示例的说明图;

17.图6是示出凭证的具体示例的说明图;

18.图7是示出证明的具体示例的说明图;

19.图8是示出认证信息的具体示例的说明图;

20.图9是示出签名设备201的功能配置示例的框图;

21.图10是示出证明(1)的组合模式的示例的说明图;

22.图11是示出验证服务器204的功能配置示例的框图;

23.图12是示出信息处理系统200的动作示例的说明图;

24.图13是示出附上电子签名的示例和验证电子签名的示例的说明图;

25.图14a是示出证明的重构的示例的说明图(第1部分);

26.图14b是示出证明的重构的示例的说明图(第2部分)

27.图14c是示出证明的重构的示例的说明图(第3部分);

28.图15是示出当命令证明的验证时的操作示例的说明图;

29.图16是示出信息处理系统200的验证处理过程的示例的序列图(第1部分);

30.图17是示出信息处理系统200的验证处理过程的示例的序列图(第2部分);

31.图18是示出信息处理系统200的验证处理过程的示例的序列图(第3部分);

32.图19是示出签名设备201的证明划分处理的具体处理过程的示例的流程图;以及

33.图20是示出验证服务器204的验证处理的具体处理过程的示例的流程图。

具体实施方式

34.在下文中,将参照附图详细描述信息处理程序、信息处理方法、信息处理设备和信息处理系统的实施方式。

35.(实施方式)

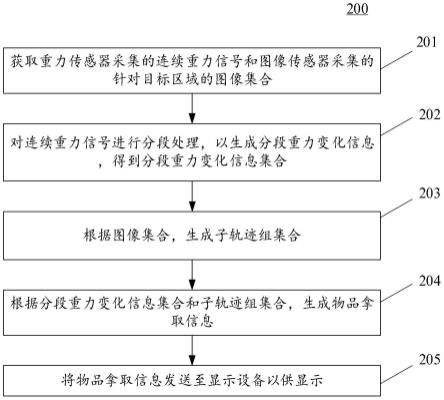

36.图1是示出根据实施方式的信息处理方法的示例的说明图。在图1中,信息处理设备101是使得可以在使用电子签名验证电子文档的真实性时确认签名者的属性并且验证属性的正确性的计算机。电子文档是以电子形式使用的内容。

37.例如,电子文档是由各种应用创建的文档或图像。此外,电子文档可以是由扫描仪读取并保存为电子数据的纸质文档等。电子签名是用于认证数据(电子文档)的真实性(合法性)的信息。例如,可以通过利用公钥密码系统来实现电子签名。

38.在此,当使用电子签名验证电子文档的真实性时,有时期望在掌握签名者的属性之后确保电子文档的正确性。例如,假设当为某个公司开具发票时,需要某个公司的代表的

签名。在这种情况下,如果无法确认签名者的属性,可以确认发票没有被篡改,但是无法知道其是否真的是代表的签名。

39.这意味着无法仅通过附上电子签名来确认签名者的属性或验证属性的正确性。因此,例如,可以想到将认证签名者的属性的证书信息附入至电子文档中。证书信息包括签名者的属性信息和用于认证属性信息的认证信息。

40.属性信息是与人类或事物所拥有的独特特性和特征(名称、性别、年龄、职业、职称等)有关的信息。认证信息是用于认证属性信息的信息,并且包括例如多个可变组。基于属性信息、认证信息和证书颁发者的公钥,使用例如称为零知识证明的协议来验证证书信息。

41.然而,认证信息的数据量(大小)趋于大。例如,认证信息的数据量通常约为原始电子文档或属性信息的数据量的10倍。因此,当将证书信息附至电子文档时,关于电子文档的数据量变大,并且通信开销增加,同时传输效率降低。

42.因此,本实施方式将描述下述信息处理方法,该信息处理方法使得可以在验证电子文档的真实性时确认签名者的属性并且验证属性的正确性,同时抑制附加至电子文档的证书的信息量并且避免传输效率的劣化。下面将描述信息处理设备101的处理示例。

43.(1)信息处理设备101响应于对电子文档的签名请求,基于电子文档的数据量,根据证书信息创建第一部分证书信息和第二部分证书信息。在此,签名请求请求将电子签名附至电子文档。签名请求包含要签名的电子文档。

44.证书信息包括签名者的属性信息和用于认证属性信息的认证信息。证书信息例如是基于由认证机构颁发的签名者的属性证书信息(凭证)创建的证明。属性证书信息是指示用户(签名者)的属性证书的信息。

45.属性证书信息例如是用于认证用户是与身份信息关联的合法人的信息。身份信息例如是限定用户的一组属性(属性和属性值)。例如,属性包括姓名、地址、出生日期、社会保障和税号、年龄、职业、职称、事业等。

46.认证机构是管理用户(签名者)的身份信息的机构,并且例如是特定公司(认证公司)或公司内的特定部门。在更详细的描述中,例如,证书信息可以显示属性证书信息的部分信息,或者可以不显示属性证书信息的部分信息,或者可以认证属性证书信息是否满足某个条件。

47.例如,信息处理设备101将证书信息划分成属性信息和认证信息,并且生成属性信息的摘要值(summary value)和认证信息的摘要值。摘要值例如是对数据(属性信息和认证信息)使用哈希函数(加密单向哈希函数)生成的哈希值。

48.使用加密单向哈希函数生成的哈希值具有以下特征:哈希值作为只能从生成源数据生成的唯一信息给出,并且无法从生成的哈希值恢复原始数据。此外,根据哈希函数,例如,可以将数据压缩为固定大小(长度)。

49.然后,信息处理设备101将属性信息、认证信息、属性信息的摘要值和认证信息的摘要值划分成第一部分证书信息和第二部分证书信息,使得第一部分证书信息的数据量与电子文档的数据量的比率等于或小于预定值。预定值可以设置为任何值,并且例如设置为约20%的值。

50.图1中的示例假设下述情况,在该情况中,响应于来自电子文档110的提交源102的签名请求,根据证书信息120创建第一部分证书信息121和第二部分证书信息122,使得第一

部分证书信息121的数据量与电子文档110的数据量的比率等于或小于预定值。

51.(2)信息处理设备101针对第一部分证书信息和电子文档生成电子签名。例如,信息处理设备101将第一部分证书信息附加至电子文档,并且基于签名者的私钥,针对附加有第一部分证书信息的电子文档生成电子签名。

52.在更详细的描述中,例如,信息处理设备101使用哈希函数来计算附加有第一部分证书信息的电子文档的哈希值。然后,信息处理设备101通过使用签名者的私钥对计算出的哈希值进行加密来生成电子签名。

53.在图1的示例中,基于签名者104的私钥,针对附加有第一部分证书信息121的电子文档110生成电子签名130。注意,信息处理设备101可以基于签名者104的私钥针对电子文档110和第一部分证书信息121各自生成电子签名。

54.(3)信息处理设备101将生成的电子签名附至电子文档和第一部分证书信息,并且将附有电子签名的电子文档和第一部分证书信息发送至电子文档的提交源。此外,信息处理设备101使用与连接电子文档的提交源和提交目的地的路径不同的另一路径将第二部分证书信息发送至验证设备105。

55.电子文档的提交源对应于将电子文档(例如,某公司a的发票)发送至提交目的地的发送者(例如,某公司a的员工)。电子文档的提交目的地对应于接收从提交源发送的电子文档的接收者(例如,某公司a的会计师或计费公司b的员工)。验证设备105对应于验证签名者的证书信息(属性信息)的真实性的验证器。

56.信息处理设备101和验证设备105通过与连接电子文档的提交源和电子文档的提交目的地的路径不同的另一路径连接。另一路径例如由id分发平台提供。id分发平台是用于以安全、可靠和简单的方式分发数字化的身份信息的平台。

57.验证设备105从电子文档的提交目的地接收第一部分证书信息并且从信息处理设备101接收第二部分证书信息。然后,验证设备105基于接收到的第一部分证书信息和接收到的第二部分证书信息来验证证书信息的真实性。

58.在图1的示例中,将电子签名130附至附加有第一部分证书信息121的电子文档110,并且将附有电子签名130的电子文档110发送至电子文档110的提交源102。此外,使用与连接电子文档110的提交源102和提交目的地103的路径不同的另一路径将第二部分证书信息122发送至验证设备105。

59.如上所述,根据信息处理设备101,当使用电子签名验证电子文档的真实性时,确认签名者的属性并且还验证属性的正确性可以变得可能。另外,通过将证书信息划分成两者,可以抑制附加至电子文档的证书的信息量。

60.在图1的示例中,当验证电子文档110的真实性时,在电子文档110的提交目的地103处确认签名者的属性和属性的正确性变得可能。此外,通过将证书信息120划分成两者,可以抑制附加至电子文档110的证书的信息量并且避免传输效率的劣化。

61.(信息处理系统200的系统配置示例)

62.接下来,将描述根据实施方式的信息处理系统200的系统配置示例。信息处理系统200是包括图1所示的信息处理设备101的计算机系统的示例。信息处理系统200例如应用于在与身份信息(id信息)相关的人员同意的情况下将数字化的id信息作为证书分发的id分发平台。

63.在以下描述中,将作为示例描述将图1所示的信息处理设备101应用于信息处理系统200中的签名设备201的情况。此外,有时将签名者的属性证书信息表示为“凭证”,而有时将根据属性证书信息创建的证书信息表示为“证明”。

64.图2是示出信息处理系统200的系统配置示例的说明图。在图2中,信息处理系统200包括签名设备201、用户终端202、用户终端203、验证服务器204和认证服务器205。在信息处理系统200中,签名设备201、用户终端202、用户终端203和验证服务器204经由有线或无线网络210连接。

65.例如,网络210是局域网(lan)、广域网(wan)、因特网等。此外,签名设备201、验证服务器204和认证服务器205被包括在id分发平台220中。在id分发平台220中,签名设备201、验证服务器204和认证服务器205经由专用网络连接。id分发平台220是一个平台,并且例如通过云来实现。

66.在此,签名设备201是对电子文档进行签名(电子签名)的计算机。签名设备201例如是由签名者使用的个人计算机(pc)。

67.用户终端202是由作为电子文档的提交源(发送者)的用户使用的计算机。用户终端203是由作为电子文档的提交目的地(接收者)的用户使用的计算机。例如,用户终端202和203是pc、平板pc等。图1所示的提交源102对应于例如用户终端202。图1所示的提交目的地103对应于例如用户终端203。

68.验证服务器204是具有匹配表230并且验证签名者的证明(证书信息)的真实性的计算机。图1所示的验证设备105对应于例如验证服务器204。稍后将参照图5描述匹配表230中存储的内容的示例。

69.认证服务器205是管理用户(签名者)的凭证(属性证书信息)的计算机。认证服务器205例如是认证公司(认证机构)的服务器。稍后将参照图6描述凭证的具体示例。此外,稍后将参照图7描述根据凭证创建的证明的具体示例。

70.注意,在图2的示例中,仅单独描绘了一个签名设备201、用户终端202(提交源)、用户终端203(提交目的地)、验证服务器204和认证服务器205,但是本实施方式不限于该示例。例如,信息处理系统200可以单独包括多个签名设备201、用户终端202(提交源)、用户终端203(提交目的地)、验证服务器204和认证服务器205。

71.(签名设备201的硬件配置示例)

72.接下来,将描述签名设备201的硬件配置示例。

73.图3是示出签名设备201的硬件配置示例的框图。在图3中,签名设备201包括中央处理单元(cpu)301、存储器302、盘驱动器303、盘304、通信接口(i/f)305、显示器306、输入设备307、便携式记录介质i/f 308和便携式记录介质309。此外,各个部件通过总线300彼此连接。

74.在此,cpu 301负责签名设备201的整体控制。cpu 301可以包括多个核。例如,存储器302是包括只读存储器(rom)、随机存取存储器(ram)、闪存rom等的存储单元。例如,闪存rom或rom存储各种程序,而ram用作cpu 301的工作区。存储在存储器302中的程序被加载至cpu 301中以使cpu 301执行编码处理。

75.盘驱动器303在cpu 301的控制下控制从盘304读取数据和向盘304写入数据。盘304存储在盘驱动器303的控制下写入的数据。盘304的示例包括磁盘和光盘。

76.通信i/f 305通过通信线路连接至网络(例如,图2所示的网络210和id分发平台220),并且经由网络连接至外部计算机(例如,用户终端202、验证服务器204和认证服务器205)。然后,通信i/f 305负责网络与自身设备内部之间的接口,并且控制来自外部设备的数据的输入和输出。

77.显示器306是显示诸如文档、图像或功能信息的数据以及光标和图标或工具箱的显示设备。例如,可以采用液晶显示器、有机电致发光(el)显示器等作为显示器306。

78.输入设备307具有用于输入字符、数字、各种指令等的键,并且输入数据。输入设备307可以是键盘、鼠标等,或者可以是触摸面板输入板、数字小键盘等。

79.便携式记录介质i/f 308在cpu 301的控制下控制从便携式记录介质309读取数据和向便携式记录介质309写入数据。便携式记录介质309存储在便携式记录介质i/f 308的控制下写入的数据。便携式记录介质309的示例包括压缩盘(cd)-rom、数字通用盘(dvd)和通用串行总线(usb)存储器。

80.注意,签名设备201可以不包括例如上述部件当中的盘驱动器303、盘304、便携式记录介质i/f 308或便携式记录介质309。此外,图2所示的用户终端202和203也可以通过与签名设备201的硬件配置类似的硬件配置来实现。

81.(验证服务器204的硬件配置示例)

82.接下来,将描述验证服务器204的硬件配置示例。

83.图4是示出验证服务器204的硬件配置示例的框图。在图4中,验证服务器204包括cpu 401、存储器402、盘驱动器403、盘404、通信i/f 405、便携式记录介质i/f 406和便携式记录介质407。此外,各个部件通过总线400彼此连接。

84.在此,cpu 401负责验证服务器204的整体控制。cpu 401可以包括多个核。例如,存储器402包括rom、ram、闪存rom等。例如,闪存rom存储操作系统(os)程序,rom存储应用程序,而ram用作cpu 401的工作区。存储在存储器402中的程序被加载至cpu 401中以使cpu 401执行编码处理。

85.盘驱动器403在cpu 401的控制下控制从盘404读取数据和向盘404写入数据。盘404存储在盘驱动器403的控制下写入的数据。盘404的示例包括磁盘和光盘。

86.通信i/f 405通过通信线路连接至网络(例如,图2所示的网络210和id分发平台220),并且经由网络连接至外部计算机(例如,图2所示的签名设备201和用户终端203)。然后,通信i/f 405负责网络与设备内部之间的接口,并且控制来自外部计算机的数据的输入和输出。例如,可以采用调制解调器、lan适配器等作为通信i/f 405。

87.便携式记录介质i/f 406在cpu 401的控制下控制从便携式记录介质407读取数据和向便携式记录介质407写入数据。便携式记录介质407存储在便携式记录介质i/f 406的控制下写入的数据。

88.注意,例如,除了上述部件之外,验证服务器204还可以包括输入设备、显示器等。此外,验证服务器204可以不包括例如上述部件当中的盘驱动器403、盘404、便携式记录介质i/f 406或便携式记录介质407。另外,图2所示的认证服务器205也可以通过与验证服务器204的硬件配置类似的硬件配置来实现。

89.(匹配表230中存储的内容)

90.接下来,将参照图5描述验证服务器204中包括的匹配表230中存储的内容。匹配表

230例如由存储设备诸如图4所示的验证服务器204的存储器402和盘404来实现。

91.图5是示出匹配表230中存储的内容的示例的说明图。在图5中,匹配表230具有a_hash、b_hash、a和b的字段,并且通过在每个字段中设置信息将匹配数据(例如,匹配数据500-1至匹配数据500-3)存储为记录。

92.在此,字段a_hash具有证明中包括的属性信息的哈希值。字段b_hash具有证明中包括的认证信息的哈希值。字段a具有证明中包括的属性信息。字段b具有证明中包括的认证信息。

93.例如,匹配数据500-1指示a_hash“xxx1”和b_hash“yyy1”。匹配数据500-1的字段a和b中的每一个都是空白的。

94.(凭证的具体示例)

95.接下来,将参照图6描述凭证的具体示例。

96.图6是示出凭证的具体示例的说明图。在图6中,凭证600是从认证服务器205颁发的凭证(属性证书信息)的示例。凭证600是认证签名者的属性的信息。

97.在此,作为签名者的属性,指示了职称“总裁”、姓名“fuji taro”、地址“川崎市中原区xxx”、出生日期“1988/1/1”、社会保障和税号“123456

……”

,年龄“32”。此外,基于电子签名机制,使用颁发者(例如,认证公司)的私钥将签名“xxxx”附至凭证600。

98.(证明的具体示例)

99.接下来,将参照图7描述证明的具体示例。

100.图7是示出证明的具体示例的说明图。在图7中,证明700是根据图6所示的凭证600创建的证明(证书信息)的示例。证明700包括属性信息710和认证信息720。

101.属性信息710包括显示属性信息711、未显示属性信息712和条件认证信息713。显示属性信息711是凭证600中要显示的信息。未显示属性信息712是凭证600中不需要显示的属性通过黑化处理未显示的信息。

102.条件认证信息713是认证满足凭证600中包含的年龄为30岁或以上的条件的信息(范围认证)。认证信息720是用于认证属性信息710的信息(多个变量组)。稍后将参照图8描述认证信息720的具体示例。

103.图8是示出认证信息的具体示例的说明图。在图8中,认证信息800(例如,与图7所示的认证信息720对应)包括对零知识证明(zkp)的一组响应。元素primary_proof具有对关于属性的zkp的一组响应。元素revealed_attributes指示显示属性。

104.元素name#1:value#1等指示各个显示属性的值。各个显示属性的值的位数取决于各个显示属性的值。元素unrevealed_attributes指示未显示属性。元素mj_hat#1等指示对各个未显示属性的zkp的响应。对各个未显示属性的zkp的响应的位数例如为592[位]。

[0105]

元素credential_siganture_zkp指示对凭证中签名(a、v、e)的zkp的响应。credential_siganture_zkp的位数例如为5564[位](a_prime:2048[位],e_hat:456[位],v_hat:3060[位])。

[0106]

元素predicate_attribute指示条件认证。元素u_hat1,,u_hat4等指示对每个条件认证的zkp的响应。predicate_attribute的位数例如为8515[位](u_hat1,,u_hat4:2368[位],r_hat1,,r_hat4:2388[位],r_hat_delta:672[位],alfa_hat:2787[位])。

[0107]

元素non_revoc_proof指示对非撤销认证的zkp的响应。non_revoc_proof(x_

list)的位数例如为14336[位]。元素aggregated_proof指示质询哈希。aggregated_proof(c_hash)的位数例如为256[位]。

[0108]

根据认证信息800,可以通过零知识证明(zkp)协议根据zkp响应和质询哈希来验证认证属性的正确性。

[0109]

(签名设备201的功能配置示例)

[0110]

图9是示出签名设备201的功能配置示例的框图。在图9中,签名设备201包括接受单元901、获取单元902、创建单元903、划分单元904、生成单元905、第一通信单元906和第二通信单元907。获取单元902至第二通信单元907具有用作控制单元的功能;例如,这些单元的功能通过图3所示的cpu 301执行存储在存储设备诸如存储器302、盘304或便携式记录介质309中的程序或者通过通信i/f 305来实现。各功能单元的处理结果存储在例如存储设备诸如存储器302或盘304中。

[0111]

接受单元901接受对电子文档的签名请求。签名请求请求将电子签名附至电子文档。签名请求包含要签名的电子文档。在以下描述中,有时将要签名的电子文档表示为“电子文档d”。

[0112]

例如,接受单元901通过从图2所示的用户终端202接收签名请求来接受对电子文档d的签名请求。此外,接受单元901可以根据从用户使用图3所示的输入设备307输入的操作来接受对电子文档d的签名请求。

[0113]

获取单元902获取由认证机构颁发的签名者的凭证(属性证书信息)。例如,获取单元902响应于对电子文档d的签名请求,通过id分发平台220从图2所示的认证服务器205(例如,认证公司)获取凭证600(参见图6)。

[0114]

然而,可以预先例如在对电子文档d的签名请求之前获取签名者的凭证。

[0115]

创建单元903基于签名者的凭证创建签名者的证明(证书信息)。证明包括签名者的属性信息和用于认证属性信息的认证信息。属性信息包括例如以下信息中的至少一种:关于凭证中包括的属性的信息(显示属性);关于凭证中包括的属性的信息未显示的信息(未显示属性);以及认证关于凭证中包括的属性的信息满足特定条件的信息(条件认证)。

[0116]

例如,创建单元903根据从用户使用输入设备307输入的操作,基于所获取的凭证600,通过不显示不需要显示的属性或认证是否满足特定条件来创建证明700(参见图7)。

[0117]

注意,签名设备201可以从另一计算机、便携式记录介质i/f 308等获取基于凭证创建的证明。

[0118]

划分单元904基于电子文档d的数据量,根据证明(证书信息)创建第一部分证书信息和第二部分证书信息。在以下描述中,有时将根据证明创建的第一部分证书信息表示为“证明(1)”,而有时将根据证明创建的第二部分证书信息表示为“证明(2)”。

[0119]

例如,划分单元904将证明划分成属性信息和认证信息,并且生成属性信息的哈希值和认证信息的哈希值。然后,划分单元904将属性信息、认证信息、属性信息的摘要值和认证信息的摘要值划分成证明(1)和证明(2),使得证明(1)的数据量与电子文档d的数据量的比率等于或小于预定值α。

[0120]

此时,在第一组合(a、b)、第二组合(a、b_hash)和第三组合(a_hash、b_hash)当中,划分单元904例如优先于第三组合(a_hash、b_hash)指派第一组合(a、b)或者第二组合(a、b_hash)作为证明(1)。

[0121]

此外,划分单元904可以优先于第二组合(a、b_hash)和第三组合(a_hash、b_hash)指派第一组合(a、b)作为证明(1)。在上面,元素a表示属性信息。元素b表示认证信息。元素a_hash表示属性信息的哈希值。元素b_hash表示认证信息的哈希值。

[0122]

在此,将参照图10描述证明(1)的组合模式。

[0123]

图10是示出证明(1)的组合模式的示例的说明图。在图10中,附图标记(i)指示由属性信息和认证信息组成的第一组合(a、b)。附图标记(ii)指示由属性信息和认证信息的哈希值组成的第二组合(a、b_hash)。附图标记(iii)指示由属性信息的哈希值和认证信息的哈希值组成的第三组合(a_hash、b_hash)。

[0124]

尽管数据量的总和以“(iii)

→

(ii)

→

(i)”的顺序变大,但是(i)和(ii)包括整个属性信息。假设预定值α为“α=0.2(20%)”。在这种情况下,划分单元904例如优先以“(i)

→

(ii)

→

(iii)”的顺序指派其作为证明(1),使得证明(1)的数据量与电子文档d的数据量的比率等于或小于0.2(等于或小于20%)。

[0125]

当证明(1)的组合模式为(i)时,证明(2)被给出为(a_hash、b_hash)。当证明(1)的组合模式为(ii)时,证明(2)被给出为(a_hash、b)。当证明(1)的组合模式为(iii)时,证明(2)被给出为(a、b)。

[0126]

生成单元905针对电子文档d和证明(1)生成电子签名。例如,生成单元905将证明(1)附加至电子文档d。接下来,生成单元905使用哈希函数来计算附加有证明(1)的电子文档d的哈希值。然后,生成单元905通过使用签名者的私钥对计算出的哈希值进行加密来生成电子签名。

[0127]

在以下描述中,有时将针对附加有证明(1)的电子文档d的电子签名表示为“电子签名s”。注意,稍后将参照图13描述生成电子签名s的示例。

[0128]

第一通信单元906将生成的电子签名s附至电子文档d和证明(1),并且将附有电子签名s的电子文档d和证明(1)发送至电子文档d的提交源。在此,电子文档d的提交源对应于将电子文档d发送至提交目的地的发送者。电子文档d的提交源例如是用户终端202,用户终端202是对电子文档d的签名请求的请求源。

[0129]

例如,第一通信单元906将电子签名s附至附加有证明(1)的电子文档d。然后,第一通信单元906经由网络210向作为请求源的用户终端202发送签名响应。签名响应包含附加有证明(1)的电子文档d和附至电子文档d的电子签名s。

[0130]

例如,当接收到签名响应时,用户终端202经由网络210将签名响应中包含的附加有证明(1)的电子文档d和附至电子文档d的电子签名s发送至作为电子文档d的提交目的地的用户终端203。电子文档d的提交目的地对应于接收从提交源发送的电子文档d的接收者。例如,通过电子邮件等执行到提交目的地的传输。

[0131]

第二通信单元907使用与连接电子文档d的提交源和提交目的地的路径不同的另一路径将证明(2)发送至验证服务器204。验证服务器204是验证证明的真实性的验证设备的示例。例如,第二通信单元907通过id分发平台220向验证服务器204发送证明(2),id分发平台220是与网络210不同的另一路径。

[0132]

这使得能够通过id分发平台220发送证明的一部分(证明(2)),这可以抑制关于电子文档d的证书的信息量并且减轻经由网络210的通信开销的增加。由于id分发平台220是通过云等实现的,因此与使用网络210诸如因特网相比,由于证明(2)的交换而导致的通信

量的增加不太可能成为不利因素。

[0133]

(验证服务器204的功能配置示例)

[0134]

图11是示出验证服务器204的功能配置示例的框图。在图11中,验证服务器204包括第一通信单元1101、登记单元1102、第二通信单元1103和验证单元1104。第一通信单元1101至验证单元1104具有用作控制单元的功能;例如,这些单元的功能通过图4所示的cpu 401执行存储在存储设备诸如存储器402、盘404或便携式记录介质407中的程序或者通过通信i/f 405来实现。各功能单元的处理结果存储在例如存储设备诸如存储器402或盘404中。

[0135]

第一通信单元1101使用与连接电子文档d的提交源和提交目的地的路径不同的另一路径从签名设备201接收证明(2)。例如,第一通信单元1101通过id分发平台220从签名设备201接收证明(2),id分发平台220是与网络210不同的另一路径。

[0136]

当从签名设备201接收到证明(2)时,登记单元1102登记匹配数据。例如,假设证明(2)为(a_hash、b_hash)。在这种情况下,登记单元1102将a_hash和b_hash彼此相关联地登记在图5所示的匹配表230中。因此,新的匹配数据(例如,匹配数据500-1)被存储为记录。

[0137]

此外,假设证明(2)为(a_hash、b)。在这种情况下,登记单元1102使用哈希函数根据b(认证信息)计算b_hash。然而,使用与在创建证明(1)和证明(2)时在签名设备201中使用的哈希函数相同的函数。然后,登记单元1102将a_hash、b_hash和b彼此相关联地登记在匹配表230中。因此,新的匹配数据(例如,匹配数据500-2)被存储为记录。

[0138]

另外,假设证明(2)为(a、b)。在这种情况下,登记单元1102使用哈希函数根据a(属性信息)计算a_hash。此外,登记单元1102使用哈希函数根据b(认证信息)计算b_hash。然后,登记单元1102将a_hash、b_hash、a和b彼此相关联地登记在匹配表230中。因此,新的匹配数据(例如,匹配数据500-3)被存储为记录。

[0139]

第二通信单元1103从电子文档d的提交目的地接收证明(1)。例如,第二通信单元1103经由网络210从用户终端203接收验证命令。验证命令命令验证签名者的证明的真实性。验证命令包含证明(1)。

[0140]

验证命令还可以命令验证电子文档d。在这种情况下,验证命令包含例如附加有证明(1)的电子文档d和附至电子文档d的电子签名s。例如,验证服务器204可以从用户终端203接受对电子文档d的真实性验证命令以及对证明的真实性验证命令。

[0141]

验证单元1104基于从电子文档d的提交目的地接收的证明(1)和从签名设备201接收的证明(2)来验证证明的真实性。例如,验证单元1104响应于来自电子文档d的提交目的地的验证命令,根据接收到的证明(1)和证明(2)重构证明。然后,验证单元1104根据重构的证明中的属性信息和认证信息来验证证明。

[0142]

例如,基于属性信息(参见图7)、认证信息(参见图8)和凭证颁发者的公钥,使用称为零知识证明的现有协议来验证证明。在零知识证明中,通过零知识证明(zkp)协议根据zkp响应和质询哈希来验证认证属性的正确性。

[0143]

在更详细的描述中,例如,验证单元1104根据通过使用由zkp响应指定的算术方法(例如,和(and)或者或(or))以及zkp响应对认证属性和质询哈希执行算术运算而获得的值来验证认证属性的正确性((认证属性和质询哈希)

→

zkp响应)。

[0144]

注意,稍后将参照图14a至图14c描述验证服务器204在验证证明的真实性时的动作示例。

[0145]

此外,验证单元1104可以使用电子签名s来验证电子文档d的真实性。例如,当从用户终端203接受对电子文档d的真实性验证命令以及对证明的真实性验证命令时,验证单元1104验证证明的真实性,并且同时验证电子文档d的真实性。

[0146]

在更详细的描述中,例如,验证单元1104计算附加有证明(1)的电子文档d的哈希值。接下来,验证单元1104获取签名者的公钥并且使用所获取的公钥对附至电子文档d的电子签名s进行解密。然后,验证单元1104将通过解密获得的哈希值与计算出的哈希值进行比较。

[0147]

在此,当哈希值彼此一致时,验证单元1104认为验证已批准(验证成功)。已批准的验证指示电子文档d(电子文档d 证明(1))具有未被篡改的正确信息。另一方面,当哈希值彼此不一致时,验证单元1104认为验证未批准(验证失败)。未批准的验证指示电子文档d(电子文档d 证明(1))不具有正确信息。例如,如果电子文档d或证明(1)中的至少一个被篡改,则验证结果为未批准。

[0148]

注意,稍后将参照图13描述验证服务器204在验证电子文档d的真实性时的动作示例。

[0149]

第二通信单元1103将验证结果发送至电子文档d的提交目的地(接收者)。例如,第二通信单元1103经由网络210将验证结果发送至作为验证请求的请求源的用户终端203。验证结果例如包含指示证明是否正确的验证结果(验证批准或验证不批准)。

[0150]

此外,验证结果例如包含证明中包括的属性信息(或属性信息和认证信息)。这使得可以在用户终端203(接收者)上确认签名者的属性和属性的真实性。

[0151]

然而,当证明(1)的组合模式为(i)或(ii)时,验证结果中可能不包括属性信息。当证明(1)的组合模式为(i)或(ii)时,由于证明(1)包括整个属性信息,因此可以在接收证明(1)的时刻——其是证明验证之前的时刻——在用户终端203(接收者)上确认属性信息。

[0152]

此外,当对电子文档d的真实性验证命令被接受时,验证结果还包含指示电子文档d是否正确的验证结果(验证批准或验证不批准)。然而,可以使用电子签名s在用户终端203(接收者)上验证电子文档d的真实性。

[0153]

(信息处理系统200的动作示例)

[0154]

接下来,将描述信息处理系统200的动作示例。在此,假设电子文档d的发送者(提交源)为“公司a的员工”,并且假定发送者将电子文档d转发至公司a(签名设备201)——其是发送者所属的公司——以请求签名的情况。电子文档d例如是发票。此外,假设颁发凭证的认证机构为“认证公司x”,并且假设验证电子文档d(电子签名s)和证明的验证者为“验证公司y”。

[0155]

图12是示出信息处理系统200的动作示例的说明图。在图12中,发送者(用户终端202)向公司a(签名设备201)发送包含电子文档d的签名请求。公司a(签名设备201)响应于签名请求从认证公司x(认证服务器205)获取作为公司a或公司a的代表(签名者)的凭证。然而,可以预先获取凭证。

[0156]

公司a(签名设备201)根据凭证创建证明并且将证明划分成证明(1)和证明(2)。公司a(签名设备201)经由id分发平台220将证明(2)发送至验证公司y(验证服务器204)。

[0157]

公司a(签名设备201)将证明(1)附加至电子文档d,并且使用公司a的私钥进行签名(电子签名s)。稍后将参照图13描述附上电子签名s的示例。公司a(签名设备201)将“电子

文档d 证明(1) 电子签名s”发送至发送者(用户终端202)。

[0158]

发送者(用户终端202)通过电子邮件等经由网络210将“电子文档d 证明(1) 电子签名s”发送至接收者(用户终端203)。接收者(用户终端203)将接收到的“电子文档d 证明(1) 电子签名s”发送至验证公司y(验证服务器204),并且命令对电子文档d(电子签名s)和证明进行验证。

[0159]

注意,稍后将参照图15描述当接收者(用户终端203)向验证公司y(验证服务器204)下验证命令时的操作示例。

[0160]

验证公司y(验证服务器204)将从接收者(用户终端203)接收到的证明(1)与从公司a(签名设备201)接收到的证明(2)进行匹配以重构证明并且验证该证明。稍后将参照图14a至图14c描述重构证明的示例。

[0161]

此外,验证公司y(验证服务器204)基于公司a的公钥验证电子签名s(电子文档d)。稍后将参照图13描述验证电子签名s(电子文档d)的示例。然后,验证公司y(验证服务器204)将验证结果发送至接收者(用户终端203)。验证结果例如包含针对证明的验证结果、针对电子签名s(电子文档d)的验证结果以及证明中包括的属性信息。

[0162]

这使得可以在使用电子签名s验证电子文档d的真实性时确认签名者(公司a或公司a的代表)的属性并且还验证属性的正确性。

[0163]

(附上电子签名s的示例和验证电子签名s的示例)

[0164]

接下来,将参照图13描述附上电子签名s的示例和验证电子签名s的示例。

[0165]

图13是示出附上电子签名的示例和验证电子签名的示例的说明图。在图13中,当附上电子签名s时,公司a(签名设备201)将证明(1)附加至电子文档d并且计算“电子文档d 证明(1)”的哈希值。接下来,公司a(签名设备201)通过使用其自己的私钥对计算出的哈希值进行加密来生成电子签名s。然后,公司a(签名设备201)将生成的电子签名s附至附加有证明(1)的电子文档d。

[0166]

在图13中,当验证电子签名s(电子文档d)时,验证公司y(验证服务器204)计算“电子文档d 证明(1)”的哈希值。然而,使用与在生成电子签名s时在公司a(签名设备201)中使用的哈希函数相同的函数。

[0167]

接下来,验证公司y(验证服务器204)获取公司a的公钥并且使用所获取的公钥对电子签名s进行解密。然后,验证公司y(验证服务器204)将通过解密获得的哈希值与计算出的哈希值进行比较。

[0168]

在此,当哈希值彼此一致时,验证公司y(验证服务器204)认为验证已批准(附加有证明(1)的电子文档d是正确的)。另一方面,当哈希值彼此不一致时,验证公司y(验证服务器204)认为验证未批准(附加有证明(1)的电子文档d是不正确的)。

[0169]

(重构证明的示例)

[0170]

接下来,将参照图14a至图14c描述重构证明的示例。

[0171]

图14a至图14c是示出证明的重构的示例的说明图。首先,在图14a中,将描述证明(1)的组合模式是(i)的情况。在这种情况下,证明(1)包括a(属性信息:ppp1)和b(认证信息:qqq1)。同时,证明(2)包括a_hash(属性信息的哈希值:xxx1)和b_hash(认证信息的哈希值:yyy1)。

[0172]

当从公司a(签名设备201)接收到证明(2)时,验证公司y(验证服务器204)将a_

hash(属性信息的哈希值:xxx1)和b_hash(认证信息的哈希值:yyy1)彼此相关联地登记在匹配表230中。因此,匹配数据500-1(参见图5)被存储为记录。

[0173]

当从接收者(用户终端203)接收到包含证明(1)的验证命令时,验证公司y(验证服务器204)计算包括在证明(1)中的a(属性信息)的哈希值(a_hash)。此外,验证公司y(验证服务器204)计算包括在证明(1)中的b(认证信息)的哈希值(b_hash)。

[0174]

接下来,验证公司y(验证服务器204)参照匹配表230以搜索与计算出的a_hash和b_hash相关的匹配数据。在此,当通过搜索找到匹配数据时,验证公司y(验证服务器204)重构证明。

[0175]

例如,当通过搜索找到匹配数据500-1时,验证公司y(验证服务器204)根据包括在证明(1)中的a(属性信息:ppp1)和b(认证信息:qqq1)重构由a和b组成的证明。然后,验证公司y(验证服务器204)根据重构的证明中的属性信息:ppp1和认证信息:qqq1对证明进行验证。

[0176]

注意,当通过搜索没有找到与a_hash和b_hash相关的匹配数据时,验证公司y(验证服务器204)将针对该证明的验证结果视为验证未批准。例如,当证明(1)被发送者(提交源)等篡改时,通过在匹配表230中的搜索未找到相关匹配数据,并且验证结果为未批准。

[0177]

接下来,在图14b中,将描述证明(1)的组合模式是(ii)的情况。在这种情况下,证明(1)包括a(属性信息:ppp2)和b_hash(认证信息的哈希值:yyy2)。同时,证明(2)包括a_hash(属性信息的哈希值:xxx2)和b(认证信息:qqq2)。

[0178]

当从公司a(签名设备201)接收到证明(2)时,验证公司y(验证服务器204)根据b(认证信息:qqq2)计算b_hash(认证信息的哈希值:yyy2)。然后,验证公司y(验证服务器204)将a_hash(属性信息的哈希值:xxx2)、b_hash(认证信息的哈希值:yyy2)和b(认证信息:qqq2)彼此相关联地登记在匹配表230中。因此,匹配数据500-2(参见图5)被存储为记录。

[0179]

当从接收者(用户终端203)接收到包含证明(1)的验证命令时,验证公司y(验证服务器204)计算包括在证明(1)中的a(属性信息)的哈希值(a_hash)。接下来,验证公司y(验证服务器204)参照匹配表230以搜索与计算出的a_hash和证明(1)中包括的b_hash(认证信息的哈希值)相关的匹配数据。在此,当通过搜索找到匹配数据时,验证公司y(验证服务器204)重构证明。

[0180]

例如,当通过搜索找到匹配数据500-2时,验证公司y(验证服务器204)根据包括在证明(1)中的a(属性信息:ppp2)和包括在匹配数据500-2中的b(认证信息:qqq2)重构由a和b组成的证明。然后,验证公司y(验证服务器204)根据重构的证明中的属性信息:ppp2和认证信息:qqq2对证明进行验证。

[0181]

接下来,在图14c中,将描述证明(1)的组合模式是(iii)的情况。在这种情况下,证明(1)包括a_hash(属性信息的哈希值:xxx3)和b_hash(认证信息的哈希值:yyy3)。同时,证明(2)包括a(属性信息:ppp3)和b(认证信息:qqq3)。

[0182]

当从公司a(签名设备201)接收到证明(2)时,验证公司y(验证服务器204)根据a(属性信息:ppp3)计算a_hash(属性信息的哈希值:xxx3)。此外,验证公司y(验证服务器204)根据b(认证信息:qqq3)计算b_hash(认证信息的哈希值:yyy3)。

[0183]

然后,验证公司y(验证服务器204)将a_hash(属性信息的哈希值:xxx3)、b_hash

(认证信息的哈希值:yyy3)、a(属性信息:ppp3)和b(认证信息:qqq3)彼此相关联地登记在匹配表230中。因此,匹配数据500-3(参见图5)被存储为记录。

[0184]

当从接收者(用户终端203)接收到包含证明(1)的验证命令时,验证公司y(验证服务器204)参照匹配表230以搜索与证明(1)中包括的a_hash(属性信息的哈希值)和b_hash(认证信息的哈希值)相关的匹配数据。在此,当通过搜索找到匹配数据时,验证公司y(验证服务器204)重构证明。

[0185]

例如,当通过搜索找到匹配数据500-3时,验证公司y(验证服务器204)根据包括在匹配数据500-3中的a(属性信息:ppp3)和b(认证信息:qqq3)重构由a和b组成的证明。然后,验证公司y(验证服务器204)根据重构的证明中的属性信息:ppp3和认证信息:qqq3对证明进行验证。

[0186]

(当命令验证证明时的操作示例)

[0187]

接下来,将参照图15描述当接收者(用户终端203)命令验证公司y(验证服务器204)验证证明时的操作示例。

[0188]

图15是示出当命令验证证明时的操作示例的说明图。在图15中,从发送者(用户终端202)接收的电子文档1500显示在接收者的用户终端203上。电子文档1500是电子文档d的示例。电子签名1510被附至电子文档1500。

[0189]

在此,假定从发送者(用户终端202)向接收者(用户终端203)发送的证明(1)包括整个属性信息的情况。

[0190]

当通过从接收者在用户终端203上输入的操作选择电子签名1510时,显示属性信息1520。属性信息1520是指示电子签名1510的签名者的属性的信息(证明的一部分),并且包括在来自发送者(用户终端202)的证明(1)中。在属性信息1520中,显示指示该证明尚未被验证的未验证按钮1521。

[0191]

根据属性信息1520,接收者可以在验证证明之前确认电子签名1510的签名者的属性。在此,接收者可以确认电子文档1500(从公司a到公司b的发票)是由公司a的代表(总裁)签署的。

[0192]

此外,当通过从接收者在用户终端203上输入的操作选择未验证按钮1521时,将针对证明的验证命令发送至验证公司y(验证服务器204)。该验证命令还可以命令验证电子文档1500。

[0193]

另外,当用户终端203从验证公司y(验证服务器204)接收到验证结果时,显示接收到的验证结果(未示出)。这使得接收者能够确认签名者的属性的正确性。在此,接收者可以确认针对电子文档1500的签名者的属性(工作地点、职称、姓名)是否正确。当从验证公司y(验证服务器204)接收到验证结果时,隐藏属性信息1520中包括的未验证按钮1521(或切换至“已验证”)。

[0194]

注意,当证明(1)不包括属性信息时,从验证公司y(验证服务器204)向接收者提供属性信息以及针对证明等的验证结果,并且使得接收者能够确认签名者的属性和属性的正确性。在这种情况下,接收者可以在提供针对证明等的验证结果时确认签名者的属性和属性的正确性。

[0195]

(信息处理系统200的验证处理过程)

[0196]

接下来,将参照图16至图18描述信息处理系统200的验证处理过程。

[0197]

图16至图18是示出信息处理系统200的验证处理过程的示例的序列图。在图16中的序列图中,首先,用户终端202(提交源)向签名设备201发送对电子文档d的签名请求(步骤s1601)。当从用户终端202(提交源)接收到签名请求时,签名设备201向认证服务器205发送凭证请求(步骤s1602)。

[0198]

凭证请求请求由认证机构颁发的签名者的凭证(属性证书信息)。当从签名设备201接收到凭证请求时,认证服务器205获取签名者的凭证(步骤s1603)。

[0199]

然后,认证服务器205向签名设备201发送包括所获取的签名者的凭证的凭证响应(步骤s1604)。注意,签名者的凭证存储在例如认证服务器205中包括的属性证书数据库(db)(未示出)中。

[0200]

接下来,签名设备201基于接收到的签名者的凭证来创建签名者的证明(证书信息)(步骤s1605)并且进行至图17所示的步骤s1701。

[0201]

在图17中的序列图中,首先,签名设备201基于电子文档d的数据量,执行将创建的证明划分成证明(1)和证明(2)的证明划分处理(步骤s1701)。稍后将参照图19描述签名设备201的证明划分处理的具体处理过程。

[0202]

然后,签名设备201经由id分发平台220将证明(2)发送至验证服务器204(步骤s1702)。接下来,签名设备201将证明(1)附加至电子文档d(步骤s1703)。然后,签名设备201通过使用签名者的私钥对附加有证明(1)的电子文档d的哈希值进行加密来生成电子签名s(步骤s1704)。

[0203]

接下来,签名设备201向用户终端202(提交源)发送签名响应(步骤s1705)并且进行至图18所示的步骤s1801。签名响应包含附加有证明(1)的电子文档d和附至电子文档d的电子签名s(电子文档d 证明(1) 电子签名s)。

[0204]

在图18中的序列图中,首先,当从签名设备201接收到签名响应时,用户终端202(提交源)向用户终端203(提交目的地)发送附加有证明(1)的电子文档d和附至电子文档d的电子签名s(步骤s1801)。

[0205]

当从用户终端202(提交源)接收到附加有证明(1)的电子文档d和附至电子文档d的电子签名s时,用户终端203(提交目的地)向验证服务器204发送验证命令(步骤s1802)。验证命令命令对电子文档d进行验证,并且还命令对证明进行验证。

[0206]

验证命令包含附加有证明(1)的电子文档d和附至电子文档d的电子签名s(电子文档d 证明(1) 电子签名s)。注意,当证明(1)包括整个属性信息时,用户终端203(提交目的地)可以在此时间点显示签名者的属性信息。

[0207]

当从用户终端203(提交目的地)接收到验证命令时,验证服务器204执行验证处理(步骤s1803)。稍后将参照图20描述验证服务器204的验证处理的具体处理过程。然后,验证服务器204向用户终端203(提交目的地)发送验证结果(步骤s1804)。

[0208]

当从验证服务器204接收到验证结果时,用户终端203(提交目的地)显示接收到的验证结果(步骤s1805)。验证结果例如包含针对证明的验证结果、针对电子文档d(电子签名s)的验证结果以及签名者的属性信息。

[0209]

这使得接收者能够在用户终端203(提交目的地)上确认电子文档d的真实性并且还确认签名者的属性和属性的正确性。

[0210]

接下来,将参照图19描述图17所示的步骤s1701中的签名设备201的证明划分处理

的具体处理过程。在描述中,假设预定值α为“α=0.2(20%)”。

[0211]

图19是示出签名设备201的证明划分处理的具体处理过程的示例的流程图。在图19中的流程图中,首先,签名设备201将证明划分成属性信息和认证信息(步骤s1901)。然后,签名设备201计算划分的属性信息的哈希值(步骤s1902)。

[0212]

接下来,签名设备201计算划分的认证信息的哈希值(步骤s1903)。然后,签名设备201确定属性信息的数据量和认证信息的数据量的总值与电子文档d的数据量的比率是否等于或小于0.2(步骤s1904)。

[0213]

注意,在图19中的步骤s1904中,附图标记d指示电子文档d的数据量。附图标记a指示属性信息的数据量。附图标记b指示认证信息的数据量。附图标记a_hash指示属性信息的哈希值的数据量。附图标记b_hash指示认证信息的哈希值的数据量。公式“a b≤0.2*d”指示属性信息的数据量和认证信息的数据量的总值与电子文档d的数据量的比率等于或小于0.2。

[0214]

在此,当比率等于或小于0.2时(步骤s1904:是),签名设备201指派证明(1)作为由属性信息和认证信息组成的组合(a、b)(步骤s1905)。然后,签名设备201指派证明(2)作为由属性信息的哈希值和认证信息的哈希值组成的组合(a_hash、b_hash)(步骤s1906),并且返回至调用证明划分处理的步骤。

[0215]

此外,在步骤s1904中,当比率并非等于或小于0.2时(步骤s1904:否),签名设备201确定属性信息的数据量和认证信息的哈希值的数据量的总值与电子文档d的数据量的比率是否等于或小于0.2(步骤s1907)。

[0216]

注意,在图19中的步骤s1907中,公式“a b_hash≤0.2*d”指示属性信息的数据量和认证信息的哈希值的数据量的总值与电子文档d的数据量的比率等于或小于0.2。

[0217]

在此,当比率等于或小于0.2时(步骤s1907:是),签名设备201指派证明(1)作为由属性信息和认证信息的哈希值组成的组合(a、b_hash)(步骤s1908)。然后,签名设备201指派证明(2)作为由属性信息的哈希值和认证信息组成的组合(a_hash、b)(步骤s1909),并且返回至调用证明划分处理的步骤。

[0218]

此外,在步骤s1907中,当比率并非等于或小于0.2时(步骤s1907:否),签名设备201指派证明(1)作为由属性信息的哈希值和认证信息的哈希值组成的组合(a_hash、b_hash)(步骤s1910)。然后,签名设备201指派证明(2)作为由属性信息和认证信息组成的组合(a、b)(步骤s1911),并且返回至调用证明划分处理的步骤。

[0219]

这使得可以将证明分割成属性信息和认证信息,并且指定要包括在证明(1)中的范围,使得该范围等于或小于电子文档d的数据量的20%。

[0220]

接下来,将参照图20描述图18所示的步骤s1803中的验证服务器204的验证处理过程。

[0221]

图20是示出验证服务器204的验证处理的具体处理过程的示例的流程图。在图20中的流程图中,首先,验证服务器204获取签名者的公钥(步骤s2001)。然后,验证服务器204基于所获取的公钥,使用包含在验证命令中的电子签名s来验证电子文档d的真实性(步骤s2002)。

[0222]

接下来,验证服务器204根据包含在验证命令中的证明(1)的组合模式获取a_hash和b_hash(步骤s2003)。然后,验证服务器204在匹配表230中搜索与所获取的a_hash和b_

hash的组合相关的匹配数据(步骤s2004)。

[0223]

接下来,验证服务器204确定是否通过搜索找到了匹配数据(步骤s2005)。在此,当通过搜索找到匹配数据时(步骤s2005:是),验证服务器204获取a(属性信息)和b(认证信息)(步骤s2006)。

[0224]

接下来,验证服务器204根据所获取的a(属性信息)和b(认证信息)重构证明(步骤s2007)。然后,验证服务器204根据重构的证明中的属性信息和认证信息来验证证明的真实性(步骤s2008)。

[0225]

接下来,验证服务器204基于验证电子文档d的真实性的结果和验证证明的真实性的结果来生成验证结果(步骤s2009),并且返回至调用验证处理的步骤。

[0226]

此外,当在步骤s2005中通过搜索未找到匹配数据时(步骤s2005:否),验证服务器204将针对该证明的验证结果视为验证未批准(步骤s2010),并且进行至步骤s2009。

[0227]

这使得可以使用电子签名s来验证电子文档d的真实性并且还验证证明的真实性。例如,通过搜索与a_hash和b_hash的组合相关的匹配数据,可以验证证明没有被篡改。另外,通过根据重构的证明中的属性信息和认证信息来验证证明的真实性,可以验证未被篡改的整个信息是否与被认证的信息一致。

[0228]

如上所述,在根据实施方式的签名设备201中,可以响应于对电子文档d的签名请求,基于电子文档d的数据量,根据证明(证书信息)创建证明(1)和证明(2)。此外,根据签名设备201,可以针对电子文档d和证明(1)生成电子签名s,并且可以将电子签名s附至电子文档d,从而将附有电子签名s的电子文档d和证明(1)发送至电子文档d的提交源(用户终端202),同时使用id分发平台220将证明(2)发送至验证服务器204。id分发平台220是与连接电子文档d的提交源(用户终端202)和提交目的地(用户终端203)的路径(网络210)不同的另一路径。

[0229]

这使得可以在使用电子签名s来验证电子文档d的真实性时确认签名者的属性并且还验证属性的正确性。另外,通过将证明划分成两者,可以抑制附加至电子文档d的证书的信息量。此外,由于两者耦合构成一个证明,因此通过在不同的路径上分别转发证明(1)和证明(2),即使一者被黑客攻击,也可能无法知道可以认证的整个证明,并且可以增强对证明的安全性。

[0230]

另外,根据签名设备201,属性信息、认证信息、属性信息的哈希值和认证信息的哈希值可以被划分成证明(1)和证明(2),使得证明(1)的数据量与电子文档d的数据量的比率等于或小于预定值α。

[0231]

这使得可以将证明分割成属性信息和认证信息,并且指定要包括在证明(1)中的范围,使得该范围相对于电子文档d的数据量等于或小于预定值。因此,抑制了证明(1)的数据量相对于电子文档d变大,这可以减轻通信开销的增加。注意,id分发平台220由云等实现,并且与使用网络210诸如因特网相比,由于证明(2)的交换而导致的通信量的增加不太可能成为不利因素。

[0232]

此外,根据签名设备201,在第一组合(a、b)、第二组合(a、b_hash)和第三组合(a_hash、b_hash)当中,可以优先于第三组合(a_hash、b_hash)指派第一组合(a、b)或第二组合(a、b_hash)作为证明(1)。

[0233]

这使得电子文档d的提交目的地(接收者)可以在验证证明之前确认签名者的属性

信息。例如,通过邮件等从发送者转发包括属性信息的证明(1)(组合模式为(i)或(ii)),使得接收者能够在不访问id分发平台220(无需从验证服务器204获取属性信息)的情况下确认签名者的属性信息(属性名称和属性值)。

[0234]

另外,根据签名设备201,可以响应于对电子文档d的签名请求,通过id分发平台220从认证服务器205获取签名者的凭证(属性证书信息),并且可以基于所获取的凭证创建签名者的证明。

[0235]

这使得可以基于由认证机构颁发的签名者的凭证,通过不显示不需要显示的属性或认证是否满足特定条件来创建证明。

[0236]

此外,在根据实施方式的验证服务器204中,从签名设备201接收证明(2),并且从电子文档d的提交目的地接收证明(1),这使得能够基于接收到的证明(1)和接收到的证明(2)验证证明的真实性。

[0237]

这使得可以根据由单独通道获得的证明(1)和证明(2)重构证明,并且验证属性信息是否具有已被认证的正确信息。

[0238]

另外,在根据实施方式的验证服务器204中,可以从电子文档d的提交目的地接收附加有证明(1)的电子文档d和附至电子文档d的电子签名s,并且可以使用电子签名s来验证附加有证明(1)的电子文档d的真实性。

[0239]

这使得可以验证电子文档d具有未被篡改的正确信息。此外,可以防止证明与电子文档d的分离或篡改,这是因为除非附加有证明(1)的电子文档d被签名并且证明(2)是通过单独的方式获取的,否则证明不能被重构。

[0240]

根据这些事实,在根据实施方式的信息处理系统200中,当使用电子签名s验证电子文档d的真实性时,可以使得能够确认签名者的属性并验证属性的正确性,同时可以抑制附加至电子文档d的证书的信息量并且可以避免传输效率的劣化。

[0241]

注意,本实施方式中描述的信息处理方法可以通过在计算机诸如个人计算机或工作站上执行准备的程序来实现。本信息处理程序记录在计算机可读记录介质诸如硬盘、软盘、cd-rom、dvd或usb存储器上,并且从记录介质读取以供计算机执行。另外,本信息处理程序可以经由网络诸如因特网进行分发。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。