一种基于ip大范围变换的链路动态变化方法

技术领域

1.本发明涉及网络安全领域,特别涉及一种基于大范围ip地址变换的链路动态变化通信方法。

背景技术:

2.由于网络安全及用户隐私保护的需要,本地网络通信发起方在希望与其它网络目的方保持稳定通信的基础上,不暴露自己的真实网络地址。通过该方法,在保证通信链路连接不中断的基础上,不断地利用大范围真实的ip地址来替换本地通信发起方的网络地址,让其它网络通信目的方无法追踪并获得本地网络通信发起方真实的网络地址,从而达到保护本地网络通信发起方隐私的问目的。

技术实现要素:

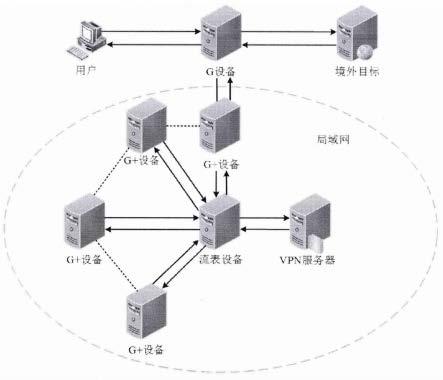

3.图1所示为示意图。

4.本地网络通信发起方使用真实ip发起对独立设备的vpn访问,将要访问的本地网络外的网络地址、端口和访问内容加密封装发送到独立设备。

5.独立设备位于本地网络的网关处,其使用本地网络通信发起方真实ip和当前时间t的hash值为密钥生成一随机数构造要伪冒的ip地址,使用本地网络通信方发起方的真实端口和本地网络外的网络地址的端口号构造伪冒端口号,然后用生成的伪冒ip和伪冒端口号重构数据包与本地网络外的通信目的方进行通信;同时构造一个流表,格式如下:

6.(本地网络外的目的ip,本地网络外的目的端口,伪冒ip,伪冒端口,真实ip,真实端口,t)

7.当独立设备收到来自本地网络外的数据后,首先查流表检验该数据是否为真实网络访问,如果是则直接转发给对应的地址即可;否则根据流表信息中的真实ip和真实端口重构数据包与本地网络的通信发起方进行vpn加密通信。

8.独立设备保持对流表中各表项的监测,若t距当前时刻的时间差超过一个时间间隔t,则按照上述规则重新构造伪冒ip和新的流表项,根据通信双方数据来往实际对应重构数据包,从而在通信链路实际保持的前提下,实现通信发起方的伪冒ip透明动态变化,使得本地网络外的目的方对本地网络的通信发起方真实ip的不可感知。若独立设备监测到有链路通信完毕,则清除对应流表项。

附图说明

9.图1基于大范围ip地址变换的链路动态变化系统部署示意图;

10.图2基于大范围ip地址变换的链路动态变化流程示意图。

具体实施方式

11.下面将结合本发明实施例中附图,对本发明实施例中的技术方案进行清楚、完整

地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。通常在此处附图中描述和示出的本发明实施例的组件可以以各种不同的配置来布置和设计。因此,以下对在附图中提供的本发明的实施例的详细描述并非旨在限制要求保护的本发明的范围,而是仅仅表示本发明的选定实施例。基于本发明的实施例,本领域技术人员在没有做出创造性劳动的前提下所获得的所有其他实施例,都属于本发明保护的范围。

12.如图1所示基于大范围ip地址变换的链路动态变化系统部署示意图。

13.在本发明实施例中,基于大范围ip地址变换的链路动态变化系统部署图中包括本地网络的通信发起方、独立设备和其他网络的通信目的方等三类实体其中:

14.通信发起方泛指需要向其他网络通信目的隐藏真实ip和端口号的本地网络内实体,如pc、服务器等;

15.通信目的方泛指本地通信发起方想要与之进行通信的其他网络内的实体;

16.独立设备能够按照一定的规则为通信发起方生成仿冒ip和仿冒端口号,并重构数据流量包,让通信发起方和通信目的方能够正常通信,且不感知仿冒ip和仿冒端口号变化;并且独立设备的部署位置处于本地网络的边界处。

17.如图2所示为基于大范围ip地址变换的链路动态变化流程示意图。

18.在本发明实施例中,基于大范围ip地址变换的链路动态变化流程主要包括:

19.步骤101,通信发起方将己方真实ip、端口号,通信目的方ip、端口号,以及通信数据等,通过vpn连接发送至独立设备;

20.在步骤中,通信发起方发送至独立设备的数据包均是通过vpn加密,能有效抵御针对流量的监听、过滤和分析等攻击;

21.步骤102,独立设备收到通信发起方的数据后,先进行解密,获得通信发起方真实ip、端口号,通信目的方ip、端口号,以及通信数据等;按照一定的规则仿冒通信发起的ip、端口号,构建对应的数据流表项,根据数据流表重构数据包与通信目的方通信,其中:

22.通信发起方的仿冒ip构造方法为将本地网络的通信发起方真实ip和当前时间t共同进行hash,然后取该值为密钥生成一个1024位的二进制随机数,最后取该二进制数的1-8位、9-16位、1009-1016位和1017-1024位共32位构造伪冒ip,此种仿冒ip的构造空间约为232。

23.通信发起方的仿冒端口号构造方法为取真实端口号和本地网络外访问地址的端口号之和模65535,若值大于1024,则取该值为伪冒端口;否则取该值与1024之和为伪冒端口。

24.数据流表是一个流表,当独立设备为网络发起方构造仿冒ip和仿冒端口号与通信目的方通信时建立对应表项,通信结束后清除该表项,格式如:(本地网络外的目的ip,本地网络外的目的端口,伪冒ip,伪冒端口,真实ip,真实端口,t),其中t为通信发起时刻。

25.同时,独立设备当监测到流表中表项中t距当前时刻的时间差超过一个时间间隔t,则按照构造规则重新构造伪冒ip和伪冒端口,并更新对应表项。

26.步骤103,独立设备对本地网络外的网络目的方的特定网络流量数据包进行高速捕获,并根据数据流表进行精确识别、地址重定向,实现与通信发起方的正常通信。

27.其中:

28.当独立设备捕获到有来自本地网络外的数据流量时,根据流量数据包的通信ip和

端口信息,查数据流表,若没有匹配项,则说明该次流量为一般正常的数据包,直接放行并转发;否则,此数据流量来自本地网络外的响应流量,则根据对应的数据流表项,查找出真实的通信ip和端口号,重构数据流量包与本地网络的通信发起方进行vpn加密通信,完成此次通信。

29.当独立设备监测到此次通信连接完成,则从数据流表清除对应表项。

30.最后应说明的是:以上实施例仅用以说明本发明的技术方案,而非对其限制;尽管参照前述实施例对本发明进行了详细的说明,本领域的普通技术人员应当理解:其依然可以对前述实施例所记载的技术方案进行修改,或者对其中部分或者全部技术特征进行等同替换;而这些修改或者替换,并不使相应技术方案的本质脱离本发明各实施例技术方案的范围。

技术特征:

1.一种基于大范围变换的链路动态变化方法,其特征在于,包括:本地网络的通信发起方对其它网络的通信目的方访问的伪冒ip和伪冒端口的透明大范围变化。2.根据权利要求1所述的方法,其特征在于,本地网络通信发起方利用真实ip和端口向独立设备进行vpn通信,将本地网络外的通信目的方ip、端口和数据加密发送至独立设备,独立设备解密数据后,构造伪冒ip和伪冒端口重构数据流与本地网络外的通信目的方进行通信。3.根据权利要求2中所述的方法,其特征在于,伪冒ip由本地网络的通信发起方真实ip和当前时间t共同构造,具体方法是:首先将本地网络的通信发起方真实ip和当前时间t共同进行hash,然后取该值为密钥生成一个1024位的二进制随机数,最后取该二进制数的1-8位、9-16位、1009-1016位和1017-1024位共32位构造伪冒ip。4.根据权利要求2中所述的方法,其特征在于,伪冒端口由本地网络的通信方发起方的真实端口 本外网络外访问地址的端口号共同构造,具体方法是:取真实端口号和本地网络外访问地址的端口号之和模65535,若值大于1024,则取该值为伪冒端口;否则取该值与1024之和为伪冒端口。5.根据权利要求2中所述的方法,其特征在于,独立设备需要维护一个流表,当本地网络的网络发起方发起通信时建立对应表项,通信结束后清除该表项,格式如:(本地网络外的目的ip,本地网络外的目的端口,伪冒ip,伪冒端口,真实ip,真实端口,t)。6.根据权利要求2中所述的方法,其特征在于,当独立设备监测到流表中表项中t距当前时刻的时间差超过一个时间间隔t,则按照权利要求3和权利要求4重新构造伪冒ip和伪冒端口。7.根据权利要求2中所述的方法,其特征在于,当独立设备检测到来自本地网络外的数据流时,首先查流表检验该数据是否为真实网络访问,如果是则直接转发给对应的地址即可;否则根据流表信息中的真实ip和真实端口重构数据包与本地网络的通信发起方进行vpn加密通信。

技术总结

本发明提供了一种基于大范围IP地址变换的链路动态变化方法,让网络通信目的方无法追踪本地网络通信发起方真实的网络地址,从而达到保护本地网络通信发起方隐私的目的。该方法包括:本地网络通信发起方将真实IP和真实端口,通信目的方的IP和端口号,以及通信内容发送至独立设备;独立设备在大范围IP内按照规则生成通信发起方的仿冒IP和仿冒端口,重新构造数据包实现与网络通信目的方的网络通信。同时由独立设备对本地网络外的网络目的方的特定网络流量数据包进行高速捕获、精准识别、地址重定向,实现与通信发起方的正常通信。整个过程中的本地网络通信发起方的网络地址IP变换,本地网络通信发起方和其它网络通信目的方均不可感知。不可感知。不可感知。

技术研发人员:司成祥 王梦禹 王亿芳 毛蔚轩 侯美佳 樊峰峰

受保护的技术使用者:国家计算机网络与信息安全管理中心

技术研发日:2020.11.27

技术公布日:2022/6/14

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。