一种基于伪冒ip的源地址隐藏方法

技术领域

1.本发明及网络安全领域,具体而言,涉及一种基于伪冒ip的源地址隐藏方法。

背景技术:

2.近年来世界强国高度重视网络空间安全,围绕网络空间发展权、主导权和控制权展开激 烈角逐。其中特殊网络行动作为我方网络安全保障的手段之一,然而由于其特有的业务属性, 除面临其它信息系统相同的安全风险外,更易引起敌方的攻击和溯源追踪。

3.目前,阵地的安全防护主要采取防火墙、杀毒软件、入侵检测等老三样的被动防护技术, 及设置境外跳板、使用匿名代理网络等简单的反追踪溯源技术。并没有改变网络行动阵地的 确定性、相似性和静态性,也无法有效抵抗高级持续威胁,为了保障特殊网络行动能够稳定 持续安全地发展,针对特殊网络行动的反追踪、抗攻击等高安全需求,提出一种基于伪冒ip 的源地址隐藏方法。

技术实现要素:

4.有鉴于此,本发明实施例的目的在于提供一种基于伪冒ip的源地址隐藏方法,不仅能 够起到网络安全且防溯源的通信目的,防止网络隐私泄露;而且能够有效提升已方网络的动 态性和不确定性,提升网络的安全防护能力。

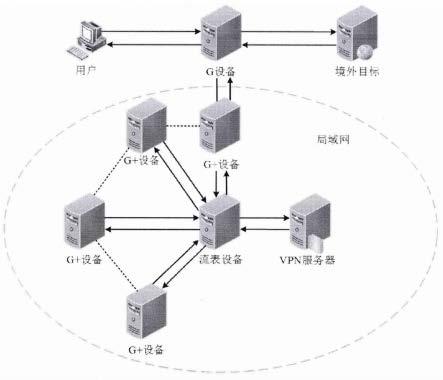

5.第一方面,g 设备主要负责将g设备导入的流量转发给流表设备,该流量主要可分为以 下几类:

6.1、用户连接vpn服务器的流量,g 设备直接将目的ip修改为vpn服务器ip并转发给 流表设备;

7.2、vpn服务器发给用户的响应包,g 设备直接将源ip修改为虚假vpn ip并发送给g 设备;

8.3、本地网络外的目标发送给伪装ip的流量,g 设备对数据包做gre封装,将其发送给 流表设备;

9.4、vpn服务器访问本地网络外的目标的流量,g 设备去除数据包头部的gre封装,并 将数据包转发给g设备;

10.5、流表设备流表不匹配的流量,g 设备去除数据包头部的gre封装,将数据包转发给 g设备。

11.第二方面,流表设备主要功能为将所有g设备收到的本地网络外的目标发送给vpn的流 量转发给g 设备,g 设备查完流表后,将流量重新发送给流表设备,流表设备转发给vpn服 务器。

12.为使本发明的上述目的、特征和优点能更明显易懂,配合附图,如下。

附图说明

13.为了更清楚地说明本发明实施例的技术方案,下面将对实施例中所需要使用的附

图作简 单地介绍,应当理解,以下附图仅示出了本发明的某些实施例,因此不应被看作是对范围的 限定,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图 获得其他相关的附图。

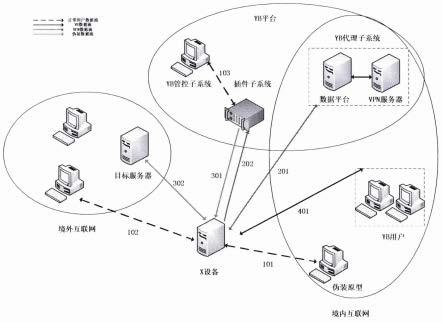

14.图1示出了本发明实所提供的一种基于伪冒ip的源地址隐藏方法的设备组成图;

15.图2示出了本发明实所提供的一种基于伪冒ip的源地址隐藏方法的设备组成图;

16.图2a示出了本发明实所提供的一种基于伪冒ip的源地址隐藏方法的设备处理数据包流 程图;

17.图2b示出了本发明所提供的一种基于伪冒ip的源地址隐藏方法的流表设备接收到数据 包示意图;图3示出了本发明所提供的一种基于伪冒ip的源地址隐藏方法的整体设备及核心模块 组成图。

具体实施方式

18.下面将结合本发明实施例中附图,对本发明实施例中的技术方案进行清楚、完整地描述, 显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。通常在此处附图 中描述和示出的本发明实施例的组件可以以各种不同的配置来布置和设计。因此,以下对在 附图中提供的本发明的实施例的详细描述并非旨在限制要求保护的本发明的范围,而是仅仅 表示本发明的选定实施例。基于本发明的实施例,本领域技术人员在没有做出创造性劳动的 前提下所获得的所有其他实施例,都属于本发明保护的范围。

19.实施例1

20.参照图1,本发明实施例提供了一种基于伪冒ip的源地址隐藏方法。在本发明实施例 中,以隐藏ip地址技术为基础,设计并开发g设备,g 设备。实现访问境外目标及被动回连 过程中对源地址的隐藏。在本发明中,g设备根据特定规则将流量导给g 设备;g 设备具备 两个网卡。该方法具体包括以下步骤:

21.步骤101:用户访问境外目标,访问数据包需要先经过g设备。

22.步骤102:g设备根据特定规则将流量导给g 设备。

23.步骤103:g 设备具备两个网卡,一个与g设备连接,另外一个网卡与流表设备相连。 通过将数据包修改后发送给境外目标。

24.步骤104:境外目标获得请求后,将相应数据包返回,首先通过g设备,然后重复步骤 102,步骤103,最后将修改后数据包返还给用户。

25.实施例2

26.参加图2,本发明实施例提供了一种基于伪冒ip的源地址隐藏方法。在本发明实施例 中,以隐藏ip地址技术为基础,设计并开发g设备,g 设备,流表设备和vpn服务器,实现 访问境外目标及被动回连过程中对源地址的隐藏。在本发明中,g设备根据特定规则将流量 导给g 设备;g 设备具备两个网卡,一个与g设备连接,另外一个网卡与流表设备相连该方 法具体包括以下步骤:

27.步骤201-204:用户访问境外目标,其数据包类型《用户ip,给定境外ip,端口a,端 口b,gre(境外目标ip,目标端口c,数据)》,首先数据包到达g设备后,匹配给定境外 ip,将此数据包转给g 设备,其数据包类型《用户ip,给定境外ip,端口a,端口b,gre(境 外目标

ip,目标端口c,数据)》。

28.g 设备修改数据包,图2a所示,修改后的数据包类型《用户ip,g 设备ip,端口a, 端口b,gre(境外目标ip,目标端口c,数据)》。图2b所示,流表设备需要判断数据包是 用户发来的还是境外目标的响应包,vpn服务器接收数据包,并发送数据包访问境外目标ip, 其数据包类型《g 设备ip,境外目标ip,端口a1(vpn服务器分配),目标端口c,(数据)》。 修改源端口为构造端口(10随机 6校验和),并发出,其数据包类型为《g 设备ip,境外目 标ip,构造端口a2,目标端口c,(type 2,伪装ip,数据)》,并在流表设备上进行建表: 境外目标ip,目标端口c,源端口a1||境外目标ip,伪装ip,目的端口c,构造端口a2。

29.g设备收到修改后的数据包,此时数据包类型《g 设备ip,境外目标ip,构造端口a2, 目标端口c,(type 2,伪装ip,数据)》,并将其转到g 设备。g 设备收到数据包,提取伪 装ip,type并修改源ip,将数据包并发出。数据包类型《伪装ip,境外目标ip,构造端口 a2,目标端口c,(数据)》。境外目标ip收到数据包并响应数据包,其数据包类型《境外目 标ip,伪装ip,端口c,构造端口a2,(数据)》。g设备收到数据包,匹配伪装ip,转发给 g 设备,其数据类型《境外目标ip,伪装ip,端口c,构造端口a2,(数据)》。

30.g 设备分析数据包检查目的端口是否符合构造规则。如果符合,则转发到流表设备《境 外目标ip,g 设备ip,端口c,构造端口a2,(伪装ip,数据)》;如果不符合,则转发 给伪装ip《境外目标ip,伪装ip,端口c,端口a2,(数据)》。流表设备进行查流表操作, 如果流表匹配,数据平台修改数据包,并发送给vpn服务器,其数据包类型《境外目标ip, 代理子系统ip,端口c,端口a1,数据》,vpn服务器构造响应包,发送给用户ip;如果流 表不匹配,g 设备修改数据包,发送给g设备,其数据包类型《g 设备ip,境外目标ip,端 口c,构造端口a2,(type 3,伪装ip,数据)》。当数据包到达g设备,匹配设备ip,转给 g 设备,根据类型字段,构造新包,新包数据类型《境外目标ip,伪装ip,端口c,端口a2, (type 4数据)》,从而达到伪装源ip的目的。

31.最后应说明的是:以上实施例仅用以说明本发明的技术方案,而非对其限制;尽管参照 前述实施例对本发明进行了详细的说明,本领域的普通技术人员应当理解:其依然可以对前 述实施例所记载的技术方案进行修改,或者对其中部分或者全部技术特征进行等同替换;而 这些修改或者替换,并不使相应技术方案的本质脱离本发明各实施例技术方案的范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。