一种基于xss与sql注入的蜜罐攻击事件识别系统及方法

技术领域

1.本发明涉及计算机网络安全技术领域,尤其涉及一种基于xss与sql注入的蜜罐攻击事件识别系统及方法。

背景技术:

2.近年来,随着互联网技术的高速发展,对于互联网的需求迅速扩张,以web服务和移动端app为主的平台已经在教育,政治,企业,娱乐等各个领域得到广泛的应用。人们通过互联网服务方便着日常生活与工作学习。然而随着对互联网的依赖日益加深,互联网的信息安全问题也随之越发突出,日益增加的黑客入侵行为,已经给互联网用户的个人隐私和财产带来了不小的威胁与损失。

3.目前,业内常用的技术通常为被动防御技术,如防火墙技术,入侵检测技术等。而这些安全措施常常生效于计算机受攻击之后,例如,系统内部的安全审计工具扫描或监测出计算机系统内存在木马或者病毒文件,再将它们杀死或者永久删除,但系统此时可能已经遭到的木马病毒的破坏。

4.还有,即使采用了防火墙技术,亦或者是入侵检测技术,或是其他的一些防御组件,仍然可能会存在一些漏洞,如果黑客足够耐心,就有可能利用这些漏洞绕过防护对系统进行攻击,究其根源,是因为攻击者与系统用户之间的攻防是一场不对称战争,攻击者采用的工具与技术一直在更新,且在网络上可以轻松获取各类漏洞利用脚本对用户发起攻击,而用户只能被动的防御。

5.因此,为了克服上述的不足,如果能实现在有价值系统遭到黑客攻击前,提前诱捕黑客行为,捕捉黑客攻击信息与黑客i p信息等数据,识别黑客的攻击行为,并记录到数据库系统存储,并通过邮件告警系统提醒管理人员,起到化被动为主动的作用,帮助管理员在系统遭受损失前及时采取相应措施,亟待找到一种攻击识别方法。

技术实现要素:

6.本发明的目的在于提供一种基于xss与sql注入的蜜罐攻击事件识别系统及方法,从而解决现有技术中存在的前述问题。

7.为了实现上述目的,本发明采用的技术方案如下:

8.一种基于xss与sql注入的蜜罐攻击事件识别系统,包括日志采集模块、数据存储模块和攻击识别模块,所述日志采集模块用于实时采集各个下属蜜罐中web日志,并将采集到的web日志发送给所述数据存储模块,所述数据存储模块用于存储已收集的web日志,通过对主流的sql注入利用工具和xss攻击fuzz工具进行分析提炼,构建sql注入攻击和xss攻击的向量特征知识库,并提供攻击特征向量给所述攻击识别模块,所述攻击识别模块向数据存储模块发出请求,接收攻击向量特征和读取web日志,解析读取到的web日志与攻击特征向量匹配规则,识别出攻击事件。

9.优选的,所述识别系统还包括邮件报警模块,所述邮件报警模块用于接收所述攻

击识别模块识别出的攻击事件,发出报警邮件信息。

10.优选的,所述日志采集模块包括控制单元、搜寻单元、读取单元和格式处理单元,所述控制单元用于指定系统所需读取的日志文件,所述搜寻单元用于遍历指定路径下的指定后缀文件或指定文件名文件;所述读取单元用于对目标文件内容进行读取,所述格式处理单元用于对读取到的日志文件内容进行格式处理,包括记录访问者i p信息、访问数据包正文内容和访问数据包头部信息,同时标识访问数据包头部信息,将采集信息的原有格式重构为字典格式,并交付给消息队列系统,即采用kafka发布订阅消息系统作为消息中间件分流存储web日志信息,同时将信息存储到数据库中,并在kafka软件的终端进行显示。

11.优选的,所述消息队列系统采用先进先出式的消息队列,其数据结构为基础的读写模式;采集到的日志原始数据存储时限为七天,若超过七天,则认为是过期数据,自动删除所述过期数据。

12.优选的,所述攻击识别模块包括请求单元、解析单元、时间单元和匹配单元,所述请求单元用于向kafka消息队列系统与数据库系统发送数据读取请求,请求读取web日志与攻击特征向量,其中数据库系统为利用mysq l建立起来的记录攻击信息的系统,消息队列系统为kafka软件临时存放攻击日志的模块,数据存储模块为数据存储系统与消息队列系统的总称;所述解析单元用于解析读取到的web日志与攻击特征向量匹配规则;所述时间单元用于指定一定的时间间隔触发所述请求单元发出数据读取请求;所述匹配单元用于将匹配规则指定匹配方式与web日志对应攻击类型内容进行模式匹配,利用请求头中的信息判断是xss攻击还是sql注入攻击,并判断是否匹配成功,若成功,则将该条日志认定为是攻击事件,并将其打上标签,将识别到的攻击事件以电子邮件形式发送给管理员进行告警。

13.本发明的另一个目的在于提供一种基于xss与sql注入的蜜罐攻击事件识别方法,采用基于xss与sql注入的蜜罐攻击事件识别系统,包括以下步骤:

14.s1,日志采集模块实时采集下属蜜罐中web日志,并存储在所述消息队列系统中,所述攻击识别模块按照一定的时间间隔读取日志信息;

15.s2,攻击识别模块从数据存储模块中获取攻击向量特征匹配规则,将web日志的http报文部分与匹配规则进行比对,若符合匹配规则,则调用正则引擎,将攻击特征向量与http报文进行模式匹配,若匹配成功则表明该报文存在攻击行为,并将该条日志相关信息存入攻击事件信息数据表;根据攻击向量特征规则对获取到的日志信息进行解析,判断该日志信息是否为攻击事件,若是,则进入步骤s3;若不是,则返回步骤s1重新进行数据识别过程;

16.s3,所述攻击识别模块将确认为攻击事件的web日志打上标签,存储至数据库中并将其以电子邮件形式发送给邮件报警模块进行告警。

17.优选的,步骤s1中所述攻击识别模块读取消息队列系统中的日志信息和数据存储模块中的攻击向量特征具体分为定时读取和实时获取。

18.优选的,所述定时获取具体为:所述攻击识别模块的时间单元通过设定一定的时间间隔,并将初次获取日志的时间点作为起始时间,此后每经过设定的间隔时间段,自动获取该时间段中产生的日志。

19.优选的,所述实时获取具体为:所述攻击识别模块中的时间单元实时监控消息队列系统,并实时向消息队列系统请求日志数据。

20.优选的,步骤s2具体包括:

21.s21,从数据存储模块中获取一条攻击向量特征匹配规则,若库中已无剩余匹配规则,则直接结束该日志的识别过程;

22.s22,根据攻击向量特征规则对获取到的日志信息进行解析,通过匹配引擎进行日志与规则匹配,若匹配成功,即认为识别到攻击事件,进入步骤s3;若不是,则返回步骤s21重新获取攻击向量特征匹配规则进行解析匹配过程。

23.本发明的有益效果是:

24.本发明公开了一种基于xss与sql注入的蜜罐攻击事件识别系统及方法,采用自动化思想完成采集到识别的全流程,部署蜜罐时候配置对应同网段的i p系统,可以将网页设置为后台系统样,如果访客出现xss或者sql注入的攻击行为则会留下攻击记录,并标注攻击类型,降低对网络管理员的专业能力要求;可捕捉攻击方式与攻击者信息,以供管理员采取措施;使用标记语言作为攻击特征载体,具有良好的可拓展性与可读性;采用消息队列系统作为存储中间件,降低系统负荷同时可提高运行效率。

附图说明

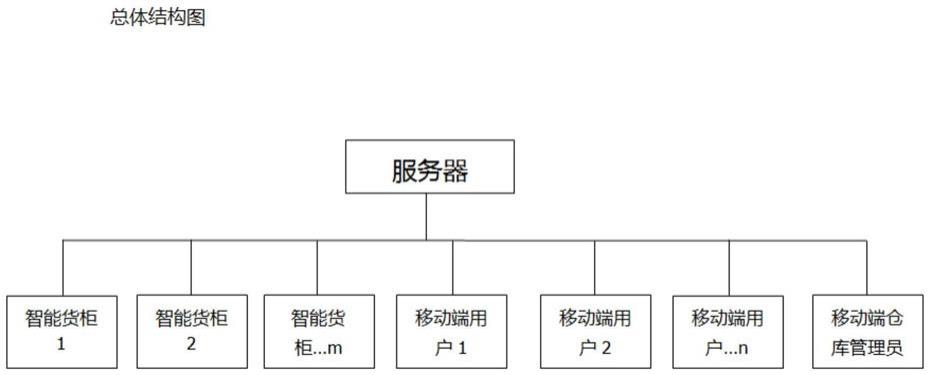

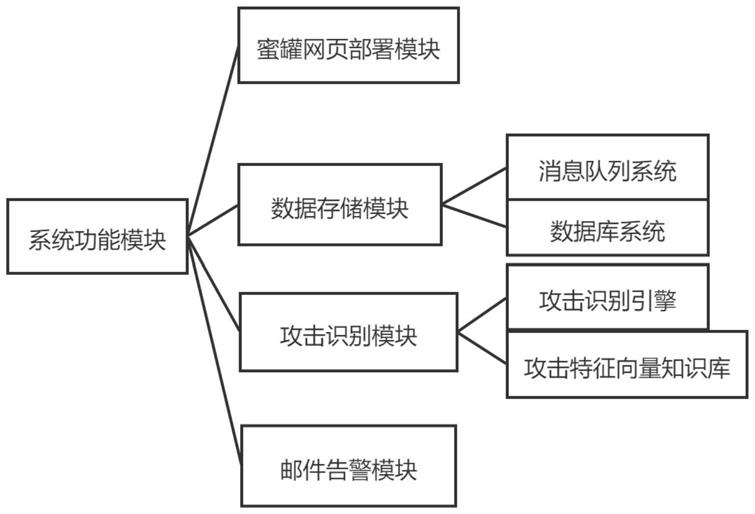

25.图1是实施例1中提供的攻击事件识别系统的系统功能模块的组成框图;

26.图2是实施例1中提供的攻击事件识别系统工作原理示意图;

27.图3是实施例2中提供的攻击事件识别方法的工作流程图。

具体实施方式

28.为了使本发明的目的、技术方案及优点更加清楚明白,以下结合附图,对本发明进行进一步详细说明。应当理解,此处所描述的具体实施方式仅仅用以解释本发明,并不用于限定本发明。

29.实施例1

30.本实施例提供了一种基于xss与sql注入的蜜罐攻击事件识别系统,系统组成如图1所示,包括日志采集模块、邮件报警模块、数据存储模块和攻击识别模块,工作原理如图2所示,所述日志采集模块用于实时采集各个下属蜜罐中web日志,并将采集到的web日志发送给所述数据存储模块,所述数据存储模块用于存储已收集的web日志,通过对主流的sql注入利用工具和xss攻击fuzz工具进行分析提炼,构建sql注入攻击和xss攻击的向量特征知识库,并提供攻击特征向量给所述攻击识别模块,所述攻击识别模块向数据存储模块发出请求,接收攻击向量特征和读取web日志,解析读取到的web日志与攻击特征向量匹配规则,识别出攻击事件。

31.所述邮件报警模块用于接收所述攻击识别模块识别出的攻击事件,发出报警邮件信息。

32.本实施例中的所述日志采集模块包括控制单元、搜寻单元、读取单元和格式处理单元,所述控制单元用于指定系统所需读取的日志文件,所述搜寻单元用于遍历指定路径下的指定后缀文件或指定文件名文件;所述读取单元用于对目标文件内容进行读取,所述格式处理单元用于对读取到的日志文件内容进行格式处理,包括记录访问者i p信息、访问数据包正文内容和访问数据包头部信息,同时标识访问数据包头部信息,将采集信息的原

有格式重构为字典格式,并交付给消息队列系统,即采用kafka发布订阅消息系统作为消息中间件分流存储web日志信息,同时将信息存储到数据库中,并在kafka软件的终端进行显示。

33.本实施例中的所述消息队列系统采用先进先出式的消息队列,其数据结构为基础的读写模式;采集到的日志原始数据存储时限为七天,若超过七天,则认为是过期数据,自动删除所述过期数据。

34.本实施例中的所述攻击识别模块包括请求单元、解析单元、时间单元和匹配单元,所述请求单元用于向kafka消息队列系统与数据库系统发送数据读取请求,请求读取web日志与攻击特征向量,其中数据库系统为利用mysq l建立起来的记录攻击信息的系统,消息队列系统为kafka软件临时存放攻击日志的模块,数据存储模块为数据存储系统与消息队列系统的总称;所述解析单元用于解析读取到的web日志与攻击特征向量匹配规则;所述时间单元用于指定一定的时间间隔触发所述请求单元发出数据读取请求;所述匹配单元用于将匹配规则指定匹配方式与web日志对应攻击类型内容进行模式匹配,利用请求头中的信息判断是xss攻击还是sql注入攻击,并判断是否匹配成功,若成功,则将该条日志认定为是攻击事件,并将其打上标签,将识别到的攻击事件以电子邮件形式发送给管理员进行告警。

35.实施例2

36.本实施例提供一种基于xss与sql注入的蜜罐攻击事件识别方法,如图3所示,采用实施例1中提供的基于xss与sql注入的蜜罐攻击事件识别系统,包括以下步骤:

37.s1,日志采集模块实时采集下属蜜罐中web日志,并存储在所述消息队列系统中,所述攻击识别模块按照一定的时间间隔读取日志信息;

38.s2,攻击识别模块从数据存储模块中获取攻击向量特征匹配规则,将web日志的http报文部分与匹配规则进行比对,若符合匹配规则,则调用正则引擎,将攻击特征向量与http报文进行模式匹配,若匹配成功则表明该报文存在攻击行为,并将该条日志相关信息存入攻击事件信息数据表;根据攻击向量特征规则对获取到的日志信息进行解析,判断该日志信息是否为攻击事件,若是,则进入步骤s3;若不是,则返回步骤s1重新进行数据识别过程;

39.s3,所述攻击识别模块将确认为攻击事件的web日志打上标签,存储至数据库中并将其以电子邮件形式发送给邮件报警模块进行告警。

40.本实施例中的步骤s1中所述攻击识别模块读取消息队列系统中的日志信息和数据存储模块中的攻击向量特征具体分为定时读取和实时获取。

41.其中,所述定时获取具体为:所述攻击识别模块的时间单元通过设定一定的时间间隔,并将初次获取日志的时间点作为起始时间,此后每经过设定的间隔时间段,自动获取该时间段中产生的日志。

42.所述实时获取具体为:所述攻击识别模块中的时间单元实时监控消息队列系统,并实时向消息队列系统请求日志数据。

43.本实施例中的步骤s2具体包括:

44.s21,从数据存储模块中获取一条攻击向量特征匹配规则,若库中已无剩余匹配规则,则直接结束该日志的识别过程;

45.s22,根据攻击向量特征规则对获取到的日志信息进行解析,通过匹配引擎进行日

志与规则匹配,若匹配成功,即认为识别到攻击事件,进入步骤s3;若不是,则返回步骤s21重新获取攻击向量特征匹配规则进行解析匹配过程。

46.通过采用本发明公开的上述技术方案,得到了如下有益的效果:

47.本发明公开了一种基于xss与sql注入的蜜罐攻击事件识别系统及方法,采用自动化思想完成采集到识别的全流程,部署蜜罐时候配置对应同网段的i p系统,可以将网页设置为后台系统样,如果访客出现xss或者sql注入的攻击行为则会留下攻击记录,并标注攻击类型,降低对网络管理员的专业能力要求;可捕捉攻击方式与攻击者信息,以供管理员采取措施;使用标记语言作为攻击特征载体,具有良好的可拓展性与可读性;采用消息队列系统作为存储中间件,降低系统负荷同时可提高运行效率。

48.以上所述仅是本发明的优选实施方式,应当指出,对于本技术领域的普通技术人员来说,在不脱离本发明原理的前提下,还可以做出若干改进和润饰,这些改进和润饰也应视本发明的保护范围。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。