一种实现stp安全认证的方法

技术领域

1.本发明涉及stp安全机制设计技术领域,具体说是一种实现stp安全认证的方法。所述stp是指spanning tree protocol,生成树协议。

背景技术:

2.现有的支持stp的交换设备(例如交换机),通过配置可以激活以下几种stp保护功能(保护机制),可以防止人为的恶意攻击引起的生成树重新计算、网络拓扑错误变动,避免因为频繁删除mac地址表项和arp(address resolution protocol,地址解析协议)表项导致的网络震荡。

3.1.bpdu(bridge protocol data unit,网桥协议数据单元)保护

4.在交换设备(例如交换机)上,通常将直接与用户终端(如pc机)或文件服务器等非交换设备相连的端口配置为边缘端口。正常情况下,边缘端口不会收到bpdu报文(bpdu消息)。如果有人伪造bpdu恶意攻击交换设备,当边缘端口接收到bpdu报文时,交换设备会自动将边缘端口设置为非边缘端口,并重新进行生成树计算,从而引起网络震荡。交换设备上启动了bpdu保护功能后,如果边缘端口收到bpdu,边缘端口将被shutdown(关闭),但是边缘端口属性不变,同时通知网管系统。

5.2.root保护(根保护)

6.由于网络中的恶意攻击,网络中合法根桥有可能会收到优先级更高的bpdu报文,使得合法根桥失去根地位,从而引起网络拓扑结构的错误变动。这种不合法的拓扑变化,会导致原来应该通过高速链路的流量被牵引到低速链路上,造成网络拥塞。对于启用root保护功能的指定端口,其端口角色只能保持为指定端口。一旦启用root保护功能的指定端口收到优先级更高的bpdu报文时,端口状态将进入discarding状态(丢弃状态),不再转发报文。在经过一段时间(通常为两倍的forwarddelay,即两倍的转发延迟时间),如果端口一直没有再收到优先级较高的bpdu,端口会自动恢复到正常的forwarding状态(转发状态)。

7.3.防tc-bpdu攻击

8.交换设备在接收到tc(topology change)bpdu报文后,会执行mac地址表项和arp表项的删除操作。如果有人伪造tc-bpdu报文恶意攻击交换设备时,交换设备短时间内会收到很多tc-bpdu报文,频繁的删除操作会给设备造成很大的负担,给网络的稳定带来很大隐患。启用防tc-bpdu报文攻击功能后,在单位时间内,交换设备处理tc-bpdu报文的次数可配置。如果在单位时间内,交换设备在收到tc-bpdu报文数量大于配置的阈值,那么设备只会处理阈值指定的次数。对于其他超出阈值的tc-bpdu报文,定时器到期后设备只对其统一处理一次。这样可以避免频繁的删除mac地址表项和arp表项,从而达到保护设备的目的。

9.以上所述stp保护功能(保护机制),都存在技术缺陷,无法完全屏蔽相应的攻击行为。

10.1.bpdu保护,直接将端口shutdown会造成用户终端断网,极为影响用户体验,因为攻击行为可能是用户终端中毒造成的,并非用户本意。

11.2.root保护,将指定端口状态设置为discarding,那么该端口的下游网络都会受到影响,如果攻击是间歇性的,该指定端口会一直在discarding和forwarding之间切换,造成网络震荡。

12.3.防tc-bpdu攻击,采用定时刷新的方式处理tc-bpdu攻击,还是会错误的删除mac地址表项和arp表项,造成网络震荡。

13.公开于该背景技术部分的信息仅仅旨在加深对本发明的总体背景技术的理解,而不应当被视为承认或以任何形式暗示该信息构成已为本领域技术人员所公知的现有技术。

技术实现要素:

14.针对现有技术中存在的缺陷,本发明的目的在于提供一种实现stp安全认证的方法,通过优化加密及认证方式,同一个bpdu报文只能认证通过一次,直接丢弃非法bpdu报文,防止恶意bpdu报文攻击,提高网络安全性,有效防止攻击者通过拷贝已经通过认证的bpdu报文来进行攻击的行为,提升stp安全性。

15.为达到以上目的,本发明采取的技术方案是:

16.一种实现stp安全认证的方法,其特征在于,包括如下步骤:

17.在发送bpdu报文时,确认当前允许的安全认证模式,在bpdu报文中添加与安全认证模式对应的认证字段,

18.在接收bpdu报文时,交换设备只处理能通过安全认证的bpdu报文,直接丢弃非法bpdu报文。

19.在上述技术方案的基础上,当使用stp协议、rstp协议或mstp协议时,才在发送bpdu报文时,确认当前允许的安全认证模式。

20.在上述技术方案的基础上,所述与安全认证模式对应的认证字段,插入bpdu报文的bpdu type字段之后。

21.在上述技术方案的基础上,确认当前允许的安全认证模式时,

22.如果本机未开启安全认证,则插入认证类型为00的认证字段,

23.如果本机为采用明文认证,则插入认证类型为01的认证字段,

24.如果本机为采用md5认证,则插入认证类型为10的认证字段,

25.认证类型的长度2字节。

26.在上述技术方案的基础上,未开启安全认证时,进一步在认证类型后插入8字节的认证数据,且8字节为全0填充;

27.当采用明文认证时,进一步在认证类型后插入长度2字节的认证数据长度以及认证数据,认证数据是长度为8字节的密码;

28.当采用md5认证时,进一步在认证类型后插入长度2字节的认证数据长度以及认证数据,认证数据是长度为16字节的md5值。

29.在上述技术方案的基础上,当采用md5认证时,进一步在认证数据长度以及认证数据之间插入长度4字节的认证序号,

30.认证序号采用递增的方式,使得每个报文中的认证序号值不同,防止攻击者使用正确的加密报文进行攻击。

31.在上述技术方案的基础上,所述md5值按以下方式生成:

32.将摘要、认证序号和key值组合后,通过md5加密算法计算得出md5值;

33.所述摘要,由不包含认证字段的原始bpdu报文通过md5加密算法计算得出;

34.所述认证序号,为在认证字段中插入的、长度4字节的认证序号;

35.所述key值,为开启stp安全认证时,由管理员配置的字符串,key值长度在1到32个字节之间,由数字和字母组成;

36.同一个生成树网络中的所有支持stp安全认证的设备的key值必须一致,该key值仅作为公钥使用。

37.在上述技术方案的基础上,收到的bpdu报文不携带认证字段,本机开启安全认证:丢弃bpdu报文;

38.收到的bpdu报文不携带认证字段,本端口未开启安全认证,白名单为空:记录该bpdu报文的源mac地址到白名单并处理bpdu报文;

39.收到的bpdu报文不携带认证字段,本端口未开启安全认证,报文的源mac在白名单中:处理bpdu报文;

40.收到的bpdu报文不携带认证字段,本端口未开启安全认证,报文的源mac不在白名单中且白名单不为空:丢弃bpdu报文;

41.收到的bpdu报文携带认证字段,本端口未开启安全认证:处理bpdu报文;

42.收到的bpdu报文携带认证字段,本机开启安全认证,认证类型与本机认证方式不匹配:丢弃bpdu报文;

43.收到的bpdu报文携带认证字段,本机开启安全认证,认证类型与本机认证方式匹配,认证失败:丢弃bpdu报文;

44.收到的bpdu报文携带认证字段,本机开启安全认证,认证类型与本机认证方式匹配,认证成功:处理bpdu报文。

45.本发明所述的实现stp安全认证的方法,具有以下有益效果:

46.通过优化加密及认证方式,同一个bpdu报文只能认证通过一次,直接丢弃非法bpdu报文,防止恶意bpdu报文攻击,提高网络安全性,有效防止攻击者通过拷贝已经通过认证的bpdu报文来进行攻击的行为,提升stp安全性。

附图说明

47.本发明有如下附图:

48.附图用于更好地理解本发明,不构成对本发明的不当限定。其中:

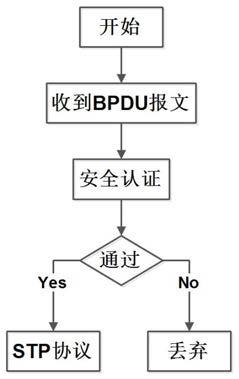

49.图1本发明所述实现stp安全认证的方法的报文处理流程图。

50.图2发送bpdu报文流程图。

51.图3接收bpdu报文流程图。

52.图4未开启认证时认证字段的协议结构示意图。

53.图5开启明文认证时认证字段的协议结构示意图。

54.图6开启md5认证时认证字段的协议结构示意图。

具体实施方式

55.以下结合附图对本发明作进一步详细说明。所述详细说明,为结合本发明的示范

性实施例做出的说明,其中包括本发明实施例的各种细节以助于理解,应当将它们认为仅仅是示范性的。因此,本领域技术人员应当认识到,可以对这里描述的实施例做出各种改变和修改,而不会背离本发明的范围和精神。同样,为了清楚和简明,以下的描述中省略了对公知功能和结构的描述。

56.如图1所示,本发明所述的实现stp安全认证的方法,包括如下步骤:

57.在发送bpdu报文时,确认当前允许的安全认证模式,在bpdu报文中添加与安全认证模式对应的认证字段,

58.在接收bpdu报文时,交换设备只处理能通过安全认证的bpdu报文,直接丢弃非法bpdu报文。

59.在上述技术方案的基础上,当使用stp协议、rstp(rapid stp)协议或mstp(multiple stp)协议时,才在发送bpdu报文时,确认当前允许的安全认证模式。

60.在上述技术方案的基础上,所述与安全认证模式对应的认证字段,插入bpdu报文的bpdu type字段之后。

61.不同版本的生成树协议的bpud报文格式有所差别,但是,在bpdu type之前(包括bpdu tpye)的报文格式是相同的,考虑到认证字段也是所有版本的生成树协议使用相同的格式,所以插入bpdu type字段之后,以保证所有版本的生成树协议都可以使用并且互相兼容。

62.在上述技术方案的基础上,如图2所示,确认当前允许的安全认证模式时,

63.如果本机未开启安全认证,则插入认证类型为00的认证字段,认证类型(authentication type)如图4所示位于bpdu报文的第5-6字节,

64.如果本机为采用明文认证,则插入认证类型为01的认证字段,认证类型(authentication type)如图5所示位于bpdu报文的第5-6字节,

65.如果本机为采用md5认证,则插入认证类型为10的认证字段,认证类型(authentication type)如图6所示位于bpdu报文的第5-6字节,

66.认证类型的长度2字节。

67.在上述技术方案的基础上,未开启安全认证时,进一步在认证类型后插入8字节的认证数据,且8字节为全0填充;认证数据(authentication data)如图4所示位于bpdu报文的第7-14字节;

68.当采用明文认证时,进一步在认证类型后插入长度2字节的认证数据长度以及认证数据,认证数据是长度为8字节的密码;作为可选择的实施方案之一,所述8字节的密码由网络管理员配置,并保存在设备的配置文件中;认证数据长度(authentication data length)如图5所示位于bpdu报文的第7-8字节,认证数据(authentication data)如图5所示位于bpdu报文的第9-16字节;作为可选择的实施方案之一,密码长度不足8字节,后面补0填充,密码为由数字和字母组成的字符串;

69.当采用md5认证时,进一步在认证类型后插入长度2字节的认证数据长度以及认证数据,认证数据是长度为16字节的md5值;认证数据长度(authentication data length)如图6所示位于bpdu报文的第7-8字节,认证数据(authentication data)如图6所示位于bpdu报文的第13-28字节。

70.在上述技术方案的基础上,当采用md5认证时,进一步在认证数据长度以及认证数

据之间插入长度4字节的认证序号,

71.认证序号采用递增的方式,使得每个报文中的认证序号值不同,防止攻击者使用正确的加密报文进行攻击。认证序号(authentication sequence number)如图6所示位于bpdu报文的第9-12字节。

72.所述采用递增的方式是指:设备每发送一个bpdu报文,则认证序号值加一,保证接收者不会收到来自同一个源地址的两个相同序号值的bpdu报文,即:确保了同一个bpdu报文只能认证通过一次,如果再次收到相同的bpdu报文,则会认证失败,因此即使攻击者拷贝能通过认证的bpdu报文,也是无法进行攻击的。

73.在上述技术方案的基础上,所述md5值按以下方式生成:

74.将摘要、认证序号和key值组合后,通过md5加密算法计算得出md5值;

75.所述摘要,由不包含认证字段的原始bpdu报文通过md5加密算法计算得出;

76.所述认证序号,为在认证字段中插入的、长度4字节的认证序号;

77.所述key值,为开启stp安全认证时,由管理员配置的字符串,key值长度在1到32个字节之间,由数字和字母组成;

78.同一个生成树网络中的所有支持stp安全认证的设备的key值必须一致,该key值仅作为公钥使用,因此,key值即使被攻击者窃取,也无法进行攻击。

79.在上述技术方案的基础上,如图3所示,收到的bpdu报文不携带认证字段,本机开启安全认证:丢弃(drop)bpdu报文;

80.收到的bpdu报文不携带认证字段,本端口未开启安全认证,白名单为空:记录该bpdu报文的源mac地址到白名单并处理bpdu报文;白名单即本端口上收到的第一个bpdu报文的源mac地址,仅在接收bpdu报文时使用;

81.收到的bpdu报文不携带认证字段,本端口未开启安全认证,报文的源mac在白名单中:处理bpdu报文;

82.收到的bpdu报文不携带认证字段,本端口未开启安全认证,报文的源mac不在白名单中且白名单不为空:丢弃bpdu报文;

83.收到的bpdu报文携带认证字段,本端口未开启安全认证:处理bpdu报文;

84.收到的bpdu报文携带认证字段,本机开启安全认证,认证类型与本机认证方式不匹配:丢弃bpdu报文;

85.收到的bpdu报文携带认证字段,本机开启安全认证,认证类型与本机认证方式匹配,认证失败:丢弃bpdu报文;

86.收到的bpdu报文携带认证字段,本机开启安全认证,认证类型与本机认证方式匹配,认证成功:处理bpdu报文。

87.本发明所述的实现stp安全认证的方法,

88.1.设备开启明文认证或者md5认证时,对于直接与用户终端或文件服务器等非交换设备相连的边缘端口,收到恶意攻击的bpdu报文时,由于攻击报文无法通过认证,边缘端口不会shutdown,连接边缘端口的用户终端仍然可以正常访问网络。

89.2.设备开启明文认证或者md5认证时,网络中存在高优先级的bpdu攻击报文时,由于攻击报文无法通过认证,合法根桥不会收到影响,不会导致拓扑变化,造成网络拥塞,指定端口状态不会设置为discarding,影响其下游网络。

90.3.设备开启明文认证或者md5认证时,设备收到非法的tc-bpdu攻击报文时,由于攻击报文无法通过认证,设备不会执行mac地址标签和arp表项的删除操作,不会对设备造成很大的负担,不会影响网络稳定。

91.4.设备开启明文认证或者md5认证时,如果与不支持stp安全认证的交换设备对接,只需在相应的端口上关闭安全认证功能即可,该端口上收到的第一个bpdu报文的源mac地址会加入白名单,如果收到的bpdu的源mac发生变化会认为是非法报文,不处理。因此支持本发明的设备可以很好的兼容不支持本发明的设备。

92.5.stp安全认证功能不需要在每个端口上单独开启,给复杂的大型网络部署与管理带来很大的便利。

93.本说明书中未作详细描述的内容属于本领域专业技术人员公知的现有技术。

94.以上所述仅为本发明的较佳实施方式,本发明的保护范围并不以上述实施方式为限,但凡本领域技术人员根据本发明所揭示内容所作的等效修饰或变化,皆应纳入权利要求书中记载的保护范围内。

再多了解一些

本文用于企业家、创业者技术爱好者查询,结果仅供参考。